Spoiler dari judul laporan "Jumlah kasus menggunakan otentikasi kuat telah tumbuh karena ancaman risiko baru dan persyaratan regulator."

Perusahaan riset Javelin Strategy & Research menerbitkan laporan The State of Strong Authentication 2019 (yang

asli dalam format pdf dapat diunduh di sini ). Laporan ini mengatakan: berapa persen perusahaan AS dan Eropa yang menggunakan kata sandi (dan mengapa hanya sedikit orang yang menggunakan kata sandi sekarang); mengapa persentase menggunakan otentikasi dua faktor berdasarkan token kriptografi tumbuh begitu cepat; mengapa kode satu kali yang dikirim melalui SMS tidak aman.

Semua orang yang tertarik dengan topik autentikasi sekarang, masa lalu, dan masa depan di perusahaan dan aplikasi pengguna dipersilakan.

Bagian kedua dari laporanDari penerjemahSayangnya, bahasa yang digunakan untuk penulisan laporan ini cukup “kering” dan formal. Dan penggunaan lima kali dari kata "otentikasi" dalam satu kalimat pendek bukanlah tangan yang bengkok (atau otak) dari penerjemah, tetapi keinginan penulis. Saat menerjemahkan dari dua opsi - untuk membuat pembaca lebih dekat dengan teks orisinal, atau lebih menarik, saya terkadang memilih yang pertama, dan kadang yang kedua. Tetapi bersabarlah, para pembaca yang budiman, isi laporan ini sangat berharga.

Beberapa yang tidak penting dan tidak perlu untuk potongan narasi dihapus, jika tidak mayoritas tidak akan menguasai seluruh teks. Mereka yang ingin membaca laporan "tanpa uang kertas" dapat melakukan ini dalam bahasa asli dengan mengklik tautan.

Sayangnya, penulis tidak selalu akurat dengan terminologi. Jadi, kata sandi satu kali (One Time Password - OTP), mereka kadang-kadang disebut "kata sandi", dan kadang-kadang "kode". Metode otentikasi bahkan lebih buruk. Tidak selalu mudah bagi pembaca yang tidak terlatih untuk menebak bahwa "otentikasi menggunakan kunci kriptografi" dan "otentikasi kuat" adalah satu dan sama. Saya mencoba menyatukan istilah sebanyak mungkin, apalagi, dalam laporan itu sendiri ada fragmen dengan deskripsi mereka.

Meskipun demikian, laporan ini sangat direkomendasikan untuk dibaca, karena memuat hasil penelitian yang unik dan kesimpulan yang tepat.

Semua angka dan fakta disajikan tanpa perubahan sedikitpun, dan jika Anda tidak setuju dengan mereka, lebih baik untuk tidak berdebat dengan penerjemah, tetapi dengan penulis laporan. Tetapi komentar saya (dibuat sebagai kutipan, dan ditandai dalam teks oleh orang Italia ) adalah penilaian nilai saya dan untuk masing-masing saya dengan senang hati akan berdebat (dan juga kualitas terjemahannya).

Ulasan

Saat ini, saluran bisnis digital komunikasi dengan pelanggan lebih penting daripada sebelumnya. Dan di dalam perusahaan, komunikasi antara karyawan lebih terfokus pada lingkungan digital daripada sebelumnya. Dan seberapa aman interaksi ini akan tergantung pada metode otentikasi pengguna yang dipilih. Penyerang menggunakan otentikasi lemah untuk meretas akun pengguna secara massal. Sebagai tanggapan, regulator memperketat standar untuk membuat bisnis lebih melindungi akun dan data pengguna.

Ancaman yang terkait dengan otentikasi meluas tidak hanya ke aplikasi konsumen, penyerang dapat memperoleh akses ke aplikasi yang berjalan di dalam perusahaan. Operasi semacam itu memungkinkan mereka menyamar sebagai pengguna korporat. Penyerang yang menggunakan titik akses otentikasi yang lemah dapat mencuri data dan melakukan kegiatan penipuan lainnya. Untungnya, ada langkah-langkah untuk memerangi ini. Otentikasi yang kuat dapat secara signifikan mengurangi risiko penyerang menyerang aplikasi konsumen dan sistem bisnis perusahaan.

Studi ini meneliti: bagaimana perusahaan menerapkan otentikasi untuk melindungi aplikasi pengguna dan sistem bisnis perusahaan; faktor yang mereka pertimbangkan ketika memilih solusi otentikasi; peran yang dimainkan otentikasi kuat dalam organisasi mereka; manfaat yang diterima organisasi ini.

Ringkasan

Temuan Kunci

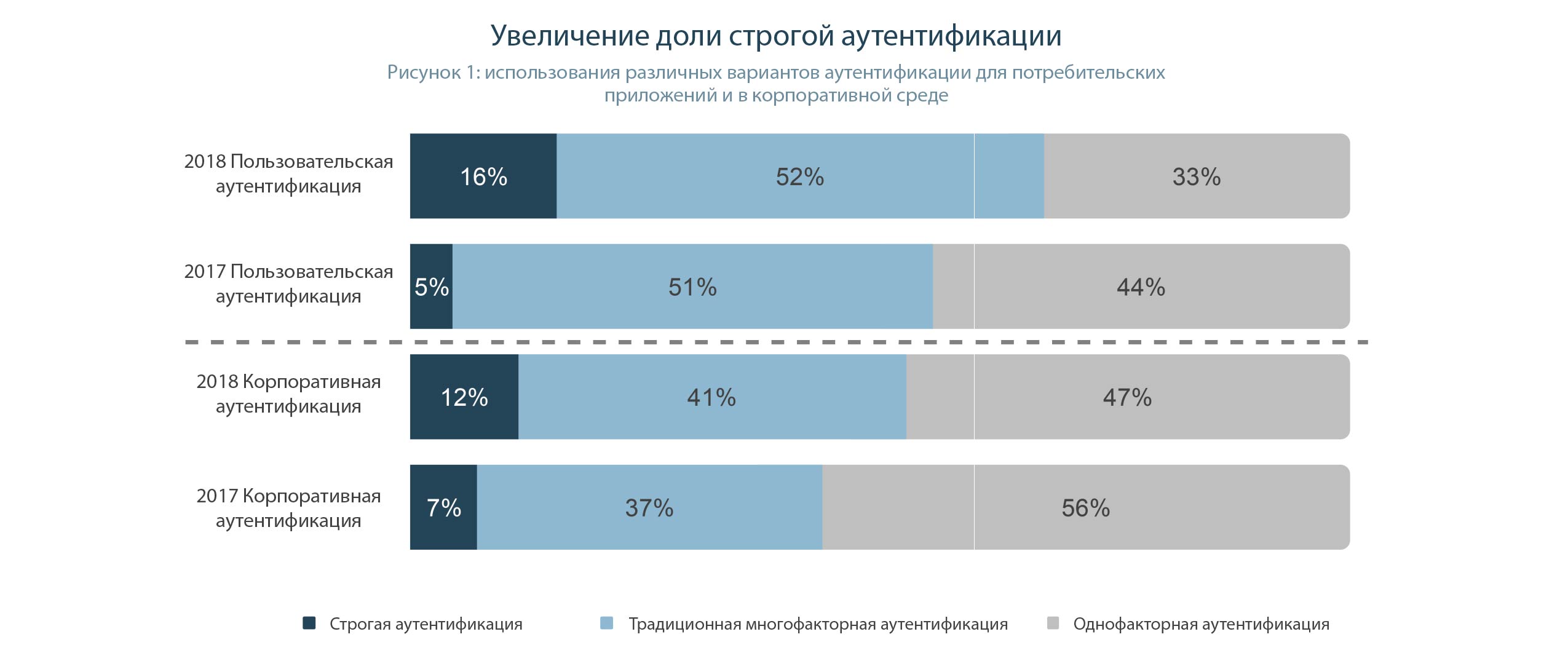

Sejak 2017, persentase penggunaan otentikasi kuat telah meningkat tajam. Dengan semakin banyaknya kerentanan yang mempengaruhi solusi otentikasi tradisional, organisasi meningkatkan kemampuan otentikasi mereka dengan otentikasi yang kuat. Jumlah organisasi yang menggunakan otentikasi multi-faktor menggunakan kriptografi (MFA) telah meningkat tiga kali lipat sejak 2017 untuk konsumen dan telah meningkat hampir 50% untuk aplikasi perusahaan. Pertumbuhan tercepat diamati dalam otentikasi seluler karena meningkatnya ketersediaan otentikasi biometrik.

Di sini kita melihat ilustrasi pepatah "sampai guntur melanda, manusia tidak menyeberang dirinya sendiri." Ketika para ahli memperingatkan tentang kelemahan kata sandi, tidak ada yang terburu-buru untuk menerapkan otentikasi dua faktor. Segera setelah peretas mulai mencuri kata sandi, orang-orang mulai menerapkan otentikasi dua faktor.

Benar, individu jauh lebih aktif dalam memperkenalkan 2FA. Pertama, lebih mudah bagi mereka untuk menenangkan ketakutan mereka, bergantung pada otentikasi biometrik yang dibangun ke dalam smartphone, yang sebenarnya sangat tidak dapat diandalkan. Organisasi perlu berinvestasi dalam pembelian token dan melakukan pekerjaan (sebenarnya cukup sederhana) pada implementasinya. Dan kedua, hanya orang malas yang tidak menulis tentang kebocoran kata sandi dari layanan seperti Facebook dan Dropbox, tetapi direktur TI dari organisasi-organisasi ini tidak akan berbagi cerita tentang bagaimana kata sandi dicuri (dan apa yang terjadi selanjutnya) dalam organisasi.

Mereka yang tidak menggunakan otentikasi kuat meremehkan risiko mereka untuk bisnis dan pelanggan. Beberapa organisasi yang saat ini tidak menggunakan otentikasi yang kuat cenderung menganggap login dan kata sandi sebagai salah satu metode otentikasi pengguna yang paling efektif dan mudah digunakan. Yang lain tidak melihat nilai aset digital yang mereka miliki. Bagaimanapun, perlu dipertimbangkan bahwa para penjahat cyber tertarik pada informasi konsumen dan bisnis. Dua pertiga perusahaan yang hanya menggunakan kata sandi untuk mengotentikasi karyawan mereka melakukan ini karena mereka pikir kata sandi itu cukup baik untuk jenis informasi yang mereka lindungi.

Namun, kata sandi sedang dalam perjalanan ke kubur. Selama tahun lalu, ketergantungan kata sandi telah menurun secara signifikan, baik untuk aplikasi konsumen dan perusahaan (masing-masing dari 44% menjadi 31%, dan dari 56% menjadi 47%), karena organisasi memperluas penggunaan MFA tradisional dan otentikasi yang kuat.

Tetapi jika Anda mengevaluasi situasi secara keseluruhan, maka metode otentikasi yang rentan masih berlaku. Untuk otentikasi pengguna, sekitar seperempat organisasi menggunakan OTP SMS (kata sandi satu kali) bersama dengan pertanyaan keamanan. Akibatnya, sarana perlindungan tambahan harus diterapkan untuk melindungi dari kerentanan, yang meningkatkan biaya. Menggunakan metode otentikasi yang jauh lebih andal, seperti kunci kriptografi perangkat keras, jauh lebih jarang terjadi, di sekitar 5% organisasi.

Lingkungan peraturan yang berkembang menjanjikan untuk mempercepat implementasi otentikasi yang kuat untuk aplikasi konsumen. Dengan diperkenalkannya PSD2, serta aturan perlindungan data baru di UE dan beberapa negara bagian AS, seperti California, perusahaan merasa bahwa itu semakin panas. Hampir 70% perusahaan setuju bahwa mereka menghadapi tekanan peraturan yang kuat untuk memberikan otentikasi yang kuat bagi pelanggan mereka. Lebih dari separuh perusahaan percaya bahwa dalam beberapa tahun metode otentikasi mereka tidak akan cukup untuk memenuhi standar peraturan.

Perbedaan dalam pendekatan legislator Rusia dan AS-Eropa terhadap perlindungan data pribadi pengguna program dan layanan jelas terlihat. Rusia mengatakan: pemilik layanan sayang, lakukan apa yang Anda inginkan dan bagaimana Anda inginkan, tetapi jika admin Anda menggabungkan pangkalan, kami akan menghukum Anda. Mereka mengatakan di luar negeri: Anda harus menerapkan serangkaian tindakan yang tidak akan membiarkan pangkalan digabung. Itulah sebabnya persyaratan untuk keberadaan otentikasi dua faktor yang kuat sedang diperkenalkan di sana dengan kuat dan utama.

Benar, jauh dari fakta bahwa mesin legislatif kita pada satu titik tidak akan masuk akal dan tidak akan mempertimbangkan pengalaman Barat. Kemudian ternyata setiap orang perlu menerapkan 2FA yang sesuai dengan standar kriptografi Rusia, dan segera.

Menciptakan dasar autentikasi yang solid memungkinkan perusahaan untuk mengalihkan fokus mereka dari kepatuhan pada peraturan menjadi kepuasan pelanggan. Untuk organisasi yang masih menggunakan kata sandi sederhana atau menerima kode melalui SMS, faktor terpenting ketika memilih metode otentikasi adalah kepatuhan terhadap persyaratan peraturan. Tetapi perusahaan-perusahaan yang sudah menggunakan otentikasi kuat dapat fokus pada memilih metode otentikasi yang meningkatkan loyalitas pelanggan.

Ketika memilih metode otentikasi perusahaan dalam suatu perusahaan, persyaratan regulator tidak lagi menjadi faktor yang signifikan. Dalam hal ini, kemudahan integrasi (32%) dan biaya (26%) jauh lebih penting.

Di era phishing, penjahat dunia maya dapat menggunakan e-mail perusahaan untuk penipuan untuk secara curang mengakses data, akun (dengan hak akses yang sesuai), dan bahkan untuk meyakinkan karyawan untuk mentransfer uang ke akunnya. Oleh karena itu, akun dan portal surat perusahaan harus dilindungi dengan baik.

Google telah memperkuat keamanannya dengan otentikasi yang kuat. Lebih dari dua tahun yang lalu, Google menerbitkan laporan tentang implementasi otentikasi dua faktor berdasarkan kunci keamanan kriptografi menurut standar FIDO U2F, melaporkan hasil yang mengesankan. Menurut perusahaan, tidak ada serangan phishing tunggal dilakukan terhadap lebih dari 85.000 karyawan.

Rekomendasi

Terapkan otentikasi kuat untuk aplikasi seluler dan online. Otentikasi multifactor berdasarkan kunci kriptografis melindungi terhadap peretasan lebih dari metode MFA tradisional. Selain itu, penggunaan kunci kriptografi jauh lebih nyaman, karena Anda tidak perlu menggunakan dan mengirimkan informasi tambahan - kata sandi, kata sandi satu kali, atau data biometrik dari perangkat pengguna ke server otentikasi. Selain itu, standarisasi protokol otentikasi membuatnya lebih mudah untuk menerapkan metode otentikasi baru saat tersedia, mengurangi biaya penggunaan dan melindungi terhadap skema penipuan yang lebih kompleks.

Bersiaplah untuk terbenamnya kata sandi satu kali (OTP). Kerentanan yang melekat dalam OTP menjadi semakin jelas ketika penjahat cyber menggunakan rekayasa sosial, kloning smartphone dan malware untuk mengkompromikan alat otentikasi ini. Dan jika OTP dalam beberapa kasus memiliki kelebihan tertentu, maka hanya dari sudut pandang aksesibilitas universal untuk semua pengguna, tetapi tidak dari sudut pandang keamanan.

Tidak mungkin untuk tidak memperhatikan bahwa menerima kode melalui SMS atau pemberitahuan push, serta membuat kode menggunakan program untuk ponsel cerdas - ini adalah penggunaan kata sandi satu kali (OTP) yang sama yang kami tawarkan untuk mempersiapkan matahari terbenam. Dari sudut pandang teknis, solusinya sangat benar, karena penipu yang langka tidak mencoba untuk mendapatkan kata sandi satu kali dari pengguna yang mudah tertipu. Tapi saya pikir produsen sistem semacam itu akan bertahan pada teknologi yang sekarat sampai yang terakhir.

Gunakan otentikasi kuat sebagai alat pemasaran untuk meningkatkan kepercayaan pelanggan. Otentikasi yang kuat tidak hanya dapat meningkatkan keamanan bisnis Anda yang sebenarnya. Memberitahu pelanggan bahwa bisnis Anda menggunakan otentikasi kuat dapat memperkuat persepsi publik tentang keamanan bisnis ini - faktor penting ketika ada permintaan pelanggan yang signifikan terhadap metode otentikasi yang andal.

Melakukan inventarisasi dan penilaian menyeluruh tentang pentingnya data perusahaan dan melindunginya sesuai dengan kepentingan. Bahkan data berisiko rendah, seperti informasi kontak pelanggan (

tidak, bagaimanapun, laporan itu mengatakan "risiko rendah", sangat aneh bahwa mereka meremehkan pentingnya informasi ini ) dapat membawa scammers nilai signifikan dan menyebabkan masalah bagi perusahaan .

Gunakan otentikasi kuat di perusahaan. Sejumlah sistem adalah target paling menarik bagi para penjahat. Ini termasuk sistem internal dan yang terhubung ke internet seperti program akuntansi atau penyimpanan data perusahaan. Otentikasi yang kuat tidak memungkinkan penyerang untuk mendapatkan akses yang tidak sah, dan juga memungkinkan Anda untuk secara akurat menentukan karyawan mana yang melakukan aktivitas jahat.

Apa otentikasi kuat?

Saat menggunakan otentikasi yang kuat, beberapa metode atau faktor digunakan untuk mengautentikasi pengguna:

- Faktor pengetahuan: rahasia bersama antara pengguna dan subjek otentikasi pengguna (mis. Kata sandi, jawaban untuk pertanyaan rahasia, dll.)

- Faktor Kepemilikan: Perangkat yang hanya dimiliki pengguna (mis., Perangkat seluler, kunci kriptografi, dll.)

- Faktor tidak dapat dicabut kaitannya: karakteristik fisik (seringkali biometrik) pengguna (mis., Sidik jari, pola iris, suara, perilaku, dll.)

Kebutuhan untuk meretas beberapa faktor secara signifikan meningkatkan kemungkinan kegagalan bagi penyerang, karena pengelakan atau penipuan dari berbagai faktor memerlukan penggunaan beberapa jenis taktik peretasan, untuk setiap faktor secara terpisah.

Misalnya, dengan "kata sandi + ponsel cerdas" 2FA, penyerang dapat mengautentikasi dengan melihat kata sandi pengguna dan membuat salinan perangkat lunak yang tepat untuk ponsel cerdasnya. Dan ini jauh lebih rumit daripada hanya mencuri kata sandi.

Tetapi jika kata sandi dan token kriptografi digunakan untuk 2FA, maka opsi salin tidak berfungsi di sini - tidak mungkin untuk menduplikasi token. Penipu harus diam-diam mencuri token dari pengguna. Jika pengguna memperhatikan hilangnya waktu dan memberitahukan admin, token akan diblokir dan pekerjaan penipu akan sia-sia. Itulah mengapa untuk faktor kepemilikan perlu menggunakan perangkat (token) yang dilindungi khusus, dan bukan perangkat tujuan umum (smartphone).

Menggunakan ketiga faktor ini akan membuat metode otentikasi ini cukup mahal untuk diterapkan dan cukup nyaman untuk digunakan. Karena itu, biasanya dua dari tiga faktor digunakan.

Prinsip otentikasi dua faktor dijelaskan secara lebih rinci di sini di bagian "Cara kerja otentikasi dua faktor".

Penting untuk dicatat bahwa setidaknya salah satu faktor otentikasi yang digunakan dalam otentikasi kuat harus menggunakan kriptografi kunci publik.Otentikasi yang kuat memberikan lebih banyak perlindungan daripada otentikasi satu faktor yang didasarkan pada kata sandi klasik dan MFA tradisional. Kata sandi dapat dimata-matai atau dicegat dengan bantuan keylogger, situs phishing atau serangan berdasarkan rekayasa sosial (ketika korban yang ditipu mengirimkan kata sandinya sendiri). Apalagi, pemilik kata sandi tidak akan tahu apa-apa tentang pencurian itu. MFA tradisional (yang mencakup kode OTP, pengikatan ke smartphone atau kartu SIM) juga dapat diretas dengan mudah, karena tidak didasarkan pada kriptografi kunci publik (

omong -

omong, ada banyak contoh di mana, menggunakan teknik rekayasa sosial yang sama, penipu membujuk pengguna beri mereka kata sandi satu kali ).

Untungnya, sejak tahun lalu, penggunaan otentikasi yang kuat dan MFA tradisional mendapatkan momentum dalam aplikasi konsumen dan perusahaan. Penggunaan otentikasi kuat dalam aplikasi konsumen telah berkembang sangat cepat. Jika pada 2017 digunakan oleh hanya 5% perusahaan, maka pada 2018 sudah tiga kali lipat - 16%. Ini dapat dijelaskan oleh peningkatan ketersediaan token yang mendukung algoritma Public Key Cryptography (PKC). Selain itu, tekanan yang meningkat dari regulator Eropa setelah adopsi aturan perlindungan informasi baru, seperti PSD2 dan GDPR, memiliki efek yang kuat bahkan di luar Eropa (

termasuk Rusia ).

Mari kita lihat lebih dekat angka-angka ini. Seperti yang dapat kita lihat, persentase individu pribadi yang menggunakan otentikasi multi-faktor untuk tahun ini tumbuh sebesar 11% yang mengesankan. Dan ini terjadi jelas dengan mengorbankan pecinta kata sandi, karena jumlah mereka yang percaya pada keamanan pemberitahuan Push, SMS dan biometrik tidak berubah.

Tetapi dengan otentikasi dua faktor untuk penggunaan korporat, semuanya tidak begitu baik. Pertama, dilihat dari laporan, hanya 5% karyawan yang ditransfer dari otentikasi kata sandi ke token. Dan kedua, jumlah mereka yang menggunakan opsi MFA alternatif di lingkungan perusahaan telah meningkat sebesar 4%.

Saya akan mencoba memainkan analitik dan memberikan interpretasi saya. Di pusat dunia digital pengguna individu adalah sebuah smartphone. Oleh karena itu, tidak mengherankan jika sebagian besar menggunakan fitur yang disediakan perangkat - otentikasi biometrik, pemberitahuan SMS dan Push, serta kata sandi satu kali yang dihasilkan oleh aplikasi pada smartphone itu sendiri. Orang biasanya tidak memikirkan keselamatan dan keandalan saat menggunakan alat mereka yang biasa.

Itulah sebabnya persentase pengguna faktor otentikasi "tradisional" primitif tetap tidak berubah. Tetapi mereka yang sebelumnya menggunakan kata sandi mengerti seberapa besar risikonya, dan ketika memilih faktor otentikasi baru, mereka berhenti pada opsi terbaru dan teraman - token kriptografi.

Sedangkan untuk pasar korporat, penting untuk memahami di mana otentikasi sistem dilakukan. Jika masuk ke domain Windows diimplementasikan, maka token kriptografi digunakan. Kemungkinan untuk menggunakannya untuk 2FA sudah tergabung dalam Windows dan Linux, dan itu lama dan sulit untuk mengimplementasikan opsi alternatif. Begitu banyak untuk migrasi 5% dari kata sandi ke token.

Dan implementasi 2FA dalam sistem informasi perusahaan sangat tergantung pada kualifikasi pengembang. Dan jauh lebih mudah bagi pengembang untuk mengambil modul yang sudah jadi untuk menghasilkan kata sandi satu kali daripada memahami pekerjaan algoritma kriptografi. Akibatnya, aplikasi keamanan-kritis seperti Single Sign-On atau Privileged Access Management menggunakan OTP sebagai faktor kedua.

Banyak kelemahan dalam metode otentikasi tradisional

Meskipun banyak organisasi tetap bergantung pada sistem faktor-tunggal warisan, kerentanan dalam otentikasi multi-faktor tradisional menjadi semakin jelas. Kata sandi satu kali, biasanya panjangnya enam hingga delapan karakter, dikirimkan melalui SMS, tetap menjadi bentuk otentikasi yang paling umum (tentu saja, di samping faktor pengetahuan kata sandi). Dan jika kata "otentikasi dua faktor" atau "verifikasi dua langkah" disebutkan dalam media populer, maka mereka hampir selalu merujuk pada otentikasi menggunakan kata sandi SMS satu kali.

Di sini penulis sedikit keliru. Memberikan kata sandi satu kali melalui SMS tidak pernah merupakan otentikasi dua faktor. Ini adalah bentuk murni dari tahap kedua otentikasi dua langkah, di mana tahap pertama adalah memasukkan login dan kata sandi.

Pada tahun 2016, Institut Nasional Standar dan Teknologi (NIST) memperbarui aturan otentikasi untuk mengecualikan penggunaan kata sandi satu kali yang dikirim melalui SMS. Namun, aturan-aturan ini secara substansial berkurang setelah protes di industri.

Jadi, ikuti alurnya. Regulator Amerika secara tepat mengakui bahwa teknologi yang ketinggalan zaman tidak dapat memastikan keamanan pengguna dan memperkenalkan standar baru. , ( ). , , « ». , NIST. , , ( ) . .

, SMS OTP, . SMS-:

- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

, . , (

? ? ), OTP (

, ), ; .

, (

), (

) , , . .

2., , , FIDO (U2F FIDO2). , – , , (, , ).

- PIN-. , USB, Bluetooth, NFC SmartCard Reader. , PIN-, . PIN- , . . PIN- , / -.

, , .yang paling enak adalah menunggu kami - angka dan fakta, yang menjadi dasar kesimpulan dan rekomendasi yang diberikan di bagian pertama. Otentikasi dalam aplikasi pengguna dan sistem perusahaan akan dibahas secara terpisah.