Seperti yang kami tulis dalam Laporan Masalah dan Ketersediaan Jaringan 2018-2019 pada awal tahun ini, kedatangan TLS 1.3 tidak bisa dihindari. Beberapa waktu lalu kami berhasil menggunakan versi 1.3 dari protokol Transport Layer Security. Setelah mengumpulkan dan menganalisis data, kami sekarang siap untuk menyoroti bagian paling menarik dari transisi ini.

Seperti yang kami tulis dalam Laporan Masalah dan Ketersediaan Jaringan 2018-2019 pada awal tahun ini, kedatangan TLS 1.3 tidak bisa dihindari. Beberapa waktu lalu kami berhasil menggunakan versi 1.3 dari protokol Transport Layer Security. Setelah mengumpulkan dan menganalisis data, kami sekarang siap untuk menyoroti bagian paling menarik dari transisi ini.Seperti yang ditulis oleh Ketua Kelompok Kerja IETF TLS

dalam artikel :

“Singkatnya, TLS 1.3 siap untuk memberikan fondasi untuk Internet yang lebih aman dan efisien selama 20 tahun ke depan dan seterusnya.”

TLS 1.3 telah tiba setelah 10 tahun pembangunan. Qrator Labs, serta industri TI secara keseluruhan, mengamati proses pengembangan dengan cermat dari rancangan awal melalui masing-masing versi 28 sementara protokol yang seimbang dan dapat dikelola jatuh tempo yang siap kami dukung pada tahun 2019. Dukungan tersebut sudah terbukti di antara pasar, dan kami ingin mengimbangi penerapan protokol keamanan yang kuat dan terbukti ini.

Eric Rescorla, penulis tunggal TLS 1.3 dan Firefox CTO,

mengatakan kepada The Register bahwa :

"Ini adalah pengganti drop-in untuk TLS 1.2, menggunakan kunci dan sertifikat yang sama, dan klien dan server dapat secara otomatis menegosiasikan TLS 1.3 ketika mereka berdua mendukungnya," katanya. "Sudah ada dukungan perpustakaan yang cukup bagus, dan Chrome dan Firefox keduanya memiliki TLS 1.3 aktif secara default."

Ada daftar implementasi TLS 1.3 saat ini di GitHub yang tersedia untuk semua orang yang melihat perpustakaan pas terbaik:

https://github.com/tlswg/tls13-spec/wiki/Implementations . Jelas bahwa adopsi protokol yang ditingkatkan akan - dan sudah - berjalan cepat dan tersebar luas karena semua orang sekarang memahami bagaimana enkripsi mendasar di dunia modern.

Apa yang telah berubah dibandingkan dengan TLS 1.2?

Dari artikel

Internet Society :

“Bagaimana TLS 1.3 meningkatkan hal-hal?

TLS 1.3 menawarkan beberapa keunggulan teknis seperti jabat tangan yang disederhanakan untuk membangun koneksi yang aman, dan memungkinkan klien untuk melanjutkan sesi dengan server lebih cepat. Itu harus mengurangi latensi penyiapan dan jumlah koneksi yang gagal pada tautan lemah yang sering digunakan sebagai pembenaran untuk mempertahankan koneksi HTTP-only.

Sama pentingnya, itu juga menghilangkan dukungan untuk beberapa algoritma enkripsi dan hashing yang usang dan tidak aman yang saat ini diizinkan (walaupun tidak lagi disarankan) untuk digunakan dengan versi TLS sebelumnya, termasuk SHA-1, MD5, DES, 3DES, dan AES- CBC, sambil menambahkan dukungan untuk cipher suites yang lebih baru. Perangkat tambahan lainnya termasuk elemen jabat tangan yang lebih terenkripsi (mis., Pertukaran informasi sertifikat sekarang dienkripsi) untuk mengurangi petunjuk kepada penyadap yang potensial, serta peningkatan untuk meneruskan kerahasiaan saat menggunakan mode pertukaran kunci tertentu sehingga komunikasi pada saat tertentu dalam waktu harus tetap aman bahkan jika algoritma yang digunakan untuk mengenkripsi mereka dikompromikan di masa depan ”.

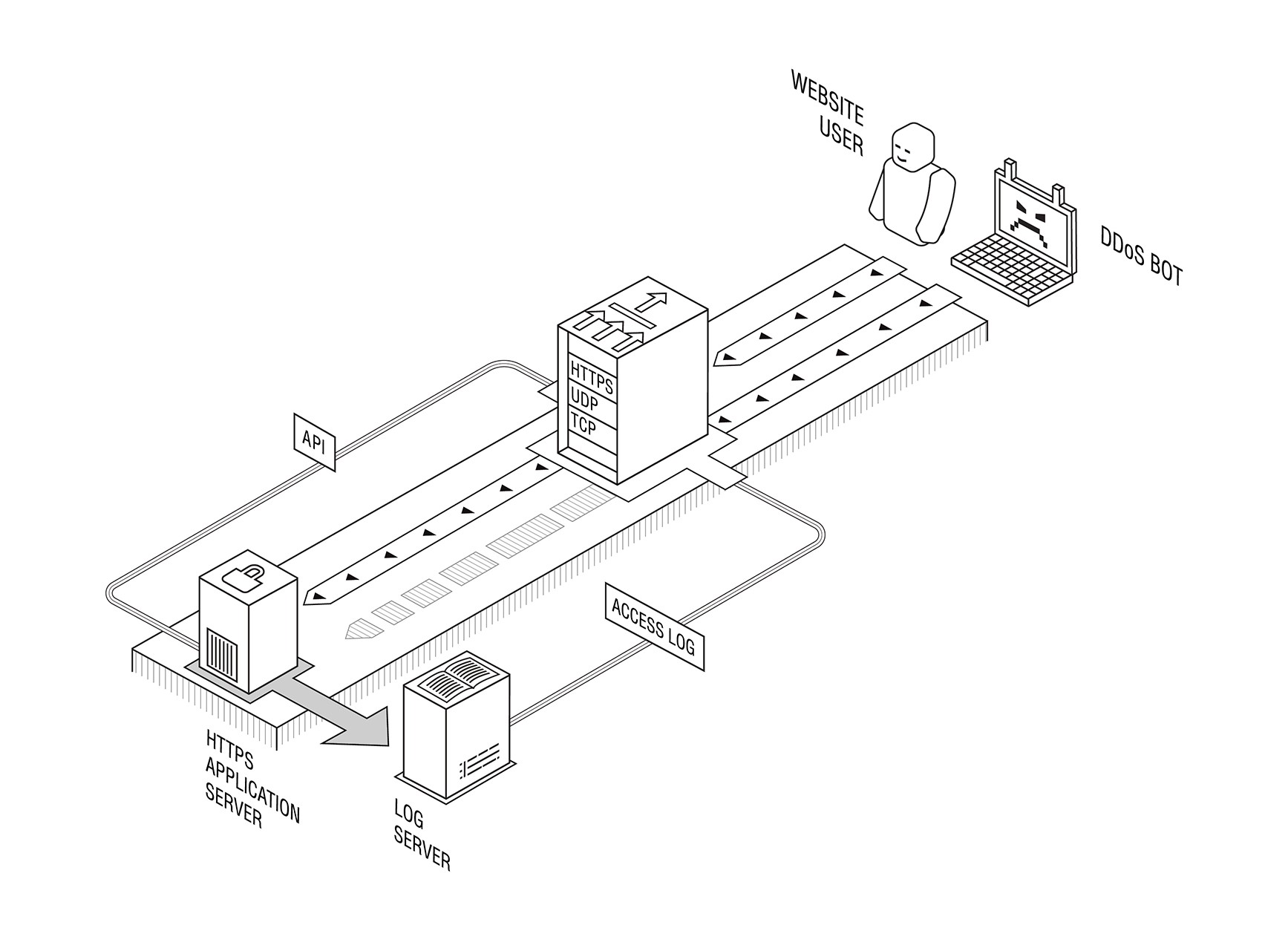

DDoS dan pengembangan protokol modern

Seperti yang mungkin sudah Anda dengar, ada

ketegangan yang signifikan dalam kelompok kerja IETF TLS selama pengembangan protokol, dan

bahkan setelah itu . Jelas sekarang bahwa perusahaan individu (termasuk lembaga keuangan) harus mengubah cara keamanan jaringan mereka dibangun untuk beradaptasi dengan

kerahasiaan ke depan yang sempurna .

Alasan mengapa ini mungkin diperlukan diuraikan dalam

dokumen yang ditulis oleh Steve Fenter . Draf panjang 20 halaman menyebutkan beberapa kasus penggunaan di mana perusahaan mungkin ingin melakukan dekripsi lalu lintas out-of-band (yang PFS tidak mengizinkan Anda melakukannya), termasuk pemantauan penipuan, persyaratan peraturan, dan perlindungan DDoS Layer 7.

Meskipun kami jelas tidak memiliki hak untuk berbicara tentang persyaratan peraturan, produk mitigasi Layer 7 DDoS kami sendiri (termasuk solusi yang

tidak mengharuskan pelanggan untuk mengungkapkan data sensitif apa pun kepada kami) dibangun kembali pada tahun 2012 dengan pertimbangan PFS dari mulai, dan pelanggan kami tidak memerlukan perubahan dalam infrastruktur mereka setelah peningkatan versi TLS sisi server.

Satu hal yang memprihatinkan sehubungan dengan pengembangan rangkaian dan fitur protokol generasi berikutnya adalah bahwa hal itu biasanya sangat bergantung pada penelitian akademis, dan keadaan itu untuk industri mitigasi DDoS sangat buruk.

Bagian 4.4 dari rancangan IETF “pengelolaan QUIC” , yang merupakan bagian dari rangkaian protokol QUIC di masa depan, dapat dilihat sebagai contoh sempurna dari hal itu: ia menyatakan bahwa “praktik terkini dalam pendeteksian dan mitigasi [serangan DDoS] umumnya melibatkan pasif pengukuran menggunakan data aliran jaringan ", yang terakhir sebenarnya sangat jarang terjadi dalam lingkungan perusahaan kehidupan nyata (dan hanya sebagian demikian untuk pengaturan ISP) - dan dengan cara apa pun bukan" kasus umum "dalam praktik - tetapi jelas merupakan kasus umum dalam makalah penelitian akademik yang, sebagian besar waktu, tidak didukung oleh implementasi yang tepat dan pengujian dunia nyata terhadap seluruh jajaran potensi serangan DDoS, termasuk yang lapisan aplikasi (yang, karena kemajuan dalam penyebaran TLS di seluruh dunia, jelas bisa tidak pernah ditangani lagi dengan pengukuran pasif).

Demikian juga, kami belum tahu bagaimana produsen perangkat keras mitigasi DDoS akan beradaptasi dengan realitas TLS 1.3. Karena kompleksitas teknis dari dukungan protokol out-of-band, ini bisa memakan waktu.

Menetapkan tren penelitian akademis yang tepat merupakan tantangan bagi penyedia mitigasi DDoS pada 2019. Salah satu bidang di mana hal itu bisa dilakukan adalah

kelompok penelitian SMART dalam IRTF di mana para peneliti dapat berkolaborasi dengan industri untuk memperbaiki pengetahuan bidang masalah mereka dan arahan penelitian. Kami akan dengan hangat menyambut semua peneliti yang ingin menghubungi kami dengan pertanyaan atau saran dalam kelompok penelitian itu serta melalui email:

rnd@qrator.net .