Pada awal tahun, dalam laporan tentang masalah dan aksesibilitas Internet untuk 2018-2019, kami sudah menulis bahwa penyebaran TLS 1.3 tidak bisa dihindari. Beberapa waktu yang lalu, kami sendiri menggunakan protokol Transport Layer Security versi 1.3 dan, setelah mengumpulkan dan menganalisis data, kami akhirnya siap untuk berbicara tentang fitur-fitur transisi ini.

Pada awal tahun, dalam laporan tentang masalah dan aksesibilitas Internet untuk 2018-2019, kami sudah menulis bahwa penyebaran TLS 1.3 tidak bisa dihindari. Beberapa waktu yang lalu, kami sendiri menggunakan protokol Transport Layer Security versi 1.3 dan, setelah mengumpulkan dan menganalisis data, kami akhirnya siap untuk berbicara tentang fitur-fitur transisi ini.Ketua kelompok kerja IETF TLS

menulis :

“Singkatnya, TLS 1.3 harus menyediakan fondasi untuk Internet yang lebih aman dan efisien untuk 20 tahun ke depan.”

Pengembangan

TLS 1.3 membutuhkan waktu 10 tahun. Kami di Qrator Labs, bersama dengan sisa industri lainnya, telah mengikuti proses pembuatan protokol dari proyek awal. Selama waktu ini, perlu untuk menulis 28 versi berturut-turut dari draft sehingga pada akhirnya, pada tahun 2019, protokol yang seimbang dan mudah digunakan diluncurkan. Dukungan aktif dari TLS 1.3 oleh pasar sudah jelas: implementasi protokol keamanan yang terbukti dan andal memenuhi persyaratan zaman.

Menurut Eric Rescorla (CTO dari Firefox dan penulis tunggal TLS 1.3)

dalam sebuah wawancara dengan The Register :

"Ini adalah pengganti lengkap untuk TLS 1.2 menggunakan kunci dan sertifikat yang sama, sehingga klien dan server dapat secara otomatis berkomunikasi melalui TLS 1.3 jika keduanya mendukungnya," katanya. "Sudah ada dukungan perpustakaan yang baik, dan Chrome dan Firefox menyertakan TLS 1.3 secara default."

Secara paralel, kelompok kerja IETF TLS sedang menyelesaikan

persiapan RFC yang menyatakan versi TLS yang lebih lama (kecuali untuk TLS 1.2 saja) usang dan tidak dapat digunakan. Kemungkinan besar, RFC final akan dirilis sebelum akhir musim panas. Ini adalah sinyal lain dari industri TI: memperbarui protokol enkripsi tidak boleh ditunda.

Daftar implementasi TLS 1.3 saat ini tersedia di Github untuk siapa saja yang mencari perpustakaan yang paling cocok:

https://github.com/tlswg/tls13-spec/wiki/Implementations . Jelas, mengadopsi dan mendukung protokol yang diperbarui akan - dan sudah berlangsung - langkah cepat. Memahami bagaimana enkripsi mendasar telah menjadi di dunia modern telah menyebar cukup luas.

Apa yang telah berubah dibandingkan dengan TLS 1.2?

Dari

Masyarakat Internet Catatan :

"Bagaimana TLS 1.3 membuat dunia menjadi tempat yang lebih baik?"

TLS 1.3 mencakup keunggulan teknis tertentu - seperti proses jabat tangan yang disederhanakan untuk membangun koneksi yang aman - dan juga memungkinkan klien untuk melanjutkan sesi dengan server lebih cepat. Langkah-langkah ini dirancang untuk mengurangi penundaan pengaturan koneksi dan jumlah koneksi yang gagal pada saluran yang lemah, yang sering digunakan sebagai alasan untuk menyediakan hanya koneksi HTTP yang tidak terenkripsi.

Sama pentingnya, dukungan untuk beberapa algoritma legacy dan enkripsi yang tidak aman dan hash yang masih diperbolehkan (meskipun tidak disarankan) untuk digunakan dengan versi TLS sebelumnya, termasuk SHA-1, MD5, DES, 3DES, dan AES-CBC, dihilangkan. sambil menambahkan dukungan untuk suite sandi baru. Peningkatan lain termasuk elemen jabat tangan yang lebih terenkripsi (misalnya, pertukaran informasi sertifikat sekarang dienkripsi) untuk mengurangi jumlah petunjuk ke pencegat lalu lintas potensial, serta peningkatan kerahasiaan maju ketika menggunakan mode pertukaran kunci tertentu, sehingga komunikasi setiap saat harus tetap "aman, bahkan jika algoritma yang digunakan untuk mengenkripsi itu akan dikompromikan di masa depan."

Pengembangan protokol dan DDoS modern

Seperti yang mungkin sudah Anda baca, selama pengembangan protokol

dan bahkan setelah itu ,

kontradiksi serius muncul dalam kelompok kerja IETF TLS. Sudah jelas bahwa perusahaan individu (termasuk lembaga keuangan) harus mengubah cara mereka mengamankan jaringan mereka sendiri untuk beradaptasi dengan protokol

kerahasiaan maju yang sempurna yang sekarang diintegrasikan ke dalam protokol.

Alasan mengapa ini diperlukan diuraikan dalam makalah yang

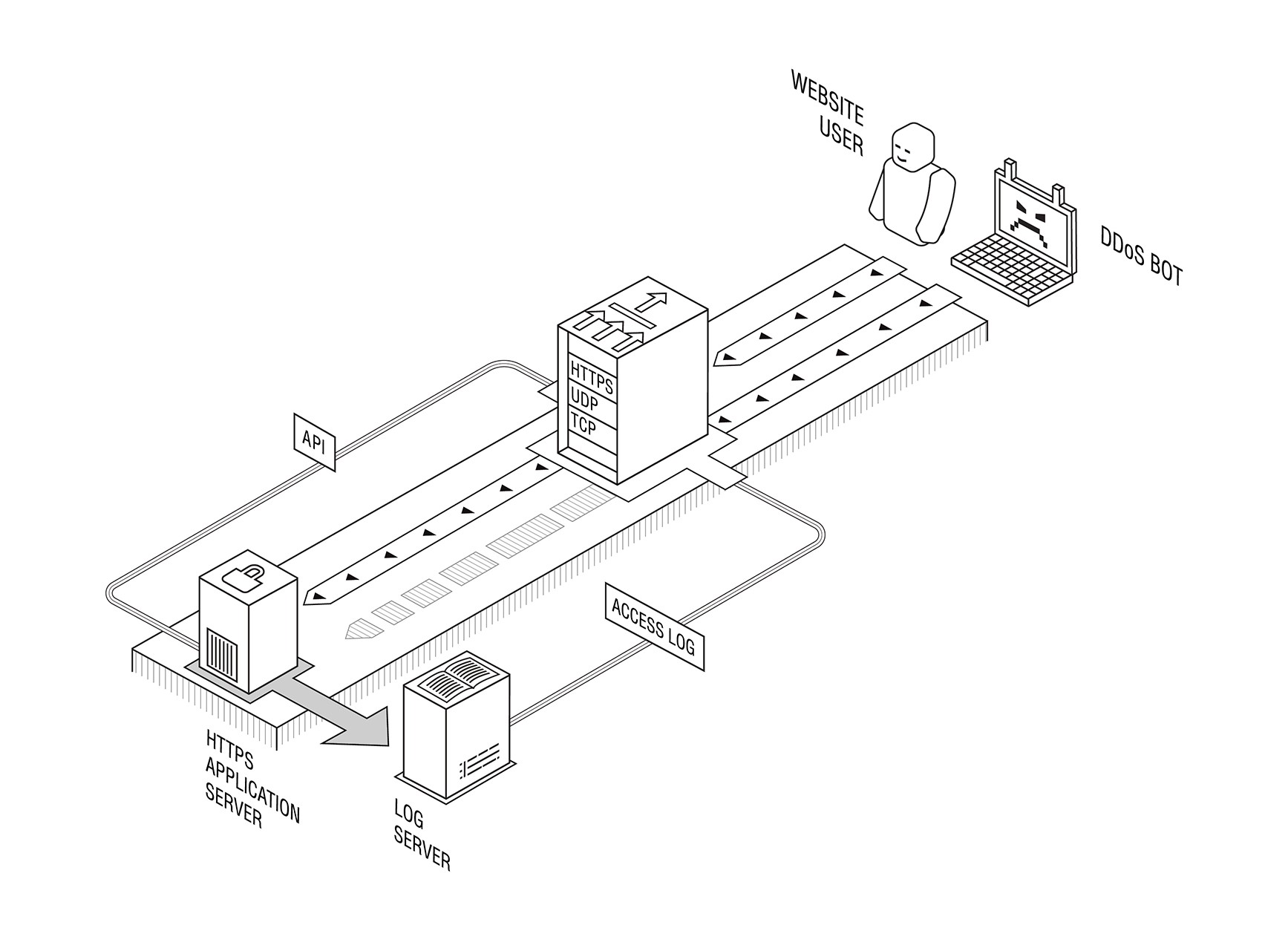

ditulis oleh Steve Fenter . Makalah 20-halaman menyebutkan beberapa contoh di mana perusahaan mungkin ingin mendekripsi lalu lintas out-of-band (yang PFS tidak memungkinkan) untuk memantau, mematuhi persyaratan peraturan, atau memberikan perlindungan terhadap serangan DDoS pada tingkat aplikasi (L7).

Meskipun kami jelas tidak siap untuk berbicara tentang persyaratan peraturan, produk kami sendiri untuk menetralisir serangan DDoS yang diterapkan (termasuk solusi yang

tidak memerlukan pengungkapan informasi sensitif dan / atau rahasia) dibuat pada tahun 2012 dengan mempertimbangkan PFS, sehingga tidak ada perubahan pada klien dan mitra kami di Setelah memutakhirkan versi sisi server TLS, infrastruktur mereka tidak diperlukan.

Juga, sejak saat implementasi, tidak ada masalah yang terkait dengan enkripsi transportasi telah diidentifikasi. Secara resmi: TLS 1.3 siap digunakan dalam produksi.

Namun, masih ada masalah terkait dengan pengembangan protokol generasi selanjutnya. Ini terdiri dari fakta bahwa biasanya kemajuan dalam pengembangan protokol di IETF sangat tergantung pada hasil penelitian ilmiah, dan keadaan penelitian akademik di industri penetralisir penolakan serangan layanan terdistribusi sangat menyedihkan.

Jadi, contoh yang baik adalah

Bagian 4.4 dari draft IETF “QUIC Manageability”, yang merupakan bagian dari rangkaian protokol QUIC di masa depan: ini menyatakan bahwa “metode modern untuk mendeteksi dan menetralkan [serangan DDoS] biasanya mencakup pengukuran pasif menggunakan data tentang aliran jaringan. "

Yang terakhir, pada kenyataannya, sangat jarang di lingkungan perusahaan nyata (dan hanya sebagian berlaku untuk penyedia internet), dan dalam setiap kasus hampir tidak merupakan "kasus umum" di dunia nyata - tetapi terus muncul dalam publikasi ilmiah, biasanya tidak didukung oleh pengujian seluruh spektrum potensi serangan DDoS, termasuk serangan tingkat aplikasi. Yang terakhir, berdasarkan setidaknya penyebaran global TLS, jelas tidak dapat dideteksi oleh pengukuran pasif dari paket dan aliran jaringan.

Demikian pula, kita belum tahu bagaimana produsen peralatan untuk netralisasi DDoS akan beradaptasi dengan realitas TLS 1.3. Karena kerumitan teknis mendukung protokol out-of-band, mungkin perlu waktu untuk ditingkatkan.

Menetapkan tujuan yang tepat untuk penelitian adalah tantangan utama bagi penyedia layanan netralisasi DDoS. Satu bidang di mana pengembangan dapat dimulai adalah

tim peneliti SMART di IRTF, di mana para peneliti dapat bekerja dengan industri untuk memperbaiki pengetahuan mereka tentang industri masalah dan menemukan arah penelitian baru. Kami juga siap menyambut hangat semua peneliti, jika ada. Anda dapat menghubungi kami dengan pertanyaan atau saran yang terkait dengan studi DDoS atau dengan kelompok riset SMART di

rnd@qrator.net