Selamat siang, Habr! Di Internet, saya menemukan sebuah artikel dalam bahasa Inggris "Bar awal: metode phishing baru" oleh Jim Fisher. Ini menjelaskan cara phising yang menarik, mekanismenya adalah menggunakan ruang layar dari string tampilan URL versi mobile Google Chrome. Artikel asli terletak di halaman phishing eksperimental: Anda bisa melihatnya sendiri dan menarik kesimpulan sendiri tentang bahaya metode yang dijelaskan. Siapa pun yang tertarik, selamat datang di bawah cut!

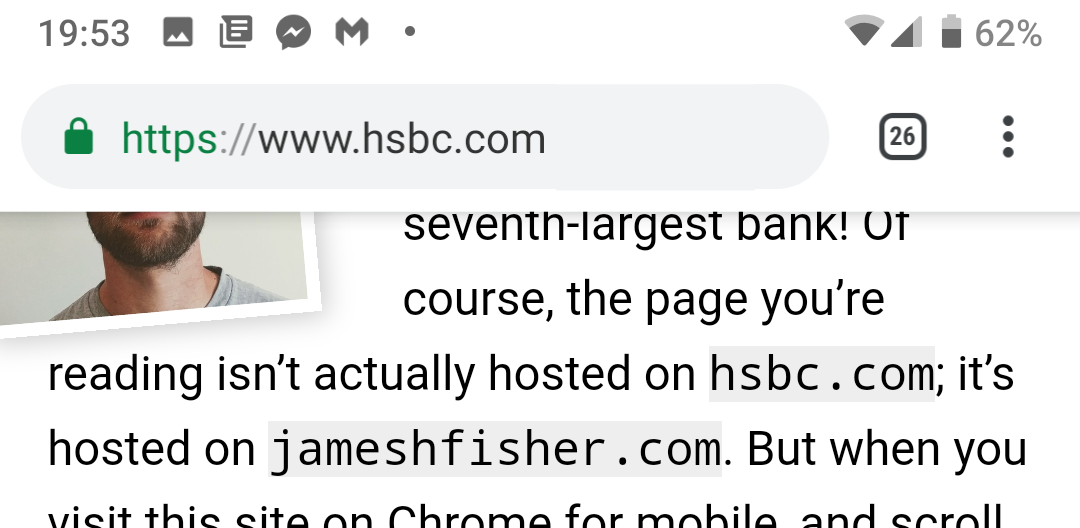

Selamat datang di HSBC, bank ketujuh terbesar di dunia. Tentu saja, halaman yang sedang Anda baca tidak terletak di hsbc.com, tetapi di jameshfisher.com. Pada saat yang sama, jika Anda mengunjungi halaman ini dengan Chrome untuk perangkat seluler dan sedikit gulir ke bawah, halaman tersebut kemungkinan besar akan menampilkan bilah alamat dari hsbc.com:

(

tautan ke halaman asli )

Saat menggulir ke bawah di versi seluler Chrome, browser menyembunyikan string tampilan URL dan mentransfer ruang layarnya langsung ke halaman web. Karena pengguna mengidentifikasi ruang ini dengan UI yang dapat dipercaya, situs phishing menggunakannya untuk menyamar sebagai situs lain dengan menampilkan URL palsu - string Inception.

Lebih buruk lagi. Biasanya, ketika Anda menggulir ke atas, Chrome merender URL lagi. Kita bisa membuatnya tidak melakukannya! Pada saat itu, ketika browser menyembunyikan baris URL, kami memindahkan seluruh konten halaman ke apa yang disebut "kamera gulir" (penjara gulir bahasa Inggris) - elemen baru yang menggunakan properti "overflow: scroll". Sekarang pengguna berpikir bahwa dia sedang menggulung halaman, meskipun sebenarnya dia sedang menggulir "kamera gulir". Seperti pahlawan tidur film "Inception" (Eng. Inception), pengguna percaya bahwa ia bekerja dari browser-nya, meskipun sebenarnya ia ada di browser di dalam browser.

Video:

Apakah mekanisme yang dijelaskan merupakan masalah keamanan yang serius? Sebenarnya, bahkan saya, pencipta string Inception, secara tidak sengaja jatuh pada trik ini (

tampaknya, dalam eksperimen saya sendiri - kira-kira. Penerjemah ). Dalam hal ini, saya bisa membayangkan berapa banyak pengguna yang bisa tertipu dengan cara ini, khususnya - kurang kompeten secara teknis dan berpengetahuan luas. Pengguna dapat memeriksa URL yang benar hanya ketika halaman dimuat. Setelah ia membalikkannya - peluang keselamatan tidak begitu banyak.

Saat mengerjakan konsep yang disajikan, saya mengambil tangkapan layar bilah alamat di situs web HSBC dari Google Chrome dan meletakkannya di halaman ini. Halaman ini dapat menentukan browser Anda dan membuat string Inception untuknya. Dengan lebih banyak upaya, string Inception dapat dibuat interaktif. Bahkan jika Anda tidak bisa menipu pengguna di halaman ini, Anda dapat mencoba lagi setelah dia memasukkan sesuatu seperti gmail.com di baris Inception.

Bagaimana cara melindungi diri dari kecurangan? Jika Anda ragu tentang keaslian halaman web, jangan hanya memeriksa bilah URL, tetapi menyegarkan (atau bahkan menutup dan membuka kembali) halaman yang Anda ragukan.

Jika browser Google Chrome dan lainnya menyukai masalah keamanan, lalu bagaimana saya bisa menyelesaikannya? Ada pertukaran antara peningkatan ruang layar dan mempertahankan area tepercaya di layar, seperti menjaga sebagian kecil ruang layar di atas "

garis kematian " alih-alih memindahkan seluruh ruang ke halaman web. Chrome dapat menggunakan sedikit ruang ini untuk menampilkan fakta menyembunyikan bilah alamat.

Deskripsi serangan serupa adalah

serangan berdasarkan API Layar Penuh . Juga, serangan

kursor khusus (2016) , yang berfungsi karena Chrome memungkinkan halaman web untuk mengatur kursornya, yang dapat dipindahkan di luar viewport browser.