Saya telah berada di pasar digital sejak 2008, dan selama ini saya telah melihat transisi dari situs web di Joomla (ingat ini?) Ke Internet saat ini dengan aplikasi mobile-first dan ratusan juta perangkat IoT yang terhubung ke jaringan.

Serangan di Internet juga berkembang dengan baik selama ini :)

Tetapi pasar perlindungan DDoS dan teknologi yang digunakan oleh operator untuk melindungi dari serangan masih sangat tertutup.

Saya akan memberi tahu Anda apa yang saya pelajari tentang dia, mendukung situs web dan layanan Internet yang terus-menerus diserang selama beberapa tahun terakhir.

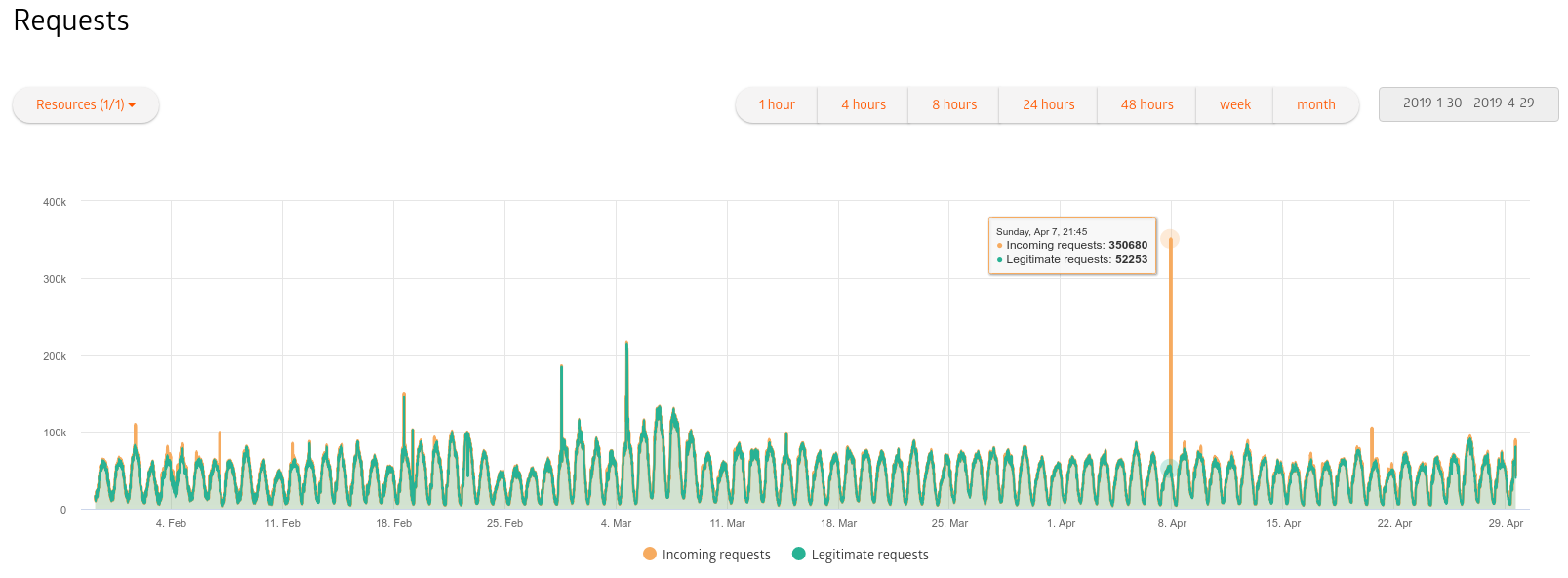

Serangan reguler. Total 350k req, 52k req sah

Serangan reguler. Total 350k req, 52k req sahSerangan pertama muncul hampir bersamaan dengan Internet. DDoS sebagai sebuah fenomena telah menyebar luas sejak akhir tahun 2000-an (

lihat www.cloudflare.com/learning/ddos/famous-ddos-attacks ).

Dari sekitar 2015-2016, hampir semua penyedia hosting mendapat perlindungan dari serangan DDoS, seperti kebanyakan situs terkemuka di bidang kompetitif (lakukan whois di situs IP eldorado.ru, leroymerlin.ru, tilda.ws, lihat jaringan operator perlindungan).

Jika 10-20 tahun yang lalu sebagian besar serangan dapat ditolak pada server itu sendiri (mengevaluasi

rekomendasi dari administrator sistem Lenta.ru Maxim Moshkov dari tahun 90-an ), sekarang semuanya lebih rumit.

Pertama, secara singkat tentang jenis serangan.

Jenis serangan DDoS dalam hal memilih operator perlindungan

Serangan L3 / L4 (model OSI)

- UDP banjir dari botnet (banyak permintaan dikirim langsung dari perangkat yang terinfeksi ke layanan yang diserang, saluran diblokir oleh server);

- Amplifikasi DNS / NTP / etc (banyak permintaan untuk DNS / NTP / etc yang rentan dikirim dari perangkat yang terinfeksi, alamat pengirim dipalsukan, paket awan yang merespons permintaan membanjiri saluran penyerang; ini adalah bagaimana serangan paling masif di Internet modern dilakukan);

- SYN / ACK banjir (banyak permintaan koneksi dikirim ke server yang diserang, antrian koneksi melimpah);

- serangan dengan fragmentasi paket, ping kematian, ping banjir (google plz);

- dll.

Serangan-serangan ini bertujuan untuk "mengisi" saluran dengan server atau "membunuh" kemampuannya untuk menerima lalu lintas baru.

Meskipun banjir dan amplifikasi SYN / ACK sangat berbeda, banyak perusahaan mengatasinya dengan baik. Masalah muncul dengan serangan dari grup berikut.

Serangan pada L7 (level aplikasi)

- http flood (jika situs web atau beberapa http api diserang);

- menyerang bagian situs yang rentan (tanpa cache, beban sangat berat di situs, dll.).

Tujuannya adalah untuk membuat server "bekerja keras", memproses banyak "seolah-olah permintaan nyata" dan dibiarkan tanpa sumber daya untuk permintaan nyata.

Meskipun ada serangan lain, ini adalah yang paling umum.

Serangan serius di tingkat L7 dibuat dengan cara yang unik untuk setiap proyek yang diserang.

Kenapa 2 kelompok?Karena ada banyak yang tahu cara untuk mengalahkan serangan di level L3 / L4 dengan baik, tetapi tidak mengambil perlindungan di level aplikasi (L7) sama sekali, atau sejauh ini berurusan dengan mereka yang lebih lemah daripada alternatif.

Siapa yang ada di pasar untuk perlindungan DDoS

(tampilan pribadi saya)

Perlindungan L3 / L4

Untuk mengalahkan serangan dengan amplifikasi ("memblokir" saluran server), ada saluran yang cukup luas (banyak layanan perlindungan terhubung ke sebagian besar penyedia tulang punggung utama di Rusia dan memiliki saluran dengan kapasitas teoritis lebih dari 1 Tbit). Jangan lupa bahwa serangan yang sangat jarang dengan amplifikasi bertahan lebih dari satu jam. Jika Anda Spamhaus dan semua orang tidak menyukai Anda - ya, Anda dapat mencoba meletakkan saluran selama beberapa hari, bahkan dengan risiko kelangsungan hidup lebih lanjut dari botnet global yang digunakan. Jika Anda hanya memiliki toko online, bahkan jika itu adalah mvideo.ru - 1 Tbit selama beberapa hari, Anda akan segera melihatnya (saya harap).

Untuk mengusir serangan dengan banjir SYN / ACK, fragmentasi paket, ada kebutuhan untuk peralatan atau sistem perangkat lunak untuk mendeteksi dan memblokir serangan tersebut.

Peralatan tersebut diproduksi oleh banyak (Arbour, Cisco, Huawei memiliki solusi perangkat lunak, implementasi perangkat lunak Wanguard, dll.), Banyak operator backbone telah menginstalnya dan menjual layanan perlindungan DDoS (saya tahu tentang instalasi di Rostelecom, Megafon, TTK, MTS , pada kenyataannya, untuk semua penyedia besar, hosters melakukan hal yang sama dengan perlindungan a-la mereka OVH.com, Hetzner.de, menghadapi perlindungan di ihor.ru sendiri). Beberapa perusahaan sedang mengembangkan solusi perangkat lunak mereka (teknologi seperti DPDK memungkinkan Anda untuk menangani puluhan gigabit lalu lintas pada satu mesin x86 fisik).

Dari para pemain terkenal, L3 / L4 DDoS lebih atau kurang efektif dalam memukul mundur semua orang. Saya tidak akan mengatakan siapa yang memiliki kapasitas saluran maksimum (ini adalah informasi orang dalam), tetapi biasanya itu tidak begitu penting, dan satu-satunya perbedaan adalah seberapa cepat perlindungan bekerja (langsung atau setelah beberapa menit dari downtime proyek, seperti di Hetzner).

Pertanyaannya adalah bagaimana ini dilakukan secara kualitatif: serangan dengan amplifikasi dapat dihilangkan dengan memblokir lalu lintas dari negara-negara dengan lalu lintas paling berbahaya, atau Anda hanya dapat membuang lalu lintas yang benar-benar tidak perlu.

Tetapi pada saat yang sama, berdasarkan pengalaman saya, semua pemain serius di pasar Rusia dapat mengatasi ini tanpa masalah: Qrator, DDoS-Guard, Kaspersky, G-Core Labs (sebelumnya SkyParkCDN), ServicePipe, Stormwall, Voxility, dll.

Perusahaan di Rusia jarang bekerja dengan operator keamanan asing, dengan pengecualian Cloudflare. Saya akan menulis tentang Cloudflare secara terpisah.

Saya tidak menemukan perlindungan dari operator seperti Rostelecom, Megafon, TTK, Beeline, menurut rekan, mereka memberikan layanan ini secara kualitatif, tetapi untuk saat ini, kurangnya pengalaman secara berkala memengaruhi: kadang-kadang Anda perlu memperketat sesuatu melalui dukungan dari operator perlindungan.

Beberapa operator memiliki layanan terpisah "perlindungan terhadap serangan di tingkat L3 / L4", atau "perlindungan saluran", biayanya jauh lebih murah daripada perlindungan di semua tingkatan.

Dan jika bukan penyedia backbone mengusir serangan ratusan Gbps, ia tidak memiliki saluran sendiri?Operator perlindungan dapat terhubung ke penyedia utama dan mengusir serangan "dengan biayanya." Anda harus membayar untuk saluran, tetapi semua ratusan Gbps ini tidak akan selalu digunakan, ada opsi untuk secara signifikan mengurangi biaya saluran dalam kasus ini, sehingga skema tetap operasional.

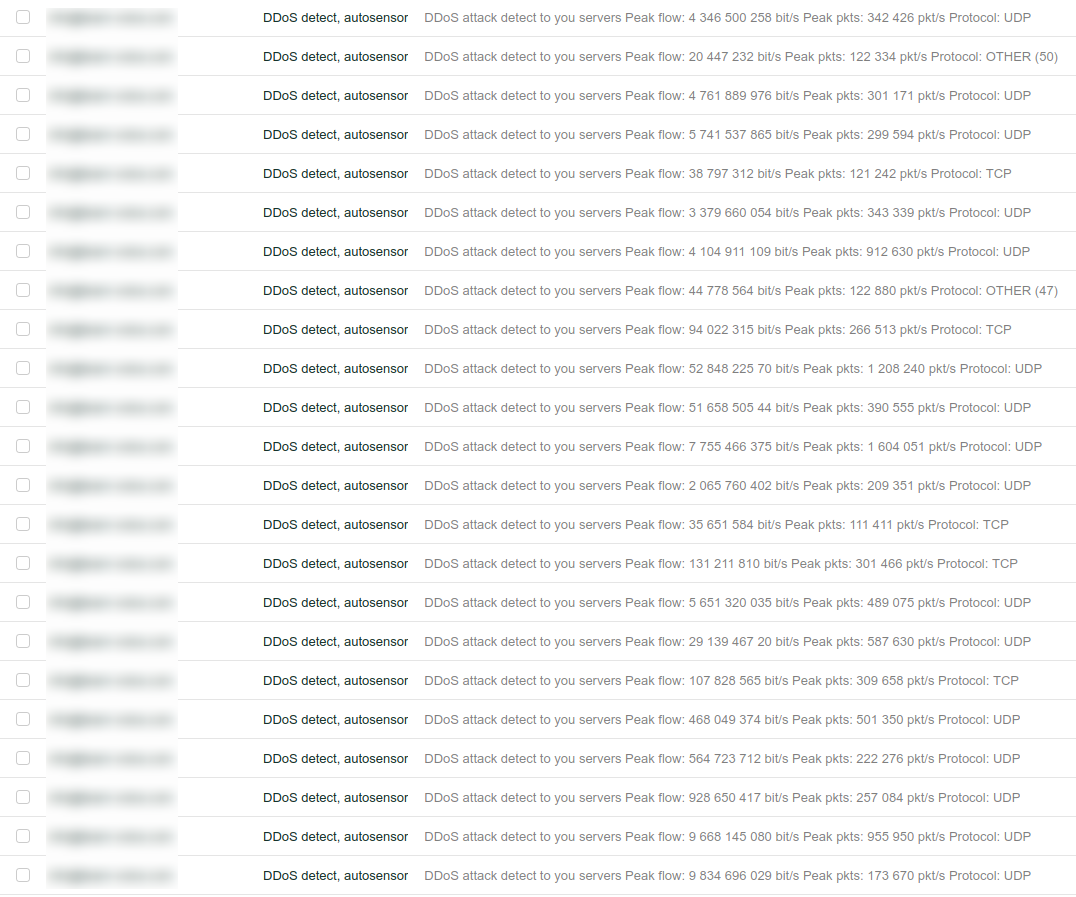

Ini adalah laporan dari perlindungan L3 / L4 superior yang saya terima secara teratur, mendukung sistem penyedia hosting.

Ini adalah laporan dari perlindungan L3 / L4 superior yang saya terima secara teratur, mendukung sistem penyedia hosting.Perlindungan L7 (level aplikasi)

Serangan di tingkat L7 (tingkat aplikasi) mampu mengalahkan unit dengan mantap dan efisien.

Saya memiliki pengalaman yang sangat besar

- Qrator.net;

- DDoS-Guard;

- G-Core Labs;

- Kaspersky

Mereka mengenakan biaya untuk setiap megabit lalu lintas bersih, biaya satu megabit sekitar beberapa ribu rubel. Jika Anda memiliki setidaknya 100 Mbps traffic murni - oh. Perlindungan akan sangat mahal. Saya dapat memberi tahu dalam artikel berikut bagaimana merancang aplikasi untuk menghemat dengan sangat baik pada kapasitas saluran perlindungan.

"Raja bukit" yang sebenarnya adalah Qrator.net, sisanya agak di belakang mereka. Qrator adalah satu-satunya dalam praktik saya yang memberikan persentase positif palsu hampir nol, tetapi pada saat yang sama mereka beberapa kali lebih mahal daripada pemain pasar lainnya.

Operator lain memiliki perlindungan yang berkualitas tinggi dan stabil. Banyak layanan yang kami dukung (termasuk sangat terkenal di negara ini!) Dilindungi oleh DDoS-Guard, G-Core Labs, dan cukup senang dengan hasilnya, saya dapat merekomendasikan mereka.

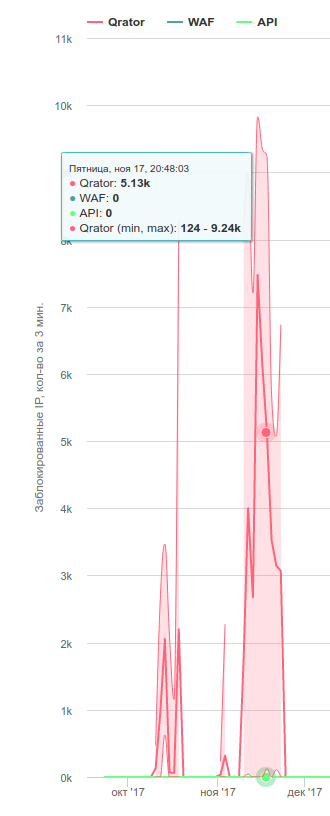

Serangan ditolak oleh Qrator

Serangan ditolak oleh QratorMasih ada pengalaman dengan operator perlindungan kecil seperti cloud-shield.ru, ddosa.net, dll. Saya pasti tidak bisa merekomendasikannya, karena pengalamannya tidak terlalu besar, saya akan berbicara tentang prinsip-prinsip pekerjaan mereka. Biaya perlindungan seringkali 1-2 kali lipat lebih rendah dari pada pemain besar. Sebagai aturan, mereka membeli layanan pertahanan parsial (L3 / L4) dari salah satu pemain besar + membuat pertahanan mereka sendiri terhadap serangan di tingkat yang lebih tinggi. Ini bisa sangat efektif + Anda bisa mendapatkan layanan yang baik dengan biaya lebih sedikit, tetapi ini masih perusahaan kecil dengan staf kecil, harap pertimbangkan.

Cloudflare

CloudFlare adalah fenomena terpisah. Ini sudah merupakan perusahaan besar yang menelan biaya beberapa miliar dolar, pelanggan mereka setengah dari generator lalu lintas di dunia, dan layanan perlindungan DDoS hanyalah yang paling terkenal di antara layanan mereka. Kami juga terus menggunakannya untuk hosting DNS, CDN, sebagai layanan proxy lalu lintas.

Untuk situs / layanan yang tidak memiliki serangan kompleks, Cloudflare cukup baik, tetapi dengan serangan serius (ketika mereka tidak hanya "mengisi" saluran, tetapi menggabungkan banyak jenis serangan), rencana bisnis mereka sebesar $ 200 tidak pernah menyelamatkan kami, tetapi membicarakannya Perlindungan perusahaan untuk Rusia tidak masuk akal, lebih murah dan lebih efektif untuk beralih ke pemain lain.

Kenapa begitu Saya pikir sulit untuk membuat layanan masif yang hampir gratis sangat berkualitas tinggi.

Ngomong-ngomong, banyak insinyur berbahasa Rusia bekerja di CF :)

Operator keamanan asing

Saya pernah memiliki pengalaman nyata dengan Dragonara.net (dulu operator keamanan terbesar di dunia), yang tidak ada lagi sekarang.

Sudah ada banyak artikel tentang Habré tentang operator modern, saya hanya akan memberikan tautan ke ulasan

terbaru :

habr.com/en/post/350384Tentunya banyak dari mereka sangat baik jika proyek ini tidak ditujukan untuk pasar Rusia, tetapi di Rusia ada masalah dengan mereka.

Perlindungan pertama yang efektif harus sedekat mungkin dengan bek dan harus mempertimbangkan fitur lokal (di Rusia saja, di Cina yang kedua, di Amerika Selatan yang ketiga).

Alasan kedua: tugas yang benar-benar sulit dan mahal adalah perlindungan di tingkat L7. Dan ya, itu mahal untuk semua orang, pada prinsipnya, tidak banyak perusahaan di dunia membuat perlindungan L7 yang baik, dan layanan Rusia seringkali hanya memenangkan persaingan.

Apa kesulitan memukul mundur serangan di tingkat L7?

Semua aplikasi unik, dan Anda harus mengizinkan lalu lintas yang berguna bagi mereka dan memblokir lalu lintas berbahaya. Tidak selalu mungkin untuk menyingkirkan bot dengan jelas, jadi Anda harus menggunakan banyak tingkat pemurnian lalu lintas yang sangat BANYAK.

Setelah

modul nginx-testcookie sudah cukup, dan sekarang cukup untuk mengusir sejumlah besar serangan. Ketika saya bekerja di industri hosting, perlindungan L7 saya dibuat hanya dengan nginx-testcookie. Omong-omong, Beget.ru, Netangels.ru, FastVPS.ru memiliki sistem yang serupa.

Sayangnya, serangan menjadi lebih sulit. testcookie menggunakan cek untuk bot berdasarkan JS, dan banyak bot modern berhasil melewati mereka.

Botnet penyerang juga unik, dan Anda perlu mempertimbangkan fitur masing-masing botnet besar.

Amplifikasi, banjir langsung dari botnet, lalu lintas pemfilteran dari berbagai negara (pemfilteran yang berbeda untuk negara yang berbeda), banjir SYN / ACK, fragmentasi paket, ICMP, banjir http, sedangkan pada tingkat aplikasi / http Anda dapat menemukan jumlah serangan berbeda yang tidak terbatas.

Secara total, pada tingkat perlindungan saluran, peralatan khusus untuk membersihkan lalu lintas, perangkat lunak khusus, pengaturan penyaringan tambahan untuk setiap klien, mungkin ada puluhan dan ratusan tingkat penyaringan.

Untuk mengelola ini dengan benar dan menyempurnakan pengaturan penyaringan untuk pengguna yang berbeda, Anda membutuhkan banyak pengalaman dan personel yang berkualifikasi. Bahkan operator besar yang telah memutuskan untuk menyediakan layanan perlindungan tidak dapat "secara bodoh melemparkan masalah pada uang": pengalaman harus diperoleh di situs-situs yang berbohong dan positif palsu pada lalu lintas yang sah.

Untuk operator perlindungan, tidak ada tombol "tekan DDoS", ada banyak alat, Anda harus dapat menggunakannya.

Dan satu lagi contoh bonus.

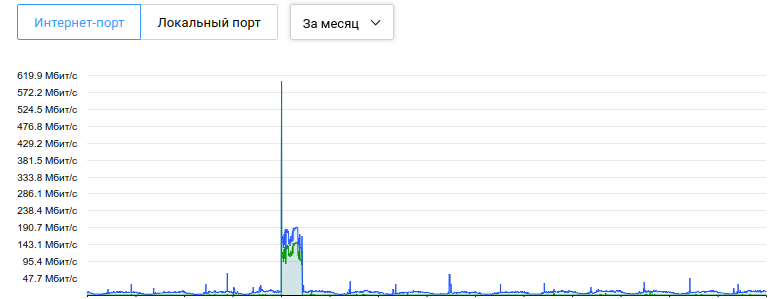

Server tanpa perlindungan diblokir oleh hoster selama serangan dengan kapasitas 600 Mbps("Kehilangan" lalu lintas tidak terlihat, karena hanya 1 situs diserang, itu dihapus dari server untuk sementara waktu dan kunci dilepaskan dalam waktu satu jam).

Server tanpa perlindungan diblokir oleh hoster selama serangan dengan kapasitas 600 Mbps("Kehilangan" lalu lintas tidak terlihat, karena hanya 1 situs diserang, itu dihapus dari server untuk sementara waktu dan kunci dilepaskan dalam waktu satu jam). Server yang sama dilindungi. Para penyerang "menyerah" setelah seharian melakukan serangan jijik. Serangan itu sendiri bukan yang terkuat.

Server yang sama dilindungi. Para penyerang "menyerah" setelah seharian melakukan serangan jijik. Serangan itu sendiri bukan yang terkuat.Serangan L3 / L4 dan perlindungan terhadap mereka lebih sepele, terutama mereka bergantung pada ketebalan saluran, algoritma untuk mendeteksi dan menyaring serangan.

Serangan L7 lebih kompleks dan asli, mereka bergantung pada aplikasi yang diserang, kemampuan dan imajinasi penyerang. Perlindungan dari mereka membutuhkan pengetahuan dan pengalaman yang hebat, dan hasilnya mungkin tidak langsung dan tidak seratus persen. Sampai Google datang dengan jaringan saraf lain untuk perlindungan.