Apakah menurut Anda hal terpenting dalam perusahaan adalah memastikan keamanan perimeter jaringan perusahaan dan infrastruktur server? Ini hanya sebagian benar: sekarang pada prinsipnya tidak mungkin untuk membuat perimeter aman hanya jika perusahaan tidak menerapkan aturan IS yang paling ketat, "daftar putih" situs, hanya korespondensi kertas dan penyegelan port USB pada komputer, dan penerimaan tidak diperbolehkan lebih lanjut dengan smartphone. Jika ini bukan tentang perusahaan Anda, maka perlu diingat: hari ini, perangkat akhir menjadi zona risiko utama, dan perlindungan antivirus saja tidak cukup. Ya, antivirus akan memblokir pembongkaran arsip dengan file berbahaya, dan browser akan mencegah Anda mengunjungi situs yang disusupi, tetapi ada banyak ancaman yang paket perlindungan dasar tidak berdaya. Selanjutnya, kita akan berbicara tentang beberapa dari mereka - dan bagaimana melindungi mereka.

Apa yang tidak bisa ditangani oleh antivirus biasa di perusahaan-

Serangan fileless . Skrip PowerShell berbahaya yang jatuh langsung ke RAM tidak dapat dideteksi oleh antivirus pada tahap penetrasi ke dalam sistem - ini bukan program yang dapat dieksekusi, tetapi hanya serangkaian perintah berbasis teks yang berjalan di shell yang ada seperti OS PowerShell. Agar tidak hilang ketika komputer dimatikan, trojan mendaftarkan perintah mereka di registri.

Tidak mungkin mendeteksi serangan bebas file dengan metode tradisional - trojan dapat menyimpan skrip berbahaya, misalnya, dalam file TXT dari catatan sumber daya DNS. Menurut studi Trend Micro

2018 Midyear Security Roundup , jumlah serangan fileless di dunia meningkat: pada Januari 2018, 24.430 insiden telah dicatat, dan pada bulan Juni - lebih dari 38 ribu.

-

Eksploitasi dalam OS yang tidak diperbarui . Pembaruan sistem operasi memperbaiki kerentanan yang diketahui yang sudah dapat dituliskan. Sebelum menyebarkan pembaruan ke ratusan dan ribuan komputer, Anda harus terlebih dahulu mengujinya - terkadang pembaruan mengandung kesalahan, yang karenanya beberapa komputer gagal sementara. Mengalihkan tugas menginstal pembaruan ke bahu pengguna adalah cara yang pasti untuk membuat pelanggaran jaringan karena karyawan opsional atau tidak kompeten.

WannaCry dan NotPetya yang sensasional digunakan untuk menyebarkan kerentanan Windows, yang ditutup untuk pembaruan dua bulan sebelum wabah: revisi WannaCry pertama kali muncul pada 16 Januari 2017, pada 14 Maret, Microsoft mendistribusikan patch untuk protokol SMB di semua versi Windows saat ini, dan epidemi legendaris baru dimulai 12 Mei. Setelah menembus komputer pengguna yang tidak diperbarui, ransomware menyebar di dalam jaringan perusahaan, melumpuhkan aktivitas perusahaan. Mengapa ratusan ribu komputer perusahaan di perusahaan besar selama dua bulan dibiarkan tanpa pembaruan Windows yang kritis - sebuah pertanyaan serius untuk layanan yang relevan.

-

Perangkat seluler . Meskipun memeriksa aplikasi sebelum dipublikasikan di Play Market dan App Store, spyware dan bahkan penambang sering dipusingkan dengan program yang dianggap berguna. Misalnya, analisis 283 aplikasi VPN untuk Android mengungkapkan bahwa 43% di antaranya berisi iklan yang tidak diinginkan, dan 17% memiliki fungsi jahat, 29% adalah sumber modul Trojan, perangkat lunak yang berpotensi berbahaya terkandung dalam 6% VPN, dan

mata-mata 5% lainnya untuk penggunanya .

-

Karyawan yang tidak tahu prinsip dasar keamanan informasi . Lubang utama dalam keamanan informasi di perusahaan mana pun adalah karyawan, atau lebih tepatnya,

ketidaktahuan mereka

akan prinsip-prinsip keamanan informasi . Tidak ada virus yang dapat mengambil informasi dan dokumen penting dengan keanggunan dan efisiensi yang sama dengan karyawan yang mengunduh program untuk kenyamanannya sendiri dalam pekerjaan, yang hasilnya ternyata berbahaya.

Bagaimana melindungi titik akhirKecanggihan ancaman yang berkembang membuat metode pertahanan tradisional tidak efektif. Antivirus saja tidak cukup untuk mencegah kebocoran data atau penyusup memasuki jaringan, dan menginstal beberapa solusi yang sangat terspesialisasi sering menimbulkan konflik dan kesalahan. Selain itu, mengatur dan memelihara kolaborasi beberapa program keamanan bukanlah tugas yang mudah. Diperlukan solusi terintegrasi yang akan memungkinkan pengguna untuk melakukan fungsi kerja dengan nyaman, tetapi pada saat yang sama memastikan keamanan aset informasi perusahaan.

Satu set perlindungan yang ideal adalah:

- multi-platform - bekerja pada semua sistem operasi desktop dan mobile yang populer; Ini sangat penting bagi perusahaan dengan kebijakan BYOD dan kemampuan untuk bekerja dari jarak jauh.

- otomatis - mendeteksi ancaman dan meresponsnya tanpa intervensi pengguna;

- intelektual - tidak hanya menggunakan tanda tangan tradisional, tetapi juga analisis perilaku, memastikan deteksi malware dan file-file bebas;

- dikelola secara terpusat - administrator harus melihat status semua perangkat yang dilindungi secara real time dan dapat mengubah pengaturan keamanan tergantung pada lokasi perangkat;

- memberikan integrasi dengan sistem analisis perilaku dan kemampuan untuk menyelidiki insiden;

- Kontrol aplikasi pada perangkat akhir untuk melindungi jaringan perusahaan dari program jahat dan serangan bertarget dari perangkat di jaringan organisasi.

Solusi tradisional dari kelas EPP (Endpoint Protection Platform) melindungi perangkat pengguna dengan baik dari ancaman yang diketahui, tetapi mereka menghadapi jauh lebih buruk dengan jenis serangan terbaru. Mereka berhasil mengatasi memperbaiki insiden pada perangkat individu, tetapi, sebagai suatu peraturan, mereka tidak dapat mengidentifikasi bahwa insiden ini adalah fragmen dari serangan terpadu yang kompleks, yang di masa depan dapat menyebabkan kerusakan serius pada organisasi. Kemampuan analisis insiden otomatis hampir tidak ada. Oleh karena itu, perusahaan telah mengembangkan solusi kelas EDR (Endpoint Detection and Response).

Bagaimana solusi EDR modern bekerja

Mari kita lihat bagaimana solusi perlindungan titik akhir bekerja menggunakan Trend Micro Apex One sebagai contoh. Produk ini adalah kelahiran kembali yang signifikan dari solusi keamanan endpoint OfficeScan yang sudah terkenal.

Salah satu fitur utama dari Apex One hanyalah perlindungan endpoint multi-tahap yang tidak memungkinkan malware menyebar ke seluruh jaringan, memengaruhi kinerja komputer, dan mencuri data sensitif. Solusi ini secara instan memblokir ancaman zero-day pada desktop fisik dan virtual, serta laptop, baik di jaringan maupun di luarnya.

Apa sebenarnya yang dilakukan Apex One?- Melindungi dari ancaman lanjutan:- mencegah kemungkinan menggunakan kerentanan yang diketahui dan tidak dikenal untuk menembus sistem sebelum rilis paket perbaikan;

- Melindungi sistem operasi yang tidak didukung dan lawas yang paket perbaikannya tidak lagi tersedia.

- secara otomatis mengevaluasi risiko dan merekomendasikan aktivasi tambalan virtual yang diperlukan untuk setiap perangkat individu;

- mengubah pengaturan keamanan secara dinamis tergantung pada lokasi perangkat;

- Melindungi perangkat akhir dengan dampak minimal pada bandwidth jaringan, produktivitas dan produktivitas pengguna.

- Memblokir jenis lalu lintas jaringan yang tidak valid:- menerapkan filter untuk memberi tahu tentang jenis lalu lintas tertentu dan memblokirnya, misalnya, pesan instan dan streaming video;

- menggunakan inspeksi paket mendalam untuk mengidentifikasi lalu lintas yang dapat membahayakan aplikasi;

- menyaring lalu lintas jaringan yang dilarang dan memeriksa lalu lintas yang diizinkan dengan memantau status koneksi;

- mendeteksi lalu lintas berbahaya yang disembunyikan dengan menggunakan protokol terkenal pada port non-standar;

- mencegah backdoors dari memasuki jaringan perusahaan.

- Menjaga perlindungan tepat waktu:- memberikan perlindungan sampai rilis dan pemasangan paket perbaikan resmi;

- Melindungi sistem operasi dan aplikasi tipikal dari serangan yang diketahui dan tidak dikenal.

- Memfasilitasi penyebaran dan pengelolaan infrastruktur yang ada:- panel kontrol yang disederhanakan memudahkan untuk melakukan kontrol terperinci dan pemantauan lingkungan, dalam konteks setiap pengguna individu.

- penilaian kerentanan didasarkan pada buletin keamanan Microsoft, data CVE, dan sumber lainnya.

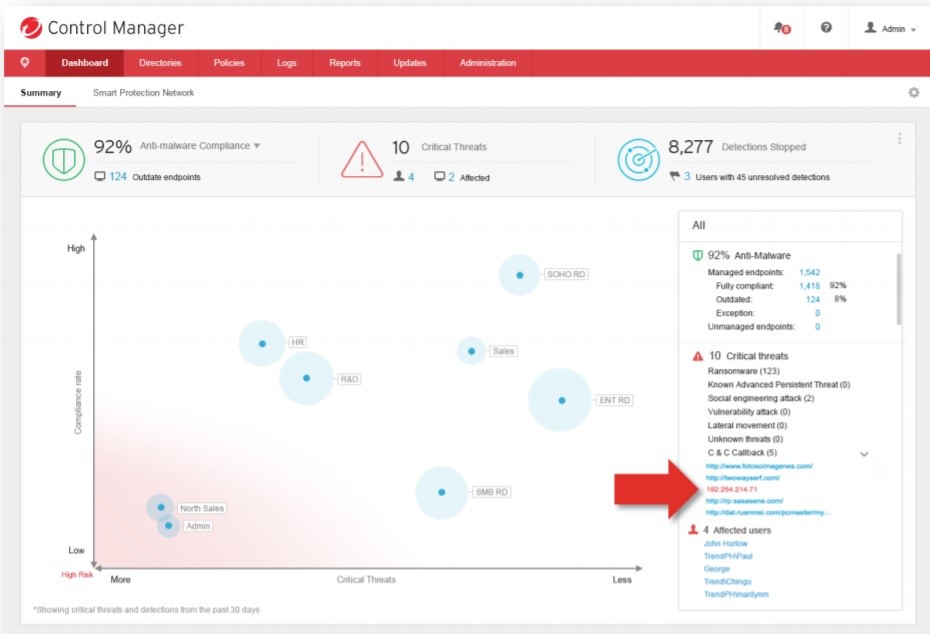

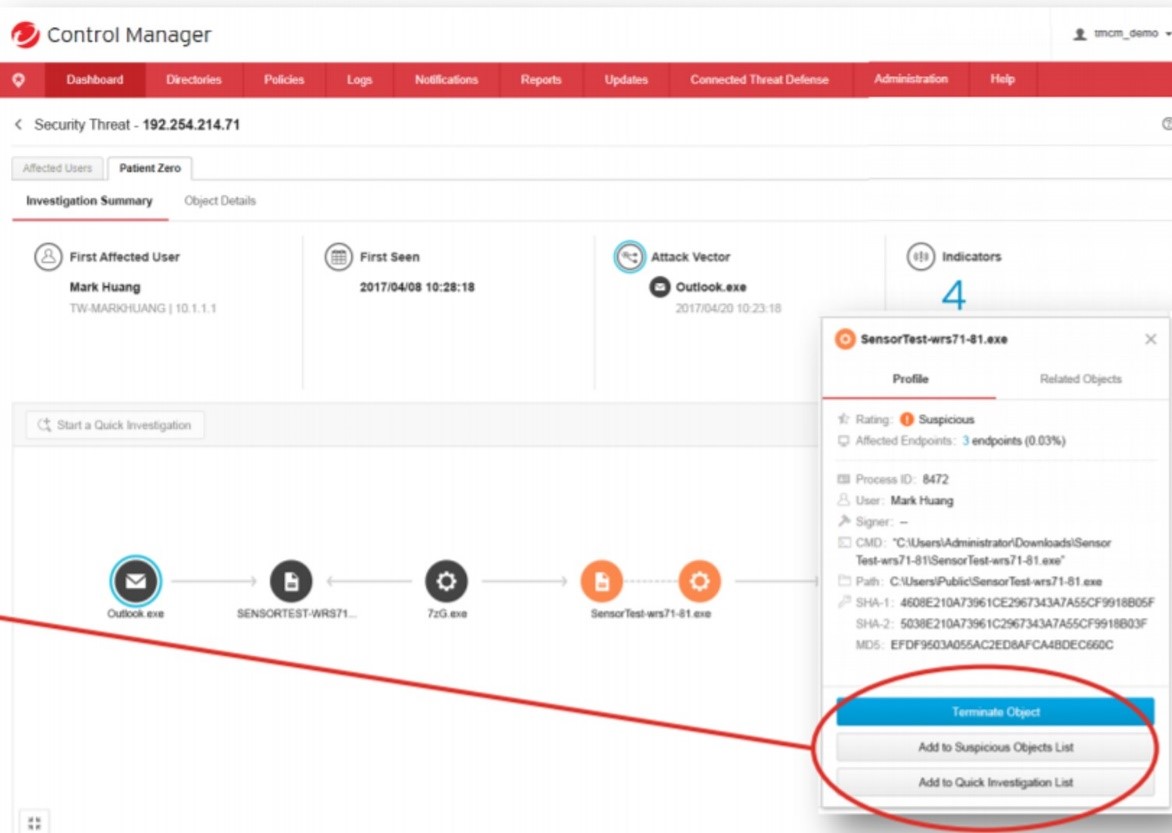

Sekarang kita akan memberi tahu (dan menunjukkan) cara kerjanyaSemua informasi tentang keadaan titik akhir dan ancaman dikumpulkan dalam satu panel Central Apex. Analis mendapatkan kesempatan untuk memantau secara rinci, dalam konteks setiap pengguna individu, dan mengelola kebijakan. Satu panel memungkinkan Anda untuk mengontrol lingkungan lokal, cloud, dan hybrid. Ini juga menyediakan akses ke informasi operasional dari "kotak pasir" lokal atau dari infrastruktur Trend Micro Smart Protection Network, yang menggunakan data ancaman berbasis cloud dari seluruh dunia dan memberikan keamanan informasi real-time dengan memblokir ancaman sebelum mereka mencapai komputer.

Satu panel memungkinkan Anda untuk tidak beralih di antara panel kontrol. Di sini Anda dapat melihat bagaimana deteksi dan reaksi terintegrasi tercermin dalam satu manajer. Ini juga menyediakan integrasi terpadu dengan investigasi EDR, deteksi otomatis, dan respons terhadap ancaman.

Satu panel memungkinkan Anda untuk tidak beralih di antara panel kontrol. Di sini Anda dapat melihat bagaimana deteksi dan reaksi terintegrasi tercermin dalam satu manajer. Ini juga menyediakan integrasi terpadu dengan investigasi EDR, deteksi otomatis, dan respons terhadap ancaman. Analisis Skala Dampak:

Analisis Skala Dampak:

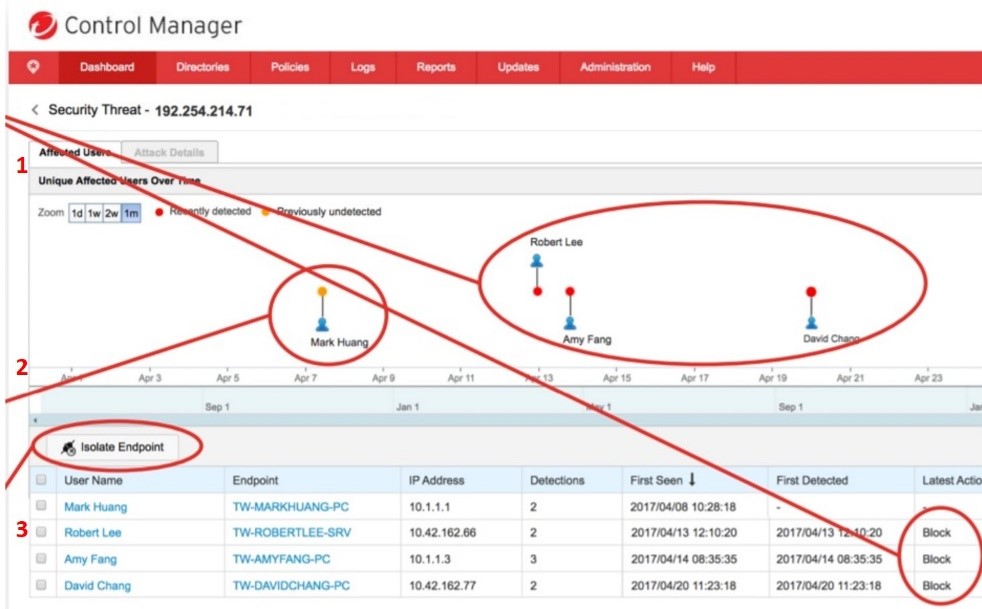

- IP berbahaya dicekal karena sudah terdeteksi (merah) (1)

- "Tidak sabar." Tidak dikenal (oranye) dan tidak diblokir (2)

- "Nol pasien" diisolasi dan pencarian akar penyebabnya dimulai (3)

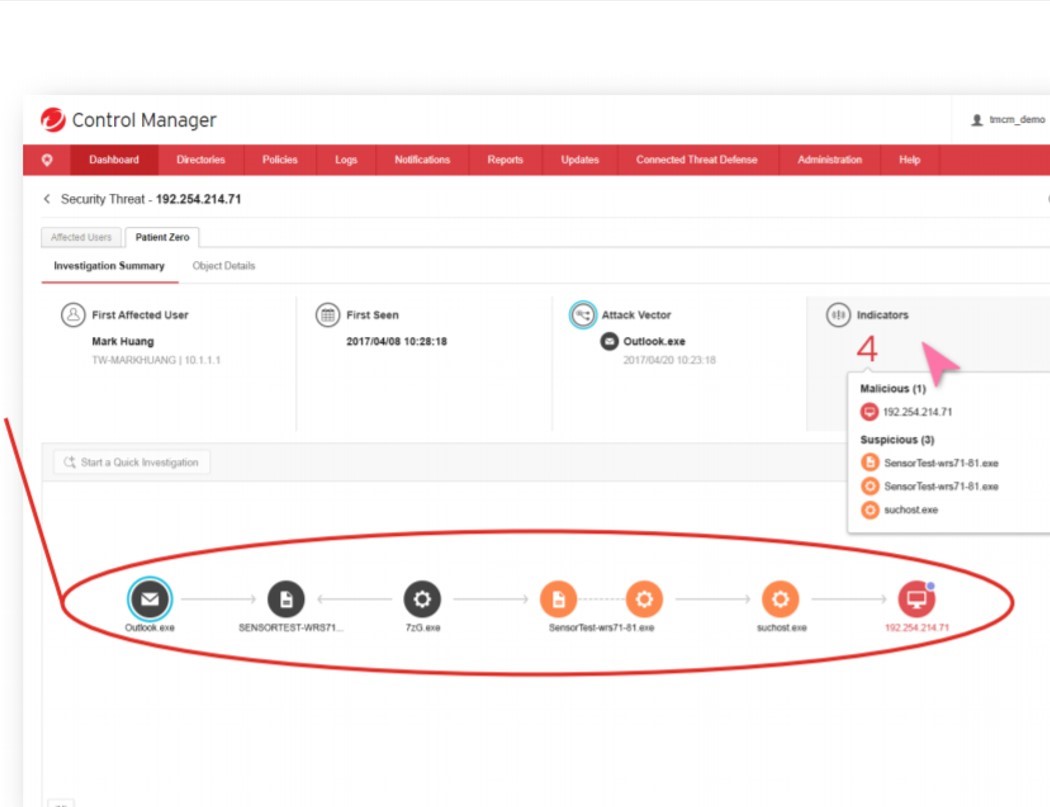

Menemukan akar penyebab menggunakan Trend Micro Global Threat Information:

Menemukan akar penyebab menggunakan Trend Micro Global Threat Information:

- Merah ("buruk");

- Oranye ("mencurigakan");

- Hitam ("memuaskan")

Ada opsi reaksi:

Ada opsi reaksi:

-Hentikan eksekusi;

Informasi ancaman -Distribusi;

-Untuk menyelidiki

Sensor Endpoint dari paket Apex One memantau status keamanan pada perangkat akhir dengan mempertimbangkan

konteksnya, mencatat tindakan tingkat sistem dan membuat laporan untuk penjaga keamanan sehingga Anda dapat dengan cepat menilai skala serangan pada jaringan. Termasuk Endpoint Sensor memonitor ancaman tingkat lanjut, seperti serangan bebas-file yang terkenal. Menggunakan EDR, Anda dapat melakukan pencarian malware multi-level pada semua perangkat akhir menggunakan kriteria seperti OpenIOC, Yara dan objek yang mencurigakan. Juga memberikan perlindungan terhadap serangan fileless.

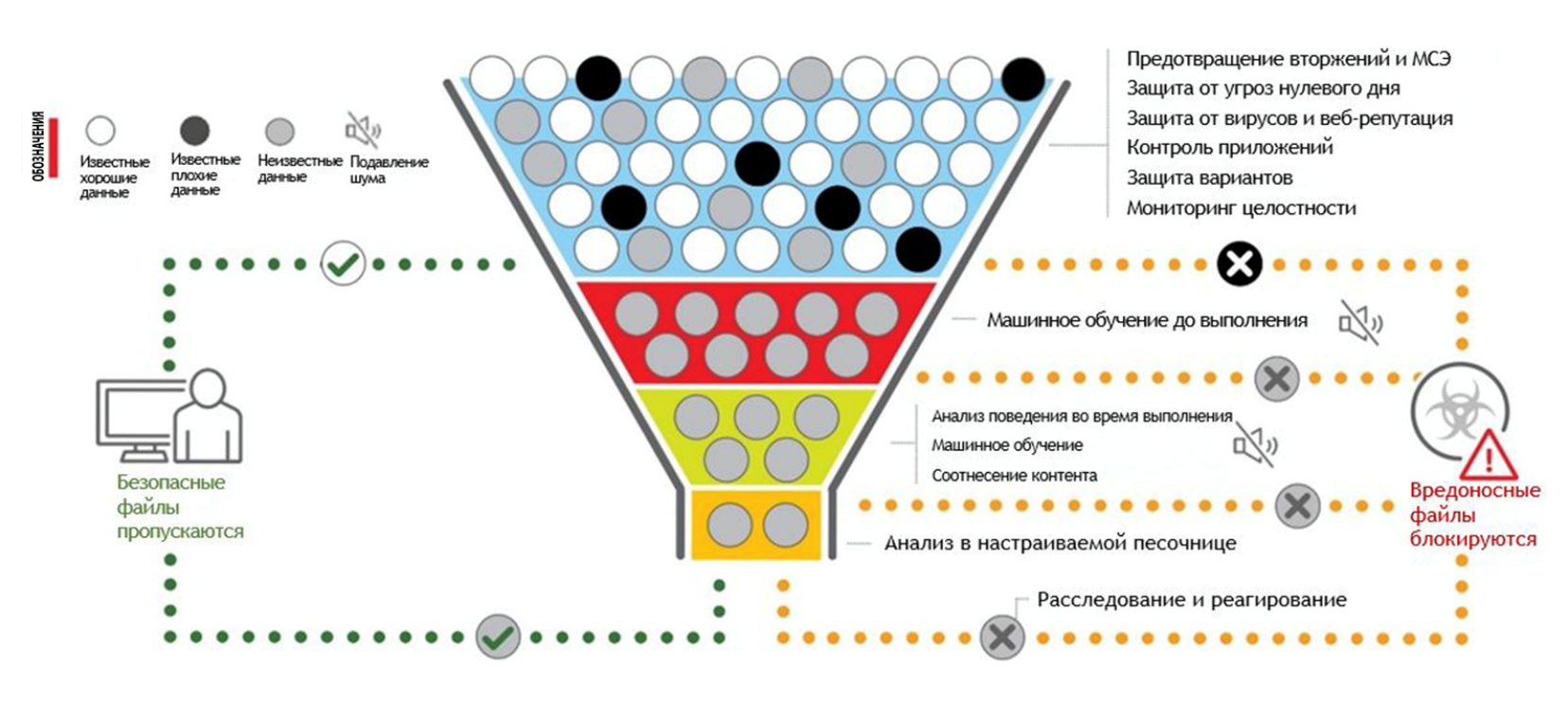

Bahkan jika malware telah menembus sistem pemindaian sisi server, teknologi Trend Micro User Protection akan memeriksa file yang dapat dieksekusi sebelum dijalankan menggunakan pembelajaran mesin. Ketika Anda mulai, analisis perilaku berdasarkan pembelajaran mesin dimulai. Kemudian analisis dalam "kotak pasir" digunakan - sesuai dengan hasil pemeriksaan, aplikasi mulai bekerja atau diblokir. Selain itu, untuk tujuan keamanan, seluruh komputer dapat secara otomatis diblokir di jaringan untuk melokalisasi malware dan mencegahnya menembus jaringan.

Apex One menggunakan teknologi Trend Micro Vulnerability Protection, yang melindungi semua perangkat akhir jaringan dari eksploitasi bahkan jika mereka tidak memiliki pembaruan yang ditambal. Untuk melakukan ini, Apex One menganalisis lalu lintas secara terpusat untuk eksploitasi / kerentanan, serangan layanan, malware web, dan lalu lintas ilegal. Pada saat yang sama, pemindaian terjadi pada kecepatan tinggi, pekerjaan Apex One secara praktis tidak mempengaruhi kecepatan jaringan itu sendiri.

Bagaimana perlindungan kebocoran disediakanModul lain yang bermanfaat di Apex One adalah Pencegahan Kehilangan Data. Ini memonitor dan mengontrol transfer konten melalui semua saluran komunikasi yang memungkinkan untuk mencegah kebocoran data. Anda dapat mencatat atau membatasi penggunaan stik USB, CD / DVD, pemancar IR eksotis, perangkat PCMCIA, modem, penyimpanan cloud, dan server mail. Penerusan data dikendalikan baik saat bekerja dengan klien surat, dan melalui antarmuka surat berbasis web, dalam pesan instan dan di sebagian besar protokol jaringan seperti HTTP / HTTPS, FTP dan SMTP.

Perlindungan Kehilangan Data memiliki templat untuk mengenali lebih dari tiga ratus tipe file, termasuk dalam arsip, dan tipe data lainnya ditentukan oleh templat, formula, dan lokasi tertentu. Anda juga dapat membuat pengidentifikasi data sendiri.

Dan akhirnya, perlindungan dari yang "paling cerdas" mengontrol papan klip, tempel dari itu, dan tangkapan layar yang dihasilkan. Setelah mengatur Perlindungan Kehilangan Data dengan benar, kemungkinan data berharga akan dihapus dari perusahaan berkurang secara signifikan.

Bonus: MDR - Keamanan BerlanggananDalam lingkungan saat ini, mempertahankan tim keamanan informasi yang besar menjadi suatu kemewahan. Pada saat yang sama, sangat penting untuk menilai dengan benar kerusakan yang disebabkan oleh serangan dunia maya, untuk merumuskan rencana tindakan untuk menghilangkan ancaman dan mencegah serangan berulang - karyawan yang tersisa setelah "optimasi" tidak mungkin menemukan waktu untuk penyelidikan tersebut.

Deteksi dan Respons Mikro Terkelola Trend datang untuk menyelamatkan, layanan deteksi ancaman dan manajemen respons Apex One. MDR adalah tim jarak jauh dari para profesional Trend Micro yang dapat memantau keamanan di jaringan pelanggan sepanjang waktu. Ini adalah solusi yang sangat baik untuk perusahaan-perusahaan yang tidak memiliki kemampuan untuk mempertahankan staf besar personel keamanan atau tidak memiliki staf dengan kompetensi tinggi.

Layanan MDR memonitor log untuk mengidentifikasi notifikasi kritis, memeriksanya, dan melaporkan informasi ancaman kepada pelanggan. Dengan menggunakan data dari titik akhir, tim MDR akan mendeteksi akar penyebab dan menyerang vektor, serta mengevaluasi konsekuensinya. Pelanggan selalu dapat mengajukan pertanyaan kepada tim ahli untuk mendapatkan klarifikasi dan penjelasan. MDR akan menyusun rencana aksi terperinci untuk pulih dari serangan.

Langganan termasuk pelacakan titik akhir dan jaringan, server, bahkan printer dan Internet.

Faktanya, Trend Micro MDR melakukan segala sesuatu yang dilakukan oleh departemen keamanan informasi yang dilengkapi secara profesional. Namun jarak jauh, sekitar jam dan dengan berlangganan.