Pada akhir Maret, Motherboard

menerbitkan sebuah artikel tentang potensi peretasan ke infrastruktur Asus. Setelah mendapatkan akses parsial ke sumber daya perusahaan, para penyerang dapat mendistribusikan di antara para pelanggan yang menginstal utilitas Asus Live Update untuk mengunduh driver baru secara tepat waktu versi program yang ditandatangani dengan sertifikat resmi dengan fungsi berbahaya. Tentang serangan ini, yang ditemukan oleh para ahli Lab Kaspersky, kami menulis

pada awal April .

Kaspersky Lab merilis

laporan panjang tentang ShadowHammer pada 23 April. Ini sangat menarik, meskipun dokumen yang sepenuhnya teknis direkomendasikan untuk dibaca secara keseluruhan, dan dalam posting ini hanya akan ada deskripsi singkat dari beberapa temuan. Yang paling menarik adalah potensi koneksi ShadowHammer dengan salinan yang terinfeksi bukan game komputer terbaik tentang zombie dan serangan terkoordinasi pada pengembang perangkat lunak.

Secara total, para ahli Kaspersky Lab menemukan 230 sampel utilitas yang terinfeksi untuk memperbarui driver pada perangkat Asus. Dalam semua kasus, versi aslinya bertanggal 2015, tetapi kemudian selama serangan, metode menyuntikkan kode yang dapat dieksekusi sendiri diubah - kemungkinan besar lebih efektif menghindari deteksi:

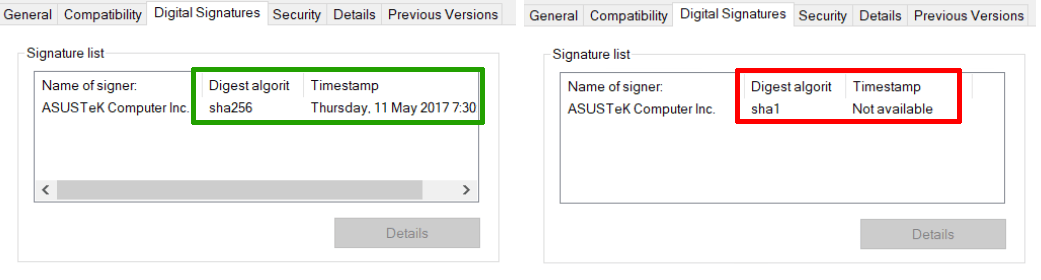

Metode memperkenalkan kode berbahaya telah diubah antara Juli dan Desember 2018. Tanggal mulai serangan tidak diketahui secara pasti, tetapi ditemukan pada Januari 2019. Cara paling efektif untuk menginfeksi komputer pengguna dan tidak diperhatikan adalah dengan menggunakan sertifikat resmi Asus, yang juga digunakan untuk menandatangani utilitas "berbahaya" yang dikeluarkan oleh perusahaan ini.

Tangkapan layar di atas menunjukkan contoh utilitas Asus yang sah yang ditandatangani dengan sertifikat yang sama dengan versi berbahaya dari Asus Live Update. Tanggal penandatanganan adalah Maret 2019, setelah vendor menerima informasi tentang serangan dan sertifikat yang digunakan. Operator kampanye harus mengubah tanda tangan digital untuk file yang dapat dieksekusi yang dimodifikasi dalam proses, karena sertifikat curian pertama berakhir pada Agustus 2018.

Menilai dengan menggunakan versi lama dari program yang sah dan perbedaan dalam tanda tangan digital dari perangkat lunak resmi dan yang dimodifikasi, para penyelenggara serangan memiliki akses terbatas ke sumber daya internal vendor. Sebagai contoh, adalah mungkin untuk meretas ke dalam komputer salah satu pengembang, mencuri sertifikat, tetapi bukan kode sumber sebenarnya dari utilitas. Selain itu, penyerang memperoleh akses ke infrastruktur untuk pengiriman versi utilitas yang diperbarui untuk menyebarkan modifikasi berbahaya.

Fitur utama serangan ShadowHammer adalah jumlah target serangan yang terbatas. Ada banyak calon korban: versi berbahaya dari Asus Live Update hanya terdeteksi oleh alat Kaspersky Lab di 57 ribu pengguna. Jumlah sebenarnya korban bisa lebih tinggi, tetapi pada kebanyakan komputer malware tidak melakukan sesuatu yang jelas ilegal.

Dalam semua kasus, utilitas yang dimodifikasi mengumpulkan data tentang alamat MAC dari semua adapter jaringan yang tersedia dan membandingkan hash MD5 mereka dengan daftar sendiri. Hanya jika salah satu alamat MAC dari daftar ditemukan, apakah perintah tersebut menghubungi server dari mana file eksekusi lainnya diunduh. Jumlah alamat berbeda dari sampel ke sampel: daftar terpendek terdiri dari delapan alamat MAC, terpanjang dari mereka 307. Secara total, kami berhasil mengidentifikasi lebih dari 600 pengidentifikasi perangkat jaringan di mana penyerang menemukan sistem yang menarik. Periksa alamat MAC Anda sendiri untuk kehadiran dalam daftar ini di

sini .

Adalah logis bahwa sebagian besar alamat MAC dalam daftar berhubungan dengan perangkat yang diproduksi oleh Asus sendiri. Tetapi ada alamat yang mencakup sejumlah besar pengguna, misalnya 00-50-56-C0-00-08 - pengidentifikasi adapter jaringan virtual VMWare. Namun, kebetulan seperti itu tidak selalu mengarah pada pengembangan serangan: itu dimulai hanya jika alamat MAC dari adaptor jaringan fisik juga cocok dengan yang diperlukan.

Bagaimana tampilannya dalam praktik, menunjukkan tangkapan layar

diskusi tentang Reddit. Pengguna dengan utilitas Asus Live Update yang terinstal menerima pemberitahuan tentang "pembaruan kritis", dan disarankan untuk mengunduh program tiga tahun lalu. Bukan fakta bahwa diskusi ini adalah tentang serangan khusus ini (karena tidak ada pengidentifikasi file), tetapi menilai berdasarkan tanggal pembuatan biner, itu adalah dia. Menimbang bahwa pencarian menyebutkan hanya memberikan dua laporan masalah potensial (yang

kedua tidak terhubung dengan ShadowHammer pasti), kita dapat mengatakan bahwa serangan itu tidak diperhatikan, meskipun ada sejumlah besar calon korban.

Apa yang terjadi pada mereka yang alamat MAC-nya ada dalam daftar tidak diketahui. Pada saat serangan terdeteksi pada Januari 2019, server perintah dimatikan, dan sejauh ini para peneliti belum dapat memperoleh file yang dapat dieksekusi yang diunduh ke komputer korban nyata.

Tautan ke serangan lainDan di sini

zombie masuk ke pos!

Pada bulan Maret 2019, para ahli ESET

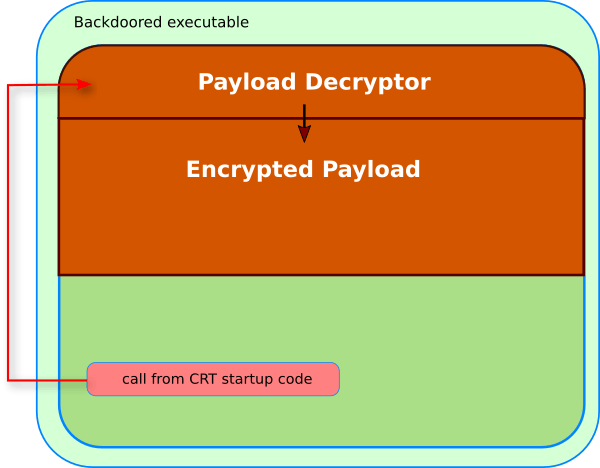

memeriksa versi game yang terinfeksi Infestation: Survivor Stories. Mempertimbangkan tema gim, ini dengan sendirinya terdengar seperti lelucon, tetapi situasi untuk pengembang (mungkin menggunakan sumber dari game The War Z sebelumnya) bukan yang paling menyenangkan. Kemungkinan besar, kode jahat muncul di build resmi setelah komputer pengembang dikompromikan. Dalam hal ini, dan dalam beberapa insiden lain yang terkait dengan serangan di studio game, metode yang mirip dengan ShadowHammer digunakan untuk menyuntikkan kode berbahaya:

Oke, ini bukan bukti yang dapat diandalkan tentang hubungan antara dua insiden. Tetapi ada kebetulan dalam algoritma hash yang digunakan untuk data yang dikumpulkan pada komputer korban, dan beberapa fitur teknis umum serangan lainnya. Dilihat oleh garis-garis dalam kode berbahaya, dapat diasumsikan bahwa sumber-sumber game War Z sebelumnya dapat didistribusikan sebagai semacam kuda Troya bagi pengembang game yang ingin menggunakannya. Pakar Kaspersky Lab juga menemukan tanda-tanda menggunakan kembali algoritma dari ShadowHammer di pintu

belakang PlugX, kemungkinan besar dikembangkan di Cina.

Koneksi potensial antara berbagai serangan ini memberi dimensi baru pada cerita ShadowHammer dan merupakan peringatan bagi pengembang. Pemrogram dapat menjadi distributor kode berbahaya tanpa disadari berkat tindakan penyerang yang terkoordinasi dan konsisten. Selain itu, alat "implementasi" yang berbeda dapat digunakan: pencurian sertifikat, penyertaan kode berbahaya dalam sumber, injeksi ke file yang dapat dieksekusi (misalnya, sebelum dikirim ke pelanggan). Dilihat oleh jumlah tempat kosong dalam penyelidikan ini dan lainnya, para penyerang berhasil menyusup ke infrastruktur pengembang perangkat lunak, menyebarkan kode berbahaya ke sejumlah besar korban, sementara dengan hati-hati memilih target sehingga mereka tidak diketahui selama setidaknya beberapa bulan (seperti halnya dengan ShadowHammer) .

Penafian: Pendapat yang dikemukakan dalam intisari ini tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.