Penemuan PHDays telah mereda, beberapa ribu orang telah melewati kota virtual kami, dan sedikit orang yang mendengarkan laporan. Aula itu kosong, para peretas mencoba membobol para pembela. Para pembela, pada gilirannya, mencoba melihat serangan untuk melawan para peretas. Dan semuanya entah bagaimana sedih, jika bahkan tidak sedih.

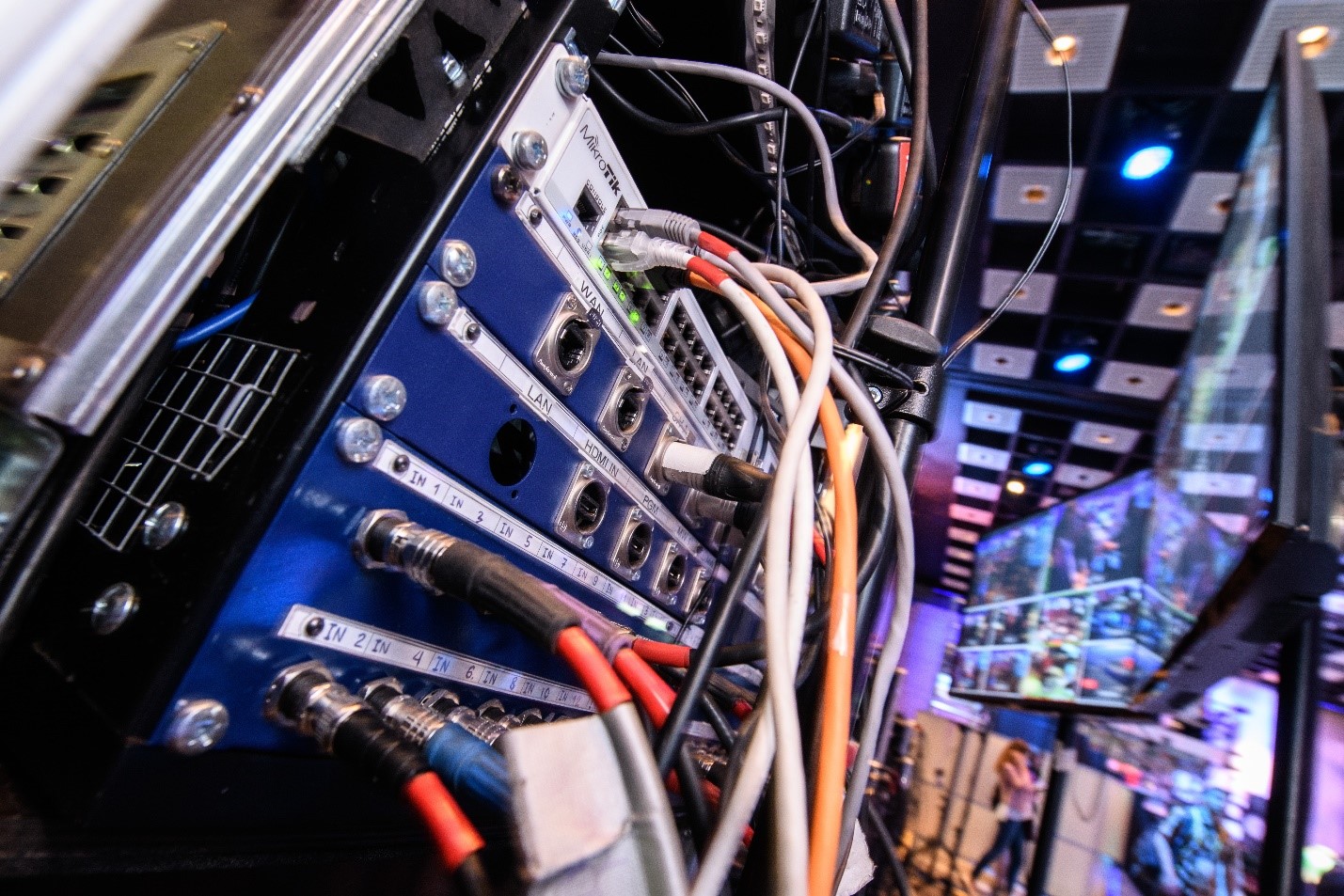

Siapa yang ada di PHDays di WTC (World Trade Center), dia mungkin ingat bagaimana semuanya diatur di sana. Tabel peretas di kiri, tabel pembela di kanan. Di antara mereka adalah tata kota dan beberapa rak peralatan. Di rak biasanya ada peralatan yang tidak masuk akal atau tidak menarik untuk ditempatkan di ruang server. Ini, misalnya, kabinet dengan pengontrol untuk tata letak kota, lemari dengan peralatan untuk sistem kontrol industri, beberapa titik akses, sakelar, dan sejumlah besar semua yang Anda butuhkan di sini di situs. Karena mempersiapkan acara benar-benar menjadi beban serius bagi penyelenggara, kriteria utama untuk menempatkan dan menghubungkan peralatan di rak dikurangi menjadi satu hal - untuk bekerja.

Jadi disini. Jam 10 malam, semua orang sudah bosan dengan kesibukan hari, pidato dan musik yang keras. Akhirnya, Anda bisa berjalan di sekitar aula, meregangkan kaki Anda. Para penyerang telah lama melihat rak terbuka dengan sakelar dan kemudian mengajukan pertanyaan: "Bagaimana jika Anda terhubung langsung?" Dan mari kita coba sambungkan laptop dan titik akses Anda langsung ke salah satu sakelar ini. Untungnya, tidak ada penyelenggara atau mereka tidak ikut campur secara eksplisit.

Awalnya, tim kami melihat dari jauh pada upaya untuk terhubung ini. Tetapi kami selalu ingat bahwa untuk memastikan integritas, kerahasiaan dan aksesibilitas informasi, kami harus berhati-hati terhadap keamanan fisik. Termasuk karena kehadiran tim penyerang di segmen di sekitar jaringan kami tidak menyenangkan kami sama sekali. Jadi tak lama kemudian sekelompok pembela yang kuat terbentuk dari beberapa tim yang dengan sopan meminta untuk tidak menghubungkan perangkat tidak aman mereka ke jaringan sistem kontrol, karena ini dapat menyebabkan keadaan darurat, dan sesuatu dapat terjadi pada kota virtual kami, misalnya, kebakaran di sebuah kilang. Pertarungan berjalan dengan berbagai keberhasilan, tetapi keuntungannya menguntungkan para pembela.

Namun, tim peretas itu layak dan banyak akal. Sementara pergulatan sedang berlangsung di rak-rak, para penyerang menghubungkan titik akses langsung ke papan tombol penyelenggara, setelah melakukan hal ini secara relatif pelan: papan tombol ada di bawah meja, dan semua meja pada acara tersebut ditutupi dengan taplak meja besar. Tapi ini tidak melewati tim pembela. Kami memutus jalur akses dan mulai menunggu sampai pemilik datang untuk itu ...

Itu adalah tahun 2017. 2018 dalam hal mengatur tempat, rak dan hal-hal lain tidak jauh berbeda. Oleh karena itu, kami mencoba untuk memperhitungkan pengalaman tahun-tahun terakhir, taktik kekuatan sopan dan memasukkan sedikit rekayasa sosial. Mengetahui bahwa penyerang akan mencoba terhubung dengan kami di malam hari, kami siap.

- Kami menganalisis semua peralatan jaringan di wilayah tanggung jawab kami.

- Mendapat akses administratif untuk itu (dalam situasi ini, yang paling bodoh adalah mengatur ulang kata sandi pada saklar MOX di malam hari - sementara kami sedang terburu-buru mempersiapkan pertempuran cyber, kata sandi darinya hilang).

- Atur peringatan jika ada perubahan status port switch.

- Mereka melakukan sesuatu yang lain.

Dan sekarang sudah ada Standoff malam di tahun 2018. Tidak ada penyelenggara (sama sekali). Semuanya pada dasarnya diulang. Para penyerang pertama-tama melakukan upaya tunggal untuk terhubung, kemudian mereka melakukannya dengan lebih aktif dan lebih aktif. Tapi kami juga belajar. Mereka tidak mulai mengatur keamanan, tetapi port yang tidak digunakan pada sakelar kami dinonaktifkan. Agar tidak keliru atau sengaja menonaktifkan beberapa pengontrol, kami bergabung dengan kerumunan orang yang dengan antusias menghubungkan sesuatu ke pelabuhan bebas, secara misterius mendengarkan wireshark dan tcpdump. Mereka membantu menempelkan kabel patch panjang, mencari port yang berfungsi, menyarankan sesuatu - secara umum, mereka mencoba untuk tidak menonjol, tetapi untuk menjaga agar infrastruktur kami yang dilindungi tidak berubah dalam hal koneksi jaringan. Ada satu kasus: salah satu penyerang menghubungkan laptop ke port, tautannya tidak naik, tetapi dia dengan keras kepala menunggu sesuatu di wireshark ...

Jika semuanya baik-baik saja dengan koneksi fisik pada 2018, maka hal-hal seperti itu tidak berfungsi dengan jaringan nirkabel. Dan pada malam hari kata sandi dari titik akses di kabinet TP ACS dipaksa dan segera mendapatkan akses ke segmen jaringan yang dilindungi. Ketika kami melihat banyak peringatan, kami dengan cepat menemukan segmen dan port mana yang digunakan untuk menyerang dan memutus uplink ke titik akses. Mungkin ini tidak sepenuhnya jujur, tetapi panitia tertidur, dan tidak ada yang mengoordinasikan tindakan untuk mencegah serangan ...

Pada 2019, penyelenggara acara sedikit mengubah format KKP di PHDays, termasuk venue. Rincian lengkap tentang bagaimana ini akan terlihat belum diketahui. Dan mungkin masalah perlindungan fisik tidak akan begitu akut. Meskipun demikian, mereka menjanjikan kita kontes yang lebih menarik dan sulit. Hanya ada sedikit waktu tersisa, dan kami akan mencari tahu kejutan apa yang akan diberikan PHDays-2019 kepada kami.

Ilya Sapunov, kepala kelompok desain untuk Pusat Keamanan Informasi di Jet Infosystems