Ketika "topi hitam", yang menjadi ordo hutan liar dunia maya, sangat sukses dalam pekerjaan kotor mereka, media kuning menjerit dengan gembira. Akibatnya, dunia mulai memandang cybersecurity dengan lebih serius. Namun sayangnya tidak langsung. Oleh karena itu, meskipun jumlah insiden cyber yang semakin meningkat, dunia belum siap untuk tindakan proaktif aktif. Namun, diharapkan bahwa dalam waktu dekat berkat "topi hitam" dunia akan mulai memandang cybersecurity dengan serius. [7]

Sama seriusnya dengan kebakaran ... Dahulu kala, kota-kota sangat rentan terhadap kebakaran hebat. Namun, terlepas dari potensi bahaya, tindakan pencegahan preemptive tidak diambil, bahkan setelah kebakaran besar di Chicago pada tahun 1871, yang merenggut ratusan nyawa dan merampas ratusan ribu orang dari rumah mereka. Langkah-langkah perlindungan proaktif diambil hanya setelah bencana serupa diulangi lagi, tiga tahun kemudian. Hal yang sama dengan cybersecurity - dunia tidak akan menyelesaikan masalah ini jika tidak ada insiden bencana. Tetapi bahkan jika insiden seperti itu terjadi, dunia tidak akan segera menyelesaikan masalah ini. [7] Oleh karena itu, bahkan pepatah: "Sampai bug itu keluar, pria itu tidak akan kacau," - itu tidak berfungsi sepenuhnya. Oleh karena itu, pada tahun 2018, kami merayakan ulang tahun ke-30 ketidakamanan yang merajalela.

Penyimpangan lirisAwal artikel ini, yang semula saya tulis untuk majalah System Administrator, ternyata bersifat profetik. Masalah majalah dengan artikel ini keluar secara harfiah hari demi hari dengan api yang tragis di pusat perbelanjaan Kemerovo "Winter Cherry" (2018, 20 Maret).

Masukkan Internet dalam 30 menit

Kembali pada tahun 1988, galaksi hacker legendaris L0pht, berbicara dengan kekuatan penuh sebelum pertemuan para pejabat Barat yang paling berpengaruh, mengatakan: "Peralatan komputer Anda rentan terhadap serangan cyber dari Internet. Dan perangkat lunak, dan perangkat keras, dan telekomunikasi. Vendor mereka tidak peduli dengan keadaan ini. Karena undang-undang modern tidak memberikan tanggung jawab untuk pendekatan lalai untuk memastikan keamanan siber perangkat lunak dan perangkat keras yang dihasilkan. Tanggung jawab atas potensi kegagalan (bahkan spontan, bahkan disebabkan oleh intervensi penjahat dunia maya) - sepenuhnya terletak pada pengguna peralatan. Adapun pemerintah federal, tidak memiliki keterampilan atau keinginan untuk menyelesaikan masalah ini. Karena itu, jika Anda mencari keamanan dunia maya, maka Internet bukanlah tempat di mana Anda dapat menemukannya. Masing-masing dari tujuh orang yang duduk di depan Anda dapat sepenuhnya merusak Internet, dan karenanya mengambil kendali penuh atas peralatan yang terikat padanya. Sendiri 30 menit penekanan tombol koreografi - dan itu selesai. " [7]

Para pejabat mengangguk penuh arti, menjelaskan bahwa mereka memahami gentingnya situasi, tetapi tidak melakukan apa-apa. Hari ini, tepat 30 tahun setelah kinerja legendaris L0pht, "rasa tidak aman yang tak terkendali" berkuasa di dunia. Meretas peralatan yang berhubungan dengan Internet yang terkomputerisasi begitu mudah sehingga Internet, yang semula merupakan ranah ilmuwan dan penggemar idealis, lambat laun ditempati oleh para profesional paling pragmatis: penjahat, penipuan, mata-mata, dan teroris. Semuanya mengeksploitasi kerentanan peralatan terkomputerisasi - untuk mengekstrak keuntungan finansial atau lainnya. [7]

Vendor mengabaikan keamanan siber

Vendor kadang-kadang tentu saja mencoba untuk memperbaiki beberapa kerentanan yang diidentifikasi, tetapi mereka melakukannya dengan sangat enggan. Karena keuntungan yang mereka bawa bukan perlindungan dari peretas, tetapi fungsi baru yang mereka berikan kepada konsumen. Menjadi fokus secara eksklusif pada laba jangka pendek, vendor menginvestasikan uang hanya dalam memecahkan masalah nyata, bukan yang hipotetis. Keamanan dunia maya, di mata banyak dari mereka, adalah hal hipotetis. [7]

Keamanan dunia maya adalah hal yang tidak terlihat dan tidak berwujud. Menjadi nyata hanya ketika masalah muncul dengan itu. Jika Anda telah merawatnya dengan baik (Anda menghabiskan banyak uang untuk menyediakannya), dan tidak ada masalah dengan itu, pengguna akhir tidak akan mau membayar lebih untuk itu. Selain itu, selain meningkatkan biaya keuangan, penerapan langkah-langkah perlindungan membutuhkan waktu pengembangan tambahan, membutuhkan kemampuan peralatan yang terbatas, dan mengarah pada penurunan produktivitasnya. [8]

Sulit meyakinkan bahkan para pemasar sendiri tentang kesesuaian biaya-biaya di atas, apalagi konsumen akhir. Dan karena vendor modern tertarik secara eksklusif untuk keuntungan jangka pendek dari penjualan, mereka sama sekali tidak cenderung untuk bertanggung jawab untuk memastikan keamanan siber ciptaan mereka. [1] Di sisi lain, lebih banyak vendor yang peduli, yang bagaimanapun menjaga keamanan cybersecurity mereka, dihadapkan pada kenyataan bahwa konsumen korporat lebih suka - alternatif yang lebih murah dan lebih mudah digunakan. T.O. Keamanan cyber juga tidak terlalu diperhatikan konsumen korporat. [8]

Sehubungan dengan hal di atas, tidak mengherankan bahwa vendor cenderung mengabaikan keamanan siber, dan mengikuti filosofi berikut: “Terus membangun, terus menjual, dan, jika perlu, membuat tambalan. Apakah sistemnya jatuh? Informasi yang hilang? Database nomor kartu kredit dicuri? Apakah ada kerentanan fatal pada peralatan? Itu tidak masalah! " Konsumen, pada gilirannya, harus mengikuti prinsip: "Ditambal dan berdoa." [7]

Bagaimana ini terjadi: contoh dari alam

Contoh mencolok dari pengabaian cybersecurity dalam pengembangan adalah program motivasi korporat Microsoft: “Jika Anda melewatkan tenggat waktu, Anda didenda. Saya tidak berhasil menyajikan rilis inovasi saya tepat waktu - itu tidak akan diperkenalkan. Jika tidak diterapkan, Anda tidak akan mendapatkan saham perusahaan (sepotong kue dari keuntungan Microsoft). Sejak 1993, Microsoft mulai secara aktif mengikat produknya ke Internet. Karena inisiatif ini bertindak sejalan dengan program motivasi yang sama, fungsionalitasnya meluas lebih cepat daripada perlindungan yang sejalan dengan mereka. Untuk menyenangkan para pemburu kerentanan pragmatis ... [7]

Contoh lain adalah situasi dengan komputer dan laptop: mereka tidak datang dengan antivirus yang sudah diinstal; dan preset kata sandi yang kuat juga tidak disediakan di dalamnya. Dipahami bahwa menginstal antivirus dan mengatur parameter konfigurasi keamanan akan menjadi pengguna akhir. [1]

Contoh lain yang lebih ekstrem: situasi dengan keamanan siber peralatan komersial (mesin kasir, terminal PoS untuk pusat perbelanjaan, dll.). Kebetulan vendor peralatan komersial hanya menjual apa yang dijual, dan bukan apa yang aman. [2] Jika vendor peralatan komersial peduli pada sesuatu dalam hal keamanan siber, itu adalah jika terjadi insiden kontroversial, tanggung jawab jatuh pada orang lain. [3]

Contoh yang baik dari perkembangan ini: mempopulerkan standar EMV untuk kartu bank, yang, berkat kerja kompeten pemasar bank, melihat di mata pengetahuan teknis masyarakat yang kurang berpengalaman, merupakan alternatif yang lebih aman untuk kartu magnetik "usang". Pada saat yang sama, motivasi utama industri perbankan, yang bertanggung jawab untuk pengembangan standar EMV, adalah untuk mengalihkan tanggung jawab atas insiden penipuan (terjadi karena kesalahan carder) - dari toko ke pelanggan. Sedangkan sebelumnya (ketika pembayaran dilakukan dengan kartu magnetik) untuk perbedaan dalam debit / kredit, tanggung jawab keuangan berada di tangan toko. [3] Demikianlah bank yang memproses pembayaran menyalahkan tanggung jawab baik pada penjual (yang menggunakan sistem layanan perbankan jarak jauh mereka) atau pada bank yang mengeluarkan kartu pembayaran; dua yang terakhir, pada gilirannya, mentransfer tanggung jawab kepada pemegang kartu. [2]

Vendor menghalangi keamanan siber

Ketika permukaan serangan digital tumbuh tak terelakkan - berkat pertumbuhan eksplosif dari perangkat yang terhubung internet - melacak apa yang terhubung ke jaringan perusahaan menjadi lebih sulit. Pada saat yang sama, vendor mengalihkan masalah keamanan semua peralatan yang terhubung ke Internet ke pengguna akhir: "Menyelamatkan tenggelam adalah pekerjaan dari tenggelam itu sendiri."

Tidak hanya vendor tidak peduli dengan keamanan dunia maya dari ciptaan mereka, tetapi dalam beberapa kasus mereka juga menghambat ketentuannya. Jadi, misalnya, ketika pada tahun 2009 cacing jaringan Conficker bocor ke pusat medis Beth Israel dan menginfeksi bagian dari peralatan medis di sana, direktur teknis dari pusat medis ini memutuskan untuk menonaktifkan fungsi dukungan kerja pada peralatan yang dipengaruhi oleh cacing di masa depan. dengan jaringan. Namun, ia dihadapkan dengan fakta bahwa "peralatan tidak dapat diperbarui karena batasan peraturan." Butuh usaha yang cukup besar untuk mengoordinasikan dengan vendor pemutusan fungsi jaringan. [4]

Keamanan cyber-non-internet yang mendasar

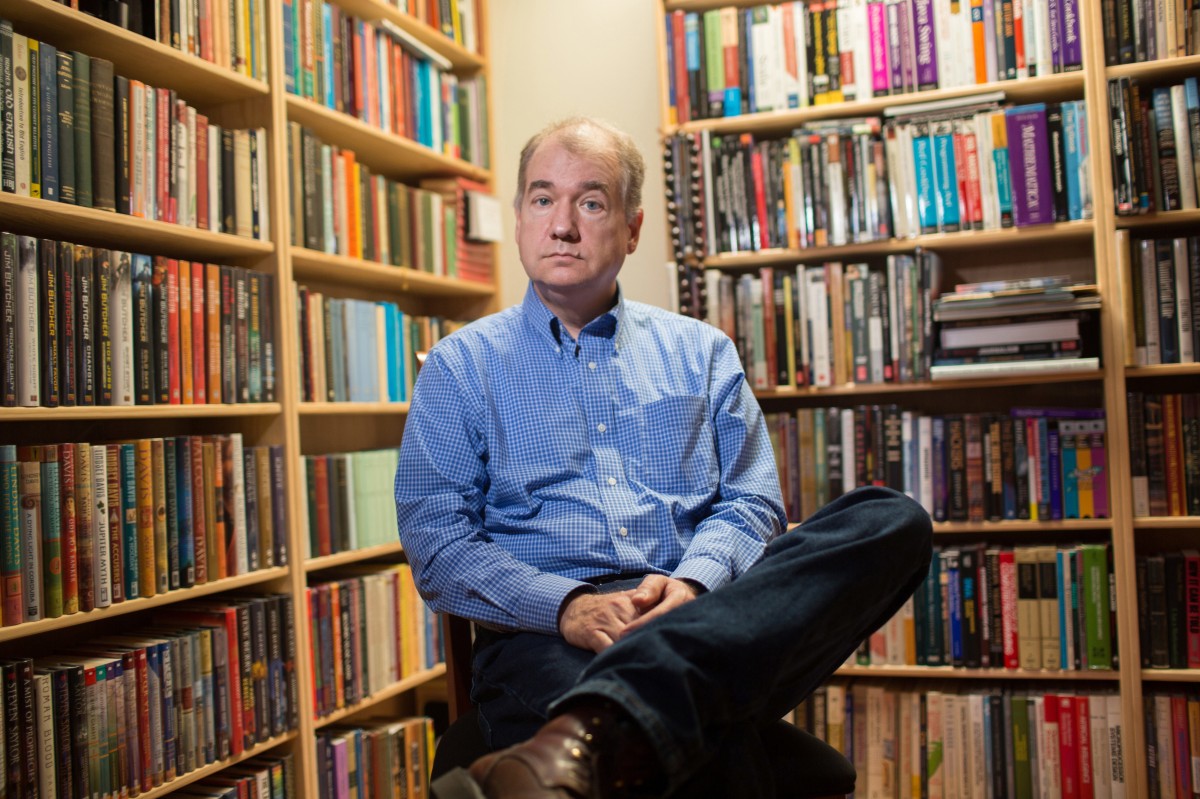

David Clark, profesor legendaris di MIT, yang mendapat julukan "Albus Dumbledore" karena wawasannya yang cemerlang, mengingat hari ketika sisi gelap Internet terungkap ke dunia. Clark memimpin konferensi telekomunikasi pada bulan November 1988, ketika berita itu meledak bahwa worm komputer pertama di dunia telah menyelinap melalui kabel jaringan. Clark ingat saat ini karena dia bertanggung jawab atas penyebaran cacing ini - pembicara di konferensi (seorang karyawan dari salah satu perusahaan telekomunikasi terkemuka) dibawa. Pembicara ini dalam panasnya emosi secara tidak sengaja berkata: “Ini mereka! Saya agak menutup kerentanan ini, ”ia membayar untuk kata-kata ini. [5]

Namun, kemudian menjadi jelas bahwa kerentanan yang melaluinya penyebaran cacing tersebut bukan merupakan manfaat dari orang tertentu. Dan ini, sebenarnya, bahkan bukan kerentanan, tetapi fitur mendasar dari Internet: para pendiri Internet, ketika mengembangkan gagasan mereka, berfokus secara eksklusif pada kecepatan transfer data dan toleransi kesalahan. Mereka tidak mengatur sendiri tugas untuk memastikan keamanan siber. [5]

Hari ini, beberapa dekade setelah berdirinya Internet - ketika ratusan miliar dolar telah dihabiskan untuk upaya sia-sia untuk memastikan keamanan siber - Internet tidak menjadi kurang rentan. Masalah dengan keamanan sibernya semakin buruk setiap tahun. Namun, apakah kita memiliki hak untuk menyalahkan para pendiri Internet untuk ini? Memang, misalnya, tidak ada yang akan mengutuk pembangun jalan tol karena fakta bahwa kecelakaan terjadi di "jalan mereka"; dan tidak ada yang akan mengutuk perencana kota untuk perampokan di "kota mereka". [5]

Bagaimana subkultur hacker lahir

Subkultur hacker berasal pada awal 1960-an, di "Klub Pemodelan Teknis Jalur Kereta Api" (beroperasi di dalam dinding Institut Teknologi Massachusetts). Penggemar klub merancang dan merakit model kereta api - begitu besar sehingga memenuhi seluruh ruangan. Anggota klub secara spontan dibagi menjadi dua kelompok: penjaga perdamaian dan spesialis sistem. [6]

Yang pertama bekerja dengan bagian udara dari model, yang terakhir dengan bagian bawah tanah. Bekas model kereta dan kota yang dikumpulkan dan didekorasi: mereka memodelkan seluruh dunia dalam bentuk mini. Yang terakhir bekerja pada dukungan teknis dari semua penjaga perdamaian ini: seluk-beluk kabel, relay, dan koordinat switch yang terletak di bagian bawah tanah model - semua yang mengendalikan bagian "atas tanah" dan memberinya energi. [6]

Ketika masalah lalu lintas muncul dan seseorang datang dengan solusi cerdik baru untuk memperbaikinya, maka solusi ini disebut "retas." Bagi anggota klub, pencarian peretasan baru telah berubah menjadi makna yang berharga dalam hidup. Itulah sebabnya mereka mulai menyebut diri mereka "peretas." [6]

Generasi pertama peretas menerapkan keterampilan yang diperoleh di "Railroad Modeling Club" - saat menulis program komputer pada kartu punch. Kemudian, ketika ARPANET (cikal bakal Internet) tiba di kampus pada tahun 1969, peretaslah yang menjadi pengguna yang paling aktif dan berkualitas. [6]

Sekarang, beberapa dekade kemudian, Internet modern menyerupai bagian yang sangat “bawah tanah” dari model kereta api. Karena leluhurnya adalah peretas yang sama, murid dari "Railway Modeling Club". Hanya peretas sekarang alih-alih miniatur model yang menggunakan kota nyata. [6]

Bagaimana perutean BGP terjadi?

Pada akhir tahun 80-an, sebagai akibat dari peningkatan jumlah perangkat yang terhubung ke Internet yang mirip longsoran salju, Internet mendekati batasan matematika yang parah yang dibangun menjadi salah satu protokol Internet dasar. Oleh karena itu, setiap percakapan insinyur saat itu, pada akhirnya, berubah menjadi diskusi tentang masalah ini. Dua teman tidak terkecuali: Jacob Rechter (seorang insinyur dari IBM) dan Kirk Lockheed (pendiri Cisco). Secara kebetulan bertemu di meja makan, mereka mulai mendiskusikan langkah-langkah untuk menjaga internet tetap berjalan. Teman-teman menulis ide-ide mereka tentang apa yang datang ke tangan - serbet kecap kotor. Lalu yang kedua. Lalu yang ketiga. "Protokol Tiga-Serbet," sebagai penemu dengan bercanda menyebutnya - dikenal di kalangan resmi sebagai BGP (Border Gateway Protocol; Border Routing Protocol) - segera merevolusi Internet. [8]

Untuk Rechter dan Lockheed, BGP hanyalah peretasan santai yang dirancang dalam semangat Railroad Modeling Club yang disebutkan di atas, solusi sementara yang harus segera diganti. Friends mengembangkan BGP pada tahun 1989. Namun, hari ini, setelah 30 tahun, bagian utama dari lalu lintas Internet masih dialihkan oleh "protokol pada tiga serbet", meskipun panggilan semakin mengkhawatirkan tentang masalah kritis dengan keamanan sibernya. Peretasan sementara telah menjadi salah satu protokol Internet dasar, dan pengembangnya telah melihat dari pengalaman mereka sendiri bahwa "tidak ada yang lebih permanen daripada solusi sementara." [8]

Jaringan di seluruh dunia telah beralih ke BGP. Vendor berpengaruh, pelanggan kaya, dan perusahaan telekomunikasi - sangat cepat jatuh cinta pada BGP dan terbiasa dengannya. Oleh karena itu, meskipun ada panggilan yang semakin mengkhawatirkan tentang ketidakamanan protokol ini, komunitas TI masih tidak antusias dengan transisi ke peralatan baru yang lebih aman. [8]

Routing BGP cyber-non-keamanan

Mengapa perutean BGP begitu baik dan mengapa komunitas TI tidak terburu-buru meninggalkannya? BGP membantu router membuat keputusan tentang ke mana harus mengirim aliran data raksasa yang dikirim melalui jaringan besar garis crossover. BGP membantu router memilih jalur yang sesuai, terlepas dari kenyataan bahwa jaringan terus berubah dan sering terjadi kemacetan di rute populer. Masalahnya adalah tidak ada peta rute global di Internet. Router yang menggunakan BGP membuat keputusan tentang jalur mana yang akan digunakan, berdasarkan informasi yang diterima dari tetangga mereka di dunia maya, yang pada gilirannya mengumpulkan informasi dari tetangga mereka, dll. Namun, informasi ini mudah dipalsukan, yang berarti perutean BGP sangat rentan terhadap serangan MiTM. [8]

Oleh karena itu, secara teratur mengajukan pertanyaan seperti: "Mengapa lalu lintas antara dua komputer di Denver membuat jalan memutar raksasa melalui Islandia?", "Mengapa data rahasia Pentagon pernah transit melalui Beijing?" Pertanyaan-pertanyaan ini memiliki jawaban teknis, tetapi semuanya bermuara pada fakta bahwa protokol BGP didasarkan pada kepercayaan: kepercayaan pada rekomendasi yang diterima dari router tetangga. Karena sifat amanah protokol BGP, tuan lalu lintas yang misterius dapat menarik aliran data orang lain ke dalam kepemilikan mereka jika diinginkan. [8]

Contoh nyata adalah serangan BGP China terhadap Pentagon AS. Pada April 2010, raksasa telekomunikasi milik negara, China Telecom, mengirim puluhan ribu router di seluruh dunia, termasuk 16.000 dari Amerika Serikat, pesan BGP tentang ketersediaan rute yang lebih baik. Dengan tidak adanya sistem yang dapat memvalidasi pesan BGP dari China Telecom, router di seluruh dunia mulai mengirim data dalam perjalanan melalui Beijing. Termasuk lalu lintas Pentagon dan situs lain dari Departemen Pertahanan AS. Kemudahan lalu lintas dialihkan, dan kurangnya perlindungan yang efektif terhadap jenis serangan ini, adalah lonceng perutean BGP yang tidak aman. [8]

BGP secara teori rentan terhadap serangan cyber yang bahkan lebih berbahaya. Jika konflik internasional berkembang di dunia maya sepenuhnya, China Telecom, atau raksasa telekomunikasi lainnya, dapat mencoba menyatakan sebagai bagian kepemilikannya dari Internet yang sebenarnya bukan miliknya. Langkah seperti itu akan membingungkan router yang harus bergegas antara aplikasi yang bersaing untuk blok alamat Internet yang sama. , . - – . , . [8]

BGP BGPSEC

BGP , , . BGP-, , : . , . [8]

2010 – BGP- . , , BGPSEC, BGP. - BGP , . [8]

, 1988 ( BGP) , « », – MIT , . , , , – . , . BGP , IT- , . , , BGP- , - 0%. [8]

BGP- – «»

BGP- – , , « , ». , , , . - , , . ( ) . : , . [8]

-, - – /. , - , . , , ? ? [8]

, . 100 – . , . , , – . , , . . – , Linux. , , , – Linux . . . Linux . , , Linux: , , , , . [9]

Linux , . – . , , . [9]

Linux . Linux', – , . Linux' , . , , . - , – . , « ». , : « . ». , . [9] , :

« – . : , . , – . , -. . - . , . , , , . , , , . . ». [9]

: OpenSource [10]OpenSource- , : OpenSource . OpenSource . « », - OpenSource-. . , OpenSource . , , , . « » – . OpenSource-: .

2016 : 28- «» , OpenSource-, . , . , – OpenSource-, – , , .

– , . , - . : , . , .

, OpenSource- , « », – ( ). .

Bilah sisi: Mungkin layanan khusus dan pengembang antivirus akan melindungi kita?2013 , « » , . , , «» ( ). « » – , «». [11]

2016 , . , ( ), . [11]

Bilah Sisi: Keamanan Cybersecor. 2017 , - ( ) 2016 70 . . - , , , - , , . 26 « ». 1 2018 , , - , . [12]