Kerentanan yang ditemukan di

Exchange tahun ini memungkinkan setiap pengguna domain untuk mendapatkan hak administrator domain dan kompromi Active Directory (AD) dan host terhubung lainnya. Hari ini kami akan memberi tahu Anda bagaimana serangan ini bekerja dan bagaimana cara mendeteksinya.

Begini cara kerja serangan ini:

Begini cara kerja serangan ini:- Seorang penyerang memiliki akun dari setiap pengguna domain dengan kotak surat aktif untuk berlangganan fungsi push notification dari Exchange

- Penyerang menggunakan relai NTLM untuk menipu server Exchange: pada akhirnya, server Exchange terhubung ke komputer pengguna yang dikompromikan menggunakan metode NTLM melalui HTTP, yang kemudian digunakan penyerang untuk mengautentikasi ke pengontrol domain menggunakan LDAP dengan perincian akun Exchange

- Akibatnya, penyerang menggunakan hak istimewa akun Exchange ini untuk meningkatkan hak istimewanya. Langkah terakhir ini juga dapat dilakukan oleh administrator yang bermusuhan yang sudah memiliki akses yang sah untuk melakukan perubahan hak yang diperlukan. Dengan membuat aturan untuk mendeteksi aktivitas ini, Anda akan dilindungi dari ini dan serangan serupa.

Selanjutnya, seorang penyerang bisa, misalnya, menjalankan DCSync untuk mendapatkan kata sandi hash untuk semua pengguna dalam suatu domain. Ini akan memungkinkannya untuk menerapkan berbagai jenis serangan - dari serangan pada tiket emas hingga transmisi hash.

Tim peneliti Varonis telah mempelajari vektor serangan ini secara rinci dan menyiapkan panduan bagi pelanggan kami untuk mendeteksinya dan pada saat yang sama memeriksa apakah mereka telah dikompromikan.

Deteksi eskalasi hak istimewa domain

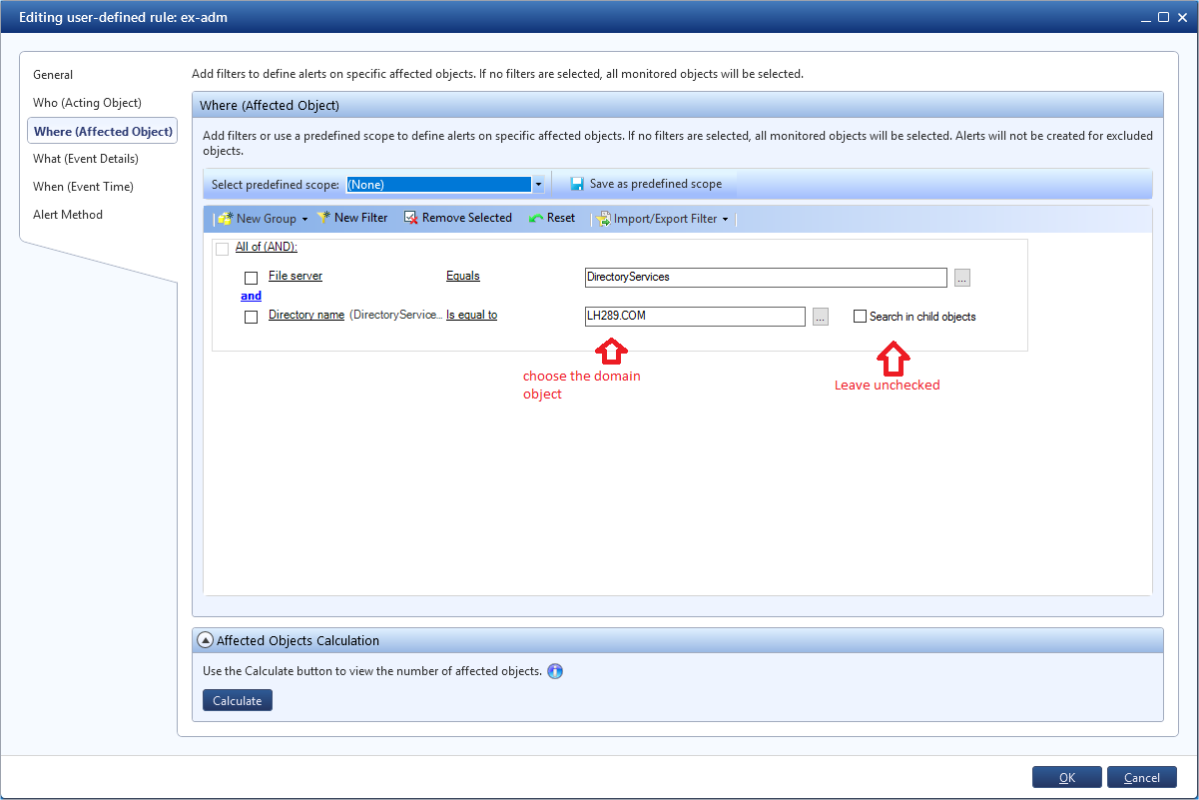

Di

DatAlert, buat aturan khusus untuk melacak perubahan pada izin objek tertentu. Ini akan berfungsi saat menambahkan hak dan izin ke objek yang diminati di domain:

- Tentukan nama aturan

- Tetapkan kategori sebagai “Peningkatan Privilege”

- Tetapkan nilai untuk jenis sumber daya ke Semua Jenis Sumber Daya

- File Server = DirectoryServices

- Tetapkan domain yang Anda minati, misalnya, dengan nama

- Tambahkan filter untuk menambahkan izin pada objek AD

- Dan jangan lupa untuk meninggalkan opsi "Cari di objek anak" tidak dicentang

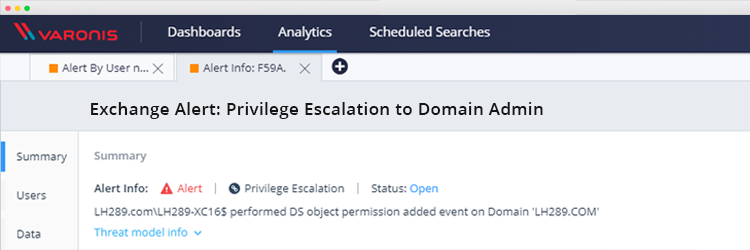

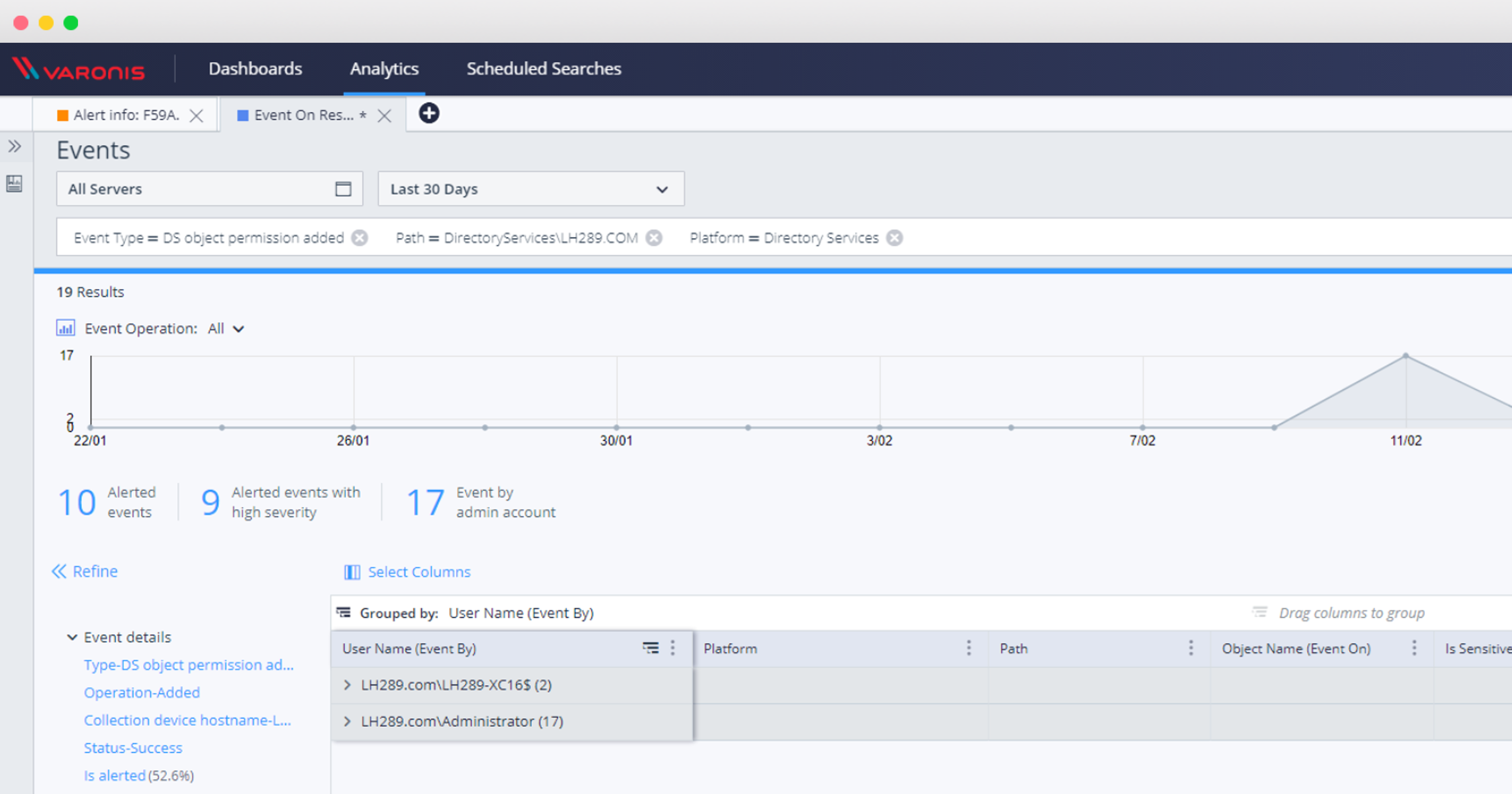

Dan sekarang laporannya: deteksi perubahan hak objek domain

Perubahan pada izin pada objek AD jarang terjadi, jadi apa pun yang menyebabkan peringatan ini perlu diselidiki. Akan lebih baik untuk menguji penampilan dan isi laporan sebelum meluncurkan aturan itu sendiri ke dalam pertempuran.

Laporan ini juga akan menunjukkan jika Anda telah dikompromikan oleh serangan ini:

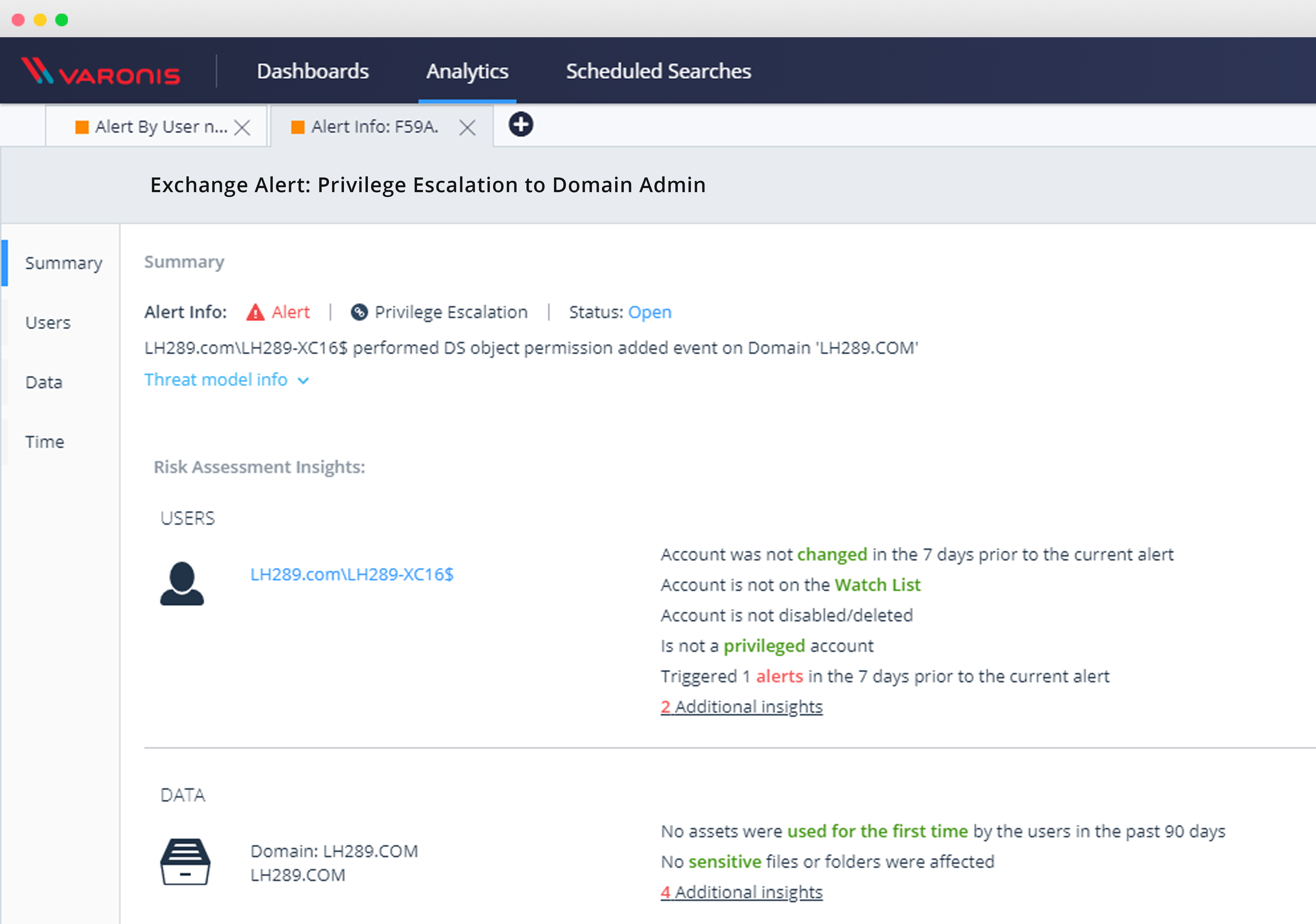

Setelah mengaktifkan aturan, Anda dapat menyelidiki semua acara peningkatan hak istimewa lainnya menggunakan antarmuka web DatAlert:

Setelah mengonfigurasi aturan ini, Anda dapat memantau dan melindungi diri dari kerentanan keamanan jenis ini dan sejenisnya, menyelidiki peristiwa dengan objek layanan direktori AD, dan memverifikasi bahwa Anda terkena kerentanan kritis ini.