Seperti yang Anda ketahui, beberapa orang melempar koin ke air mancur atau laut untuk keberuntungan atau untuk kembali ke tempat ini nanti.

Jadi, penyerang cyber melakukan hal yang sama - mereka sering menyembunyikan beberapa agen malware kecil di Infrastruktur IT untuk menjaga kemungkinan untuk kembali lagi.

Anda tahu beberapa metode ini:

- buat tugas terjadwal baru untuk menjalankan kembali suar malware secara berkala;

- buat kunci autorun baru di sistem registry;

- membuat layanan sistem baru dengan properti autostart;

Tetapi ada satu metode lagi untuk menyimpan izin istimewa tinggi untuk lebih lanjut menggunakan infrastruktur TI yang terinfeksi - mengubah izin

AdminSDholder .

Untuk memahami bagian teoritis dari

AdminSDholder, Anda dapat memeriksa artikel apa pun dari Internet. Sebagai contoh

coba yang ini .

Singkatnya - ada proses yang dijalankan secara berkala dalam Layanan Direktori Aktif yang dapat memberikan izin kepada Pengguna / Grup untuk mengubah grup keamanan (mis. Admin Domain, Admin Skema, dll.). Untuk melakukan ini penyerang hanya perlu menambahkan Pengguna / Grup ke ACL AdminSDHolder.

Jadi, jika penyerang mendapat izin yang memadai untuk mengubah ACL AdminSDHolder, ia dapat membuat akun pengguna baru dan menambahkan nama akun ini ke ACL AdminSDHolder.

Dari artikel yang saya sebutkan di atas, Anda tahu cara memeriksa AD untuk hal ini menggunakan Powershell.

Tetapi ada metode lain menggunakan aturan YARA.

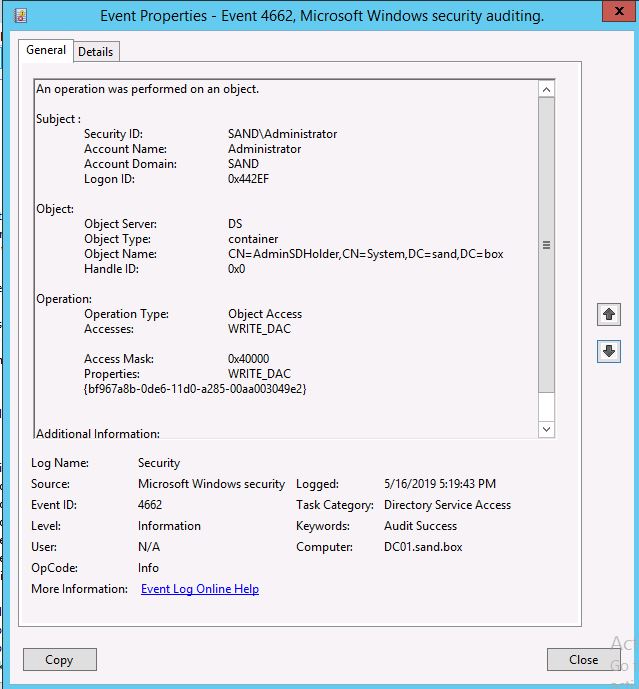

Setiap kali ketika seseorang mengubah ACL AdminSDHolder,

peristiwa tertentu

4662 dibuat di log peristiwa Keamanan Pengontrol Domain:

Sekarang kita dapat menggunakan informasi dari acara ini untuk membuat aturan YARA.

Ini dia:

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

Jadi, Anda dapat menggunakan aturan ini dengan Rekall / Volatility, sebagai contoh, untuk memindai dump memori.

Sekali lagi terima kasih atas perhatiannya! Saya akan segera kembali dengan barang bagus baru!