Dari tahun ke tahun, bank menjadi entitas khusus untuk hasil "Konfrontasi" di PHDays. Pada 2017, peretas dapat menarik lebih banyak uang dari bank daripada yang ada di dalamnya. Pada tahun 2018, keberhasilan serangan terakhir di bank dengan antifraud dimatikan oleh kami (menurut penyelenggara) memastikan kemenangan salah satu tim.

Setiap tahun, sistem perlindungan bank di kota virtual F mencerminkan ribuan upaya untuk menarik uang dari rekening penduduk "sipil", tetapi setiap kali upaya ini lebih seperti kekerasan pada API perbankan daripada upaya untuk mem-bypass sistem anti-penipuan yang diketahui oleh setiap tim penyerang.

Tren apa yang bisa dilihat ketika membandingkan warga yang menyerang dan “patuh hukum” di The Standoff adalah topik dari artikel singkat ini. Dia sedikit memberi petunjuk kepada pihak penyerang, meskipun mungkin dia tidak akan dibaca di hari-hari terakhir persiapan yang sibuk ini untuk semua peserta :)

Saat menentukan keabsahan suatu peristiwa, apakah itu hanya pintu masuk ke halaman bank atau upaya untuk melakukan transaksi pembayaran, perlu untuk mengetahui siapa yang berada di balik tindakan ini. Objek ini dapat dilihat dalam tiga metrik berikut.

- Karakteristik statis objek.

- Model perilakunya.

- Gambaran keseluruhan operasi seluruh bank selama acara tersebut.

Statika

Penyerang selalu memiliki keuntungan - semua orang berada di belakang NAT, yang berarti peluang mengidentifikasi objek dan membangun koneksi, yang bekerja dengan alamat IP mana, sangat kecil. Perlindungan sama sekali tidak dapat memblokir segmen yang mencurigakan.

Penting juga dicatat di sini bahwa penyerang terutama menggunakan bot untuk menarik uang, yang bersama-sama dengan sejumlah besar bot legal penyelenggara PHDays mengarah ke tugas menentukan bot yang sah berdasarkan karakteristik operasi.

Dinamika

Di sini elemen pertama dari penghapusan upaya sederhana untuk menyerang bank disembunyikan. Segera setelah serangkaian peristiwa dengan frekuensi tinggi mulai terlihat, aktivitas sumber tersebut dimasukkan dalam daftar kontrol khusus.

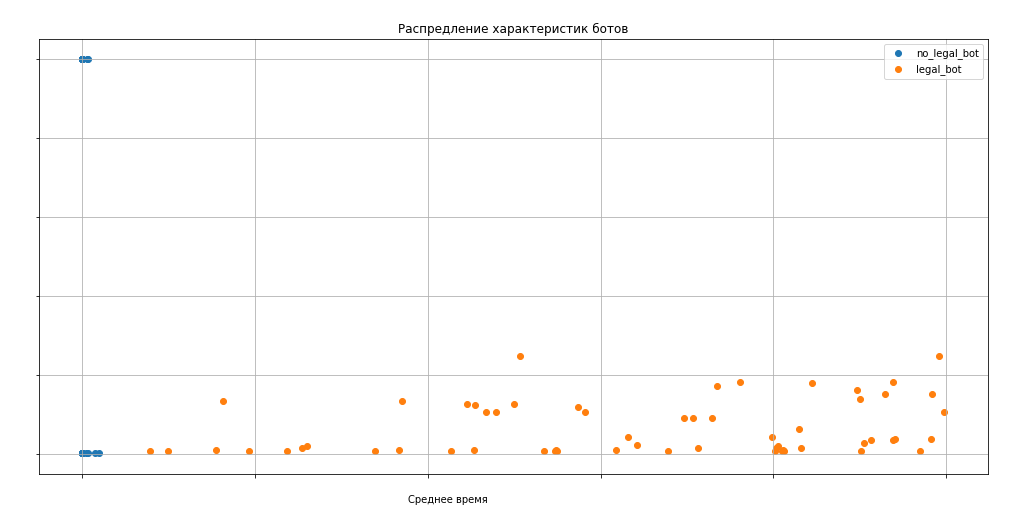

Berikut adalah contoh membandingkan respons frekuensi bot serangan dan legal (koefisien dan bagian dari parameter selanjutnya, tentu saja, diubah).

Grafik dengan jelas menunjukkan bahwa penilaian kemungkinan, belum lagi kemampuan orang tersebut untuk melakukan operasi dengan kecepatan seperti itu di antarmuka web, tidak dilakukan oleh penyerang.

Grafik ini menunjukkan bahwa memperkenalkan satu parameter tambahan dalam jumlah membuat identifikasi penipu menjadi tugas yang lebih sederhana.

Gambaran keseluruhan

Sekarang sedikit tentang bagaimana semuanya terlihat dari sudut pandang bank secara keseluruhan, dan lebih tepatnya, bagaimana bot normal berbeda dalam konektivitas dari menyerang bot, di mana profil berfungsi dengan baik.

Seperti yang dapat Anda lihat, statistik yang sangat sederhana tentang penautan ke akun mengarah pada identifikasi yang jelas tentang kegiatan yang sah dan curang.

Dan pada grafik ini, semua bot penyerang juga, kecuali satu, masuk ke dalam kondisi dengan akurasi, dan hanya satu tim yang mampu menulis algoritma yang sedikit lebih orisinal, yang secara umum juga tidak mendekati contoh aktivitas hukum.

Untuk meringkas: dengan mempertimbangkan kemampuan hebat dan tidak adanya komponen keamanan informasi klasik di layanan perbankan PHDays, penyerang menggunakan skema yang paling sederhana, dan identifikasi mereka cukup sepele untuk alat analisis modern.

Tahun ini, kami berjanji untuk tidak mematikan antifraud selama satu menit, tidak menyerah pada provokasi dan permintaan dan mengharapkan lebih banyak kecerdikan dari sisi penyerang)

Alexey Sizov, kapten Tim Antifraud Jet, kepala departemen anti-penipuan Pusat Sistem Keamanan Aplikasi Jet Infosystems