Pada awal 2010-an, tim spesialis gabungan dari Universitas Stanford, Universitas Massachusetts, Proyek Tor dan SRI Internasional mempresentasikan hasil

penelitian mereka

tentang cara menangani sensor di Internet.

Para ilmuwan menganalisis metode melewati kunci yang ada pada waktu itu dan mengusulkan metode mereka sendiri, yang disebut flash proxy. Hari ini kita akan berbicara tentang esensi dan sejarah perkembangannya.

Pendahuluan

Internet dimulai sebagai jaringan yang terbuka untuk semua jenis data, tetapi seiring waktu, banyak negara mulai menyaring lalu lintas. Beberapa negara memblokir situs tertentu, seperti YouTube atau Facebook, sementara yang lain memblokir akses ke konten yang berisi materi tertentu. Dalam satu atau lain bentuk, kunci digunakan di lusinan negara dari berbagai wilayah, termasuk Eropa.

Pengguna di wilayah tempat kunci digunakan mencoba mem-bypass mereka menggunakan berbagai proksi. Ada beberapa arah untuk pengembangan sistem seperti itu, salah satu teknologi - Tor, digunakan selama proyek.

Biasanya, pengembang memiliki proxy untuk mem-bypass kunci dengan tiga tugas yang perlu diatasi:

- Protokol pertemuan. Protokol pertemuan memungkinkan pengguna di suatu negara dengan kunci untuk mengirim dan menerima sejumlah kecil informasi untuk membangun koneksi dengan proxy - dalam kasus Tor, misalnya, menggunakan pertemuan untuk mendistribusikan alamat IP relay Tor (jembatan). Protokol semacam itu digunakan untuk lalu lintas tingkat rendah dan memblokirnya tidak sesederhana itu.

- Membuat proxy. Sistem pemblokiran memerlukan proksi di luar wilayah dengan Internet yang difilter untuk mentransfer lalu lintas dari klien ke sumber daya target dan sebaliknya. Memblokir penyelenggara dapat, sebagai tanggapan, mencegah pengguna dari mengenali alamat IP dari proksi dan memblokir mereka. Untuk menghadapi serangan Sibyl seperti itu , layanan proxy harus dapat terus-menerus membuat proxy baru. Ini adalah penciptaan cepat proksi baru yang merupakan esensi utama dari metode yang diusulkan oleh para peneliti.

- Kamuflase. Ketika klien menerima alamat proxy yang tidak diblokir, ia perlu menyembunyikan komunikasinya dengan beberapa cara sehingga sesi tidak dapat diblokir menggunakan alat analisis lalu lintas. Itu perlu disamarkan untuk lalu lintas "normal", seperti bertukar data dengan toko online, game online, dll.

Dalam karya mereka, para ilmuwan mengusulkan pendekatan baru untuk penciptaan proksi yang cepat.

Bagaimana cara kerjanya

Gagasan utamanya adalah menggunakan banyak situs web untuk membuat proxy dalam jumlah besar dengan umur pendek tidak lebih dari beberapa menit.

Untuk melakukan ini, buat jaringan situs kecil yang dimiliki oleh sukarelawan - seperti halaman rumah pengguna yang tinggal di luar wilayah dengan kunci Internet. Situs-situs ini sama sekali tidak terkait dengan sumber daya yang ingin diakses pengguna.

Lencana kecil dipasang di situs tersebut, yang merupakan antarmuka sederhana yang dibuat menggunakan JavaScript. Contoh kode seperti itu:

<iframe src="//crypto.stanford.edu/flashproxy/embed.html" width="80" height="15" frameborder="0" scrolling="no"></iframe>

Seperti inilah bentuk lencananya:

Ketika peramban dari lokasi di luar kawasan dengan kunci masuk ke situs tersebut dengan lencana, peramban itu mulai mentransmisikan lalu lintas ke wilayah itu dan kembali. Artinya, browser pengunjung menjadi proksi sementara. Setelah pengguna ini meninggalkan situs, proksi dihancurkan tanpa jejak.

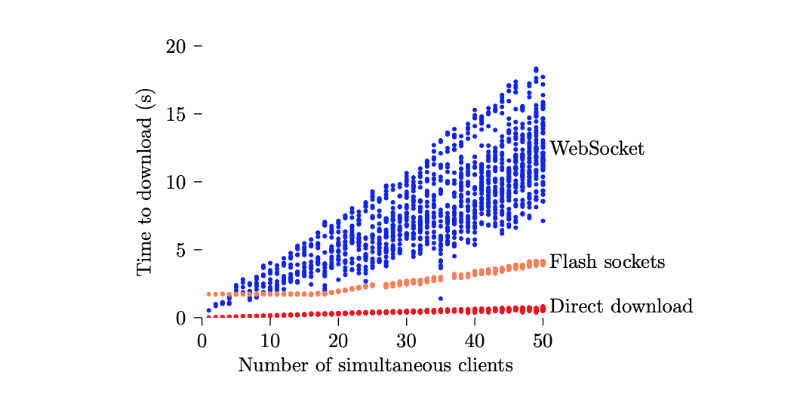

Sebagai hasilnya, adalah mungkin untuk mendapatkan kinerja yang cukup untuk memelihara terowongan Tor.

Selain Tor Relay dan klien, pengguna akan membutuhkan tiga elemen lagi. Yang disebut fasilitator, yang menerima permintaan dari klien dan menghubungkannya ke proksi. Komunikasi terjadi menggunakan plug-in transport pada klien (di sini adalah

versi untuk Chrome ) dan Tor-relay beralih dari WebSockets ke TCP murni.

Sesi khas menggunakan skema ini terlihat seperti ini:

- Klien meluncurkan Tor, klien flash-proxy (plug-in browser), dan mengirimkan permintaan registrasi ke fasilitator menggunakan protokol pertemuan. Plugin mulai mendengarkan koneksi jarak jauh.

- Proxy flash muncul online dan menghubungi fasilitator dengan permintaan untuk terhubung ke klien.

- Fasilitator mengembalikan registrasi dengan mengirimkan data flash proxy untuk koneksi.

- Proxy terhubung ke klien yang datanya dikirim ke sana.

- Proxy terhubung ke plugin transport dan Tor-relay dan memulai pertukaran data antara klien dan relai.

Keunikan arsitektur ini adalah bahwa klien tidak pernah tahu sebelumnya di mana ia harus terhubung. Bahkan, plugin transport hanya menerima alamat tujuan palsu agar tidak melanggar persyaratan protokol transport. Kemudian alamat ini diabaikan dan sebuah terowongan dibuat ke titik akhir lain - Tor relay.

Kesimpulan

Proyek flash proxy telah berkembang selama beberapa tahun dan pada 2017, para pembuat berhenti mendukungnya. Kode proyek tersedia di

tautan ini . Proxy flash telah digantikan oleh alat pintas kunci baru. Salah satunya adalah proyek Snowflake, yang dibangun di atas prinsip yang sama.