Identifikasi biometrik seseorang adalah salah satu ide tertua untuk mengenali orang, yang umumnya mereka coba terapkan secara teknis. Kata sandi dapat dicuri, dimata-matai, dilupakan, kunci dapat dipalsukan. Tetapi karakteristik unik dari orang itu sendiri jauh lebih sulit untuk dipalsukan dan hilang. Ini bisa berupa sidik jari, suara, gambar pembuluh retina, gaya berjalan, dan banyak lagi.

Tentu saja, sistem biometrik berusaha menipu! Itulah yang akan kita bicarakan hari ini. Bagaimana penyerang mencoba untuk menghindari sistem pengenalan wajah dengan meniru orang lain dan bagaimana hal ini dapat dideteksi.

Anda dapat menonton versi video dari cerita ini di sini , dan mereka yang lebih suka membaca daripada menonton, saya mengundang Anda untuk melanjutkan

Menurut gagasan sutradara Hollywood dan penulis fiksi ilmiah, cukup mudah untuk menipu identifikasi biometrik. Anda hanya perlu menunjukkan "bagian-bagian yang diperlukan" pada sistem kepada pengguna yang sebenarnya, baik secara individu atau dengan menjadikannya sebagai sandera. Atau Anda dapat "mengenakan topeng" orang lain pada diri Anda, misalnya, menggunakan topeng transplantasi fisik atau secara umum, menghadirkan tanda-tanda genetik palsu

Dalam kehidupan nyata, penyerang juga mencoba memperkenalkan diri sebagai orang lain. Misalnya, merampok bank dengan mengenakan topeng pria kulit hitam, seperti pada gambar di bawah ini.

Pengenalan wajah terlihat seperti area yang sangat menjanjikan untuk digunakan di sektor seluler. Jika semua orang telah lama terbiasa menggunakan sidik jari, dan teknologi suara secara bertahap dan cukup dapat diprediksi berkembang, maka dengan mengidentifikasi dengan wajah situasinya telah berkembang agak tidak biasa dan layak sedikit menyimpang ke dalam sejarah masalah ini.

Bagaimana semuanya dimulai atau dari fiksi menjadi kenyataan

Sistem pengenalan hari ini menunjukkan akurasi yang luar biasa. Dengan munculnya kumpulan data besar dan arsitektur yang kompleks, menjadi mungkin untuk mencapai akurasi pengenalan wajah hingga 0,000001 (satu kesalahan per juta!) Dan mereka sekarang cocok untuk ditransfer ke platform seluler. Kemacetan adalah kerentanan mereka.

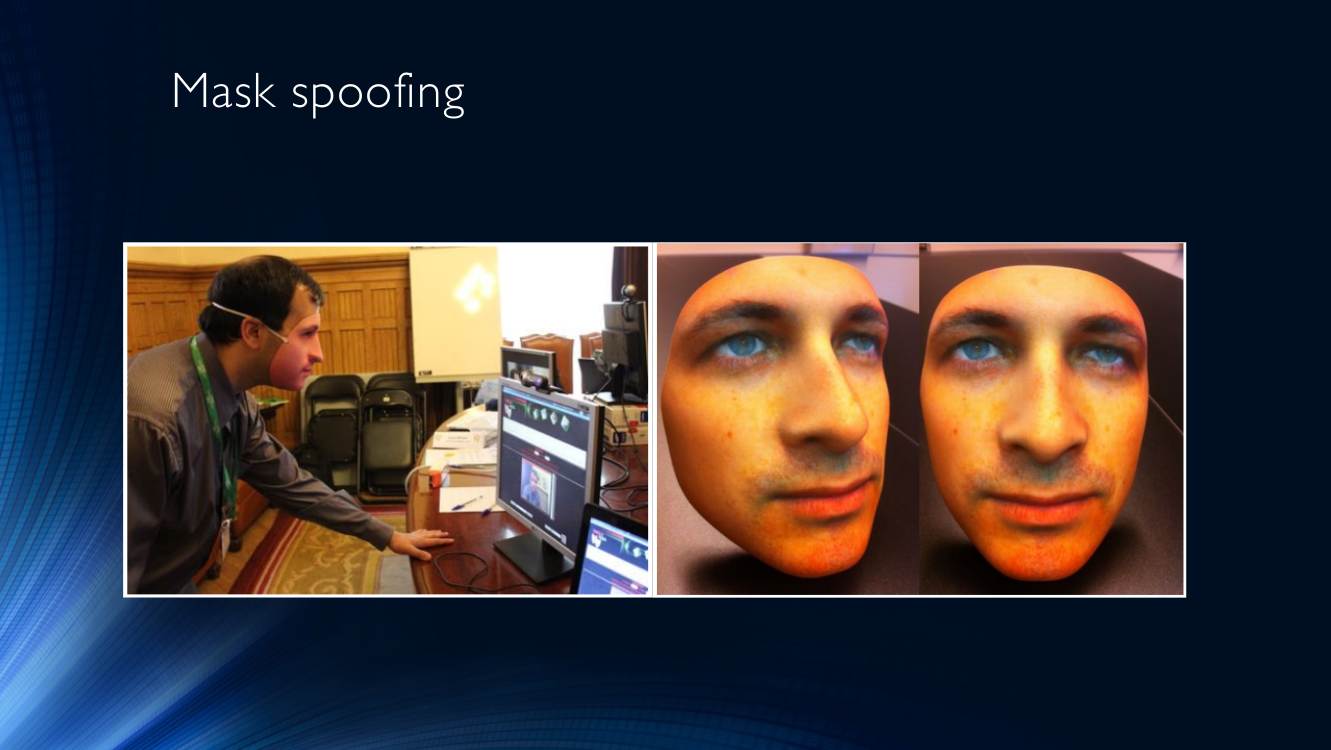

Untuk menyamar sebagai orang lain dalam realitas teknis kami, dan bukan dalam film, topeng paling sering digunakan. Mereka juga mencoba membodohi sistem komputer dengan menghadirkan orang lain alih-alih wajah mereka. Masker dapat memiliki kualitas yang sama sekali berbeda, dari foto orang lain yang dicetak di depan wajah yang dicetak pada printer hingga topeng tiga dimensi yang sangat kompleks dengan pemanasan. Masker dapat disajikan secara terpisah dalam bentuk lembaran atau layar, atau dikenakan di kepala.

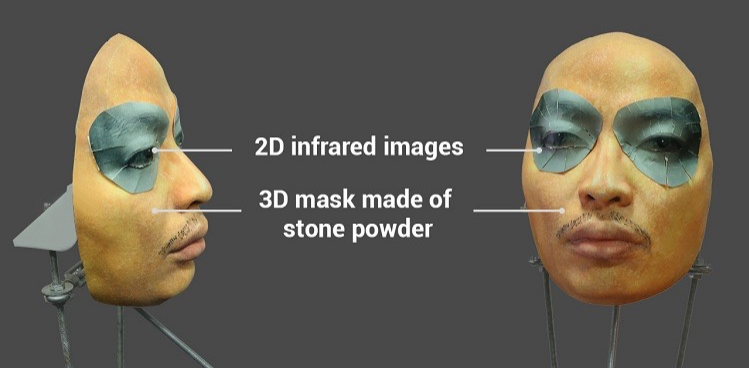

Banyak perhatian yang diambil ke topik oleh upaya yang berhasil menipu sistem Face ID pada iPhone X dengan topeng bubuk batu yang agak rumit dengan sisipan khusus di sekitar mata yang meniru kehangatan wajah hidup menggunakan radiasi inframerah.

Diduga bahwa menggunakan topeng seperti itu memungkinkan untuk menipu ID Wajah di iPhone X. Video dan beberapa teks dapat ditemukan di sini

Kehadiran kerentanan semacam itu sangat berbahaya bagi perbankan atau sistem negara untuk mengautentikasi pengguna secara langsung, di mana penetrasi penyerang menimbulkan kerugian yang signifikan.

Terminologi

Bidang penelitian anti-spoofing wajah cukup baru dan masih tidak dapat membanggakan bahkan terminologi yang berlaku.

Mari kita sepakat untuk memanggil upaya untuk menipu sistem identifikasi dengan menghadirkannya dengan parameter biometrik palsu (dalam hal ini, seseorang) serangan spoofing .

Oleh karena itu, serangkaian tindakan perlindungan untuk melawan penipuan semacam itu akan disebut anti-spoofing . Ini dapat diimplementasikan dalam bentuk berbagai teknologi dan algoritma yang dibangun ke dalam konveyor sistem identifikasi.

ISO menawarkan seperangkat terminologi yang sedikit diperluas, dengan istilah-istilah seperti serangan presentasi - upaya untuk membuat sistem salah mengidentifikasi pengguna atau memungkinkannya untuk menghindari identifikasi dengan menunjukkan gambar, video yang direkam, dan sebagainya. Normal (Bona Fide) - sesuai dengan algoritma sistem yang biasa, yaitu segala sesuatu yang BUKAN serangan. Alat serangan presentasi berarti alat serangan, misalnya, bagian tubuh yang dibuat secara artifisial. Dan akhirnya, deteksi serangan Presentasi - cara otomatis mendeteksi serangan tersebut. Namun, standar itu sendiri masih dalam pengembangan, sehingga tidak mungkin untuk berbicara tentang konsep yang ada. Terminologi dalam bahasa Rusia hampir sepenuhnya tidak ada.

Untuk menentukan kualitas pekerjaan, sistem sering menggunakan metrik HTER (Half-Total Error Rate - setengah total kesalahan), yang dihitung sebagai jumlah dari koefisien identifikasi yang keliru (FAR - False Acceptance Rate) dan identifikasi terlarang secara keliru (FRR - False Rejection Rate), dibagi setengah.

HTER = (JAUH + FRR) / 2

Perlu dikatakan bahwa dalam sistem biometrik, FAR biasanya diberi perhatian terbesar, untuk melakukan segala yang mungkin untuk mencegah penyerang memasuki sistem. Dan mereka membuat kemajuan yang baik dalam hal ini (ingat sepersejuta dari awal artikel?) Sisi lain adalah peningkatan FRR yang tak terelakkan - jumlah pengguna biasa yang secara keliru diklasifikasikan sebagai pengganggu. Jika ini dapat dikorbankan untuk negara, pertahanan, dan sistem serupa lainnya, maka teknologi seluler yang bekerja dengan skala besar, berbagai perangkat pelanggan, dan, secara umum, yang berorientasi perspektif pengguna, sangat sensitif terhadap faktor-faktor yang dapat menyebabkan pengguna menolak layanan. Jika Anda ingin mengurangi jumlah ponsel yang dihantam dinding setelah penolakan identifikasi kesepuluh berturut-turut, Anda harus memperhatikan FRR!

Jenis serangan. Sistem cheat

Akhirnya mari kita cari tahu bagaimana penyerang menipu sistem pengenalan, serta bagaimana hal ini dapat ditentang.

Cara curang yang paling populer adalah topeng. Tidak ada yang lebih jelas daripada mengenakan topeng orang lain dan menghadirkan wajah Anda ke sistem identifikasi (sering disebut sebagai serangan Topeng).

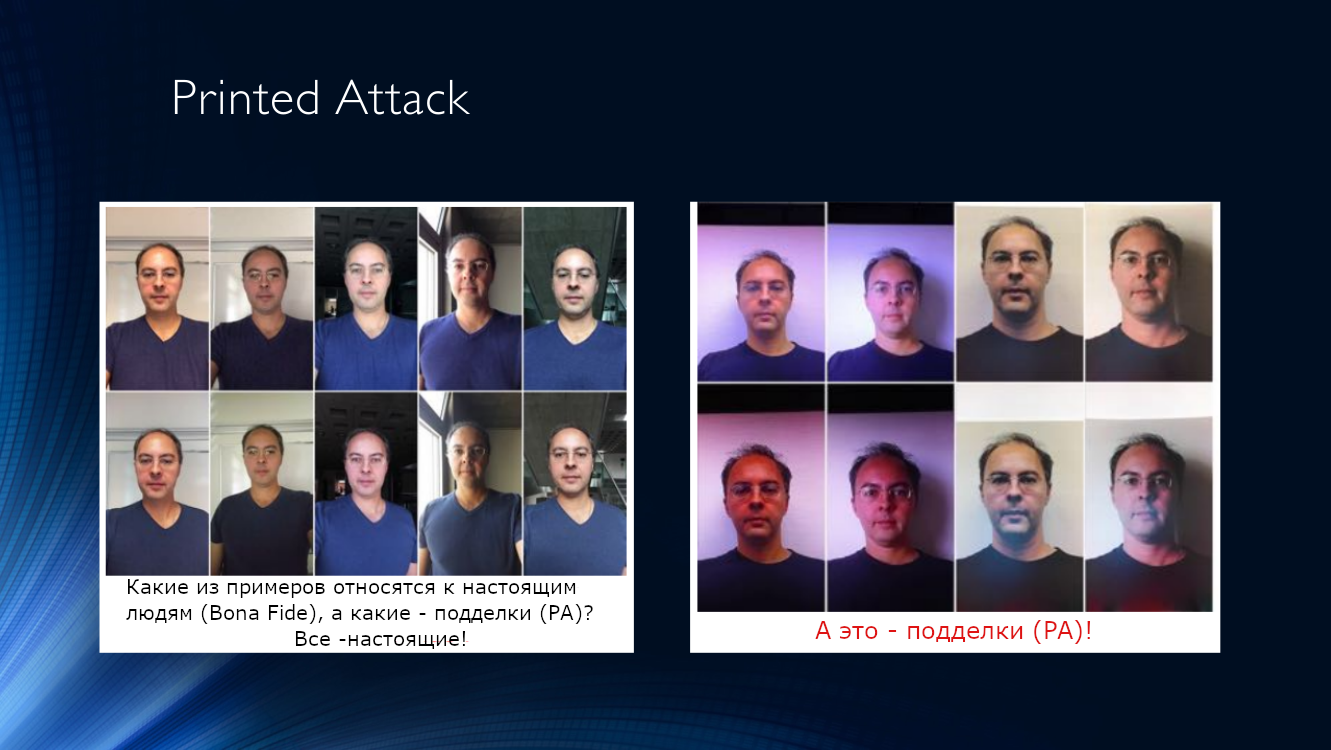

Anda juga dapat mencetak foto diri Anda atau orang lain di selembar kertas dan membawanya ke kamera (sebut saja jenis serangan ini. Serangan cetak).

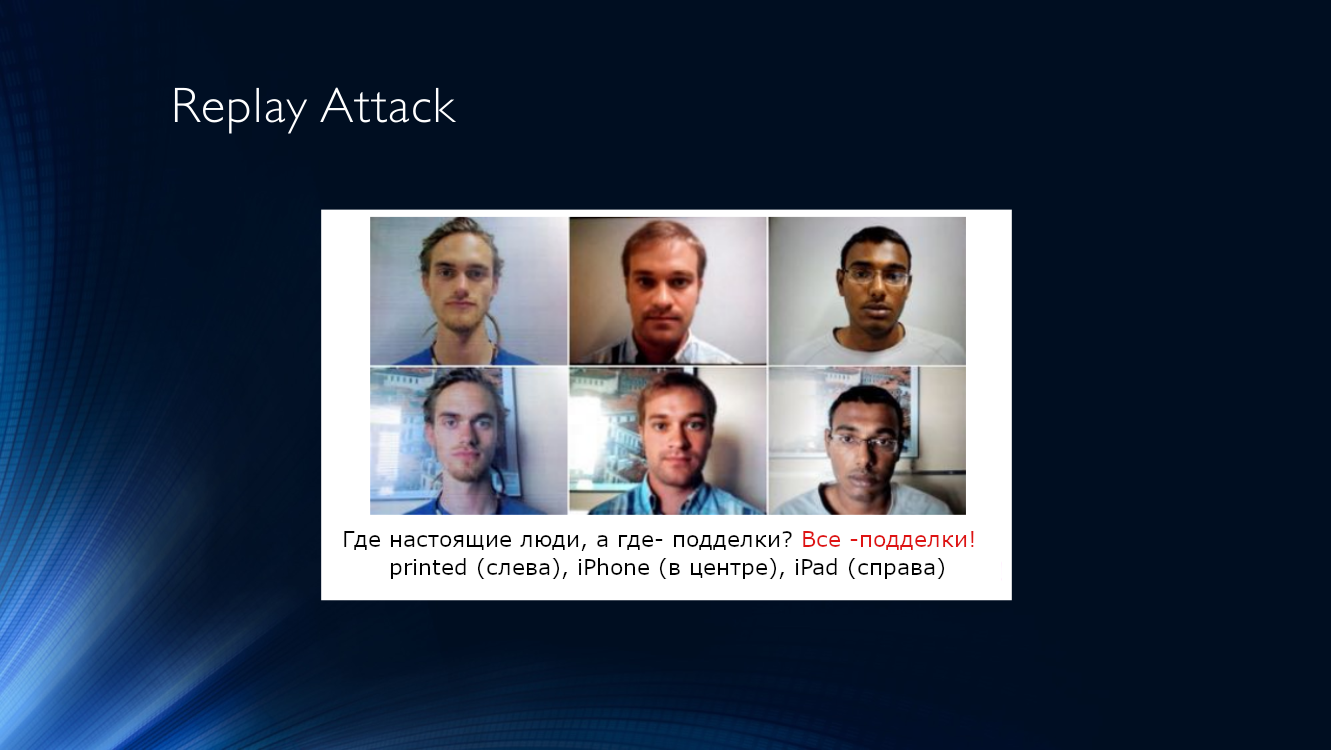

Yang sedikit lebih rumit adalah serangan Putar Ulang, ketika sistem disajikan dengan layar perangkat lain tempat video yang direkam sebelumnya dengan orang lain diputar. Kompleksitas eksekusi dikompensasi oleh efisiensi tinggi dari serangan seperti itu, karena sistem kontrol sering menggunakan tanda berdasarkan analisis urutan waktu, misalnya, pelacakan berkedip, gerakan mikro kepala, kehadiran ekspresi wajah, pernapasan, dan sebagainya. Semua ini dapat dengan mudah direproduksi di video.

Kedua jenis serangan memiliki sejumlah fitur karakteristik yang memungkinkan untuk mendeteksi mereka, dan dengan demikian membedakan layar tablet atau selembar kertas dari orang sungguhan.

Kami merangkum fitur-fitur karakteristik yang memungkinkan kami mengidentifikasi dua jenis serangan ini dalam sebuah tabel:

Algoritma Deteksi Serangan. Klasik tua yang bagus

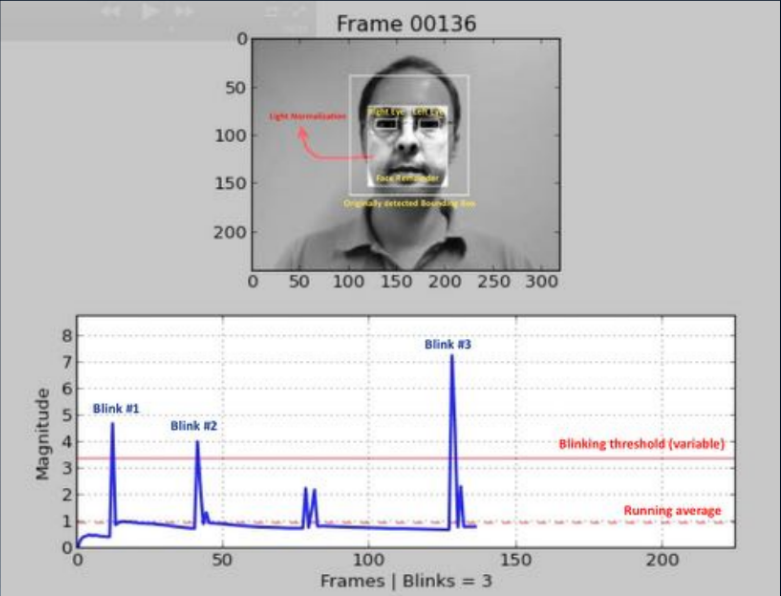

Salah satu pendekatan tertua (2007, 2008) didasarkan pada deteksi blink manusia dengan menganalisis gambar menggunakan topeng. Intinya adalah untuk membangun semacam classifier biner yang memungkinkan Anda memilih gambar dengan mata terbuka dan tertutup dalam urutan bingkai. Ini bisa berupa analisis aliran video menggunakan identifikasi bagian-bagian wajah (deteksi tengara), atau penggunaan beberapa jaringan saraf sederhana. Dan hari ini metode ini paling sering digunakan; pengguna diminta untuk melakukan beberapa urutan tindakan: putar kepala Anda, mengedipkan mata, tersenyum, dan banyak lagi. Jika urutannya acak, tidak mudah bagi penyerang untuk mempersiapkannya terlebih dahulu. Sayangnya, untuk pengguna yang jujur, pencarian ini juga tidak selalu dapat diatasi, dan keterlibatan menurun dengan tajam.

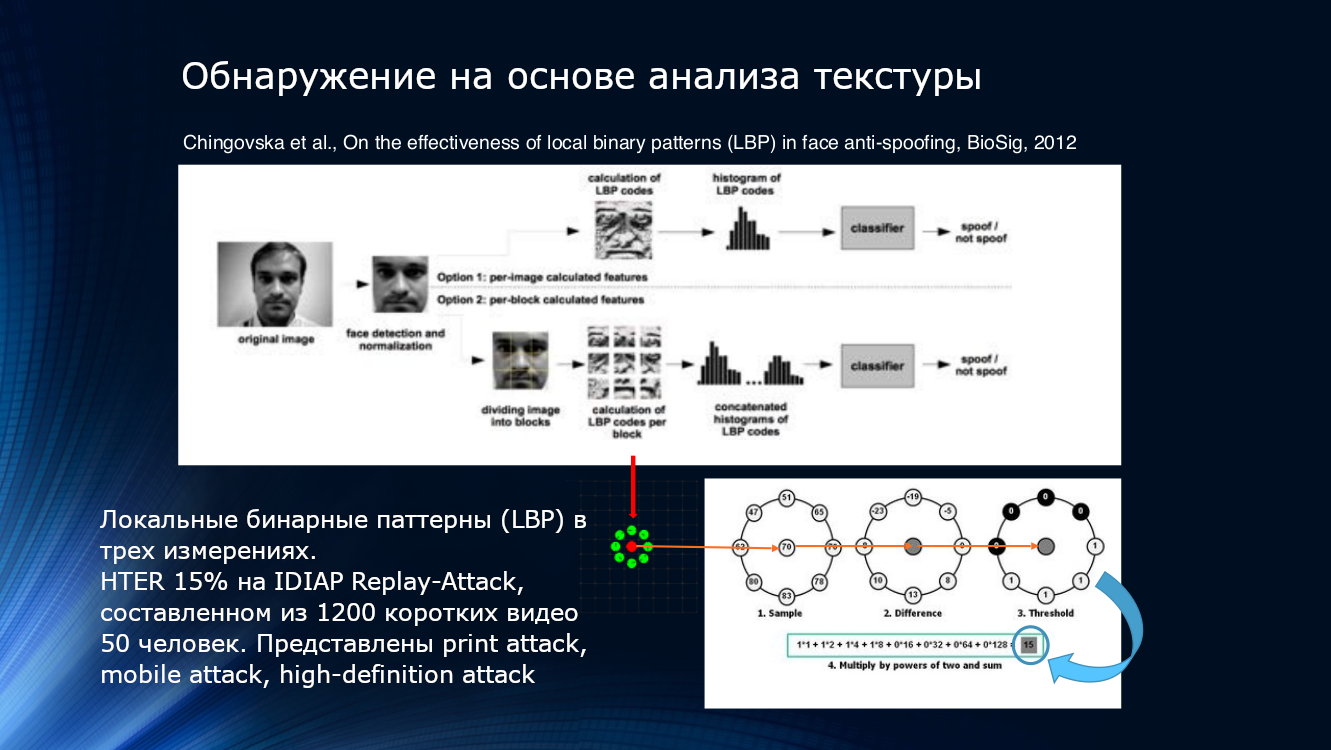

Anda juga dapat menggunakan fitur penurunan kualitas gambar saat mencetak atau bermain di layar. Kemungkinan besar, bahkan beberapa pola lokal, bahkan sulit dilihat oleh mata, akan terdeteksi dalam gambar. Ini dapat dilakukan, misalnya, dengan menghitung pola biner lokal (LBP, pola biner lokal) untuk area wajah yang berbeda setelah memilihnya dari bingkai ( PDF ). Sistem yang dijelaskan dapat dianggap sebagai pendiri seluruh arah algoritma anti-spoofing wajah berdasarkan analisis gambar. Singkatnya, ketika menghitung LBP, setiap piksel dalam gambar, delapan tetangganya diambil secara berurutan dan intensitasnya dibandingkan. Jika intensitas lebih besar dari pada piksel pusat, satu ditetapkan, jika kurang, nol. Jadi, untuk setiap piksel diperoleh urutan 8-bit. Berdasarkan urutan yang diperoleh, histogram per-pixel dibangun, yang diumpankan ke input dari classifier SVM.

Pola biner lokal, histogram dan SVM. Anda dapat bergabung dengan klasik abadi di sini

Indikator efisiensi HTER adalah "sebanyak" 15%, dan berarti bahwa sebagian besar penyerang mengatasi pertahanan tanpa banyak usaha, meskipun harus diakui bahwa banyak yang dihilangkan. Algoritma ini diuji pada dataset IDIAP Replay-Attack , yang terdiri dari 1.200 video pendek 50 responden dan tiga jenis serangan - serangan tercetak, serangan seluler, serangan definisi tinggi.

Gagasan untuk menganalisis tekstur gambar telah dilanjutkan. Pada 2015, Bukinafit mengembangkan sebuah algoritma untuk membagi alternatif gambar menjadi saluran, selain RGB tradisional, untuk hasil yang pola biner lokalnya dihitung lagi, yang, seperti pada metode sebelumnya, dimasukkan ke input dari classifier SVN. Akurasi HTER, dihitung pada dataset CASIA dan Replay-Attack, sangat mengesankan pada saat itu 3%.

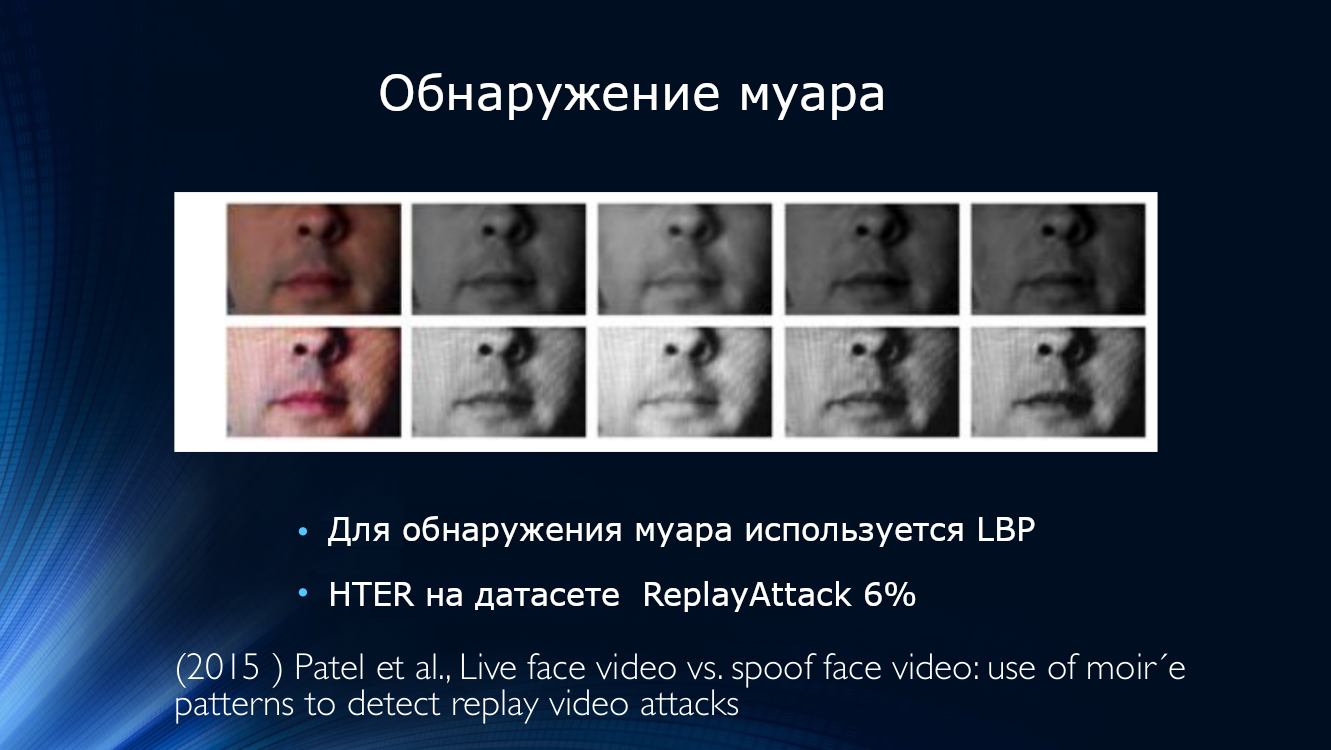

Pada saat yang sama, pekerjaan muncul pada deteksi moire. Patel menerbitkan sebuah artikel di mana ia menyarankan untuk mencari artefak gambar dalam bentuk pola periodik yang disebabkan oleh tumpang tindih dua pemindaian. Pendekatan ini ternyata bisa diterapkan, menunjukkan HTER sekitar 6% pada dataset IDIAP, CASIA dan RAFS. Itu juga merupakan upaya pertama untuk membandingkan kinerja suatu algoritma pada set data yang berbeda.

Pola periodik pada gambar disebabkan oleh sapuan hamparan

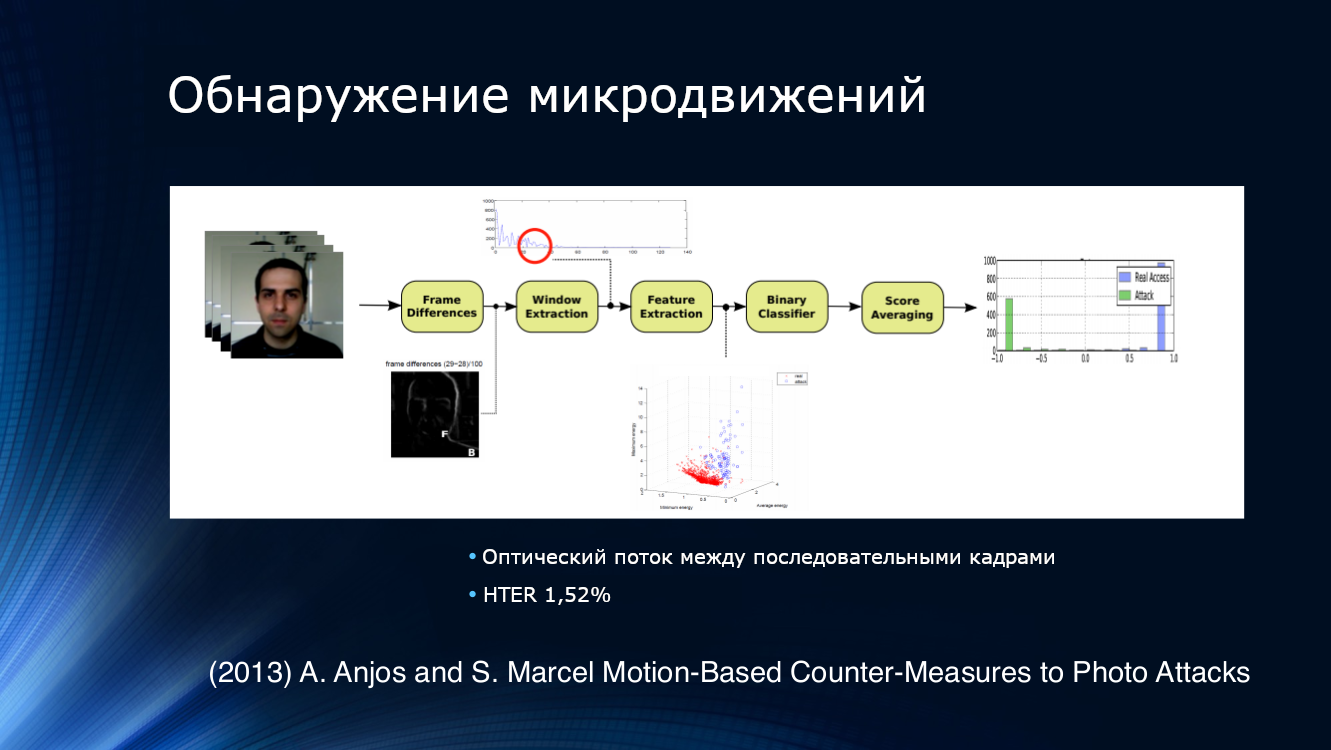

Untuk mendeteksi upaya menampilkan foto, solusi logisnya adalah mencoba menganalisis bukan satu gambar, tetapi urutannya diambil dari aliran video. Sebagai contoh, Anjos dan rekannya menyarankan mengisolasi fitur dari aliran optik dalam pasangan bingkai yang berdekatan, mengumpankan classifier biner ke input, dan rata-rata hasilnya. Pendekatan tersebut ternyata cukup efektif, menunjukkan HTER 1,52% pada set data mereka sendiri.

Metode yang menarik untuk melacak pergerakan, yang agak jauh dari pendekatan konvensional. Sejak tahun 2013 prinsip "menerapkan citra mentah ke input jaringan konvolusional dan menyesuaikan layer grid untuk mendapatkan hasilnya" tidak biasa untuk proyek pembelajaran mendalam modern, Bharadzha secara konsisten menerapkan transformasi awal yang lebih kompleks. Secara khusus, ia menggunakan algoritma perbesaran video Euler yang dikenal untuk karya ilmuwan dari MIT, yang berhasil digunakan untuk menganalisis perubahan warna pada kulit tergantung pada denyut nadi. Saya mengganti LBP dengan HOOF (histogram arah aliran optik), setelah mencatat dengan benar bahwa karena kami ingin melacak pergerakan, kami membutuhkan tanda-tanda yang sesuai, dan bukan hanya analisis tekstur. Semua SVM yang sama, tradisional pada waktu itu, digunakan sebagai penggolong. Algoritma menunjukkan hasil yang sangat mengesankan pada dataset Serangan Cetak (0%) dan Serangan Ulang (1,25%).

Mari kita pelajari gridnya!

Dari beberapa titik menjadi jelas bahwa transisi ke pembelajaran yang mendalam telah matang. "Revolusi pembelajaran dalam" yang terkenal kejam itu mengambil alih wajah anti-tipuan.

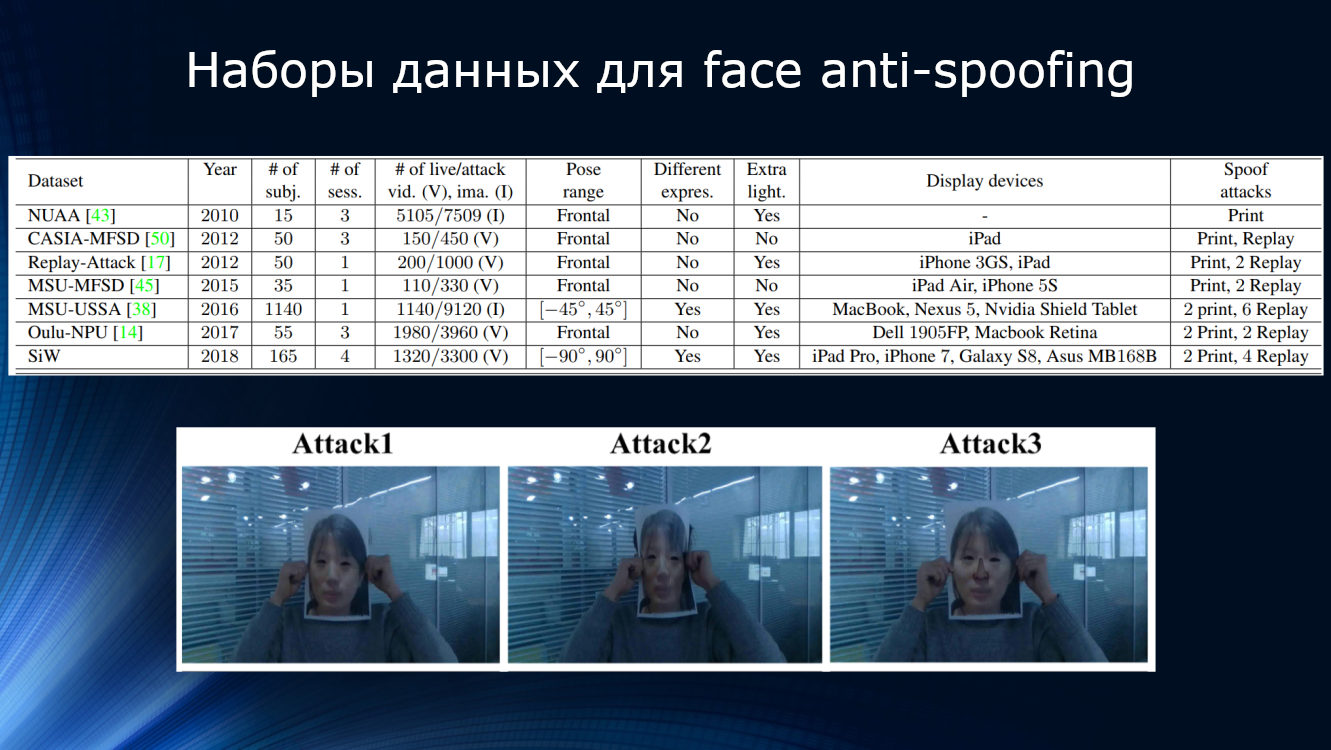

"Burung layang pertama" dapat dianggap sebagai metode menganalisis peta kedalaman di bagian individu ("tambalan") dari gambar. Jelas, peta kedalaman adalah tanda yang sangat baik untuk menentukan bidang di mana gambar berada. Jika hanya karena gambar pada selembar kertas tidak memiliki "kedalaman" menurut definisi. Dalam karya Ataum di tahun 2017, banyak bagian kecil yang terpisah diekstraksi dari gambar; peta kedalaman dihitung untuk mereka, yang kemudian digabung dengan peta kedalaman gambar utama. Itu menunjukkan bahwa sepuluh patch gambar wajah acak sudah cukup untuk mengidentifikasi serangan cetak. Selain itu, penulis menuangkan hasil dari dua jaringan saraf convolutional, yang pertama menghitung peta kedalaman untuk tambalan, dan yang kedua untuk gambar secara keseluruhan. Ketika melatih set data, kelas Serangan Cetak dikaitkan dengan peta kedalaman nol, dan serangkaian bagian yang dipilih secara acak dikaitkan dengan model wajah tiga dimensi. Pada umumnya, peta kedalaman itu sendiri tidak begitu penting, hanya fungsi indikator tertentu yang digunakan, yang mencirikan "kedalaman bagian". Algoritma menunjukkan nilai HTER 3,78%. Tiga set data publik digunakan untuk pelatihan - CASIA-MFSD, MSU-USSA dan Replay-Attack.

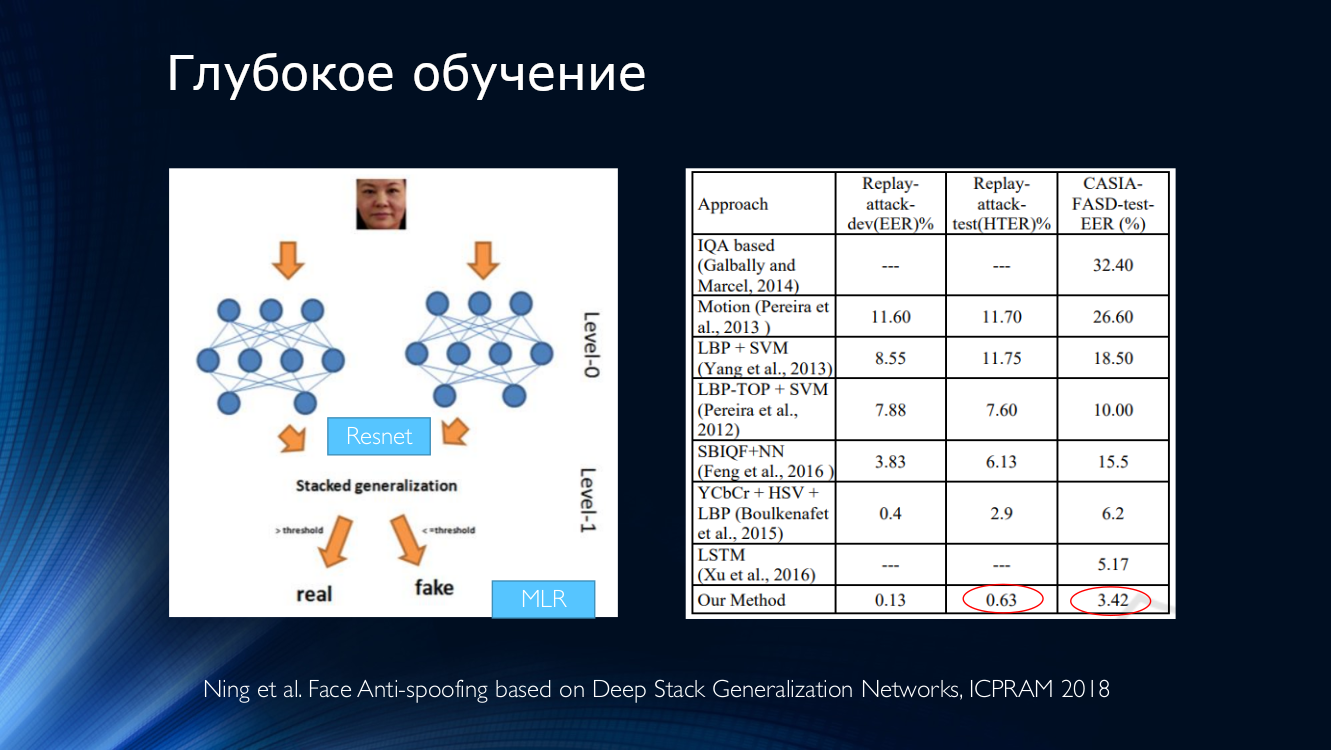

Sayangnya, ketersediaan sejumlah besar kerangka kerja yang sangat baik untuk pembelajaran yang mendalam telah menyebabkan munculnya sejumlah besar pengembang yang mencoba "secara langsung" untuk memecahkan masalah anti-spoofing wajah dengan cara yang terkenal dalam merakit jaringan saraf. Biasanya kelihatannya seperti tumpukan peta fitur pada output dari beberapa jaringan pra-dilatih pada beberapa dataset luas yang diumpankan ke pengklasifikasi biner.

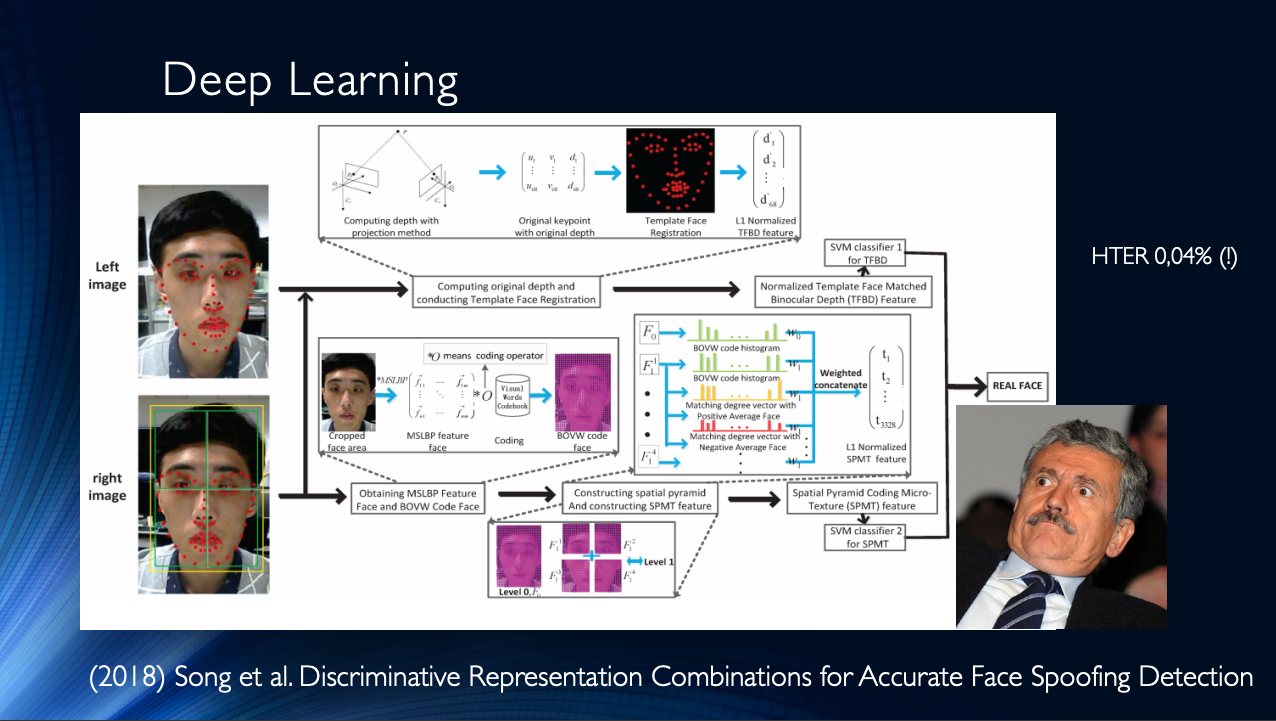

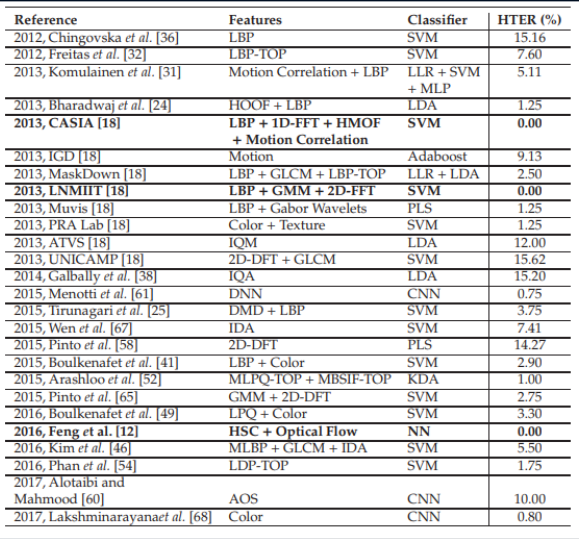

Secara umum, layak untuk menyimpulkan bahwa sampai saat ini, beberapa karya telah diterbitkan, yang umumnya menunjukkan hasil yang baik, dan yang menyatukan hanya satu "tetapi" kecil. Semua hasil ini ditunjukkan dalam satu dataset tertentu! Situasi ini diperburuk oleh ketersediaan set data yang terbatas dan, misalnya, di Replay-Attack yang terkenal, tidak mengherankan jika HTER 0%. Semua ini mengarah pada kemunculan arsitektur yang sangat kompleks, seperti ini , menggunakan berbagai fitur yang cerdas, algoritma tambahan yang dikumpulkan pada stack, dengan beberapa pengklasifikasi, hasil yang dirata-rata, dan seterusnya ... Penulis mendapatkan HTER = 0,04% pada output!

Ini menunjukkan bahwa masalah anti spoofing wajah telah diselesaikan dalam dataset tertentu. Mari kita tunjukkan berbagai metode modern berdasarkan jaringan saraf. Sangat mudah untuk melihat bahwa "hasil referensi" dicapai dengan metode yang sangat beragam yang hanya muncul di benak para pengembang.

Hasil komparatif dari berbagai algoritma. Tabel diambil dari sini .

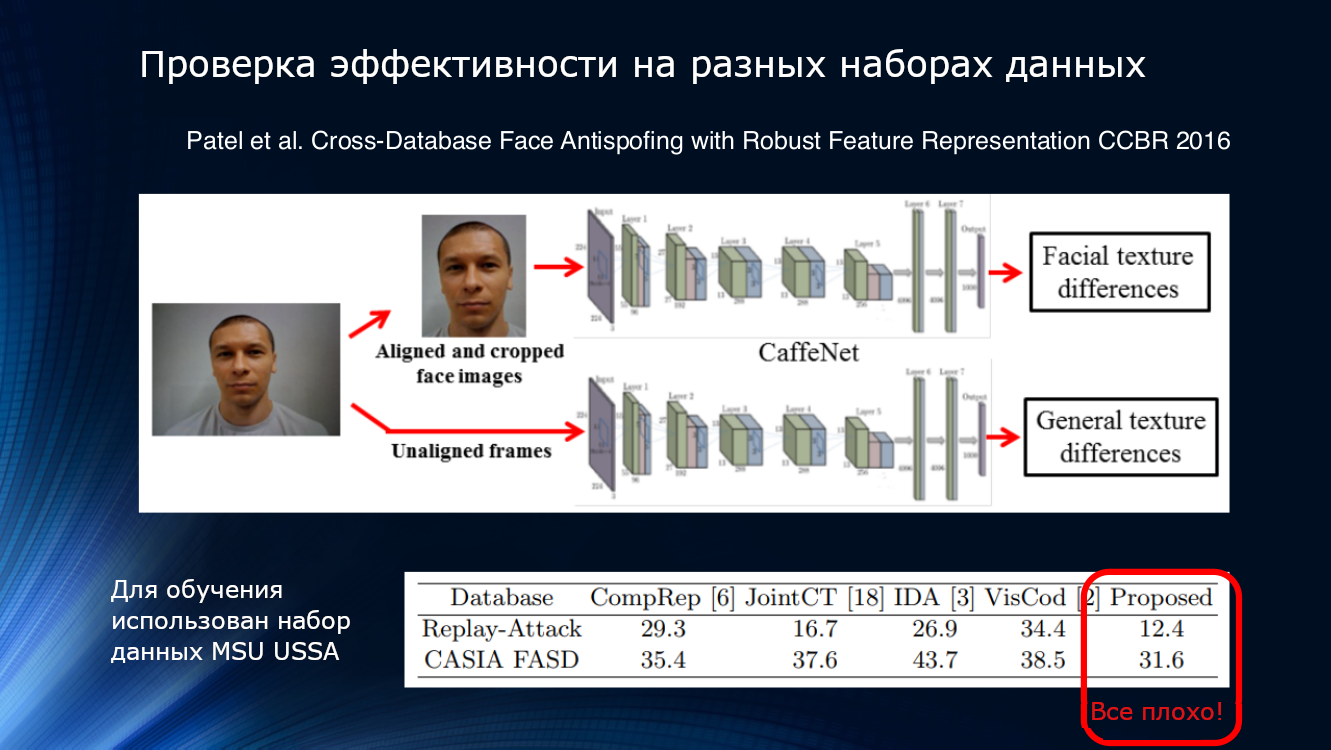

Sayangnya, faktor "kecil" yang sama melanggar gambaran bagus tentang perjuangan untuk persepuluh persen. Jika Anda mencoba untuk melatih jaringan saraf pada satu set data dan menerapkannya pada yang lain, hasilnya akan ... tidak begitu optimis. Lebih buruk lagi, upaya untuk menerapkan pengklasifikasi dalam kehidupan nyata tidak meninggalkan harapan sama sekali.

Sebagai contoh, kami mengambil data dari tahun 2015, di mana metrik kualitasnya digunakan untuk menentukan keaslian gambar yang disajikan. Lihatlah sendiri:

Dengan kata lain, suatu algoritma yang dilatih pada data Idiap, tetapi diterapkan pada MSU, akan memberikan tingkat deteksi yang benar-benar positif sebesar 90,5%, dan jika Anda melakukan yang sebaliknya (berlatih pada MSU dan uji pada Idiap), maka hanya 47.2 yang dapat ditentukan dengan benar % (!) Untuk kombinasi lainnya, situasinya semakin memburuk, dan, misalnya, jika Anda melatih algoritme pada MSU dan memeriksanya di CASIA, maka TPR akan menjadi 10,8%! Ini berarti bahwa sejumlah besar pengguna jujur ditugaskan secara keliru kepada para penyerang, yang tidak bisa tidak membuat depresi. Bahkan pelatihan lintas basis data tidak dapat membalikkan situasi, yang tampaknya merupakan jalan keluar yang sangat masuk akal.

Mari kita lihat lebih lanjut. Hasil yang disajikan dalam artikel Patel 2016 menunjukkan bahwa bahkan dengan pipa pemrosesan yang cukup kompleks dan pemilihan fitur yang dapat diandalkan seperti berkedip dan tekstur, hasil pada set data asing tidak dapat dianggap memuaskan. Jadi, pada titik tertentu menjadi sangat jelas bahwa metode yang diusulkan sangat tidak cukup untuk merangkum hasilnya.

Dan jika Anda mengatur kompetisi ...

Tentu saja, di bidang anti spoofing bukan tanpa kompetisi. Pada tahun 2017, sebuah kompetisi diadakan di Universitas Oulu di Finlandia pada kumpulan data barunya dengan protokol yang cukup menarik, berorientasi khusus untuk digunakan dalam bidang aplikasi mobile.

- Protokol 1: Ada perbedaan dalam pencahayaan dan latar belakang. Kumpulan data direkam di berbagai tempat dan berbeda dalam latar belakang dan pencahayaan.

-Protocol 2: Berbagai model printer dan layar digunakan untuk serangan. Jadi, dalam set data verifikasi, teknik yang digunakan tidak ditemukan dalam set pelatihan

Protokol 3: Pertukaran sensor. Video dan serangan pengguna nyata direkam pada lima smartphone yang berbeda dan digunakan dalam dataset pelatihan. , .

- 4: .

. , , , - . , , 10%. :

GRADIENT

- ( HSV YCbCr), .

- .

- HSV YCbCr, . ROI (region-of-interest) 160×160 ..

- ROI 3×3 5×5 , LBP , 6018.

- (Recursive Feature Elimination) 6018 1000.

- SVM .|

SZCVI

Recod

- SqueezeNet Imagenet

- Transfer learning : CASIA UVAD

- 224×224 pixels. , , , CNN.

- .

CPqD

- Inception-v3, ImageNet

- C

- , , 224×224 RGB |

, . LBP, , , .. GRADIANT , , , . .

. , . -, ( 15 NUAA 1140 MSU-USSA) , , , , . , , , , . -, . , CASIA , . , , , , … , , , .

30 . , , . , .

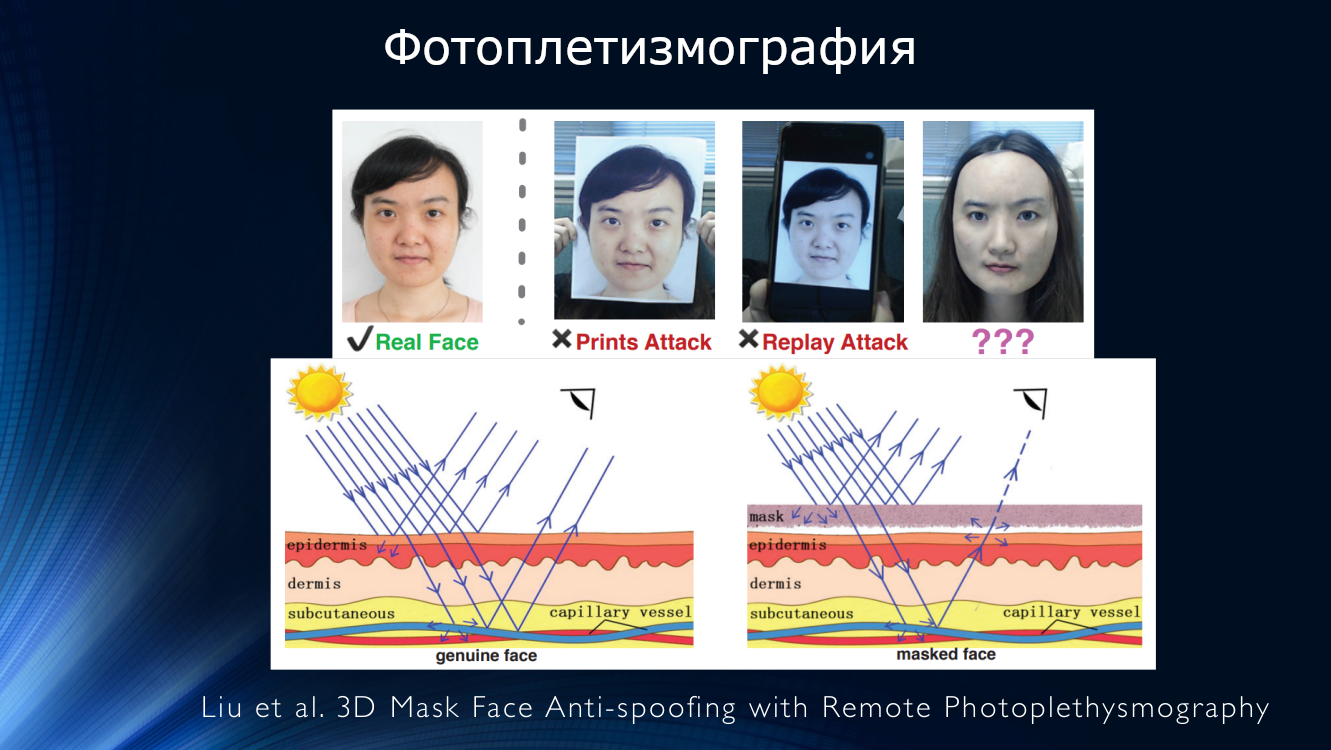

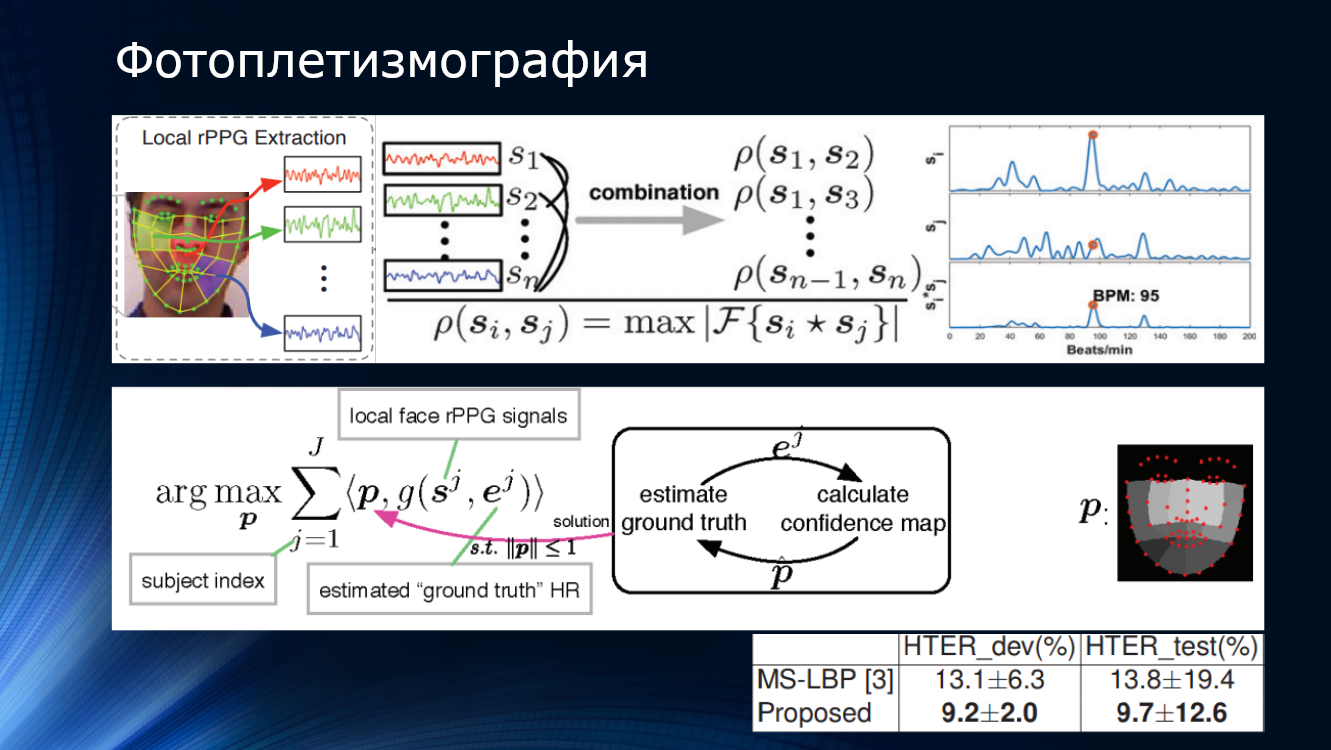

, , « ». . , (rPPG – remote photoplethysmography), . , , -, – . . , , , . , , . , , , .

Pekerjaan menunjukkan nilai HTER sekitar 10%, mengonfirmasi penerapan utama metode ini. Ada beberapa karya yang mengkonfirmasi prospek dari pendekatan ini.

(CVPR 2018) JH-Ortega et al. Analisis Waktu Wajah Berdenyut Anti-Spoofing di Terlihat dan NIR

(2016) X. Li. et al. Anti-spoofing wajah umum dengan mendeteksi pulsa dari video wajah

(2016) J. Chen et al. Realsense = denyut jantung sungguhan: Perkiraan denyut jantung invarian dari video

(2014) HE Tasli et al. Pengukuran tanda vital berbasis PPG jarak jauh menggunakan daerah wajah adaptif

Pada tahun 2018, Liu dan rekan-rekannya dari University of Michigan mengusulkan untuk meninggalkan klasifikasi biner demi pendekatan yang mereka sebut "pengawasan biner" - yaitu, menggunakan perkiraan yang lebih kompleks berdasarkan peta kedalaman dan photoplethysmography jarak jauh. Untuk masing-masing gambar wajah ini, model tiga dimensi direkonstruksi menggunakan jaringan saraf dan diberi nama dengan peta kedalaman. Gambar palsu diberi peta kedalaman yang terdiri dari nol, pada akhirnya itu hanya selembar kertas atau layar perangkat! Karakteristik ini diambil sebagai "kebenaran", jaringan saraf dilatih pada dataset SiW mereka sendiri. Kemudian, masker wajah tiga dimensi ditumpangkan pada gambar input, peta kedalaman dan pulsa dihitung untuk itu, dan semua ini diikat bersama dalam konveyor yang agak rumit. Hasilnya, metode ini menunjukkan akurasi sekitar 10 persen pada dataset kompetitif OULU. Menariknya, pemenang kompetisi yang diselenggarakan oleh Universitas Oulu membangun algoritma pada pola klasifikasi biner, pelacakan berkedip dan tanda "dirancang dengan tangan" lainnya, dan solusinya juga memiliki akurasi sekitar 10%. Keuntungannya hanya sekitar setengah persen! Teknologi gabungan baru ini didukung oleh fakta bahwa algoritma dilatih pada set datanya sendiri, dan diuji pada OULU, meningkatkan hasil pemenang. Ini menunjukkan portabilitas tertentu dari hasil dari dataset ke dataset, dan apa yang tidak bercanda, adalah mungkin untuk kehidupan nyata. Namun, ketika mencoba melakukan pelatihan tentang dataset lain - CASIA dan ReplayAttack, hasilnya kembali sekitar 28%. Tentu saja, ini melebihi kinerja algoritma lain ketika berlatih pada berbagai set data, tetapi dengan nilai-nilai akurasi seperti itu, tidak ada pembicaraan tentang penggunaan industri!

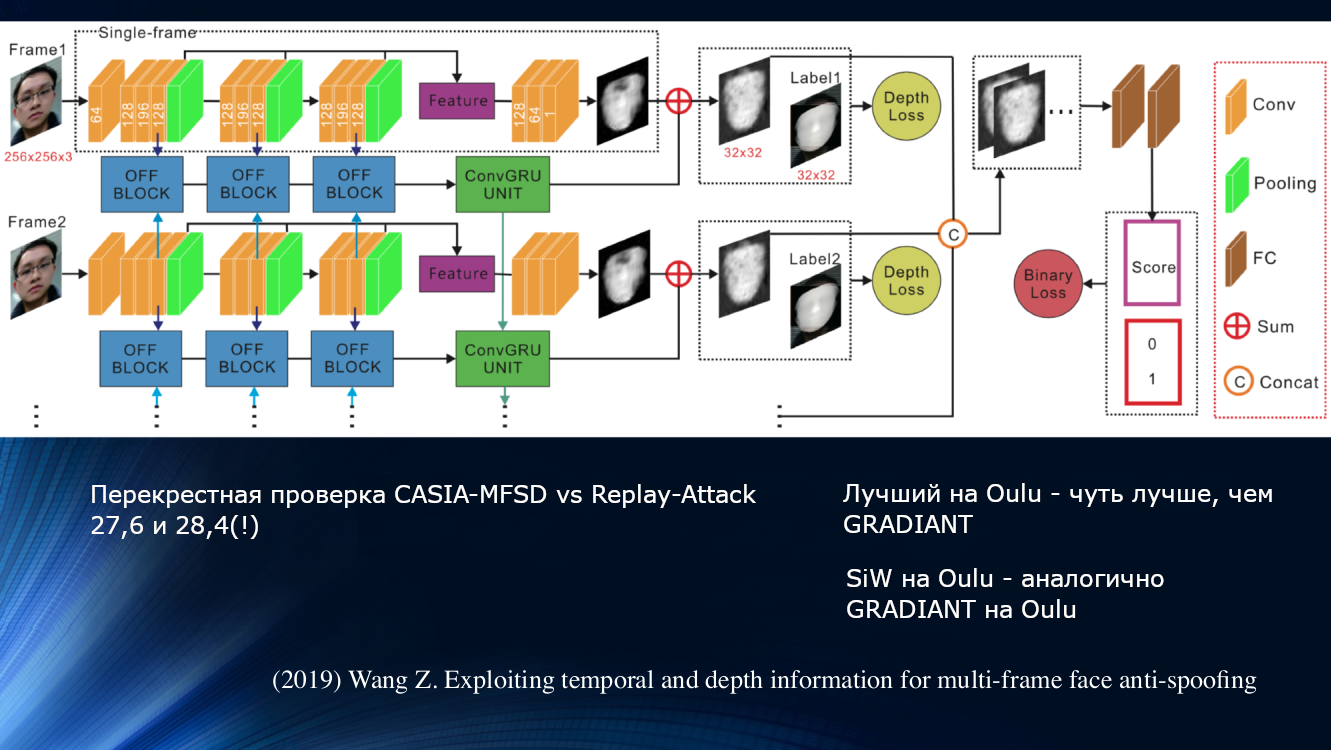

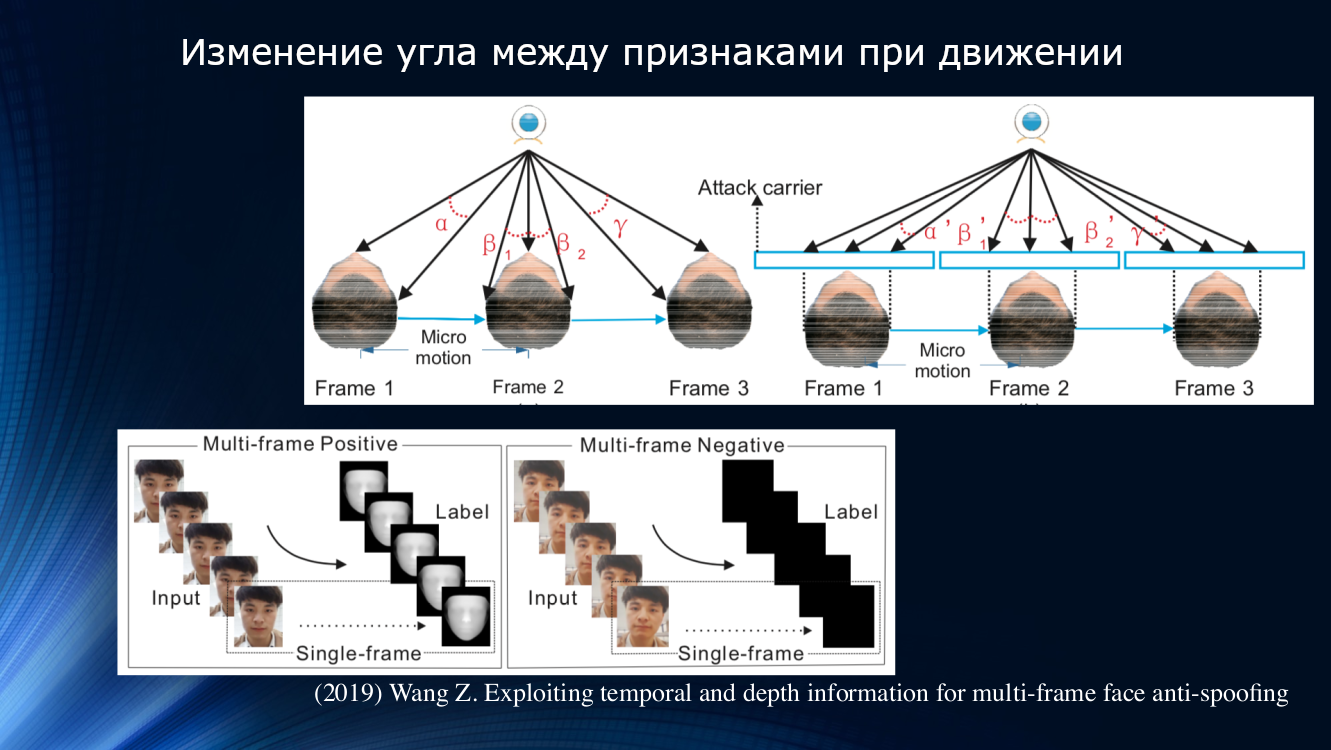

Pendekatan yang berbeda diusulkan oleh Wang dan rekannya dalam sebuah karya baru-baru ini pada tahun 2019. Tercatat bahwa dalam analisis micromotion pada wajah, rotasi dan perpindahan kepala terlihat, yang mengarah ke perubahan karakteristik pada sudut dan jarak relatif antara tanda-tanda pada wajah. Jadi ketika wajah digeser secara horizontal, sudut antara hidung dan telinga meningkat. Tetapi, jika Anda menggeser selembar kertas dengan gambar dengan cara yang sama, sudutnya akan berkurang! Sebagai ilustrasi, ada baiknya mengutip gambar dari karya tersebut.

Pada prinsip ini, penulis membangun unit pembelajaran untuk mentransfer data antar lapisan jaringan saraf. Ini memperhitungkan "offset salah" untuk setiap frame dalam urutan dua frame, dan ini memungkinkan hasil yang akan digunakan dalam blok berikutnya analisis ketergantungan jangka panjang berdasarkan GRU Gated Recurrent Unit . Kemudian semua tanda-tanda digabungkan, fungsi kerugian dihitung, dan klasifikasi akhir dilakukan. Ini memungkinkan kami untuk sedikit meningkatkan hasil pada dataset OULU, tetapi masalah ketergantungan pada data pelatihan tetap, karena untuk pasangan CASIA-MFSD dan Replay-Attack, indikatornya masing-masing adalah 17,5 dan 24 persen.

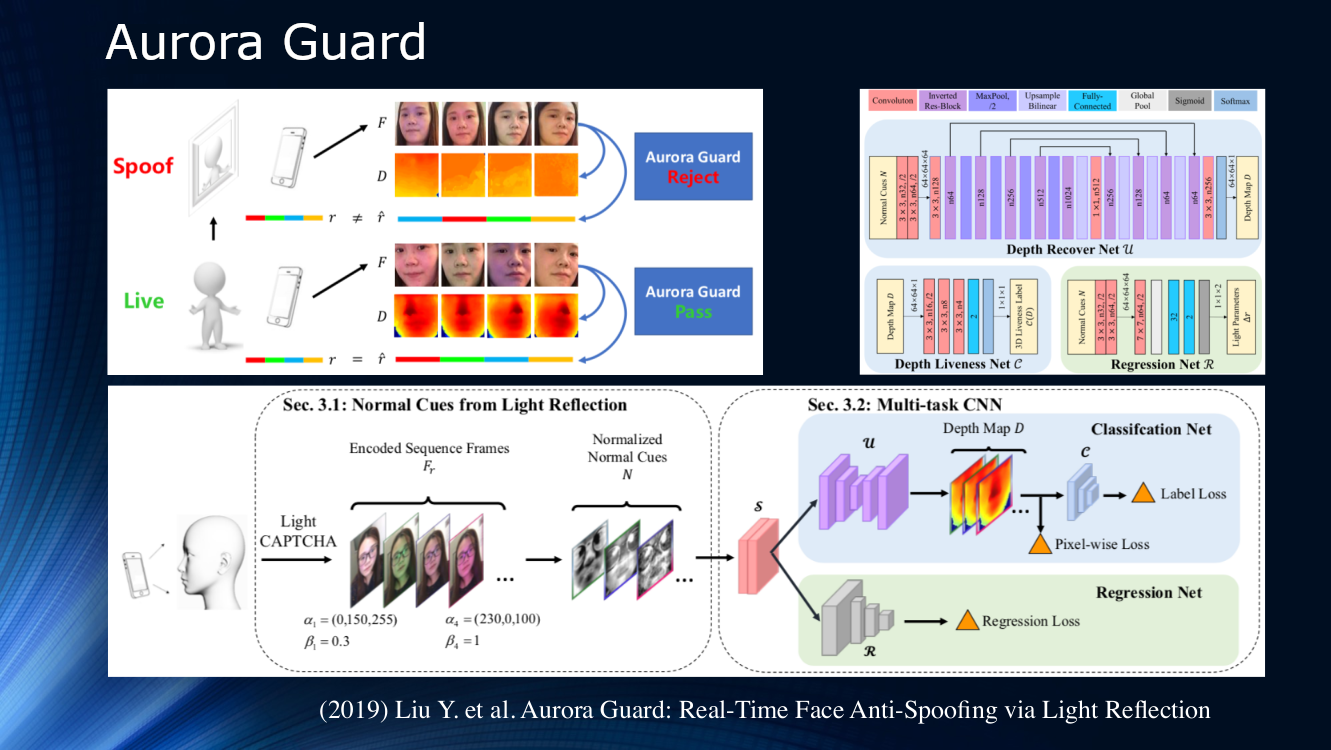

Menjelang akhir, perlu dicatat karya para ahli Tencent, yang mengusulkan mengubah cara gambar video sumber diterima. Alih-alih secara pasif mengamati pemandangan itu, mereka menyarankan secara dinamis menerangi wajah dan membaca refleksi. Prinsip iradiasi aktif suatu objek telah lama diterapkan dalam sistem lokasi berbagai jenis, oleh karena itu penggunaannya untuk mempelajari wajah terlihat sangat logis. Jelas, untuk identifikasi yang dapat diandalkan dalam gambar itu sendiri tidak ada tanda-tanda yang cukup, dan menyalakan layar ponsel atau tablet dengan urutan simbol cahaya (CAPTCHA cahaya menurut terminologi penulis) dapat sangat membantu. Selanjutnya, perbedaan hamburan dan refleksi atas sepasang frame ditentukan, dan hasilnya dimasukkan ke jaringan saraf multitask untuk diproses lebih lanjut pada peta kedalaman dan perhitungan berbagai fungsi kerugian. Pada akhirnya, dilakukan regresi frame cahaya yang dinormalisasi. Para penulis tidak menganalisis kemampuan generalisasi dari algoritma mereka pada set data lain dan melatihnya pada dataset pribadi mereka sendiri. Hasilnya sekitar 1% dan dilaporkan bahwa model tersebut telah digunakan untuk penggunaan nyata.

Sampai 2017, area anti spoofing wajah tidak terlalu aktif. Namun 2019 telah menyajikan serangkaian karya, yang terkait dengan promosi agresif teknologi identifikasi wajah seluler, terutama oleh Apple. Selain itu, bank tertarik pada teknologi pengenalan wajah. Banyak orang baru datang ke industri ini, yang memungkinkan kita untuk mengharapkan kemajuan cepat. Namun sejauh ini, terlepas dari judul publikasi yang indah, kemampuan generalisasi dari algoritma tetap sangat lemah dan tidak memungkinkan kami untuk berbicara tentang kesesuaian untuk penggunaan praktis.

Kesimpulan Dan akhirnya, saya akan mengatakan bahwa ...

- Pola biner lokal, pelacakan kedip, pernapasan, gerakan, dan tanda-tanda lain yang dirancang secara manual tidak kehilangan arti sama sekali. Hal ini terutama disebabkan oleh kenyataan bahwa pelatihan yang mendalam di bidang anti spoofing masih sangat naif.

- Jelas bahwa dalam solusi "sama", beberapa metode akan digabungkan. Analisis refleksi, hamburan, peta kedalaman harus digunakan bersama. Kemungkinan besar, penambahan saluran data tambahan akan membantu, misalnya, rekaman suara dan beberapa jenis pendekatan sistem yang akan memungkinkan Anda untuk mengumpulkan beberapa teknologi ke dalam satu sistem tunggal.

- Hampir semua teknologi yang digunakan untuk pengenalan wajah menemukan aplikasi di wajah anti-spoofing (tutup!) Segala sesuatu yang dikembangkan untuk pengenalan wajah, dalam satu atau lain bentuk, telah menemukan aplikasi untuk analisis serangan

- Kumpulan data yang ada telah mencapai kejenuhan. Dari sepuluh set data dasar dalam lima, nol kesalahan dicapai. Ini sudah berbicara, misalnya, tentang efisiensi metode berdasarkan peta kedalaman, tetapi tidak memungkinkan peningkatan kemampuan generalisasi. Kami membutuhkan data baru dan eksperimen baru

- Ada ketidakseimbangan yang jelas antara tingkat perkembangan pengenalan wajah dan anti spoofing. Teknologi pengakuan jauh di depan sistem perlindungan. Selain itu, kurangnya sistem perlindungan yang dapat diandalkan yang menghambat penggunaan praktis sistem pengenalan wajah. Kebetulan bahwa perhatian utama diberikan khusus untuk menghadapi pengenalan, dan sistem deteksi serangan tetap agak jauh

- Ada kebutuhan kuat untuk pendekatan sistematis dalam bidang anti spoofing. Persaingan masa lalu Universitas Oulu menunjukkan bahwa ketika menggunakan kumpulan data yang tidak representatif, sangat mungkin untuk dikalahkan dengan penyesuaian kompeten sederhana dari solusi yang ada, tanpa mengembangkan yang baru. Mungkin kompetisi baru dapat mengubah ombak

- Dengan meningkatnya minat pada subjek dan pengenalan teknologi pengenalan wajah oleh pemain besar, "jendela peluang" muncul untuk tim ambisius baru, karena ada kebutuhan serius untuk solusi baru di tingkat arsitektur