Pada April 2019, Forrester Research merilis laporan triwulanan The Forrester Wave ™: Analisis Komposisi Perangkat Lunak, Q2 2019, dengan penilaian dan perbandingan sepuluh penyedia solusi dari kelas Analisis Komposisi Perangkat Lunak (selanjutnya - SCA). Artikel ini adalah terjemahan yang disesuaikan dari ketentuan utama laporan.

Temuan Kunci

- WhiteSource dan Synopsys menduduki puncak daftar pemimpin pasar (Pemimpin);

- Snyk dan Sonatype disebut Penampil Kuat;

- WhiteHat Security , Flexera, dan Veracode diberi nama Contenders;

- GitLab , FOSSA, dan JFrog adalah Penantang.

Catatan Penerjemah

Apa itu Analisis Komposisi Perangkat Lunak? Proses Analisis Komposisi Perangkat Lunak adalah subspesies dari proses Analisis Komponen yang lebih luas dari kerangka kerja Manajemen Risiko Rantai Pasokan Cyber ( lihat situs web NIST ) dan dirancang untuk mengidentifikasi risiko potensial menggunakan perangkat lunak pihak ketiga dan sumber terbuka.

Solusi perangkat lunak seperti Analisis Komposisi Perangkat Lunak (SCA), masing-masing, dirancang untuk secara otomatis mendeteksi risiko dan menghilangkan kerentanan dalam kode, mengontrol penggunaan perpustakaan eksternal (siap pakai).

Untuk ide umum Analisis Komponen dan Analisis Komposisi Perangkat Lunak pada khususnya, kami sarankan Anda membiasakan diri dengan materi di situs web proyek OWASP .

Pentingnya solusi kelas Analisis Komposisi Perangkat Lunak (SCA) dalam menerapkan pendekatan modern untuk menciptakan lingkungan pengembangan aplikasi yang aman

Dalam kondisi ketika diperlukan untuk dengan cepat menambahkan fungsionalitas baru ke aplikasi sambil menjaga kualitas kode, pengembang semakin menggunakan modul perangkat lunak yang sudah dibuat yang terletak di repositori publik, serta mengkonfigurasi dan mengotomatisasi kode mereka, bergantung pada komponen open source yang umum. Salah satu studi

sumber terbaru menunjukkan bahwa dari tahun ke tahun jumlah komponen open source dalam basis kode yang dianalisis dalam studi meningkat sebesar 21%.

Penting untuk dipahami bahwa komponen sumber terbuka pihak ketiga ini mungkin mengandung kerentanan kritis, yang dengan sendirinya telah menimbulkan risiko bagi bisnis. Sebuah penelitian terbaru menunjukkan bahwa setiap komponen open source kedelapan berisi kerentanan keamanan

sumber yang dikenal. Semua ini diperparah oleh fakta bahwa baru-baru ini, spesialis keamanan informasi memiliki waktu yang semakin sedikit untuk mengidentifikasi dan menghilangkan kerentanan yang baru ditemukan, karena waktu antara publikasi kerentanan dan eksploitasi telah berkurang dari 45 menjadi 3 hari.

Dengan adanya tren ini, konsumen dari solusi SCA harus melihat lebih dekat pada solusi vendor yang:

- Berikan rekomendasi kepada pengembang tentang cara memperbaiki kerentanan.

Untuk secara signifikan mengurangi risiko yang ditimbulkan oleh kerentanan dan kondisi perizinan, pengembang perlu diberi tahu sesegera mungkin melalui proses SDLC (siklus pengiriman perangkat lunak) tentang risiko keamanan dan penggunaan kode orang lain dalam hal kebersihan lisensi, dan juga perlu untuk menerima rekomendasi pada eliminasi. Solusi SCA seharusnya tidak hanya memberikan rekomendasi berkualitas tinggi untuk menghilangkan risiko, beberapa produk juga menawarkan solusi untuk memperbaiki kode, memberikan informasi tentang ketersediaan versi yang aman dari komponen open source atau membuat tambalan jika tidak ada versi tetap. - Memungkinkan Anda membuat kebijakan yang konsisten dengan unit bisnis dan tipe aplikasi yang berbeda.

Untuk meningkatkan kecepatan rilis rilis, spesialis IS harus beralih dari pengujian manual menggunakan alat SCA ke pengembangan dan penerapan standar pengembangan yang aman di organisasi yang menggunakan fungsionalitas SCA. Pakar keamanan informasi mempertahankan kebijakan pengembangan yang aman yang harus dipenuhi oleh semua aplikasi di perusahaan (misalnya, tidak ada kerentanan kritis yang diketahui harus dilepaskan) dan mengendalikan persyaratan keamanan minimum untuk aplikasi yang lebih penting. Agar efektif, seorang spesialis keamanan informasi membutuhkan manajemen kebijakan yang fleksibel, termasuk menggunakan alat yang disediakan oleh SCA. - Memberikan laporan risiko strategis untuk profesional keamanan dan CISO.

CISO harus mengatur proses sedemikian rupa untuk mengurangi jumlah waktu yang dihabiskan untuk memperbaiki kerentanan yang teridentifikasi. Di masa lalu, pakar keamanan informasi mengumpulkan informasi tentang risiko dan kerentanan dari berbagai sumber atau tidak melakukan apa-apa. Saat ini, seorang spesialis keamanan informasi dapat menerima laporan yang sudah jadi ("out of the box") untuk CISO dan tim pengembangan yang menggambarkan risiko yang diidentifikasi.

Kriteria untuk memasukkan vendor dalam ulasan

Forrester memasukkan 10 vendor dalam analisis pembandingan ini: Flexera, FOSSA, GitLab, JFrog, Snyk, Sonatype, Synopsys, Veracode, WhiteHat Security dan WhiteSource.

Masing-masing vendor memiliki:

- Alat SCA lengkap dari kelas perusahaan. Semua vendor yang terdaftar menawarkan berbagai kemampuan SCA yang cocok untuk profesional keamanan informasi. Pabrikan yang berpartisipasi diminta untuk menawarkan sebagian besar fungsi berikut "di luar kotak":

- kemampuan untuk memberikan rekomendasi tentang menghilangkan risiko lisensi dan kerentanan dalam perangkat lunak sumber terbuka (open source),

- kemampuan untuk berintegrasi ke dalam alat otomatisasi SDLC,

- Memberikan manajemen kerentanan proaktif

- kemampuan untuk mengedit dan membuat kebijakan,

- kemampuan untuk memberikan laporan risiko yang jelas dalam perangkat lunak sumber terbuka.

- Pendapatan tahunan lebih dari $ 10 juta dari penawaran SCA saja.

- Kehadiran minat atau rekomendasi dari pelanggan Forrester. Dalam kasus lain, menurut keputusan Forrester, vendor yang berpartisipasi dapat menjamin dimasukkannya dalam daftar karena karakteristik teknis dari produknya dan kehadiran yang signifikan di pasar.

Laporan Forrester Wave ™ menyoroti Pemimpin, Berkinerja Kuat, Pesaing, dan Penantang. Laporan ini merupakan penilaian terhadap vendor terkemuka di pasar dan bukan merupakan lanskap lengkap dari vendor. Informasi lebih lanjut tentang pasar dapat diperoleh dari laporan Forrester lain pada

tautan SCA.

Metodologi Gelombang Forrester

Laporan Forrester Wave adalah panduan bagi pembeli yang mempertimbangkan opsi akuisisi perangkat lunak di pasar teknologi. Untuk menawarkan proses yang sama bagi semua peserta perbandingan, Forrester mengikuti Panduan Metodologi Forrester Wave ™ saat mengevaluasi vendor yang berpartisipasi.

Laporan tersebut melakukan studi awal untuk membentuk daftar produsen yang dievaluasi. Kelompok awal vendor dipersempit berdasarkan kriteria seleksi dan termasuk dalam daftar akhir. Kemudian, informasi terperinci tentang produk dan strategi dikumpulkan melalui kuesioner, demonstrasi / pengarahan, ulasan / wawancara dengan klien. Data input ini, bersama dengan penelitian ahli dan pengetahuannya tentang pasar, digunakan untuk mengevaluasi vendor dengan sistem penilaian di mana setiap peserta dibandingkan dengan yang lain.

Forrester dengan jelas menunjukkan tanggal publikasi (kuartal dan tahun) Forrester Wave dalam judul setiap laporan. Vendor yang berpartisipasi dalam studi Forrester Wave ini dievaluasi berdasarkan bahan yang disediakan Forrester hingga 01/28/2019, tidak ada bahan tambahan yang diterima setelah waktu ini.

Sebelum menerbitkan laporan, Forrester meminta vendor untuk mempelajari hasil penelitian untuk mengevaluasi keakuratan penelitian. Produsen yang ditandai sebagai tidak berpartisipasi dalam diagram Forrester Wave memenuhi kriteria dan dapat dimasukkan dalam laporan, tetapi menolak untuk berpartisipasi atau hanya berpartisipasi sebagian dalam penelitian ini. Mereka dievaluasi sesuai dengan Forrester Wave ™ dan Forrester New Wave ™ Kebijakan Vendor Partisipasi yang Tidak Partisipasi dan Tidak Lengkap, posisi mereka dipublikasikan bersama dengan posisi vendor yang berpartisipasi.

Ikhtisar Perbandingan

- Penawaran vendor saat ini

Posisi setiap vendor pada sumbu vertikal grafik Forrester Wave menunjukkan daya tarik dari penawaran saat ini. Kriteria kunci untuk solusi tersebut adalah manajemen risiko lisensi, tindakan penentuan kerentanan, manajemen kerentanan proaktif, manajemen kebijakan, integrasi SDLC, pemindaian kontainer dan pemindaian serverless, serta kemampuan pelaporan strategis bawaan. - Strategi

Lokasi pada sumbu horizontal menunjukkan stabilitas strategi vendor. Forrester mengevaluasi strategi produk, pendekatan promosi pasar, peta jalan, dan ketersediaan pelatihan untuk pengguna dan distributor. - Kehadiran pasar

Penilaian kehadiran vendor di pasar diwakili oleh ukuran lingkaran dalam diagram dan mencerminkan volume instalasi produk untuk masing-masing vendor, tingkat pertumbuhan dan profitabilitas perusahaan.

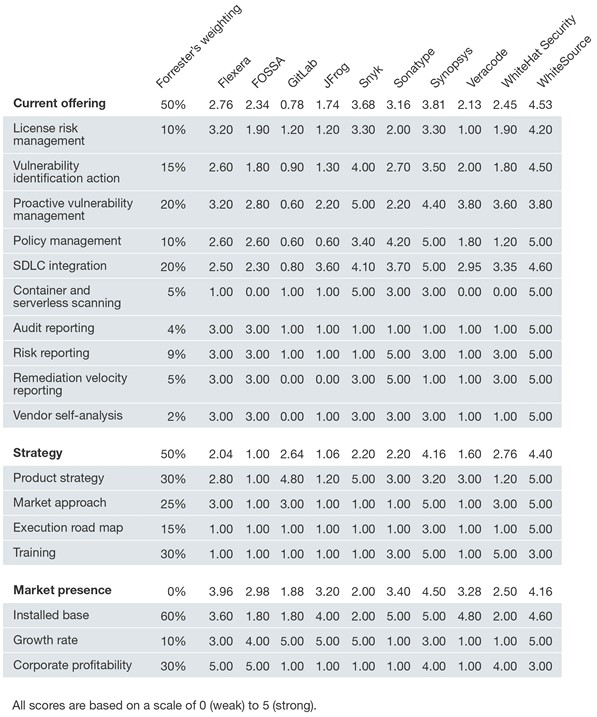

Catatan Penerjemah: tabel berikut merangkum peringkat dan bobot ahli Forrester, berdasarkan pada tempat penyedia SCA yang dibandingkan berada di "gelombang" Forrester. Kami tidak dapat menemukan interpretasi terperinci dari estimasi indikator, namun, penting untuk mencatat fitur metodologi berikut:

- Bobot Forrester ditetapkan sesuai dengan signifikansinya bagi pelanggan (klien) dari lembaga analitik ini, oleh karena itu bagi perusahaan yang tertarik, pertama-tama, fungsi spesifik dari solusi SCA, peringkat vendor mungkin berbeda secara signifikan dari yang disajikan.

- Indikator kehadiran di pasar memiliki koefisien yang sama dengan nol, dan sifatnya hanya informatif, yang berarti bahwa angka-angka terakhir dari indikator ini hanya memengaruhi ukuran titik (lingkaran) vendor, dan bukan posisi vertikal dan horizontalnya, yaitu. Jangan memengaruhi peringkat dan memasuki pemimpin.

Profil Vendor

Analisis mengungkapkan kekuatan dan kelemahan berikut masing-masing vendor.

Pemimpin

WhiteSource mengurangi waktu yang diperlukan untuk menghilangkan risiko melalui penentuan prioritas. WhiteSource baru-baru ini memperkenalkan kemampuan untuk memprioritaskan kerentanan melalui pemindaian statis untuk melihat apakah bagian yang rentan dari suatu komponen dipanggil langsung oleh aplikasi. Jika tidak, maka prioritas kerentanan berkurang. Kemungkinan lain yang relatif baru adalah penghapusan kerentanan secara otomatis melalui pembuatan permintaan (pull request) untuk memperbarui komponen ke versi yang sesuai dengan kebijakan perusahaan.

Pengguna menghargai dukungan dari sejumlah besar bahasa dan kualitas dukungan pelanggan, tetapi perhatikan bahwa produk tersebut dapat memvisualisasikan dependensi transitif dengan lebih baik. Solusi WhiteSource memiliki sedikit kelemahan, tetapi fungsi untuk menyusun daftar komponen yang digunakan dalam proyek (bill of material atau BOM) tidak memenuhi harapan. WhiteSource sangat cocok untuk perusahaan yang perlu memindai pada tahap awal SDLC dan mencari solusi untuk memprioritaskan dan secara otomatis menghilangkan ancaman.

Sinopsis memanfaatkan Black Duck melalui pemindaian dan pelaporan biner. Synopsys menggabungkan fungsionalitas solusinya dengan fungsionalitas Black Duck (Black Duck Hub dan Protecode SC). Namun, untuk analisis kepatuhan yang lebih komprehensif dengan persyaratan lisensi, pengguna juga dapat menggunakan Black Duck Protex dan Black Duck. Misalnya, Anda dapat menganalisis perbedaan antara lisensi yang ditemukan, tetapi Anda perlu menggunakan dua alat yang berbeda untuk ini. Synopsys juga memiliki fungsi lain untuk pemindaian interaktif dan statis - perusahaan baru-baru ini merilis platform Polaris, yang dirancang untuk menggabungkan semua data dari alat pemindaian pra-rilis.

Pengguna mempercayai produk pemindaian kode Synopsys, yang cepat dan andal, memberikan rekomendasi terperinci untuk menghilangkan ancaman, tetapi menganggap tingkat hasil positif palsu tinggi. Synopsys menawarkan peluang untuk manajemen kebijakan yang baik, integrasi dengan solusi SDLC, manajemen kerentanan proaktif yang andal, termasuk fungsi membandingkan spesifikasi proyek (BOM), di mana perubahan komponen disoroti. Namun, Synopsys tidak memenuhi harapan ketika datang ke kemampuan untuk secara otomatis memperbaiki kerentanan yang ditawarkan oleh vendor terkemuka lainnya. Synopsys sangat cocok untuk perusahaan yang tim pengembangan aplikasinya memiliki persyaratan integrasi SDLC yang jelas dan memerlukan kebijakan yang berbeda untuk berbagai jenis aplikasi.

Berperforma kuat

Snyk berfokus pada skrip pengembang untuk memperbarui versi dan menyediakan perbaikan. Tujuan perusahaan adalah untuk memungkinkan pengembang untuk memperbaiki kerentanan dan, sebagai hasilnya, tidak hanya menawarkan kemungkinan untuk memperbaikinya melalui pembuatan permintaan pembaruan, tetapi juga memungkinkan bekerja dengan perbaikan kustom ketika tidak ada versi komponen yang dapat diterima dalam repositori. Snyk juga menyediakan pengembang dengan visualisasi permintaan dalam bentuk grafik yang menampilkan hubungan dan kerentanan terkait, yang membantu pengembang memahami mengapa koreksi tertentu diperlukan.

Pengguna menghargai fokus Snyk pada kebutuhan pengembang, termasuk integrasi SDLC sederhana, perbaikan kerentanan otomatis, termasuk penambalan khusus tanpa perbaikan kode manual, dan visualisasi ketergantungan. Namun, agar solusi untuk sepenuhnya memenuhi kebutuhan pengembang, perlu bahwa Snyk tidak hanya mendeteksi kerentanan dalam kode program, tetapi juga memberikan informasi tentang semua versi komponen perangkat lunak yang digunakan dari kode program. Snyk menaruh perhatian besar pada kebutuhan pengembang dan kurang pada kebutuhan para pakar keamanan informasi, oleh karena itu, sebagai rekomendasi, perlu dicatat bahwa perlu untuk memperluas fungsionalitas kemampuan audit dan pembuatan laporan bawaan Snyk. Snyk sangat cocok untuk perusahaan yang memiliki tugas untuk secara otomatis menghapus kerentanan dalam kode perangkat lunak pada tahap pengembangan.

Sonatype terus mengembangkan platform Nexus untuk meningkatkan kinerja. Sonatype menggunakan repositori Nexus untuk memperkaya basis data kerentanannya. Tim penelitian Sonatype selanjutnya melengkapi data yang terkait dengan kerentanan baru yang ditemukan, informasi tentang cara mengatasinya, dan rekomendasi untuk mengubah pengaturan, memperbarui komponen, dan rekomendasi untuk mengubah kode program. Platform Nexus memiliki beberapa lisensi untuk berbagai fungsi - DepShield, Server IQ, Auditor Nexus, Firewall Nexus, Siklus Hidup Nexus, Repositori Nexus, dan Pemindai Kerentanan Nexus. Untuk mendapatkan hasil maksimal dari menggunakan produk platform Nexus, Anda harus memilih kombinasi yang tepat dari komponen-komponen ini.

Pengguna solusi ini mencatat tingkat positif palsu yang rendah, integrasi dengan repositori Nexus, dan dukungan pengguna tingkat tinggi. Namun demikian, juga ditekankan bahwa solusi Sonatype perlu lebih memperhatikan perbaikan fungsi untuk melacak dependensi transitif, serta penyediaan formulir pelaporan berdasarkan hasil pemindaian. Selain itu, kebijakan penetapan harga dan lisensi menyebabkan kesulitan bagi pengguna produk ketika memilih solusi yang tepat dari berbagai produk perusahaan.

Solusi ini akan menarik bagi perusahaan yang sudah menggunakan produk Nexus, atau yang membutuhkan hasil pemindaian positif palsu yang sangat rendah.

Peserta

WhiteHat Security menawarkan solusi SCA tanpa intervensi manual untuk mencapai kecepatan maksimum. WhiteHat Security dikenal karena fakta bahwa para ahli mereka, untuk mengurangi tingkat hasil pemindaian positif palsu, menganalisis hasil pemindaian sebelum mengirim putusan kepada pengguna. WhiteHat sekarang dapat menawarkan solusi terotomatisasi sepenuhnya menggunakan Sentinel SCA Essentials selain WhiteHat Sentinel SCA Standard, yang masih memiliki hasil verifikasi tim keamanan.

WhiteHat Sentinel Essentials adalah solusi baru, sehingga pengguna dapat mengalami kekurangan kecil. Kelemahan dari sistem akses berbasis peran, kesulitan dalam mengidentifikasi dependensi rentan dicatat, tetapi rincian informasi kerentanan sangat dihargai. WhiteHat Security secara aktif terus bekerja untuk meningkatkan posisi produknya sebagai pemindai universal (SCA, SAST, DAST).

WhiteHat Security paling cocok untuk perusahaan yang pengembangnya bervariasi dalam jatuh tempo: beberapa memerlukan kecepatan dan mereka memiliki pengalaman yang cukup untuk secara mandiri menggunakan fitur yang ditawarkan oleh produk, yang lain memerlukan bantuan tambahan dengan melihat secara manual hasil tanggapan oleh tim keamanan di sisi vendor.

Flexera berbeda dari para pesaingnya dalam penelitian keselamatan. Secunia, Kelompok Penelitian Flexera, sedang melakukan eksplorasi awal kerentanan baru dengan memberikan informasi kepada pengguna Flexera tentang kerentanan dan cara menanganinya sebelum secara resmi dicatat dalam National Vulnerability Database (NVD). Keberhasilan kelompok ini diukur berdasarkan keakuratan dan waktu respons, semua laporan kerentanan diterima dalam NVD dan diterbitkan di dalamnya. Kerentanan yang terdeteksi oleh Secunia ditampilkan dalam Flexera FlexNet Code Insight dan diidentifikasi sebagai Secunia.

Meskipun pengguna Flexera menegaskan fleksibilitas antarmuka pengguna dan fitur otomatisasi yang bermanfaat. Pada saat yang sama, mereka juga melaporkan bahwa dokumentasi dan pelatihan untuk bekerja dengan sistem tidak informatif, dan mereka perlu ditambah dengan tingkat layanan dukungan teknis, serta dukungan sistem selama implementasi, dan API yang diterapkan memiliki fungsi terbatas.

Veracode menyediakan penggunaan terpisah dari dua produknya. Pada tahun 2018, Veracode mengakuisisi SourceClear untuk melengkapi solusi Analisis Komposisi Perangkat Lunak Veracode-nya. Analisis Komposisi Perangkat Lunak SourceClear adalah alat pemindaian berbasis agen, dan Analisis Komposisi Perangkat Lunak Veracode adalah solusi SaaS berbasis cloud. Fungsi dari produk-produk ini belum digabungkan - misalnya, SCA dapat diimplementasikan menggunakan solusi SaaS - tetapi tidak ketika menggunakan pemindaian oleh agen. Veracode juga menawarkan pemindaian pra-rilis statis dan dinamis sebagai tambahan untuk produk SCA-nya.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

Penerjemah:Vyacheslav Vovkogon, Cross Technologies JSCDaria Oreshkina, Kontrol Web