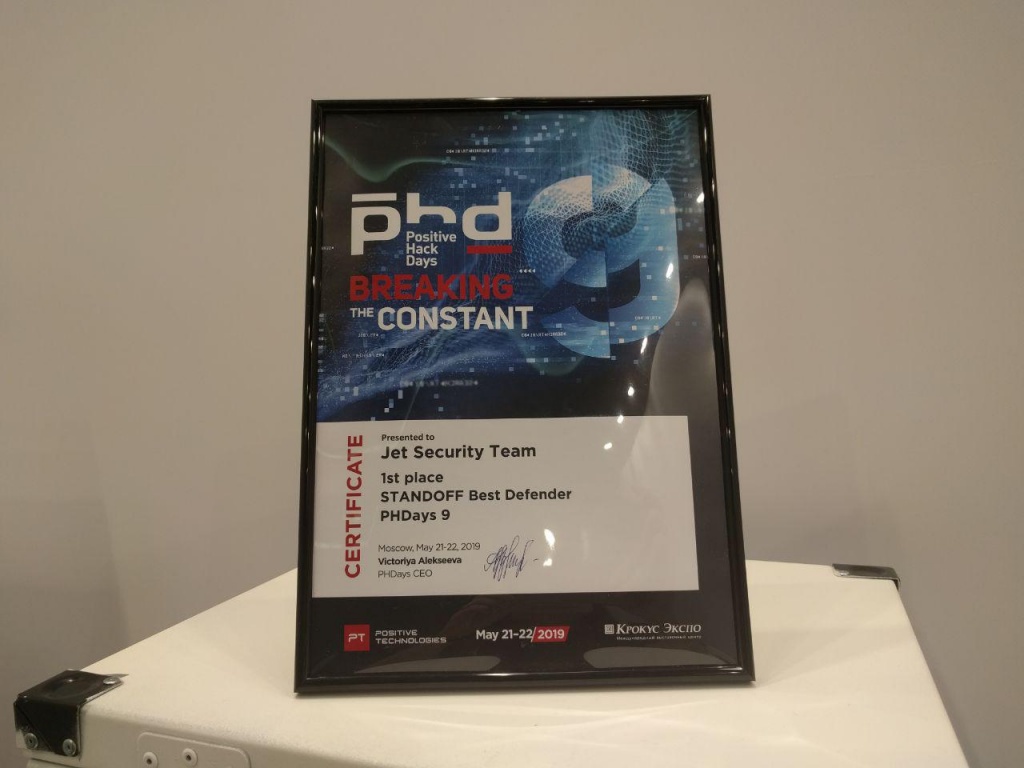

Untuk tahun ketiga berturut-turut, para pakar Keamanan Informasi terkuat di Jet Infosystems mengambil bagian dalam The Standoff at PHDays. Tim Keamanan Jet dan Tim Antifraud Jet kami bertempur bahu-membahu: pertempuran dunia maya berlangsung tanpa henti selama 28 jam! Menurut hasil dari "Konfrontasi", pembela kami menjadi yang terbaik, tidak membiarkan para penyerang "menghancurkan" seluruh kota!

Tahun ini, "Konfrontasi" cukup besar: 18 tim penyerang (lebih dari 250 orang!), 5 tim pertahanan klasik, tim antifraud, dan 3 SOC.

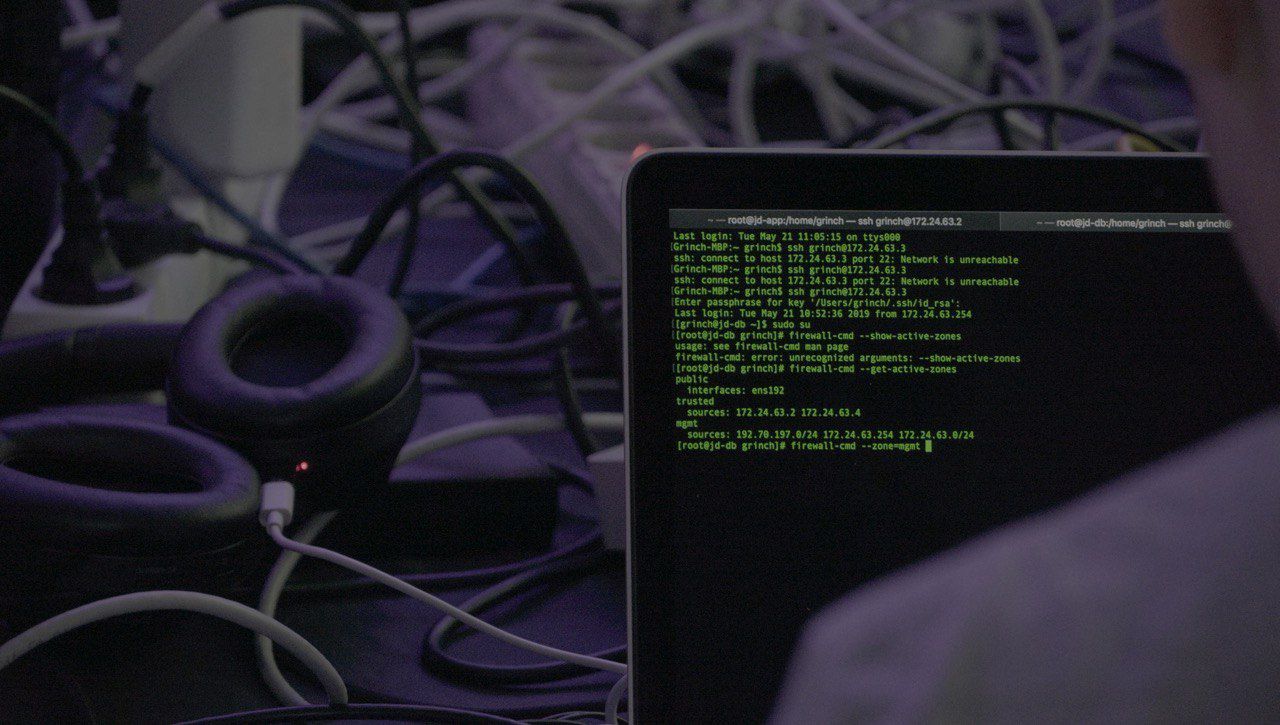

Selama 28 jam, para penyerang menyerang infrastruktur virtual (yang akan mereka tulis lebih rinci tentang Habré). Baik eksploitasi umum dan kerentanan infrastruktur 0-hari digunakan. Pembela HAM dengan cepat mengidentifikasi serangan dan menambal kerentanan dengan cepat.

Para penyerang tidak terbatas pada ini, menggunakan teknik rekayasa sosial untuk mendarat di belakang para pembela:

Pertarungan sangat intens, segala cara teknis dan analog digunakan:

Meskipun demikian, Tim Keamanan Jet dan Tim Antifraud Jet cukup tahan terhadap serangan, dan peretas tidak dapat mengambil satu "publik" - unit mata uang virtual dari bank.

Tim Keamanan Jet mengalahkan tim-tim pertahanan, dengan keras kepala menolak banyak upaya penyerang untuk membobol infrastruktur kantor perusahaan transportasi laut yang dipercayakan kepadanya. Untuk pertama kalinya, tim tersebut terdiri dari para spesialis dari Pusat Pemantauan dan Respons Keamanan Informasi Jet CSIRT, yang memantau setiap insiden dengan cermat dan secara tepat waktu memblokir segala ancaman.

Bagi para pembela HAM, format acara telah sedikit berubah. Sebelumnya, semua orang memiliki objek perlindungan yang berbeda (telekomunikasi, kantor, sistem kontrol proses otomatis) dan sulit untuk membandingkannya secara langsung, tetapi sekarang untuk semua tim pertahanan, organisator menyiapkan infrastruktur yang hampir sama dan memperkenalkan peringkat tunggal. Ini jelas menambah dorongan dan memacu tim kami menuju kemenangan.

Bagi kami, objek perlindungan telah berubah. Jika sebelumnya itu adalah sistem kontrol proses otomatis, dan "permukaan serangan" bersyarat kecil, sekarang kami membela kantor. Ada Exchange dengan OWA, server VPN, server terminal terbuka di luar, banyak layanan web, telepon, dll.

Secara tradisi, penyelenggara menyediakan akses ke objek perlindungan pada akhir April. Akses tahun ini diberikan pada 26 April. Juga, secara tradisi, moratorium atas pekerjaan para pembela HAM biasanya diperkenalkan sekitar seminggu sebelum "Konfrontasi" itu sendiri. Dengan demikian, tim perlindungan biasanya memiliki sedikit lebih dari 2 minggu untuk mempelajari objek, mengembangkan strategi perlindungan, menyebarkan SZI, mengkonfigurasi, men-debug, dll. Mengingat liburan Mei, liburan tim yang direncanakan sebelumnya, ini juga menambah dorongan dan mendorong kami untuk menang.

Ilya Sapunov, kapten Tim Keamanan Jet.

Menurut ketentuan kompetisi, Tim Antifraud Jet tidak mendapat peringkat di antara tim bertahan klasik karena kekhasan keputusan anti-penipuan. Kolega di luar program kompetisi sekali lagi menunjukkan kelas perlindungan bank tertinggi di kota virtual F, tanpa kehilangan satu serangan pun dari penyerang!

Tahun ini, serangan oleh penyerang menjadi kurang aktif, tetapi lebih bijaksana. Penyerang berhenti secara acak mengirim sejumlah besar operasi, mereka banyak memilih kata sandi, melindungi akun curian, mencoba menyamarkan operasi mereka sebagai robot bank. Namun, ini tidak membawa kesuksesan kumulatif, dan mereka bahkan tidak mencoba menarik uang melalui layanan lain, seperti telekomunikasi.

Alexey Sizov, kapten Tim Antifraud Jet.

Para penyerang mengalami kesulitan, tetapi terlepas dari kerentanan dan oposisi yang kompleks dari pertahanan, mereka menunjukkan hasil yang layak:

Hari itu dimulai ketika pemindaian MassScan diberikan kepada kami pukul 9.45. Ini menandai awal pekerjaan kami, kami segera menulis semua host dengan port 445 terbuka dan tepat pukul 10.00 kami meluncurkan pemeriksa metasplit siap pakai untuk MS17-010. Ada satu host yang rentan di jaringan bigbrogroup.phd.Dalam 10 menit pertama, kami mengeksploitasi kerentanan, memperbaikinya, memperbaikinya dalam sistem, dan menerima token administrator-domain. Dalam domain ini, seperti pada semua yang lain di bawah ini, opsi enkripsi reversibel diaktifkan, yang memungkinkan untuk mengekstrak semua kata sandi dari ntds.dit dan mengirimkannya untuk verifikasi.

Selanjutnya pada pukul 18.00 kami memperoleh akses ke domain CF-Media, mengeksploitasi kerentanan di Nagios dan memanjat melalui jalan yang tidak dikutip dalam salah satu skrip sudo. Setelah itu, dengan menggunakan kembali kata sandi, kami mendapat administrator lokal di salah satu komputer domain CF-Media. Jalur operasi selanjutnya mirip dengan domain pertama.

Pada malam hari, kami dapat memahami prinsip pengoperasian beberapa sistem kontrol proses otomatis, dan ini memungkinkan kami untuk mengendalikan 2 skad dan menyelesaikan 2 tugas di segmen produksi. Secara khusus, kami mematikan pencahayaan luar ruangan dan mengatur tumpahan minyak dari penyimpanan minyak. Kami juga memasang penambang di semua server dan workstation yang dikendalikan oleh kami, secara total, botnet kami berjumlah sekitar 30-45 host. Selama ini, kami secara bersamaan memecah segmen yang dilindungi, tetapi setiap kali, segera setelah kami menerima RCE, para pembela hanya membatalkan layanan dan tidak mengambilnya lagi.

Pada pukul 12.15, mereka mengumumkan hasil OSINT kepada kami dan membagikan beberapa akun domain. Beberapa pembela HAM saat ini hanya menjatuhkan OWA dan VPN. Beberapa berusaha untuk benar-benar melindungi layanan mereka. Salah satu perusahaan ini adalah behealty, yang pendukungnya memungkinkan kami untuk terhubung melalui VPN dan mengoperasikan MS17-010. Dan yang mengejutkan kami, domain tersebut kembali memiliki enkripsi yang dapat dibalik. Hasilnya - +1,1 juta lainnya publik dan kemenangan percaya diri dalam kompetisi.

Vitaly Malkin, kepala analisis keamanan di Informzashita, kapten True0xA3 (pemenang dari penyerang berjanji untuk menulis analisis terperinci dari kompetisi, menunggu Habré).

Atas nama saya sendiri, saya ingin mencatat bahwa pertarungan itu serius, secara harfiah sampai jam-jam terakhir intrik berlanjut - tim CARK dan SNIFF & WATCH tidak membiarkan para pemenang bersantai, dan segala hal sepele atau “Joker” di lengan dapat mempengaruhi hasil.

Itu adalah pertempuran epik, dan saya senang atas kemenangan yang pantas diterima rekan-rekan saya.