Sensor internet menjadi masalah yang semakin penting di seluruh dunia. Ini mengarah pada peningkatan dalam "perlombaan senjata" - badan-badan negara dan perusahaan swasta di berbagai negara berupaya memblokir berbagai konten dan berjuang untuk menghindari pembatasan semacam itu, sementara pengembang dan peneliti berupaya menciptakan alat yang efektif untuk memerangi sensor.

Para ilmuwan dari universitas Carnegie Mellon, Stanford University dan SRI International melakukan

percobaan di mana mereka mengembangkan layanan khusus untuk menutupi penggunaan Tor, salah satu alat paling populer untuk mem-bypass kunci. Kami menyajikan kepada Anda sebuah kisah tentang pekerjaan yang dilakukan oleh para peneliti.

Tor vs kunci

Tor memberikan anonimitas kepada pengguna melalui penggunaan relay khusus - yaitu server perantara antara pengguna dan situs yang ia butuhkan. Biasanya, ada beberapa relay antara pengguna dan situs, yang masing-masing hanya dapat mendekripsi sejumlah kecil data dalam paket yang diteruskan - cukup untuk mengetahui titik berikutnya dalam rantai dan mengirimkannya ke sana. Akibatnya, bahkan jika relay ditambahkan ke rantai, dikendalikan oleh pengganggu atau sensor, mereka tidak akan dapat mengetahui tujuan dan tujuan lalu lintas.

Sebagai alat anti-sensor, Tor bekerja secara efektif, tetapi sensor memiliki opsi untuk memblokirnya sepenuhnya. Iran dan Cina telah berhasil memblokir kampanye. Mereka mampu mengidentifikasi lalu lintas Tor dengan memindai jabat tangan TLS dan fitur khas lainnya dari Tor.

Selanjutnya, pengembang berhasil mengadaptasi sistem untuk memotong kunci. Sensor merespons dengan memblokir koneksi HTTPS ke banyak situs, termasuk Tor. Pengembang proyek telah menciptakan program obfsproxy, yang juga mengenkripsi lalu lintas. Kompetisi ini sedang berlangsung.

Data percobaan awal

Para peneliti memutuskan untuk mengembangkan alat yang akan menutupi penggunaan Tor untuk memungkinkan penggunaannya bahkan di daerah di mana sistem itu benar-benar terkunci.

- Sebagai asumsi awal, para ilmuwan telah mengajukan yang berikut:

- Sensor mengontrol segmen jaringan internal terisolasi yang menghubungkan ke Internet eksternal tanpa sensor.

- Pihak berwenang yang terlibat dalam pemblokiran mengontrol seluruh infrastruktur jaringan dalam segmen jaringan yang disensor, tetapi tidak pada perangkat lunak pada komputer pengguna akhir.

- Sensor berupaya mencegah pengguna mengakses materi yang tidak diinginkan dari sudut pandangnya, diasumsikan bahwa semua materi tersebut berada di server di luar segmen jaringan yang dikendalikan.

- Router pada perimeter segmen ini menganalisis data yang tidak terenkripsi dari semua paket untuk memblokir konten yang tidak diinginkan dan mencegah penetrasi paket yang sesuai di dalam perimeter.

- Semua relay Tor terletak di luar perimeter.

Bagaimana cara kerjanya

Untuk menutupi penggunaan Tor, peneliti menciptakan alat StegoTorus. Tujuan utamanya adalah untuk meningkatkan kemampuan Tor untuk menolak analisis protokol otomatis. Alat ini terletak di antara klien dan relai pertama dalam rantai, menggunakan protokol enkripsi dan modul steganografi sendiri untuk membuatnya sulit untuk mengidentifikasi lalu lintas Tor.

Pada langkah pertama, sebuah modul yang disebut chopper mulai beroperasi - modul ini mengubah lalu lintas menjadi urutan blok dengan panjang yang berbeda, yang dikirim tidak sesuai pesanan.

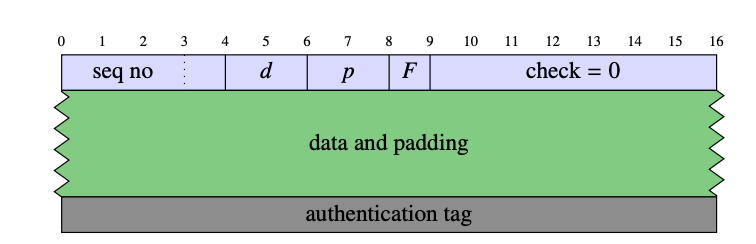

Data dienkripsi menggunakan AES dalam mode GCM. Header blok berisi nomor urut 32-bit, dua bidang panjang (d dan p) - mereka menunjukkan jumlah data, bidang khusus F dan bidang verifikasi 56-bit, nilainya harus nol. Panjang blok minimum adalah 32 byte, dan maksimum adalah 217 + 32 byte. Panjangnya dikendalikan oleh modul steganografi.

Ketika koneksi dibuat, beberapa byte pertama informasi adalah pesan jabat tangan, dengan bantuannya server memahami apakah itu berurusan dengan koneksi yang ada atau baru. Jika koneksi milik tautan baru, server merespons menggunakan jabat tangan, dan masing-masing peserta dalam pertukaran mengalokasikan kunci sesi dari itu. Selain itu, sistem mengimplementasikan mekanisme rekeying - mirip dengan menyoroti kunci sesi, tetapi blok digunakan sebagai pengganti pesan jabat tangan. Mekanisme ini mengubah nomor urut, tetapi tidak menyentuh ID tautan.

Setelah kedua peserta pertukaran data mengirim dan menerima blok sirip, tautan ditutup. Untuk melindungi dari serangan replay atau memblokir keterlambatan pengiriman, kedua peserta harus mengingat ID untuk berapa lama setelah penutupan.

Modul steganografi internal menyembunyikan lalu lintas Tor di dalam protokol p2p - mirip dengan operasi Skype dengan komunikasi VoIP aman. Modul steganografi HTTP mensimulasikan lalu lintas HTTP yang tidak terenkripsi. Sistem meniru pengguna nyata dengan browser normal.

Menyerang perlawanan

Untuk menguji bagaimana metode yang diusulkan meningkatkan efisiensi Tor, para peneliti mengembangkan dua jenis serangan.

Yang pertama adalah untuk mengisolasi aliran Tor dari aliran TCP berdasarkan karakteristik mendasar dari protokol Tor - ini adalah metode yang digunakan untuk memblokir sistem tenaga Cina. Serangan kedua adalah mempelajari aliran Tor yang sudah dikenal untuk mengambil informasi tentang situs mana yang dikunjungi pengguna.

Para peneliti mengkonfirmasi keefektifan jenis serangan pertama terhadap "vanilla Tor" - untuk ini mereka mengumpulkan jejak kunjungan ke situs-situs dari 10 besar Alexa.com dua puluh kali melalui Tor biasa, obfsproxy, dan StegoTorus dengan modul steganografi HTTP. Dataset CAIDA dengan data pada port 80 digunakan sebagai referensi untuk perbandingan - hampir pasti semua ini adalah koneksi HTTP.

Percobaan menunjukkan bahwa menghitung Tor reguler cukup mudah. Protokol Tor terlalu spesifik dan memiliki sejumlah karakteristik yang mudah dihitung - misalnya, ketika digunakan, koneksi TCP berlangsung 20-30 detik. Alat Obfsproxy juga hampir tidak menyembunyikan titik-titik yang jelas ini. StegoTorus, pada gilirannya, menghasilkan lalu lintas yang jauh lebih dekat dengan referensi CAIDA.

Dalam kasus serangan dengan perhitungan situs yang dikunjungi, para peneliti membandingkan kemungkinan pengungkapan data tersebut dalam kasus "Vanilla Tor" dan solusi mereka StegoTorus. Untuk penilaian, skala

AUC (Area Under Curve) digunakan. Menurut hasil analisis, ternyata dalam kasus Tor biasa tanpa perlindungan tambahan, kemungkinan pengungkapan data tentang situs yang dikunjungi jauh lebih tinggi.

Kesimpulan

Sejarah konfrontasi antara otoritas negara yang menyensor Internet dan pengembang sistem bypass pemblokiran menunjukkan bahwa hanya langkah-langkah perlindungan komprehensif yang bisa efektif. Hanya menggunakan satu alat tidak dapat menjamin akses ke data yang diperlukan dan informasi tentang melewati kunci tidak akan diketahui oleh sensor.

Karena itu, ketika menggunakan alat apa pun untuk memastikan privasi dan akses ke konten, penting untuk tidak lupa bahwa tidak ada solusi yang ideal, dan jika mungkin, kombinasikan berbagai metode untuk mencapai efisiensi maksimum.

Tautan dan materi berguna dari Infatica :