Bagian Satu PendahuluanBagian Dua Konfigurasikan Firewall dan Aturan NATBagian tiga. Pengaturan DHCPBagian Empat Pengaturan ruteBagian Lima Mengkonfigurasi penyeimbang beban

Bagian Satu PendahuluanBagian Dua Konfigurasikan Firewall dan Aturan NATBagian tiga. Pengaturan DHCPBagian Empat Pengaturan ruteBagian Lima Mengkonfigurasi penyeimbang bebanHari ini kami melihat opsi konfigurasi VPN yang ditawarkan NSX Edge kepada kami.

Secara umum, kami dapat membagi teknologi VPN menjadi dua jenis utama:

- VPN situs-ke-situs. Paling sering, IPSec digunakan untuk membuat terowongan yang aman, misalnya, antara jaringan kantor utama dan jaringan di situs terpencil atau di cloud.

- VPN Akses Jarak Jauh. Ini digunakan untuk menghubungkan pengguna individu ke jaringan pribadi organisasi yang menggunakan perangkat lunak klien VPN.

NSX Edge memungkinkan kita untuk menggunakan kedua opsi tersebut.

Kami akan mengonfigurasi menggunakan bangku tes dengan dua NSX Edge, server Linux dengan daemon

racoon terpasang, dan laptop Windows untuk menguji Remote Access VPN.

IPsec

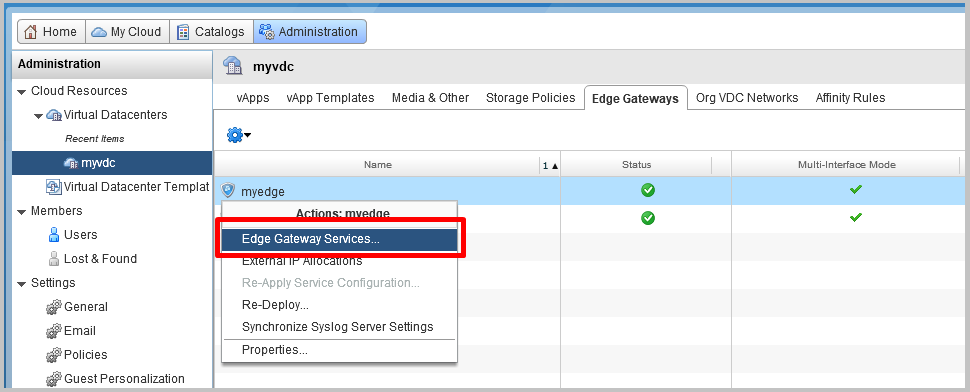

- Di antarmuka vCloud Director, buka bagian Administrasi dan pilih vDC. Pada tab Edge Gateways, pilih Edge yang kami butuhkan, klik kanan dan pilih Edge Gateway Services.

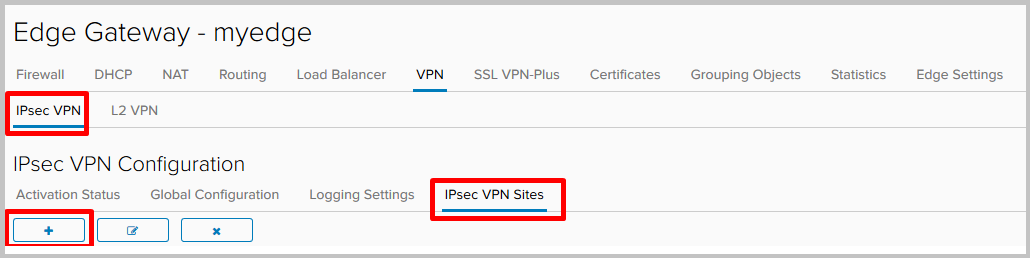

- Di antarmuka NSX Edge, buka tab VPN-IPsec VPN, lalu buka bagian IPsec VPN Sites dan klik + untuk menambahkan situs baru.

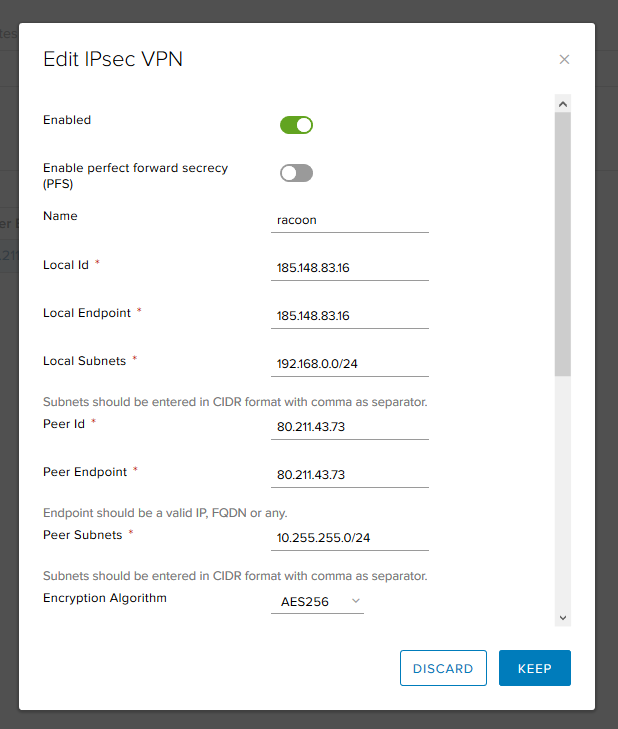

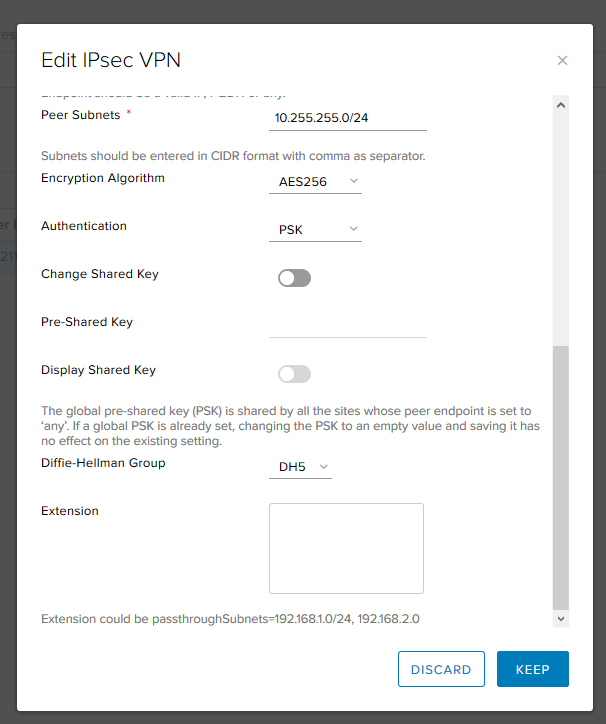

- Isi kolom yang wajib diisi:

- Diaktifkan - mengaktifkan situs jarak jauh.

- PFS - memastikan bahwa setiap kunci kriptografi baru tidak terkait dengan kunci sebelumnya.

- ID Lokal dan Local Endpoin t adalah alamat eksternal NSX Edge.

- Subnet Lokal - Jaringan lokal yang akan menggunakan IPsec VPN.

- Peer ID dan Peer Endpoint - alamat situs jarak jauh.

- Peer Subnets - jaringan yang akan menggunakan IPsec VPN di sisi jarak jauh.

- Algoritma Enkripsi - algoritma enkripsi terowongan.

- Otentikasi - bagaimana kami akan mengotentikasi sebuah pesta. Anda dapat menggunakan Kunci Yang Dibagikan Sebelumnya atau sertifikat.

- Pre-Shared Key - tentukan kunci yang akan digunakan untuk otentikasi dan harus cocok di kedua sisi.

- Diffie-Hellman Group - algoritma pertukaran kunci.

Setelah mengisi bidang yang diperlukan, klik Simpan.

- Selesai

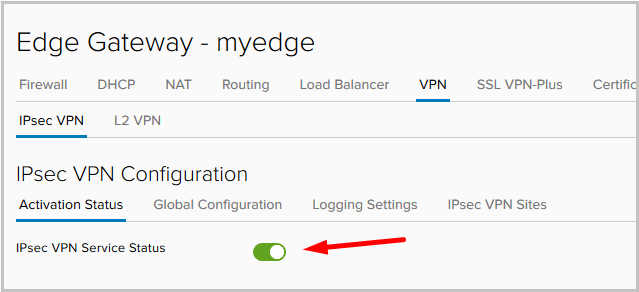

- Setelah menambahkan situs, buka tab Status Aktivasi dan aktifkan Layanan IPsec.

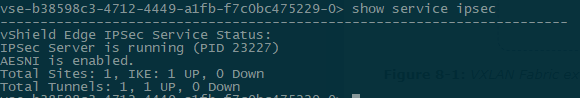

- Setelah pengaturan diterapkan, buka Statistik -> tab IPsec VPN dan periksa status terowongan. Kita melihat bahwa terowongan telah naik.

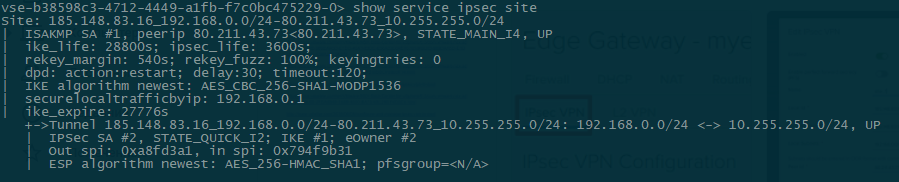

- Periksa status terowongan dari konsol Edge gateway:

- tampilkan ipsec layanan - periksa status layanan.

- tampilkan layanan situs ipsec - informasi tentang status situs dan parameter yang disepakati.

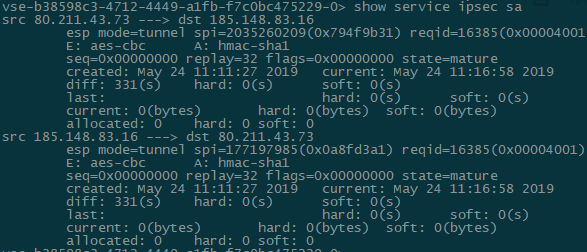

- tampilkan layanan ipsec sa - Pemeriksaan status Asosiasi Keamanan (SA).

- Cek Konektivitas Situs Jarak Jauh:

root@racoon:~# ifconfig eth0:1 | grep inet inet 10.255.255.1 netmask 255.255.255.0 broadcast 0.0.0.0 root@racoon:~# ping -c1 -I 10.255.255.1 192.168.0.10 PING 192.168.0.10 (192.168.0.10) from 10.255.255.1 : 56(84) bytes of data. 64 bytes from 192.168.0.10: icmp_seq=1 ttl=63 time=59.9 ms --- 192.168.0.10 ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 59.941/59.941/59.941/0.000 ms

File konfigurasi dan perintah diagnostik tambahan dari server Linux jarak jauh: root@racoon:~# cat /etc/racoon/racoon.conf log debug; path pre_shared_key "/etc/racoon/psk.txt"; path certificate "/etc/racoon/certs"; listen { isakmp 80.211.43.73 [500]; strict_address; } remote 185.148.83.16 { exchange_mode main,aggressive; proposal { encryption_algorithm aes256; hash_algorithm sha1; authentication_method pre_shared_key; dh_group modp1536; } generate_policy on; } sainfo address 10.255.255.0/24 any address 192.168.0.0/24 any { encryption_algorithm aes256; authentication_algorithm hmac_sha1; compression_algorithm deflate; } === root@racoon:~# cat /etc/racoon/psk.txt 185.148.83.16 testkey === root@racoon:~# cat /etc/ipsec-tools.conf #!/usr/sbin/setkey -f flush; spdflush; spdadd 192.168.0.0/24 10.255.255.0/24 any -P in ipsec esp/tunnel/185.148.83.16-80.211.43.73/require; spdadd 10.255.255.0/24 192.168.0.0/24 any -P out ipsec esp/tunnel/80.211.43.73-185.148.83.16/require; === root@racoon:~# racoonctl show-sa isakmp Destination Cookies Created 185.148.83.16.500 2088977aceb1b512:a4c470cb8f9d57e9 2019-05-22 13:46:13 === root@racoon:~# racoonctl show-sa esp 80.211.43.73 185.148.83.16 esp mode=tunnel spi=1646662778(0x6226147a) reqid=0(0x00000000) E: aes-cbc 00064df4 454d14bc 9444b428 00e2296e c7bb1e03 06937597 1e522ce0 641e704d A: hmac-sha1 aa9e7cd7 51653621 67b3b2e9 64818de5 df848792 seq=0x00000000 replay=4 flags=0x00000000 state=mature created: May 22 13:46:13 2019 current: May 22 14:07:43 2019 diff: 1290(s) hard: 3600(s) soft: 2880(s) last: May 22 13:46:13 2019 hard: 0(s) soft: 0(s) current: 72240(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 860 hard: 0 soft: 0 sadb_seq=1 pid=7739 refcnt=0 185.148.83.16 80.211.43.73 esp mode=tunnel spi=88535449(0x0546f199) reqid=0(0x00000000) E: aes-cbc c812505a 9c30515e 9edc8c4a b3393125 ade4c320 9bde04f0 94e7ba9d 28e61044 A: hmac-sha1 cd9d6f6e 06dbcd6d da4d14f8 6d1a6239 38589878 seq=0x00000000 replay=4 flags=0x00000000 state=mature created: May 22 13:46:13 2019 current: May 22 14:07:43 2019 diff: 1290(s) hard: 3600(s) soft: 2880(s) last: May 22 13:46:13 2019 hard: 0(s) soft: 0(s) current: 72240(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 860 hard: 0 soft: 0 sadb_seq=0 pid=7739 refcnt=0

- Semuanya siap, VPN IPsec situs-ke-situs dikonfigurasikan dan berfungsi.

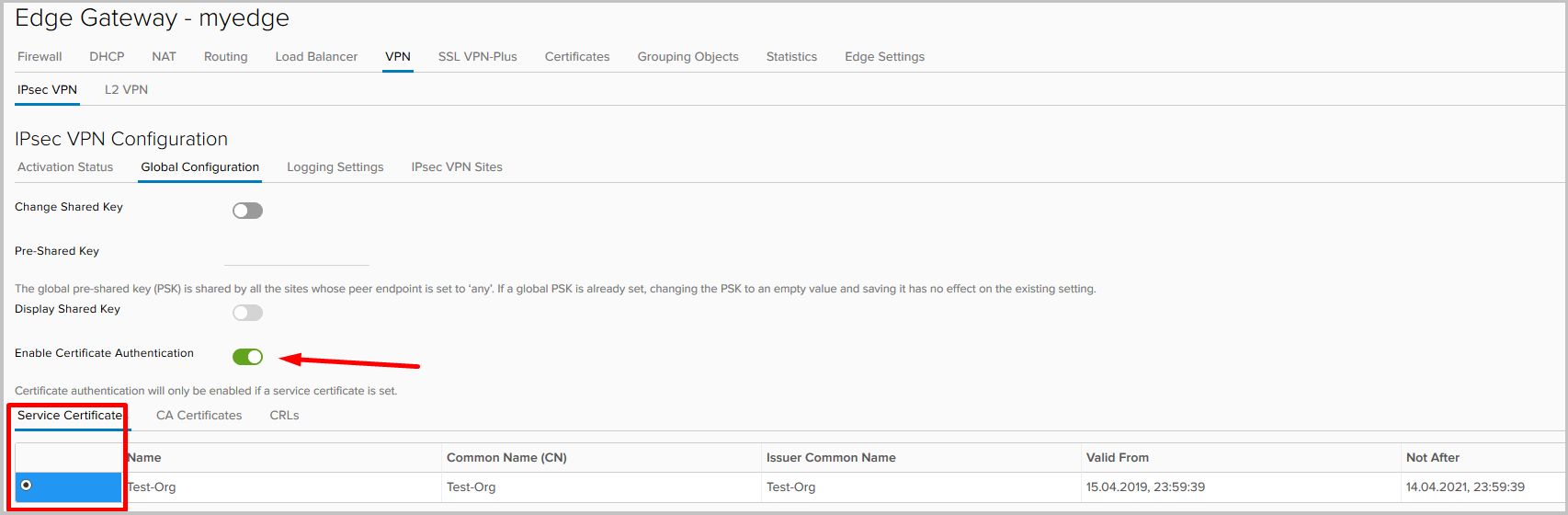

Dalam contoh ini, kami menggunakan PSK untuk mengotentikasi peer, tetapi opsi otentikasi sertifikat juga dimungkinkan. Untuk melakukan ini, buka tab Konfigurasi Global, aktifkan otentikasi sertifikat dan pilih sertifikat itu sendiri.

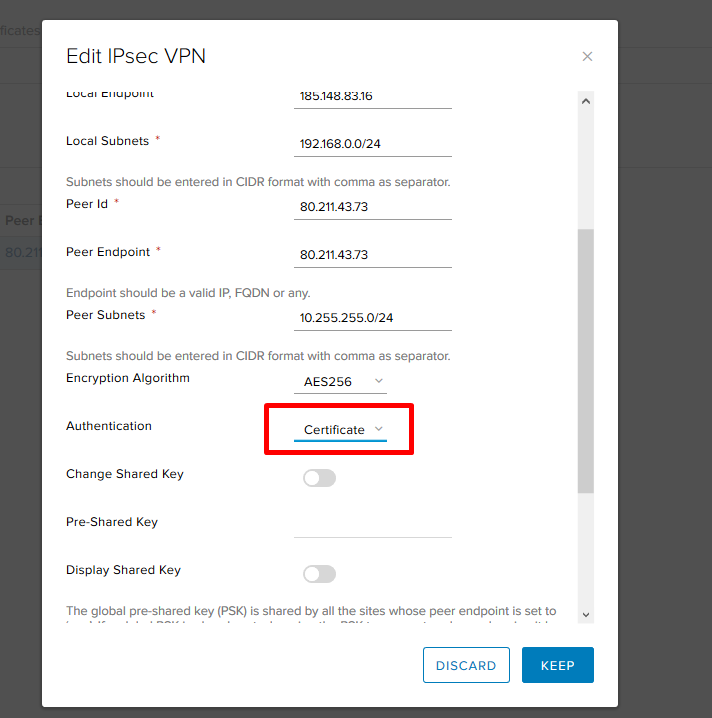

Selain itu, dalam pengaturan situs akan perlu untuk mengubah metode otentikasi.

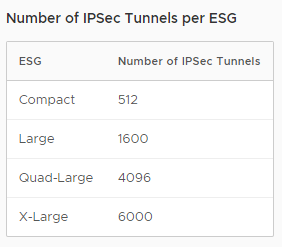

Saya perhatikan bahwa jumlah terowongan IPsec tergantung pada ukuran Edge Gateway yang digunakan (baca tentang ini di artikel pertama kami).

SSL VPN

SSL VPN-Plus adalah salah satu opsi untuk Remote Access VPN. Ini memungkinkan pengguna jarak jauh individu untuk terhubung dengan aman ke jaringan pribadi di belakang gateway NSX Edge. Terenkripsi SSL VPN-plus tunnel didirikan antara klien (Windows, Linux, Mac) dan NSX Edge.

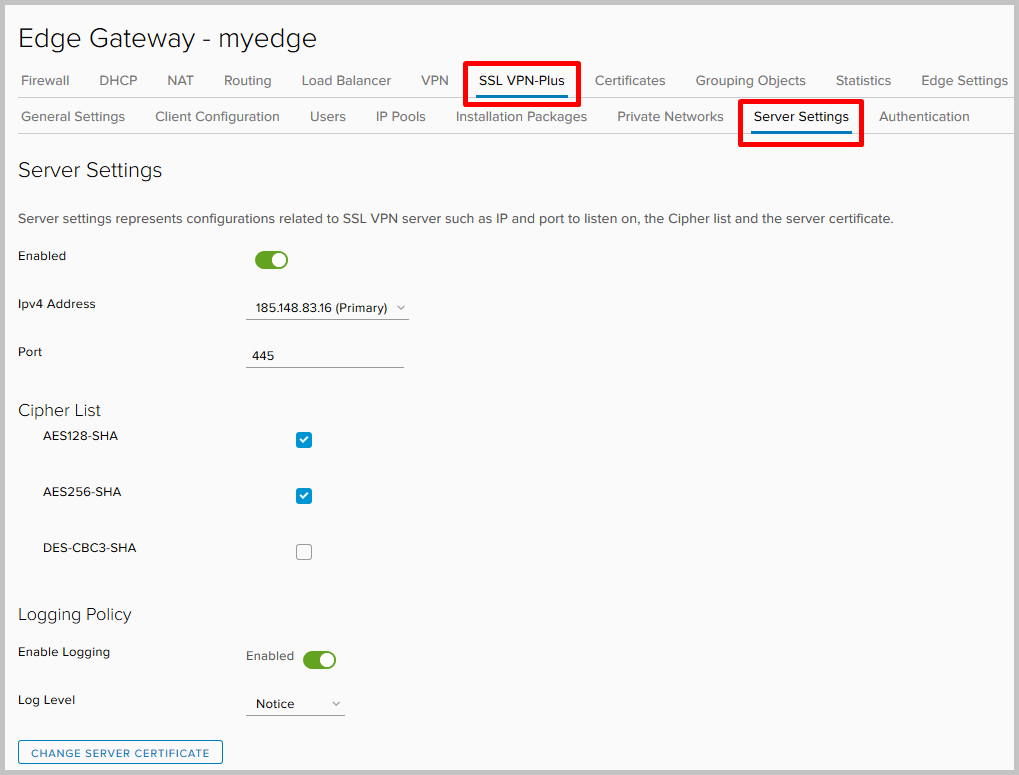

- Mari mengatur. Di panel kontrol layanan Edge Gateway, buka tab SSL VPN-Plus, lalu ke Pengaturan Server. Kami memilih alamat dan port tempat server akan mendengarkan koneksi yang masuk, mengaktifkan pencatatan dan memilih algoritma enkripsi yang diperlukan.

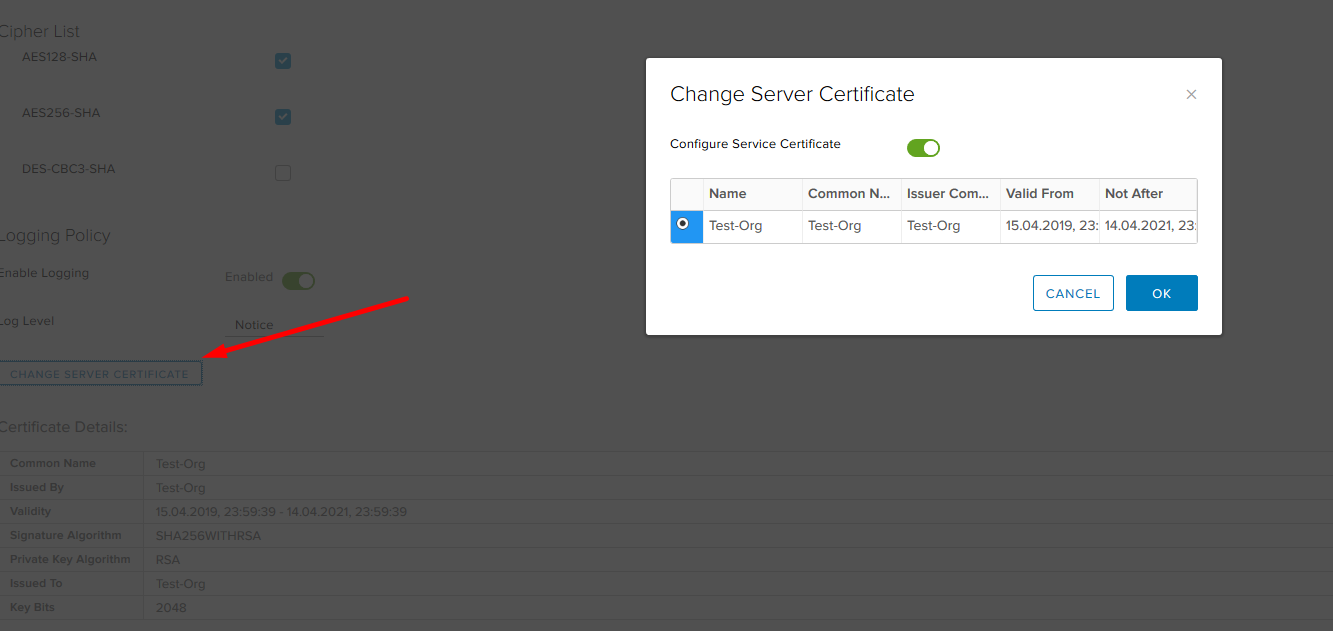

Di sini Anda dapat mengubah sertifikat yang akan digunakan server.

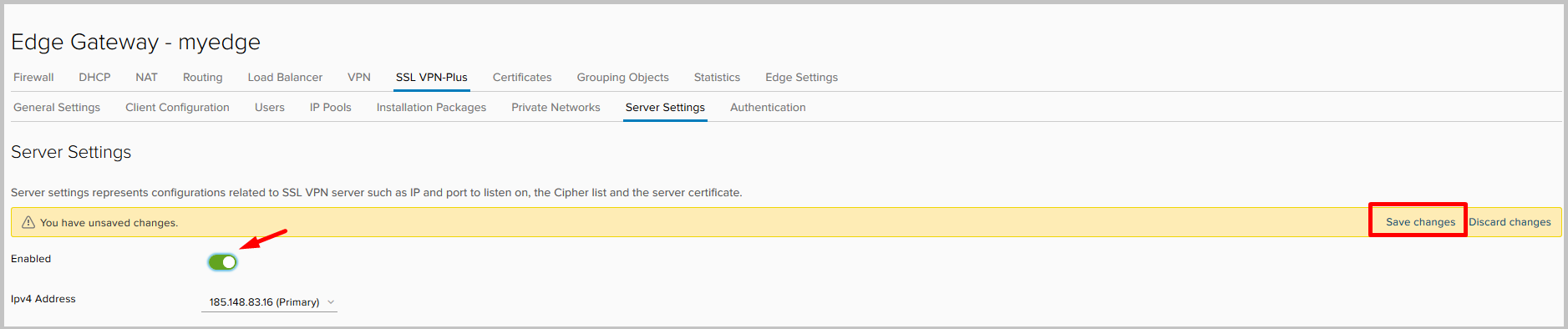

- Setelah semuanya siap, hidupkan server dan jangan lupa untuk menyimpan pengaturan.

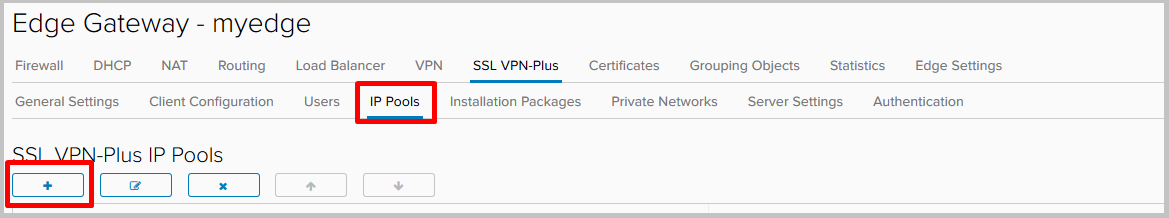

- Selanjutnya, kita perlu mengonfigurasi kumpulan alamat yang akan kita terbitkan kepada klien ketika terhubung. Jaringan ini terpisah dari setiap subnet yang ada di lingkungan NSX Anda, tidak perlu dikonfigurasi pada perangkat lain di jaringan fisik, kecuali untuk rute yang mengarah ke sana.

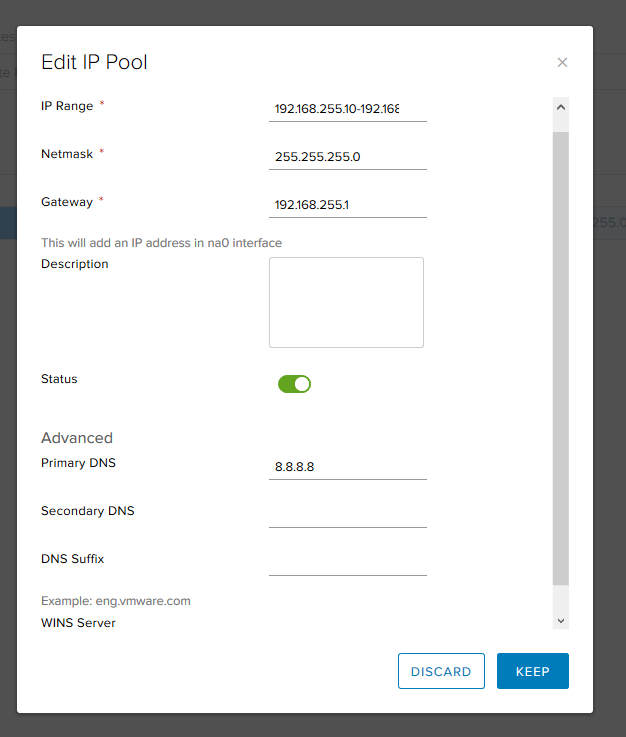

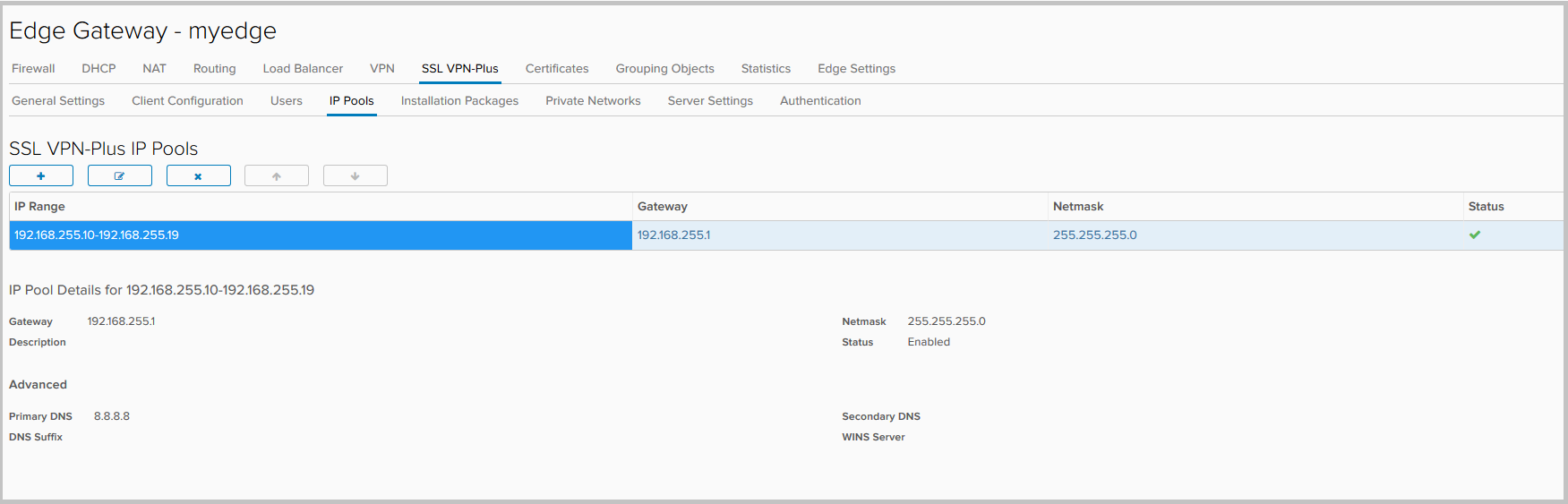

Buka tab IP Pools dan klik +.

- Pilih alamat, subnet mask dan gateway. Di sini Anda dapat mengubah pengaturan untuk server DNS dan WINS.

- Kolam yang dihasilkan.

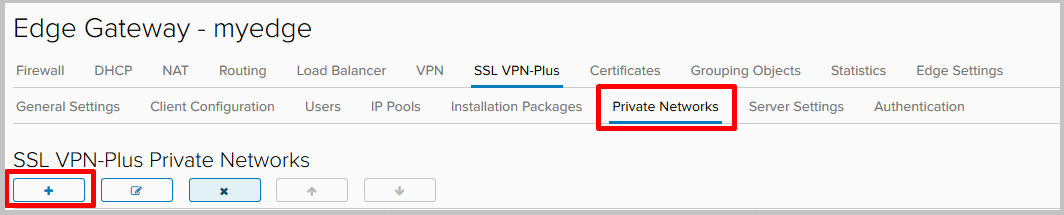

- Sekarang tambahkan jaringan yang akan diakses pengguna yang terhubung ke VPN. Buka tab Jaringan Pribadi dan klik +.

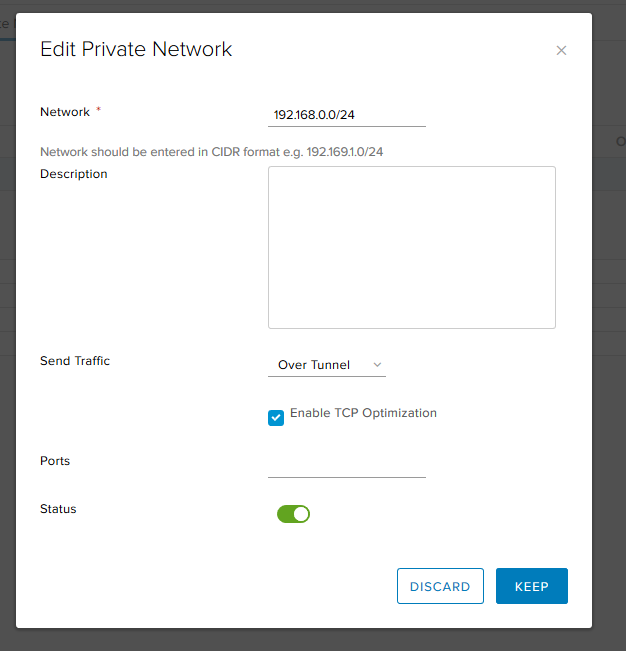

- Kami mengisi:

- Jaringan - jaringan lokal di mana pengguna jarak jauh akan memiliki akses.

- Kirim traffic, ia memiliki dua opsi:

- over tunnel - mengirim lalu lintas ke jaringan melalui terowongan,

- memotong terowongan - mengirim lalu lintas ke jaringan secara langsung memotong terowongan. - Aktifkan TCP Optimization - tandai jika opsi over tunnel dipilih. Ketika optimalisasi diaktifkan, Anda dapat menentukan nomor port yang ingin Anda optimalkan lalu lintas. Lalu lintas untuk port yang tersisa dari jaringan khusus ini tidak akan dioptimalkan. Jika nomor port tidak ditentukan, lalu lintas untuk semua port dioptimalkan. Baca lebih lanjut tentang fitur ini di sini .

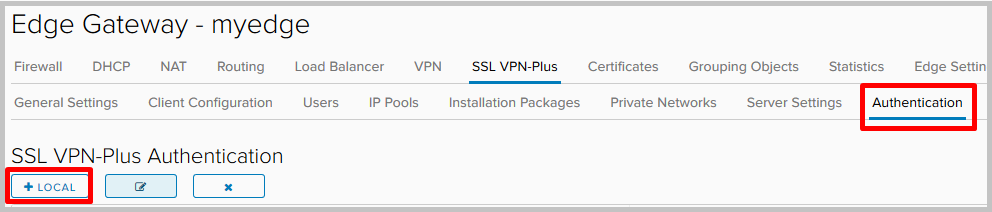

- Selanjutnya, buka tab Otentikasi dan klik +. Untuk otentikasi, kami akan menggunakan server lokal di NSX Edge itu sendiri.

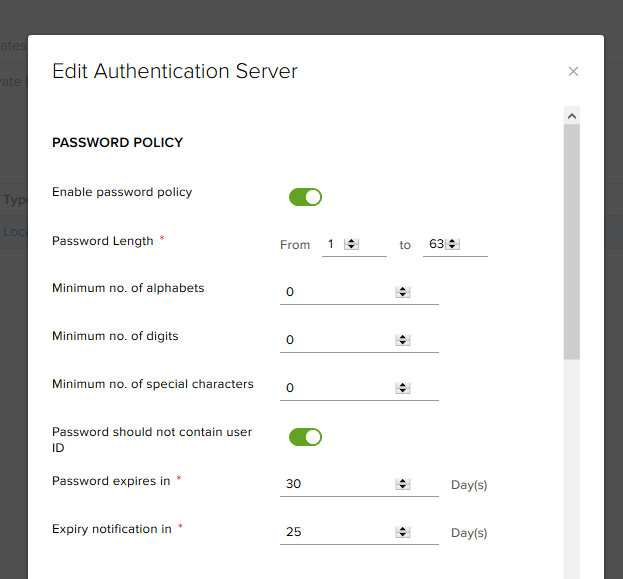

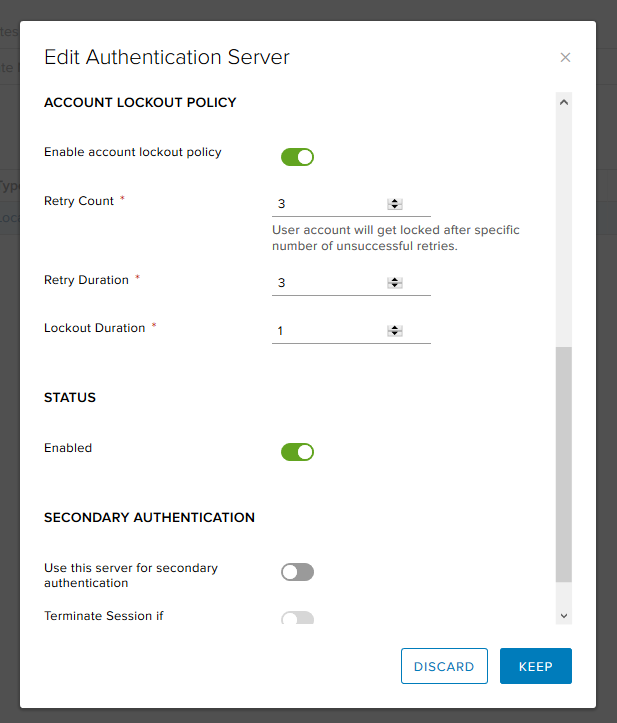

- Di sini kita dapat memilih kebijakan untuk membuat kata sandi baru dan mengonfigurasi opsi untuk memblokir akun pengguna (misalnya, jumlah coba lagi ketika kata sandi dimasukkan secara salah).

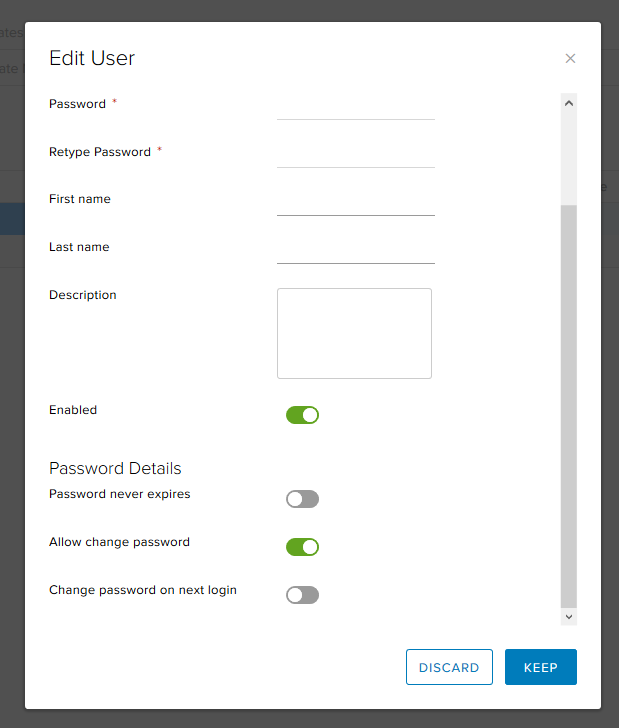

- Karena kami menggunakan otentikasi lokal, kami perlu membuat pengguna.

- Selain hal-hal dasar seperti nama dan kata sandi, di sini Anda dapat, misalnya, mencegah pengguna mengubah kata sandi atau, sebaliknya, memaksanya untuk mengubah kata sandi pada login berikutnya.

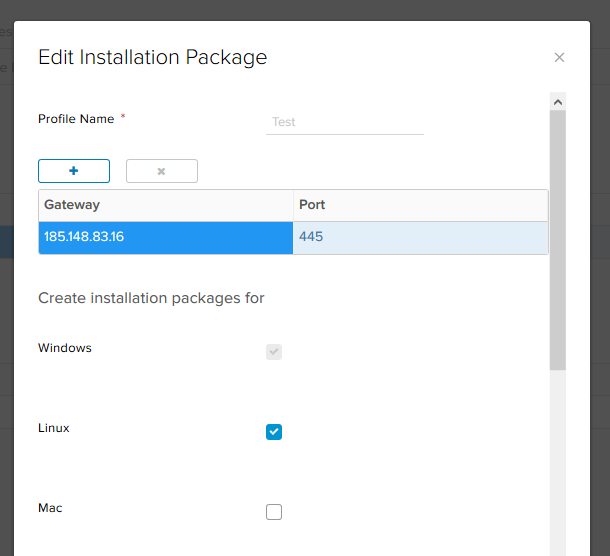

- Setelah semua pengguna yang diperlukan telah ditambahkan, buka tab Paket Instalasi, klik + dan buat installer itu sendiri, yang akan mengunduh karyawan jarak jauh untuk instalasi.

- Klik +. Kami memilih alamat dan port server tempat klien akan terhubung, dan platform yang Anda inginkan untuk menghasilkan paket instalasi.

Anda dapat menentukan pengaturan klien untuk Windows di bawah ini di jendela ini. Pilih:

- mulai klien saat masuk - klien VPN akan ditambahkan ke startup pada mesin jarak jauh;

- buat ikon desktop - akan membuat ikon klien VPN di desktop;

- validasi sertifikat keamanan server - akan memvalidasi sertifikat server saat tersambung.

Pengaturan server selesai.

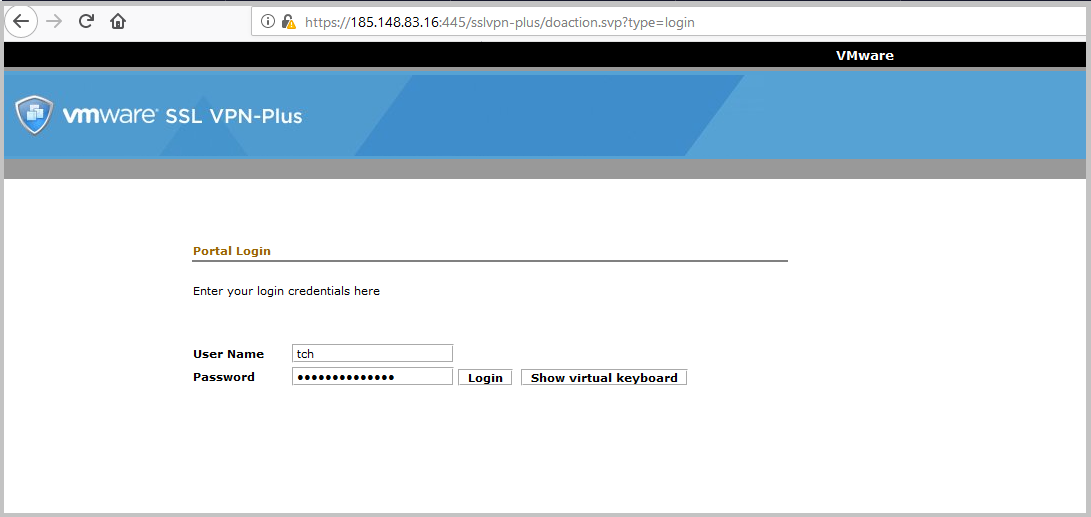

- Sekarang unduh paket instalasi yang kami buat pada langkah terakhir pada PC jarak jauh. Saat mengatur server, kami menentukan alamat eksternal (185.148.83.16) dan port (445). Ke alamat ini kita harus pergi ke browser web. Dalam kasus saya, ini adalah 185.148.83.16 : 445.

Di jendela otorisasi, Anda harus memasukkan kredensial pengguna yang kami buat sebelumnya.

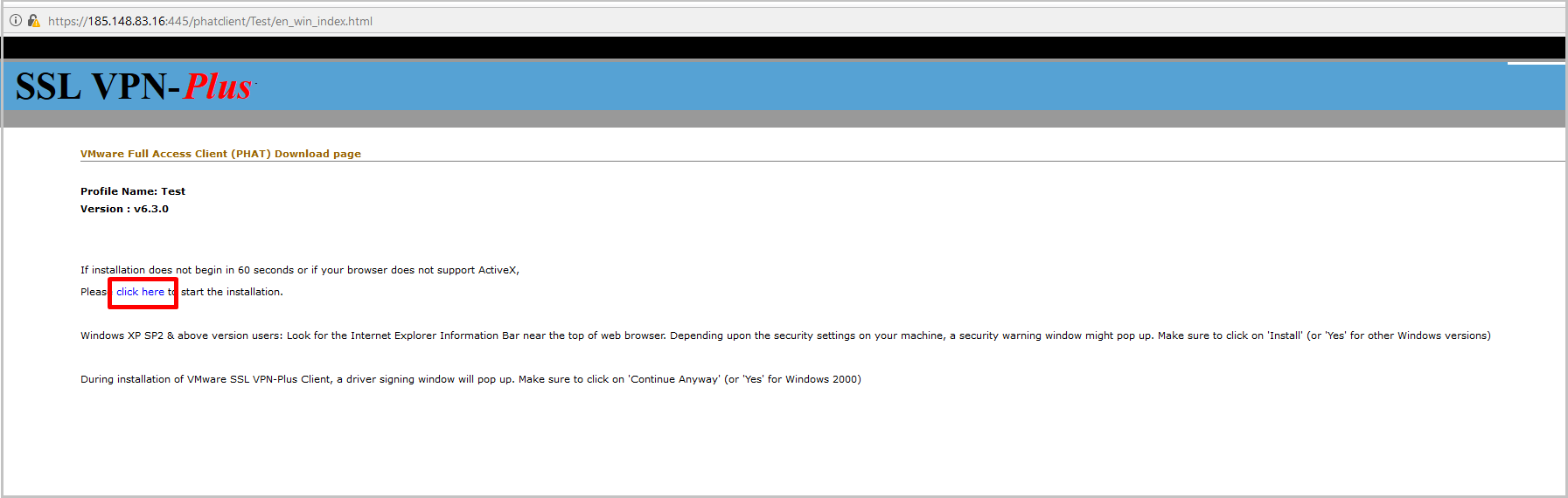

- Setelah otorisasi, kami melihat daftar paket instalasi yang dibuat tersedia untuk diunduh. Kami hanya membuat satu - dan mengunduhnya.

- Kami mengklik tautan, pengunduhan klien dimulai.

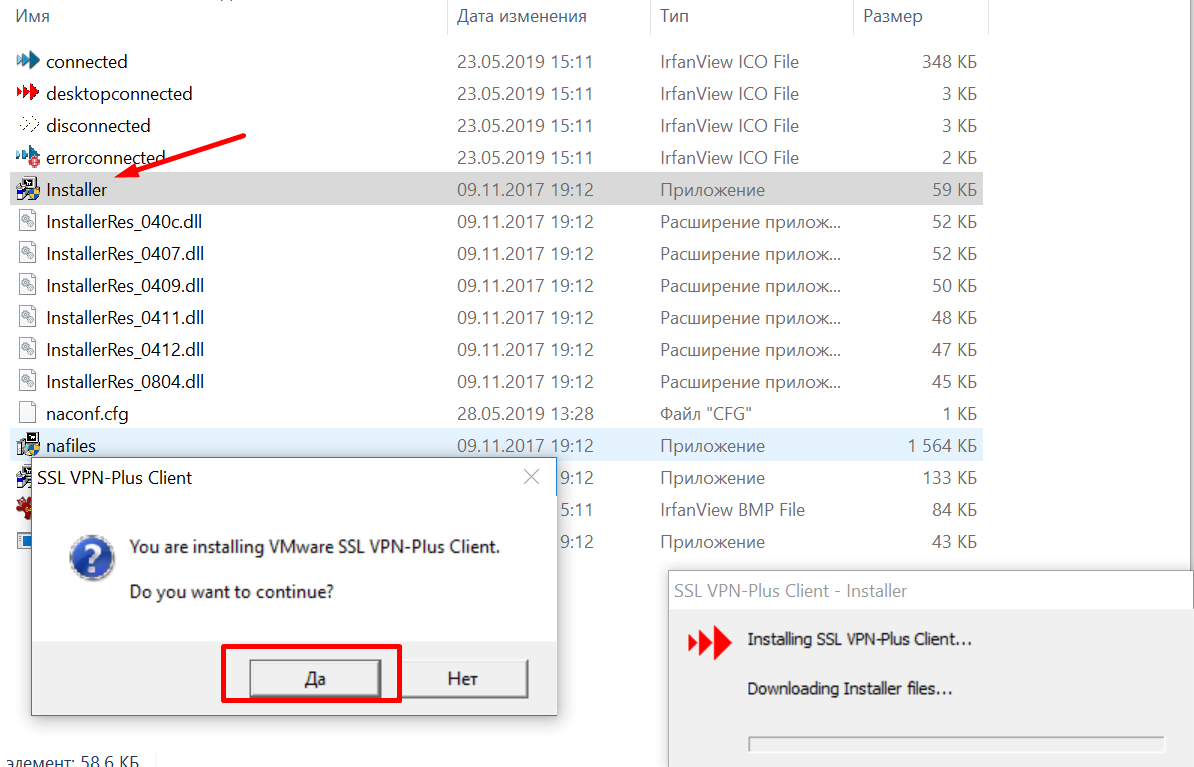

- Buka kemasan arsip yang diunduh dan jalankan penginstalnya.

- Setelah instalasi, jalankan klien, di jendela otorisasi, klik Login.

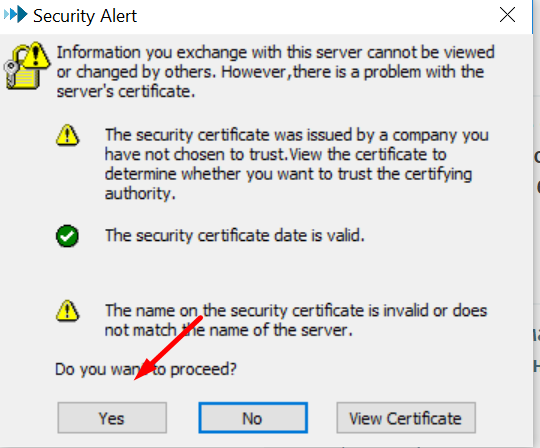

- Di jendela verifikasi sertifikat, pilih Ya.

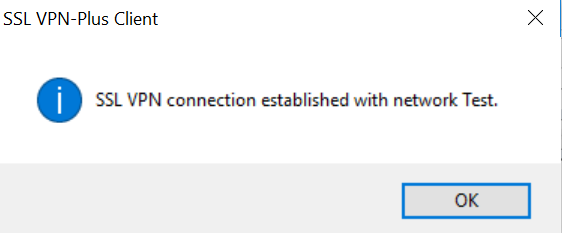

- Kami memasukkan kredensial untuk pengguna yang dibuat sebelumnya dan melihat bahwa koneksi berhasil diselesaikan.

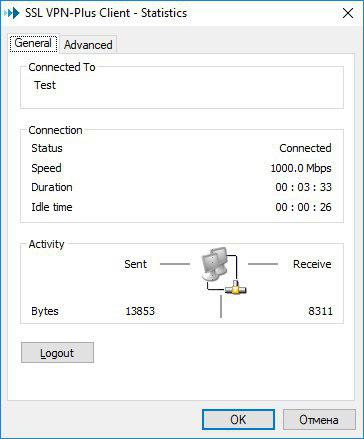

- Periksa statistik klien VPN di komputer lokal.

- Pada baris perintah Windows (ipconfig / all) kita melihat bahwa adaptor virtual tambahan telah muncul dan ada konektivitas dengan jaringan jarak jauh, semuanya berfungsi:

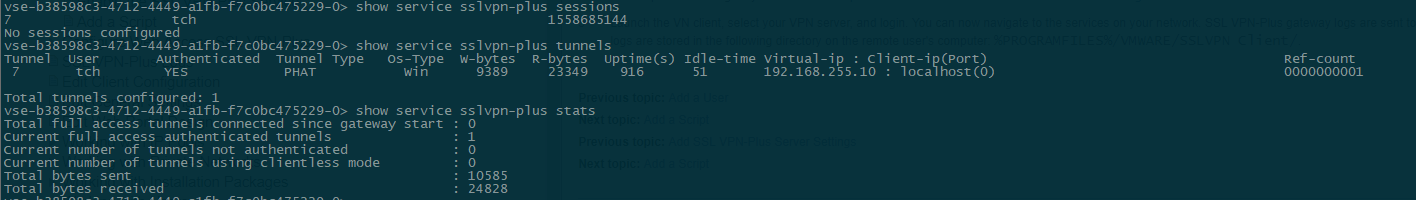

- Dan akhirnya - cek dari konsol Edge Gateway.

L2 VPN

L2VPN diperlukan ketika Anda perlu menggabungkan beberapa secara geografis

jaringan terdistribusi dalam satu domain siaran.

Ini dapat berguna, misalnya, ketika memigrasi mesin virtual: ketika VM pindah ke situs geografis lain, mesin akan menyimpan pengaturan pengalamatan IP dan tidak akan kehilangan konektivitas dengan mesin lain yang terletak di domain L2 yang sama dengannya.

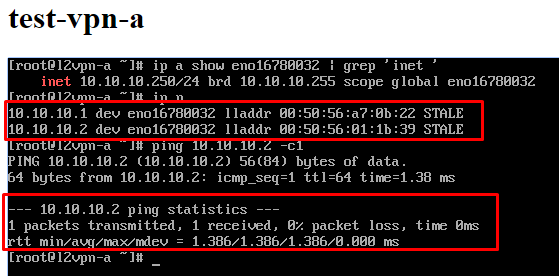

Dalam lingkungan pengujian kami, kami akan menghubungkan dua situs satu sama lain, kami akan menyebutnya masing-masing A dan B. Kami memiliki dua NSX dan dua jaringan yang dirutekan secara identik yang terhubung ke Edge yang berbeda. Mesin A memiliki alamat 10.10.10.250/24, mesin B memiliki alamat 10.10.10.2/24.

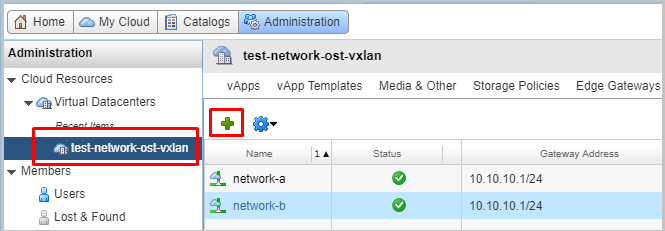

- Di vCloud Director, buka tab Administration, pergi ke VDC yang kita butuhkan, buka tab Org VDC Networks dan tambahkan dua jaringan baru.

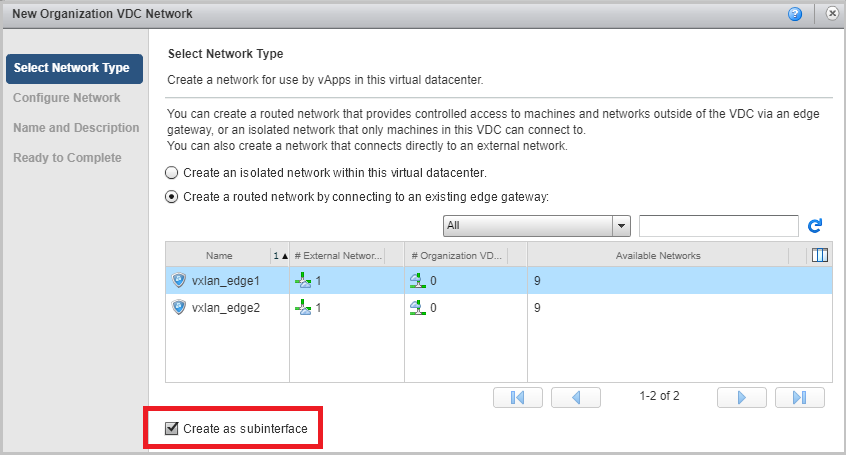

- Kami memilih jenis jaringan yang diarahkan dan mengikat jaringan ini ke NSX kami. Kami menempatkan kotak centang Buat sebagai subinterface.

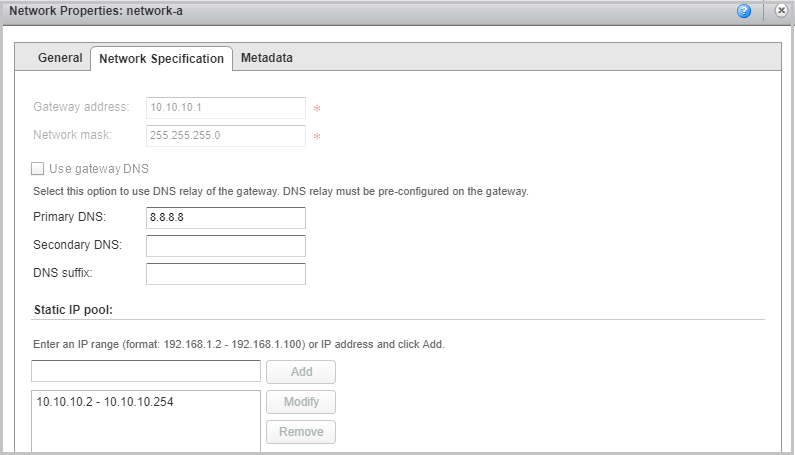

- Akibatnya, kita harus mendapatkan dua jaringan. Dalam contoh kita, mereka disebut network-a dan network-b dengan pengaturan gateway yang sama dan mask yang sama.

- Sekarang mari kita beralih ke pengaturan NSX pertama. Ini akan menjadi NSX yang terhubung dengan jaringan A. Ini akan bertindak sebagai server.

Kembali ke antarmuka NSx Edge / Buka VPN -> tab L2VPN. Kami mengaktifkan L2VPN, pilih mode operasi Server, dalam pengaturan Server Global, tentukan alamat IP eksternal NSX, di mana port untuk terowongan akan didengarkan. Secara default, soket akan terbuka pada port 443, tetapi dapat diubah. Jangan lupa untuk memilih pengaturan enkripsi untuk terowongan masa depan.

- Buka tab Server Sites dan tambahkan sebuah pesta.

- Nyalakan pesta, atur nama, deskripsi, jika perlu, atur nama pengguna dan kata sandi. Kami akan membutuhkan data ini nanti ketika menyiapkan situs klien.

Di Alamat Gateway Optimasi Egress, tetapkan alamat gateway. Ini diperlukan agar tidak ada konflik alamat IP, karena gateway di jaringan kami memiliki alamat yang sama. Kemudian kita tekan tombol SELECT SUB-INTERFACES.

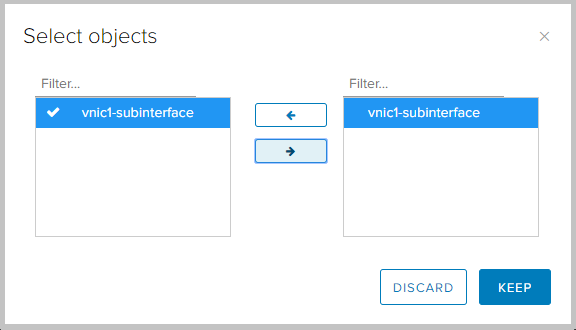

- Di sini kita memilih subinterface yang diinginkan. Simpan pengaturan.

- Kami melihat bahwa situs klien yang baru dibuat muncul di pengaturan.

- Sekarang mari kita beralih ke mengkonfigurasi NSX di sisi klien.

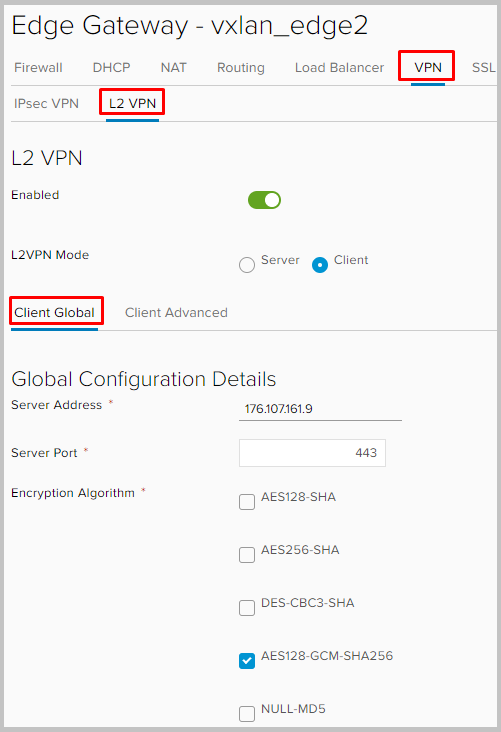

Kami pergi ke sisi NSX B, pergi ke VPN -> L2VPN, nyalakan L2VPN, atur mode L2VPN ke mode klien. Pada tab Global Client, atur alamat dan port NSX A, yang sebelumnya kami tunjukkan sebagai Listening IP and Port di sisi server. Anda juga perlu mengatur pengaturan enkripsi yang sama agar konsisten ketika menaikkan terowongan.

Gulir ke bawah, pilih subinterface di mana terowongan untuk L2VPN akan dibangun.

Di Alamat Gateway Optimasi Egress, tetapkan alamat gateway. Tetapkan user-id dan kata sandi. Kami memilih subinterface dan jangan lupa untuk menyimpan pengaturan.

- Itu saja, sebenarnya. Pengaturan klien dan server hampir identik, dengan pengecualian beberapa nuansa.

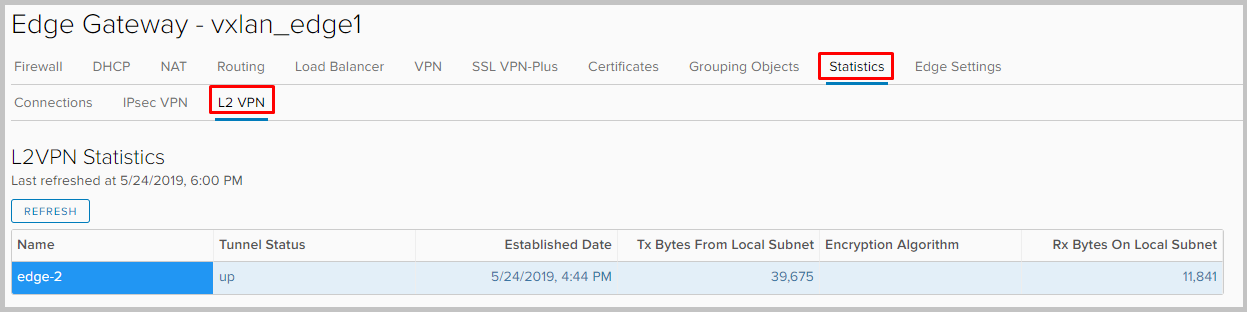

- Sekarang kita bisa melihat apa yang didapat terowongan kita dengan masuk ke Statistik -> L2VPN di NSX apa pun.

- Jika kita masuk ke konsol Edge Gateway sekarang, kita akan melihat alamat kedua VM di masing-masingnya di tabel arp.

Itu semua tentang VPN di NSX Edge. Tanyakan apakah ada sesuatu yang tidak jelas. Ini juga merupakan bagian terakhir dari serangkaian artikel tentang bekerja dengan NSX Edge. Semoga bermanfaat :)