Salam! Setelah melihat cukup minat pada apa yang terjadi di The Standoff di barisan pembela di PHDays 9, kami memutuskan untuk berbicara tentang bagaimana persiapan dan "kebuntuan" berlangsung melalui mata Jet CSIRT sebagai bagian dari Tim Keamanan Jet.

Guo Standoff, saya buat

Kira-kira seperti ini, para kolega melaporkan bahwa kami sekali lagi berpartisipasi dalam The Standoff, dan kami tentu saja setuju.

Patut disebutkan bahwa bagi para pembela HAM tahun ini format kompetisi agak berubah. Semua tim menerima infrastruktur kantor yang sangat mirip, dan ini memungkinkan bagi penyelenggara untuk memasukkan peringkat para pembela di burung beo tertentu. Dan untuk Tim Keamanan Jet, ini adalah "Konfrontasi" pertama, di mana kantor dipertahankan, dan bukan infrastruktur industri.

Kami mendapat akses ke infrastruktur untuk mempersiapkan pertempuran cyber pada akhir April. Setelah audit infrastruktur, seluruh gerobak kekurangan dikumpulkan, berikut ini beberapa di antaranya. Di seluruh infrastruktur, tidak ada tambalan yang sebenarnya. Kata sandi semua pengguna dapat diperoleh melalui Ntds.dit di cleartext. Selain itu, beberapa pengguna memiliki kata sandi dari daftar TOP-500 atau kata sandi dengan hash yang mudah dibalik. Pengerasan sistem hampir tidak ada sama sekali atau tidak sama sekali. Beberapa host di DMZ memiliki antarmuka di server subnet.

Berdasarkan hasil audit, kami mengembangkan langkah-langkah keamanan tertentu, pada gilirannya, penyelenggara, setelah persetujuan awal, memungkinkan kami untuk menerapkan kebijakan yang kami butuhkan dan membawa serta alat dan alat keamanan yang dapat digunakan dalam lingkungan virtual. Karena tenggat waktu yang ketat, beberapa ide tentang tindakan perlindungan jatuh pada awalnya. Pengaturan utama dan pembuatan profil SPI dilakukan selama liburan Mei (halo untuk semua orang yang melempar gambar dari piknik, kami juga mencintaimu), dan beberapa peralatan pelindung harus disetel tepat sebelum start tepat di situs. Juga, sejumlah layanan dilarang untuk ditambal dan sangat mengkonfigurasi ulang. Sebagai contoh, salah satunya adalah Oracle Weblogic dengan CVE-2019-2725, yang dirilis PoC pada awal Mei 2019.

Nah, dan daftar apa yang kami bawa:

- Firewall (disediakan oleh penyelenggara telah diganti);

- Solusi antivirus;

- WAF;

- EDR

- Beberapa solusi penipuan;

- Sepasang pemindai kerentanan;

- Tumpukan ELK untuk analisis Netflow tambahan;

- SIEM.

Kita juga harus berbicara tentang apa yang terjadi pada SIEM. Sebagai sumber acara, kami memiliki log Windows, Sysmon, log Auditd dan, seperti yang Anda duga, peristiwa dari SZI itu sendiri. Jika tidak ada masalah khusus dengan dua yang pertama, dan kami dengan cepat menyetujui perubahan dalam kebijakan dan konfigurasi Sysmon, maka kami harus bergulat dengan penyelenggara untuk konfigurasi Auditd.

Sejalan dengan ini, kami mengidentifikasi vektor serangan utama, dan berdasarkan ini kami memilih dan mengadaptasi skenario yang relevan dan aturan korelasi - total sekitar 160 aturan korelasi. Plus, satu set dashboard beraneka ragam dirakit untuk node kritis, SZI dan apa yang membutuhkan perhatian khusus dalam infrastruktur game.

Kebuntuan

Untuk The Standoff, kami memutuskan untuk mematuhi konsep memisahkan insiden menjadi eksternal dan internal, karena ada pemahaman yang tepat bahwa di luar kami akan secara aktif mencoba memindai dan mengoperasikan web. Insiden yang terkait dengan pemindaian dan upaya untuk menghindari WAF dipantau secara terpisah, dengan prioritas yang lebih rendah, ini memungkinkan kami untuk fokus pada insiden internal. Dasbor untuk SPI didistribusikan di antara para pembela HAM di bidang tanggung jawab, dan setidaknya 2 orang ditugaskan untuk setiap alat - untuk kemungkinan rotasi dan istirahat.

Semuanya terjadi, seperti yang kami harapkan. Konfrontasi dimulai sekitar pukul 10 pagi, dan segera setelah dimulainya, sistem SIEM mulai mengeluarkan banyak insiden terkait dengan pemindaian eksternal dan upaya penyerang untuk mengeksploitasi web. Dalam beberapa kasus, bahkan grup tidak menabung. Seiring dengan ini, checker penyelenggara mulai bekerja, memeriksa status berbagai layanan di kantor, yang memaksa kami untuk kembali melakukan profiling sampai batas tertentu untuk memotong positif palsu yang terkait dengan mereka.

Pada jam-jam pertama permainan, tim Hack.ERS berhasil menemukan kredensial standar dari administrator (admin / admin) pada CMS dari salah satu sumber daya dan mendeteksi potensi kerentanan LFI. Upaya-upaya ini tidak luput dari perhatian, para pembela kami melakukan tanggapan operasional, dan para penyerang pada akhirnya tidak bisa maju lebih jauh.

Sampai akhir hari pertandingan pertama, metode tidak berubah, WAF masih mengalahkan semua upaya untuk mengunggah sesuatu yang menarik ke situs web perusahaan, dan "alamat eksternal" yang sama, tanpa henti, mencoba memindai sumber daya kami.

Secara total, untuk seluruh acara, 3000 insiden yang terkait dengan upaya pemindaian dicatat, tanpa memperhitungkan pengelompokan peristiwa dalam insiden.

Dan sekitar 2.500 insiden dengan upaya untuk menghindari WAF, juga tanpa memperhitungkan pengelompokan peristiwa dalam insiden.

Menjelang malam, intensitas semua kegiatan menurun - ada beberapa alasan untuk ini. Bagian dari para pembela dan penyerang tidak bisa menolak soundcheck dan latihan konser, yang seharusnya diadakan pada hari berikutnya. Beberapa tim penyerang memutuskan untuk beristirahat dan melanjutkan serangan lebih dekat ke pagi hari dengan harapan bahwa para pembela dan pemantauan akan memiliki sumber daya pemantauan yang lebih sedikit dan kelelahan.

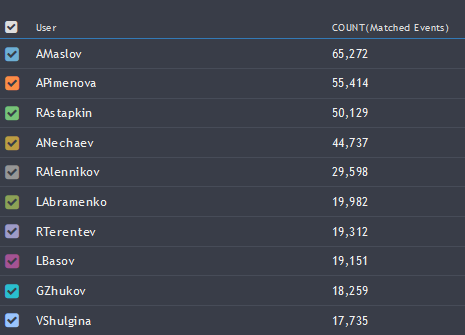

Pada pagi hari kedua, para penyerang mengubah taktik. Informasi tentang sebagian karyawannya diposting di salah satu situs web perusahaan. Peretas mengambil keuntungan dari informasi ini dan mulai secara aktif mengumpulkan akun pengguna melalui Exchange (statistik upaya dalam tangkapan layar).

Beberapa saat kemudian, upaya tidak aman dilakukan untuk memilih kata sandi pada gateway VPN, akun yang tidak ada dalam infrastruktur kami berpartisipasi dalam brute. Dengan probabilitas tinggi, para penyerang mencoba menggunakan akun dari infrastruktur yang sudah diretas dengan harapan bahwa penyelenggara meninggalkannya di mana-mana. Akibatnya, seluruh situasi dengan brute force membuat kami membuat grup dasbor tentang tren dalam hal otentikasi pengguna. Plus, kami memperketat pemantauan pada insiden yang terkait dengan brute force yang berhasil, tetapi, untungnya, tidak ada kasus seperti itu yang terdeteksi.

Kira-kira satu jam sebelum akhir permainan, tren melihat satu upaya yang berhasil untuk mengotentikasi beberapa pengguna, termasuk yang di Exchange, analisis operasional menunjukkan bahwa sumbernya adalah mesin pengguna secara langsung, sebagian besar peristiwa menunjukkan bahwa penyelenggara login dari konsol VMware Vcenter.

Pada saat yang sama, kami merekam pemindaian internal dari sebuah simpul yang berhasil terhubung melalui VPN. Setelah analisis operasional dari peristiwa yang terkait dengan insiden itu, menjadi jelas bahwa penyerang mampu kompromi kredensial beberapa pengguna, dan menilai dengan tidak adanya upaya otentikasi yang gagal, ada kemungkinan bahwa data pengguna "bocor".

Informasi disampaikan kepada para pembela HAM. Untuk seluruh waktu respons pada komputer pribadi pengguna yang dikompromikan, solusi titik akhir dimasukkan ke dalam mode perlindungan preventif untuk memperlambat kemungkinan diperbaiki dalam sistem. Sesi serangan pada gateway VPN secara paksa dijatuhkan, dan para penyerang ditendang keluar dari perimeter yang dilindungi. Dalam UZ yang dikompromikan, kata sandi segera diubah.

Pada saat itu, orang-orang dari tim True0xA3 naik panggung dan berhasil menggunakan OSINT dan melaporkan kompromi kantor Behealthy, yang berada di bawah perlindungan tim lain. Penyerang berhasil membahayakan admin domain. Panitia diberitahu tentang kejadian kami dan bukti diberikan.

Jam terakhir sangat panas karena OSINT tiba-tiba, semua orang menunggu beberapa persiapan dari panitia. Tim pemantau, pada gilirannya, memantau semua anomali yang mencurigakan dan insiden, tetapi setelah upaya yang gagal untuk menembus upaya peretasan baru, itu tidak mengikuti. Jadi menit-menit terakhir waktu bermain berlalu, dan peretasan kantor yang berhasil dilindungi oleh Tim Keamanan Jet tidak terjadi.

Dan statistik terakhir untuk dua hari bermain:

- 1200 EPS rata-rata dan sedikit kurang dari 3000 EPS pada puncaknya;

- Sekitar 7000 insiden;

- Lebih dari 120 juta acara.

Faktor-Faktor Yang Membantu Kami Menang

- Distribusi peran yang kompeten. Masing-masing mendirikan dan terlibat dalam sebagian besar apa yang dia lakukan dalam proyek sehari-hari. Tidak ada yang harus mempelajari bahan dari kategori "firewall untuk boneka."

- Profil operasional aturan korelasi. Semua positif palsu diproses dan dilakukan koreksi terkait dengan fitur infrastruktur game.

- Respons yang cepat. Karena kenyataan bahwa beberapa orang ditugaskan untuk setiap jenis SZI dan sistem, kami tidak punya masalah dengan fakta bahwa orang yang bertanggung jawab beristirahat atau hanya berjalan kaki selama beberapa menit. Semua informasi dari pemantauan diproses secepat mungkin.

- Pengalaman dalam pengerasan dan pemantauan berbagai infrastruktur.

PS Terima kasih khusus kepada semua orang yang datang dan mengajukan pertanyaan, dan kami meminta maaf kepada mereka yang tidak dapat menceritakan sesuatu dalam proses - tim sedang menunggu "kesalahan penanganan Cossack" dari penyerang dan tidak bisa mengungkapkan semua detail.

Dmitry Lifanov, pakar di Pusat Pemantauan dan Respons terhadap Insiden Keamanan Informasi Jet CSIRT