Halo semuanya. Hari ini kami akan mempertimbangkan opsi untuk menjalankan mimikatz di Windows 10. Mimikatz adalah alat yang mengimplementasikan fungsionalitas Editor Kredensial Windows dan memungkinkan Anda untuk mengekstrak data otentikasi pengguna yang masuk ke sistem dalam bentuk terbuka.

Selama pentest itu berguna untuk memiliki sesuatu yang membuang kata sandi pengguna, tetapi sekarang bahkan Windows Defender standar yang dibangun ke dalam Windows menjadi masalah dan dapat mengganggu rencana muluk kami.

Saya perhatikan bahwa metode ini juga cocok untuk produk anti-virus lainnya (Virustotal SEBELUM dan SETELAH juga berpikir demikian), yang melakukan analisis statis biner dengan tanda tangan.

Jadi, meskipun metode ini tidak mungkin membantu Anda melawan solusi EDR, metode ini dapat dengan mudah mengatasi Windows Defender.

Sebelumnya, Anda bisa menyiasatinya dengan mengubah kata-kata dalam file dari mimikatz ke mimidogz, menghapus beberapa baris dalam metadata dan spanduk. Sekarang menjadi lebih sulit, tetapi masih mungkin.

Untuk ide dari semua tindakan ini saya ucapkan terima kasih kepada orang dengan julukan ippsec.

Pada artikel ini kita akan menggunakan:

Menyalin mimikatz ke komputer korban, kita diharapkan melihat peringatan seperti itu.

Selanjutnya, kami akan melakukan serangkaian manipulasi sehingga Defender tidak lagi melihat ancaman di sini.

Pertama-tama, kita akan menemukan dan mengganti kata-kata mimikatz. Ganti mimikatz misalnya dengan thunt (Anda dapat menggantinya dengan apa saja), dan MIMIKATZ dengan THUNT. Itu terlihat seperti ini.

Selanjutnya, kita akan mengedit file mimikatz \ mimikatz \ mimikatz.rc di Visual Studio (yang setelah penggantian kita sekarang thunt.rc), mengganti mimikatz dan gentilkiwi dengan apa pun, kita juga tidak akan lupa untuk mengganti mimikatz.ico dengan ikon lainnya. Klik "solusi rekondisi" (atau solusi rekondisi) dan dapatkan mimikatz versi terbaru kami. Kami menyalin korban ke komputer, ii ... waspada. Mari kita cari tahu untuk apa bek bekerja. Cara termudah adalah menyalin biner dengan ukuran yang berbeda sebelum operasi antivirus yang pertama.

Pertama, salin setengah dan salin ke mesin Windows 10.

head –c 600000 mimikatz.exe > hunt.exe

Bek diam, sudah tidak buruk. Bereksperimen, kami menemukan operasi pertama. Ini terlihat seperti ini untuk saya:

head -c 900000 mimikatz.exe > hunt.exe – head -c 950000 mimikatz.exe > hunt.exe – head -c 920000 mimikatz.exe > hunt.exe – head -c 930000 mimikatz.exe > hunt.exe – head -c 940000 mimikatz.exe > hunt.exe – head -c 935000 mimikatz.exe > hunt.exe – head -c 937000 mimikatz.exe > hunt.exe – head -c 936000 mimikatz.exe > hunt.exe – head -c 936500 mimikatz.exe > hunt.exe – head -c 936400 mimikatz.exe > hunt.exe – head -c 936300 mimikatz.exe > hunt.exe – head -c 936200 mimikatz.exe > hunt.exe –

Buka hunt.exe di hex editor dan lihat seperti apa bek itu bekerja. Mata menangkap tali KiwiAndRegistryTools.

Mari bermain dengan caps acak - ini menjadi KiWIAnDReGiSTrYToOlS, simpan dan salin. Diam, yang artinya kita menebak dengan benar. Sekarang kita akan menemukan semua kemunculan dari baris-baris ini dalam kode, mengganti dan membangun kembali proyek kita. Untuk memeriksa, jalankan head -c 936300 mimikatz.exe> hunt.exe. Terakhir kali Pembela bekerja, sekarang tidak. Pindah.

Sedemikian rumitnya, menambahkan lebih banyak baris ke hunt.exe kami, kata-kata pemicu ditemukan - wdigest.dll, isBase64InterceptOutput, isBase64InterceptInput, multirdp, logonPasswords, credman. Mengganti mereka dengan topi acak, saya memastikan bahwa Defender berhenti memaki mereka.

Tapi itu tidak mudah, pikir Defender dan bekerja untuk fungsi-fungsi yang diimpor dan case-sensitive. Ini adalah fungsi yang dipanggil dari pustaka netapi32.dll.

- I_NetServerAuthenticate2

- I_NetServerReqChallenge

- I_NetServerTrustPasswordsDapatkan

Jika kita melihat netapi32.dll (C: \ windows \ system32 \ netapi32.dll), kita akan melihat bahwa setiap fungsi diberi nomor.

Ubah panggilan fungsi dari formulir

windows.netapi32.I_NetServerTrustPasswordsDapatkan (args)

pada

windows.netapi32 [62] (args)

Untuk melakukan ini, kita perlu mengganti mimikatz \ lib \ x64 \ netapi32.min.lib. Buat file netapi32.def dan tulis baris berikut di sana:

LIBRARY netapi32.dll EXPORTS I_NetServerAuthenticate2 @ 59 I_NetServerReqChallenge @ 65 I_NetServerTrustPasswordsGet @ 62

Kami menyimpan dan menjalankan perintah (jangan lupa untuk membuat cadangan netapi32.min.lib yang asli untuk berjaga-jaga)

lib /DEF:netapi32.def /OUT:netapi32.min.lib

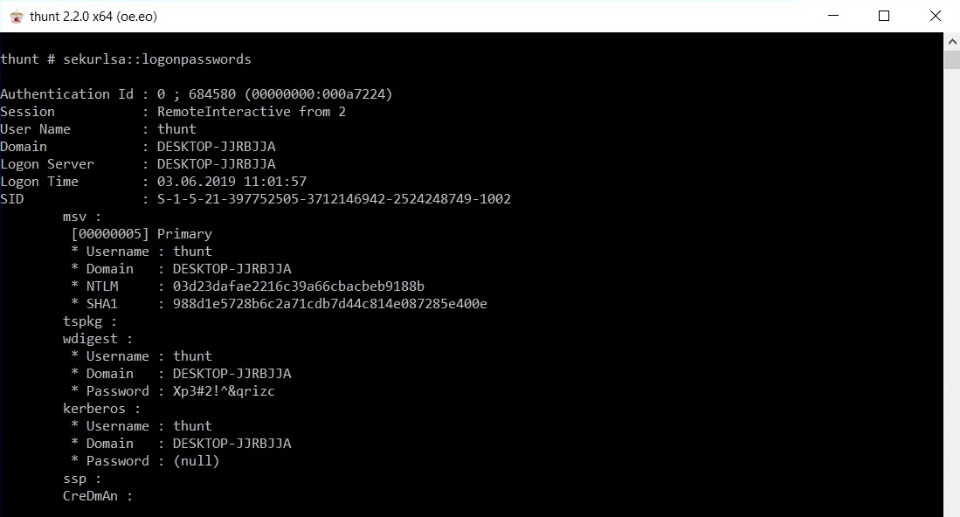

Sekali lagi, kami akan membangun kembali proyek dan menyalin apa yang kami dapatkan. Bek diam. Jalankan mimikatz yang dihasilkan dengan hak administrator.

Sukses Dengan demikian, mimikatz diluncurkan dan Windows Defender tidak berfungsi, itulah yang kami tuju. Kata sandi, penampilan, dan hash dikeluarkan.

PerangkapMenunggu:

* Username : thunt * Domain : DESKTOP-JJRBJJA * Password : Xp3#2!^&qrizc

Realitas:

* Username : thunt * Domain : DESKTOP-JJRBJJA * Password : (null)

Situasi dalam kehidupan agak berbeda dari kondisi laboratorium. Anda mungkin perlu bekerja dengan registri untuk melihat kata sandi. Misalnya, aktifkan atau buat kunci UseLogonCredential (HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ WDigest). Tetapi mungkin ada masalah dengan ini, seperti saat me-reboot, kunci dapat diatur kembali.

Ini bisa menjadi lebih buruk jika, jika Anda menjalankan di salah satu versi terbaru Windows 10, daripada kata sandi dalam teks biasa Anda akan melihat ini:

* Password : _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}

Ini semua tentang TBAL, yang merupakan penerus Sign-On Restart Otomatis (

ARSO ). Sekarang, ketika TBAL diminta, lsasrv memeriksa apakah akun itu akun lokal atau MS, dan, berdasarkan ini, menggunakan msv1_0 atau cloudAP untuk menyimpan semua yang diperlukan untuk melanjutkan sesi pengguna. Setelah itu, mekanisme autologon diatur ke kata sandi hard-code _TBAL_ {68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}.

Namun demikian, di laboratorium kami menerima kata sandi pengguna, dan dalam situasi pertempuran, setidaknya kami bisa mendapatkan hash.