Mungkin bahkan ibu rumah tangga tahu bahwa titik Wi-Fi publik tidak aman. Apa yang tidak mencegah pengguna biasa untuk menggunakannya dengan kekuatan dan main - setelah semua, jika Anda tidak bisa, tetapi itu membosankan dan benar-benar ingin, maka Anda bisa! Dan tanpa VPN apa pun - meskipun fungsi VPN sekarang sedang diterapkan bahkan dalam produk anti-virus yang kompleks. Alternatif normal untuk Wi-Fi selalu dianggap sebagai koneksi seluler biasa, terutama karena setiap tahun menjadi lebih murah dan lebih cepat. Tetapi apakah itu aman seperti yang kita pikirkan?

- Apa itu pencegat IMSI?

- Kapan pencegat IMSI pertama kali muncul?

- Bagaimana interceptor IMSI memonopoli akses ke ponsel?

- Apakah ada kerajinan tangan?

- Dapatkah saya menjadi korban "intersepsi tidak sengaja"?

- Bagaimana pencegat IMSI melacak gerakan saya?

- Bisakah mereka mendengarkan telepon saya?

- Bisakah mereka menginstal perangkat lunak pada ponsel saya?

- Kita semua tahu tentang bahaya titik Wi-Fi terbuka (dan tidak hanya). Bisakah saya menjadi korban intersepsi jika saya duduk di mana saja melalui LTE?

- Dan jika saya seorang bankir keren dan mereka mungkin benar-benar ingin mengendus saya?

- Data apa yang dapat saya hilangkan, mengingat fakta bahwa saya memiliki HTTPS dan otentikasi dua faktor di mana-mana?

- Bagaimana mereka dilindungi dari intersepsi?

- Bisakah ESD Overwatch memberikan perlindungan 100 persen?

- Apakah pencegat IMSI akan terus mendengarkan saya jika saya mengganti kartu SIM saya?

"Dan jika aku menggunakan CDMA, apakah aku akan aman dari pencegat IMSI?"

- Mengapa orang jahat menggunakan pencegat IMSI?

- Seberapa umum pencegat IMSI saat ini?

- Secara umum, seberapa menjanjikan teknik intersepsi IMSI? Mungkin ada beberapa alternatif yang lebih efektif?

- Bagaimana sikap layanan khusus terhadap bajak laut-pencegat? Apa yang terjadi jika saya berjalan melewati Lubyanka dengan koper IMSI?

Catatan: Harap perhatikan bahwa di antara hyperlink yang tercantum dalam artikel ada tautan ke materi Departemen Pertahanan AS. Melewati mereka dari peramban normal tidak berfungsi - gunakan peramban TOR, atau analognya.

Kita sekarang berada di tengah era di mana hampir setiap orang dapat mendengarkan percakapan telepon. Waktu kita mirip dengan tahun 90-an yang gagah, ketika menggunakan pemindai analog Soviet yang murah, Anda bisa mendengarkan percakapan seluler di AS dan Eropa. Hanya hari ini, bukan pemindai analog, tetapi pencegat IMSI digital mengatur pertunjukan.

Apa itu pencegat IMSI?

Ini adalah perangkat semacam itu (ukuran koper atau bahkan hanya ponsel) yang menggunakan fitur desain ponsel - untuk memberikan preferensi pada menara sel yang sinyalnya paling kuat (untuk memaksimalkan kualitas sinyal dan meminimalkan konsumsi dayanya sendiri). Selain itu, dalam jaringan GSM (2G), hanya ponsel yang harus melewati prosedur otentikasi. Ini tidak diperlukan dari menara sel. Karena itu, ponsel mudah disesatkan, termasuk menonaktifkan enkripsi data di dalamnya. Di sisi lain, sistem komunikasi seluler universal UMTS (3G) memerlukan otentikasi dua arah; Namun, dapat dielakkan menggunakan mode kompatibilitas GSM yang ada di sebagian besar jaringan. Jaringan 2G masih tersebar luas - operator jaringan menggunakan GSM sebagai jaringan cadangan di tempat-tempat di mana UMTS tidak tersedia. Jadi ini adalah beberapa informasi latar belakang tentang pencegat IMSI. Rincian teknis lebih lanjut dari intersepsi IMSI tersedia dalam laporan SBA Research. Deskripsi bermakna lainnya, yang merupakan dokumen desktop agen cyber-kontra intelijen modern, adalah artikel “Your Secret Skat, No Secret in all,” diterbitkan pada musim gugur 2014 di Harvard Journal of Law & Technology.

Kapan pencegat IMSI pertama kali muncul?

Pencegat IMSI pertama muncul kembali pada tahun 1993, dan besar, berat, mahal. "Lingkaran mikro domestik yang panjang - dengan empat belas kaki ... dan empat pegangan." Pabrik-pabrik pencegat semacam itu dapat dihitung dengan jari, dan biayanya yang tinggi membatasi lingkaran penggunanya hanya untuk agen-agen pemerintah saja. Namun, sekarang mereka menjadi lebih murah dan tidak rumit. Misalnya, Chris Page membangun interceptor IMSI-nya hanya dengan $ 1.500, dan mempresentasikannya di konferensi DEFCON, pada tahun 2010. Versi ini terdiri dari radio yang dapat diprogram dan perangkat lunak open source gratis: GNU Radio, OpenBTS, Asterisk. Semua informasi yang diperlukan untuk pengembang berada dalam domain publik. Dan pada pertengahan 2016, hacker Evilsocket menawarkan versinya dari sniffer IMSI portabel hanya dengan $ 600.

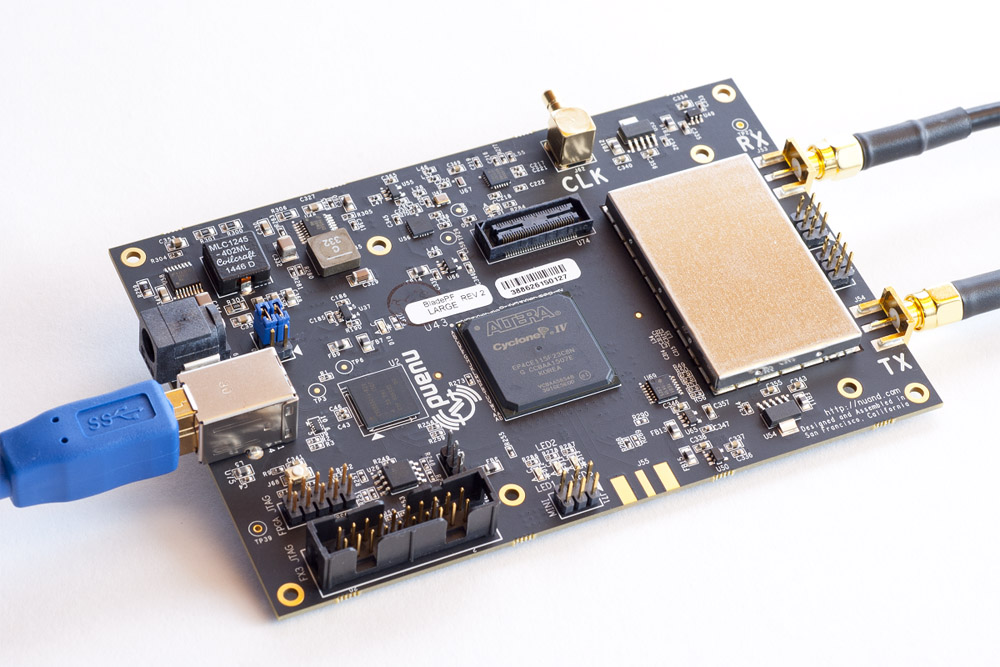

Jantung pencegat IMSI modern

Jantung pencegat IMSI modern

Bagaimana pencegat IMSI memonopoli akses ke ponsel?

- Mereka curang di ponsel Anda, membuatnya berpikir bahwa ini adalah satu-satunya koneksi yang tersedia.

- Dikonfigurasi sedemikian rupa sehingga tanpa mediasi pencegat IMSI, Anda tidak dapat membuat panggilan.

- Baca lebih lanjut tentang monopoli dalam publikasi SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers .

Apakah ada kerajinan tangan?

- Sejak 2017, teknisi giat telah memproduksi pencegat IMSI menggunakan komponen kotak berteknologi tinggi yang tersedia di pasar terbuka dan antena radio yang kuat - sementara menghabiskan tidak lebih dari $ 600 (lihat versi pencegat IMSI dari peretas Evilsocket). Ini untuk pencegat IMSI stabil. Tetapi ada yang eksperimental, yang lebih murah yang bekerja tidak stabil. Misalnya, pada 2013, pada konferensi Black Hat, versi pencegat IMSI yang tidak stabil disajikan, total biaya komponen perangkat keras yang berjumlah $ 250. Hari ini, implementasi seperti itu akan lebih murah.

- Jika, di samping itu, kami menganggap bahwa peralatan militer berteknologi tinggi Barat modern memiliki arsitektur perangkat keras terbuka dan kode perangkat lunak terbuka (ini merupakan prasyarat untuk kompatibilitas perangkat lunak dan sistem perangkat keras yang dikembangkan untuk kebutuhan militer), pengembang yang tertarik dalam pembuatan pencegat IMSI memiliki segalanya kartu truf yang diperlukan untuk ini. Anda dapat membaca tentang tren terkini dalam teknologi tinggi militer di majalah Leading Edge (lihat artikel “Manfaat Integrasi SoS” yang diterbitkan dalam majalah edisi Februari 2013). Belum lagi bahwa beberapa tahun yang lalu, Departemen Pertahanan AS menyatakan kesediaannya untuk membayar $ 25 juta kepada kontraktor yang akan mengembangkan sistem yang efektif untuk identifikasi radio (lihat edisi April majalah bulanan Militer Aerospace, 2017). Salah satu persyaratan dasar untuk sistem ini adalah keterbukaan arsitekturnya; dan keterbukaan komponen-komponen yang dikandungnya. T.O. arsitektur terbuka saat ini merupakan prasyarat untuk kompatibilitas perangkat lunak dan sistem perangkat keras yang dikembangkan untuk kebutuhan militer.

- Karena itu, pabrikan pencegat IMSI bahkan tidak perlu memiliki kualifikasi teknis yang hebat - Anda hanya perlu dapat memilih kombinasi solusi yang ada dan menempatkannya dalam satu kotak.

- Selain itu, mikroelektronika modern, yang semakin murah dengan kecepatan selangit, memungkinkan Anda untuk menempatkan kerajinan tangan Anda tidak hanya dalam satu kotak, tetapi bahkan (!) Pada satu chip (lihat deskripsi konsep SoC ) dan bahkan lebih lagi, konfigurasikan jaringan nirkabel intra-chip (lihat deskripsi konsep NoC melalui tautan yang sama), yang menggantikan bus data tradisional. Apa yang bisa saya katakan tentang pencegat IMSI, ketika dalam domain publik hari ini Anda bahkan dapat menemukan detail teknis tentang komponen perangkat keras dan perangkat lunak dari pesawat tempur F-35 Amerika yang modern.

Bisakah saya menjadi korban "intersepsi tidak sengaja"?

Tanpa ragu! Meniru menara sel, pencegat IMSI mendengarkan semua lalu lintas lokal - di mana, antara lain, percakapan para pejalan yang tidak bersalah juga jatuh (baca “The Revelations of Big Brother Big Sister” ). Dan fakta ini adalah argumen favorit "pendukung privasi" yang menentang penggunaan pencegat IMSI oleh lembaga penegak hukum yang menggunakan peralatan berteknologi tinggi ini untuk melacak penjahat.

Bagaimana pencegat IMSI melacak gerakan saya?

- Paling sering, pencegat IMSI yang digunakan oleh lembaga penegak hukum setempat digunakan untuk melacak.

- Mengetahui IMSI dari ponsel target, operator dapat memprogram interceptor IMSI untuk berkomunikasi dengan ponsel target ketika berada dalam jangkauan.

- Setelah terhubung, operator menggunakan proses pemetaan frekuensi radio untuk menentukan arah target.

Bisakah mereka mendengarkan telepon saya?

- Itu tergantung pada interceptor IMSI yang digunakan. Interceptor dengan fungsi dasar hanya merekam: "di tempat ini dan itu adalah telepon seluler ini dan itu."

- Untuk mendengarkan percakapan, pencegat IMSI memerlukan serangkaian fungsi tambahan yang diintegrasikan pabrikan dengan biaya tambahan.

- Panggilan 2G disadap dengan mudah. Pencegat IMSI telah tersedia bagi mereka selama lebih dari 10 tahun.

- Biaya interseptor IMSI tergantung pada jumlah saluran, jangkauan operasi, jenis enkripsi, kecepatan pengkodean / dekode sinyal, dan antarmuka radio apa yang harus dicakup.

Bisakah mereka menginstal perangkat lunak di ponsel saya?

- Pencegat IMSI mengumpulkan IMSI dan IMEI dari perangkat Anda. T.O. operatornya tahu model ponsel mana yang Anda gunakan, dan kadang-kadang juga tahu di mana Anda membelinya. Mengetahui nomor model, lebih mudah baginya untuk mempromosikan pembaruan firmware - yang dirancang khusus untuk ponsel ini.

- Selain itu, kartu SIM Anda sudah merupakan komputer itu sendiri. Dia dapat menjalankan program sederhana tanpa berinteraksi dengan ponsel Anda. Pada saat yang sama, tanpa mengetahui model ponsel Anda dan sistem operasi apa yang dimilikinya.

- Operator seluler dapat memperbarui perangkat lunak kartu SIM dari jarak jauh, dan terlebih lagi, "dalam mode diam". Dengan demikian, jika pencegat IMSI berpura-pura menjadi operator seluler, ia dapat melakukan hal yang sama. Komputer kartu SIM dapat melakukan hal berikut: menerima dan mengirimkan data, membuka URL, mengirim SMS, menjawab dan menerima panggilan, menghubungkan dan menggunakan layanan informasi, menerima dan memproses acara seperti "koneksi dibuat", "koneksi terputus" dan sejenisnya; jalankan perintah-AT pada ponsel.

- Pada saat yang sama, komputer kartu SIM dapat melakukan semua ini "dalam mode senyap" - sehingga ponsel tidak akan memberikan satu tanda pun kehidupan. Anda dapat mempelajari lebih lanjut tentang kehidupan pribadi kartu SIM Anda dari presentasi Eric Butler di konferensi DEFCON21 (tahun 2013).

Spesifikasi Komputer untuk Kartu SIM Anda

Spesifikasi Komputer untuk Kartu SIM Anda

Kita semua tahu tentang bahaya titik Wi-Fi terbuka (dan tidak hanya). Bisakah saya menjadi korban intersepsi jika saya duduk di mana saja melalui LTE?

- Pertama, bahkan jika ponsel Anda dikonfigurasikan untuk LTE, dan menunjukkan bahwa ia berfungsi dalam mode LTE - itu jauh dari kenyataan bahwa ia bekerja dalam mode ini. Dengan konfigurasi terampil pencegat IMSI, ponsel Anda akan menunjukkan koneksi seluler biasa - 3G atau 4G, dan pada saat yang sama harus kembali ke enkripsi 2G yang lebih lemah.

- Beberapa ponsel, bahkan dalam mode LTE, menjalankan perintah tanpa otentikasi pendahuluan, meskipun standar LTE mengharuskan ini (lihat laporan dari SBA Research, sudah disebutkan di awal artikel).

- Selain itu, karena antarmuka LTE tidak dikembangkan "dari awal", tetapi sebagai modernisasi antarmuka UMTS (yang pada gilirannya merupakan antarmuka GSM yang ditingkatkan), strukturnya tidak sesempurna yang kita inginkan. Selain itu, meskipun adopsi luas jaringan 3G dan 4G, jaringan 2G masih menyediakan akses cadangan jika 3G dan 4G tidak tersedia.

- Tentu saja, Anda dapat mengatur ponsel Anda sehingga hanya terhubung ke jaringan 4G, tetapi jaringan ini tidak tersedia di mana-mana, dan karena itu area jangkauan untuk ponsel Anda akan secara signifikan menyempit.

Dan jika saya seorang bankir keren dan mereka mungkin sangat, sangat ingin mengendus saya?

- Sistem komunikasi seluler universal (UMTS, 3G) dan standar untuk pengembangan komunikasi seluler jangka panjang (LTE, 4G) memerlukan otentikasi dua arah yang saling menguntungkan, tetapi bahkan mereka tidak dilindungi dari pencegat IMSI. Meskipun, tentu saja, perangkat untuk mencegatnya jauh lebih mahal. Di antaranya, VME Dominator dari pabrikan Amerika Meganet Corporation mengklaim memainkan peran ini.

- Pada konferensi DEFCON 22 (pada 2014), peretas Justin Case melakukan peretasan demonstratif dari ponsel cerdas paling aman di dunia - “Blackphone”. Hanya butuh lima menit baginya untuk melakukan ini ( lihat slide pidatonya).

- Selain itu, ada sistem untuk mencegat lalu lintas LTE, yang "tidak mencari pemecahan masalah," tetapi berkaitan dengan koneksi LTE penuh. Pada tahun 2014, Tobias Engel memperkenalkan sistem ini di kongres tahunan klub IT Chaos, yang diadakan di bawah judul New Dawn.

- Akhirnya, jika "keinginan sangat, sangat kuat untuk tidur" didukung oleh anggaran $ 100.000, maka Anda pasti tidak akan dapat membela diri. Karena semua komponen teknologi paling maju tersedia di pasar terbuka. Situasi ini juga difasilitasi oleh fakta bahwa Departemen Pertahanan AS bahkan merangsang keterbukaan seperti itu - sehingga produsen teknologi bersaing di antara mereka sendiri untuk mendapatkan kualitas tinggi.

Data apa yang bisa saya kehilangan jika Anda mempertimbangkan fakta bahwa saya memiliki HTTPS dan otentikasi dua faktor di mana-mana?

- HTTPS bukan obat mujarab. Anda tidak akan bersembunyi dari layanan khusus. Cukup bagi mereka untuk meminta kunci-SSL dari penyedia layanan, sehingga mereka akan dapat mengakses semua data Anda yang dikirimkan melalui jaringan. Karena itu, jika Anda adalah orang jahat, maka Anda tentu tidak akan bisa bersembunyi.

- Pada 2017, WikiLeaks menerbitkan 6 dokumen proyek Hive - lotion untuk akses tidak sah ke lalu lintas HTTPS terenkripsi, yang hingga saat ini hanya digunakan oleh petugas CIA. T.O. Hari ini lotion ini tersedia untuk masyarakat umum.

- Mengingat skala ambisi layanan intelijen internasional (informasi google tentang wahyu Snowden), serta fakta bahwa harta teknologi tinggi CIA telah dibuka lebar sejak Snowden dan WikiLeaks telah mengirimkan, siapa pun dapat tertarik pada data Anda: badan intelijen pemerintah, perusahaan komersial, hooligan masa muda Selain itu, karena usia rata - rata kejahatan dunia maya secara bertahap menurun (pada tahun 2015, usia rata-rata turun menjadi 17 tahun), dapat diharapkan bahwa pemuda berandal ini akan semakin berada di belakang peretasan - tidak dapat diprediksi dan putus asa.

Bagaimana mereka dilindungi dari intersepsi?

- Ketika ketersediaan pencegat IMSI meningkat, ada juga permintaan untuk perlindungan dari mereka. Hanya ada solusi perangkat lunak dan perangkat keras-perangkat lunak.

- Adapun solusi perangkat lunak, ada banyak aplikasi Android di pasar: AIMSICD (berinteraksi dengan subsistem radio ponsel, mencoba melacak anomali di sana), Femto Catcher (memiliki fungsi yang mirip dengan AIMSICD, tetapi dioptimalkan untuk Verizon femtocell). Anda juga dapat mencatat: "GSM Spy Finder" , "SnoopSnitch" , "Net Change Detector" , "Android IMSI-Catcher Detector" , dll. Sebagian besar dari mereka berkualitas buruk. Selain itu, sejumlah aplikasi yang tersedia di pasaran menyebabkan banyak kesalahan positif karena kualifikasi teknis pengembang yang tidak memadai.

- Agar dapat bekerja secara efisien, aplikasi harus memiliki akses ke rentang frekuensi dasar ponsel dan tumpukan radio; dan juga memiliki heuristik kelas satu - untuk dapat membedakan interceptor IMSI dari menara sel yang tidak disetel dengan baik.

- Sedangkan untuk solusi perangkat keras dan perangkat lunak, empat perangkat dapat dicatat: 1) Cryptophone CP500 . Dijual seharga $ 3.500 masing-masing. Pada saat 2014, lebih dari 30.000 cryptophones dijual di Amerika Serikat; dan lebih dari 300.000 dijual di bagian lain dunia. 2) ESD Overwatch . Perangkat dengan penganalisis tiga komponen (lihat deskripsi di bawah). 3) Pwn Pro . Instrumen dengan modul 4G terintegrasi, diumumkan pada konferensi RSA pada tahun 2015; Harganya $ 2675. 4) Bastille Networks . Perangkat yang menampilkan daftar perangkat nirkabel terdekat yang berinteraksi dengan radio (dalam kisaran dari 100 KHz hingga 6 GHz).

Pencegat apa yang memberikan promosi?

Pencegat apa yang memberikan promosi?

Bisakah ESD Overwatch memberikan perlindungan 100 persen?

- ESD Overwatch dalam fungsi dasarnya dilengkapi dengan penganalisa tiga komponen yang melacak tiga "lonceng" berikutnya. 1) Panggilan pertama adalah ketika telepon bergerak dari 3G dan 4G yang lebih aman ke 2G yang kurang aman. 2) Bel kedua adalah ketika koneksi telepon memotong enkripsi, yang membuat intersepsi jauh lebih mudah. 3) Ketika menara sel tidak menyediakan daftar menara sel lain yang tersedia di dekatnya (daftar ini memungkinkan ponsel untuk dengan mudah beralih antar menara tetangga); Pencegat IMSI biasanya tidak meninggalkan alternatif, karena mereka mencari untuk mendapatkan akses eksklusif ke ponsel.

- Namun, harus dipahami bahwa bahkan pendekatan tiga komponen seperti itu tidak memberikan perlindungan 100 persen. Ngomong-ngomong, ada aplikasi gratis (tersedia di Google Play) yang mengklaim peran yang sama dengan Cryptophone dengan ESD Overwatch: "Darshak" . Selain itu, meskipun jarang, ada kasus ketika, bahkan dengan ketiga "panggilan" di atas, tidak ada intersepsi IMSI yang sebenarnya. Dan tentu saja, para pengembang pencegat IMSI, setelah mendengar tentang sistem kontra-intersepsi tiga komponen ini, tidak akan melambat dengan langkah pembalasan dalam "perlombaan senjata" ini.

- Bahkan militer tidak dapat memberikan perlindungan lengkap untuk diri mereka sendiri, walaupun mereka menggunakan sistem dan perangkat lunak IQ-perangkat lunak yang paling canggih (pada saat 2016) dari PacStar. "IQ-Software" adalah sistem taktis nirkabel yang menjanjikan untuk bertukar informasi rahasia dengan telepon pintar dan laptop melalui Wi-Fi dan stasiun radio seluler. Saya harap ini bukan rahasia bagi Anda bahwa dalam operasi militer modern - dan tidak hanya sebagai alat komunikasi - smartphone yang sama yang ada di saku Anda digunakan (lebih lanjut tentang ini dalam artikel "Smartphone aman sedang bersiap untuk ditempatkan" ).

- , - 2013 «B-52 CONECT: » . « » CONECT B-52 , , .

- , .

IMSI- , SIM-?

- IMSI- IMSI SIM- IMEI . . SIM- – .

- , SIM-, IMSI- . , , , SIM-. , , IMSI-.

- , IMSI- , .

CDMA, IMSI-?

, , GSM IMSI-, CDMA ; ( ) Thuraya ( , , , ). : «Ability» «Jackson Electronics» .

IMSI-?

IMSI-?

- , - «Integricell» , , . ( ), 18 IMSI-. , .

- , , IMSI-: , - . 2014- «The Washington Post».

- «Popular Science» , – 17 IMSI-.

- , , 2014- 300000 , IMSI- , . , IMSI-. IMSI- .

IMSI-? - ?

… Wi-Fi--, . , . , . WiSee , ; WiVe , ; WiTrack , ; WiHear , . – .

- ? IMSI- ?

- «Who Am I» , : . , . , . .

- , . , . – . ! .

- , (- ) . , , – , . , - , . .

- Jadi misalnya, ketika saya menulis FAQ ini, saya harus mencari topik yang relevan di Google. Dan beberapa jam setelah itu, iklan yang ditargetkan mengundang saya untuk menjadi "petugas komunikasi" dengan mengundang Universitas Telekomunikasi dan Informatika Negeri Siberia ke Pusat Pelatihan Militer .

- Namun ... Lebih baik tidak menarik harimau dengan kumis.

Beri tahu saya apa yang ditampilkan iklan bertarget kepada Anda dan saya akan memberi tahu Anda siapa Anda!

PS Tindakan aktif yang berlebihan dalam spektrum frekuensi radio memerlukan persetujuan dan lisensi khusus; mengabaikan fakta ini, Anda secara otomatis masuk dalam kategori detail "orang jahat" - di sini .