Dalam posting terakhir kami , kami berbicara tentang studi tim ilmuwan internasional

Dalam posting terakhir kami , kami berbicara tentang studi tim ilmuwan internasional

Arsitektur Keamanan untuk Jaringan 5G yang mencari cara untuk mengamankan jaringan generasi kelima. Para peneliti mengusulkan arsitektur keamanan baru untuk ini. Untuk lebih memahami istilah dan konsep yang terkait dengan penelitian ini, Anda harus membiasakan diri dengan posting pertama atau dengan teks lengkap dari karya tersebut . Di sini kita akan fokus pada aplikasi praktis arsitektur keamanan, dan segera pada contoh objek besar seperti kota "pintar".5G di kota pintarSalah satu fitur penting dari ekosistem kota "pintar" adalah sejumlah besar perangkat Internet yang disertakan di dalamnya. Perangkat IoT ini mengumpulkan data, yang kemudian dianalisis dan digunakan untuk meningkatkan efisiensi manajemen (termasuk otomatis) dari berbagai elemen kota pintar. Selain itu, teknologi 5G untuk kota pintar adalah solusi yang hemat biaya dan mudah diskalakan yang akan memungkinkan Anda membuat jaringan logis khusus (irisan) dengan kemampuan untuk sepenuhnya mengonfigurasi aturan keamanan dan alat dan tidak bergantung pada jaringan fisik (Wi-Fi).

Karena kecepatan transfer data dalam jaringan 5G, informasi yang diterima dari berbagai sensor dan perangkat hampir secara instan ditransmisikan antara bagian-bagian ekosistem dan memungkinkan Anda untuk mengoptimalkan, misalnya, produksi dan konsumsi listrik di kota dan dengan cepat merespons kecelakaan atau kegagalan fungsi dalam jaringan. Tetapi agar kota pintar berfungsi dengan aman, jaringan 5G harus dilindungi dari pengaruh dan kegagalan yang tidak ada. Persyaratan keamanan dasar dari jaringan tersebut terkait dengan metode komunikasi, kerahasiaan dan integritas, serta kemampuan untuk mengaksesnya. Arsitektur keamanan jaringan 5G dijelaskan secara lebih rinci dalam diagram di bawah ini, menggunakan contoh meteran listrik pintar.

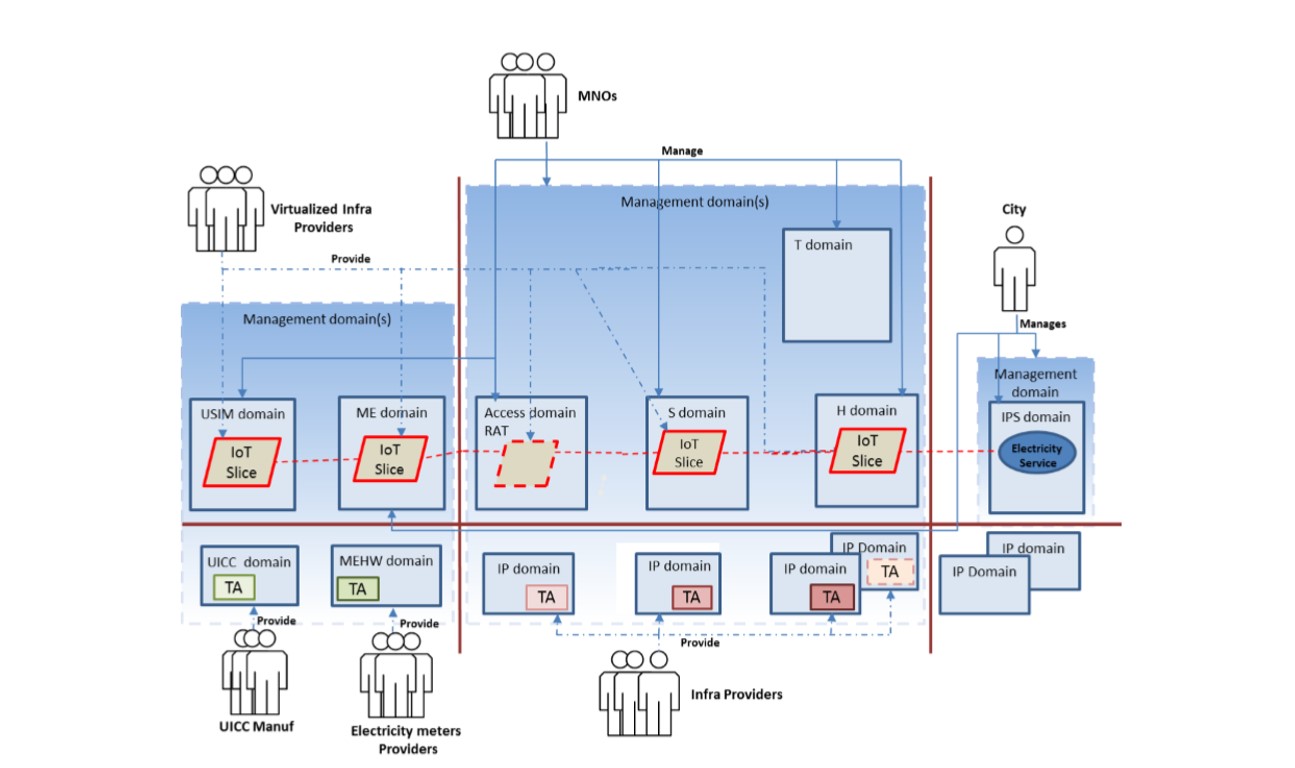

Gambar 1. Arsitektur keamanan kota pintar

Gambar 1. Arsitektur keamanan kota pintarGambar 1 menunjukkan hubungan dan hubungan antara peserta, proses, dan sumber daya yang termasuk dalam domain arsitektur keamanan kota pintar. Dalam hal ini adalah:

·

Produsen modul UICC·

Pemasok meter listrik5G dan penyedia infrastruktur tervirtualisasi·

MNO (operator seluler)·

Kota itu sendiri, yang bertanggung jawab atas pasokan listrik.Irisan khusus, yang mencakup semua proses transfer data antara gadget IoT (garis merah putus-putus pada Gambar 1), sepenuhnya dikendalikan oleh operator seluler.

Meter listrik dalam diagram milik domain umum UE (peralatan pengguna), yang terdiri dari domain modul UICC, modul USIM, MEHW (perangkat keras untuk komunikasi seluler) dan ME (perangkat seluler). Perangkat keras jaringan operator adalah sejumlah domain penyedia infrastruktur (IP). Catu daya kota adalah bagian dari domain jaringan eksternal umum, yang mencakup domain penyedia infrastruktur dan protokol koneksi Internet (IPS). Irisan IoT dibuat menggunakan fungsi jaringan tervirtualisasi (VNFs). Peserta dalam arsitektur mengelola domain (garis biru) atau pemasok mereka (garis biru putus-putus).

Selain itu, secara umum, hubungan antara peserta dalam arsitektur dapat digambarkan sebagai berikut:

1. Kota “mempercayai” operator seluler untuk membatasi akses ke irisan jaringan tertentu dan menyediakannya hanya untuk meter yang resmi.

2. Juga, kota “mempercayai” operator seluler untuk melindungi data yang diterima dari meter ini dalam proses transfer mereka ke layanan catu daya.

3. Pengguna “mempercayai” operator kota dan seluler dengan tugas mengumpulkan dan mengirimkan informasi dengan aman.

4. Operator seluler "mempercayai" produsen modul UUIC untuk menyimpan kunci jaringan dalam modul ini dengan aman.Area dan kelas manajemen keamanan dalam arsitektur jaringan kota pintarPada tabel di bawah ini, penulis studi mengumpulkan kelas manajemen keselamatan dan area keselamatan yang terkait dengan operasi normal meter listrik dan sistem catu daya kota cerdas. Untuk setiap bidang, mereka memilih kelas yang sesuai, dan untuk kelas, potensi masalah dan solusi. Untuk skenario yang dipilih menggunakan arsitektur, masalah utama muncul karena keterbatasan perangkat itu sendiri dan pola transfer data yang unik antara perangkat ini.

Untuk mengatasi keterbatasan ini, perlu untuk mengimplementasikan protokol dan solusi yang efektif terkait dengan domain aplikasi, jaringan dan jaringan akses. Pola perangkat lunak dan transfer data yang sudah ketinggalan zaman dari perangkat IoT dapat menciptakan masalah akses di beberapa masalah keamanan di domain jaringan lainnya. Untuk mengatasi masalah ini, penulis, misalnya, mengusulkan menggunakan teknologi "mengiris" jaringan menjadi irisan, yang akan mengisolasi aplikasi individual, serta penggunaan perangkat keras untuk memantau status jaringan.

Contoh serangan jaringan dan konsekuensinya

Contoh serangan jaringan dan konsekuensinyaDua teknologi paling penting untuk pengoperasian sistem catu daya pintar yang dijelaskan di atas adalah NFV (virtualisasi fungsi jaringan) dan SDN (jaringan yang dikonfigurasi perangkat lunak). Teknologi ini memungkinkan operator untuk membuat alat yang hemat biaya untuk "memotong" jaringan menjadi irisan terpisah untuk transfer data. Fungsi jaringan seluler dalam hal ini divirtualisasi, dan aliran data di antara keduanya dikontrol oleh pengontrol SDN. Selain itu, teknologi SDN memungkinkan Anda untuk memisahkan area kontrol dan data satu sama lain berkat kemampuan untuk memprogram pengaturan jaringan dan kebijakan jaringan.

Salah satu ancaman utama ke jaringan seluler apa pun adalah kehilangan koneksi. Selain itu, kehilangan tersebut dapat terjadi akibat serangan DoS (penolakan layanan), ketika penyerang membebani pengontrol SDN di domain "rumah", "layanan" atau "akses". Jenis serangan ini mempengaruhi salah satu fungsi di lapisan transport (lebih tepatnya, fungsi penerusan) melalui fungsi di lapisan kontrol (misalnya, melalui fungsi konfigurasi ulang tabel routing). Dalam hal ini, peretas dapat mengukur waktu respons jaringan dan menentukan cara mulai mengubah konfigurasi tabel perutean. Berkat serangan sidik jari (dari "sidik jari") dan informasi yang diperoleh selama serangan itu, serangan DoS berikutnya yang dilakukan oleh peretas selama mereka akan terus-menerus menyebut fungsi ini untuk membebani pengontrol SDN akan menjadi jauh lebih efektif.

Konsekuensi dari serangan tersebut adalah:

1. Kehilangan komunikasi antara "pelanggan" (dalam hal ini, meter listrik) dengan jaringan dan layanan catu daya.

2. Memburuknya kondisi umum jaringan dan dampak negatif pada implementasi fungsi jaringan tervirtualisasi. Operator seluler dapat secara independen memikul tanggung jawab untuk menghilangkan ancaman, atau mentransfer tugas ini ke penyedia infrastruktur.

3. Hilangnya kepercayaan pengguna pada operator seluler. Dalam hal ini, operator bertanggung jawab atas pengoperasian meter dan untuk menghilangkan ancaman tersebut.Arsitektur keamanan dalam contoh ini digunakan untuk mengidentifikasi semua area dan domain keamanan yang dipengaruhi oleh ancaman tertentu dan karenanya, kelas manajemen keamanan tertentu harus diterapkan. Serangan sidik jari terkait dengan kelas manajemen aksesibilitas dalam infrastruktur dan virtualisasi. Salah satu mekanisme perlindungan potensial terhadap mereka mungkin adalah penundaan paket pertama dari setiap aliran data dan, dengan demikian, menyembunyikan informasi waktu yang dapat digunakan oleh peretas.

KesimpulanDalam dua posting tentang arsitektur keamanan 5G, kami mencoba untuk menyajikan alat dan cara utama yang ditawarkan oleh penulis Arsitektur Keamanan untuk Jaringan 5G untuk melindungi jaringan 5G dari kemungkinan serangan, dan pada saat yang sama mempertimbangkan aplikasi praktis dari ide-ide mereka. Ada kemungkinan bahwa pendekatan yang dijelaskan dalam penelitian ini akan segera diterapkan di seluruh dunia, serta konsep domain, lapisan, bola, dan kelas manajemen keamanan atau gagasan logis bahwa perlu untuk mengevaluasi dan memastikan keamanan jaringan pada tahap penyebaran. Dan ini sangat penting, karena penyebaran jaringan generasi kelima di dunia sedang terjadi sekarang, di depan mata kita.

Dengan munculnya 5G, elemen dan alat baru akan muncul dalam infrastruktur, misalnya, “mengiris” jaringan menjadi irisan, virtualisasi fungsi jaringan dan jaringan yang dikonfigurasi perangkat lunak, dan skala sistem (serta persyaratan untuk keamanannya) akan sangat meningkat. Metode keamanan untuk jaringan generasi sebelumnya tidak dapat mencakup semua vektor serangan untuk infrastruktur 5G. Minimal, mereka tidak siap untuk kasus penggunaan baru dengan sejumlah besar peserta dengan hak yang berbeda yang secara bersamaan memiliki akses ke infrastruktur ini. Ini terutama terlihat pada contoh ekosistem 5G besar, seperti kota pintar. Oleh karena itu, munculnya konsep-konsep baru seperti arsitektur keamanan jaringan 5G, yang menawarkan alternatif untuk pendekatan yang sudah ada dan siap untuk melindungi jaringan generasi kelima, dapat menjadi penting untuk implementasi dan pengembangan normal teknologi 5G di masa depan. Yang sudah tiba.