Kotak besi dengan uang berdiri di jalan-jalan kota tidak bisa tidak menarik perhatian para pecinta untung cepat. Dan jika sebelumnya metode fisik murni digunakan untuk mengosongkan ATM, sekarang semakin banyak trik yang terampil yang terhubung dengan komputer digunakan. Sekarang yang paling relevan dari mereka adalah "kotak hitam" dengan komputer mikro papan tunggal di dalamnya. Kami akan berbicara tentang cara kerjanya di artikel ini.

- Evolusi carding ATM

- Kenalan pertama dengan "kotak hitam"

- Analisis komunikasi ATM

- Dari mana "kotak hitam" itu berasal?

- "Last Mile" dan pusat pemrosesan palsu

Kepala Asosiasi Internasional Pembuat ATM (ATMIA) mengidentifikasi kotak hitam sebagai ancaman paling berbahaya bagi ATM.

ATM tipikal adalah seperangkat komponen elektromekanis siap pakai yang terletak di satu gedung. Pembuat ATM membangun kreasi besinya dari dispenser uang kertas, pembaca kartu, dan komponen lain yang sudah dikembangkan oleh pemasok pihak ketiga. Semacam desainer LEGO untuk orang dewasa. Komponen jadi ditempatkan dalam wadah ATM, yang biasanya terdiri dari dua kompartemen: kompartemen atas ("kabinet" atau "area layanan"), dan kompartemen bawah (aman). Semua komponen elektromekanis dihubungkan melalui USB dan port COM ke unit sistem, yang dalam hal ini bertindak sebagai tuan rumah. Pada model ATM yang lebih lama, Anda juga dapat menemukan koneksi melalui bus SDC.

Evolusi carding ATM

ATM dengan jumlah besar di dalam selalu menarik carder untuk mereka sendiri. Pada awalnya, carder hanya mengeksploitasi kekurangan fisik fisik dalam melindungi ATM - mereka menggunakan skimmers dan shimmers untuk mencuri data dari strip magnetik; bantalan pin palsu dan kamera pincode; dan bahkan ATM palsu.

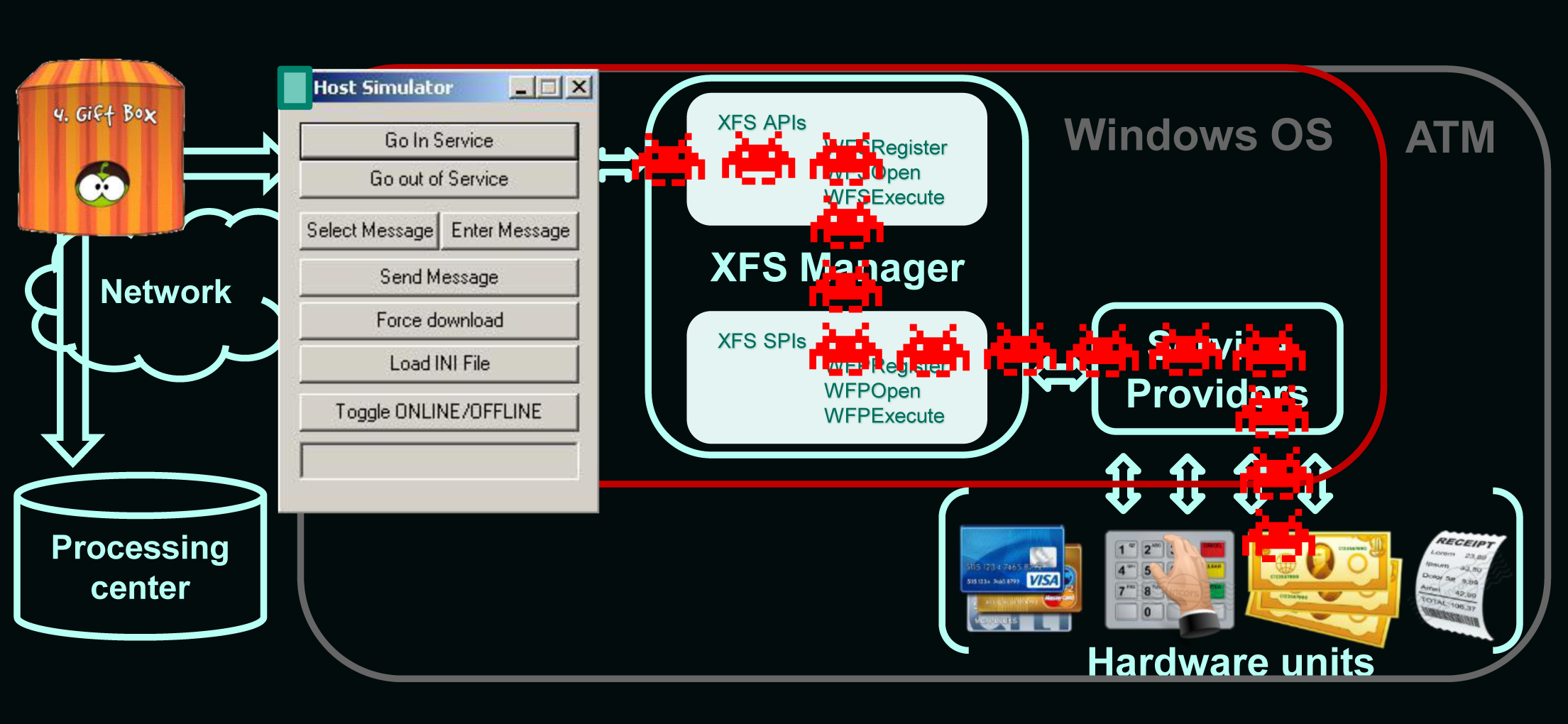

Kemudian, ketika ATM mulai dilengkapi dengan perangkat lunak terpadu yang bekerja sesuai dengan standar umum, seperti XFS (eXtensions for Financial Services), carder mulai menyerang ATM dengan virus komputer.

Diantaranya adalah Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii dan banyak malware lain bernama dan tidak bernama yang ditanam carders pada host ATM baik melalui USB flash drive yang dapat di-boot maupun melalui remote control port TCP.

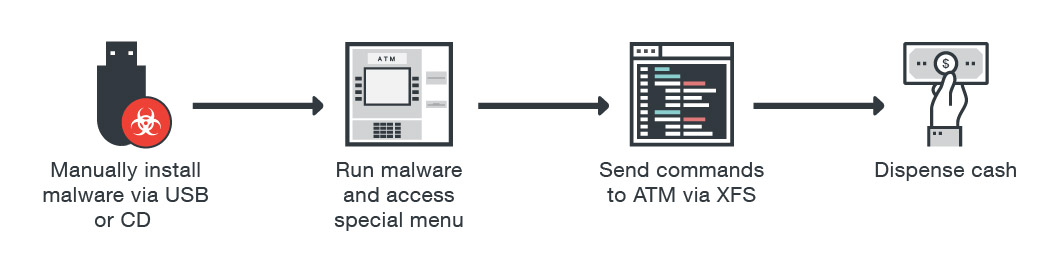

Proses infeksi ATM

Setelah menangkap subsistem XFS, malware dapat mengeluarkan perintah ke dispenser uang kertas tanpa otorisasi. Atau berikan perintah kepada pembaca kartu: baca / tulis strip magnetik kartu bank dan bahkan ambil riwayat transaksi yang disimpan dalam chip kartu EMV. Yang perlu diperhatikan adalah EPP (Encrypting PIN Pad; pinpad terenkripsi). Secara umum diterima bahwa kode PIN yang dimasukkan di dalamnya tidak dapat dicegat. Namun, XFS memungkinkan Anda menggunakan pinpad EPP dalam dua mode: 1) mode terbuka (untuk memasukkan berbagai parameter numerik, seperti jumlah yang akan diuangkan); 2) safe mode (EPP beralih ke itu ketika Anda harus memasukkan kode PIN atau kunci enkripsi). Fitur XFS ini memungkinkan carder untuk melakukan serangan MiTM: mencegat perintah aktivasi mode aman, yang dikirim dari host ke EPP, dan kemudian memberi tahu EPP pinpad bahwa pekerjaan harus dilanjutkan dalam mode terbuka. Menanggapi pesan ini, EPP mengirim penekanan tombol dalam teks yang jelas.

Prinsip pengoperasian "kotak hitam"

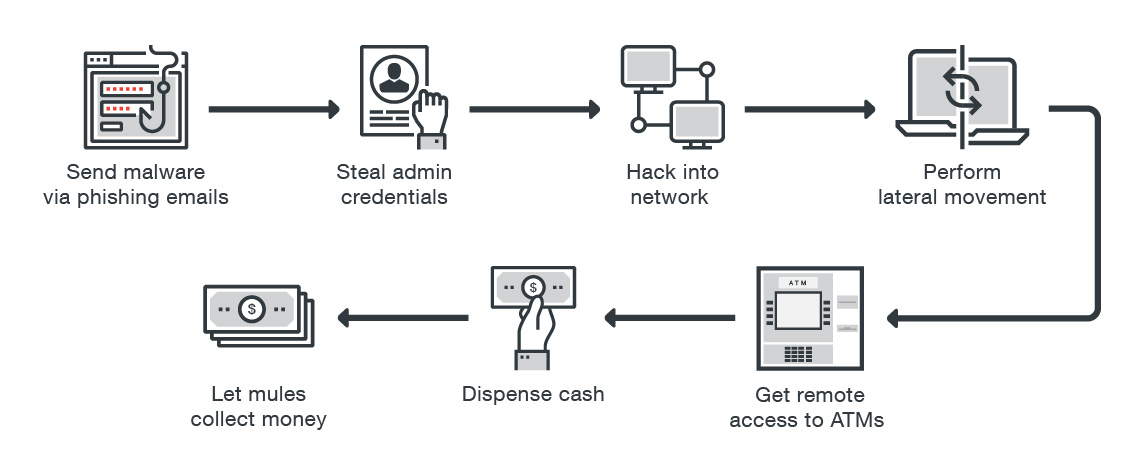

Dalam beberapa tahun terakhir, menurut Europol, malware untuk ATM telah berkembang pesat. Carder tidak lagi harus memiliki akses fisik ke ATM untuk menginfeksinya. Mereka dapat menginfeksi ATM melalui serangan jaringan jarak jauh menggunakan jaringan perusahaan bank. Menurut Group IB, pada 2016 di lebih dari 10 negara di Eropa, ATM menjadi sasaran serangan jarak jauh.

Serangan ATM melalui akses jarak jauh

Antivirus, pemblokiran pembaruan firmware, pemblokiran port USB, dan enkripsi hard disk - sampai batas tertentu melindungi ATM dari serangan virus oleh carder. Tetapi bagaimana jika carder tidak menyerang host, tetapi terhubung langsung ke pinggiran (melalui RS232 atau USB) - ke pembaca kartu, pin pad atau mesin ATM tunai?

Kenalan pertama dengan "kotak hitam"

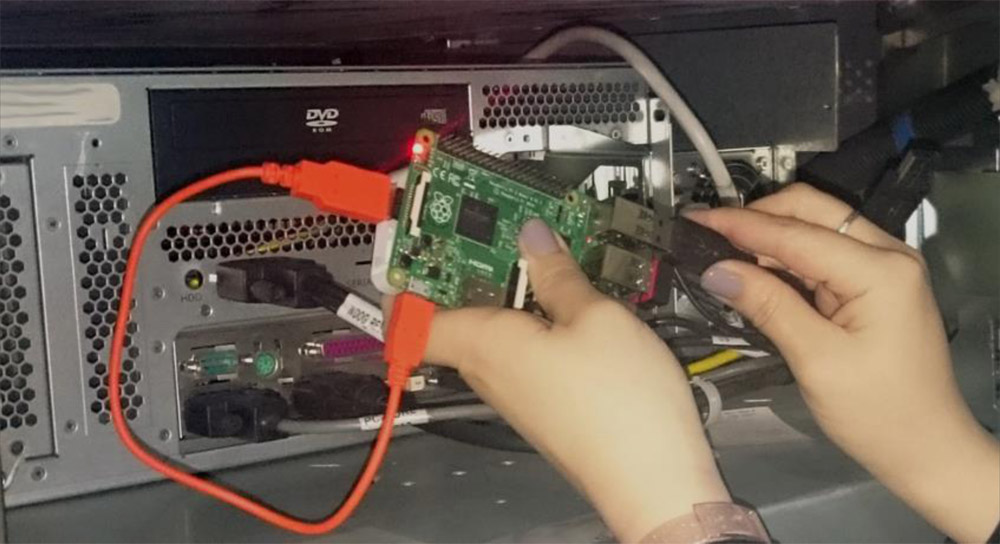

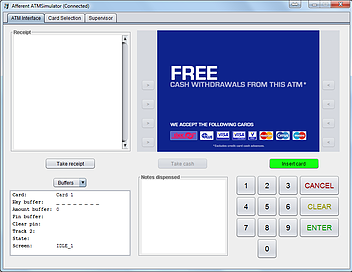

Hari ini, carder yang mengerti teknis melakukan hal itu , menggunakan apa yang disebut. "Kotak hitam" secara khusus diprogram mikrokomputer papan tunggal, seperti Raspberry Pi. "Kotak hitam" mengosongkan ATM sepenuhnya, sepenuhnya ajaib (dari sudut pandang bankir). Carder menghubungkan perangkat ajaib mereka langsung ke dispenser uang kertas; untuk mengekstrak dari itu semua uang yang tersedia. Serangan semacam itu memotong semua perangkat lunak perlindungan yang digunakan pada host ATM (antivirus, pemantauan integritas, enkripsi disk penuh, dll.).

Black Box berdasarkan Raspberry Pi

Pembuat ATM terbesar dan agen intelijen pemerintah, dihadapkan dengan beberapa implementasi kotak hitam, telah memperingatkan bahwa komputer yang cerdik ini mendorong ATM untuk mengeluarkan semua uang tunai yang tersedia; 40 uang kertas setiap 20 detik. Juga, layanan khusus memperingatkan bahwa carder paling sering menargetkan ATM di apotek dan pusat perbelanjaan; dan juga di ATM yang melayani pengendara saat bepergian.

Pada saat yang sama, agar tidak bersinar di depan kamera, carder yang paling hati-hati membantu beberapa mitra yang tidak terlalu berharga, bagal. Dan agar dia tidak bisa menggunakan "kotak hitam" untuk dirinya sendiri, mereka menggunakan skema berikut . Fungsionalitas utama dihapus dari "kotak hitam" dan smartphone terhubung, yang digunakan sebagai saluran untuk transmisi jarak jauh perintah ke "kotak hitam" yang terpotong melalui protokol IP.

Modifikasi "kotak hitam", dengan aktivasi melalui akses jarak jauh

Seperti apa dari sudut pandang bankir? Berikut ini terjadi pada rekaman dari kamera video: seseorang tertentu membuka kompartemen atas (area layanan), menghubungkan "kotak ajaib" ke ATM, menutup kompartemen atas dan pergi. Beberapa saat kemudian, beberapa orang, yang tampaknya pelanggan biasa, mendekati ATM, dan mengeluarkan uang dalam jumlah besar. Kemudian carder kembali dan mengambil alat ajaib kecilnya dari ATM. Biasanya, fakta serangan ATM dengan "kotak hitam" terdeteksi hanya setelah beberapa hari: ketika brankas kosong dan log penarikan tunai tidak cocok. Akibatnya, karyawan bank hanya bisa menggaruk-garuk kepala .

Analisis Komunikasi ATM

Seperti disebutkan di atas, interaksi antara unit sistem dan perangkat periferal adalah melalui USB, RS232 atau SDC. Carder terhubung langsung ke port perangkat periferal dan mengirimkannya perintah - melewati host. Ini cukup sederhana, karena antarmuka standar tidak memerlukan driver khusus. Dan protokol kepemilikan dimana periferal dan host berinteraksi tidak memerlukan otorisasi (setelah semua, perangkat berada di dalam zona tepercaya); dan oleh karena itu, protokol yang tidak terlindungi ini dimana periferal dan host berinteraksi dengan mudah disadap dan mudah rentan terhadap serangan pemutaran.

T.O. carder dapat menggunakan perangkat lunak atau penganalisa lalu lintas perangkat keras, menghubungkannya langsung ke port perangkat periferal tertentu (misalnya, ke pembaca kartu) - untuk mengumpulkan data yang dikirimkan. Dengan menggunakan penganalisa lalu lintas, carder akan mencari tahu semua detail teknis dari operasi ATM, termasuk fungsi tidak terdokumentasi dari periferalnya (misalnya, fungsi mengubah firmware perangkat periferal). Akibatnya, carder mendapatkan kendali penuh atas ATM. Pada saat yang sama, cukup sulit untuk mendeteksi keberadaan penganalisa lalu lintas.

Kontrol langsung atas perangkat yang mengeluarkan uang kertas berarti bahwa kaset ATM dapat dikosongkan tanpa perbaikan dalam log yang biasanya dibawa oleh perangkat lunak pada host. Bagi mereka yang tidak terbiasa dengan arsitektur perangkat keras dan perangkat lunak ATM, ini benar-benar seperti apa sihir itu.

Dari mana "kotak hitam" itu berasal?

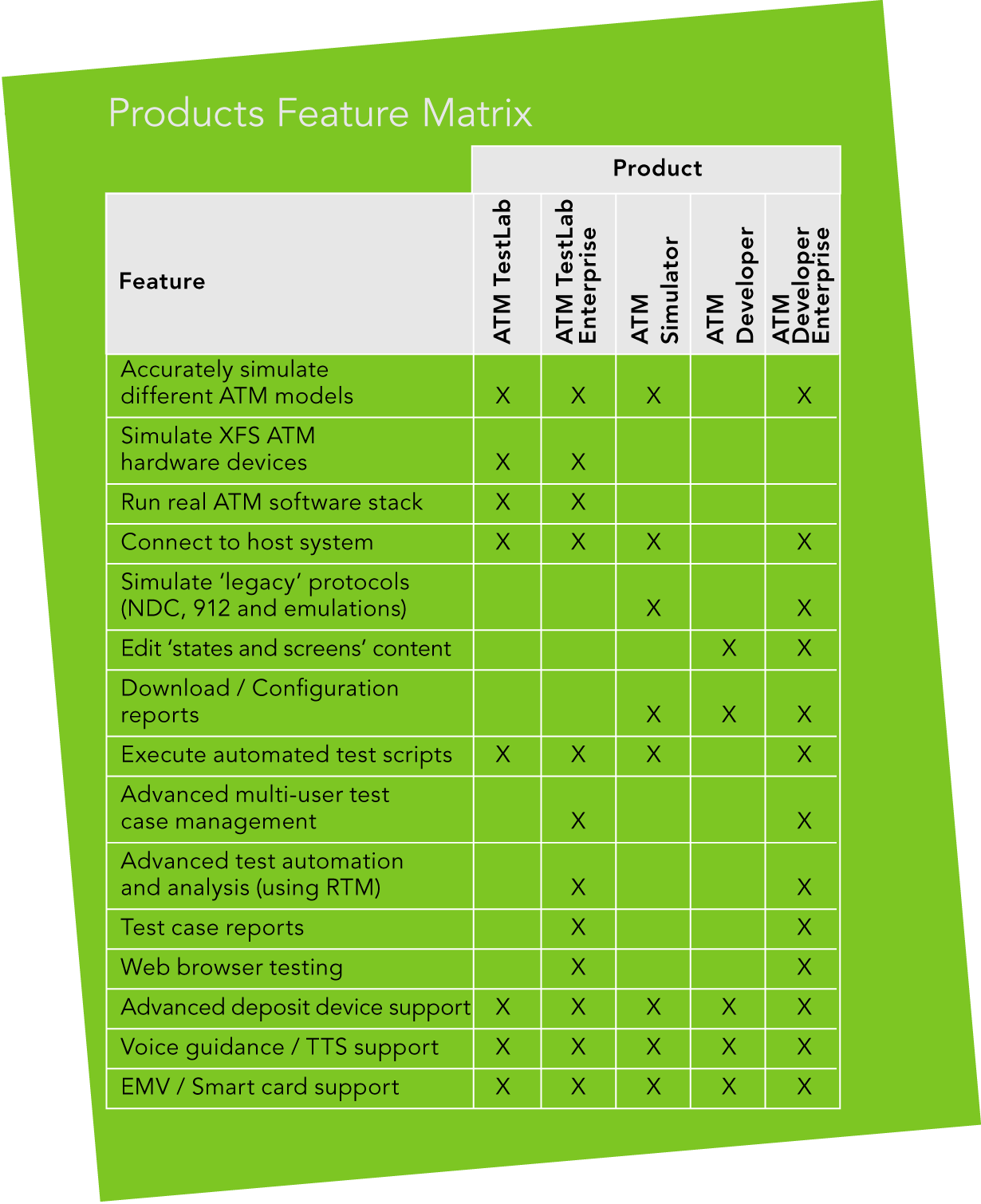

Vendor dan subkontraktor ATM sedang mengembangkan utilitas debugging untuk mendiagnosis perangkat keras ATM, termasuk elektromekanik yang bertanggung jawab atas penarikan tunai. Di antara utilitas seperti: ATMDesk , RapidFire ATM XFS . Gambar di bawah ini menunjukkan beberapa utilitas diagnostik ini.

Panel Kontrol ATMDesk

Panel Kontrol ATM XFS RapidFire

Karakteristik komparatif dari beberapa utilitas diagnostik

Akses ke utilitas semacam itu biasanya terbatas pada token yang dipersonalisasi; dan mereka bekerja hanya dengan membuka pintu ATM yang aman. Namun, hanya dengan mengganti beberapa byte dalam kode biner utilitas, carder dapat "menguji" penarikan tunai - melewati cek yang disediakan oleh produsen utilitas. Carder memasang utilitas yang dimodifikasi tersebut pada laptop atau mikrokomputer satu-papan, yang kemudian dihubungkan langsung ke dispenser uang kertas, untuk penarikan uang tunai tanpa izin.

Last Mile dan pusat pemrosesan palsu

Interaksi langsung dengan perangkat, tanpa berkomunikasi dengan tuan rumah, hanya salah satu metode carding yang efektif. Trik lain bergantung pada fakta bahwa kami memiliki beragam antarmuka jaringan yang digunakan ATM untuk berkomunikasi dengan dunia luar. Dari X.25 ke Ethernet dan seluler. Banyak ATM dapat diidentifikasi dan dilokalkan melalui layanan Shodan (instruksi paling ringkas untuk penggunaannya disajikan di sini ), diikuti oleh serangan yang menyerang konfigurasi keamanan yang rentan, kemalasan administrator, dan komunikasi yang rentan antara berbagai departemen bank.

"Jalur terakhir" komunikasi antara ATM dan pusat pemrosesan kaya akan beragam teknologi yang dapat berfungsi sebagai titik masuk bagi seorang carder. Interaksi dapat dilakukan melalui kabel (jalur telepon atau Ethernet) atau nirkabel (Wi-Fi, seluler: CDMA, GSM, UMTS, LTE) metode komunikasi. Mekanisme keamanan dapat mencakup: 1) perangkat keras atau perangkat lunak untuk dukungan VPN (standar, bawaan untuk OS, dan dari produsen pihak ketiga); 2) SSL / TLS (keduanya khusus untuk model ATM tertentu, dan dari produsen pihak ketiga); 3) enkripsi; 4) otentikasi pesan.

Namun, tampaknya bagi bank teknologi yang terdaftar tampaknya sangat kompleks, dan karena itu mereka tidak peduli dengan perlindungan jaringan khusus; atau menerapkannya dengan kesalahan. Dalam kasus terbaik, ATM berkomunikasi dengan server VPN, dan sudah berada di dalam jaringan pribadi yang terhubung ke pusat pemrosesan. Selain itu, bahkan jika bank berhasil menerapkan mekanisme perlindungan yang tercantum di atas, carder sudah memiliki serangan yang efektif terhadap mereka. T.O. bahkan jika keamanan mematuhi standar PCI DSS, ATM masih rentan.

Salah satu persyaratan dasar PCI DSS adalah bahwa semua data sensitif, ketika dikirim melalui jaringan publik, harus dienkripsi. Lagi pula, kami benar-benar memiliki jaringan yang awalnya dirancang sehingga data di dalamnya sepenuhnya dienkripsi! Oleh karena itu, tergoda untuk mengatakan: "Data kami dienkripsi, karena kami menggunakan Wi-Fi dan GSM." Namun, banyak dari jaringan ini tidak memberikan perlindungan yang memadai. Jaringan seluler dari semua generasi telah lama diretas. Akhirnya dan tidak bisa dibatalkan. Dan bahkan ada pemasok yang menawarkan perangkat untuk mencegat data yang dikirimkan melalui mereka.

Oleh karena itu, baik dalam komunikasi yang tidak aman atau dalam jaringan "pribadi", di mana setiap ATM menyiarkan ke ATM lain tentang dirinya sendiri, "pusat pemrosesan palsu" serangan MiTM dapat dimulai, yang akan menyebabkan carder mengambil kendali atas aliran data yang ditransmisikan antara ATM dan pusat pemrosesan.

Ribuan ATM berpotensi rentan terhadap serangan MiTM tersebut . Dalam perjalanan ke pusat pemrosesan asli - cardrer menyisipkan miliknya sendiri, palsu. Pusat pemrosesan palsu ini memerintahkan ATM untuk mengeluarkan uang kertas. Pada saat yang sama, carder mendirikan pusat pemrosesan sedemikian rupa sehingga pengeluaran uang terjadi terlepas dari kartu mana yang dimasukkan ke dalam ATM - bahkan jika kartu telah kedaluwarsa atau memiliki saldo nol. Hal utama adalah bahwa pusat pemrosesan palsu "mengenalinya". Sebagai pusat pemrosesan palsu, bisa jadi ada kerajinan tangan, atau simulator pusat pemrosesan, yang awalnya dikembangkan untuk men-debug pengaturan jaringan (hadiah lain dari "pabrikan" - carder).

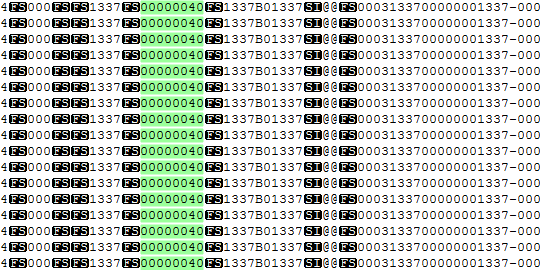

Gambar berikut menunjukkan tumpukan perintah untuk mengeluarkan 40 uang kertas dari kaset keempat, dikirim dari pusat pemrosesan palsu dan disimpan dalam log perangkat lunak ATM. Mereka tampak hampir seperti yang asli.

Dump memerintahkan pusat pemrosesan palsu