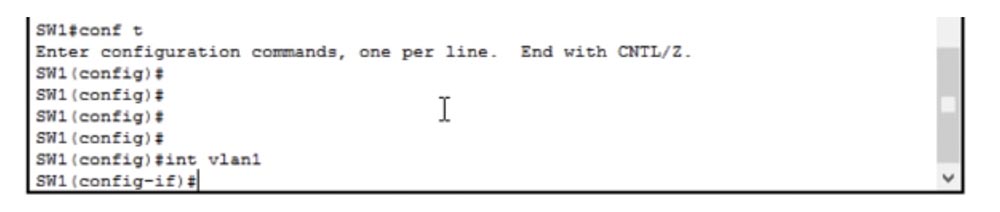

Jadi, kami melihat cara mengatur jaringan di komputer. Mengenai sakelar, izinkan saya mengingatkan Anda bahwa ini adalah perangkat model OSI tingkat 2, dan kita harus mengonfigurasi alamat IP, yang termasuk ke dalam tingkat 3. Untuk melakukan ini, kami menggunakan manajemen alamat IP dan pergi ke antarmuka VLAN1. Kami akan mempertimbangkan VLAN secara terperinci dalam salah satu tutorial video berikut, untuk saat ini hanya ingat bahwa sakelar baru "out of the box" memiliki semua port yang dikonfigurasi untuk menggunakan VLAN1. Oleh karena itu, untuk menetapkan alamat IP 10.1.1.10 ke sakelar, kita beralih ke antarmuka ini.

Jika kita ingin menetapkan alamat IP dari gateway default, kita harus menggunakan perintah ip default gateway 10.1.1.100.

Ini diperlukan agar switch kami dapat berkomunikasi dengan jaringan lain. Jika kita kembali ke konfigurasi yang berfungsi dari antarmuka sakelar, kita akan melihat bahwa ada beberapa baris:

antarmuka Vlan1

ip-address 10.1.1.10 255.255.255.0

Ini berarti bahwa perangkat apa pun dengan tiga oktet pertama dari alamat IP adalah 10.1.1., Akan menggunakan alamat gateway default 10.1.1.100 untuk terhubung ke jaringan lain. Ini adalah bagaimana alamat gateway default ditetapkan.

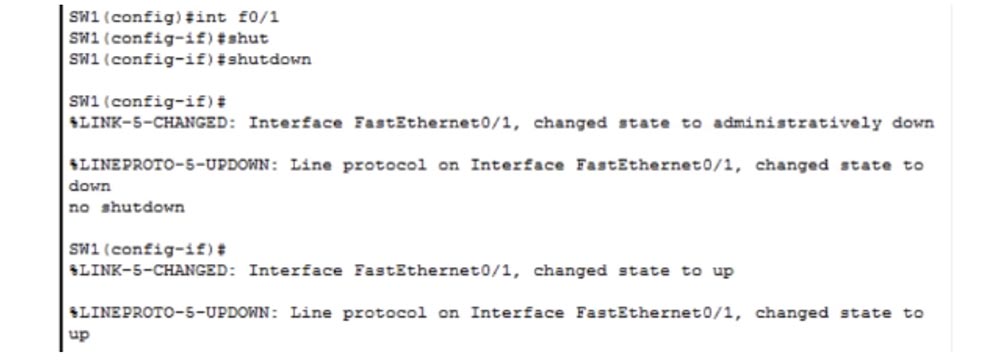

Mari kita pertimbangkan bagaimana mungkin untuk memutus port switch. Sekarang saya telah membuat kesalahan dan akan mencoba mengambil manfaat darinya. Jika kita memiliki router, penunjukannya dimulai dengan f0 / 0 atau g0 / 0, dan penunjukan switch selalu dimulai dengan f0 / 1 atau g0 / 1, tergantung pada apakah FastEthernet atau GigabitEthernet digunakan. Dalam kasus kami, ini adalah FastEthernet, jadi kami menggunakan penunjukan sakelar f0 / 1.

Seperti yang Anda ketahui, router diciptakan oleh Cisco dan memutuskan bahwa nomor router selalu dimulai dengan f0 / 0. Jadi, jika saya ingin menonaktifkan port ini, saya cukup ketik perintah shutdown, dan port FastEthernet 0/1 dinonaktifkan secara fisik. Jika saya ingin mengaktifkan port ini lagi, saya memasukkan perintah no shutdown. Seperti yang Anda lihat, dalam kasus pertama kita mendapatkan pesan bahwa keadaan port “secara administratif turun”, dalam kasus kedua - bahwa keadaan port “naik”.

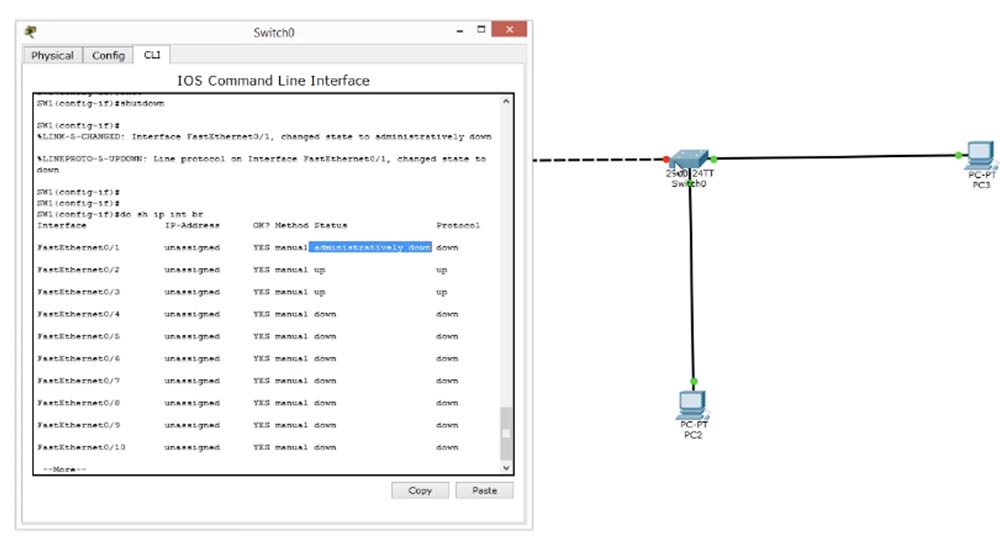

Sekarang saya akan memutuskan port lagi dan memberikan perintah do ip ip interface br - ini adalah salah satu perintah favorit saya, yang memungkinkan untuk dengan cepat melihat keadaan saat ini dari semua antarmuka switch.

Kami melihat bahwa antarmuka FastEthernet0 / 1 dinonaktifkan secara administratif. Secara administratif berarti bahwa antarmuka ini telah dinonaktifkan menggunakan perintah shutdown. Di kolom kanan, kita melihat bahwa protokol antarmuka ini juga dinonaktifkan dan dalam keadaan turun, namun, ketika lalu lintas muncul di port ini, ia akan segera masuk ke keadaan naik.

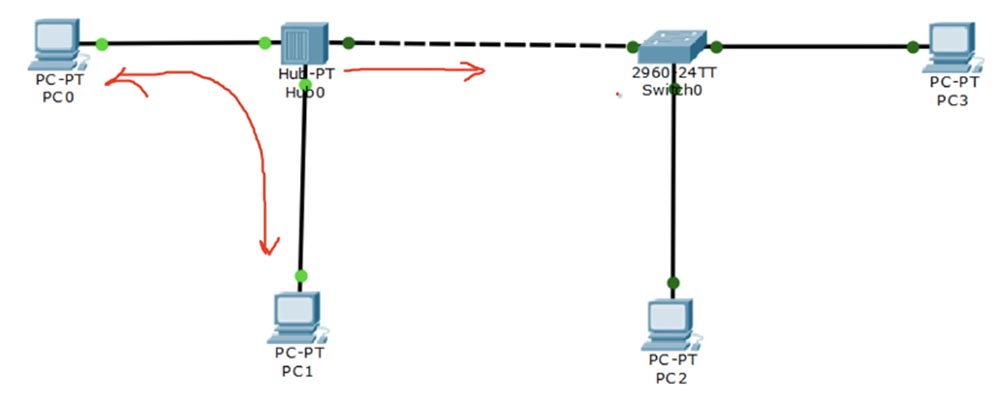

Status antarmuka FastEthernet0 / 4 juga ditampilkan sebagai turun, yaitu, saat ini dalam keadaan terbuka, tetapi tidak berfungsi. Antarmuka FastEthernet0 / 2 dan FastEthernet0 / 3 naik, karena jika Anda melihat topologi logis dari jaringan kami, Anda dapat melihat bahwa PC2 dan PC3 terhubung ke mereka. Pada gambar, port switch ini ditandai dengan titik-titik hijau, dan port yang terputus secara administratif yang terhubung ke hub ditandai dengan titik merah.

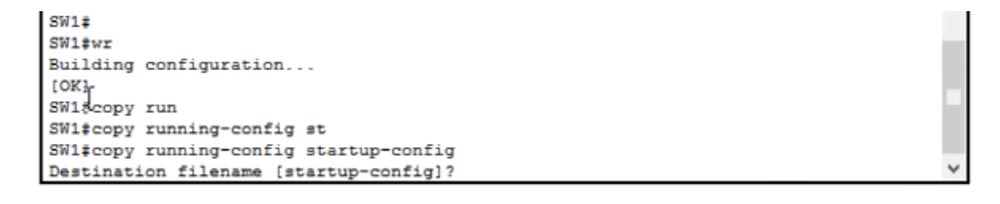

Sekarang saya akan memasukkan perintah no shutdown, dan Anda akan melihat bagaimana setelah beberapa detik titik merah akan berubah warna, menunjukkan bahwa port dihidupkan. Jadi, kami membuat pengaturan Shutdown and Negating Command. Kami masih memiliki item pengaturan terakhir - menyimpan konfigurasi sakelar Konfigurasi Penghematan. Untuk melakukan ini, kita memasukkan perintah wr (wright) dan menyimpan pengaturan. Selanjutnya, kami menyalin pengaturan ini ke file konfigurasi sakelar boot.

Sekarang mari kita kembali ke tata letak jaringan kita, di mana kita memiliki satu masalah besar. Orang-orang yang memahami jaringan tahu perbedaan antara hub dan switch.

Jika PC2 terhubung ke sakelar atau berkomunikasi dengan PC3, lalu lintas hanya mengalir di antara kedua perangkat ini - PC2 dan PC3. Jika PC0 berkomunikasi dengan hub atau PC1 melalui hub, maka lalu lintas mengalir tidak hanya antara dua komputer, karena hub mengirimkan salinan lalu lintas ini ke sakelar.

Misalkan Anda adalah administrator jaringan yang duduk di PC1 dan Anda mencoba untuk terhubung ke sakelar menggunakan protokol akses jarak jauh ke terminal Telnet melalui hub. Namun, semua lalu lintas yang Anda arahkan ke sakelar dapat dilihat oleh peretas yang duduk di PC0, karena hub akan mengirimkan salinan lalu lintas ini ke komputernya.

Karena Anda menggunakan nama pengguna dan kata sandi untuk terhubung ke sakelar, peretas dapat menggunakan perangkat lunak Wireshark gratis, yang memungkinkan Anda untuk menganalisis lalu lintas dan mendapatkan kredensial Anda. Itu sebabnya kami mencoba untuk tidak menggunakan hub saat membuat jaringan modern. Saat ini, hampir semua perusahaan telah mengganti hub dengan switch.

Cara untuk mencegah kebocoran lalu lintas melalui hub adalah dengan menggunakan teknologi transmisi lain berdasarkan protokol SSH, atau "secure shell". Protokol ini mirip dengan Telnet dan melakukan hal yang sama, tetapi dengan cara yang lebih aman, menggunakan enkripsi lalu lintas.

Pertimbangkan contoh ini. Ketika Kementerian Pertahanan ingin mengangkut beberapa peralatan rahasia ke sisi lain negara itu, ia menggunakan truk untuk melakukan ini. Truk ini harus melewati gerbang dengan penjaga yang meminta dokumen kepada pengemudi. Dalam kasus kami, ini adalah nama pengguna dan kata sandi. Segera setelah penjaga menerima kata sandi yang benar, dia akan ketinggalan truk. Beginilah cara protokol Telnet bekerja, tetapi truk kami mengangkut barang dalam tubuh terbuka dan ketika sedang bepergian ke tujuannya, siapa pun dapat melihat apa yang ada di dalamnya. Namun, kami tidak ingin ada yang tahu kargo seperti apa yang kami angkut, kami perlu truk ditutup. Ini berarti bahwa siapa pun yang melihatnya tidak akan dapat mengetahui apa yang ada di belakang. Inilah yang dilakukan SSH - melindungi konten lalu lintas dari orang luar.

Telnet cukup baik untuk jaringan tepercaya, ketika Anda menghubungi penerima yang Anda kenal, gunakan otorisasi untuk memasuki jaringan, untuk mengirim dan menerima pesan. Tapi dia tidak bisa melindungi isi pesan Anda dari peretas yang berhasil menyusup ke jaringan Anda. SSH menyediakan koneksi seperti itu ketika pesan hanya dapat didekripsi oleh dua orang - pengirim dan penerima. Ini hanya dapat dilakukan oleh perangkat yang menjadi tujuan pesan ini.

Jadi, jika kita bertukar pesan antara PC1 dan saklar menggunakan protokol SSH, hub juga akan menyalinnya ke perangkat lain, tetapi ini sama sekali tidak akan membantu peretas di PC0, karena dia tidak akan dapat mendekripsi itu. Yaitu, dia melihat truk kami, tetapi tidak bisa mengetahui jenis barang apa yang ada di dalam kotak tertutup. Mari kita lihat apa protokol SSH itu.

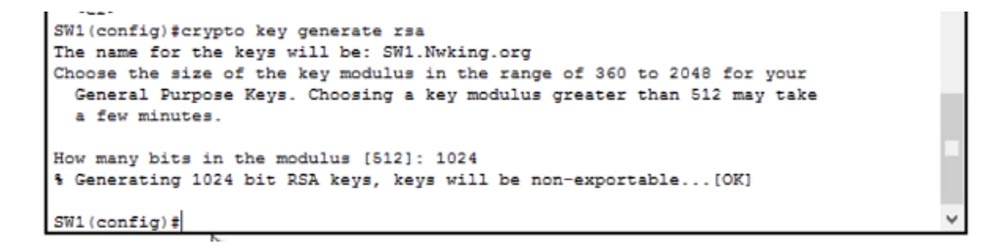

Untuk menggunakan protokol ini, Anda harus membuat 6 pengaturan. Yang pertama adalah mengatur nama host, tetapi karena kami telah menyelesaikannya untuk sakelar, Anda dapat langsung melanjutkan ke pengaturan kedua - mengatur nama domain. Untuk melakukan ini, masukkan perintah ip domain-name Nwking.org di jendela command switch, tetapi Anda dapat menggunakan nama lain. Maka kita perlu memastikan keamanan Kunci Aman, yaitu, mengaktifkan enkripsi menggunakan perintah kunci kripto dan kemudian menggunakan perintah kripto menghasilkan perintah untuk mengaktifkan fungsi pembuatan kunci enkripsi.

Saya akan berbicara secara rinci tentang pengoperasian protokol SSH dalam video berikut, jadi tetaplah selaras untuk hal-hal yang lebih menarik tentang keamanan Internet. Anda lihat bahwa setelah saya menggunakan perintah ini, pesan Hasilkan kunci RSA muncul di telepon, di mana RSA adalah salah satu standar enkripsi paling umum di bidang jaringan.

Setelah saya menekan "Enter", sebuah pesan muncul di layar yang menyatakan bahwa Anda dapat memilih panjang kunci enkripsi sesi dari 360 hingga 2048 bit dan bahwa membuat kunci 512-bit mungkin memakan waktu beberapa menit. Mari kita menetapkan ukuran kunci 1024 bit, ini adalah kunci yang cukup aman.

Saya ingin mencatat bahwa kunci 1024-bit berkali-kali lebih dapat diandalkan daripada kunci 512-bit, jadi jangan bingung bahwa itu hanya 2 kali lebih besar. Ini hanya jumlah bit sumber yang diperlukan untuk menghasilkan kunci sesi, kunci itu sendiri akan memiliki ukuran beberapa kali lebih besar dari angka ini.

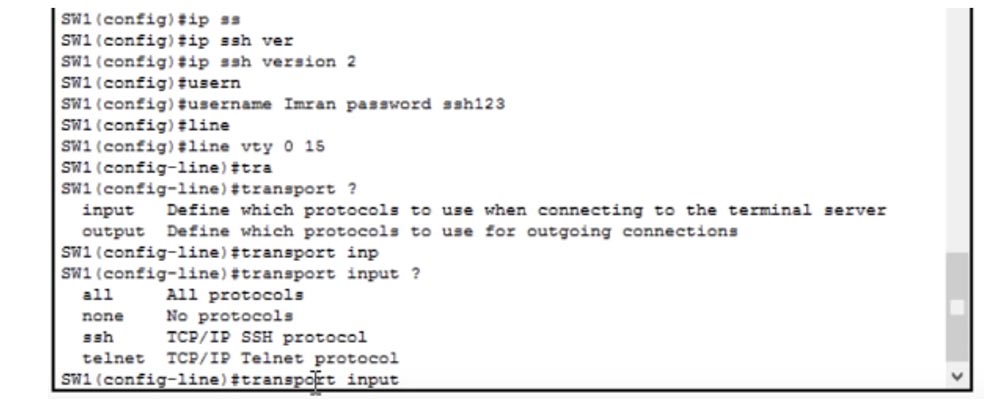

Jadi, kita memiliki nama host, nama domain, dan kunci enkripsi, sekarang kita perlu membuat fungsi SSH versi 2 tersedia, versi kedua dari protokol keamanan yang tidak kompatibel dengan versi SSH pertama. Perintah ip ssh versi 2 digunakan untuk ini. Ini berarti bahwa semua lalu lintas yang datang melalui SSH akan menggunakan versi kedua.

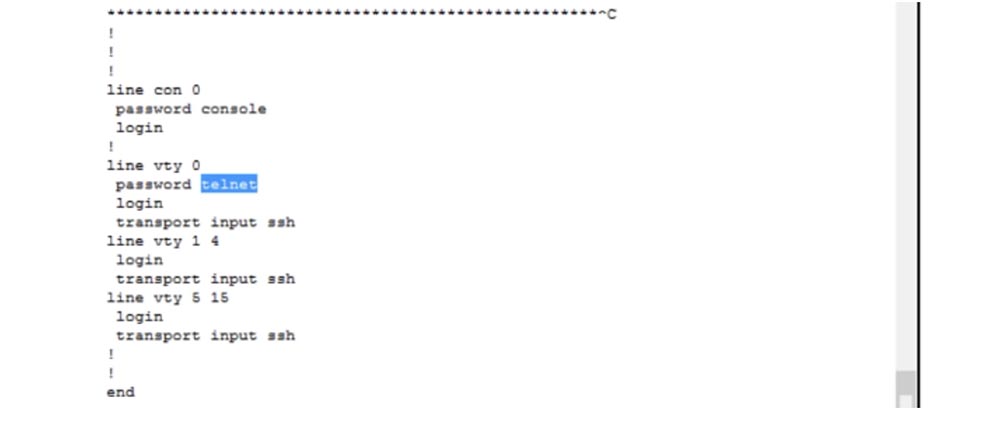

Selanjutnya kita perlu membuat pengguna - Buat Pengguna. Ini dapat dilakukan dengan memasukkan baris seperti ini: username Imran password ssh123. Sekarang Anda harus mengaktifkan sakelar untuk menggunakan SSH. Kita tahu bahwa SSH dan Telnet menggunakan baris vty, jadi kami mengetikkan perintah line vty 0 15, karena kami ingin menggunakan semua 16 jalur komunikasi.

Untuk menonaktifkan protokol SSH atau Telnet untuk sakelar ini, Anda harus menggunakan perintah input transport, setelah itu sistem akan menampilkan petunjuk dari 4 opsi yang memungkinkan:

semua - kemampuan untuk menggunakan kedua protokol;

tidak ada - nonaktifkan kedua protokol;

ssh - gunakan protokol SSH TCP / IP;

telnet - gunakan protokol Telnet TCP / IP.

Jika Anda memasukkan perintah tidak ada input transportasi, lalu lintas apa pun melalui SSH dan Telnet akan ditolak dan semua jalur vty dari 0 hingga 15 akan dinonaktifkan.

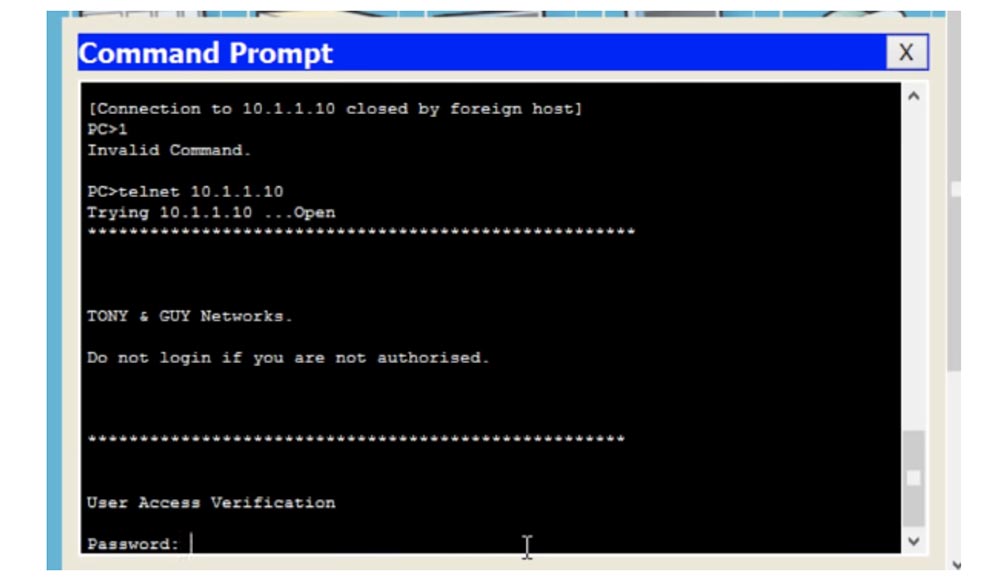

Jika saya kembali ke terminal baris perintah PC0 lagi, keluar dari pengaturan switch dan mencoba untuk terhubung melalui Telnet, maka saya akan melihat bahwa koneksi ditutup. Alasannya adalah bahwa kami telah melarang penggunaan protokol komunikasi apa pun. Sekarang, jika saya ingin menggunakan Telnet, saya akan memasukkan perintah transport input telnet di jendela pengaturan sakelar.

Jika setelah ini kami mencoba lagi untuk menghubungi saklar melalui komputer dan ketik telnet 10.1.1.10 di terminal baris perintah, koneksi akan dibuat dan kami akan melihat spanduk selamat datang dan saran untuk memasukkan kata sandi untuk verifikasi pengguna.

Apa yang telah kita lakukan Sebagai langkah keamanan, kami telah melarang penggunaan lalu lintas Telnet, yang memungkinkan penggunaan hanya lalu lintas SSH. Jika sekarang Anda memasukkan perintah ssh input transportasi dalam pengaturan sakelar dan mencoba masuk melalui komputer, sistem akan menolak untuk memberikan akses. Dalam hal ini, Anda perlu mengetik ssh di jendela prompt perintah PC0 - ini berarti pengguna ingin menjalin komunikasi menggunakan protokol SSH.

Setelah itu, sebuah template akan muncul di baris perintah untuk format data yang harus dimasukkan pengguna: SSH - 1 target nama pengguna.

Saya harus memasukkan versi protokol, nama pengguna, dan alamat IP perangkat yang ingin saya komunikasikan, jadi saya mengetikkan baris berikut:

ssh -1 Imran 10.1.1.10

Setelah itu, pesan Buka muncul, yang menunjukkan bahwa antarmuka perangkat target terbuka, meminta Anda untuk memasukkan Kata Sandi Kata Sandi. Saya memasukkan kata sandi ssh123, tetapi karena alasan tertentu tidak diterima. Faktanya adalah saya membuat satu kesalahan, dan ini bagus, karena berkat ini saya bisa memusatkan perhatian Anda pada langkah lain yang perlu.

Mari kita coba mencari tahu apa yang terjadi. Saya memasukkan kata sandi ssh123, yang sebelumnya dimasukkan ke dalam pengaturan sakelar. Mari kita lihat lagi konfigurasi switch saat ini, untuk memahami jenis kata sandi apa yang saya set.

Kita melihat bahwa kita memiliki koneksi yang berjalan pada baris 0 vty, dan kata sandi untuk baris ini bukan ssh123, tetapi telnet. Jika saya memasukkan kata sandi ini di baris perintah komputer, saya bisa masuk ke pengaturan sakelar. Mengapa kata sandi ssh123 tidak diterima? Ini semua tentang perintah login. Ini berarti bahwa Anda hanya dapat login dengan kata sandi yang telah ditetapkan sebelumnya, yaitu, Anda harus menggunakan kata telnet di atas sebagai kata sandi. Namun, jika kita ingin menggunakan kata sandi pengguna, maka alih-alih perintah login, kita harus menggunakan perintah login lokal.

Sekarang kita melihat bahwa semua pengaturan kami yang berisi perintah login telah berubah menjadi login lokal, yang berarti: "gunakan nama pengguna dan kata sandi lokal." Dan nama pengguna dan kata sandi lokal ada di baris nama pengguna Imran kata sandi ssh123. Saya ingin memeriksa apakah Paket Tracer mendukung perintah lokal dan melihat apa yang didukungnya - perintah ini berarti memeriksa kata sandi lokal.

Dalam tutorial video berikut tentang keamanan Internet, saya akan menunjukkan bahwa pengaturan masuk pengguna dapat dibuat lebih mudah menggunakan protokol kontrol akses khusus Cisco. Bahkan ketika menggunakan Cisco Identity Services Engine (ISE), yang tidak digunakan untuk router dan switch dan dirancang untuk bekerja dengan perangkat lain, kita harus yakin bahwa perangkat ini dapat mengakses database pusat dengan menggunakan nama pengguna dan kata sandi lokal.

Jadi, di terminal baris perintah sakelar kami menggunakan perintah masuk lokal, yang memberi tahu sistem bahwa perlu menggunakan nama pengguna dan kata sandi lokal. Sekarang saya akan memasukkan perintah Keluar pada baris perintah komputer dan mencoba menyambung kembali ke sakelar menggunakan kata sandi ssh123. Seperti yang Anda lihat, sekarang berhasil.

Hari ini kami melihat bagaimana Anda dapat menggunakan protokol SSH dalam praktiknya. Saya ingin mencatat bahwa Anda masing-masing, ketika Anda mulai bekerja di perusahaan, pertama-tama harus bertanya kepada manajer apakah mungkin untuk menempatkan semua perangkat ke mode operasi menggunakan protokol SSH untuk melindungi lalu lintas Anda.

Saya pikir untuk hari ini kami telah mempertimbangkan materi yang cukup berguna. Saya menyarankan Anda untuk membuat catatan agar lebih memahami masalah yang ada. Jika Anda tidak memahami sesuatu dari tutorial video hari ini mengenai topologi jaringan fisik dan logis atau beralih pengaturan, jangan ragu untuk bertanya, termasuk dalam grup Facebook

www.facebook.com/NetworKingConsultant , dan saya akan menjawabnya.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?