Selama beberapa dekade sekarang, peretas terus-menerus membunyikan alarm: privasi kami, privasi, hak anonimitas, hak kerahasiaan korespondensi diserang, dan semakin banyak setiap tahun. Era kontrol total sudah di ambang, tetapi kebanyakan orang tidak khawatir - bahkan wahyu yang menakjubkan dari Snowden oleh massa dianggap sebagai skandal lewat biasa dari beberapa pria. Apa yang tersisa bagi kita keamanan siber? Untuk menginformasikan. Konferensi keamanan berbicara tentang ancaman yang semakin canggih. Saya memilih sepuluh laporan yang ditujukan untuk tren terbaru di bidang ekstrasensor seluler.

- Giroskop yang mendengarkan

- Baterai yang mengetuk

"Katakan padaku berapa banyak energi yang dikonsumsi ponselmu ... dan aku akan memberitahumu di mana kau berada."

- wi-fi berbunyi bibir

"Katakan padaku apa medan elektromagnetik di ruangan itu ... dan aku akan memberitahumu di mana kamu berada."

- Suar RFID di pakaian Anda

- Kolusi ultrasonik dari gadget pintar Anda

- Musuh dari kulkas (dan rak buku)

"Apakah Anda memiliki satu microchip RFID di rumah dan dompet Anda?" - jadi kamu seorang teroris

- Kehidupan rahasia kartu SIM Anda

- Apakah mungkin untuk menolak spionase seluler

- Alih-alih kesimpulan

Giroskop yang mendengarkan

Smartphone modern dilengkapi dengan banyak sensor yang memungkinkan Anda untuk mengimplementasikan antarmuka pengguna yang kaya. Meskipun secara umum bermanfaat, mereka terkadang dapat secara tidak sengaja mengungkapkan informasi rahasia. Sementara risiko privasi yang terkait dengan sensor seperti mikrofon, kamera, dan GPS jelas dan dipahami dengan baik, ada juga yang tidak terlihat. Secara khusus, akses ke sensor gerak seperti giroskop dan akselerometer. Program apa pun - bahkan applet Java di situs web - dapat mengukur dan menyimpan kinerja sensor ini.

Apa yang mengancam ini? Akses ke giroskop dan accelerometer memungkinkan Anda untuk: 1) mengidentifikasi pengguna dengan pola berjalannya (diperoleh dari accelerometer smartphone); 2) membaca karakter yang dimasukkan dari keyboard, di sebelah yang terletak smartphone; dan bahkan 3) mendengarkan percakapan tanpa akses ke mikrofon asli - menggunakan giroskop sebagai mikrofon kasar. Petunjuk terperinci tentang cara melakukan semua ini ada dalam domain publik: [1]

Baterai yang mengetuk

Pernahkah Anda bertanya-tanya bagaimana baterai Anda dari ponsel akan tahu kapan harus berhenti mengisi, kapan terhubung ke jaringan, tetapi ponsel dimatikan? Baterai modern - memiliki komputer mikro built-in yang berkomunikasi dengan pengisi daya dan ponsel. Baterai pintar, atau lebih tepatnya "sistem manajemen baterai pintar" (SBS) yang ada di dalamnya, dapat diprogram ulang sepenuhnya.

Awalnya, fitur ini disediakan sehingga SBS dapat lebih akurat mengukur parameter baterai dan lebih adaptif mengkonfigurasi algoritma pengisian (tergantung pada bahan kimia dan karakteristik baterai lainnya). Jika penyerang dapat mengubah operasi komputer mikro internal, maka hal ini dapat menyebabkan baterai menjadi terlalu panas atau bahkan terbakar. Juga, seorang penyerang yang mendapatkan akses ke komputer mikro baterai pintar dapat memantau operasi tepercaya dengan chip crypto smartphone (karena baterai berkomunikasi dengan sistem operasi melalui "saluran tepercaya"). Instruksi terperinci tentang cara melakukan ini ada dalam domain publik: [2]

Katakan berapa banyak energi yang dikonsumsi ponsel Anda ... dan saya akan memberi tahu Anda di mana Anda berada

Platform seluler modern, seperti Android, memungkinkan aplikasi membaca total konsumsi energi pada smartphone. Informasi ini dianggap tidak berbahaya dan oleh karena itu bacaannya tidak memerlukan hak pengguna yang istimewa.

Apa yang mengancam ini? Hanya dengan membaca total konsumsi energi smartphone dalam beberapa menit, Anda dapat menentukan lokasi pengguna smartphone ini. Data konsumsi daya agregat telepon sangat bising karena banyak komponen dan aplikasi yang mengkonsumsi listrik secara bersamaan. Namun demikian, berkat algoritma pembelajaran mesin modern, mereka dapat dihapus dan berhasil menentukan lokasi smartphone. Instruksi terperinci tentang cara melakukan ini ada dalam domain publik: [3]

Bibir wifi

Sinyal Wi-Fi dapat "melihat" pergerakan dan lokasi orang dan "mendengar" percakapan mereka - bahkan mereka yang tidak membawa barang elektronik. Ini dimungkinkan berkat teknik pemetaan radio yang canggih: pemetaan radio berbutiran kasar memungkinkan Anda untuk "melihat", dan berbutir halus - bahkan untuk "mendengar" (dan beberapa orang sekaligus).

Kasus dengan Wi-Fi-vision lebih atau kurang jelas, dan karenanya tidak begitu menarik. Adapun Wi-Fi-hearing, rahasianya di sini adalah profil gerakan rongga mulut. Pada saat yang sama, sinyal Wi-Fi menangkap tidak hanya posisi karakteristik bibir, tetapi juga posisi karakteristik gigi dan lidah. Selain itu, karena sinyal radio melewati dinding dan penghalang fisik lainnya, Wi-Fi dapat "mendengar" percakapan bahkan di balik dinding. Untuk ini, sinyal Wi-Fi hanya perlu menemukan mulut orang itu tanpa membingungkannya dengan mata yang berkedip. Tapi masalah ini sepenuhnya bisa dipecahkan. Petunjuk terperinci tentang cara menjinakkan Wi-Fi (menggunakan pembelajaran mesin dan transformasi wavelet), berada dalam domain publik: [4]

Katakan padaku apa medan elektromagnetik di ruangan itu ... dan aku akan memberitahumu di mana kamu berada

Lokalisasi dalam ruangan dengan memperbaiki medan elektromagnetik (sidik jari elektromagnetik) oleh smartphone adalah teknologi yang banyak dibahas dalam beberapa tahun terakhir. Teknologi ini didasarkan pada kenyataan bahwa di dalam ruangan yang berbeda - medan magnet berbeda. Ini berbeda tergantung pada faktor alami dan buatan: fitur desain baja atau kerangka beton bertulang, fitur desain jaringan listrik, dll.

T.O. Setiap kamar memiliki sidik jari elektromagnetik yang unik. Profil medan magnet yang sesuai dapat digunakan sebagai sidik jari untuk pelokalan dalam ruangan. Pelokalan dalam ruangan elektromagnetik secara bertahap menggantikan pemetaan radio Wi-Fi, karena lebih hemat energi. Memang, untuk memperbaiki medan elektromagnetik, tidak ada yang diperlukan selain smartphone. Tetapi Anda tidak perlu membuat bidang ini - itu sudah ada. Sementara pemetaan radio Wi-Fi memerlukan beberapa penerima dan pemancar sinyal Wi-Fi. Petunjuk terperinci tentang cara membuat localizer dalam ruangan elektromagnetik ada dalam domain publik: [5]

Suar RFID di pakaian Anda

Pemasar dalam industri ritel mencoba menghadirkan beacon RFID - chip komputer kecil ini lebih kecil dari sebutir pasir yang memungkinkan Anda melacak pergerakan objek - seperti "barcode yang ditingkatkan." Namun, beacon RFID berbeda dari barcode dalam tiga cara mendasar:

1) Produk dari model yang sama memiliki barcode yang sama. Sedangkan, berkat suar RFID, setiap instance produk memiliki pengidentifikasi unik. Pengidentifikasi ini dapat dengan mudah dikaitkan dengan pembeli. Misalnya, untuk mengidentifikasi "pembeli yang sering," ketika memindai kartu kreditnya.

2) chip RFID dapat dibaca dari kejauhan; menembus pakaian, dompet, atau ransel Anda - tanpa sepengetahuan dan persetujuan Anda. Sebagai konsumen, kita tidak dapat mengetahui produk mana yang memiliki chip ini dan mana yang tidak. Chip RFID dapat disembunyikan dengan baik. Misalnya, mereka dapat dijahit ke dalam lapisan pakaian, yang terletak di antara lapisan-lapisan kardus, dicetak dalam plastik atau karet, diintegrasikan ke dalam desain kemasan konsumen. Selain itu, antena yang diperlukan untuk pengoperasian chip ini sekarang hanya dapat dicetak dengan tinta konduktif, yang membuat chip RFID hampir tidak terlihat. Beberapa perusahaan bahkan bereksperimen dengan desain kemasan, yang dengan sendirinya akan menjadi antena (dan dengan demikian antena khusus tidak akan diperlukan). Akibatnya, dalam waktu dekat konsumen tidak akan dapat mengetahui apakah ada suar RFID dalam produk yang dibeli olehnya atau tidak. Jadi, beacon RFID saat ini ditempatkan tidak hanya pada label produk, tetapi, dalam hal label pakaian, semakin dijahit langsung ke pakaian. Pada saat yang sama, orang yang tertarik tidak akan mengalami masalah berkeliling toko dengan pemindai RFID dan katalog produk; dan kemudian cocokkan suar RFID dan pakaian.

Akibatnya, ia akan dapat, berkeliaran di jalan dengan pemindai RFID, untuk mencari tahu apa yang dikenakan seseorang. Pada saat yang sama, jika Anda masih berpikir bahwa beacon RFID hanya dapat dibaca dari jarak beberapa sentimeter, maka Anda salah. Dengan bantuan peralatan khusus yang murah, mereka dapat dibaca dari jarak 20 meter, dan bahkan lebih. [6]

Kolusi ultrasonik dari gadget pintar Anda

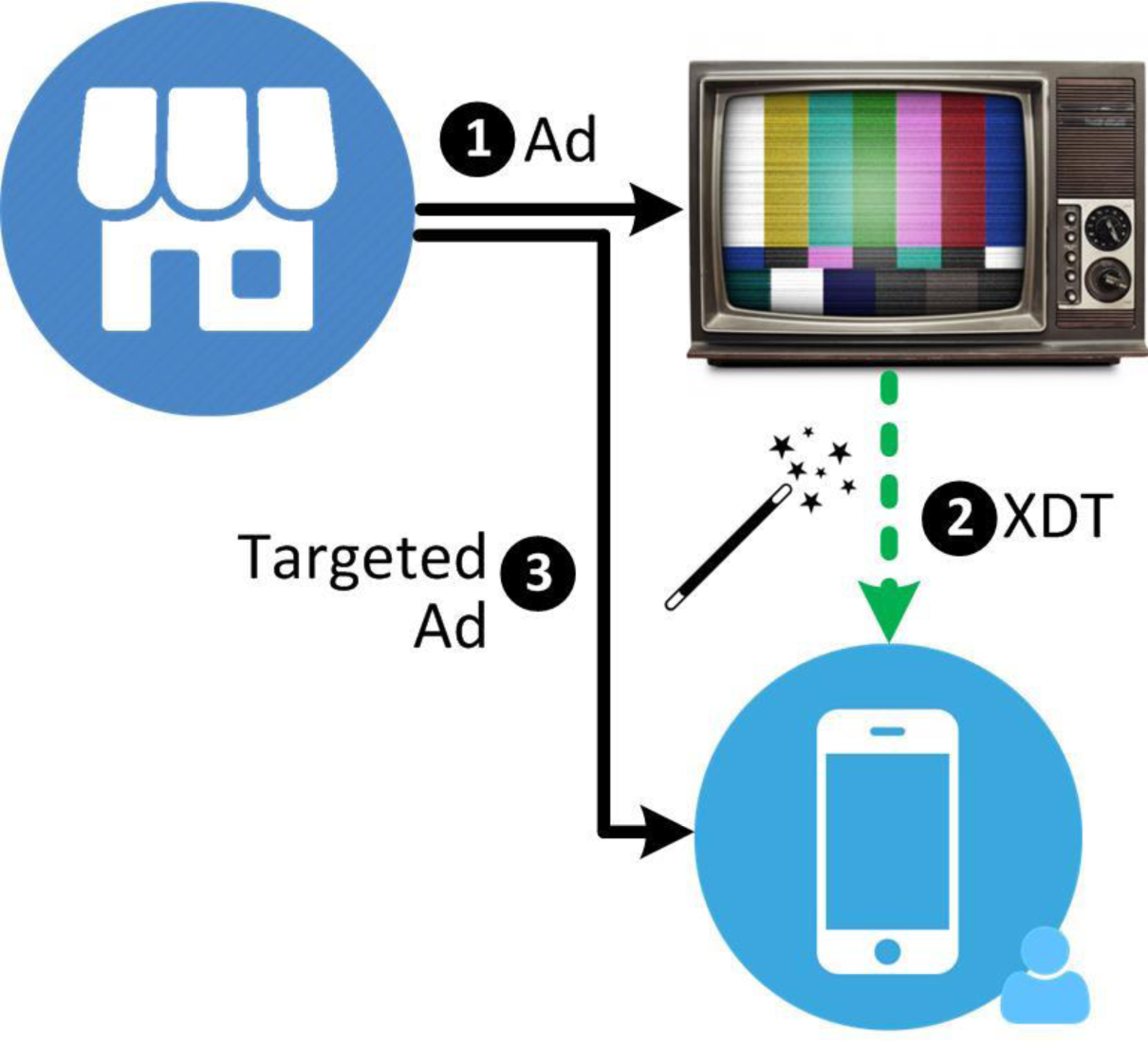

Ultrasonic Tracking Ecosystem (uBeacons) adalah teknologi yang relatif baru yang menggunakan suar audio di luar pendengaran manusia untuk melacak pengguna dan perangkat. uBeacons adalah suar audio frekuensi tinggi yang dapat dipancarkan dan ditangkap oleh sebagian besar speaker komersial dan mikrofon; dan yang tidak terdengar oleh orang-orang. Biasanya di kisaran 18-20 kHz. Ultrasonografi ini adalah cawan suci pemasar, karena memungkinkan Anda untuk melacak tindakan pengguna pada perangkat yang berbeda.

Misalnya, mengetahui bahwa Paman Vasya baru saja menonton iklan televisi; dan sekarang dia duduk di Internet dari telepon pintar (untuk menemukan hadiah ulang tahun) - pengiklan dapat menampilkan iklan kontekstual yang relevan. uBeacons dapat disematkan di situs web atau iklan televisi, dan dapat dikompilasi dengan SDK periklanan yang tertanam dalam aplikasi ponsel cerdas. Keuntungan uBeacons yang sangat dihargai pemasar adalah teknologi ini memberikan penargetan iklan yang sangat akurat tanpa memerlukan tindakan apa pun dari pengguna. Namun, untuk ini perlu bahwa kerangka kerja uXDT diinstal pada perangkat seluler pengguna. Inti dari kerja kerangka uXDT adalah suar audio yang sesuai dibangun ke dalam aplikasi seluler: untuk melacak apa yang dilakukan pengguna.

Pada saat yang sama, pengembang aplikasi seluler bahkan mungkin tidak tahu bahwa suar seperti itu bersembunyi di proyeknya. Ini bisa terjadi, misalnya, ketika dia menggunakan "SDK gratis" ketika mengembangkan perangkat lunak, di mana pengembang SDK ini membangun modul ultrasonik ke perpustakaannya demi keuntungan. Pengiklan menggunakan uXDT untuk menargetkan pengguna sebagai berikut.

1) Pertama, pengiklan meluncurkan iklan dengan elemen ultrasonografi: baik di TV atau di situs.

2) Segera setelah iklan ditampilkan, nada pendek frekuensi tinggi (yaitu, ultrasonik) dikeluarkan dari pengeras suara perangkat. Nada frekuensi tinggi ini segera ditangkap oleh kerangka kerja uXDT pada ponsel cerdas pengguna.

3) Untuk menyediakan fungsionalitas tersebut, kerangka kerja uXDT berjalan di latar belakang dan secara berkala mengakses mikrofon perangkat untuk mendengarkan sinyal ultrasonik.

Setelah sinyal semacam itu terdeteksi, kerangka kerja uXDT mengekstraksi pengidentifikasi unik iklan darinya dan memberi tahu pengiklan tentangnya, bersama dengan data identifikasi unik perangkat dan pengguna. Pengiklan kemudian menggunakan informasi ini untuk mengidentifikasi minat dan preferensi pengguna, dan sesuai dengan ini menjadikannya tawaran iklan individual: mengarahkan iklan bertarget ke perangkat pengguna. [7]

Musuh dari kulkas (dan rak buku)

Pada tahun 1999, University of Massachusetts memprakarsai proyek Auto-ID, yang bertujuan untuk menciptakan "dunia yang terhubung secara fisik" di mana setiap elemen di planet ini diinventarisasi, didaftar dan dilacak. Sekarang ada 0,3 mm rambu RFID setipis rambut manusia. Mereka dapat dengan mudah ditempatkan dalam uang kertas, yang memungkinkan layanan khusus untuk memantau sejarah transaksi moneter. Inisiatif semacam itu menghilangkan anonimitas pertukaran uang tunai.

"Lemari es yang melaporkan ke supermarket tentang isinya." “Televisi interaktif yang memilih iklan yang relevan dengan Anda” (misalnya, berdasarkan konten kulkas Anda). Semua ini adalah realitas zaman kita. ID-otomatis, dikombinasikan dengan pemindai RFID yang dipasang di rak buku (disebut rak pintar), dapat memberikan tingkat kemahatahuan tentang perilaku konsumen potensial. Selain itu, kadang-kadang pemindai RFID semacam itu dipasang di item interior bahkan tanpa sepengetahuan pengguna akhir. [8]

Apakah Anda memiliki microchip RFID tunggal di rumah dan dompet Anda? - jadi kamu seorang teroris

Saat ini, badan intelijen pemerintah secara serius memikirkan, untuk melawan terorisme, untuk mendigitalkan semua kegiatan kehidupan setiap orang, dan untuk memantaunya secara real time. “Kunci untuk mengalahkan teroris adalah kemampuan untuk mendigitalkan semua orang dan menempatkan mereka di medan perang digital kami. Dengan mengidentifikasi setiap orang dan melacak pergerakannya secara real time, kita akan dapat segera belajar tentang aktivitasnya yang mencurigakan. Dan jika seseorang tidak didigitalkan, maka dia adalah seorang teroris potensial. Anda dapat mendigitalkan populasi dengan menanamkan beacon RFID: dalam dokumen, dalam lisensi mobil, tiket perpustakaan, sertifikat perusahaan, paspor, visa, plat nomor, dll. Setelah mendigitalkan populasi sepenuhnya, kita akan tahu siapa yang memiliki apa. Kemudian kita dapat, memproses semua data ini di komputer yang kuat, mengidentifikasi aktivitas yang mencurigakan. Kita dapat melacak orang di dalam kendaraan dengan melakukan triangulasi beacon RFID (gunakan instalasi tiga pemindai RFID yang ditempatkan, misalnya, di tiang lampu). Semua kendaraan yang bergerak antar kota juga harus memiliki suar RFID (berdasarkan SIM, dokumen). Ketika kendaraan ini mendekati pemindai RFID yang tertanam di aspal jalan, kami akan dapat mengidentifikasi mobil dan pengemudi saat ini. T.O. kami akan dapat mengidentifikasi secara kualitatif aktivitas yang mencurigakan dari populasi. " [9]

Kehidupan rahasia kartu SIM Anda

Kartu SIM adalah komputer kecil misterius di saku Anda yang berada di luar kendali Anda. Kartu SIM dapat melakukan lebih dari sekadar memediasi proses otorisasi pada ponsel Anda. Aplikasi paling sederhana dapat diunduh dan dijalankan langsung pada kartu SIM - secara terpisah dari ponsel, bahkan tanpa mengetahui sistem operasi yang ada di ponsel. Aplikasi ini dapat: 1) menavigasi ke URL; 2) mengirim SMS; 3) memulai dan menerima panggilan; 4) menghubungkan dan menggunakan layanan informasi; 5) jalankan perintah-AT pada ponsel. Aplikasi pada kartu SIM diunduh dalam "mode diam" - melalui transfer data paket melalui akses jarak jauh. Operator seluler atau penyerang yang berpura-pura menjadi operator seluler (misalnya, melalui interceptor IMSI ) dapat memperbarui aplikasi pada kartu SIM. Instruksi terperinci tentang cara melakukan ini ada dalam domain publik: [10]

Apakah mungkin untuk menolak spionase seluler

Jadi, ini adalah 10 teknologi modern persepsi ekstrasensor seluler yang memungkinkan Big Brother dan pihak lain yang berkepentingan untuk melakukan pengawasan total. Tetapi trik-trik "old school", menggunakan spyware yang diam-diam digunakan pada perangkat mobile, juga masih relevan.

Ada beberapa lusinan program spyware yang dapat diinstal dari jarak jauh pada ponsel dalam "mode diam" dan memata-matai pemiliknya tanpa memberitahukan keberadaannya. Sebelumnya diyakini bahwa mengikuti apa yang disebut "Keamanan cybersecurity", Anda dapat secara andal melindungi diri dari gangguan semacam itu dalam kehidupan pribadi Anda. Namun, hari ini bahkan mereka yang menghindari perilaku online berisiko, yang menggunakan perlindungan paling modern dan yang menggunakan pembaruan perangkat lunak terbaru dapat menjadi korban spionase seluler.

Berkat fitur keamanan modern, beberapa spyware dapat dilacak. Namun, agar fitur keamanan ini tetap mutakhir, Anda harus dapat mengonfigurasinya. Bagaimanapun, penyerang seperti keamanan tidak duduk diam, dan melakukan upaya signifikan untuk menyembunyikan program mereka dari sistem pertahanan otomatis. Pada saat yang sama, semakin sulit untuk mengatur perlindungan dari waktu ke waktu, dan melakukan serangan yang berhasil lebih mudah. Termasuk karena, atas permintaan agen intelijen Barat, teknologi informasi paling modern sekarang berada di domain publik. Sebagai hasil dari kebijakan keterbukaan ini, risiko menggunakan mainan teknologi tinggi - menonton film tentang peretas oleh kaum muda; tidak terduga dan impulsif.

Kebocoran mainan hi-tech CIA yang dipublikasikan secara luas sama sekali bukan pembatasan Snowden dan WikiLeaks - apa yang media coba untuk meyakinkan audiens yang tidak berpengalaman - tetapi kebocoran informasi yang terkendali yang bertujuan mengirim pesaing ke "perlombaan senjata" dengan arah yang sengaja hilang; sehingga mereka terus menginvestasikan waktu dan uang dalam alat yang tidak lagi memberikan keunggulan kompetitif. Operasi dunia maya dan perang infosentris bukan lagi kunci keunggulan kompetitif. Hari ini, bola dikuasai oleh perang yang berpusat pada pengetahuan, yang intinya adalah bahwa "profesional menghancurkan orang, bukan mobil."

T.O. hari ini kita menyaksikan asimetri eksponensial yang terus meningkat dari keamanan siber: penyerang berada dalam kondisi yang lebih menguntungkan daripada pembela. Peningkatan tahunan dalam ancaman seluler adalah 42%. Di bawah ini adalah beberapa contoh spyware yang didistribusikan sebagai legal - disamarkan sebagai apa yang disebut. "Sistem kontrol orangtua" dan sejenisnya. Mereka semua menyembunyikan tindakan mereka dari pemilik ponsel.

Neo-Call Spy. Awalnya dibuat untuk ponsel Symbian, sekarang juga berfungsi di iPhone, Blackberry, Android, Windows Phones. Ini mengirimkan informasi langsung ke ponsel lain. Program ini didasarkan pada nomor IMEI, yaitu . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

Alih-alih sebuah kesimpulan

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.