Pekan lalu, Kommersant melaporkan bahwa "basis pelanggan Street Beat dan Sony Center tersedia untuk umum," tetapi kenyataannya, semuanya jauh lebih buruk daripada yang dikatakan oleh artikel tersebut.

Saya sudah melakukan analisis teknis terperinci tentang kebocoran ini di saluran Telegram saya , jadi di sini kita hanya akan membahas poin utama.

: . . , .

Server Elasticsearch berikutnya dengan indeks ternyata berada dalam akses gratis:

- graylog2_0

- readme

- unauth_text

- http:

- graylog2_1

Graylog2_0 berisi log dari 11/16/2018 hingga Maret 2019, dan graylog2_1 berisi log dari Maret 2019 hingga 06/04/2019 . Hingga penutupan akses ke Elasticsearch, jumlah entri di graylog2_1 bertambah.

Menurut mesin pencari Shodan, Elasticsearch ini telah berada di domain publik sejak 11/12/2018 (dalam hal ini, seperti dijelaskan di atas, entri log pertama bertanggal 16/11/2018).

Dalam log, bidang gl2_remote_ip menunjukkan alamat IP 185.156.178.58 dan 185.156.178.62, dengan nama DNS srv2.inventive.ru dan srv3.inventive.ru :

Saya memberi tahu Inventif Retail Group ( www.inventive.ru ) tentang masalah pada 06/04/2019 pukul 18:25 (waktu Moskow) dan pada 22:30 server "diam-diam" menghilang dari akses gratis.

Itu terkandung dalam log (semua data diperkirakan, duplikat dari perhitungan tidak dihapus, sehingga jumlah informasi yang bocor nyata kemungkinan besar kurang):

- Lebih dari 3 Juta Alamat Email untuk Re Shoppers: Store, Samsung, Street Beat, dan Lego

- lebih dari 7 juta ponsel pembeli re: Store, Sony, Nike, Street Beat dan Lego store

- lebih dari 21 ribu pasang login / kata sandi dari akun pribadi pembeli toko Sony dan Street Beat.

- sebagian besar catatan telepon dan email juga berisi nama lengkap (sering dalam huruf Latin) dan nomor kartu loyalitas.

Contoh dari log yang terkait dengan pelanggan toko Nike (semua data sensitif telah diganti dengan karakter "X"):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

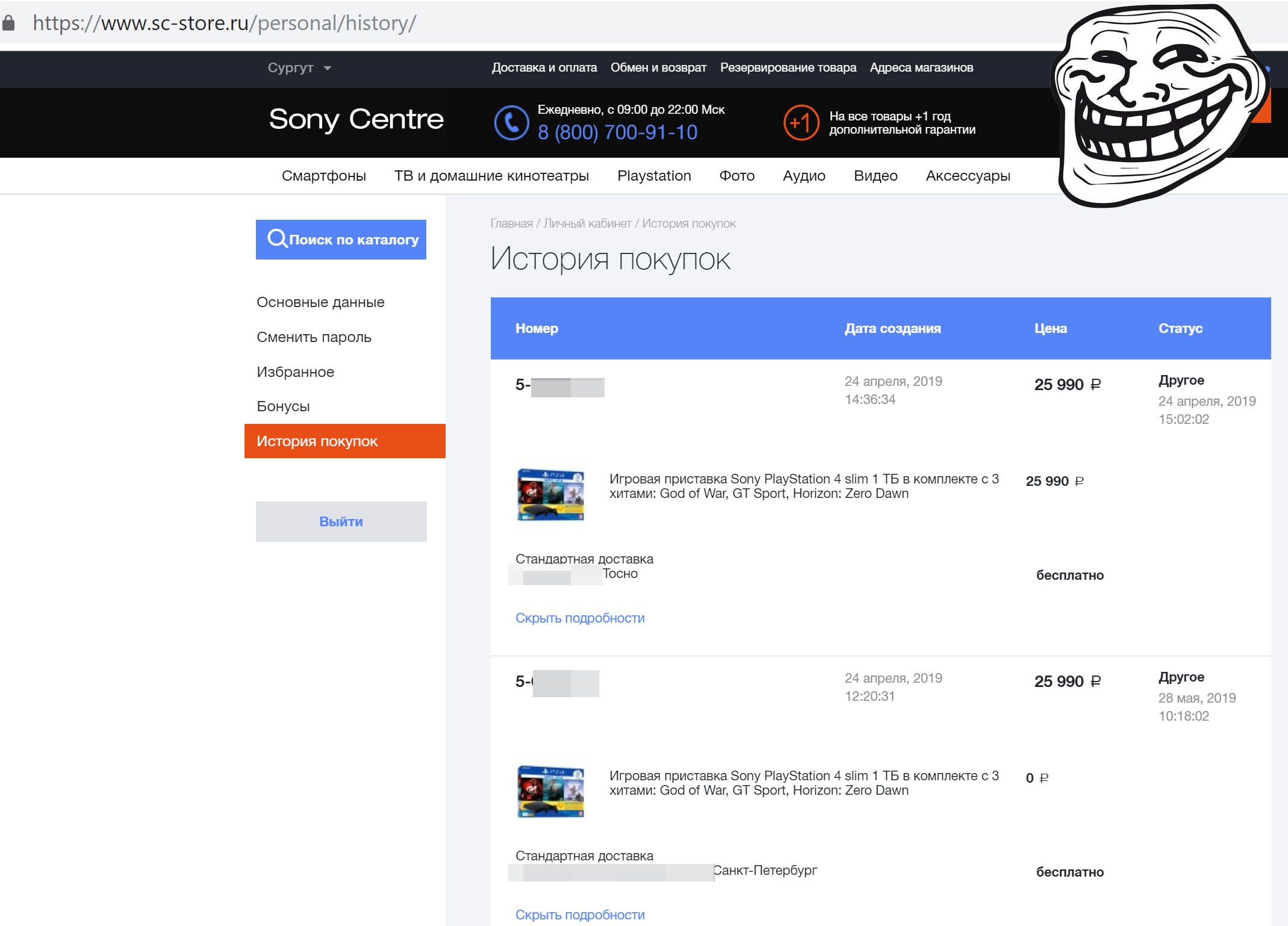

Berikut adalah contoh bagaimana login dan kata sandi disimpan dalam log dari akun pribadi pelanggan di situs sc-store.ru dan street-beat.ru :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

Pernyataan resmi IRG tentang insiden ini dapat dibaca di sini , kutipan darinya:

Kami tidak dapat membiarkan momen ini tanpa pengawasan dan mengubah kata sandi untuk dasbor pribadi klien menjadi yang sementara untuk menghindari kemungkinan penggunaan data dari dasbor pribadi untuk tujuan penipuan. Perusahaan tidak mengkonfirmasi kebocoran data pribadi pelanggan street-beat.ru. Semua proyek Kelompok Ritel Inventif segera diperiksa tambahan. Tidak ada ancaman terhadap data pribadi klien yang ditemukan.

Sangat buruk bahwa IRG tidak dapat menemukan apa yang bocor dan apa yang tidak. Berikut adalah contoh dari log yang terkait dengan pelanggan toko Street Beat:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

Namun, kami beralih ke berita yang sangat buruk dan menjelaskan mengapa ini justru kebocoran data pribadi klien IRG.

Jika Anda memperhatikan dengan seksama indeks dari Elasticsearch yang tersedia secara bebas ini, Anda dapat melihat dua nama di dalamnya: readme dan unauth_text . Ini adalah fitur karakteristik dari salah satu dari banyak skrip ransomware. Mereka mencapai lebih dari 4 ribu server Elasticsearch di seluruh dunia. Konten readme terlihat seperti ini:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

Sementara server dengan log IRG berada di domain publik, skrip ransomware pasti mendapat akses ke informasi klien dan, jika Anda yakin pesan yang ditinggalkannya, data tersebut diunduh.

Selain itu, saya tidak ragu bahwa database ini ditemukan sebelum saya dan sudah diunduh. Saya bahkan akan mengatakan bahwa saya yakin akan hal ini. Tidak ada rahasia bahwa pangkalan-pangkalan terbuka semacam itu sengaja dicari dan dipompa keluar.

Berita tentang kebocoran informasi dan orang dalam selalu dapat ditemukan di saluran Telegram saya " Kebocoran informasi ": https://t.me/dataleak .