Sekitar enam bulan sekali, seorang jurnalis Amerika

menerbitkan catatan konspirasi bahwa Cisco akan membeli Splunk dan memasuki segmen SIEM, karena ini adalah kekurangan yang kita miliki untuk penaklukan terakhir pasar keamanan informasi global (walaupun kita sudah bernama vendor No. 1 pada bulan Maret). Namun, jurnalis yang menulis biasanya lupa bahwa Cisco telah mengembangkan SIEM, yang disebutnya

OpenSOC dan memberi untuk pengembangan lebih lanjut di Yayasan Apache (di mana OpenSOC sudah berkembang dengan nama Apache Metron). Tapi ini hanya lelucon, tetapi faktanya alasannya berbeda. Tidak ada vendor di dunia yang akan memiliki portofolio produk yang luas untuk keamanan informasi dan pada saat yang sama dapat mendukung solusi multi-vendor SIEM. Upaya langka semacam ini mengarah pada fakta bahwa vendor tidak dapat membuat solusi pemantauan independen-vendor yang normal dan mulai kehilangan pemain ceruk (Splunk, IBM, Fokus Mikro, Elastis, LogRhytm, dll.), Berkonsentrasi hanya pada pengembangan produk andalan mereka, atau pada kenyataan bahwa SIEM berubah menjadi konsol reguler untuk produknya sendiri tanpa kontrol dan subsistem normal (semua kekuatan dilemparkan ke pemantauan). Cisco, setelah memasuki sungai dua kali dengan nama "SIEM" (pertama kali dengan SIM CiscoWorks dan yang kedua dengan Cisco MARS), hari ini berfokus pada solusi yang sedikit berbeda, yaitu

Cisco Threat Response , yang merupakan platform pemburuan ancaman dan yang, dalam jangka panjang, harus menjadi tautan untuk semua solusi keamanan siber Cisco.

Berkomunikasi dengan pelanggan, mereka biasanya menggambarkan tentang tugas yang sama, yaitu sebagai berikut:

- kami melihat jutaan acara dari berbagai solusi, tetapi kami tidak yakin apakah mereka tidak melewatkan sesuatu yang ditargetkan dan diarahkan secara khusus terhadap kami

- kami memiliki banyak peristiwa IB baku dan kami ingin memperkaya mereka dengan data intelijen ancaman

- kami menerima buletin dari GosSOPKI, FinCERT, dan perusahaan komersial, tetapi kami tidak tahu apa yang harus dilakukan dengan mereka dan bagaimana memverifikasi bahwa indikator kompromi yang dijelaskan di dalamnya tidak terjadi, dan jika ya, maka segera pahami di mana tepatnya

- kami ingin memvisualisasikan hubungan antara berbagai artefak dan indikator kompromi terkait dengan infrastruktur kami dan untuk memahami skala bencana

- kami ingin menemukan ancaman untuk segera memblokirnya dengan cara terbaik

- kami ingin menangkap gambar IB di berbagai titik pada waktunya untuk melacak dinamika

- kami ingin membagikan hasil penyelidikan dengan anak perusahaan kami atau sebagai bagian dari grup perusahaan

- kita membutuhkan sesuatu yang lebih sederhana dan lebih disukai dalam satu solusi murah.

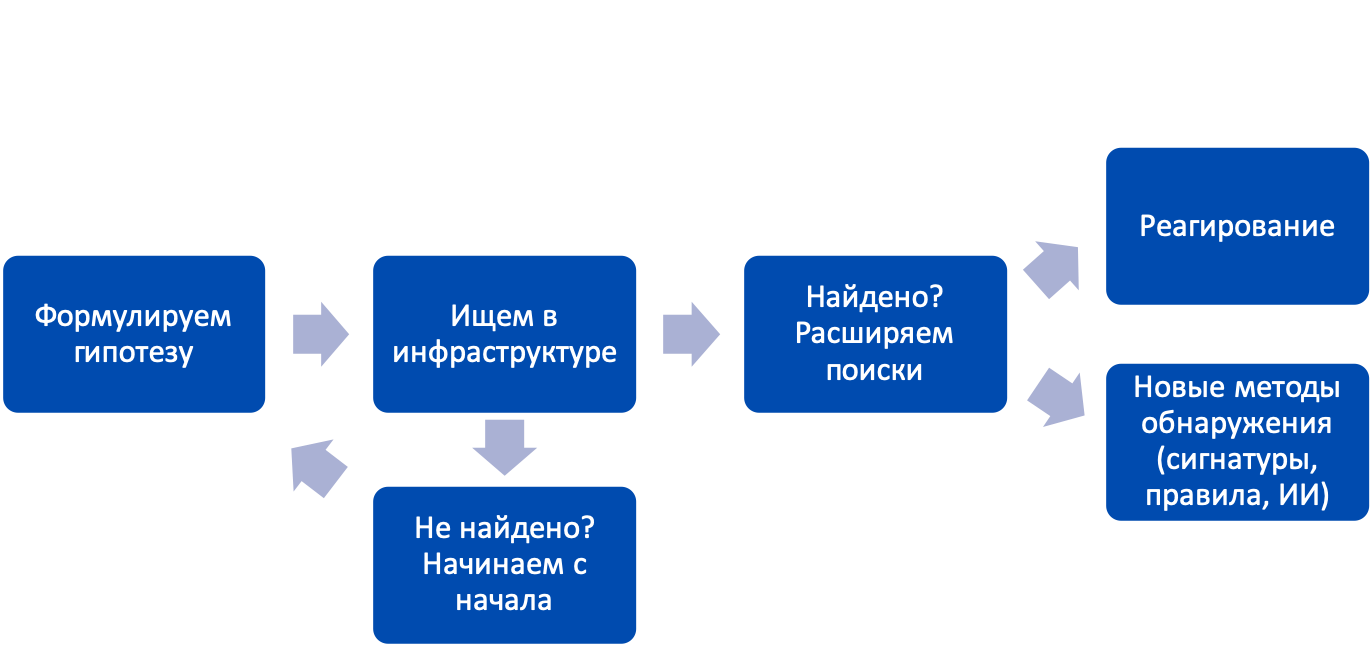

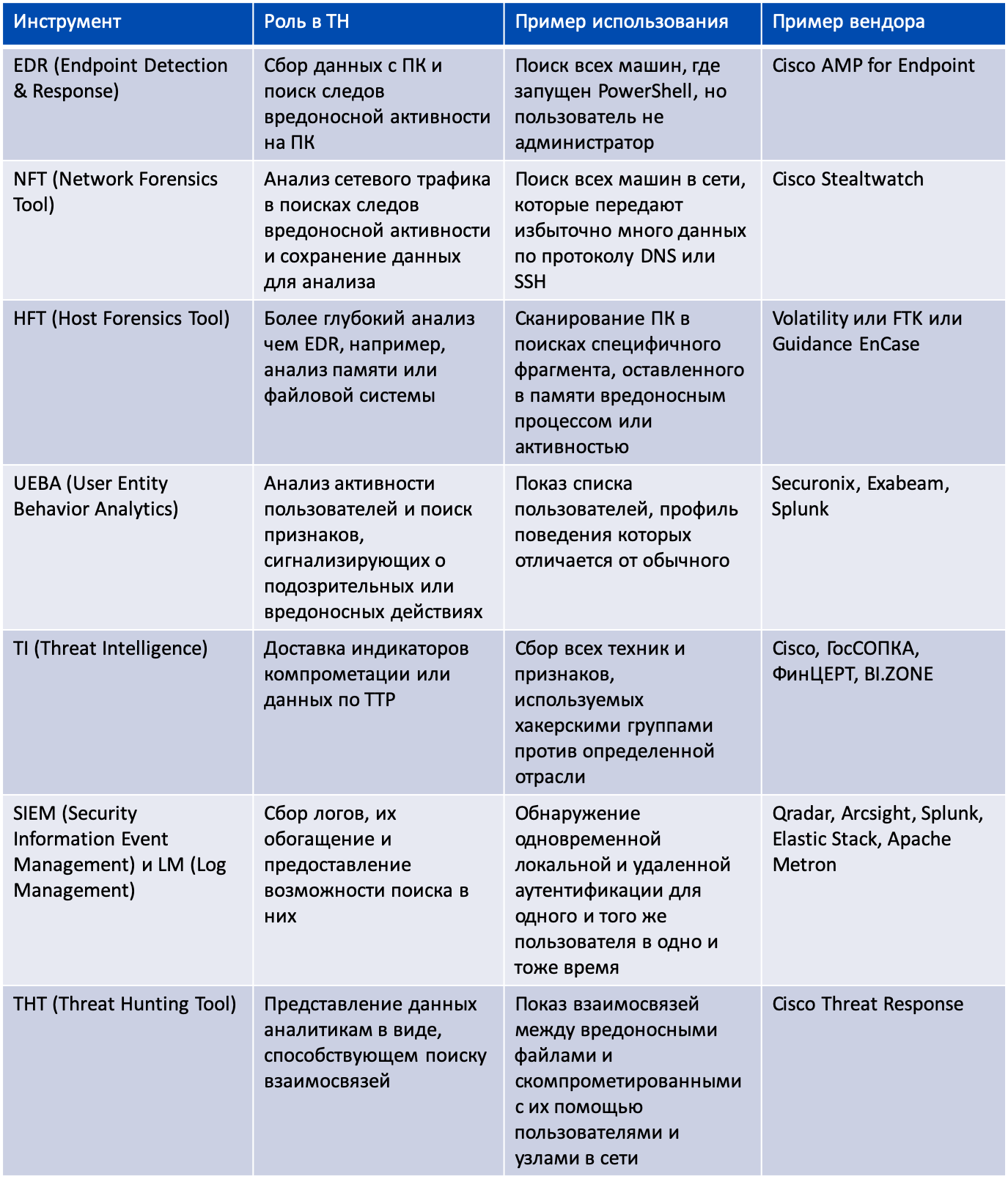

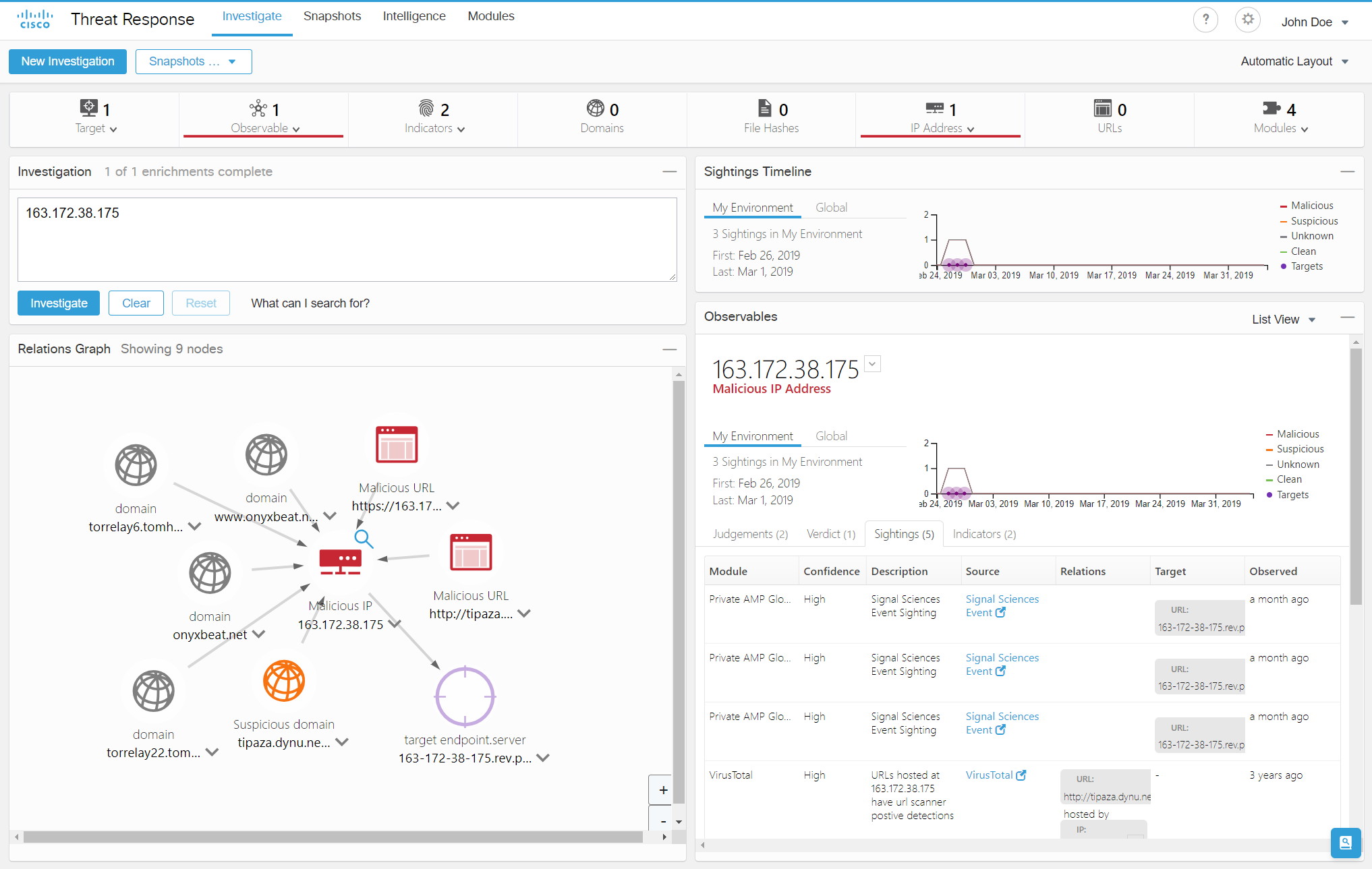

Jika bukan karena keinginan terakhir, seseorang dapat menawarkan berbagai solusi Threat Hunting yang berbeda, yang masing-masing memecahkan masalahnya sendiri. Atau Anda dapat menawarkan "pemanen" berdasarkan beberapa solusi SIEM- atau SOAR, yang, bagaimanapun, seperti pesawat ruang angkasa. Kami memutuskan untuk melakukannya dengan lebih mudah dengan mengembangkan platform pemburuan ancaman ringan dan gratis Cisco Threat Response, yang, sebagai perantara antara SIEM / SOAR dan alat keamanan, memungkinkan Anda untuk mendapatkan hasil maksimal dari menggunakan solusi Cisco dengan menggabungkannya ke dalam sistem keamanan cybersecurity tunggal.

Setahun yang lalu, ketika kami baru saja merilis platform ini (juga disebut

Cisco Visibility ), ia dapat menerima data hanya dari tiga solusi Cisco - AMP untuk Endpoints, Threat Grid dan Umbrella (serta dari sumber eksternal VirusTotal). Selama tahun lalu, kami telah secara signifikan memperluas kemampuan CTR dengan mengintegrasikannya dengan Cisco Email Security dan Cisco Firepower. Sekarang kita memiliki kesempatan untuk menganalisis peristiwa keamanan yang diterima tidak hanya pada tingkat perangkat terminal, tetapi juga pada tingkat keamanan email dan jaringan.

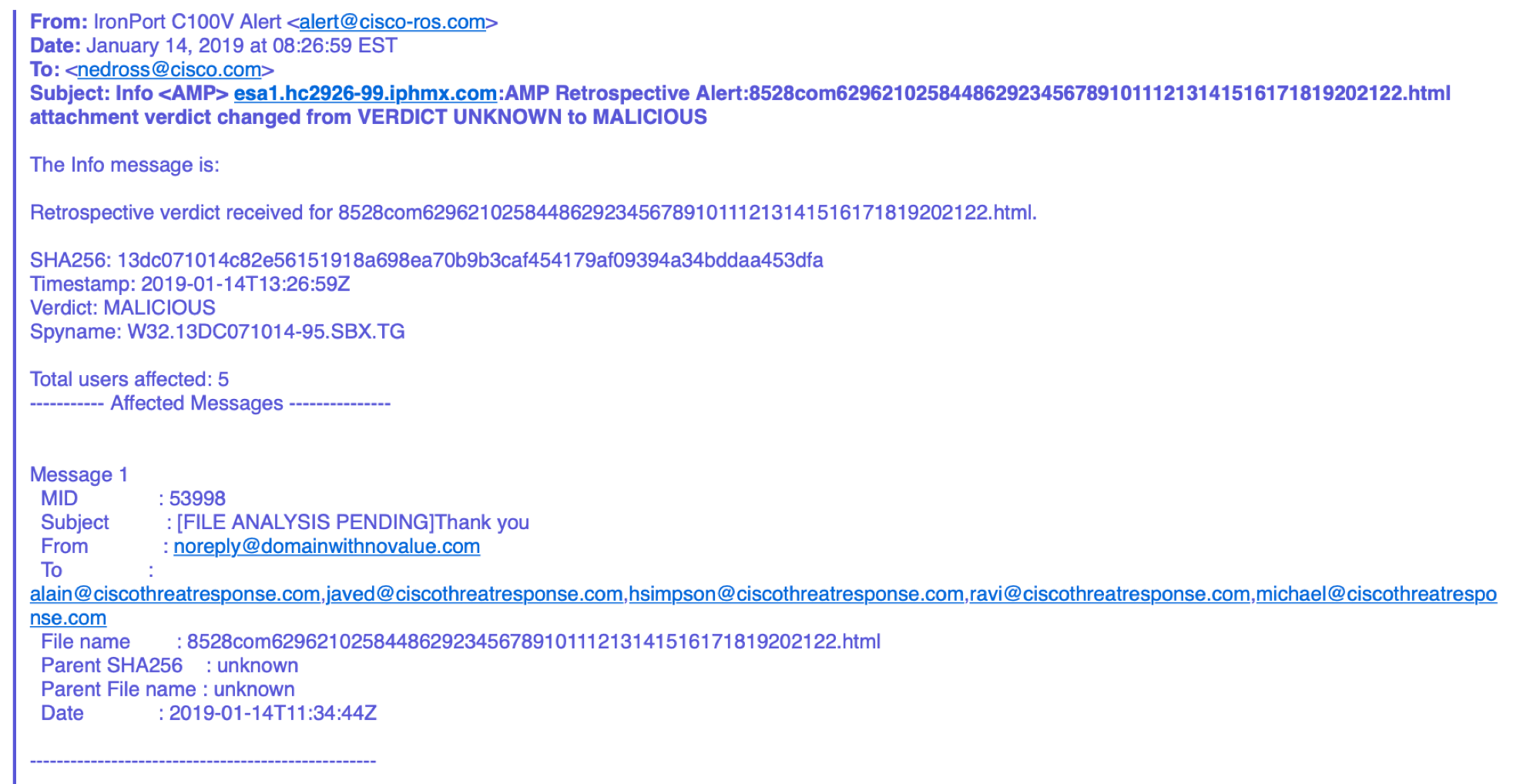

Mari kita lihat bagaimana integrasi CTR dengan Cisco Email Security (ESA) bekerja. Misalkan Anda menerima pemberitahuan email dari Cisco ESA tentang lampiran jahat yang terdeteksi di salah satu pesan email. Harap dicatat bahwa ini bukan tentang mendeteksi ancaman dengan cepat, tetapi tentang analisis retrospektif, yang memungkinkan untuk menarik kesimpulan tentang bahaya beberapa waktu setelah menerima surat dengan lampiran yang tidak diketahui. Sekarang kita dihadapkan dengan tugas memahami siapa yang “jatuh di bawah distribusi” dan jika ada penerima yang berhasil membuka lampiran dan menginfeksi komputer mereka, sehingga memunculkan penyebaran kode berbahaya melalui jaringan perusahaan atau departemen.

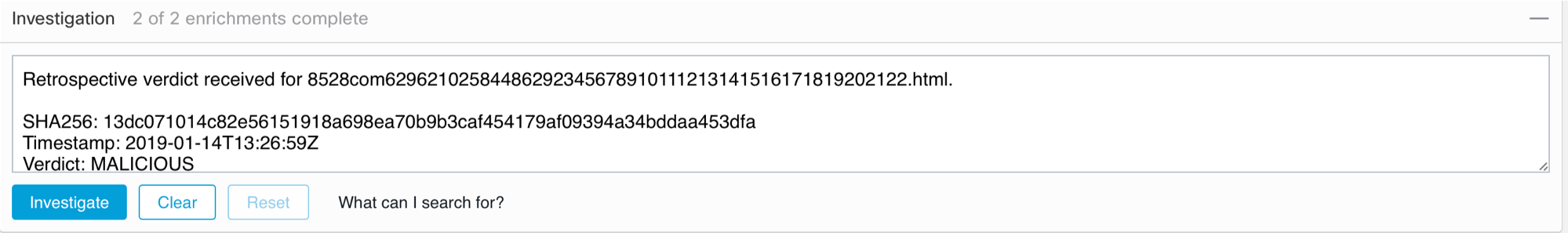

Indikator yang dihasilkan (dalam hal ini, hash lampiran) kami letakkan di jendela CTR awal. Kami dapat menyalin seluruh teks surat yang diterima dari Cisco ESA - CTR itu sendiri akan mengeluarkan semua indikator kompromi darinya.

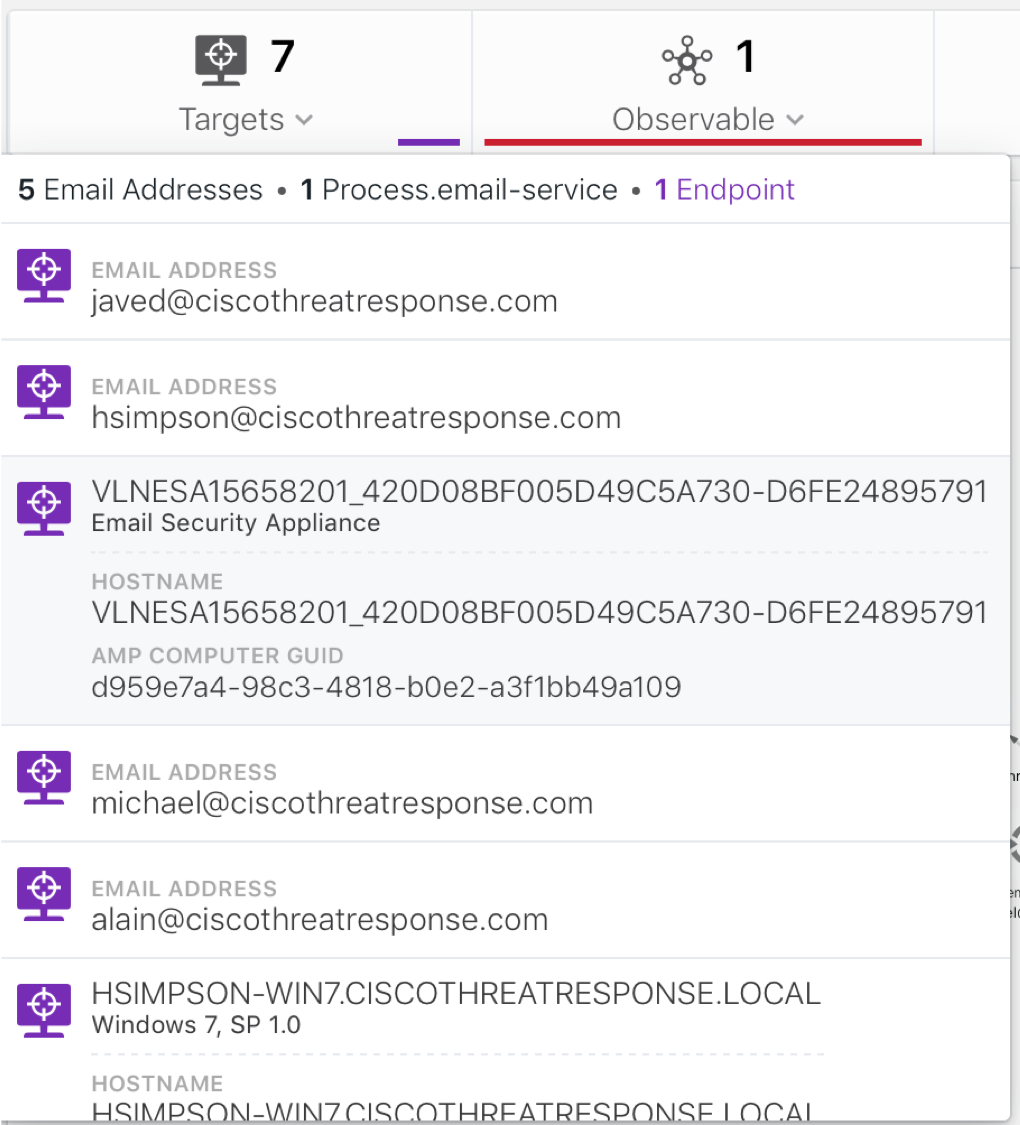

Lebih lanjut, CTR memulai kerjanya dan mengungkapkan bahwa lampiran ini jatuh ke dalam lima kotak surat. Selain itu, file ini ditemukan di salah satu node internal perusahaan.

Mungkin pengguna sudah berhasil membuka lampiran ini atau menyimpannya di komputernya. Mungkin pengguna menerima file ini dengan cara yang berbeda (misalnya, pada USB flash drive atau dengan mengunduh dari situs web di Internet). Dalam hal ini, kami kemungkinan besar berurusan dengan opsi pertama, karena nama komputer yang dikompromikan mirip dengan nama salah satu kotak surat yang menerima lampiran jahat.

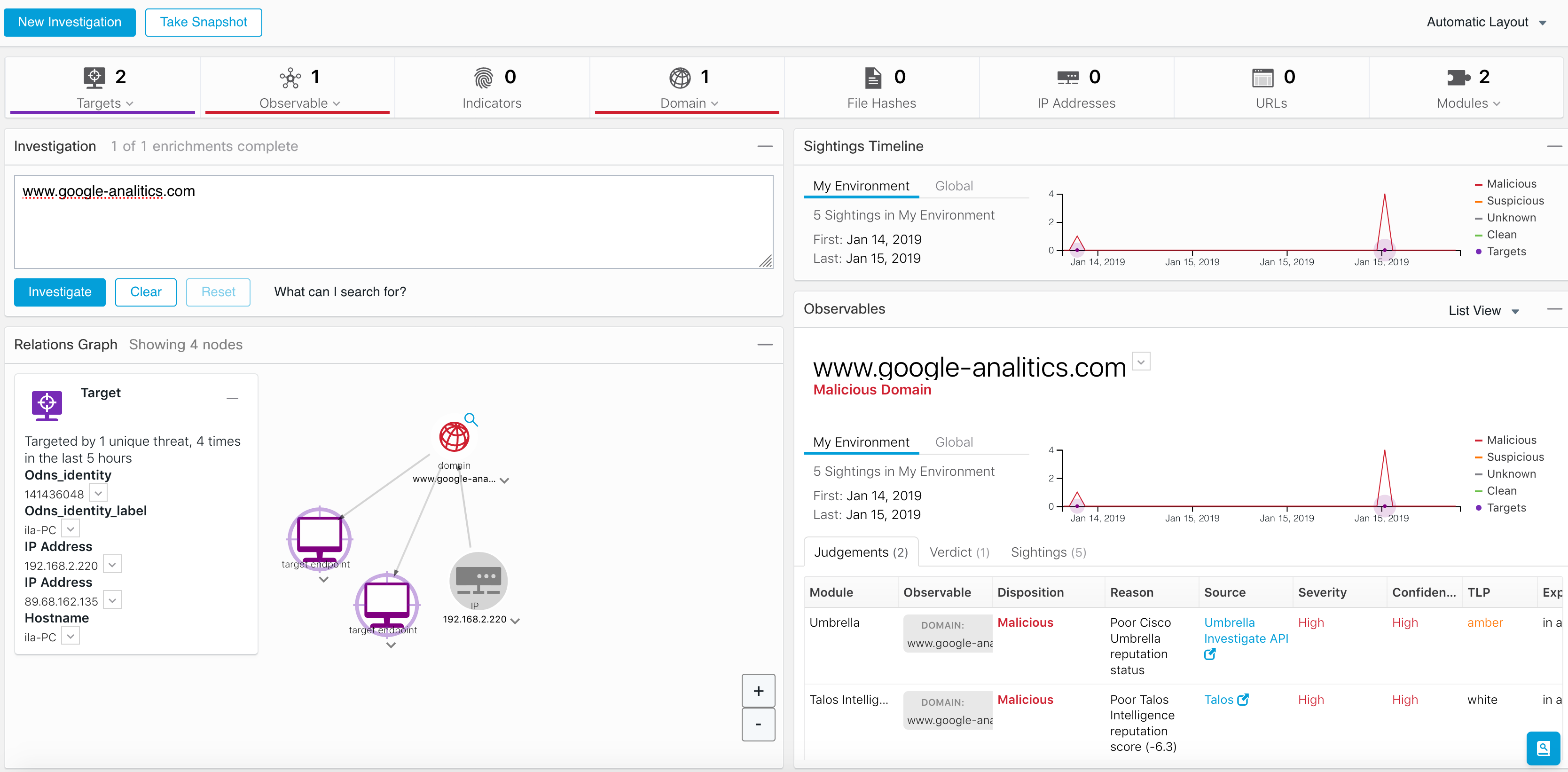

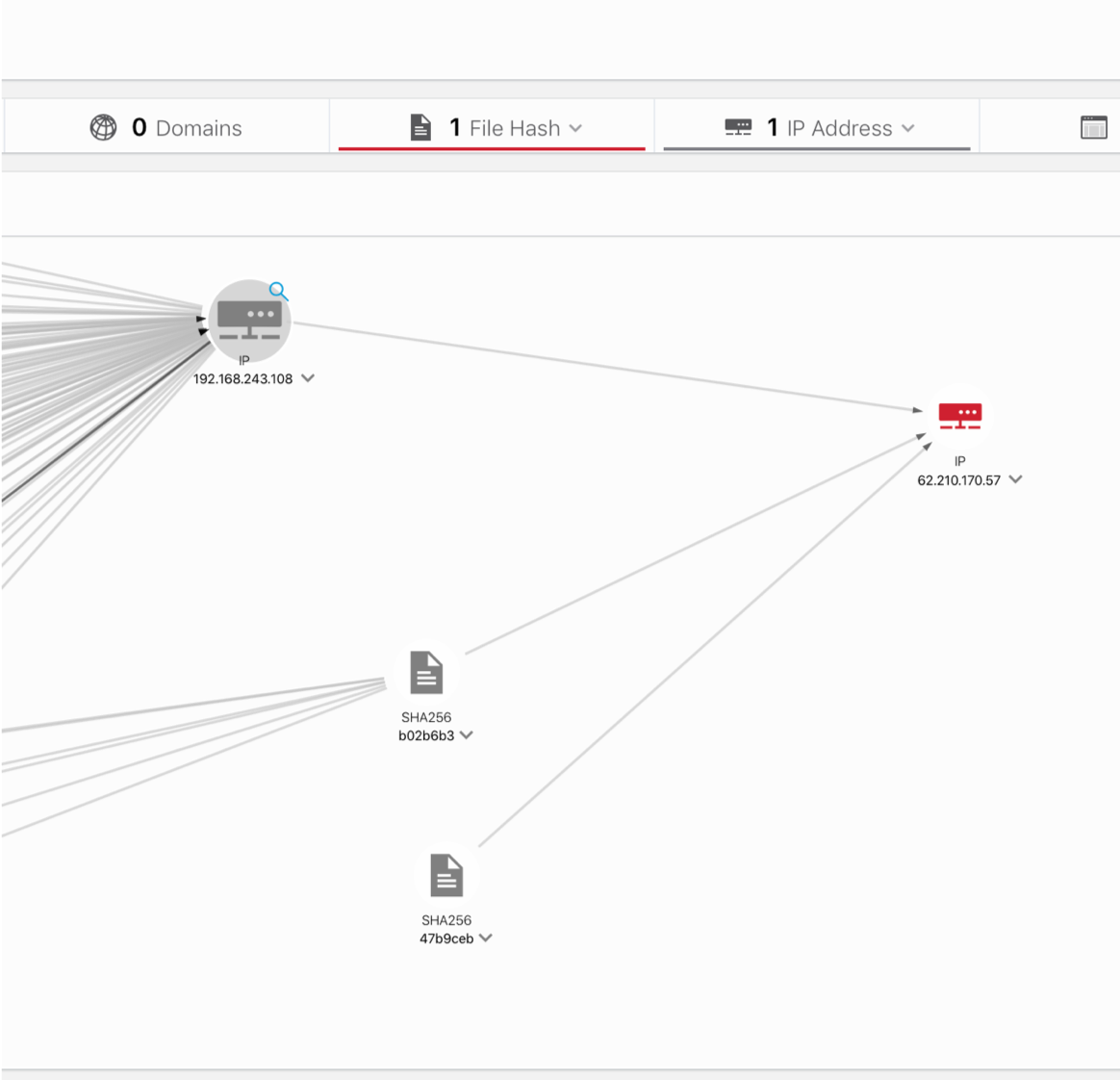

Tampaknya masalah telah terpecahkan, dan kami dapat memblokir ancaman ini menggunakan Cisco AMP untuk Endpoints tanpa meninggalkan RKT. Tetapi sebagai bagian dari penyelidikan, kami juga tertarik pada apakah PC ini dengan alamat 192.168.243.108 telah menjadi batu loncatan untuk pengembangan serangan, atau apakah itu terhubung ke server perintah eksternal?

Kecurigaan kami dibenarkan - komputer korban terhubung ke host eksternal dan jahat dengan alamat 62.210.170.57, yang pada gilirannya dikaitkan dengan dua file lagi yang vonisnya belum diketahui dan yang, setelah diselidiki, kami dapat memasukkan daftar hitam di AMP untuk Endpoints atau pada cara perlindungan lainnya.

Omong-omong, harap dicatat bahwa sebagai indikator kompromi, Anda tidak hanya dapat menggunakan data hash yang diverifikasi melalui Cisco Email Security, tetapi juga nama pengirim / penerima pesan surat, serta subjek dan bidang tajuk email lainnya. Fitur ini memungkinkan Anda untuk mengubah RKT menjadi alat untuk menganalisis tidak hanya aktivitas berbahaya, tetapi juga aspek lain dari organisasi. Saya berani memanggil visualizer CTR untuk DLP, yang dibangun ke dalam Cisco ESA.

Secara umum, integrasi CTR dengan Cisco ESA memungkinkan analis IS untuk menjawab pertanyaan-pertanyaan berikut:

- Apa pesan email yang berisi file dengan nama atau hash seperti itu?

- Pesan email apa yang mengandung subjek seperti itu?

- Pesan email apa yang dikirim oleh pengirim seperti itu?

- Pesan email apa yang dikaitkan dengan IP atau domain pengirim seperti itu?

- Apa rincian pesan dengan ID Pesan tersebut?

Di Cisco Live, yang diadakan pada awal Juni di San Diego, kami mengumumkan integrasi CTR dengan alat keamanan andalan kami, solusi keamanan multifungsi Cisco Firepower. Firewall generasi berikutnya dan subsistem deteksi intrusi dapat "mengirim" ke acara keamanan CTR yang terkait dengan aktivitas jahat yang berasal dari IP atau URL. Informasi ini ditampilkan dalam RKT dan dikaitkan dengan data lain yang diterima dari perangkat terminal atau email. Juga, melalui CTR, IP atau URL jahat dapat diblokir di Cisco Firepower.

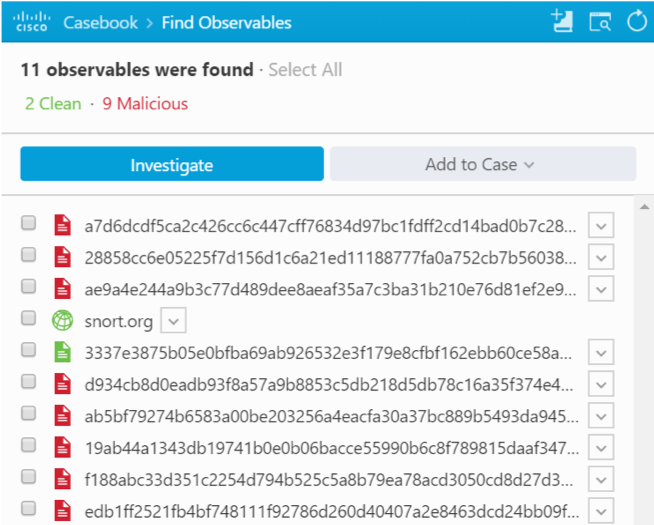

Inovasi lain dalam CTR adalah plug-in untuk browser Chrome dan Firefox, yang memungkinkan Anda untuk menganalisis halaman web saat ini dan mengeluarkan semua indikator kompromi "dalam satu klik" darinya (misalnya, dari blog perusahaan atau peneliti keamanan informasi). Selain mengotomatiskan proses menangkap indikator kompromi dan mengurangi jumlah kesalahan saat menyalinnya, plugin ini memungkinkan Anda untuk segera menandai statusnya (bersih atau berbahaya) untuk setiap IOC, serta menyertakan indikator yang diperlukan dalam tiket yang sesuai (disebut Casebook), yang dapat Anda kerjakan nanti dalam RKT.

Salah satu fitur, yang kurang menimbulkan pertanyaan dari pelanggan kami, adalah ketidakmampuan untuk memperkaya alamat IP atau file hash dari sumber eksternal Threat Intelligence. Pada saat peluncuran, Cisco Threat Response hanya mendukung sumber TI dari Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid, dan Cisco Umbrella), dan dari luar hanya VirusTotal. Tapi sekarang semuanya telah berubah - kami telah membuka API yang memungkinkan Anda untuk menghubungkan sumber TI lainnya, misalnya, GosSOPKU atau FinCERT, BI.ZONE, Group-IB, Kaspersky Lab atau layanan asing. Dengan menggunakan API, Anda juga dapat mengotomatiskan proses menanggapi insiden yang terdeteksi melalui solusi pihak ketiga. Jika infrastruktur Anda menggunakan solusi keamanan Cisco IB, maka fitur respons sudah ada di dalam Cisco Threat Response:

- memblokir file dengan hash yang sesuai atau mengkarantina file / proses melalui Cisco AMP untuk Endpoints

- pemblokiran domain melalui Cisco Umbrella

- Karantina Email melalui Cisco Email Security (dalam rilis mendatang)

- Pemblokiran IP dan URL melalui Cisco NGFW / NGIPS (dalam rilis mendatang)

- Pemblokiran URL melalui Cisco Web Security / SIG (dalam rilis mendatang)

- Karantina host internal melalui Cisco ISE (dalam rilis mendatang).

Dalam

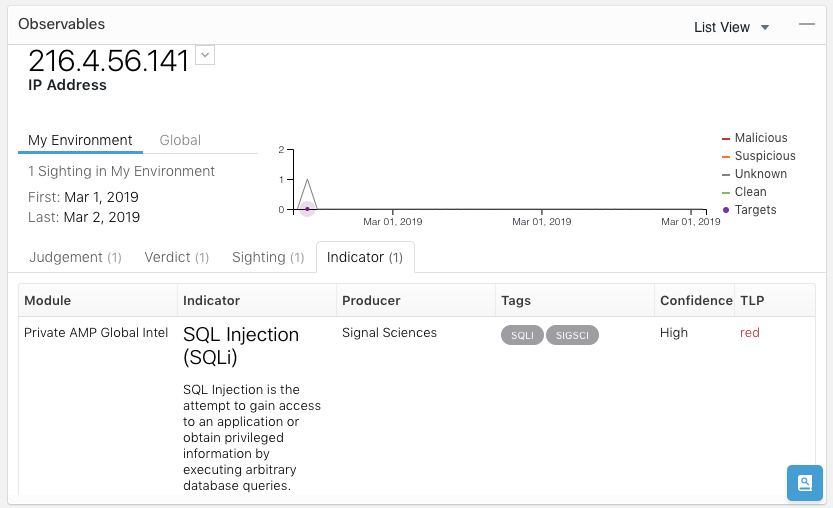

artikel sebelumnya tentang Cisco Visibility, saya ditanya apakah kita dapat mengintegrasikan tidak hanya dengan solusi Cisco, tetapi juga dengan solusi pihak ketiga. Kemudian saya menjawab dengan afirmatif, dan hari ini saya bahkan dapat menunjukkan satu contoh integrasi seperti itu. Pada bulan Februari, Signal Science menghubungi kami, yang dikenal di seluruh dunia untuk WAF generasi berikutnya. Perusahaan ini ingin mengintegrasikan solusinya dengan CTR. Kami memberi mereka akses ke dokumentasi dan contoh kode dan setelah 10 hari (total sepuluh hari) kami diperlihatkan integrasi kerja yang memungkinkan kami mengirim data tentang peristiwa yang direkam oleh WAF ke CTR, termasuk data pada IP, indikator kompromi dan meta-data yang terkait dengan menyerang.

Jika analis perlu beralih ke tampilan insiden yang lebih terperinci, Anda dapat membuka antarmuka WAF Signal Science langsung dari antarmuka CTR.

Menggunakan API, pengguna solusi Cisco dan Signal Science mampu:

- menganalisis dan menghubungkan data dari berbagai solusi keamanan informasi yang saling melengkapi

- menggabungkan indikator kompromi dari berbagai solusi dalam satu tiket

- Bereaksi silang terhadap ancaman yang terdeteksi oleh Signal Science dengan solusi Cisco.

Saya harap pernyataan saya tentang RKT gratis menarik perhatian Anda? Ya itu benar. Tetapi untuk mengaksesnya, Anda harus menggunakan salah satu solusi Cisco berikut - Cisco AMP untuk Endpoints, Cisco Threat Grid, Cisco Payung, Cisco Email Security dan Cisco NGFW / NGIPS (dan solusi lain di masa depan). Jika Anda bangga memiliki salah satu dari produk ini, maka Anda dapat dengan mudah menguji dan mulai aktif menggunakan platform analisis ancaman Ancaman Respon Cisco. Jika Anda seorang pengembang dan ingin mengintegrasikan solusi keamanan informasi Anda dengan CTR, maka Anda dapat dengan mudah melakukan ini setelah melewati sedikit pelatihan dan mempelajari contoh kode pada platform komunitas

Cisco DevNet Cisco untuk pengembang.