Ketika menyelidiki insiden dan serangan virus untuk merekonstruksi peristiwa yang terjadi pada komputer pengguna, forensik sering menggunakan berbagai jenis jadwal. Sebagai aturan, timeline adalah file teks besar atau tabel, di mana, dalam urutan kronologis, informasi disediakan tentang peristiwa yang terjadi di komputer.

Memproses media untuk persiapan garis waktu (misalnya, menggunakan Plaso) adalah proses yang menghabiskan waktu. Oleh karena itu, forensik komputer sangat senang mengetahui bahwa pada pembaruan Windows 10 berikutnya ada fungsi baru - Windows 10 Timeline.

“Ketika saya pertama kali mengetahui tentang fitur Windows yang baru, saya berpikir,“ Hebat! Sekarang Anda tidak perlu membuang waktu untuk membuat jadwal. " Namun, ternyata, kegembiraan saya terlalu dini, ”kata Igor Mikhailov, seorang spesialis di Laboratorium Computer Forensics Group-IB. Khusus untuk pembaca Habr, Igor menceritakan bagaimana Windows 10 Timeline - jenis baru artefak Windows 10 - ada hubungannya dengan tipe tradisional dari timeline dan informasi apa yang dikandungnya.

Diposting oleh

Igor Mikhailov , Spesialis, Laboratorium Computer Forensics Group-IB.

Seperti yang telah disebutkan, dalam pembaruan April 2018 di Windows 10, fungsionalitas baru muncul, yang disebut "Task View" (Windows 10 Timeline, atau Timeline singkatnya). Ini memungkinkan Anda untuk melihat aktivitas pengguna komputer dan dengan cepat kembali ke dokumen dan program yang sebelumnya dibuka, ke video dan gambar yang sebelumnya dilihat, ke situs web. Untuk membuka Timeline Windows 10, klik ikon berikut:

Setelah itu, thumbnail program, dokumen, dan situs yang dibuka pada hari ini atau beberapa waktu lalu akan tersedia:

Para peneliti mencatat dua fitur fungsi baru:

- pembukaan beberapa aplikasi tidak muncul di Timeline

- beberapa data dari Timeline (data sebelumnya) ditransfer ke Microsoft Cloud

Dengan demikian, informasi yang dapat diperoleh dengan menggunakan analisis Windows 10 Timeline berbeda dari tipe timeline yang biasa, yang berisi informasi lebih lengkap tentang peristiwa yang terjadi pada komputer yang dianalisis.

Windows 10 Timeline tidak harus bingung dengan timeline yang dibuat oleh

utilitas forensik . Misalnya, garis waktu yang dibuat oleh Autopsi, Belkasoft Evidence Center, AXIOM, berisi lebih banyak catatan secara signifikan tentang berbagai tindakan pengguna komputer yang diteliti dibandingkan dengan Windows 10 Timeline.

Untuk mengaktifkan Timeline Windows 10, pengguna komputer harus pergi ke bagian "Pengaturan" dari sistem operasi, pilih kategori "Privasi" dan subkategori "Activity log", dan kemudian centang kotak yang berlawanan:

- izinkan Windows untuk mengumpulkan tindakan saya dari komputer ini

- Izinkan Windows untuk menyinkronkan tindakan saya dari komputer ini ke cloud

Lokasi artefak forensik Windows 10 Timeline

Dalam

direktori Users \% name%% AppData \ Local \ ConnectedDevicesPlatform \ , ada file dengan ekstensi

.cpd , yang berisi informasi tentang waktu sinkronisasi Timeline Windows 10 terakhir dengan cloud (

CNCNotificationUriLastSynced ) dan tentang ID pengguna (dalam ilustrasi adalah

0b5569b89943721 ).

Informasi tentang aktivitas pengguna di Timeline Windows 10 disimpan dalam file

ActivitiesCache.db di sepanjang jalur:

\ Users \% nama profil% \ AppData \ Local \ ConnectedDevicesPlatform \ L.% nama profil% \ .

File ActivitiesCache.db

File

ActivitiesCache.db adalah database SQLite (versi 3). Seperti halnya database SQLite, itu ditandai dengan adanya dua file tambahan,

ActivitiesCache.db-shm dan

ActivitiesCache.db-wal .

Informasi tambahan tentang catatan yang dihapus mungkin terkandung dalam ruang tabel yang tidak digunakan, daftar bebas dan file-file.

Anatomi Windows 10 Timeline

ActivitiesCache.db berisi tabel berikut:

Activity ,

Activity_PackageId ,

ActivityAssetCache ,

ActivityOperation ,

AppSettings ,

ManualSequence ,

Metadata . Yang paling menarik bagi peneliti adalah tabel

Activity_PackageId dan

Activity ).

Tabel

Activity_PackageId berisi entri untuk aplikasi yang menyertakan jalur untuk file yang dapat dieksekusi (misalnya,

... c: \ programdata \ firefly studios \ tronghold kingdoms \ 2.0.32.1 \ strongholdkingdoms.exe ... ), nama file yang dapat dieksekusi, dan juga waktu kedaluwarsa untuk entri ini. Nilai dalam kolom

Waktu Kedaluwarsa disimpan dalam format Waktu Zaman.

Entri dalam tabel

Activity_PackageId disimpan selama 30 hari dan mungkin berisi informasi tentang file atau dokumen yang dapat dieksekusi yang sudah hilang pada hard drive yang sedang diselidiki.

Dalam

Activity Table berisi kolom berikut: Id, AppId, PackageIdHash, AppActivityId , ActivityType, ActivityStatus, ParentActivityId, Tag, Group, MatchId, LastModifiedTime, ExpirationTime, Payload, Prioritas, IsLocalOnly, PlatformDeviceId, CreatedInCloud, StartTime, EndTime, LastModifiedOnClient, GroupAppActivityId, ClipboardPayload , EnterpriseId, OriginalLastModifiedOnClient, ETag.

Ini berisi sebanyak lima bidang cap waktu: LastModifiedTime, ExpirationTime, StartTime, EndTime, LastModifiedOnClient (bidang ini bisa kosong - isinya diisi jika file yang dipermasalahkan dalam entri tabel ini telah dimodifikasi oleh pengguna komputer).

Anda juga dapat menemukan jalur ke file yang dapat dieksekusi dalam tabel ini:

... "F: \\ NirSoft \\ x64 \\ USBDeview.exe ...Gary Hunter (pr3cur50r) dalam artikel "Timeline Windows 10 - Tinjauan Awal Artefak Forensik" menunjukkan bahwa nilai cap waktu tidak diubah untuk file yang dihapus. Untuk dokumen yang dimodifikasi, nilai cap waktu tidak berubah dengan segera, tetapi dalam waktu 24 jam.

Pelajari Timeline Windows 10

Cara termudah untuk melihat data yang terkandung dalam file

ActivitiesCache.db adalah dengan menggunakan penampil basis data SQLite. Misalnya, DB Browser gratis untuk utilitas SQLite.

Bergerak melalui tabel di tab Browse Data, Anda dapat melihat kontennya dan mencatat informasi yang akan menarik selama studi tertentu.

Utilitas kedua yang kami sarankan adalah WxTCmd (parser basis data Timeline Windows 10). Utilitas ini dijalankan dari baris perintah.

Sebagai hasil dari kerjanya, file csv dibuat berisi hasil analisis file

ActivitiesCache.db .

Lihat file ini terbuka di Excel Utilitas ketiga yang kami rekomendasikan adalah

AXIOM Magnet Forensik.

Agar program menganalisis artefak ini, Anda harus memberi tahu program untuk melakukan ini di bagian "Pilih artefak untuk disertakan dalam kasus".

Hasil analisis file dapat dilihat di Magnet AXIOM Examiner.

Hasil mengekstraksi data dari ActivitiesCache.db oleh AXIOM Utilitas keempat yang kami rekomendasikan untuk menganalisis file seperti itu adalah

Belkasoft Evidence Center dari Belkasoft .

Setelah menambahkan sumber data (hard disk, drive logis, direktori atau file) di jendela

Tambah data sumber , di bagian

File Sistem , pilih

Timeline Windows .

Setelah ekstraksi data selesai, kategori

Timeline Windows muncul di tab

Ikhtisar , di mana hasil ekstraksi data dari file

ActivitiesCache.db ditampilkan.

Seperti apa pengambilan data itu Windows 10 Timeline di Computer Forensics: Menerapkannya ke dalam Praktek

Data yang terkandung dalam Timeline Windows 10 dapat digunakan untuk menyelidiki insiden atau kebocoran data.

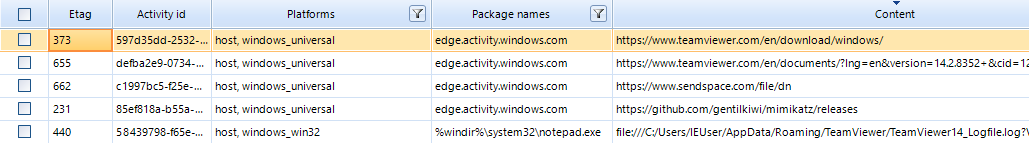

Sebagai contoh, kami akan menampilkan sepotong data dari file

ActivitiesCache.db dari komputer yang telah diserang oleh peretas:

Seperti yang dapat Anda lihat dari tangkapan layar, penyerang mengunduh korban TeamViewer, sebuah file dari sendspace.com berbagi file, Mimikatz ke komputer. Analisis peristiwa yang disimpan dalam Timeline Windows 10 menunjukkan bahwa penyerang membuka Notepad (file

notepad.exe ) log Teamviewer (file

TeamViewer14_Logfile.log ) menggunakan Notepad. Mungkin untuk menghapus atau mengubah informasi dalam file ini.

Ini adalah contoh lain. Rupanya, file yang sangat tidak biasa diluncurkan di komputer. Mungkin seseorang berusaha mengumpulkan informasi tentang pengguna komputer.

Dengan demikian, kategori baru artefak yang muncul di Windows 10, yaitu Windows 10 Timeline, menyederhanakan pekerjaan peneliti ketika merekonstruksi peristiwa yang terjadi pada komputer yang sedang dipelajari dalam 30 hari terakhir. Juga, Windows 10 Timeline dapat memberikan informasi tambahan tentang file yang dijalankan pada komputer yang sedang dipelajari, termasuk yang dihapus. Ini sangat penting ketika menyelidiki insiden atau kebocoran data.