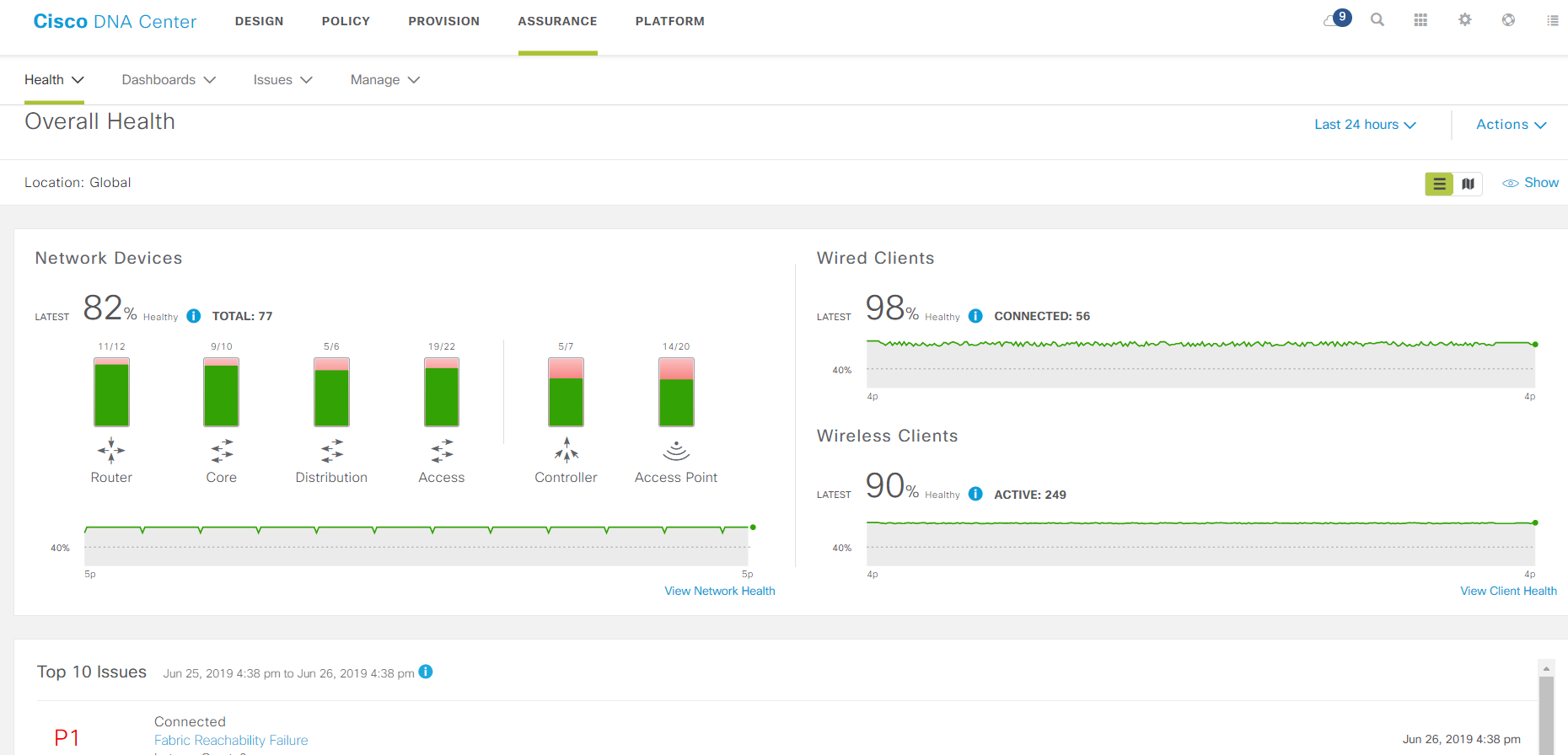

Halaman pemantauan utama.

Halaman pemantauan utama.SD-Access adalah implementasi dari pendekatan baru untuk pembangunan jaringan area lokal dari Cisco. Perangkat jaringan digabungkan menjadi sebuah pabrik, overlay dibangun di atasnya, dan semua ini dikendalikan oleh komponen pusat - Pusat DNA. Semua ini telah berkembang dari sistem pemantauan jaringan, hanya sekarang sistem pemantauan yang dimutasi tidak hanya memantau, tetapi mengumpulkan telemetri terperinci, mengkonfigurasi seluruh jaringan sebagai satu perangkat, menemukan masalah di dalamnya, menawarkan solusi untuk mereka dan, di samping itu, memberlakukan kebijakan keamanan.

Ke depan, saya akan mengatakan bahwa solusinya agak rumit dan saat ini tidak sepele dalam hal pengembangan, tetapi semakin besar jaringan dan semakin penting keamanannya, semakin menguntungkan untuk beralih ke sana: solusi ini sangat menyederhanakan manajemen dan pemecahan masalah.

Latar belakang - bagaimana kita memutuskan ini?

Pelanggan pindah ke kantor baru yang baru dibeli dari yang disewa. Mereka berencana membuat jaringan lokal sesuai dengan skema tradisional: sakelar kernel, sakelar akses, ditambah beberapa pemantauan yang sudah dikenal. Pada saat ini, kami hanya memasang stan dengan SD-Access di laboratorium kami dan berhasil menemukan sedikit solusi dan menjalani pelatihan dengan seorang ahli dari kantor Cisco Prancis yang mengunjungi Moskow.

Setelah berbicara dengan vendor, kami dan pelanggan memutuskan untuk membangun jaringan dengan cara baru. Kami melihat keuntungan-keuntungan ini:

- SD-Access harus menyederhanakan rutinitas operasional - mengatur port dan hak akses untuk menghubungkan pengguna. Dalam solusi baru, pengaturan ini dibuat menggunakan penyihir, dan parameter port diatur dalam bentuk yang jelas dalam kaitannya dengan Administrator, Akuntansi, grup Printer, dan bukan ke VLAN dan subnet IP. Lebih mudah dipahami, lebih sulit untuk membuat kesalahan. Bagi pelanggan, penyederhanaan ini penting karena pusat kompetensi IT-nya terletak di Siberia, dan kantor yang kami angkat terletak di Moskow. Pusat dipenuhi dengan tugas-tugas kompleks dan bekerja di zona waktunya, oleh karena itu, semakin banyak tugas pemeliharaan jaringan yang dapat diselesaikan oleh para ahli di tempat, semakin banyak waktu yang dimiliki Pusat untuk pekerjaan ahli.

- Berkat arsitektur baru, beberapa tugas jaringan di tempat yang sebelumnya ditangani Pusat akan dapat dilakukan oleh spesialis di tempat. Untuk melakukan ini, disediakan penyihir dan data telemetri dan jalur lalu lintas melalui jaringan dalam bentuk yang dapat dimengerti. Jika Anda memiliki masalah yang kompleks, Anda masih harus mempelajari debug, tetapi masalah kecil lebih sering diselesaikan "di tempat" dengan sedikit pengetahuan.

- Penting bagi pelanggan untuk memastikan keamanan: ideologi SD-Access melibatkan pemisahan yang jelas antara pengguna dan perangkat ke dalam kelompok dan definisi kebijakan interaksi di antara mereka, otorisasi untuk setiap koneksi klien ke jaringan dan memastikan "hak akses" di seluruh jaringan. Departemen TI mulai terbiasa dengan perencanaan dan pemeliharaan jaringan dalam semangat ideologi ini. Dengan cara lain, itu akan merepotkan untuk mengelola sistem, jika Anda mengikuti pendekatan yang tepat, maka administrasi akan menjadi lebih mudah. Dalam jaringan tradisional, sebaliknya, konfigurasi tumbuh dan menjadi lebih rumit, dan menjadi semakin sulit untuk mempertahankannya.

- Pelanggan harus memperbarui kantor lain yang tersebar di seluruh negeri. Jika Anda memperkenalkan SD-Access di sana, maka kekuatan dari dua poin sebelumnya hanya akan meningkat.

- Proses startup untuk kantor baru juga disederhanakan berkat agen Plug-and-Play di sakelar. Anda tidak perlu berlari di sepanjang persimpangan jalan dengan konsol, atau bahkan pergi ke objek.

Kami baru saja melihat kekurangannya.

Perencanaan

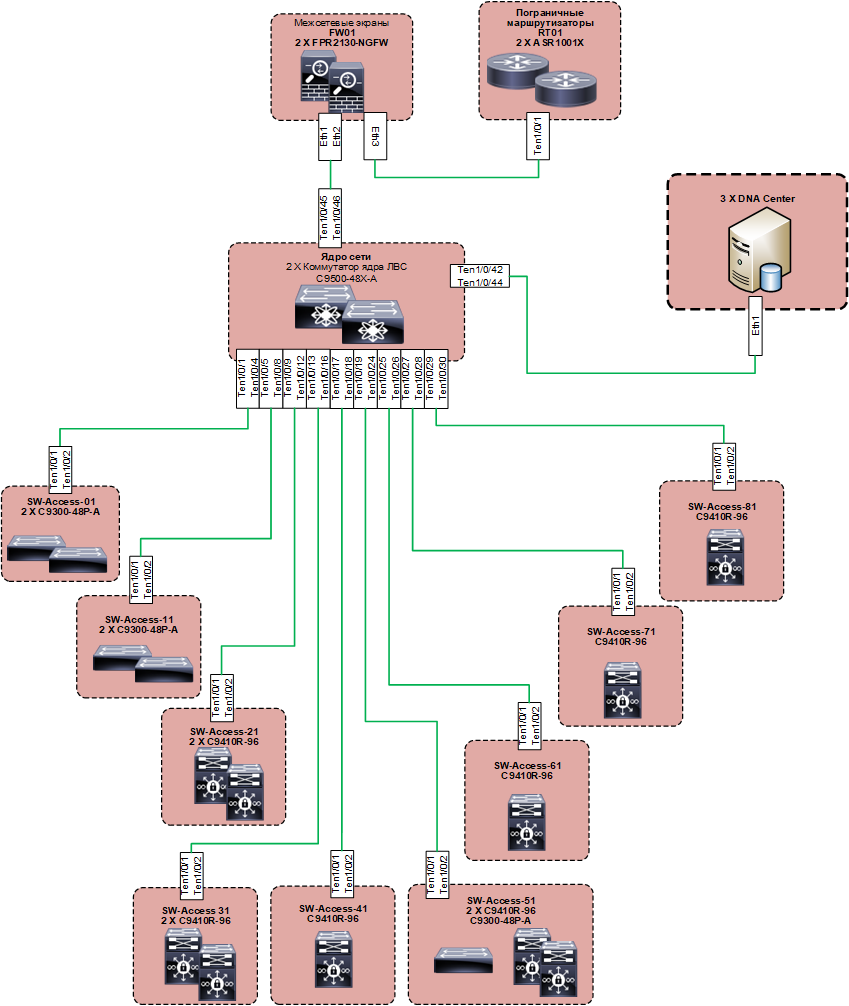

Diperkirakan desain tingkat atas. Arsitektur yang direncanakan mulai terlihat seperti ini:

Di bawah ini adalah dasar yang dibangun pada protokol yang sudah dikenal (dasarnya adalah IS-IS), tetapi gagasan solusinya adalah sedemikian sehingga kita tidak boleh tertarik dengan seluk-beluk pekerjaannya. Overlay dibuat pada LISP dan VXLAN. Logika solusi menyiratkan penggunaan otentikasi 802.1x pilihan pada port akses. Namun, pelanggan berniat menggunakannya tanpa gagal untuk semua orang pada awalnya. Anda dapat melakukannya tanpa 802.1x dan mengkonfigurasi jaringan hampir "dengan cara lama", maka Anda perlu mengkonfigurasi kumpulan alamat IP secara manual, dan sekali lagi, dengan tangan Anda di setiap port, tentukan IP pool mana yang dimiliki, dan buat Salin-Tempel, seperti sebelumnya pada baris perintah, itu tidak berfungsi, semuanya hanya melalui web. Dengan pendekatan ini, pro dari solusi berubah menjadi minus lemak. Skema semacam itu hanya dapat diterapkan jika tidak bisa dihindari, tetapi tidak di seluruh jaringan. Penggunaan hak akses dijamin oleh tag SGT.

Kami memesan peralatan dan perangkat lunak, dan sementara semuanya bergerak, mereka mulai “mendarat” desain untuk memahami apa yang akan kami konfigurasi. Di sini mereka menghadapi kesulitan pertama: jika sebelumnya perlu untuk mengoordinasikan subnet IP dan satu set nomor VLAN dengan pelanggan sehingga diintegrasikan ke dalam skema yang diadopsi olehnya, maka sekarang semua ini tidak menarik bagi kami: perlu untuk memahami kelompok pengguna dan perangkat yang digunakan jaringan, bagaimana mereka berinteraksi satu sama lain dan layanan jaringan apa yang mereka gunakan. Tidak biasa bagi kami dan pelanggan. Memperoleh informasi seperti itu lebih sulit. Pada pandangan pertama, dari data seperti itu selalu diperlukan untuk memulai dari desain jaringan, tetapi dalam praktiknya set VLAN standar hampir selalu diletakkan, dan kemudian kenyataan didorong ke dalamnya selama operasi oleh tangan admin yang kapalan. Tidak ada pilihan dalam paradigma SD-Access: jaringan dibangun "untuk bisnis".

Waktu menyusut, peralatan berhenti. Itu perlu dikonfigurasi.

Bagaimana kami menerapkannya

Proses implementasi jaringan berbeda dari skema lama bahkan lebih dari proses perencanaan. Sebelumnya, seorang insinyur menghubungkan perangkat satu sama lain, mengaturnya satu demi satu, dan menerima satu demi satu segmen jaringan yang berfungsi. Dengan SD-Access, proses implementasi adalah sebagai berikut:

- Hubungkan semua switch jaringan bersama.

- Angkat semua pengontrol Pusat DNA.

- Integrasikan dengan ISE (semua otorisasi dilakukan melalui itu).

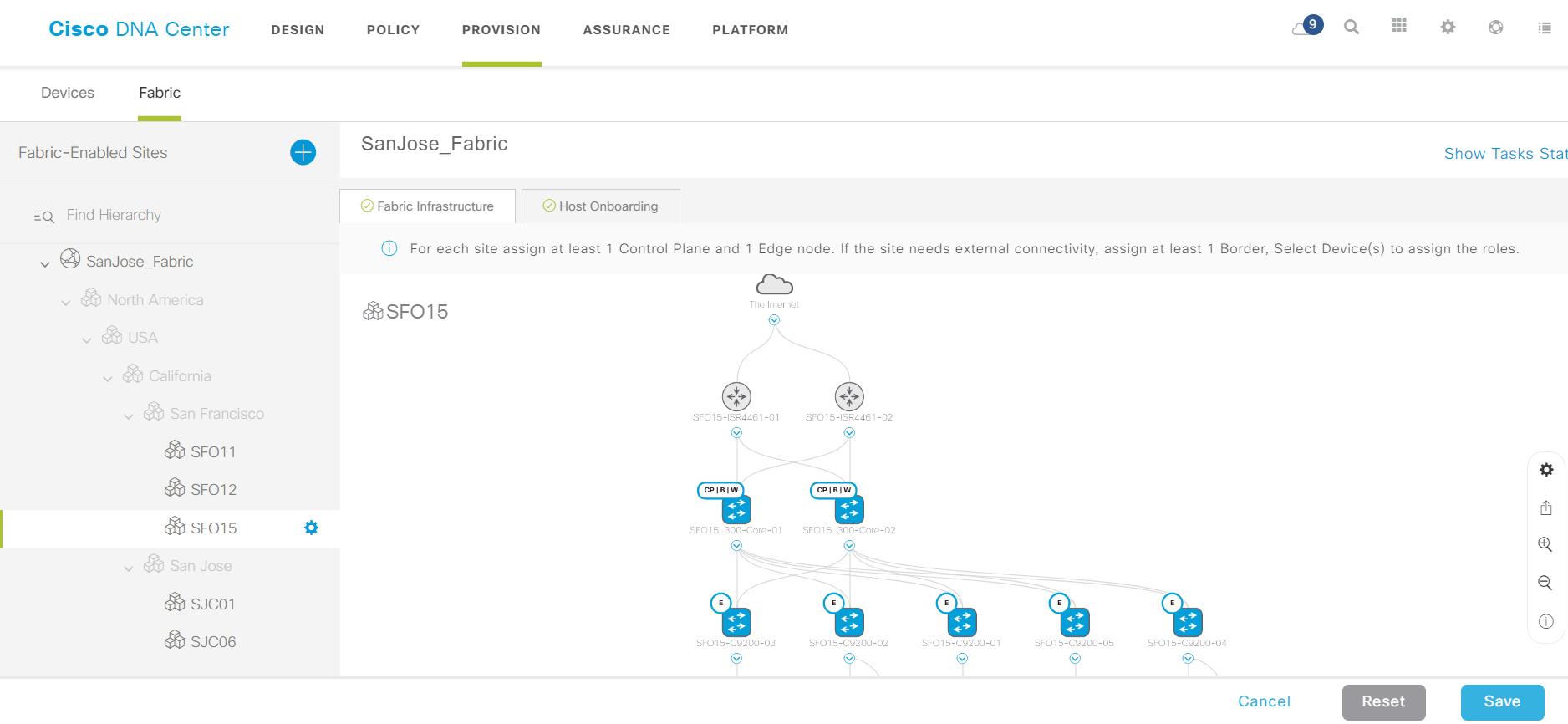

- Dengan DNA Center, ubah switch jaringan menjadi pabrik.

- Jelaskan peran sakelar di pabrik (Edge Node, Control Node, Border Node).

- Konfigurasikan titik akhir dan jaringan grup pengguna dan jaringan virtual di Pusat DNA.

- Tetapkan aturan untuk interaksi di antara mereka.

- Hancurkan kelompok dan aturan perangkat ke dalam pabrik.

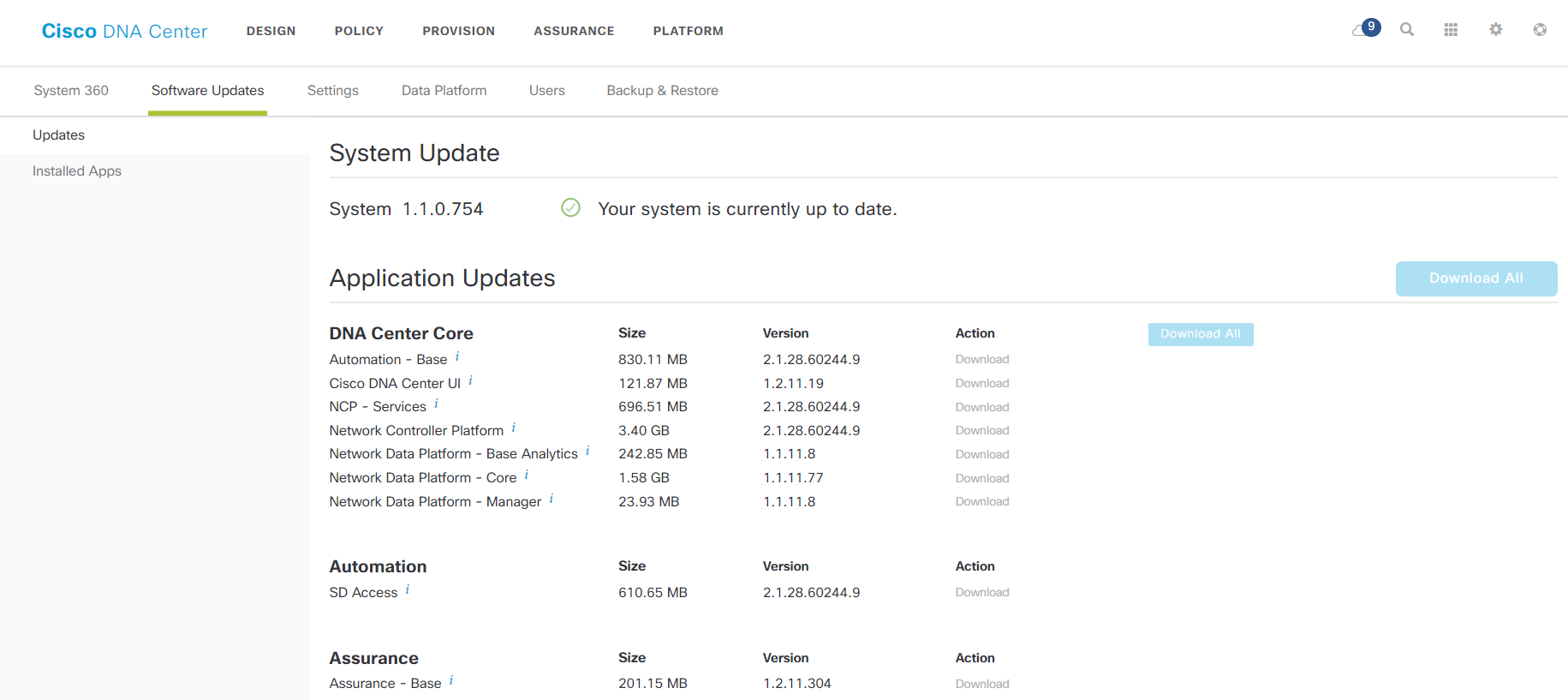

Ini pertama kalinya. Selain itu, Pusat DNA untuk penyebaran awal memerlukan DNS, NTP dan akses ke cloud Cisco untuk mengunduh pembaruan (dengan Akun Cerdas). Pada implementasi kami, ternyata Pusat DNA sangat gemar memperbarui selama instalasi awal: butuh waktu dua hari untuk membawa semua komponennya ke versi terbaru, meskipun itu terjadi terutama tanpa partisipasi kami.

Contoh pabrik yang dirakit.

Contoh pabrik yang dirakit.Ketika Pusat DNA sudah bekerja untuk meningkatkan kantor baru, cukup untuk mengulangi langkah 1, 4, 5 dan 8. Berkat Agen Plug-and-Play, sakelar baru menerima alamat Pusat DNA melalui DHCP (opsi), ambil konfigurasi pendahuluan dari sana dan menjadi terlihat di Antarmuka manajemen Pusat DNA. Masih melukis peran mereka (Egde / Control / Border), dan pabrik baru siap. Grup perangkat dan kebijakan di dalamnya dapat menggunakan yang lama.

Tentu saja, ketika dihadapkan dengan proses seperti itu untuk pertama kalinya, sulit untuk memahami sisi mana yang mendekatinya. Selain itu, bersama dengan paradigma SD-Access dan produk terkait, Cisco telah menghasilkan begitu banyak istilah dan definisi baru yang memungkinkan CCIE yang berpengalaman untuk merasa muda kembali. Inilah yang utama:

- Scalable Group - grup perangkat dengan hak akses yang mirip dengan sumber daya jaringan: "Administrator", "Akuntansi", "Printer" yang sama, dll.

- Jaringan Virtual - segmen L2-L3 yang terisolasi, yang mencakup kelompok perangkat. Pada dasarnya VRF. Diasumsikan bahwa komunikasi antara segmen tersebut akan terjadi melalui firewall. Masuk akal untuk membagi kelompok ke dalam jaringan virtual dalam kasus di mana kontrol akses maksimum diperlukan, misalnya, Anda dapat memilih tiga Jaringan Virtual yang berbeda untuk sistem pengawasan video, karyawan kantor dan para tamunya.

- Kontrak Kontrol Akses - aturan untuk interaksi jaringan antar kelompok.

- Control Plane / Edge / Border / Intermediate Node - berbagai jenis switch di pabrik Pusat DNA tergantung pada fungsinya: Edge Node - menghubungkan pengguna; Control Plane Node - menyediakan pemantauan koneksi klien, pekerjaan LISP Map-Server dan Map-Resolve; Border Node - komunikasi dengan jaringan eksternal; Intermediate Node - switch perantara, analog dari level Distribusi di jaringan tradisional.

- Peran perangkat di jaringan (Peran Perangkat) adalah bagaimana Pusat DNA membayangkan peran perangkat tergantung pada koneksi yang dilihatnya: Akses, Distribusi, Inti, Router Perbatasan atau Tidak Diketahui. Atribut ini dapat berguna, misalnya, ketika menentukan versi IOS yang direkomendasikan: Anda dapat menetapkan versi yang direkomendasikan berbeda untuk sakelar akses dan sakelar kernel jika rangkaian sakelar sama.

Secara umum, konsep harus diajarkan dengan benar baik bagi mereka yang mengimplementasikan dan mereka yang akan mengeksploitasinya. Dari ketidaktahuan, pelaksana akan menarik waktu, dan kemudian admin akan menjatuhkan KPI. Jadi Anda bisa tetap tanpa bonus. Yah, ketidakpercayaan terhadap kepemimpinan pelanggan dalam solusi yang dipilih umumnya menjadi masalah bagi semua orang.

Dengan pengantar karena pelanggan harus menelepon ke kantor baru, kami mengikuti skema berikut:

- Kami membuat satu grup dan satu jaringan virtual untuk semua dalam mode OpenAuth tanpa otorisasi paksa, hanya log koneksi.

- Admin menghubungkan workstation, printer, dll ke jaringan, pengguna pindah ke kantor baru dan mulai bekerja.

- Selanjutnya, satu pengguna dipilih, yang secara logis seharusnya milik kelompok lain.

- Kami membuat grup ini dan kebijakan interaksinya dengan grup lain di Pusat DNA.

- Kami memindahkan pengguna ke grup baru ini dan menyalakan ClosedAuth dengan otorisasi untuknya.

- Bersama dengan spesialis pelanggan, mereka mengidentifikasi masalah akses yang dimiliki pengguna dan menyesuaikan pengaturan kontrak (kebijakan untuk interaksi kelompoknya dengan orang lain).

- Ketika mereka yakin bahwa pengguna itu bekerja tanpa masalah, mereka memindahkan sisa pengguna yang seharusnya menjadi anggota kelompoknya ke grupnya dan menonton apa yang terjadi.

Selanjutnya, item 3 hingga 7 perlu diulang untuk grup baru sampai semua pengguna dan perangkat yang terhubung ke jaringan berada di grup mereka. Saat bekerja dalam mode OpenAuth, perangkat klien mencoba masuk. Jika hasil ke port yang terhubung berhasil, pengaturan yang sesuai dengan grup yang dimiliki perangkat ini diterapkan, dan jika gagal, itu jatuh ke dalam IP Pool pra-konfigurasi pada port switch - semacam rollback ke mode tradisional operasi jaringan lokal.

Tentu saja, seperti halnya dengan produk baru, kami menghabiskan waktu berjam-jam memperbarui perangkat lunak dan mengidentifikasi bug. Untungnya, Cisco TAC membantu dengan cepat. Suatu pagi, pergi ke antarmuka web Pusat DNA, kami menemukan bahwa seluruh jaringan berbohong. Pada saat yang sama, tidak ada satu keluhan dari pengguna: kantor bekerja sambil minum kopi pagi. Mengaduk-aduk log, dan ternyata ada masalah dengan SNMP, dimana Pusat DNA menerima informasi tentang keadaan pabrik. Jaringan tidak terlihat, tetapi memang demikian. Pengecualian bagian dari OID dari polling membantu.

Halaman dengan versi komponen.

Halaman dengan versi komponen.Bagaimana cara memanfaatkannya?

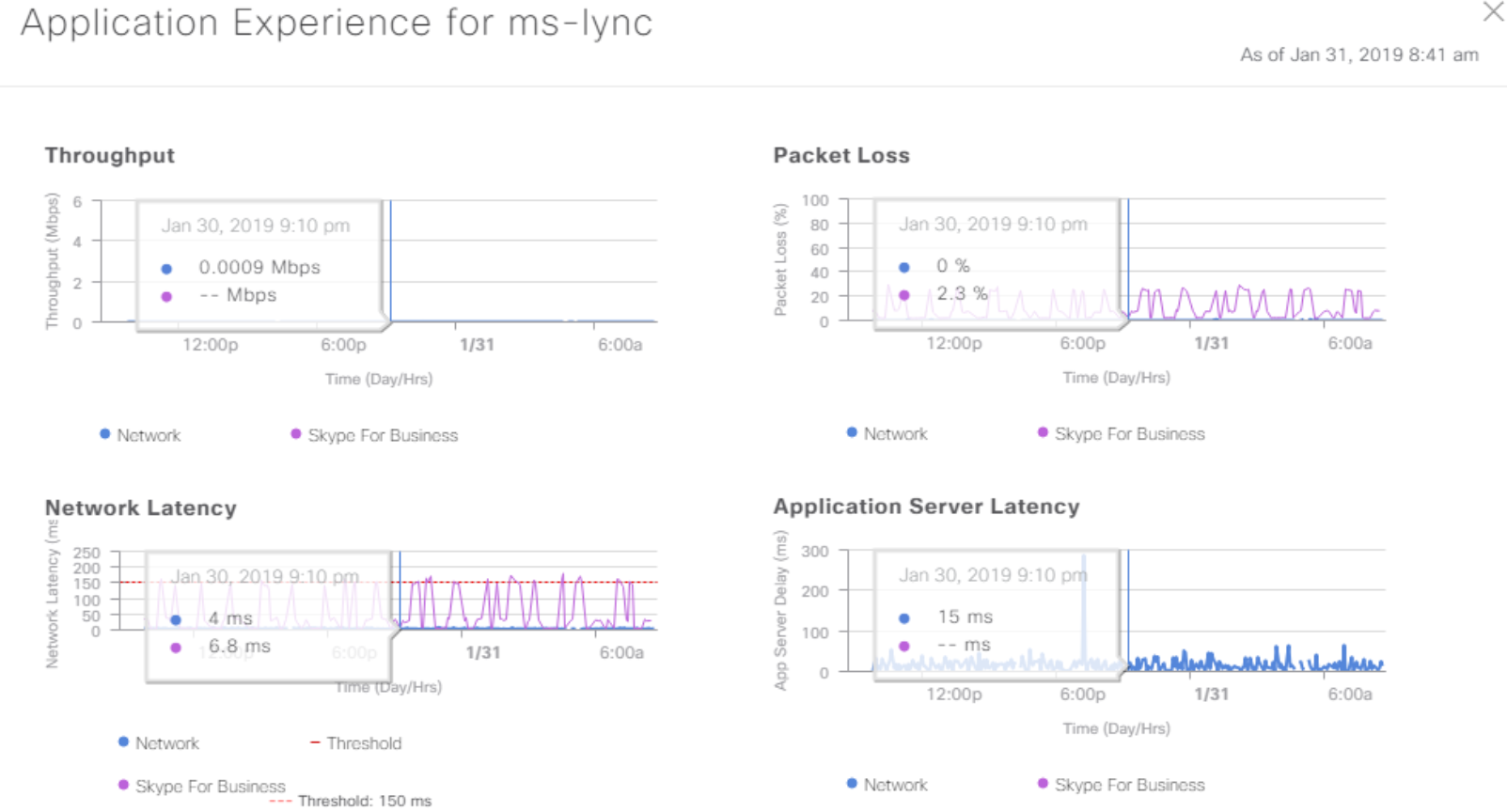

Pusat DNA mengumpulkan banyak data berguna dari SNMP, Netflow, dan Syslog dari pabrik dan tahu bagaimana menyajikannya dengan cara yang dapat dimengerti. Ini sangat berguna ketika memecahkan masalah mengambang seperti "sesuatu kemarin, banyak telepon jatuh, meskipun sekarang tampaknya normal." Anda dapat merangkak melalui data Pengalaman Aplikasi dan mencoba memahami apa yang terjadi. Jadi ada kesempatan untuk memperbaiki masalah sebelum "terbang" di waktu berikutnya. Atau untuk membuktikan bahwa jaringan itu tidak ada hubungannya dengan itu.

Data kinerja aplikasi.

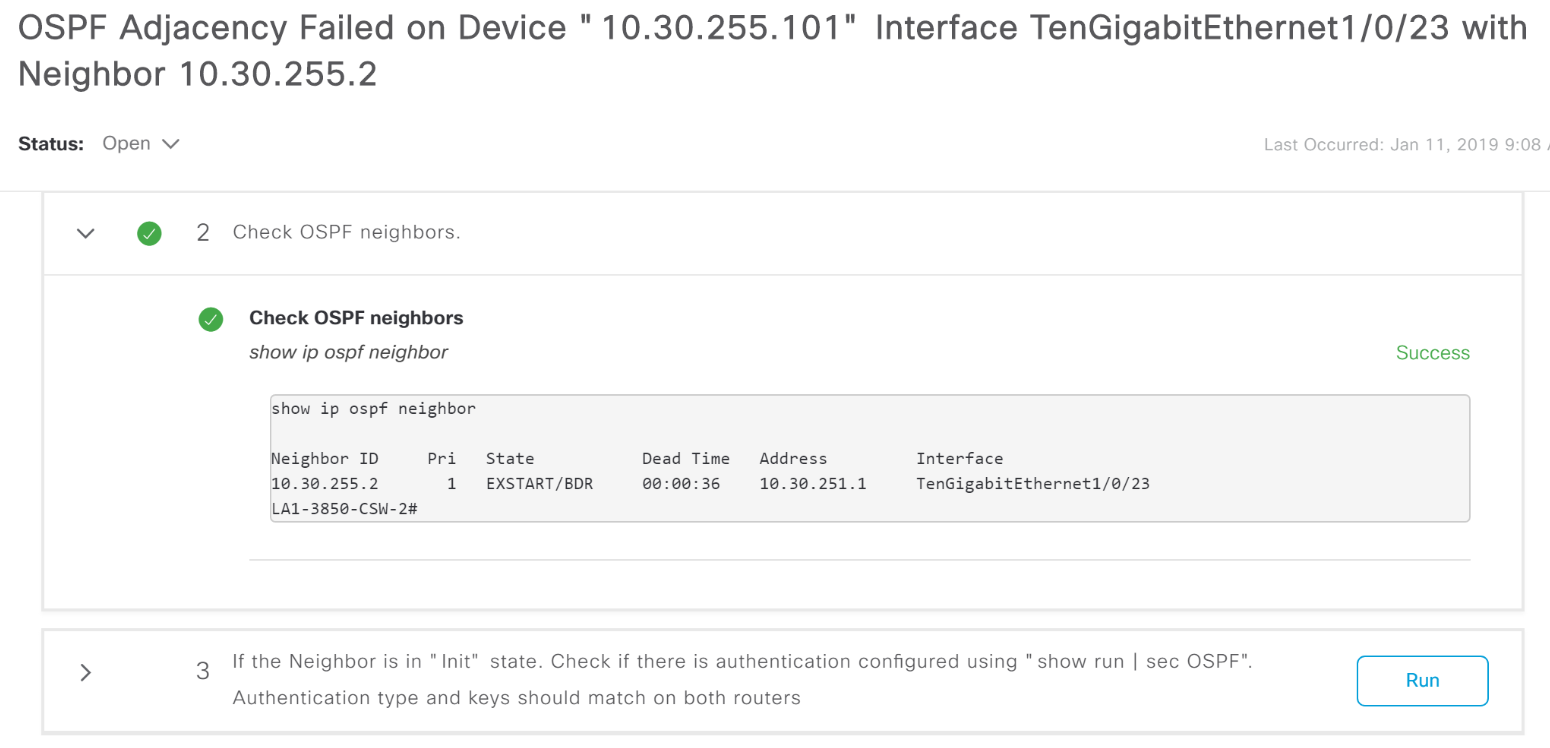

Data kinerja aplikasi.Untuk banyak masalah yang Pusat DNA tunjukkan sebagai Alarm, ia memberi tahu Anda tempat untuk menggali.

Contoh laporan kerusakan OSFP Adjacency dengan petunjuk tentang apa yang harus dilakukan.

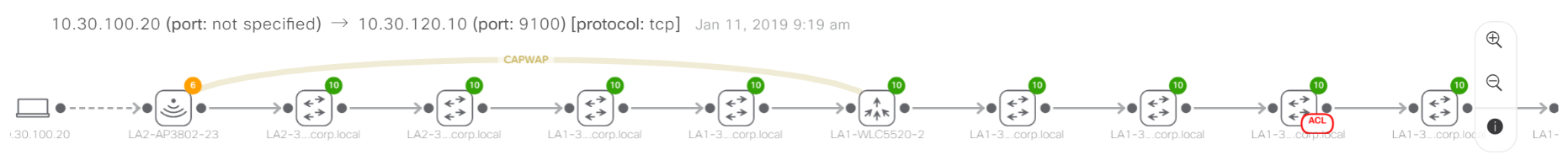

Contoh laporan kerusakan OSFP Adjacency dengan petunjuk tentang apa yang harus dilakukan.Analisis rutin menjadi lebih mudah. Misalnya, jika perlu, Anda dapat dengan cepat melacak jalur lalu lintas melalui jaringan tanpa memanjat perangkat satu per satu. Dengan otorisasi melalui ISE, Pusat DNA mengambil dan menampilkan nama-nama pelanggan, termasuk pada jaringan kabel: tidak perlu naik mencari alamat IP.

Contoh pelacakan jalur lalu lintas melalui jaringan. Tanda merah pada salah satu perangkat mengatakan bahwa lalu lintas diblokir oleh daftar kontrol akses.

Contoh pelacakan jalur lalu lintas melalui jaringan. Tanda merah pada salah satu perangkat mengatakan bahwa lalu lintas diblokir oleh daftar kontrol akses.Anda dapat dengan cepat melihat segmen jaringan mana yang dipengaruhi oleh masalah (sakelar di Pusat DNA dipecah berdasarkan lokasi, situs, dan lantai).

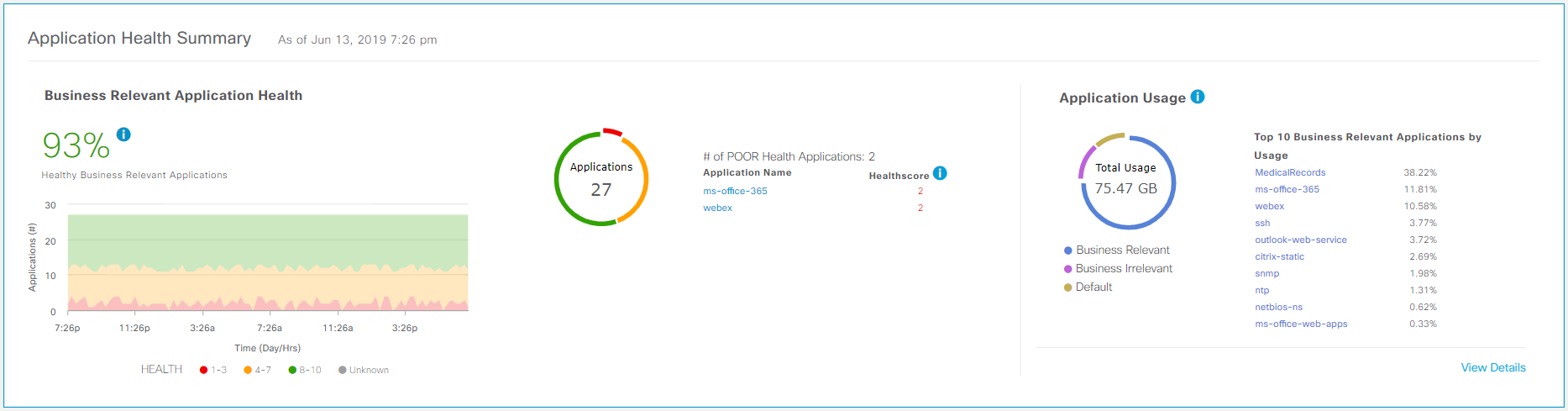

Indikator “teranimasi” dari kualitas hidup aplikasi di jaringan sebagai persentase memungkinkan Anda untuk menilai secara dangkal kondisi jaringan dan melihat apakah ia semakin buruk dari waktu ke waktu.

Indikator kualitas hidup aplikasi.

Indikator kualitas hidup aplikasi.Seperti sebelumnya, Prime Infrastructure juga menyediakan kontrol versi perangkat lunak pada perangkat jaringan. Pusat DNA mengelola repositori sendiri tempat gambar dapat diunggah secara manual atau otomatis diunggah dari Cisco.com, dan kemudian digunakan untuk perangkat. Dalam hal ini, Anda dapat memprogram dan menjalankan skrip untuk memverifikasi operasi jaringan yang benar sebelum dan setelah pembaruan. Script precheck standar, misalnya, termasuk memeriksa ketersediaan ruang kosong pada flash, status confi-register, apakah konfigurasi disimpan. Tambalan perangkat lunak juga didukung untuk perangkat yang dapat melakukan ini.

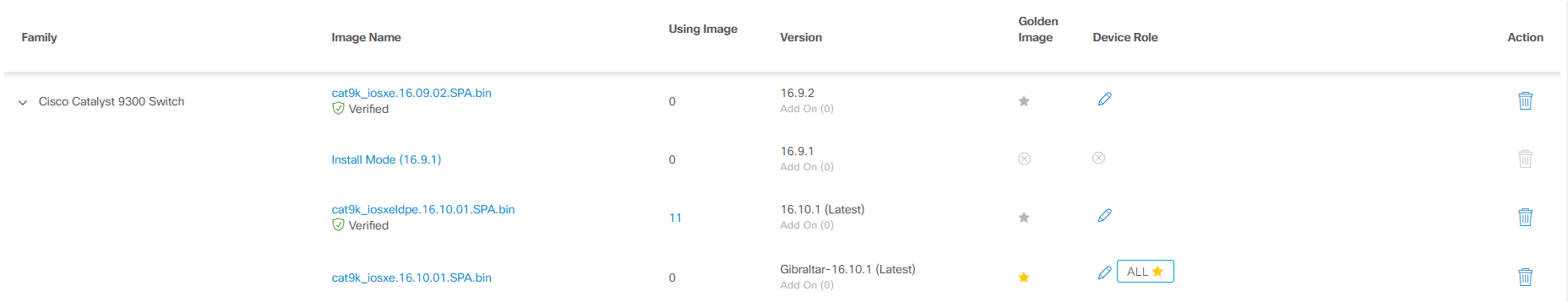

Repositori perangkat lunak di Pusat DNA.

Repositori perangkat lunak di Pusat DNA.Dan, tentu saja, masih ada akses ke baris perintah kelenjar jaringan.

Ringkasan

Produk ini baru, pendekatan baru dapat diperkenalkan, namun dengan hati-hati. Karena kebaruan kode, ada bug dalam pekerjaan, tetapi dukungan teknis Cisco segera merespons, dan pengembang merilis pembaruan secara teratur. Karena kebaruan dari pendekatan manajemen jaringan, probabilitas kesalahan pada tahap awal operasi agak tinggi, tetapi secara bertahap admin terbiasa dengannya dan ada lebih sedikit kesalahan daripada dengan dukungan LAN tradisional. Adalah bermanfaat untuk memikirkan terlebih dahulu tentang bagaimana menguji dan menjalankan segala sesuatu menjadi bagian-bagian dari pengguna, dan kemudian mendistribusikannya kepada semua orang (walaupun dengan pengalaman Anda memahami bahwa ini berguna ketika menerapkan solusi TI apa pun, bahkan yang paling dapat dimengerti dan terbukti).

Apa gunanya Otomatisasi, akselerasi operasi standar, pengurangan downtime karena kesalahan konfigurasi, peningkatan keandalan jaringan karena fakta bahwa penyebab kegagalan jaringan diketahui secara instan. Menurut Cisco, administrator TI akan menghemat 90 hari setahun. Secara terpisah, keamanan: dengan pendekatan Zero Trust, masalah epik dengan hit pers berikutnya dapat dihindari, tetapi ini, untuk alasan yang jelas, hanya sedikit orang yang menghargai.