Halo semuanya!

Hari ini saya ingin berbicara tentang solusi cloud untuk mencari dan menganalisis kerentanan Qualys Vulnerability Management, di mana salah satu

layanan kami

dibangun .

Di bawah ini saya akan menunjukkan bagaimana pemindaian itu sendiri diatur dan informasi apa tentang kerentanan dapat ditemukan oleh hasil.

Apa yang bisa dipindai

Layanan eksternal. Untuk memindai layanan dengan akses Internet, klien memberi kami alamat IP dan kredensial mereka (jika Anda perlu memindai dengan otentikasi). Kami memindai layanan menggunakan cloud Qualys dan, sebagai hasilnya, mengirim laporan.

Layanan Internal

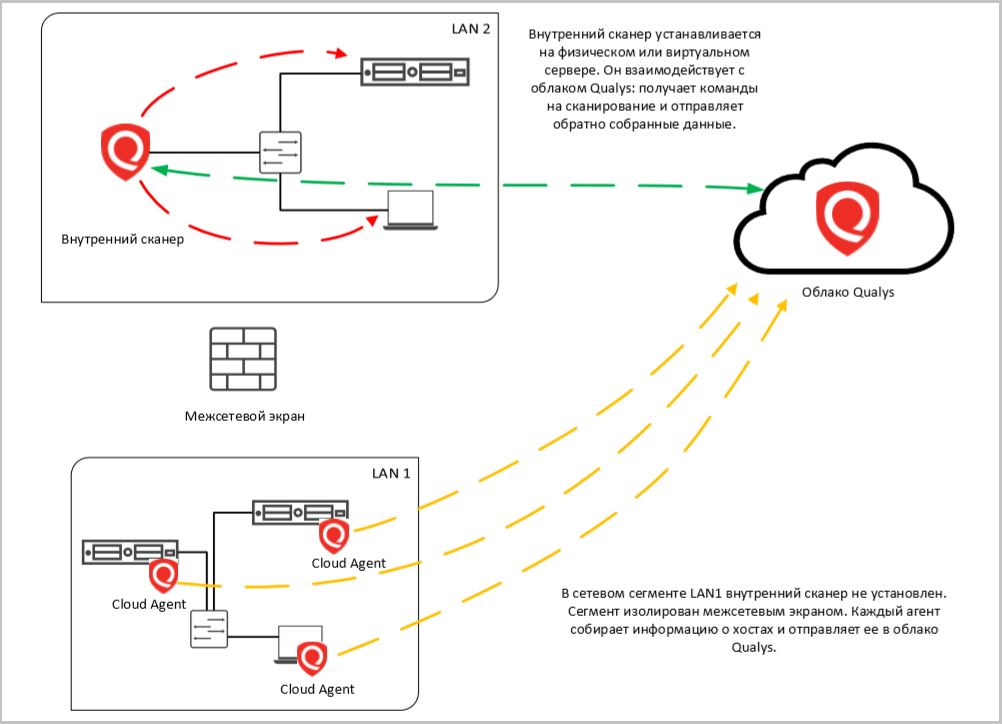

Layanan Internal Dalam hal ini, pemindai mencari kerentanan pada server internal dan infrastruktur jaringan. Dengan menggunakan pemindaian ini, Anda dapat melakukan inventarisasi versi sistem operasi, aplikasi, port terbuka, dan layanan di belakangnya.

Untuk memindai di dalam infrastruktur klien, pemindai Qualys diinstal. Awan Qualys di sini berfungsi sebagai pusat perintah untuk pemindai ini.

Selain server backend dengan Qualys, Anda dapat menginstal Cloud Agents pada objek pindai. Mereka mengumpulkan informasi tentang sistem secara lokal, praktis tidak membuat beban pada jaringan dan pada host tempat mereka bekerja. Informasi yang diterima dikirim ke cloud.

Ada tiga poin penting: otentikasi dan pemilihan objek untuk pemindaian.

- Menggunakan Otentikasi Beberapa pelanggan meminta pemindaian kotak hitam, terutama untuk layanan eksternal: mereka memberi kami sejumlah alamat IP tanpa menentukan sistem dan mengatakan "jadilah seperti seorang peretas." Namun hacker jarang bertindak secara membabi buta. Ketika datang untuk menyerang (bukan intelijen), mereka tahu mereka meretas.

Secara membabi buta, Qualys mungkin menemukan spanduk campuran dan memindai mereka bukan sistem target. Dan tanpa memahami apa yang sebenarnya akan dipindai, mudah untuk melewatkan pengaturan pemindai dan "melampirkan" layanan yang sedang diperiksa.

Pemindaian akan lebih bermanfaat jika Anda melakukan pemeriksaan otentikasi sebelum sistem yang dipindai (papan tulis). Jadi pemindai akan memahami dari mana asalnya, dan Anda akan menerima data lengkap tentang kerentanan sistem target.

Qualys memiliki banyak opsi otentikasi. - Aset grup . Jika Anda mulai memindai semuanya sekaligus dan tanpa pandang bulu, itu akan lama dan akan membuat beban tambahan pada sistem. Lebih baik mengelompokkan host dan layanan ke dalam grup sesuai dengan kepentingan, lokasi, versi OS, infrastruktur kritis, dan fitur lainnya (di Qualys mereka disebut Grup Aset dan Tag Aset) dan memilih grup tertentu saat memindai.

- Pilih jendela teknis untuk pemindaian. Bahkan jika Anda telah merencanakan dan menyiapkan semuanya, pemindaian menciptakan beban tambahan pada sistem. Itu tidak selalu menyebabkan degradasi layanan, tetapi lebih baik memilih waktu tertentu untuknya, seperti untuk cadangan atau pembaruan rollback.

Apa yang bisa dipelajari dari laporan?

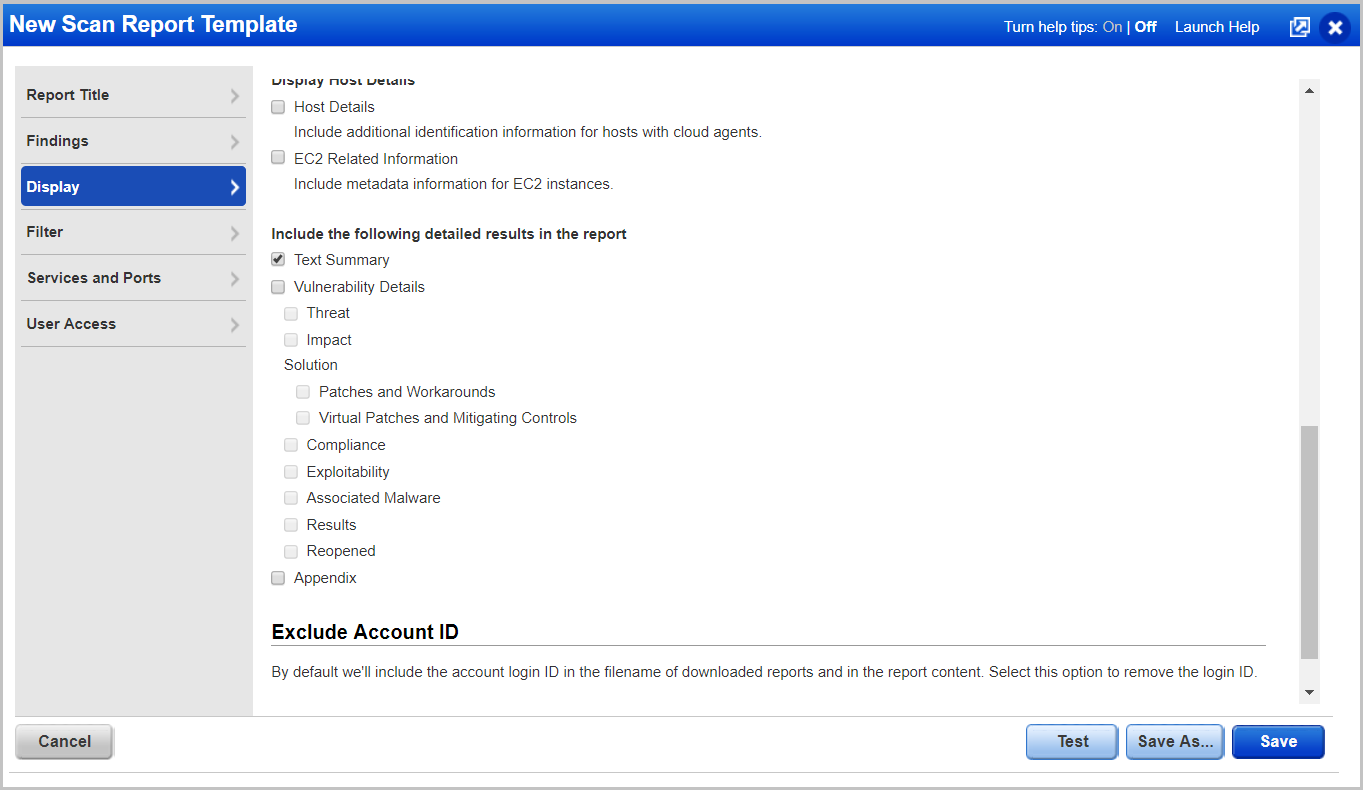

Berdasarkan hasil pemindaian, klien menerima laporan di mana tidak hanya akan ada daftar semua kerentanan yang ditemukan, tetapi juga rekomendasi dasar untuk penghapusannya: pembaruan, tambalan, dll. Qualys memiliki banyak laporan: ada templat default, dan Anda dapat membuatnya sendiri. Agar tidak bingung dalam semua keragaman, lebih baik memutuskan sendiri untuk hal-hal berikut:

- Siapa yang akan menonton laporan ini: manajer atau spesialis teknis?

- informasi apa yang ingin Anda terima sesuai dengan hasil pemindaian Misalnya, jika Anda ingin mengetahui apakah semua tambalan yang diperlukan diinstal dan bagaimana pekerjaan dilakukan untuk menghilangkan kerentanan yang ditemukan sebelumnya, maka ini adalah satu laporan. Jika Anda hanya perlu melakukan inventarisasi semua host, maka yang lain.

Jika Anda memiliki tugas untuk menampilkan gambar yang singkat namun jelas kepada manajemen, maka Anda dapat membuat

Laporan Eksekutif . Semua kerentanan akan diletakkan di rak, tingkat keparahan, grafik dan grafik. Misalnya, 10 kerentanan teratas paling kritis atau kerentanan paling umum.

Untuk teknisi ada

Laporan Teknis dengan semua detail dan detail. Anda dapat menghasilkan laporan berikut:

Laporan Tuan Rumah . Suatu hal yang berguna ketika Anda perlu melakukan inventarisasi infrastruktur dan mendapatkan gambaran lengkap tentang kerentanan host.

Berikut adalah daftar host yang dianalisis dengan indikasi sistem operasi yang berjalan di atasnya.

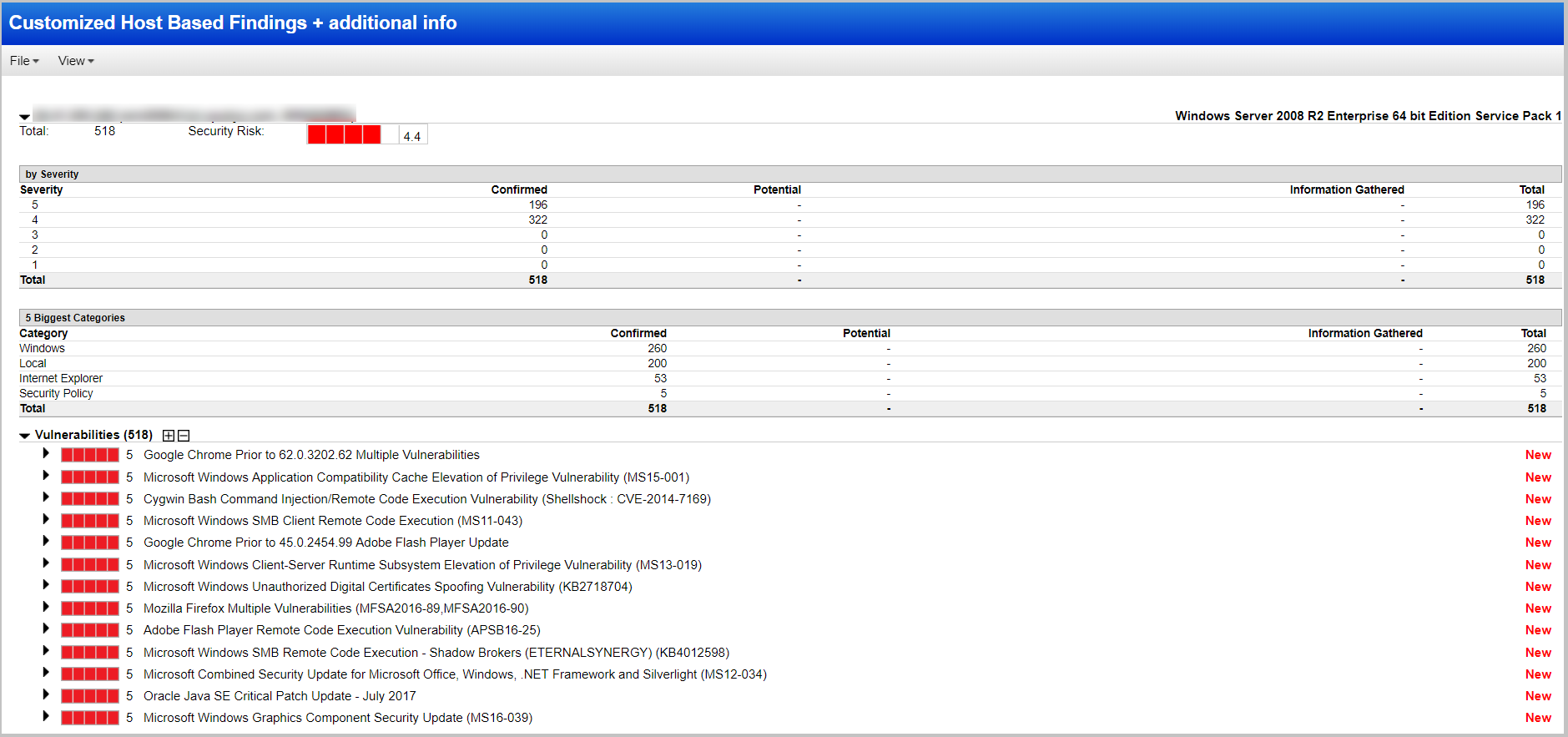

Mari kita buka sejumlah minat dan lihat daftar 219 kerentanan yang ditemukan, mulai dari level kelima paling kritis:

Selanjutnya, Anda dapat melihat detail untuk setiap kerentanan. Di sini kita melihat:

- ketika kerentanan diperbaiki untuk pertama kali dan terakhir,

- Angka kerentanan

- tambalan untuk memperbaiki kerentanan

- Apakah ada masalah dengan kepatuhan pada PCI DSS, standar NIST, dll.,

- apakah ada exploit dan malware untuk kerentanan ini

- Apakah kerentanan terdeteksi saat memindai dengan / tanpa otentikasi dalam sistem, dll.

Jika ini bukan pemindaian pertama - ya, Anda harus memindai secara rutin :) - kemudian menggunakan

Laporan Trend Anda dapat melacak dinamika bekerja dengan kerentanan. Status kerentanan akan ditampilkan dibandingkan dengan pemindaian sebelumnya: kerentanan yang ditemukan sebelumnya dan ditutup akan ditandai sebagai tetap, aktif-terbuka, baru-baru.

Laporan Kerentanan. Dalam laporan ini, Qualys akan membuat daftar kerentanan, dimulai dengan yang paling kritis, yang menunjukkan host mana yang akan menangkap kerentanan ini. Laporan ini berguna jika Anda memutuskan untuk berurusan dengan momen tersebut, misalnya, dengan semua kerentanan di tingkat kelima.

Anda juga dapat membuat laporan terpisah hanya tentang kerentanan tingkat keempat dan kelima.

Laporan Patch.

Laporan Patch. Berikut adalah daftar lengkap tambalan yang perlu diinstal untuk menghilangkan kerentanan yang ditemukan. Untuk setiap tambalan, ada penjelasan tentang kerentanan apa yang ditangani, di mana host / sistem yang perlu Anda instal, dan tautan unduhan langsung.

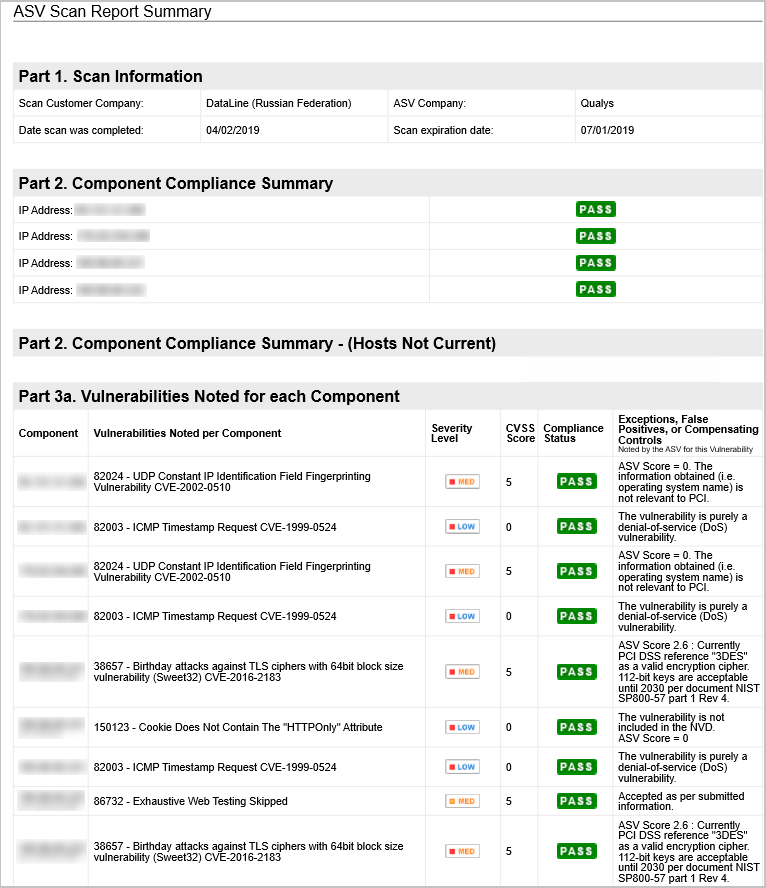

Laporan Kepatuhan PCI DSS

Laporan Kepatuhan PCI DSS . Standar PCI DSS memerlukan pemindaian sistem informasi dan aplikasi yang dapat diakses dari Internet setiap 90 hari. Setelah pemindaian, Anda dapat membuat laporan yang menunjukkan bahwa infrastruktur tidak memenuhi persyaratan standar.

Laporan Perbaikan Kerentanan

Laporan Perbaikan Kerentanan . Qualys dapat diintegrasikan dengan meja layanan, dan kemudian semua kerentanan yang ditemukan akan secara otomatis diterjemahkan ke dalam tiket. Dengan bantuan laporan ini, hanya mungkin untuk melacak kemajuan tiket yang telah selesai dan kerentanan tetap.

Buka Laporan Port . Di sini Anda dapat memperoleh informasi tentang port terbuka dan layanan yang mengatasinya:

atau buat laporan kerentanan di setiap port:

Ini hanyalah templat laporan standar. Anda dapat membuat tugas Anda sendiri untuk tugas-tugas tertentu, misalnya, hanya menunjukkan kerentanan tidak lebih rendah dari tingkat kekritisan kelima. Semua laporan tersedia. Format laporan: CSV, XML, HTML, PDF, dan docx.

Dan ingat:

Dan ingat: keamanan bukanlah hasil, tetapi sebuah proses. Pemindaian tunggal membantu untuk melihat masalah pada saat ini, tetapi ini bukan proses lengkap untuk mengelola kerentanan.

Untuk memudahkan Anda memutuskan pekerjaan rutin ini, kami telah membuat layanan berdasarkan Qualys Vulnerability Management.

Ada penawaran khusus untuk semua pembaca Habr: ketika memesan layanan pemindaian selama setahun, pemindaian dua bulan gratis. Aplikasi dapat ditinggalkan di

sini , di bidang "Komentar" tulis Habr.