Sebelum kita sampai pada dasar-dasar VLAN, saya akan meminta Anda semua untuk menjeda video ini, klik ikon di sudut kiri bawah, di mana dikatakan Konsultan Jaringan, buka halaman Facebook kami dan menyukainya. Kemudian kembali ke video dan klik ikon King di sudut kanan bawah untuk berlangganan saluran YouTube resmi kami. Kami terus menambahkan seri baru, sekarang ini menyangkut kursus CCNA, maka kami berencana untuk memulai Keamanan CCNA, Network +, PMP, ITIL, kursus video tutorial Prince2 dan menerbitkan seri-seri indah ini di saluran kami.

Jadi, hari ini kita akan berbicara tentang dasar-dasar VLAN dan menjawab 3 pertanyaan: apa itu VLAN, mengapa kita membutuhkan VLAN dan cara mengkonfigurasinya. Saya harap setelah menonton tutorial video ini Anda dapat menjawab ketiga pertanyaan.

Apa itu VLAN? VLAN adalah singkatan dari nama "jaringan area lokal virtual". Kemudian dalam pelajaran kita, kita akan memeriksa mengapa jaringan ini virtual, tetapi sebelum kita beralih ke VLAN, kita perlu memahami cara kerja saklar. Kami sekali lagi akan mengulangi beberapa masalah yang dibahas dalam pelajaran sebelumnya.

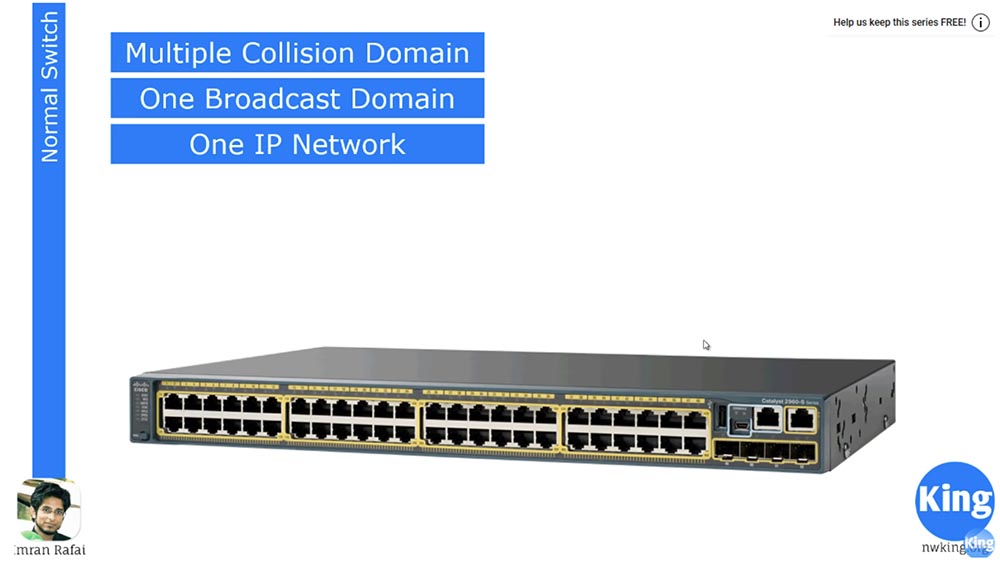

Pertama, mari kita bahas apa itu Multiple Collision Domain, atau collision domain. Kita tahu bahwa switch 48-port ini memiliki 48 domain collision. Ini berarti bahwa masing-masing port atau perangkat yang terhubung ke port ini dapat berinteraksi dengan perangkat lain di port lain secara independen, tanpa mempengaruhi satu sama lain.

Ke-48 port switch ini adalah bagian dari Domain Siaran yang sama. Ini berarti bahwa jika beberapa perangkat terhubung ke beberapa port, dan salah satunya disiarkan, maka akan muncul di semua port yang terhubung dengan perangkat lain. Beginilah cara kerjanya.

Seolah-olah orang-orang duduk di satu ruangan yang berdekatan, dan ketika salah satu dari mereka mengatakan sesuatu dengan keras, semua orang mendengarnya. Namun, ini sama sekali tidak efektif - semakin banyak orang muncul di ruangan itu, semakin ribut jadinya dan mereka yang hadir akan berhenti saling mendengarkan. Situasi serupa terjadi dengan komputer - semakin banyak perangkat yang terhubung ke jaringan yang sama, semakin besar "volume" penyiaran, yang tidak memungkinkan untuk membuat koneksi yang efektif.

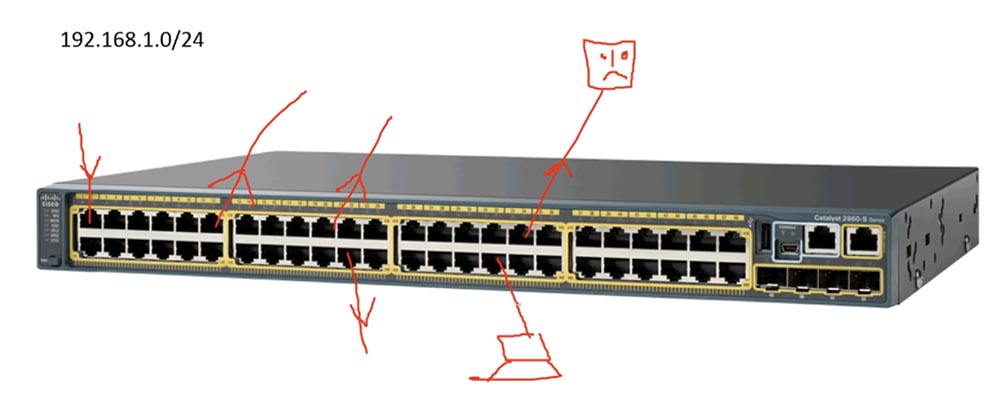

Kita tahu bahwa jika salah satu dari perangkat ini terhubung ke jaringan 192.168.1.0/24, semua perangkat lain adalah bagian dari jaringan yang sama. Saklar juga harus terhubung ke jaringan dengan alamat IP yang sama. Tetapi di sini sebuah saklar mungkin memiliki masalah sebagai perangkat OSI level 2. Jika dua perangkat terhubung ke jaringan yang sama, mereka dapat dengan mudah berkomunikasi dengan komputer satu sama lain. Misalkan perusahaan kita memiliki "orang jahat," seorang hacker yang akan saya gambar di atas. Di bawah saya adalah komputer saya. Jadi, sangat mudah bagi peretas ini untuk menembus komputer saya, karena komputer kami adalah bagian dari jaringan yang sama. Itu masalahnya.

Jika saya termasuk dalam kepemimpinan administrasi, dan orang baru ini akan dapat mengakses file di komputer saya, itu tidak akan baik sama sekali. Tentu saja, di komputer saya ada firewall yang melindungi terhadap banyak ancaman, tetapi tidak akan sulit bagi seorang hacker untuk mem-bypassnya.

Bahaya kedua yang ada untuk semua orang yang menjadi anggota domain siaran ini adalah bahwa jika seseorang memiliki masalah penyiaran, gangguan ini akan memengaruhi perangkat lain di jaringan. Meskipun semua 48 port dapat dihubungkan ke host yang berbeda, kegagalan dalam satu host akan mempengaruhi 47 port lainnya, yang sama sekali tidak perlu bagi kami.

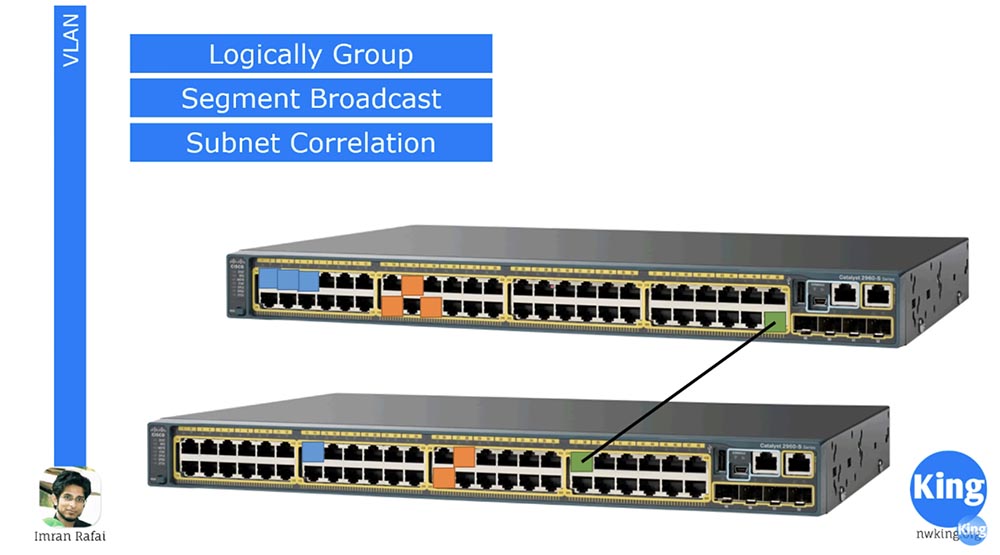

Untuk mengatasi masalah ini, kami menggunakan konsep VLAN, atau jaringan area lokal virtual. Ini bekerja sangat sederhana, membagi switch 48-port yang besar ini menjadi beberapa switch yang lebih kecil.

Kita tahu bahwa subnet membagi satu jaringan besar menjadi beberapa jaringan kecil, dan VLAN bekerja dengan cara yang sama. Ini membagi switch 48-port, misalnya, menjadi 4 switch dari 12 port, yang masing-masing merupakan bagian dari jaringan yang terhubung baru. Pada saat yang sama, kita dapat menggunakan 12 port untuk manajemen, 12 port untuk IP telephony dan seterusnya, yaitu untuk membagi switch tidak secara fisik, tetapi secara logis, secara virtual.

Saya mengalokasikan tiga port switch atas, ditandai dengan warna biru, untuk jaringan "biru" VLAN10, dan menetapkan tiga port oranye untuk VLAN20. Dengan demikian, setiap lalu lintas dari salah satu porta biru ini hanya akan menuju porta biru lainnya, tanpa mempengaruhi porta lain dari switch ini. Demikian pula, lalu lintas dari port oranye akan didistribusikan, yaitu, kita seharusnya menggunakan dua switch fisik yang berbeda. Dengan demikian, VLAN adalah cara membagi switch menjadi beberapa switch untuk jaringan yang berbeda.

Saya menggambar dua switch di atas, di sini kita memiliki situasi di mana hanya port biru untuk satu jaringan yang terlibat dalam switch kiri, dan hanya port oranye untuk jaringan lain di switch kanan, dan switch ini tidak terhubung satu sama lain.

Katakanlah Anda pergi menggunakan lebih banyak port. Bayangkan kita memiliki 2 bangunan, yang masing-masing memiliki staf manajemen sendiri, dan dua port oranye dari sakelar bawah digunakan untuk manajemen. Oleh karena itu, kita memerlukan port ini untuk dihubungkan ke semua port oranye dari switch lain. Situasi serupa dengan port biru - semua port biru pada sakelar atas harus dihubungkan dengan port lain dengan warna yang sama. Untuk melakukan ini, kita perlu menghubungkan dua switch ini secara fisik di gedung yang berbeda dengan jalur komunikasi terpisah, pada gambar inilah garis antara dua port hijau. Seperti yang kita ketahui, jika dua sakelar terhubung secara fisik, kita membentuk batang, atau batang.

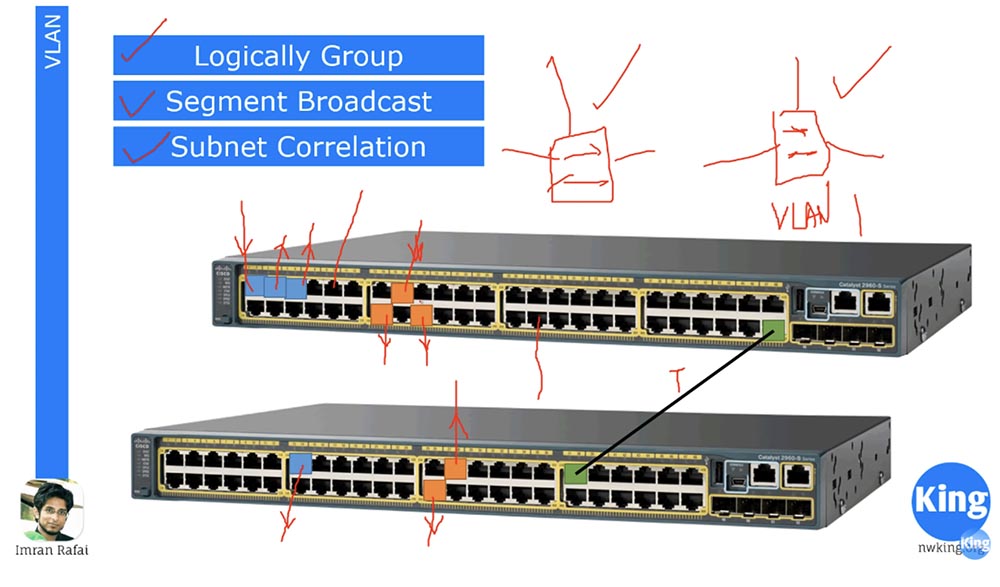

Apa perbedaan antara saklar biasa dan VLAN? Ini bukan perbedaan besar. Ketika Anda membeli sakelar baru, secara default semua port dikonfigurasikan untuk mode VLAN dan merupakan bagian dari jaringan yang sama, disebut sebagai VLAN1. Itu sebabnya ketika kita menghubungkan beberapa perangkat ke satu port, ternyata terhubung ke semua port lain, karena semua 48 port milik VLAN1 jaringan virtual yang sama. Tetapi jika kita mengkonfigurasi port biru agar berfungsi di jaringan VLAN10, yang berwarna oranye di jaringan VLAN20, dan yang berwarna hijau - VLAN1, maka kita mendapatkan 3 switch berbeda. Dengan demikian, penggunaan mode jaringan virtual memungkinkan kita mengelompokkan port secara logis untuk jaringan tertentu, membagi siaran menjadi beberapa bagian dan membuat subnet. Selain itu, masing-masing port dengan warna tertentu milik jaringan yang terpisah. Jika port biru akan berfungsi pada jaringan 192.168.1.0 dan port oranye akan berfungsi pada jaringan 192.168.1.0, maka meskipun alamat IP yang sama, mereka tidak akan terhubung satu sama lain, karena mereka secara logis akan menjadi milik switch yang berbeda. Dan seperti yang kita ketahui, saklar fisik yang berbeda tidak berkomunikasi satu sama lain jika mereka tidak terhubung oleh jalur komunikasi yang sama. Jadi, kami membuat subnet yang berbeda untuk VLAN yang berbeda.

Saya ingin menarik perhatian Anda pada kenyataan bahwa konsep VLAN hanya berlaku untuk switch. Siapa pun yang akrab dengan protokol enkapsulasi seperti .1Q atau ISL tahu bahwa router atau komputer tidak memiliki VLAN. Ketika Anda menghubungkan komputer Anda, misalnya, ke salah satu port biru, Anda tidak mengubah apa pun di komputer, semua perubahan hanya terjadi pada level OSI kedua, level switch. Saat kami mengonfigurasikan port agar berfungsi dengan jaringan VLAN10 atau VLAN20 tertentu, sakelar menciptakan basis data VLAN. Dia "menulis" ke ingatannya bahwa port 1,3 dan 5 milik VLAN10, 14,15 dan 18 port adalah bagian dari VLAN20, dan port lain yang terlibat adalah bagian dari VLAN1. Oleh karena itu, jika beberapa lalu lintas datang dari port biru 1, itu hanya sampai ke port 3 dan 5 dari jaringan VLAN10 yang sama. Switch “melihat” ke dalam basis datanya dan melihat bahwa jika lalu lintas datang dari salah satu port oranye, ia harus pergi hanya ke port oranye dari jaringan VLAN20.

Namun, komputer tidak tahu apa-apa tentang VLAN ini. Ketika kami menghubungkan 2 switch, trunk terbentuk di antara port hijau. Istilah "trunk" hanya relevan untuk perangkat Cisco, sementara produsen perangkat jaringan lain, seperti Juniper, menggunakan istilah port Tag, atau "port yang ditandai". Saya menemukan nama port Tag lebih cocok. Ketika lalu lintas datang dari jaringan ini, trunk mengirimkannya ke semua port switch selanjutnya, yaitu, kami menghubungkan dua switch 48-port dan mendapatkan satu switch 96-port. Pada saat yang sama, ketika kami mengirimkan lalu lintas dari VLAN10, itu menjadi ditandai, yaitu, ia dilengkapi dengan label yang menunjukkan bahwa itu dimaksudkan hanya untuk port jaringan VLAN10. Switch kedua, setelah menerima lalu lintas ini, membaca tag dan memahami bahwa ini adalah lalu lintas untuk jaringan VLAN10 dan hanya boleh pergi ke port biru. Demikian pula, lalu lintas “oranye” untuk VLAN20 ditandai dengan tag yang menunjukkan bahwa ia menargetkan port VLAN20 pada sakelar kedua.

Kami juga menyebutkan enkapsulasi, dan ada dua metode enkapsulasi. Yang pertama adalah .1Q, yaitu, ketika kita mengatur trunk, kita perlu menyediakan enkapsulasi. Enkapsulasi Protokol .1Q adalah standar terbuka yang menjelaskan prosedur untuk menandai lalu lintas. Ada protokol lain yang disebut ISL, tautan Inter-Switch yang dikembangkan oleh Cisco, yang menunjukkan lalu lintas milik VLAN tertentu. Semua switch modern berfungsi dengan protokol .1Q, jadi ketika Anda mengeluarkan switch baru dari kotak, Anda tidak perlu menggunakan perintah enkapsulasi apa pun, karena secara default itu diterapkan oleh protokol .1Q. Dengan demikian, setelah membuat trunk, enkapsulasi lalu lintas terjadi secara otomatis, yang memungkinkan Anda membaca tag.

Sekarang mari kita mulai menyiapkan VLAN. Mari kita buat jaringan di mana akan ada 2 switch dan dua perangkat akhir - komputer PC1 dan PC2, yang akan kita sambungkan dengan kabel untuk beralih # 0. Mari kita mulai dengan pengaturan dasar sakelar Konfigurasi Dasar.

Untuk melakukan ini, klik pada sakelar dan pergi ke antarmuka baris perintah, dan kemudian atur nama host, beri nama sakelar ini sw1. Sekarang mari kita beralih ke pengaturan komputer pertama dan mengatur alamat IP statis 192.168.1.1 dan subnet mask 255.255. 255.0. Alamat gateway default tidak diperlukan, karena semua perangkat kami berada di jaringan yang sama. Selanjutnya, kita akan melakukan hal yang sama untuk komputer kedua, menetapkannya alamat IP 192.168.1.2.

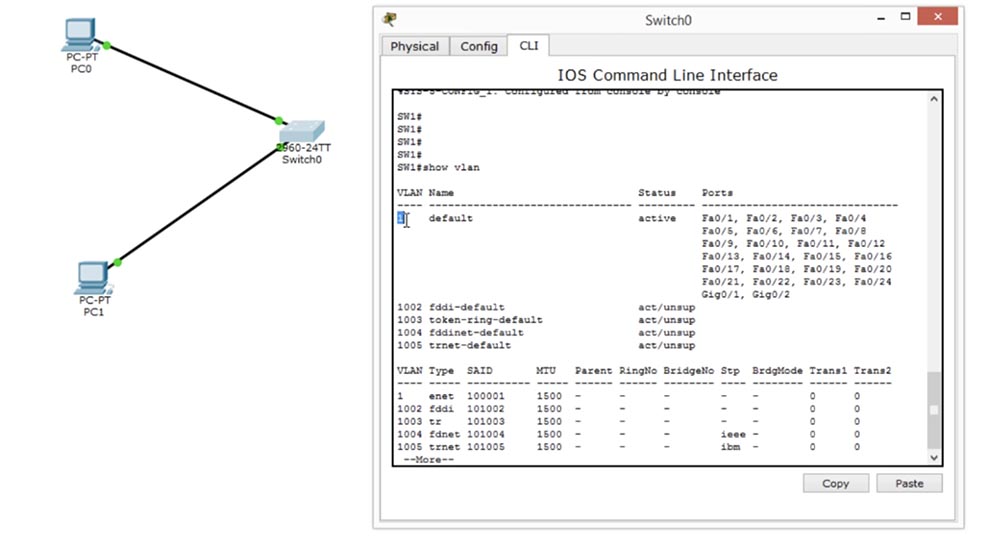

Sekarang kembali ke komputer pertama untuk melakukan ping ke komputer kedua. Seperti yang Anda lihat, ping berhasil karena kedua komputer ini terhubung ke switch yang sama dan merupakan bagian dari VLAN1 jaringan default yang sama. Jika kita melihat antarmuka sakelar sekarang, kita akan melihat bahwa semua port FastEthernet dari 1 hingga 24 dan dua port GigabitEthernet dikonfigurasikan pada VLAN # 1. Namun, aksesibilitas berlebihan seperti itu tidak diperlukan, jadi kami masuk ke pengaturan sakelar dan masukkan perintah show vlan untuk melihat basis data jaringan virtual.

Anda lihat di sini nama jaringan VLAN1 dan fakta bahwa semua port switch milik jaringan ini. Ini berarti Anda dapat terhubung ke port apa saja, dan semuanya akan dapat "berkomunikasi" satu sama lain, karena mereka adalah bagian dari jaringan yang sama.

Kami akan mengubah situasi ini, untuk ini pertama-tama kami membuat dua jaringan virtual, yaitu, tambahkan VLAN10. Untuk membuat jaringan virtual, perintah dari bentuk "nomor jaringan vlan" digunakan.

Seperti yang Anda lihat, ketika mencoba membuat jaringan, sistem mengeluarkan pesan dengan daftar perintah konfigurasi VLAN yang perlu digunakan untuk tindakan ini:

keluar - menerapkan perubahan dan keluar dari pengaturan;

name - masukkan nama pengguna VLAN;

no - batalkan perintah atau atur ke default.

Ini berarti bahwa sebelum Anda memasukkan perintah create VLAN, Anda harus memasukkan perintah name, yang mengaktifkan mode manajemen nama, dan kemudian melanjutkan untuk membuat jaringan baru. Pada saat yang sama, sistem memberikan petunjuk bahwa nomor VLAN dapat ditetapkan dalam kisaran dari 1 hingga 1005.

Jadi, sekarang kita masukkan perintah untuk membuat VLAN di bawah nomor 20 - vlan 20, dan kemudian berikan nama untuk pengguna, yang menunjukkan jenis jaringan apa itu. Dalam kasus kami, kami menggunakan nama tim Karyawan, atau jaringan untuk karyawan perusahaan.

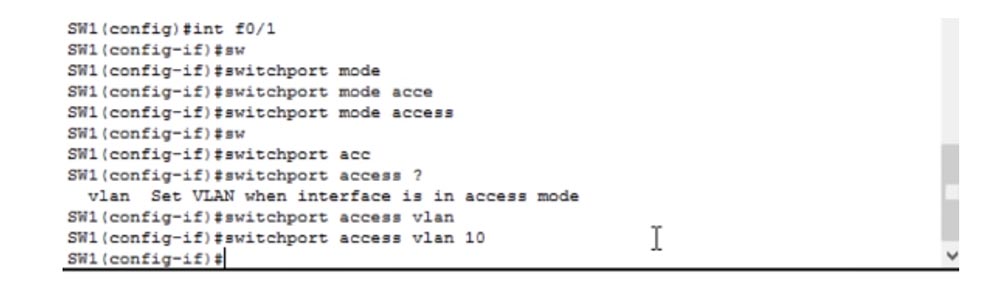

Sekarang kita perlu menetapkan port khusus untuk VLAN ini. Kita masuk ke mode pengaturan switch int f0 / 1, kemudian secara manual beralih port ke mode Access dengan perintah akses mode switchport dan menentukan port mana yang harus dialihkan ke mode ini - ini adalah port untuk jaringan VLAN10.

Kita melihat bahwa setelah ini, warna titik koneksi PC0 dan saklar, warna port, berubah dari hijau menjadi oranye. Ini akan berubah menjadi hijau lagi segera setelah perubahan pengaturan mulai berlaku. Mari kita coba ping komputer kedua. Kami tidak melakukan perubahan pada pengaturan jaringan untuk komputer, mereka masih memiliki alamat IP 192.168.1.1 dan 192.168.1.2. Tetapi jika kami mencoba melakukan ping PC1 dari PC0, kami tidak akan berhasil, karena sekarang komputer ini milik jaringan yang berbeda: yang pertama ke VLAN10, yang kedua ke VLAN1 asli.

Mari kita kembali ke antarmuka switch dan mengkonfigurasi port kedua. Untuk melakukan ini, saya akan memasukkan perintah int f0 / 2 dan ulangi langkah yang sama untuk VLAN 20 seperti ketika mengatur jaringan virtual sebelumnya.

Kita melihat bahwa sekarang port bawah sakelar, tempat komputer kedua terhubung, juga mengubah warnanya dari hijau menjadi oranye - perlu beberapa detik sebelum perubahan dalam pengaturan berlaku dan berubah menjadi hijau lagi. Jika kita mulai melakukan ping ke komputer kedua lagi, kita tidak akan berhasil, karena komputer masih milik jaringan yang berbeda, hanya PC1 sekarang bagian dari VLAN20 daripada VLAN1.

Dengan demikian, Anda membagi satu saklar fisik menjadi dua saklar logis yang berbeda. Anda melihat bahwa sekarang warna port telah berubah dari oranye ke hijau, port telah diterima, tetapi masih tidak merespon, karena itu milik jaringan lain.

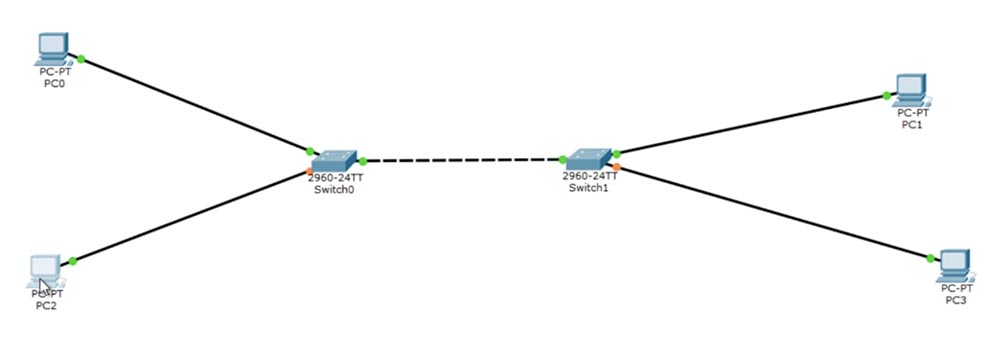

Kami akan membuat perubahan pada skema kami - lepaskan komputer PC1 dari sakelar pertama dan sambungkan ke sakelar kedua, dan sambungkan sakelar itu sendiri dengan kabel.

Untuk membangun koneksi di antara mereka, saya akan masuk ke pengaturan switch kedua dan membuat VLAN10, menugaskannya manajemen nama, yaitu, jaringan manajemen. Kemudian saya mengaktifkan mode akses dan menunjukkan bahwa mode ini untuk VLAN10. Sekarang warna port yang dilalui sakelar telah berubah dari oranye menjadi hijau, karena keduanya dikonfigurasikan pada VLAN10. Sekarang kita perlu membuat trunk antara dua switch. Kedua port ini adalah Fa0 / 2, jadi Anda harus membuat trunk untuk port Fa0 / 2 dari switch pertama menggunakan perintah trunk mode switchport. Hal yang sama perlu dilakukan untuk sakelar kedua, setelah itu trunk terbentuk di antara kedua port ini.

Sekarang, jika saya ingin melakukan ping komputer PC1 dari komputer pertama, semuanya akan berhasil, karena koneksi antara PC0 dan sakelar # 0 adalah VLAN10, antara sakelar 1 dan PC1 itu juga VLAN10, dan kedua sakelar dihubungkan oleh trunk.

Jadi, jika perangkat berada di VLAN yang berbeda, maka mereka tidak terhubung satu sama lain, tetapi jika mereka berada di jaringan yang sama, maka Anda dapat dengan bebas bertukar lalu lintas di antara mereka. Mari kita coba menambahkan satu perangkat lagi ke setiap sakelar.

Dalam pengaturan jaringan komputer PC2 yang ditambahkan, saya akan mengatur alamat IP 192.168.2.1, dan dalam pengaturan PC3 saya akan mengatur alamat 192.168.2.2. Dalam hal ini, port yang terhubung dengan dua PC ini akan menerima penunjukan Fa0 / 3. Dalam pengaturan sakelar # 0, kami akan mengatur mode Akses dan menunjukkan bahwa port ini untuk VLAN20, dan kami akan melakukan hal yang sama untuk sakelar # 1.

Jika saya menggunakan perintah switchport akses vlan 20 dan jaringan VLAN20 belum dibuat, sistem akan menghasilkan kesalahan seperti "Akses VLAN tidak ada", karena switch dikonfigurasi untuk bekerja hanya dengan VLAN10.

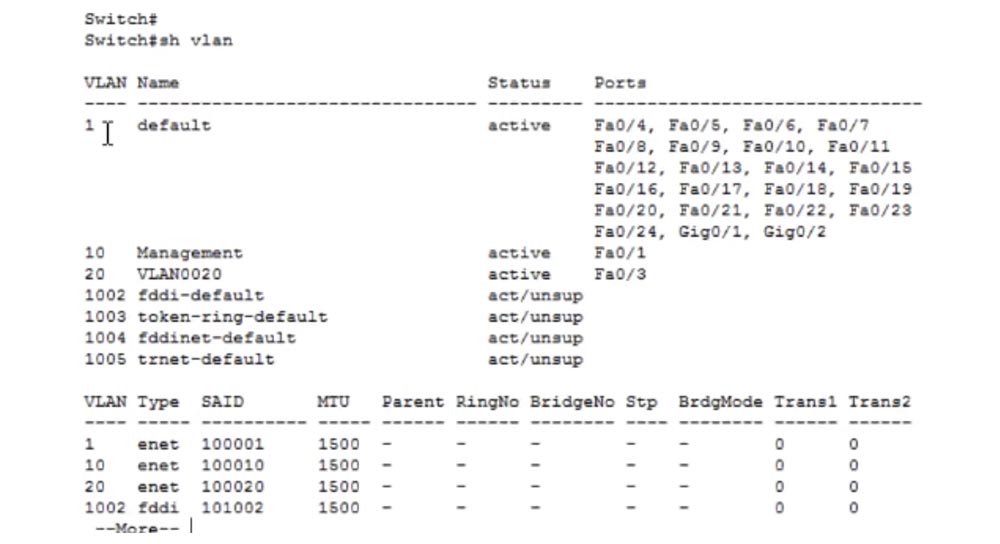

Mari kita buat VLAN20. Saya menggunakan perintah show VLAN untuk melihat basis data jaringan virtual.

Anda dapat melihat bahwa jaringan default adalah VLAN1, yang mana port Fa0 / 4 melalui Fa0 / 24 dan Gig0 / 1, Gig0 / 2 terhubung. Nomor jaringan virtual 10 dengan nama Management terhubung ke port Fa0 / 1, dan nomor VLAN 20 dengan nama default VLAN0020 terhubung ke port Fa0 / 3.

Pada prinsipnya, nama jaringan tidak masalah, yang utama adalah tidak mengulangi untuk jaringan yang berbeda. Jika saya ingin mengganti nama jaringan yang ditetapkan oleh sistem secara default, saya menggunakan perintah vlan 20 dan nama Karyawan. Saya dapat mengubah nama ini ke yang lain, misalnya, IPphones, dan jika kita melakukan ping alamat IP 192.168.2.2, kita akan melihat bahwa nama VLAN tidak masalah.

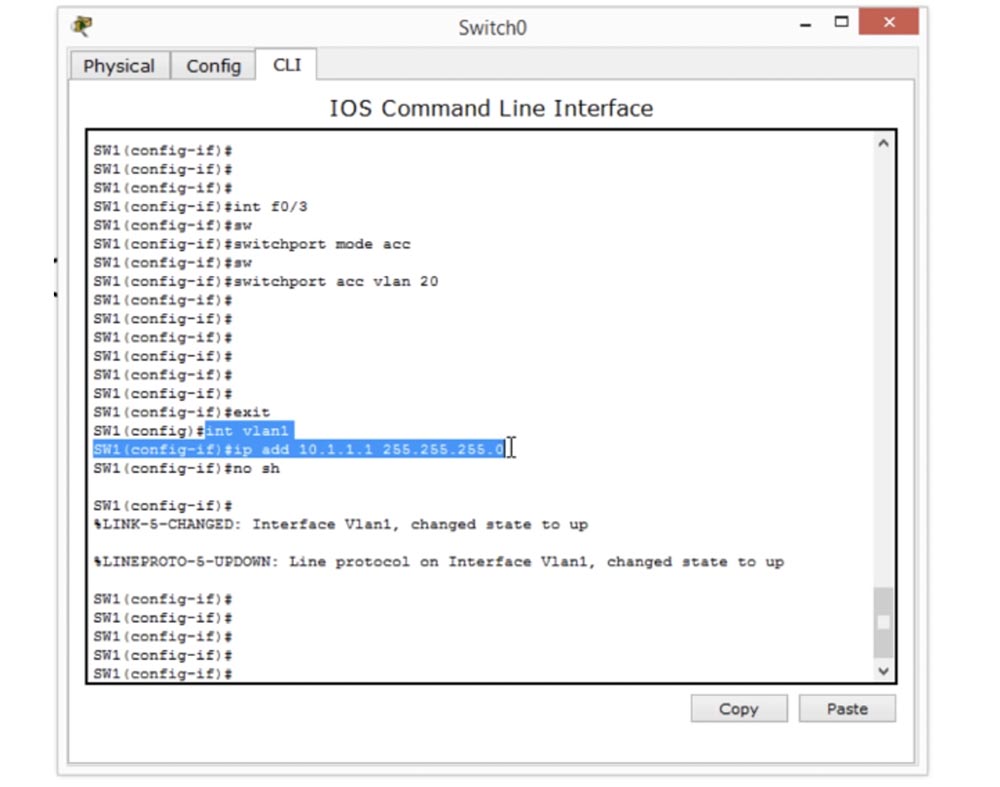

Hal terakhir yang ingin saya sebutkan adalah pengangkatan IP Manajemen, yang kita bicarakan dalam pelajaran terakhir. Untuk melakukan ini, kita menggunakan perintah int vlan1 dan memasukkan alamat IP 10.1.1.1 dan subnet mask 255.255.255.0, dan kemudian menambahkan perintah no shutdown. Kami tidak menetapkan IP Manajemen untuk seluruh sakelar, tetapi hanya untuk port VLAN1, yaitu, kami menetapkan alamat IP dari mana VLAN1 dikelola. Jika kita ingin mengelola VLAN2, kita perlu membuat antarmuka yang sesuai untuk VLAN2. Dalam kasus kami, ada port VLAN10 biru dan port VLAN20 oranye, yang sesuai dengan alamat 192.168.1.0 dan 192.168.2.0.

VLAN10 harus memiliki alamat yang berada dalam kisaran yang sama sehingga perangkat yang sesuai dapat terhubung dengannya. Konfigurasi serupa harus dibuat untuk VLAN20.

Jendela perintah sakelar ini menunjukkan pengaturan antarmuka untuk VLAN1, yaitu VLAN asli.

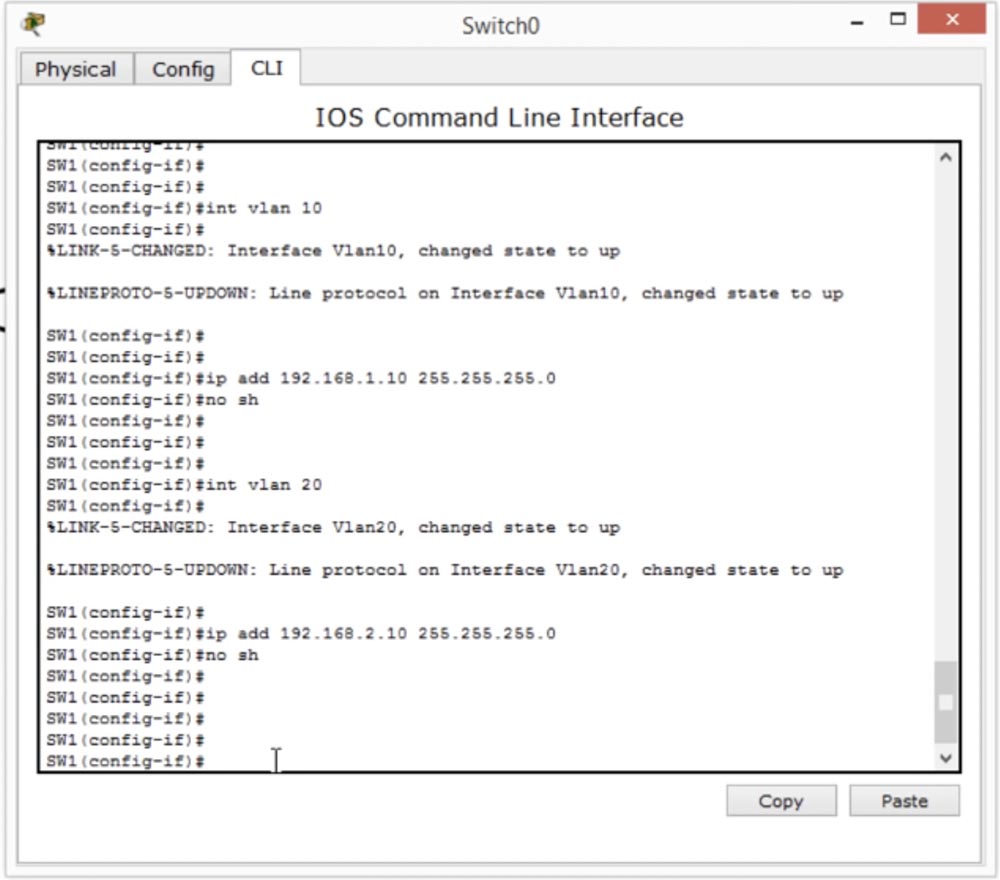

Untuk mengkonfigurasi IP Manajemen untuk VLAN10, kita perlu membuat antarmuka int vlan 10, dan kemudian menambahkan alamat IP 192.168.1.10 dan subnet mask 255.255.255.0.

Untuk mengkonfigurasi VLAN20, kita perlu membuat antarmuka int vlan 20, dan kemudian menambahkan alamat IP 192.168.2.10 dan subnet mask 255.255.255.0.

Mengapa ini dibutuhkan? Jika komputer PC0 dan port kiri atas switch # 0 milik jaringan 192.168.1.0, PC2 milik jaringan 192.168.2.0 dan terhubung ke port VLAN1 asli, yang termasuk dalam jaringan 10.1.1.1, maka PC0 tidak dapat berkomunikasi dengan sakelar ini menggunakan protokol. SSH karena mereka milik jaringan yang berbeda. Oleh karena itu, agar PC0 dapat berkomunikasi dengan sakelar melalui SSH atau Telnet, kita harus memberinya akses Akses. Itu sebabnya kami membutuhkan manajemen jaringan.

PC0 SSH Telnet IP- VLAN20 SSH. , Management IP VLAN, .

: , VLAN, VLAN, Management IP VLAN . , - , , VLAN , . , «» VLAN, , 3 : VLAN, .

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?