1. Pendahuluan

1. PendahuluanArtikel ini adalah tentang Produk Pemantauan Jaringan Cisco StealthWatch.

Cisco Systems secara aktif mempromosikannya sebagai produk untuk meningkatkan keamanan jaringan, jadi mari kita perbaiki.

Sudah ada

artikel tentang topik ini di blog TS Solution, dalam seri artikel ini saya akan fokus pada konfigurasi dan penggunaan produk. Namun demikian, bagi mereka yang telah mendengar tentang StealthWatch untuk pertama kalinya, kami mendefinisikan konsep dasar.

“Sistem

Stealthwatch menyediakan pemantauan jaringan dan kemampuan analisis keamanan yang

terkemuka di industri untuk mempercepat dan lebih akurat mendeteksi ancaman, merespons insiden, dan melakukan penyelidikan,” kata Cisco dan mendaftar sekitar 50 kisah sukses yang dapat Anda temukan di

sini. .

Berdasarkan data telemetri dari infrastruktur Anda, StealthWatch memungkinkan Anda untuk:

· Mendeteksi berbagai serangan dunia maya (APT, DDoS, 0-hari, kebocoran data, botnet)

· Memantau kepatuhan dengan kebijakan keamanan

· Mendeteksi kelainan pada perilaku pengguna dan peralatan

· Melakukan audit crypto traffic (teknologi ETA)

Inti dari StealthWatch adalah koleksi NetFlow dan IPFIX dari router, switch, dan perangkat jaringan lainnya. Akibatnya, jaringan menjadi sensor sensitif dan memungkinkan administrator untuk melihat di mana metode tradisional untuk melindungi jaringan, seperti NGFW, tidak dapat menjangkau. Protokol berikut dapat mengumpulkan StealthWatch: NetFlow (dimulai dengan versi 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 dan peningkatan kustom lainnya.

2. Alat apa yang digunakan perangkat lunak ini untuk analitik?Pertama, pemodelan perilaku dan tanda tangan perilaku, dengan kata lain, pemantauan konstan setiap perangkat dalam jaringan dan kemampuan untuk menentukan indikator dasar perilaku normal dan abnormal. Untuk setiap host, apakah pengguna, server atau router, baseline sendiri dibangun (model perilaku ideal), menyimpang dari mana kita melihat semua anomali dalam kaitannya dengan host ini.

Sebagai contoh: seorang pengguna tiba-tiba mulai mengunduh sejumlah besar data, meskipun ia tidak pernah melakukannya - StealthWatch hampir secara instan mendeteksi ini.

Kedua, analisis ancaman global. Ini mengacu pada integrasi dengan Cisco Talos yang terkenal - basis data besar tanda tangan serangan yang dikenal, diperbarui di seluruh dunia secara real time.

Ketiga, pembelajaran mesin lama yang baik, dalam kasus Cisco, berdasarkan pada teknologi Cognitive Intelligence.

Teknologi ini juga mendasari solusi ETA - Enkripsi Lalu Lintas Terenkripsi, yang memungkinkan Anda untuk menentukan apakah koneksi terenkripsi buruk tanpa mendekripsi (serangan, lalu lintas yang tidak diinginkan dan komunikasi C&C).

3. Pengantar singkat untuk antarmukaAgar Anda mengerti tampilannya dan tidak memunculkan gambar-gambar indah, saya ingin menunjukkan beberapa tangkapan layar dari Cisco lab work yang dapat dilakukan oleh semua orang di

dcloud .

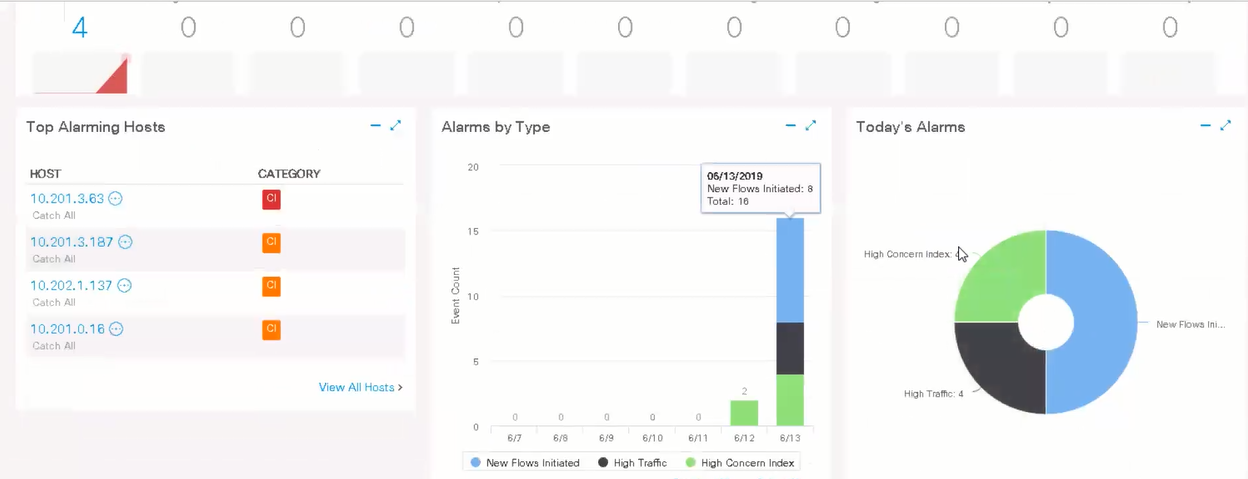

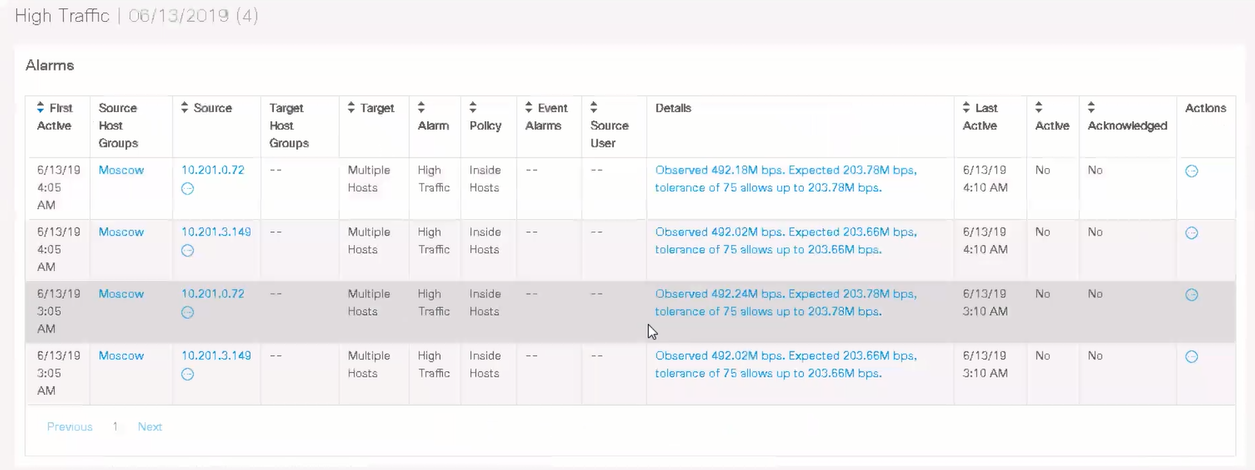

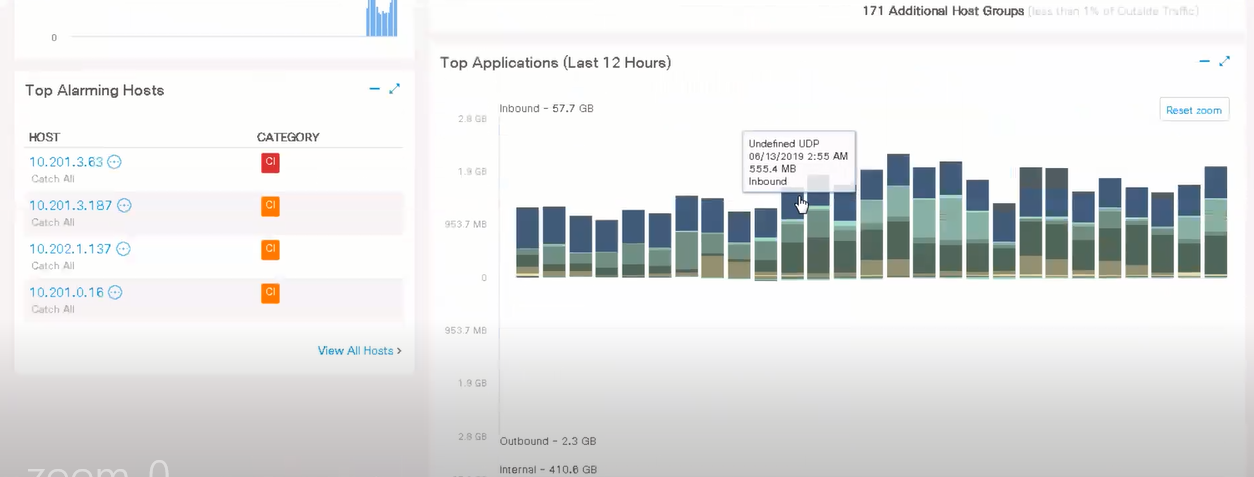

Grafik dan grafik yang cukup nyaman di dasbor menunjukkan statistik jaringan umum: alarm, dari siapa dan kapan, lalu lintas protokol jaringan, aplikasi, dan insiden keamanan.

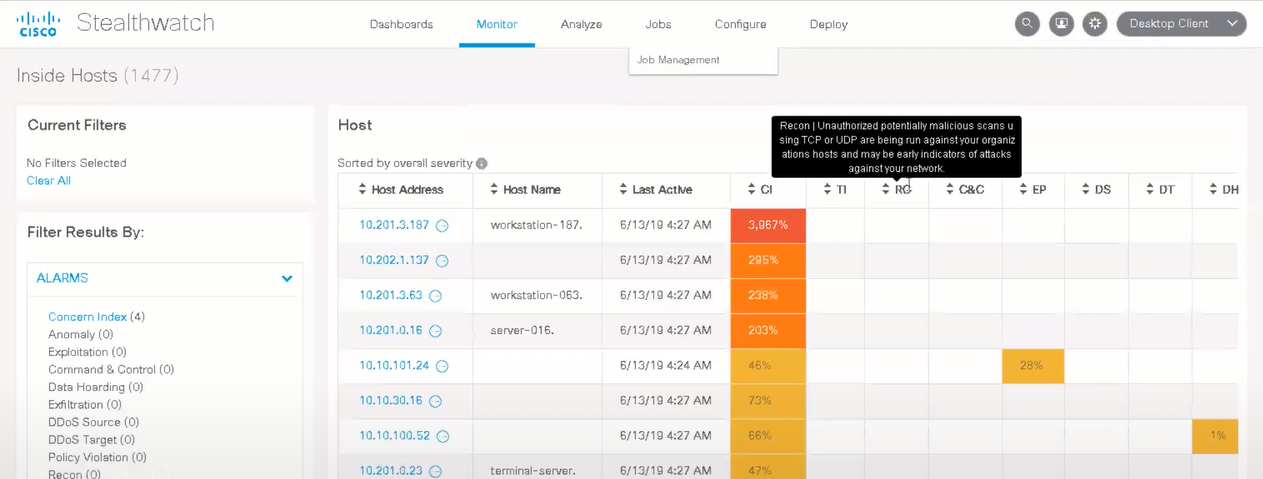

Di tab monitor, daftar host mencurigakan yang lebih rinci muncul dan tabel yang nilainya bertanggung jawab atas perilaku dan serangan yang mencurigakan pada host tertentu.

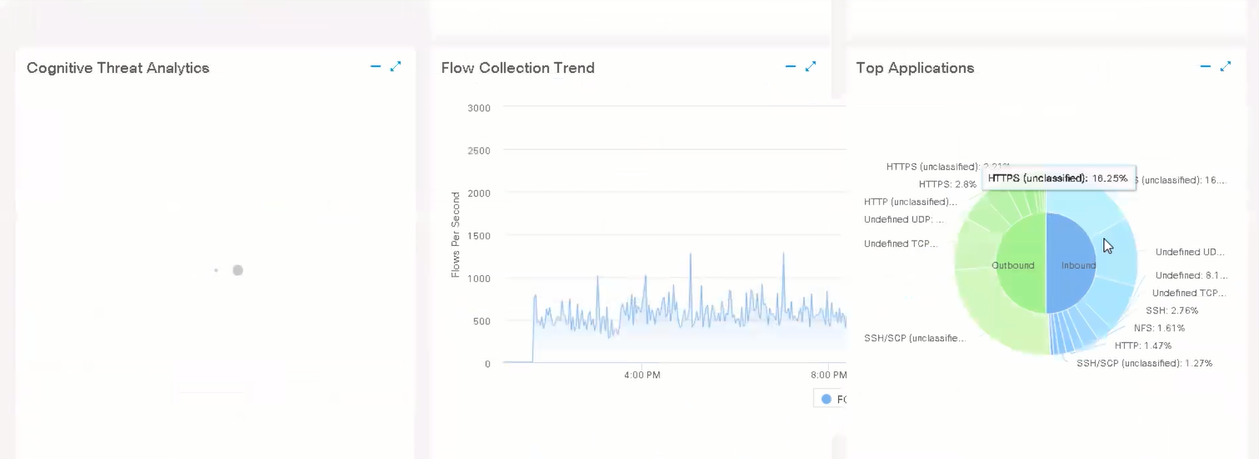

Selanjutnya, Anda dapat mengamati lalu lintas aplikasi, yang dirinci berdasarkan protokol. Tentu saja, periode waktu berubah, Anda bisa jatuh ke dalam, menyoroti bagian yang diperlukan (di Flow di dasbor Anda juga bisa "jatuh melalui").

Semua pengaturan dan selam lengkap di antarmuka, Anda akan melihat di artikel berikut.

4. Arsitektur

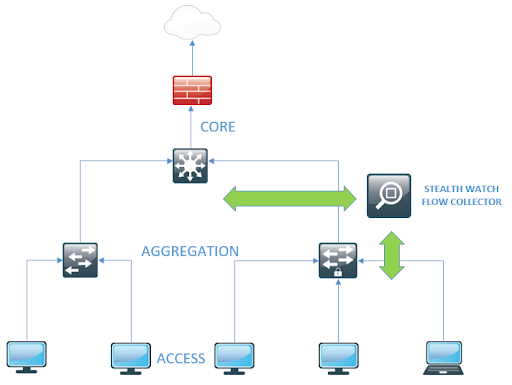

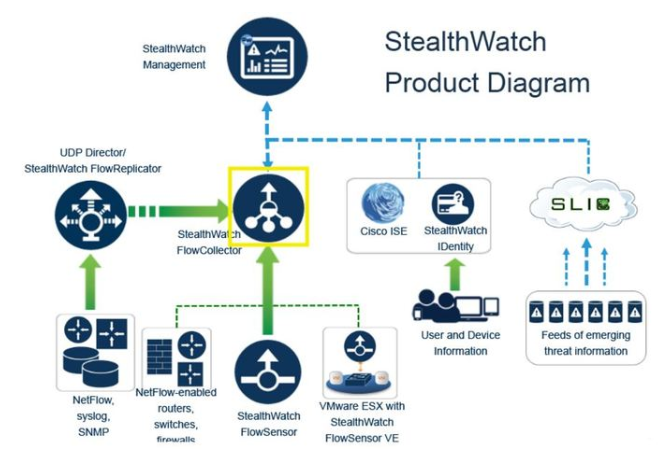

Arsitektur StealthWatch di satu sisi sedikit lebih rumit daripada pesaingnya, tetapi di sisi lain lebih granular dan memungkinkan lebih banyak penyesuaian. Komponen yang diperlukan adalah Flow Collector (FC) dan StealthWatch Management Console (SMC).

FlowCollector adalah perangkat fisik atau virtual yang mengumpulkan data NetFlow dan data aplikasi NBAR dari sakelar, router, dan firewall.

SMC adalah perangkat fisik atau virtual yang menggabungkan, mengatur, dan secara grafik mewakili data yang dikumpulkan dari FC. Integrasi dengan AD dan Cisco ISE dimungkinkan.

Sebagai perangkat opsional, tetapi tidak kalah menarik, saya menyoroti FlowSensor (FS) dan Direktur UDP (UDP-D).

Yang pertama bisa berupa perangkat fisik atau virtual, dan merupakan solusi untuk menghasilkan NetFlow dari perangkat legacy atau ketika Anda menggunakan sakelar level akses yang murah. FlowSensor dapat menyediakan formasi catatan NetFlow untuk semua lalu lintas yang datang menggunakan SPAN, protokol RSPAN.

Selain itu, FlowSensor dalam banyak kasus diperlukan untuk menggunakan teknologi ETA (deteksi perangkat lunak berbahaya dalam lalu lintas terenkripsi), namun, dimulai dengan seri ISR dan ASR, router dapat bekerja dengan ETA tanpa Flow Sensor.

UDP-D adalah perangkat fisik yang mengumpulkan data NetFlow dan merutekannya sebagai aliran tunggal dan terkompresi ke FlowCollector. Sebagai contoh, ia dapat mengekspor aliran pada saat yang sama ke StealthWatch, SolarWinds, dan yang lainnya. Ini juga mengurangi beban pada Flow Collector dan mengoptimalkan kinerja jaringan. Sebenarnya, hanya perlu mengekspor aliran ke platform yang berbeda. Akibatnya, komponen paling mahal dari arsitektur StealthWatch tidak begitu diperlukan.

Arsitekturnya terlihat seperti ini dalam versi yang disederhanakan:

Dan dalam versi yang lebih lengkap (kompleks dan tidak bisa dipahami):

5. Persyaratan sistem minimum

5. Persyaratan sistem minimumSekarang Anda dapat beralih ke "Anda" dengan StealthWatch, jadi mari kita lihat sumber daya minimum untuk menyebarkannya di jaringan.

Untuk Konsol Manajemen StealthWatch:RAM 16 GB (disarankan 24GB), 3 CPU, drive 125 GB

Untuk FlowCollector:RAM 16GB, 2 CPU, 200 GB disk

* Mendukung <250 eksportir, <125.000 host, <4500 fps

Dan jika kita menginginkan arsitektur yang lengkap, yang akan kita pertimbangkan di masa depan, kita juga harus mengalokasikan sumber daya untuk FlowSensor dan Direktur UDP.

Untuk FlowSensor:RAM 4 GB, 1 CPU, 60 GB disk

Untuk Direktur-UDP:RAM 4GB, 1 CPU, 60 GB disk

* SSD lebih disukai untuk semua VM, tetapi NetFlow “terbang” ke FlowCollector, oleh karena itu, sumber daya harus dialokasikan untuk FC terlebih dahulu

Peringatan penting adalah bahwa gambar untuk mesin virtual ini hanya tersedia untuk VMware (ESXi) dan KVM. Persyaratan untuk mereka.

VMware (ESXi):Versi 6.0 atau 6.5.

Migrasi langsung dan snapshot tidak didukung.

KVM:Menggunakan distribusi Linux yang kompatibel.

Versi host KVM adalah libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1, dan Linux Kernel 4.4.38. Mereka mungkin orang lain, tetapi insinyur Cisco melakukan tes pada ini dan mengkonfirmasi operabilitas mereka.

Jika Anda tertarik untuk melihat keamanan jaringan Anda dari sudut yang berbeda, Anda dapat menghubungi kami di sales@tssolution.ru dan kami akan melakukan demonstrasi atau percontohan StealthWatch di jaringan Anda secara gratis.

Itu saja untuk saat ini. Pada

artikel berikutnya

, kami akan melanjutkan langsung ke penyebaran StealthWatch dan berbicara lebih banyak tentang nuansa proses ini.