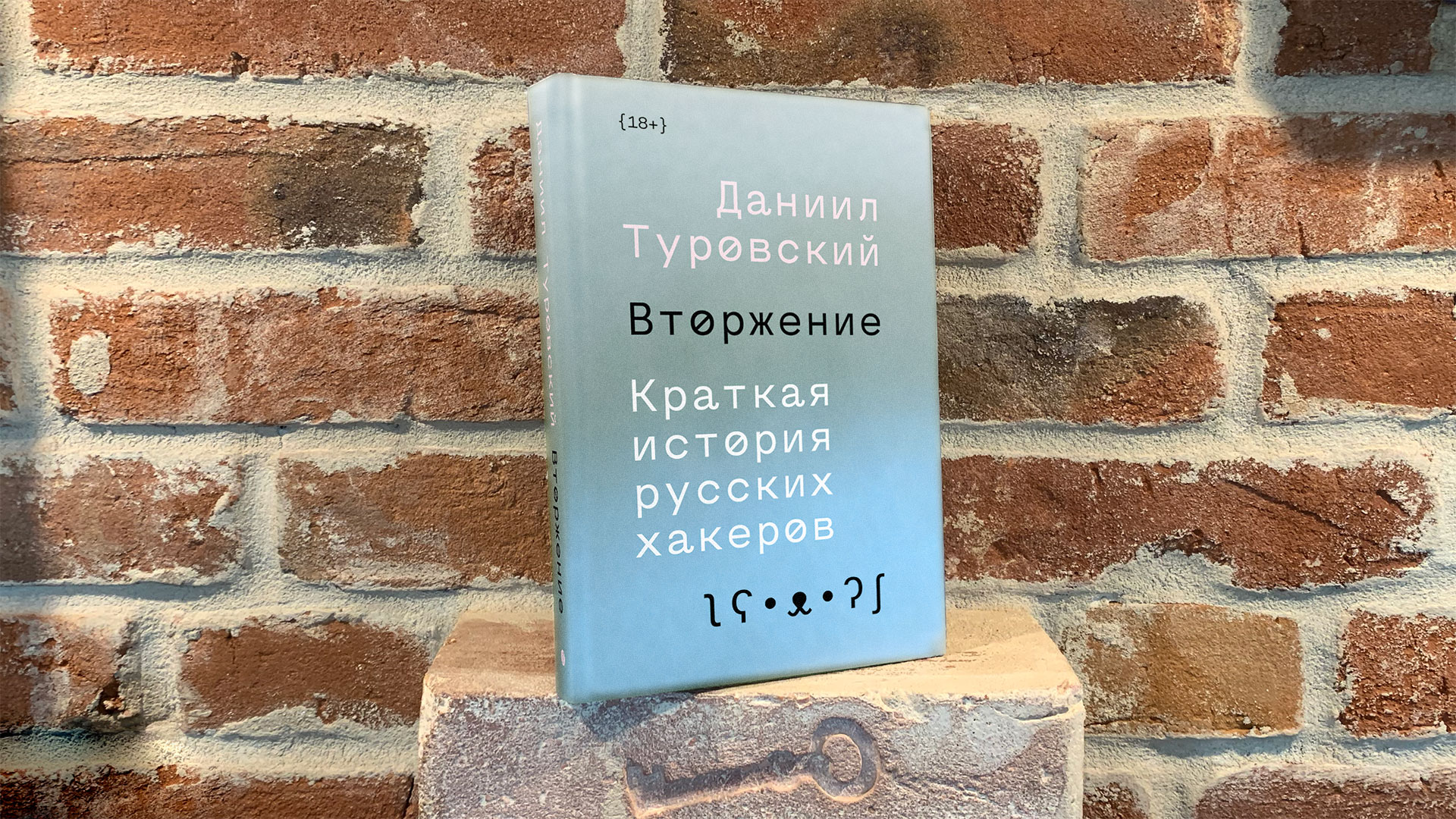

Kutipan dari buku “Invasi. Sejarah Singkat Peretas Rusia

Pada bulan Mei tahun ini

, buku karya jurnalis Daniil Turovsky, “Invasi. Sejarah singkat peretas Rusia. " Ini berisi cerita dari sisi gelap industri TI Rusia - tentang orang-orang yang jatuh cinta pada komputer dan belajar tidak hanya untuk memprogram, tetapi juga untuk merampok orang. Buku ini berkembang, seperti fenomena itu sendiri - dari hooliganisme remaja dan pihak-pihak forum hingga operasi kekuasaan dan skandal internasional.

Daniel mengumpulkan materi selama beberapa tahun, beberapa cerita

muncul di Medusa, dan untuk menceritakan kembali artikel-artikel oleh Daniel Andrew Kramer dari New York Times pada 2017 menerima Hadiah Pulitzer.

Tapi peretasan - seperti kejahatan lainnya - adalah topik yang terlalu tertutup. Kisah nyata hanya disampaikan di sela-sela mulut. Dan buku itu meninggalkan kesan gila-gilaan menggembungkan rasa ingin tahu ketidaklengkapan - seolah-olah tentang masing-masing pahlawan Anda dapat menambahkan volume tiga volume "bagaimana itu sebenarnya."

Dengan izin dari penerbit, kami menerbitkan kutipan kecil tentang kelompok Lurk, yang menjarah bank-bank Rusia pada 2015-16.

Pada musim panas 2015, Bank Sentral Rusia mendirikan Fincert, pusat pemantauan dan menanggapi insiden komputer di sektor keuangan dan kredit. Melalui itu, bank bertukar informasi tentang serangan komputer, menganalisisnya dan menerima rekomendasi tentang perlindungan terhadap layanan khusus. Ada banyak serangan seperti itu: pada Juni 2016, Sberbank

memperkirakan kerugian ekonomi Rusia dari kejahatan dunia maya di 600 miliar rubel - pada saat yang sama bank tersebut memiliki anak perusahaan Bizon, yang bergerak dalam keamanan informasi perusahaan.

Laporan pertama tentang hasil kerja Fincert (dari Oktober 2015 hingga Maret 2016) menggambarkan 21 serangan yang ditargetkan pada infrastruktur bank; Sebagai hasil dari peristiwa ini, 12 kasus pidana dilembagakan. Sebagian besar serangan ini adalah hasil kerja satu kelompok, yang diberi nama Lurk untuk menghormati virus dengan nama yang sama yang dikembangkan oleh peretas: dengan bantuannya, uang dicuri dari perusahaan komersial dan bank.

Polisi dan ahli keamanan dunia maya telah mencari anggota kelompok sejak 2011. Untuk waktu yang lama, pencarian itu tidak berhasil - pada tahun 2016, kelompok itu telah mencuri sekitar tiga miliar rubel dari bank-bank Rusia, lebih dari para peretas lainnya.

Virus Lurk berbeda dari apa yang dilihat para peneliti sebelumnya. Ketika program dijalankan di laboratorium untuk pengujian, ia tidak melakukan apa-apa (itu sebabnya ia disebut Lurk - dari bahasa Inggris "menyembunyikan"). Kemudian

ternyata Lurk dirancang sebagai sistem modular: program ini secara bertahap memuat blok tambahan dengan berbagai fungsi - mulai dari memotong karakter, login, dan kata sandi yang dimasukkan pada keyboard hingga kemampuan untuk merekam aliran video dari layar komputer yang terinfeksi.

Untuk menyebarkan virus, grup ini meretas situs yang dikunjungi oleh karyawan bank: dari media online (misalnya, RIA Novosti dan Gazeta.ru) ke forum akuntansi. Peretas mengeksploitasi kerentanan dalam sistem pertukaran spanduk iklan dan menyebarkan malware melalui mereka. Di beberapa situs, peretas membuat tautan ke virus untuk sementara waktu: di forum salah satu majalah untuk akuntan, muncul pada hari kerja saat makan siang selama dua jam, tetapi selama waktu ini Lurk menemukan beberapa korban yang cocok.

Dengan mengklik spanduk, pengguna dibawa ke halaman exploit, setelah itu pengumpulan informasi dimulai pada komputer yang diserang - terutama para peretas yang tertarik pada program layanan perbankan jarak jauh. Rincian pesanan pembayaran bank diganti dengan yang diperlukan, dan transfer tidak sah dikirim ke rekening perusahaan yang terkait dengan pengelompokan. Menurut Sergei Golovanov dari Kaspersky Lab, dalam kasus seperti itu, kelompok biasanya menggunakan perusahaan satu hari, "yang tidak peduli apa yang harus ditransfer dan diuangkan": uang yang diterima diuangkan di sana, dimasukkan ke dalam tas dan penanda dibiarkan di taman kota tempat peretas mengambilnya . Anggota grup dengan hati-hati menyembunyikan tindakan mereka: mengenkripsi semua korespondensi harian, domain terdaftar untuk pengguna palsu. "Penyerang menggunakan triple VPN, Thor, obrolan rahasia, tetapi masalahnya adalah bahkan mekanisme yang berfungsi dengan baik gagal," jelas Golovanov. - Bahwa VPN akan jatuh, maka obrolan rahasia tidak begitu rahasia, lalu satu bukannya menelepon melalui Telegram, baru saja menelepon dari telepon. Ini adalah faktor manusia. Dan ketika Anda telah mengumpulkan database selama bertahun-tahun, Anda perlu mencari kecelakaan seperti itu. Setelah itu, petugas penegak hukum dapat menghubungi penyedia untuk mengetahui siapa yang pergi ke alamat IP tersebut dan kapan. Dan kemudian case dibangun. "

Penahanan para peretas Lurk

tampak seperti film aksi. Petugas EMERCOM memotong kunci di rumah-rumah peristirahatan dan apartemen peretas di berbagai bagian Yekaterinburg, setelah para petugas FSB berteriak di dalam, mengambil peretas dan melemparkannya ke lantai, menggeledah tempat itu. Setelah itu, para tersangka diangkut dengan bus, dibawa ke bandara, dibawa di sepanjang landasan pacu dan dibawa ke pesawat kargo, yang terbang ke Moskow.

Di garasi yang dimiliki oleh peretas, mereka menemukan mobil - model mahal Audi, Cadillac, dan Mercedes. Juga menemukan arloji bertatahkan 272 berlian.

Mereka menyita perhiasan

senilai 12 juta rubel dan senjata. Secara total, polisi melakukan sekitar 80 pencarian di 15 wilayah dan menahan sekitar 50 orang.

Secara khusus, semua pakar teknis dari kelompok itu ditangkap. Ruslan Stoyanov, seorang karyawan Kaspersky Lab, yang terlibat dalam penyelidikan kejahatan Lurk bersama dengan layanan khusus, mengatakan bahwa banyak dari mereka mencari manajemen di situs reguler untuk memilih personel untuk pekerjaan jarak jauh. Fakta bahwa pekerjaan itu ilegal tidak disebutkan dalam pengumuman, dan Lurk menawarkan gaji yang lebih tinggi daripada gaji pasar, dan dimungkinkan untuk bekerja dari rumah.

"Setiap pagi, kecuali akhir pekan, di berbagai bagian Rusia dan Ukraina, orang-orang pergi ke komputer dan mulai bekerja," Stoyanov menjelaskan. "Pemrogram memutar fungsi versi [virus] berikutnya, para penguji memeriksanya, lalu orang yang bertanggung jawab atas botnet mengunggah semuanya ke server perintah, setelah itu ada pembaruan otomatis pada komputer bot."

Pertimbangan kasus kelompok di pengadilan dimulai pada musim gugur 2017 dan berlanjut pada awal 2019 - karena volume kasus, di mana sekitar enam ratus volume. Seorang pengacara hacker yang menyembunyikan namanya

menyatakan bahwa tidak seorang pun dari tersangka akan membuat kesepakatan dengan penyelidikan, tetapi beberapa mengakui bagian dari tuduhan itu. "Klien kami memang bekerja mengembangkan berbagai bagian virus Lurk, tetapi banyak yang tidak menyadari bahwa ini adalah Trojan," jelasnya. "Seseorang membuat bagian dari algoritma yang dapat berhasil bekerja di mesin pencari."

Kasus salah satu peretas kelompok dibawa ke produksi terpisah, dan ia mendapat 5 tahun, termasuk karena melanggar jaringan bandara Yekaterinburg.

Dalam beberapa dekade terakhir, di Rusia, layanan khusus telah berhasil mengalahkan sebagian besar kelompok peretas besar yang melanggar aturan utama - "Jangan bekerja untuk ru": Carberp (mencuri sekitar satu setengah miliar rubel dari rekening bank Rusia), Anunak (mencuri lebih dari satu miliar rubel dari rekening bank Rusia), Paunch (menciptakan platform untuk serangan yang melaluinya hingga setengah dari infeksi di seluruh dunia berlalu) dan seterusnya. Pendapatan kelompok-kelompok semacam itu sebanding dengan pendapatan para pedagang senjata, dan lusinan orang di dalamnya selain para peretas itu sendiri - penjaga keamanan, pengemudi, pekerja tunai, pemilik situs tempat eksploitasi baru muncul, dan sebagainya.