Artikel ini akan merinci algoritma enkripsi blok yang didefinisikan dalam GOST R 34.12-2015 sebagai Belalang. Apa itu berdasarkan, apa matematika dari algoritma blok kriptografi, dan bagaimana algoritma ini diimplementasikan di java.

Siapa, bagaimana, kapan, dan mengapa dikembangkan algoritme ini akan tetap berada di luar cakupan artikel, karena dalam hal ini kami tidak begitu tertarik, kecuali:

Belalang = Kuznetsov, Nechaev DAN Perusahaan.

Karena kriptografi terutama didasarkan pada matematika, sehingga penjelasan lebih lanjut tidak menimbulkan banyak pertanyaan, Anda harus terlebih dahulu menganalisis konsep dasar dan fungsi matematika di mana algoritma ini dibangun.

Fields Galois

Aritmatika bidang Galois adalah aritmatika polinomial, yaitu, setiap elemen bidang ini adalah polinomial. Hasil dari operasi apa pun juga merupakan elemen dari bidang ini. Bidang Galois tertentu terdiri dari rentang angka yang tetap. Karakteristik lapangan disebut beberapa bilangan prima p. Pesanan lapangan, mis. jumlah unsur-unsurnya adalah tingkat karakteristik alami tertentu

pm , di mana m ϵ N. Untuk m = 1, bidang ini disebut sederhana. Dalam kasus di mana m> 1, untuk pembentukan bidang, polinomial pembangkit derajat m juga diperlukan, bidang semacam itu disebut diperluas.

Gf(pm) - Penunjukan bidang Galois. Polinomial pembangkit tidak dapat direduksi, yaitu sederhana (dengan analogi dengan bilangan prima ia dapat dibagi oleh 1 dan dengan sendirinya tanpa sisa). Karena bekerja dengan informasi apa pun bekerja dengan byte, dan byte adalah 8 bit, ambil sebagai bidang

Gf(28) dan polinomial penghasil:

x8+x7+x6+x+1.

Namun, untuk memulainya, kami akan menganalisis operasi dasar di bidang yang lebih sederhana

Gf(23) dengan menghasilkan polinomial

f(x)=x3+x+1 .

Operasi penambahan

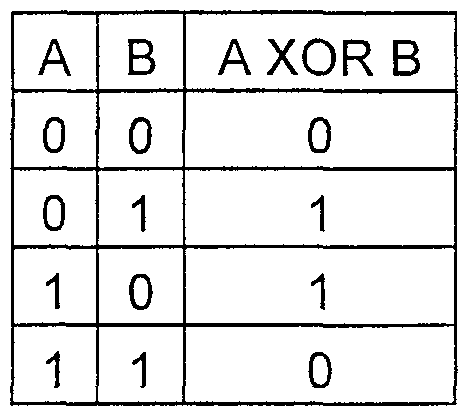

Yang paling sederhana adalah operasi penjumlahan, yang dalam bidang aritmatika Galois adalah modulo 2 penambahan bitwise sederhana (R).

Saya segera menarik perhatian pada fakta bahwa tanda "+" di sini dan selanjutnya mengacu pada operasi bitwise XOR, dan bukan penambahan dalam bentuk yang biasa.

Tabel kebenaran fungsi HOR

Contoh:

5+3=101+011=1102=610Dalam bentuk polinomial, operasi ini akan terlihat seperti

(x2+1)+(x+1)=x2+x=1102=610

Operasi multiplikasi

Untuk melakukan operasi penggandaan, perlu untuk mengubah angka menjadi bentuk polinom:

5=1012=1∗x2+0∗x1+1∗x0=x2+1

Seperti yang Anda lihat, angka dalam bentuk polinom adalah polinomial yang koefisiennya adalah nilai-nilai digit dalam representasi biner dari angka tersebut.

Gandakan dua angka dalam bentuk polinomial:

5∗7=(x2+1)∗(x2+x+1)=x4+x3+x2+x2+x+1=

=x4+x3+x+1=110112=2710

Hasil perkalian 27 tidak di bidang yang digunakan.

Gf(23) (Terdiri dari angka dari 0 hingga 7, seperti yang disebutkan di atas). Untuk mengatasi masalah ini, perlu menggunakan polinomial pembangkit.

Juga diasumsikan bahwa x memenuhi persamaan

f(x)=x3+x+1=0 lalu

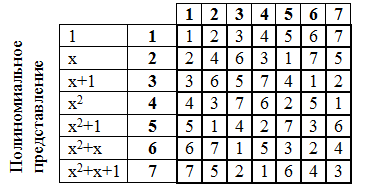

Mari kita buat tabel perkalian:

Yang sangat penting adalah tabel derajat unsur-unsur bidang Galois. Meningkatkan kekuatan juga dilakukan dalam bentuk polinomial, mirip dengan perkalian.

Contoh:

52=(x2+1)2=x4+x2+x2+1=x4+x2+x+x2+x+1=

=x(x3+x+1)+x2+x+1=x2+x+1=1112=710

Jadi, kami menyusun tabel derajat:

Tabel derajat bersifat siklis: tingkat ketujuh sama dengan nol, sehingga tingkat kedelapan berhubungan dengan yang pertama, dll. Anda dapat memeriksa ini jika mau.

Dalam bidang Galois, ada konsep istilah primitif - elemen bidang yang derajatnya mengandung semua elemen bukan-nol dari bidang tersebut. Dapat dilihat bahwa semua elemen sesuai dengan kondisi ini (tentu saja, kecuali 1). Namun, ini tidak selalu terjadi.

Untuk bidang yang kami pertimbangkan, yaitu, dengan karakteristik 2, selalu memilih 2. Sebagai anggota primitif, mengingat propertinya, elemen apa pun dari bidang tersebut dapat dinyatakan dalam derajat derajat anggota primitif.

Contoh:

5=26,7=25Dengan menggunakan properti ini, dan dengan mempertimbangkan siklus tabel derajat, kami akan mencoba mengalikan angka lagi:

5∗7=26∗25=2(6+5)=2(11mod7)=24=6

Hasilnya bertepatan dengan apa yang kami hitung sebelumnya.

Sekarang mari kita lakukan pembagian:

6/5=24/26=2(4−6)=2((−2)mod7)=25=7

Hasil yang didapat juga benar.

Nah, demi kelengkapan, mari kita lihat mengangkat ke kekuatan:

52=(26)2=2(6∗2)=2(12mod7)=25=7

Pendekatan semacam itu untuk perkalian dan pembagian jauh lebih sederhana daripada operasi nyata menggunakan polinomial, dan bagi mereka tidak perlu menyimpan tabel perkalian besar, tetapi hanya deretan derajat anggota bidang primitif.

Sekarang kembali ke bidang kita

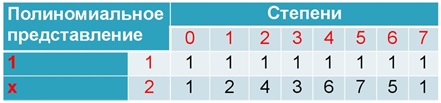

Gf(28)Elemen nol bidang adalah satu, elemen 1 adalah elemen dua, setiap elemen berikutnya dari elemen ke-2 dan ke-254 dihitung sebagai elemen sebelumnya, dikalikan dengan 2, dan jika elemen tersebut di luar bidang, yaitu, nilainya lebih besar dari

(28−1) maka XOR dilakukan dengan nomor tersebut

19510 , angka ini mewakili polinomial tak tereduksi dari bidang tersebut

x8+x7+x6+x+1=28+27++26+2+1=451 , kami membawa nomor ini ke lapangan

451−256=$19 . Dan elemen 255 adalah lagi 1. Jadi kami memiliki bidang yang berisi 256 elemen, yaitu, set byte lengkap, dan kami telah menganalisis operasi dasar yang dilakukan di bidang ini.

Tabel kekuatan dua untuk lapangan

Gf(28)Mengapa itu diperlukan - bagian dari perhitungan di algoritma Grasshopper dilakukan di bidang Galois, dan hasil perhitungan, masing-masing, adalah elemen dari bidang ini.

Jaringan Feistel

Feistel Network adalah metode enkripsi blok yang dikembangkan oleh Horst Feistel di IBM pada tahun 1971. Jaringan Feistel saat ini adalah dasar dari sejumlah besar protokol kriptografi.

Jaringan Feistel beroperasi dengan blok teks-jelas:

- Blok ini dibagi menjadi dua bagian yang sama - L kiri dan kanan R.

- Sub-blok kiri L diubah oleh fungsi f menggunakan tombol K: X = f (L, K). Sebagai fungsi, bisa ada transformasi apa pun.

- Sub-blok X yang dihasilkan ditambahkan modulo 2 dengan sub-blok kanan R, yang tetap tidak berubah: X = X + R.

- Bagian yang dihasilkan dipertukarkan dan dilem.

Urutan tindakan ini disebut sel Feistel.

Gambar 1. Sel Feistel

Gambar 1. Sel FeistelJaringan Feistel terdiri dari beberapa sel. Subblok yang diperoleh pada output sel pertama menuju input sel kedua, subblok yang dihasilkan dari sel kedua menuju input sel ketiga dan seterusnya.

Algoritma enkripsi

Sekarang kita telah menjadi akrab dengan operasi yang digunakan dan dapat beralih ke topik utama - yaitu, cryptolgoritma Grasshopper.

Dasar dari algoritma ini adalah yang disebut jaringan SP - jaringan Substitusi-Permutasi. Cipher yang didasarkan pada jaringan SP menerima blok dan kunci pada input dan melakukan beberapa putaran bolak-balik yang terdiri dari tahap substitusi dan tahap permutasi. Grasshopper melakukan sembilan putaran penuh, yang masing-masing mencakup tiga operasi berturut-turut:

- Operasi penerapan kunci bulat atau bitor XOR dari kunci dan blok data input;

- Konversi non-linear, yang merupakan penggantian sederhana satu byte dengan byte lain sesuai dengan tabel;

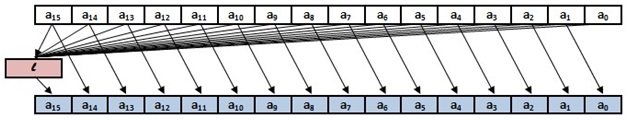

- Transformasi linier. Setiap byte dari blok dikalikan dalam bidang Galois oleh salah satu koefisien dari seri (148, 32, 133, 16, 194, 192, 1, 251, 1, 192, 194, 16, 133, 32, 148, 1) tergantung pada ordinal nomor byte (seri disajikan untuk nomor seri dari tanggal 15 hingga tanggal 0, seperti yang ditunjukkan pada gambar). Bytes ditambahkan bersama-sama modulo 2, dan semua 16 byte blok digeser ke arah urutan rendah, dan jumlah yang dihasilkan dituliskan sebagai pengganti byte baca.

Babak kesepuluh terakhir tidak lengkap, hanya mencakup operasi XOR pertama.

Grasshopper adalah algoritma blok, ia bekerja dengan blok data dengan panjang 128 bit atau 16 byte. Panjang kuncinya adalah 256 bit (32 byte).

Gambar 2. Skema enkripsi dan dekripsi dari blok data

Gambar 2. Skema enkripsi dan dekripsi dari blok dataDiagram menunjukkan urutan operasi, di mana S adalah transformasi non-linear, L adalah transformasi linier, Ki adalah kunci bulat. Pertanyaan segera muncul - dari mana kunci bulat itu berasal.

Formasi Kunci Bulat

Kunci iteratif (atau bundar) diperoleh dengan transformasi tertentu berdasarkan kunci master, yang panjangnya, seperti yang sudah kita ketahui, adalah 256 bit. Proses ini dimulai dengan memisahkan kunci utama menjadi dua, sehingga pasangan pertama dari kunci bulat diperoleh. Delapan iterasi jaringan Feistel digunakan untuk menghasilkan setiap pasangan kunci putaran berikutnya, sebuah konstanta digunakan pada setiap iterasi, yang dihitung dengan menerapkan transformasi linear dari algoritma ke nilai nomor iterasi.

Skema untuk mendapatkan kunci berulang (bulat)

Skema untuk mendapatkan kunci berulang (bulat)Jika kita mengingat Gambar 1, maka sub-blok kiri L adalah setengah kiri dari kunci asli, sub-blok kanan R adalah separuh kanan dari kunci asli, K adalah konstanta Ci, fungsi f adalah urutan operasi R XOR Ci, transformasi non-linear, transformasi linear.

Konstanta iterasi Ci diperoleh dengan menggunakan L-transformasi dari nomor urut iterasi.

Jadi, untuk mengenkripsi blok teks, pertama-tama kita harus menghitung 32 konstanta iteratif, kemudian menghitung 10 kunci putaran berdasarkan kunci, dan kemudian melakukan urutan operasi yang ditunjukkan pada Gambar 2.

Mari kita mulai dengan menghitung konstanta:

Const pertama

C1=110=000000012=0116 Namun, semua transformasi dalam algoritma kami dilakukan dengan blok sepanjang 16 byte, oleh karena itu perlu menambah konstanta dengan panjang blok, yaitu, menambahkan 15 nol byte ke kanan, kita dapatkan

C1=01000000000000000000000000000000$

Lipat gandakan dengan seri (1, 148, 32, 133, 16, 194, 192, 1, 251, 1, 192, 194, 16, 133, 32, 148) sebagai berikut:

a15=a15∗148+a14∗32+a13∗133+a12∗16+

+a11∗194+a10∗192+a9∗1+a8∗251+a7∗1+a6∗192+

+a5∗194+a4∗16+a3∗133+a2∗32+a1∗148+a0∗1

(Kesetaraan ini diberikan dalam operasi bidang Galois)

Karena semuanya kecuali byte nol sama dengan 0, dan byte nol dikalikan dengan 1, kita mendapatkan 1 dan menuliskannya ke urutan tinggi dari angka, menggeser semua byte ke urutan rendah, kita mendapatkan:

C1=00000000000000000000000000000001

Ulangi operasi yang sama. Kali ini

a15=1 , semua byte lainnya adalah 0, oleh karena itu, hanya sisa pertama dari ketentuan

a15∗148=1∗148=14810=9416 kami mendapatkan:

C1=00000000000000000000000000000194

Kami melakukan iterasi ketiga, berikut adalah dua istilah yang bukan nol:

a15∗148+a14∗32=148∗148+1∗32=

=10010100∗10010100+00000001∗00100000=

=(x7+x4+x2)∗(x7+x4+x2)+1∗x5=x14+x8+x4+x5=

=x6(x8+x7+x6+x+1)+x13+x12+x7+x6+x8+x4+x5=

=x5(x8+x7+x6+x+1)+x11+x5+x7+x8+x4+x5=

=x3(x8+x7+x6+x+1)+x10+x9+x3+x8+x7=

=x2(x8+x7+x6+x+1)+x2+x7=x7+x2=13210

13210=8416

Menurut tabel derajat, itu bisa diselesaikan lebih mudah:

148∗148+1∗32=245∗245+25=290+25=164+32=132

C1=00000000000000000000000000019484

Selanjutnya, semuanya persis sama, hanya 16 iterasi untuk setiap konstanta

C1=000000000000000000000000019484DD

C1=0000000000000000000000019484DD10

C1=00000000000000000000019484DD10BD

C1=000000000000000000019484DD10BD27

C1=0000000000000000019484DD10BD275D

C1=00000000000000019484DD10BD275DB8

C1=000000000000019484DD10BD275DB87A

C1=0000000000019484DD10BD275DB87A48

C1=00000000019484DD10BD275DB87A486C

C1=000000019484DD10BD275DB87A486C72

C1=0000019484DD10BD275DB87A486C727

C1=00019484DD10BD275DB87A486C7276A2

Dan konstanta terakhir:

C1=019484DD10BD275DB87A486C7276A2E6

Konstanta lain:

C2=02EBCB7920B94EBAB3F490D8E4EC87DC

C3=037F4FA4300469E70B8ED8B4969A25B2

C4=041555F240B19CB7A52BE3730B1BCD7B

C5=0581D12F500CBBEA1D51AB1F796D6F15

C6=06FE9E8B6008D20D16DF73ABEFF74AA7

C7=076A1A5670B5F550AEA53BC79D81E8C9

C8=082AAA2780A1FBAD895605E6163659F6

C9=09BE2EFA901CDCF0312C4D8A6440FB98

C10=0AC1615EA018B5173AA2953EF2DADE2A

C11=0B5PUBL83B0A5924A82D8DD5280AC7C44

C12=0C3FFFD5C010671A2C7DE6951D2D948D

C13=0DAB7B08D0AD40479407AEF96F5B36E3

C14=0ED434ACE0A929A09F89764DF9C11351

C15=0F40B071F0140EFD27F33E218BB7B13F

C16=1054974EC3813599D1AC0A0F2C6CB22F

C17=11C01393D33C12C469D642635E1A1041

C18=12BF5C37E3387B2362589AD7C88035F3

C19=132BD8EAF3855C7EDA22D2BBBAF6979D

C20=1441C2BC8330A92E7487E97C27777F54

C21=15D54661938D8E73CCFDA1105501DD3A

C22=16AA09C5A389E794C77379A4C39BF888

C23=173E8D18B334C0C97F0931C8B1ED5AE6

C24=187E3D694320CE3458FA0FE93A5AEBD9

C25=19EAB9B4539DE969E0804785482C49B7

C26=1A95F6106399808EEB0E9F31DEB66C05

C27=1B0172CD7324A7D35374D75DACC0CE6B

C28=1C6B689B03915283FDD1EC9A314126A2

C29=1DFFEC46132C75DE45ABA4F6433784CC

C30=1E80A3E223281C394E257C42D5ADA17E

C31=1F14273F33953B64F65F342EA7DB0310

C32=20A8ED9C45C16AF1619B141E58D8A75E

Sekarang kita akan menghitung kunci bundar sesuai dengan skema yang disajikan di atas, ambil kunci enkripsi:

K=7766554433221100FFEEDDCCBBAA9988

EFCDAB89674523011032547698BADCFE

Lalu

K1=7766554433221100FFEEDDCCBBAA9988

K2=EFCDAB89674523011032547698BADCFE

K1 akan menjadi sub-blok kiri jaringan Feistel, dan

K2 - benar.

Ayo lakukan operasi

K1+C1Byte pertama

K1 sama dengan

7716=011101112Byte pertama

C1 sama dengan

0116=000000012011101112+000000012=011101102=7616

byte yang tersisa dikonversi dengan cara yang sama, sebagai hasilnya

X(K1,C1)=K1+C1 :

X(K1,C1)=76F2D199239F365D479495A0C9DC3BE6

Selanjutnya, kami melakukan transformasi nonlinier

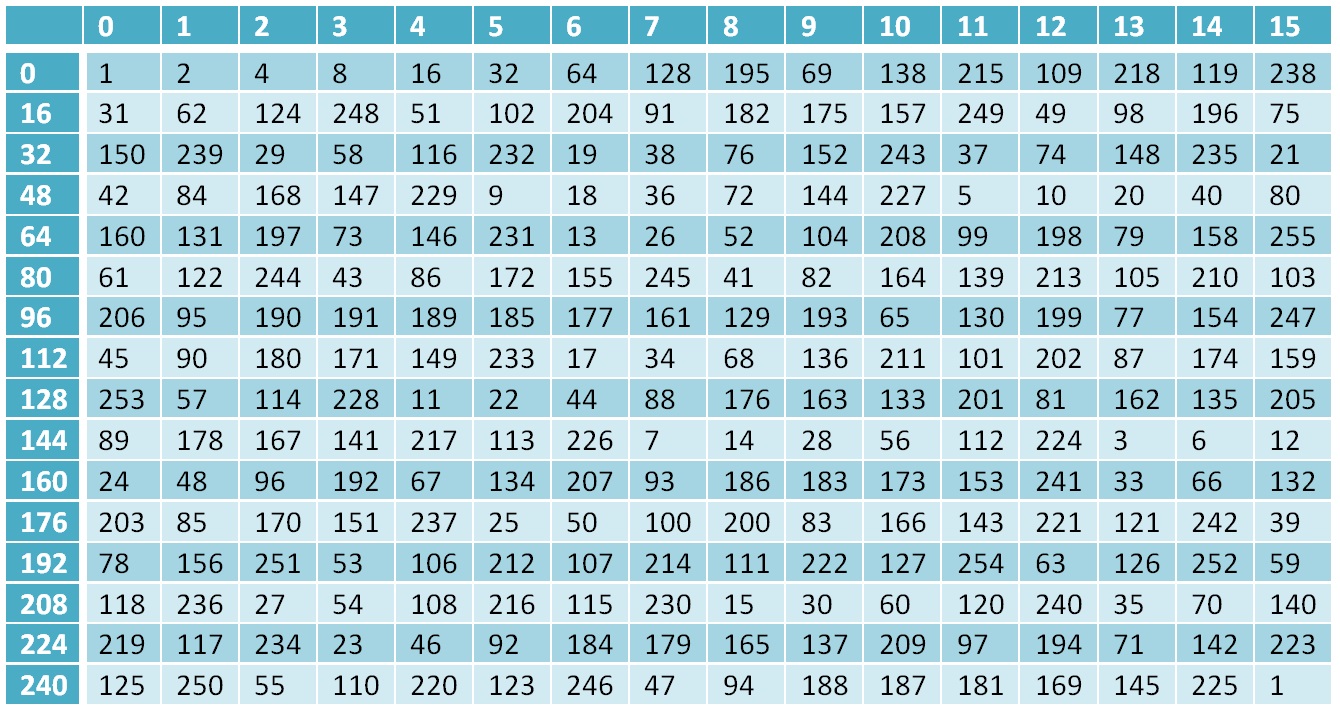

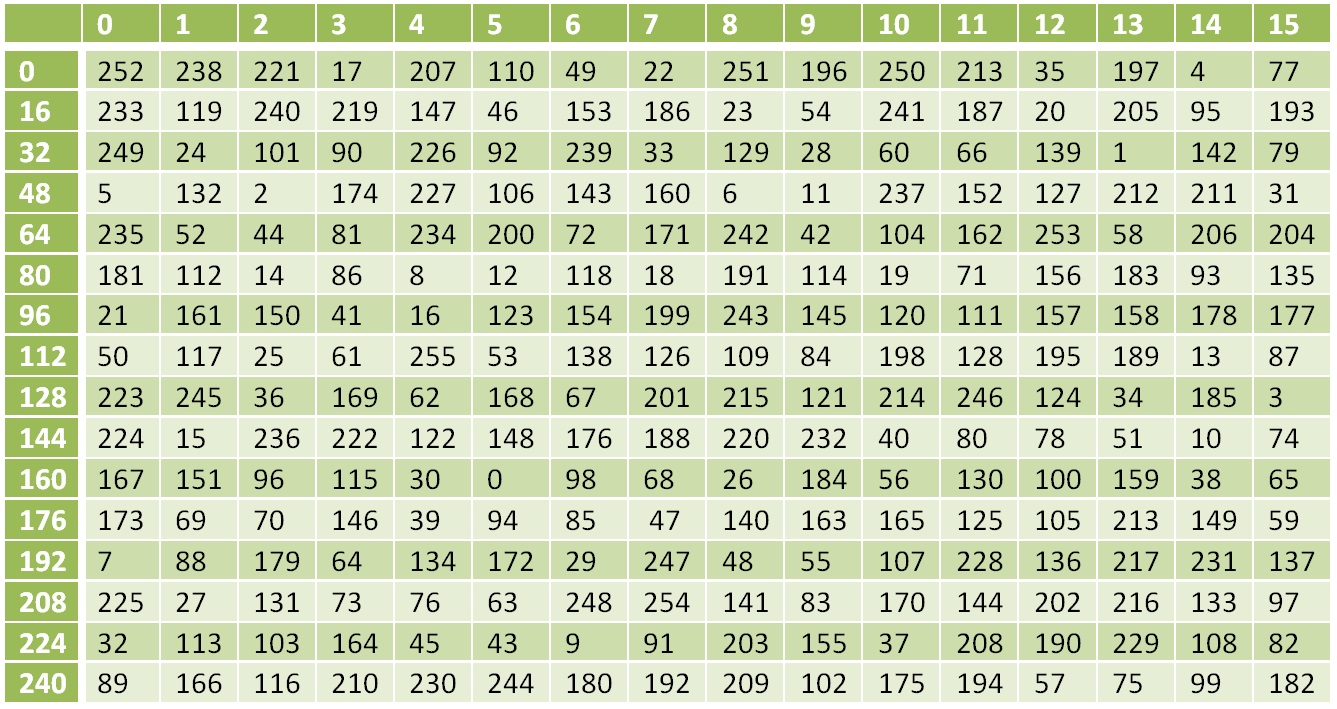

S(X(K1,C1)) . Ini dilakukan sesuai dengan tabel:

Tabel konversi nonlinier

Tabel konversi nonlinierAngka 0 diganti dengan 252, 1 oleh 238, 17 oleh 119, dll.

7616=11810

S(118)=13810=8A16

S(X(K1,C1))=8A741BE85A4A8FB7AB7A94A737CA9809

Sekarang lakukan transformasi linear

L(S(X(K1,C1))) , itu dipertimbangkan secara rinci ketika menghitung konstanta iteratif, jadi di sini kami hanya memberikan hasil akhir:

L(S(X(K1,C1))))=A644615E1D0757926A5DB79D9940093D

Menurut skema sel Feistel, kami melakukan XOR dengan sub-blok kanan, yaitu, dengan

K2 :

X(L(S(X(K1,C1))),K2)=4989CAD77A4274937A6FE3EB01FAD5C3

Dan hasil yang diperoleh pada output sel Feistel pertama:

EFCDAB89674523011032547698BADCFE4989CAD77A4274937A6FE3EB01FAD5C3

Nilai ini dibagi dua dan masuk ke input sel Feistel kedua, di mana konstanta kedua sudah digunakan

C2 . Setelah melalui delapan sel, kita mendapatkan 2 kunci berikut

K3 dan

K4 . Kami akan melakukan delapan iterasi jaringan Feistel dengan mereka, dapatkan pasangan kunci berikutnya, dan seterusnya. Delapan iterasi per pasangan kunci, karena kita awalnya memiliki pasangan pertama, maka 32 iterasi dilakukan secara total, masing-masing dengan konstanta sendiri.

Kunci yang tersisa:

K3=448CC78CEF6A8D2243436915534831DB

K4=04FD9F0AC4ADEB1568ECCFE9D853453D

K5=ACF129F44692E5D3285E4AC468646457

K6=1B58DA3428E832B532645C16359407BD

K7=B198005A26275770DE45877E7540E651

K8=84F98622A2912AD73EDD9F7B0125795A

K9=17E5B6CD732FF3A52331C77853E244BB

K10=43404A8EA8BA5D755BF4BC1674DDE972

Blokir enkripsi

Kami menghitung semua kunci dan sekarang akhirnya kami dapat langsung menuju enkripsi blok teks dan jika Anda dengan cermat membaca semua yang ditulis di atas, maka mengenkripsi teks tidak akan sulit, karena semua operasi yang digunakan dalam proses ini dan urutannya telah diperiksa secara rinci.

Ambil blok plaintext:

T=8899AABBCCDDEEFF0077665544332211

jalankan urutan operasi X, S, L

X(T,K1)=FFFFFFFFFFFFFFFFFFFFFF99BB99FF99BB99

S(X(T,K1))=B6B6B6B6B6B6B6B6B6E87DE8B6E87DE8

L(S(X(T,K1))))=30081449922F4ACFA1B055E386B697E2

T1=30081449922F4ACFA1B055E386B697E2

X(T1,K2)=DFC5BFC0F56A69CEB18201951E0C4B1C

S(X(T1,K2))=61AC3B07F47891E74524EE945F23A214

L(S(X(T1,K2))))=7290C6A158426FB396D562087A495E28

T2=7290C6A158426FB396D562087A495E28

dan seterusnya, hasil akhirnya akan terlihat seperti ini:

T10=CDEDD4B9428D465A3024BCBE909D677F

Blokir Dekripsi

Untuk mendekripsi teks, Anda perlu menggunakan operasi terbalik dalam urutan terbalik (lihat Gambar. 2).

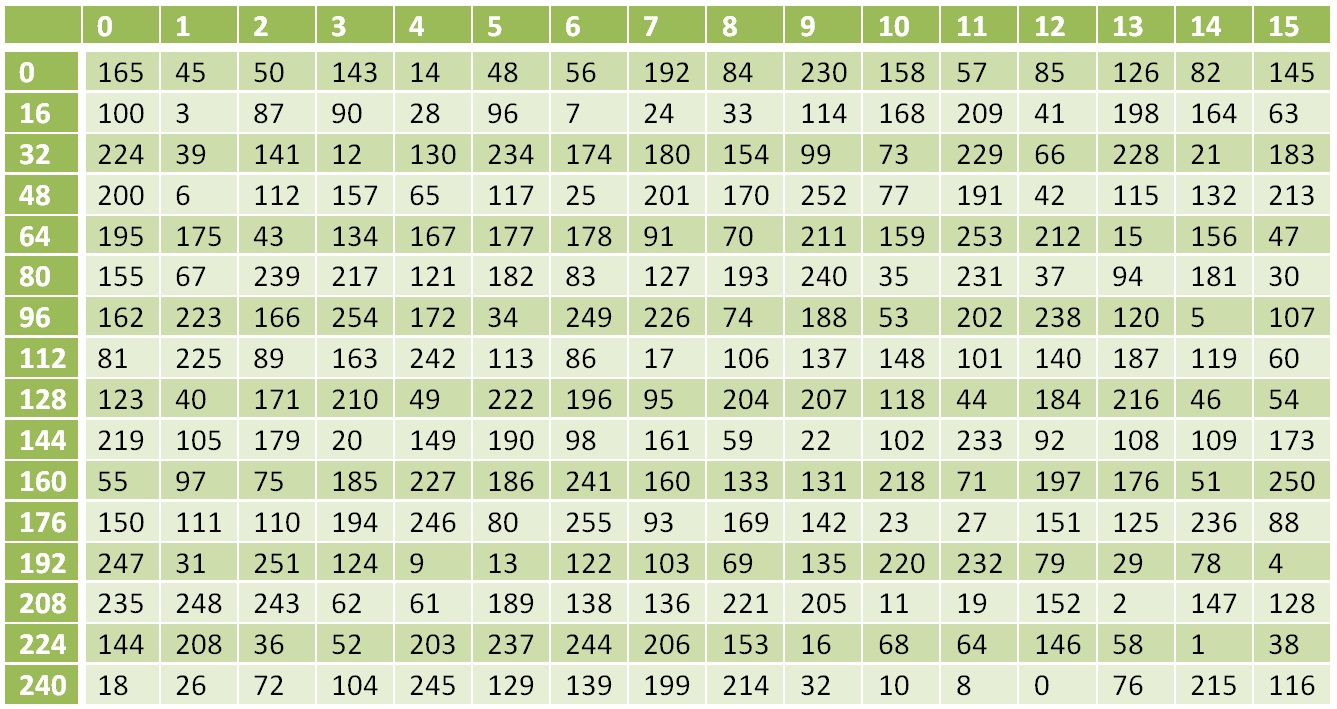

Operasi XOR terbalik dengan dirinya sendiri, kebalikan dari operasi S adalah substitusi menurut tabel berikut:

Tabel Transformasi Nonlinear Terbalik

Tabel Transformasi Nonlinear TerbalikTransformasi terbalik ke fungsi L adalah:

a0=a15∗148+a14∗32+a13∗133+a12∗16+

+a11∗194+a10∗192+a9∗1+a8∗251+a7∗1+a6∗192+a5∗194+

+a4∗16+a3∗133+a2∗32+a1∗148+a0∗1

dan pergeseran ke arah level senior. (Ulangi operasi 16 kali)

Implementasi Java

Pertama, kita mendefinisikan konstanta yang diperlukan

static final int BLOCK_SIZE = 16;

Mari kita buat semua fungsi utama:

Untuk mengimplementasikan fungsi L, kita membutuhkan beberapa fungsi bantu, satu untuk menghitung penggandaan angka di bidang Galois, dan satu untuk shift.

Fungsi terbalik:

Nah, dan fungsi utamanya

static byte[] key_1 = {0x77, 0x66, 0x55, 0x44, 0x33, 0x22, 0x11, 0x00, (byte) 0xff, (byte) 0xee, (byte) 0xdd, (byte) 0xcc, (byte) 0xbb, (byte) 0xaa, (byte) 0x99, (byte) 0x88}; static byte[] key_2 = {(byte) 0xef, (byte) 0xcd, (byte) 0xab, (byte) 0x89, 0x67, 0x45, 0x23, 0x01, 0x10, 0x32, 0x54, 0x76, (byte) 0x98, (byte) 0xba, (byte) 0xdc, (byte) 0xfe}; static byte[] blk = DatatypeConverter.parseHexBinary("8899aabbccddeeff0077665544332211"); public static void main(String[] args) { GOST_Kuz_Expand_Key(key_1, key_2); byte[] encriptBlok = GOST_Kuz_Encript(blk); System.out.println(DatatypeConverter.printHexBinary(encriptBlok)); byte[] decriptBlok = GOST_Kuz_Decript(encriptBlok); System.out.println(DatatypeConverter.printHexBinary(decriptBlok)); }

Kami belajar mengenkripsi blok data untuk mengenkripsi teks yang panjangnya lebih panjang dari panjang blok, ada beberapa mode yang dijelaskan dalam standar - GOST 34.13-2015:

- mode penggantian sederhana (Electronic Codebook, ECB);

- mode gamma (Penghitung, RKT);

- mode gamma dengan umpan balik keluaran (Output Umpan Balik, OFB);

- mode penggantian gearing sederhana (Cipher Block Chaining, CBC);

- mode gamma dengan umpan balik dalam ciphertext (Cipher Feedback, CFB);

- Mode Kode Otentikasi Pesan (MAC).

Dalam semua mode, panjang teks harus selalu kelipatan dari panjang blok, sehingga teks selalu empuk ke kanan dengan satu bit tunggal dan nol untuk panjang blok.

Mode termudah adalah mode penggantian sederhana. Dalam mode ini, teks dibagi menjadi beberapa blok, lalu setiap blok dienkripsi secara terpisah dari yang lainnya, lalu blok-blok teks sandi dilem bersama dan kami mendapatkan pesan terenkripsi. Mode ini adalah yang paling sederhana dan paling rentan dan hampir tidak pernah diterapkan dalam praktik.

Mode lain dapat dipertimbangkan secara rinci nanti.