Pengembang pemindai Inspektur IoT secara berkala melakukan pemeriksaan rutin firmware dari berbagai produsen. Kadang-kadang mereka menemukan kerentanan di perangkat Internet. Tetapi

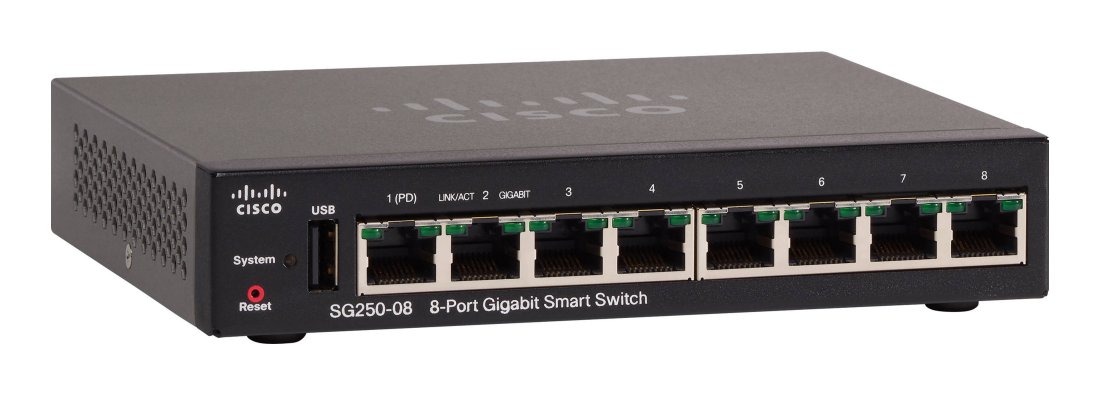

penemuan terakhir sangat mengejutkan. Dalam firmware router Cisco SG250, pemindai menemukan

beberapa sertifikat dan kunci rahasia yang sesuai dari seorang karyawan Futurewei Technologies, anak perusahaan Amerika Huawei Technologies, bernama Harry Wu dengan alamat email

gary.wu1@huawei.com .

Tapi bagaimana mereka masuk ke firmware router Cisco?

Itu juga aneh lokasi file yang dimaksud (/root/.ssh/). Direktori ini biasanya untuk kunci SSH, bukan sertifikat.

Pengembang memeriksa secara manual hasil pemindai otomatis. Mereka dapat diandalkan, analisis manual mengkonfirmasi hasil otomatis.

Mengingat debat politik seputar Huawei, karyawan tidak ingin berspekulasi tentang topik ini dan segera mengirimkan informasi ke Cisco. Di sana, departemen keamanan mengkonfirmasi hasilnya dan memulai penyelidikan internal. Mereka hanya perlu beberapa hari untuk mengetahui alasannya dan membagikan perinciannya.

Ternyata, sertifikat dan kunci pribadi yang dimaksud adalah bagian dari paket

OpenDaylight GitHub gratis, yang digunakan di beberapa produk Cisco. Masalahnya mempengaruhi semua router seri Cisco 250/350 / 350X / 550X. Para pengembang menggunakan sertifikat untuk menguji fungsi

Cisco FindIT untuk secara proaktif mengelola jaringan router dengan penemuan otomatis semua perangkat dalam jaringan, konfigurasi melalui antarmuka tunggal, dll. Sertifikat berada di firmware produk karena pengawasan yang sederhana.

Cisco segera merilis firmware tanpa sertifikat ini, dan pada 3 Juli menerbitkan

rekomendasi keamanan . Selain itu, Cisco memperbaiki masalah lain yang terdeteksi oleh pemindai: hash kata sandi kosong, dependensi yang tidak perlu, dan berbagai kerentanan dependensi.

Tidak ada ancaman bagi keamanan di sini. Tentang mitos "pintu belakang Huawei" adalah keluar dari pertanyaan. Menurut Cisco, tidak ada vektor serangan yang telah diidentifikasi karena sertifikat tidak benar-benar digunakan dalam versi firmware akhir.

Tapi tetap saja, ada dua masalah.

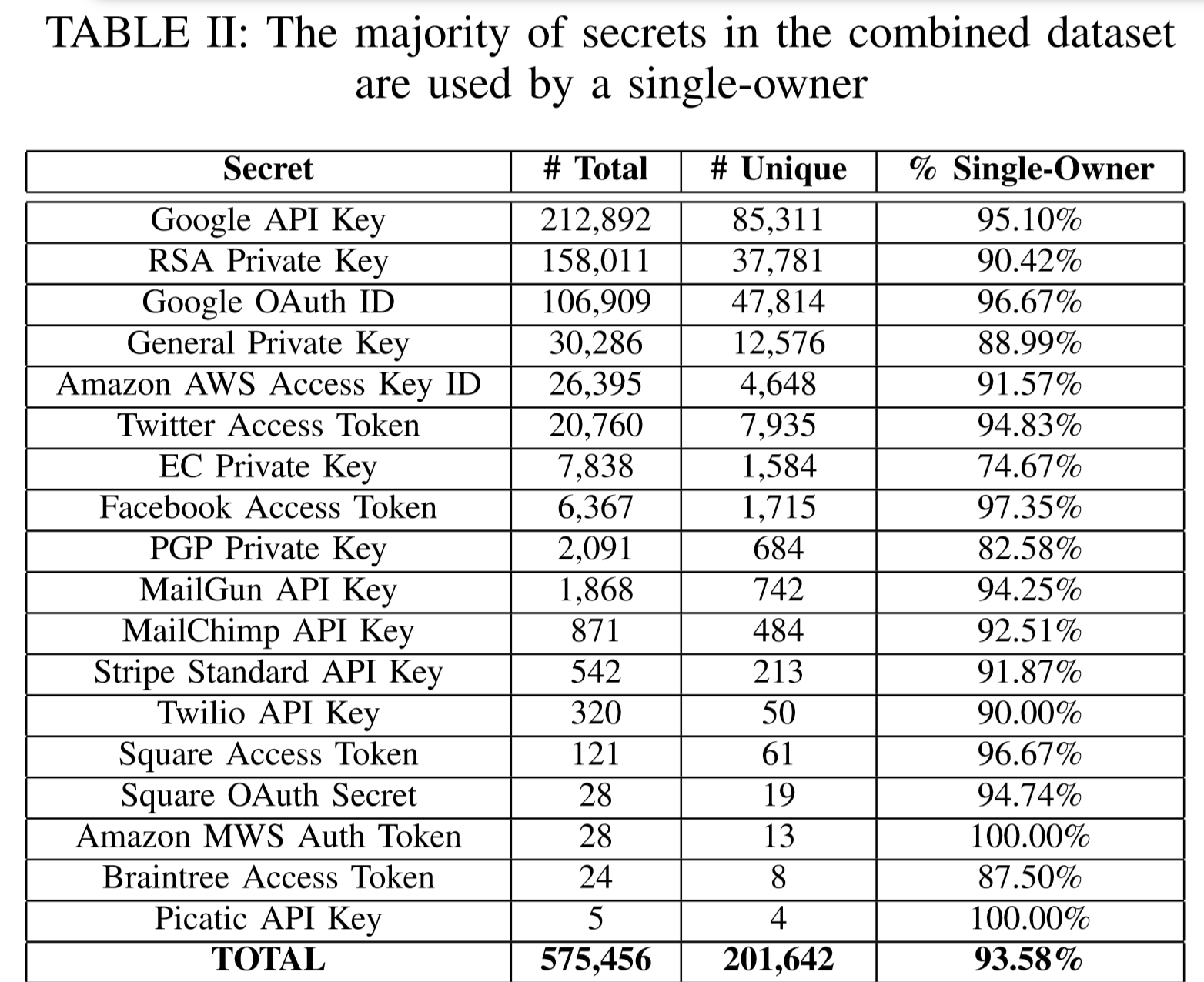

Pertama, pengembang sering, untuk kenyamanan atau tidak sengaja, menempatkan informasi sensitif dalam kode program, yang kemudian diletakkan di domain publik. Misalnya, pada bulan Maret 2019, peneliti dari University of North Carolina memindai GitHub dan menemukan bahwa lebih dari 100.000 repositori berisi kunci API, token, dan kunci kriptografi. Selain itu, ribuan "rahasia" baru dan unik datang ke GitHub setiap hari. Statistik umum tentang objek rahasia yang ditemukan menunjukkan bahwa kunci Google API yang paling sering masuk ke domain publik. Kunci pribadi RSA dan pengidentifikasi Google OAuth juga umum.

Studi ini menunjukkan bahwa seorang penyerang, bahkan dengan sumber daya minimal, dapat membahayakan banyak pengguna GitHub dan menemukan banyak kunci rahasia. Untuk mengatasi masalah ini, GitHub telah mengembangkan fitur

pemindaian token

Token Scanning yang memindai repositori, mencari token, dan memberi tahu penyedia layanan tentang kebocoran informasi.

Masalah kedua adalah bahwa program semakin menghubungkan proyek pada GitHub yang sama dengan dependensi eksternal Open Source, tanpa memeriksanya. Ternyata para pengembang secara buta mempercayai kode orang lain, yang tidak bisa diikuti oleh siapa pun. Masalahnya dijelaskan, misalnya, dalam artikel oleh Russ Cox "Masalah kami dengan kecanduan",

terjemahannya ada di Habré.