Gambar: Medium.com

Gambar: Medium.comPeneliti Keamanan

Ditemukan Kerentanan Perangkat Lunak Telekonferensi Zoom Saat menggunakan program pada komputer Mac, situs apa pun yang dibuka oleh pengguna dapat mengaktifkan kamera pada perangkat tanpa meminta izin untuk tindakan ini. Anda dapat melakukan ini bahkan jika Zoom sudah dihapus dari komputer.

Apa masalahnya?

Peneliti Jonathan Leitschuh telah mempublikasikan rincian kerentanan kritis CVE-2019-13450. Dikombinasikan dengan bug keamanan lain, ini memungkinkan penyerang untuk memata-matai pengguna Mac dari jarak jauh.

Leich memberi tahu tim Zoom tentang kerentanan lebih dari 90 hari sebelum publikasi informasi tentang itu, tetapi tambalan yang mencakup kesalahan

dirilis setelah publikasi di blog peneliti. Dengan demikian, semua 4 juta pengguna proyek berisiko. Zoom adalah salah satu aplikasi cloud paling populer untuk konferensi tel dan audio, webinar, dan acara pelatihan.

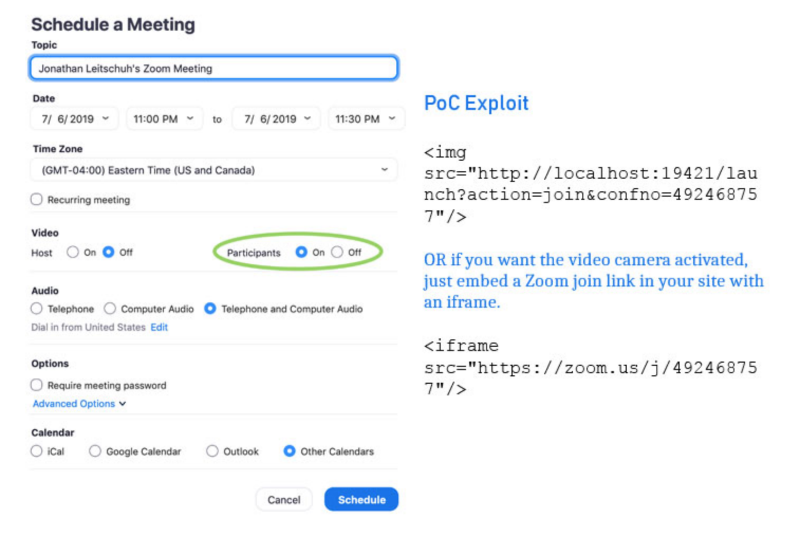

Kerentanan terletak pada operasi fungsi klik untuk bergabung yang salah - itu dibuat untuk secara otomatis mengaktifkan Zoom client yang diinstal pada komputer. Dengan itu, peserta dapat langsung terhubung ke konferensi menggunakan browser. Untuk melakukan ini, cukup klik pada tautan undangan dari form

zoom.us/j/492468757 .

Peneliti menemukan bahwa untuk mengaktifkan fungsi ini, Zoom meluncurkan server web lokal yang berjalan pada port 19421 di komputer, yang menerima perintah melalui parameter GET HTTPS dalam "cara tidak aman," dan setiap situs web yang dibuka di browser dapat berinteraksi dengannya.

Untuk mengeksploitasi kesalahan keamanan, penyerang perlu membuat tautan undangan di Zoom dan menyematkannya di situs eksternal sebagai tag gambar atau melalui iFrame. Maka Anda perlu meyakinkan korban untuk pergi ke situs agar dapat mengaktifkan webcam di komputer Mac-nya.

Selain memata-matai korban, kerentanan dapat digunakan untuk melakukan serangan DoS pada komputer target. Untuk melakukan ini, kirim sejumlah besar permintaan GET ke server web lokal.

Cara melindungi diri sendiri

Penghapusan sederhana Zoom tidak membantu melindungi terhadap masalah yang dijelaskan. Menurut peneliti, fungsi klik untuk bergabung mendukung perintah untuk menginstal ulang Zoom secara otomatis tanpa izin dari pengguna.

Menurut Leich, spesialis Zoom merilis tambalan yang melarang penyerang mengaktifkan kamera video pada perangkat korban. Pada saat yang sama, kemampuan untuk secara diam-diam menghubungkan pengguna ke konferensi online menggunakan tautan Zoom berbahaya masih tetap ada.

Saat ini, banyak layanan beroperasi berdasarkan algoritma analisis data. Seperti yang diperlihatkan oleh praktik, risiko disembunyikan tidak hanya dalam fungsionalitas yang rentan, tetapi juga dalam data itu sendiri, berdasarkan sistem yang membuat keputusan.

Dengan munculnya algoritma pembelajaran mesin baru, ruang lingkup aplikasi mereka telah diperluas. Selama beberapa tahun sekarang, pembelajaran mesin di bidang keamanan informasi telah digunakan tidak hanya untuk mendeteksi serangan, tetapi juga untuk melakukan serangan.

Para peneliti secara aktif mempelajari pembelajaran mesin jahat (serangan permusuhan). Namun, dalam upaya untuk mengambil alih penyerang dan memprediksi langkah selanjutnya, mereka lupa tentang peluang yang digunakan penyerang sekarang: pencurian model, kerentanan dalam kerangka kerja, spoofing data pelatihan, kerentanan logis.

Pada hari Kamis, 11 Juli, jam 2:00 siang, pakar Positive Technologies Arseniy Reutov dan Alexandra Murzina akan mengadakan webinar dengan topik "Risiko keamanan menggunakan teknik kecerdasan buatan". Kami akan berbicara tentang risiko menggunakan teknik pembelajaran mesin dalam aplikasi modern.

Partisipasi dalam webinar ini gratis, diperlukan pendaftaran .