Pada tahap kematangan keamanan informasi tertentu, banyak perusahaan mulai berpikir tentang cara mendapatkan dan menggunakan informasi tentang ancaman cyber yang relevan bagi mereka. Tergantung pada spesifik industri dari organisasi, berbagai jenis ancaman dapat menyebabkan minat. Pendekatan untuk penggunaan informasi tersebut dibentuk oleh Lockheed Martin dalam materi

Intelijen Didorong Pertahanan .

Untungnya, layanan keamanan informasi memiliki banyak sumber untuk mendapatkannya, dan bahkan kelas solusi yang terpisah - Threat Intelligence Platform (TIP), yang memungkinkan Anda untuk mengelola proses penerimaan, pembangkitan, dan integrasi mereka ke dalam alat keamanan.

Sebagai pusat pemantauan dan menanggapi insiden keamanan informasi, sangat penting bagi kami bahwa informasi tentang ancaman cyber yang kami terima dan hasilkan relevan, dapat diterapkan, dan, yang terpenting, dapat dikelola. Bagaimanapun, keamanan organisasi yang telah mempercayakan kita pada perlindungan infrastruktur mereka tergantung pada ini.

Kami memutuskan untuk membagikan visi TI kami di Jet CSIRT dan berbicara tentang mencoba mengadaptasi berbagai pendekatan yang berpotensi berguna untuk mengelola intelijen ancaman cyber.

Di bidang cybersecurity, sedikit yang bekerja berdasarkan prinsip set'n'forget. Firewall tidak akan memblokir paket sampai filter dikonfigurasikan, IPS tidak menemukan tanda-tanda aktivitas jahat dalam lalu lintas, sampai tanda tangan diunduh ke sana, dan SIEM mulai secara independen menulis aturan korelasi dan menentukan positif palsu. Ancaman Intelijen tidak terkecuali.

Kompleksitas penerapan solusi yang benar-benar akan mencerminkan konsep Kecerdasan Ancaman terletak pada definisi itu sendiri.

Threat Intelligence adalah proses penelitian dan analisis

sumber informasi

tertentu untuk mendapatkan dan mengumpulkan

informasi tentang ancaman cyber saat ini untuk melakukan langkah-langkah untuk meningkatkan keamanan dunia maya dan meningkatkan kesadaran keamanan informasi dari

komunitas keamanan informasi tertentu .

Sumber -

sumber tertentu mungkin termasuk:

- Sumber informasi terbuka. Semua itu dapat ditemukan menggunakan Google, Yandex, Bing dan alat yang lebih khusus seperti Shodan, Censys, nmap. Proses menganalisis sumber-sumber ini disebut Open Source Intelligence (OSINT). Perlu dicatat bahwa informasi yang diperoleh melalui OSINT berasal dari sumber terbuka (tidak terklasifikasi). Jika sumbernya dibayar, ini mungkin tidak menjadikannya rahasia, yang berarti bahwa analisis sumber tersebut juga OSINT.

- Media. Semuanya itu bisa ditemukan di media dan di platform sosial Sosial Media Intelligence (SOCMINT). Jenis akuisisi data ini pada dasarnya merupakan bagian integral dari OSINT.

- Tempat dan forum tertutup yang membahas detail kejahatan dunia maya yang akan datang (deepweb, darknet). Sebagian besar di area bayangan Anda bisa mendapatkan informasi tentang serangan DDoS atau tentang membuat malware baru yang coba dijual oleh peretas di sana.

- Orang-orang dengan akses ke informasi. "Kolega" dan orang-orang yang menyerah pada metode rekayasa sosial juga merupakan sumber yang dapat berbagi informasi.

Ada metode yang lebih serius yang hanya tersedia untuk layanan khusus. Dalam hal ini, data dapat berasal dari agen yang menyamar di lingkungan cybercrime, atau dari orang yang terlibat dalam cybercrime dan berkolaborasi dengan investigasi. Singkatnya, semua ini disebut HUMan Intelligence (HUMINT). Tentu saja, kami tidak berlatih HUMINT di Jet CSIRT.

Tidak mungkin menempatkan semua proses ini dalam "kotak" yang akan bekerja secara mandiri. Oleh karena itu, ketika datang ke solusi TI, maka, kemungkinan besar, proposisi nilai konsumen utamanya adalah

informasi yang sangat

tentang ancaman cyber dan cara mengelolanya, akses yang dalam satu atau lain cara mendapatkan

komunitas keamanan informasi .

Informasi Ancaman Dunia Maya

Pada 2015, MWR Infosecurity, bersama dengan CERT dan Pusat Perlindungan Infrastruktur Nasional Inggris Raya, menerbitkan

brosur informasi yang menyoroti 4 kategori informasi yang dihasilkan dari proses TI. Klasifikasi ini sekarang diterapkan secara universal:

- Beroperasi Informasi tentang serangan cyber yang akan datang dan yang sedang berlangsung, diperoleh, sebagai suatu peraturan, oleh layanan khusus sebagai hasil dari proses HUMINT atau dengan menggunakan penyadapan saluran komunikasi para penyerang.

- Strategis. Informasi yang berkaitan dengan penilaian risiko bagi suatu organisasi untuk menjadi korban serangan cyber. Mereka tidak mengandung informasi teknis dan sama sekali tidak dapat digunakan pada peralatan pelindung.

- Taktis. Informasi tentang teknik, taktik, prosedur (TTP) dan alat yang digunakan penjahat cyber sebagai bagian dari kampanye jahat.

Case in Point - LockerGoga Baru Dibuka- Alat : cmd.exe.

- Teknik : crypto-locker diluncurkan, yang mengenkripsi semua file di komputer korban (termasuk file kernel Windows) menggunakan mode enkripsi algoritma blok (CTR) AES dengan panjang kunci 128-bit. Kunci file dan vektor inisialisasi (IV) dienkripsi menggunakan algoritma RSA-1024 menggunakan fungsi pembuatan topeng MGF1 (SHA-1). Pada gilirannya, untuk meningkatkan kekuatan kriptografi dari fungsi ini, skema pengisian OAEP digunakan. Kunci file dan IV yang terenkripsi kemudian disimpan di header file yang dienkripsi itu sendiri.

- Prosedur : Selanjutnya, malware memulai beberapa proses anak paralel, mengenkripsi hanya setiap 80.000 byte dari setiap file, melompati 80.000 byte berikutnya untuk mempercepat enkripsi.

- Taktik : maka diperlukan tebusan dalam bitcoin agar kunci dapat mendekripsi file kembali.

Baca lebih lanjut di

sini .

Informasi tersebut muncul sebagai hasil penyelidikan menyeluruh dari kampanye jahat, yang bisa memakan waktu cukup lama. Hasil penelitian ini adalah buletin dan laporan dari perusahaan komersial seperti Cisco Talos, FireEye, Symantec, Group-IB, Kaspersky GREAT, organisasi dan regulator pemerintah (FinCERT, NCCCI, US-CERT, FS-ISAC), serta peneliti independen.

Informasi taktis dapat dan harus digunakan pada peralatan keamanan dan ketika membangun arsitektur jaringan.

- Teknis Informasi tentang tanda-tanda dan esensi dari aktivitas jahat atau tentang cara mengidentifikasi mereka.

Misalnya, ketika menganalisis malware, ditemukan bahwa itu menyebar sebagai file .pdf dengan parameter berikut:

- bernama price_december.pdf ,

- memulai proses pureevil.exe ,

- memiliki hash MD5 dari 81a284a2b84dde3230ff339415b0112a ,

- yang mencoba untuk membuat koneksi dengan server C & C di 123.45.67.89 pada port TCP 1337 .

Dalam contoh ini, entitas adalah nama file dan proses, nilai hash, alamat server, dan nomor port. Tanda adalah interaksi entitas ini antara mereka dan komponen infrastruktur: memulai proses, interaksi jaringan keluar dengan server, mengubah kunci registri, dll.

Informasi ini terkait erat dengan konsep Indicator of Compromise (IoC). Secara teknis, selama entitas tidak ditemukan dalam infrastruktur, itu masih tidak mengatakan apa-apa. Tetapi jika, katakanlah, Anda menemukan di jaringan fakta upaya untuk menghubungkan host ke server C & C di

123.45.67.89:1337 atau dimulainya proses

pureevil.exe , dan bahkan dengan jumlah MD5

81a284a2b84dde3230ff3394151510112a , maka ini sudah menjadi indikator kompromi.

Artinya, indikator kompromi adalah kombinasi dari entitas tertentu, tanda-tanda aktivitas jahat dan informasi kontekstual yang memerlukan respons dari layanan keamanan informasi.

Pada saat yang sama, dalam bidang keamanan informasi, biasanya disebut indikator kompromi hanya entitas yang diketahui oleh seseorang dalam aktivitas berbahaya (alamat IP, nama domain, hash, URL, nama file, kunci registri, dll.).

Deteksi indikator kompromi hanya menandakan bahwa fakta ini harus diperhatikan dan dianalisis untuk menentukan tindakan lebih lanjut. Sangat tidak direkomendasikan untuk segera memblokir indikator pada SZI tanpa mengklarifikasi semua keadaan. Tetapi kita akan membicarakan ini lebih lanjut.

Indikator kompromi juga mudah dibagi menjadi:

- Atom. Mereka hanya berisi satu fitur yang tidak dapat dibagi lagi, misalnya:

- Alamat IP Server C & C - 123.45.67.89

- Jumlah hash adalah 81a284a2b84dde3230ff339415b0112a

- Komposit Mereka mengandung dua atau lebih entitas yang terlihat dalam aktivitas berbahaya, misalnya:

- Soket - 123.45.67.89-5900

- File price_december.pdf akan menelurkan proses pureevil.exe dengan hash 81a284a2b84dde3230ff339415b0112a

Jelas, deteksi indikator komposit akan lebih cenderung menunjukkan kompromi sistem.

Informasi teknis juga dapat mencakup berbagai entitas untuk mendeteksi dan memblokir indikator kompromi, misalnya, aturan Yara, aturan korelasi untuk SIEM, berbagai tanda tangan untuk mendeteksi serangan dan malware. Dengan demikian, informasi teknis dapat secara jelas diterapkan pada peralatan pelindung.

Masalah penggunaan informasi TI teknis yang efisien

Paling cepat, penyedia layanan TI bisa mendapatkan informasi teknis tentang ancaman cyber, dan bagaimana menerapkannya adalah pertanyaan bagi konsumen. Di sinilah sebagian besar masalah terletak.

Misalnya, indikator kompromi dapat diterapkan pada beberapa tahap respons terhadap insiden IS:

- pada tahap persiapan (Persiapan), secara proaktif memblokir indikator pada SIS (tentu saja, setelah pengecualian positif palsu);

- pada tahap deteksi, melacak operasi aturan untuk mengidentifikasi indikator secara real time dengan alat pemantauan (SIEM, SIM, LM);

- pada tahap investigasi insiden, menggunakan indikator dalam pemeriksaan retrospektif;

- pada tahap analisis yang lebih mendalam tentang aset yang terpengaruh, misalnya, ketika menganalisis kode sumber sampel berbahaya.

Semakin banyak pekerjaan manual dilibatkan pada satu tahap atau yang lain, semakin banyak analitik (memperkaya esensi indikator dengan informasi kontekstual) akan dibutuhkan dari pemasok indikator kompromi. Dalam hal ini, kita berbicara tentang informasi kontekstual eksternal, yaitu tentang apa yang sudah diketahui orang lain tentang indikator ini.

Biasanya, indikator kompromi disampaikan dalam bentuk yang disebut

umpan ancaman atau

umpan . Ini adalah daftar data ancaman yang terstruktur dalam berbagai format.

Misalnya, berikut ini adalah umpan hash berbahaya dalam format json:

Ini adalah contoh umpan kaya konteks yang bagus:

- berisi tautan ke analisis ancaman;

- nama, jenis dan kategori ancaman;

- cap waktu publikasi.

Semua ini memungkinkan Anda untuk mengelola indikator kompromi dari umpan ini saat mengunggah ke perangkat perlindungan informasi dan pemantauan, dan juga mengurangi waktu untuk menganalisis insiden yang telah mengatasinya.

Tetapi ada feed berkualitas lain (biasanya open source). Sebagai contoh, berikut ini adalah contoh dari alamat yang diduga sebagai server C&C dari satu sumber terbuka:

Seperti yang Anda lihat, informasi kontekstual sama sekali tidak ada di sini. Semua alamat IP ini dapat meng-host layanan yang sah, beberapa di antaranya dapat berupa Yandex atau Google crawler yang mengindeks situs. Kami tidak dapat mengatakan apa-apa tentang daftar ini.

Tidak adanya atau kekurangan konteks dalam ancaman pakan adalah salah satu masalah utama bagi konsumen informasi teknis. Tanpa konteks, entitas dari umpan tidak berlaku dan, pada kenyataannya, bukan merupakan indikator kompromi. Dengan kata lain, memblokir alamat IP apa pun di SZI, serta mengunggah umpan ini ke alat pemantauan, kemungkinan akan menyebabkan sejumlah besar positif palsu (false positive - FP).

Jika kami mempertimbangkan penggunaan indikator kompromi dari sudut pandang deteksi pada alat pemantauan, maka proses ini disederhanakan adalah urutan:

- integrasi indikator ke dalam alat pemantauan;

- memicu aturan deteksi indikator;

- IS analisis respons layanan.

Karena adanya sumber daya manusia dalam urutan ini, kami tertarik untuk menganalisis hanya kasus-kasus yang mengidentifikasi indikator yang benar-benar menunjukkan ancaman bagi organisasi dan mengurangi jumlah FP.

Pada dasarnya, positif palsu dipicu oleh deteksi esensi sumber daya populer (Google, Microsoft, Yandex, Adobe, dll.) Sebagai berpotensi berbahaya.

Contoh sederhana: memeriksa malware yang telah mencapai host. Ditemukan bahwa ia memeriksa akses Internet dengan polling

update.googleapis.com . Aset

update.googleapis.com tercantum dalam umpan ancaman sebagai indikator kompromi dan memanggil FP. Demikian pula, jumlah hash perpustakaan atau file sah yang digunakan oleh malware, alamat DNS publik, alamat berbagai perayap dan labah-labah, sumber daya untuk memeriksa CRL (Daftar Pencabutan Sertifikat) dan singkatan URL (bit.ly, goo) dapat masuk ke feed. gl, dll.).

Menguji respons semacam ini, tidak diperkaya dalam konteks eksternal, dapat memakan waktu yang cukup besar bagi analis, di mana insiden nyata dapat dilewatkan.

Omong-omong, ada feed indikator yang dapat memicu FP. Salah satu contohnya adalah

sumber daya misp-warninglist .

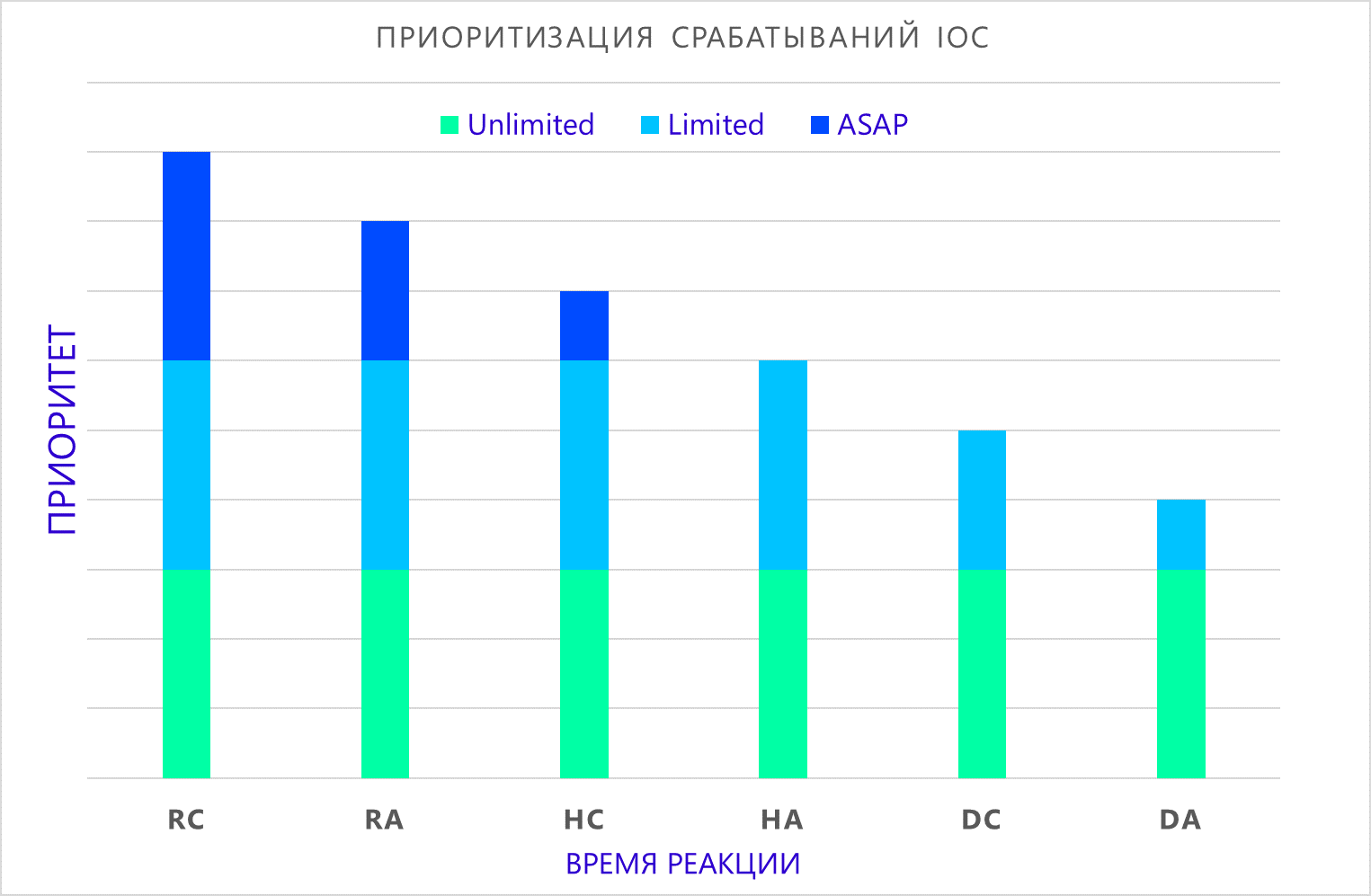

Prioritas indikator kompromi

Masalah lain adalah memprioritaskan tanggapan. Secara relatif, jenis SLA apa yang akan kita miliki ketika mendeteksi indikator kompromi tertentu. Memang, penyedia pakan ancaman tidak memprioritaskan entitas yang dikandungnya. Untuk membantu konsumen, mereka dapat menambahkan tingkat kepercayaan pada bahaya suatu entitas, seperti yang dilakukan dalam umpan dari Kaspersky Lab:

Namun, memprioritaskan peristiwa mengidentifikasi indikator adalah tugas konsumen.

Untuk mengatasi masalah ini di Jet CSIRT, kami mengadaptasi

pendekatan yang digariskan oleh Ryan Kazanciyan di COUNTERMEASURE 2016. Esensinya adalah bahwa semua indikator kompromi yang dapat ditemukan dalam infrastruktur dianggap dari sudut pandang kepemilikan pada

domain sistem dan

domain data .

Domain data dalam 3 kategori:

- Aktivitas Real-Time pada sumber (apa yang saat ini disimpan dalam memori; terdeteksi dengan cara menganalisis peristiwa keamanan informasi secara real time):

- memulai proses, mengubah kunci registri, membuat file;

- aktivitas jaringan, koneksi aktif;

- acara lain baru saja dihasilkan.

Jika indikator kategori ini terdeteksi, waktu respons dari layanan IS minimal .

- Aktivitas historis (apa yang sudah terjadi; diungkapkan selama pemeriksaan retrospektif):

- log sejarah;

- telemetri;

- peringatan yang dipicu.

Jika indikator kategori ini terdeteksi, waktu untuk reaksi dari layanan IS terbatas .

- Data saat istirahat (apa yang sudah sebelum kita menghubungkan sumber ke pemantauan; itu diungkapkan sebagai bagian dari pemeriksaan retrospektif sumber lama yang tidak digunakan):

- file yang telah lama disimpan pada sumbernya;

- kunci registri;

- benda yang tidak terpakai lainnya.

Jika indikator kategori ini terdeteksi, waktu untuk reaksi dari layanan IS dibatasi oleh durasi penyelidikan penuh atas insiden tersebut .

Biasanya, laporan rinci dan buletin disusun berdasarkan investigasi tersebut dengan rincian tindakan penyerang, tetapi relevansi data tersebut relatif kecil.

Yaitu

, domain data adalah keadaan data yang dianalisis di mana indikator kompromi dideteksi.

Domain sistem adalah afiliasi dari sumber indikator kompromi ke salah satu subsistem infrastruktur:

- Workstation. Sumber yang digunakan langsung oleh pengguna untuk melakukan pekerjaan sehari-hari: workstation, laptop, tablet, smartphone, terminal (VoIP, VKS, IM), program aplikasi (CRM, ERP, dll.).

- Server. Ini merujuk ke perangkat lain yang melayani infrastruktur, mis. perangkat untuk pengoperasian kompleks TI: SZI (FW, IDS / IPS, AV, EDR, DLP), perangkat jaringan, server file / web / proxy, sistem penyimpanan, ACS, kontrol lingkungan. lingkungan dll

Menggabungkan informasi ini dengan komposisi tanda-tanda indikator kompromi

(atom, komposit) , tergantung pada waktu reaksi yang dapat diterima, Anda dapat merumuskan prioritas insiden ketika terdeteksi:

- ASAP Deteksi suatu indikator memerlukan respons segera dari tim respons.

- Terbatas Deteksi indikator memerlukan analisis tambahan untuk mengklarifikasi keadaan kejadian dan memutuskan tindakan selanjutnya.

- Tidak terbatas Deteksi indikator membutuhkan investigasi menyeluruh dan persiapan laporan tentang kegiatan penyerang. Biasanya, temuan tersebut diselidiki dalam kerangka forensik, yang dapat berlangsung selama bertahun-tahun.

Dimana:

- RC - deteksi indikator komposit real-time;

- RA - deteksi indikator atom secara real time;

- Deteksi HC terhadap indikator komposit sebagai bagian dari verifikasi retrospektif;

- HA - deteksi indikator atom sebagai bagian dari verifikasi retrospektif;

- DC - deteksi indikator komposit dalam sumber yang lama tidak digunakan;

- DA - deteksi indikator atom dalam sumber yang lama tidak digunakan.

Saya harus mengatakan bahwa prioritas tidak mengurangi pentingnya mendeteksi suatu indikator, tetapi lebih menunjukkan perkiraan waktu yang kita miliki untuk mencegah kemungkinan kompromi dari infrastruktur.

Juga adil untuk dicatat bahwa pendekatan seperti itu tidak dapat digunakan secara terpisah dari infrastruktur yang diamati, kami akan kembali ke sini.

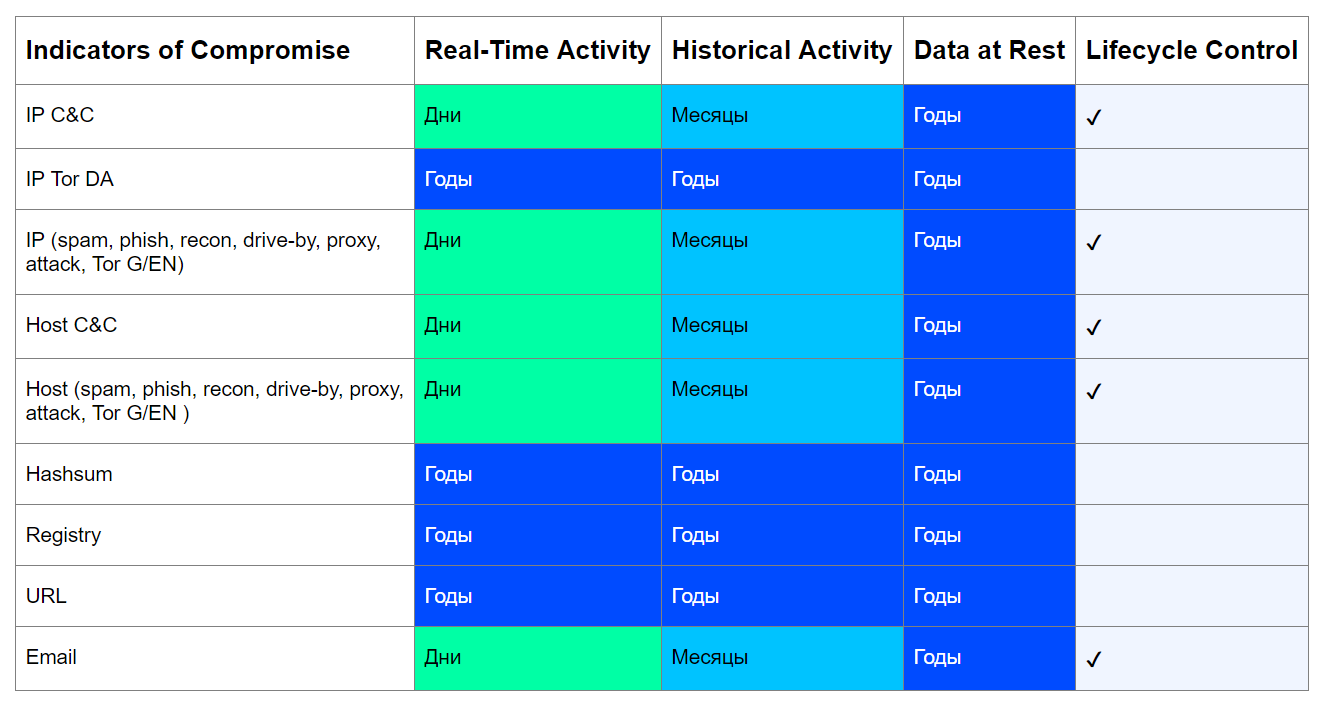

Memantau kehidupan indikator kompromi

Ada beberapa entitas jahat yang meninggalkan indikator kompromi selamanya. Untuk menghapus informasi semacam itu, bahkan setelah jangka waktu yang lama, tidak disarankan. Ini sering menjadi relevan dalam audit retrospektif

(NA / HA) dan ketika memeriksa sumber lama yang tidak digunakan

(DC / DA) .

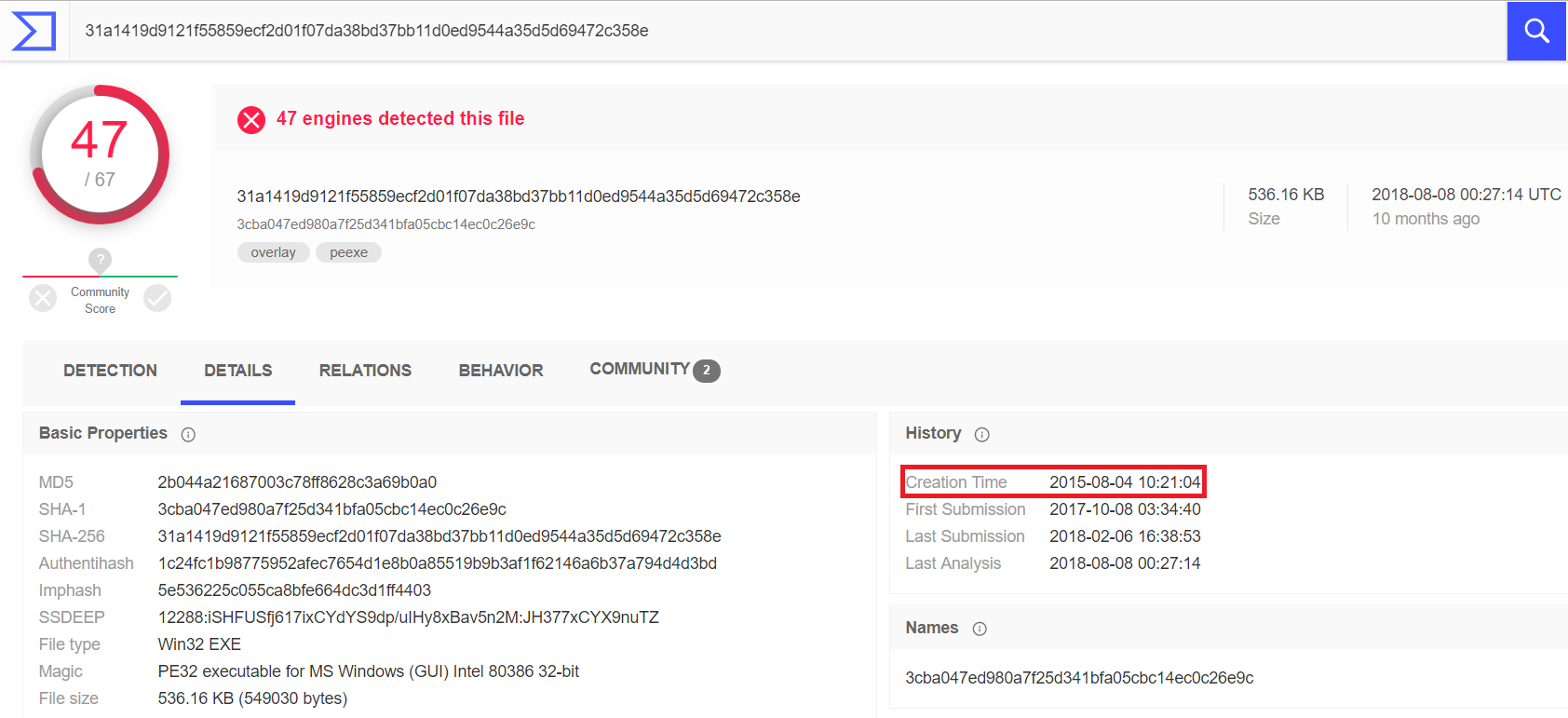

Beberapa pusat pemantauan dan pemasok indikator kompromi menganggap tidak perlu mengontrol waktu hidup untuk semua indikator secara umum. Namun, dalam praktiknya pendekatan ini menjadi tidak efektif. Memang, indikator kompromi seperti, misalnya, hash file berbahaya, kunci registri yang dihasilkan oleh malware, dan URL di mana suatu node terinfeksi tidak akan pernah menjadi entitas yang sah, mis. validitasnya tidak terbatas.Contoh kasus: Analisis SHA-256 dari jumlah file RAT Vermin dengan protokol SOAP yang dienkapsulasi untuk bertukar data dengan server C&C. Analisis menunjukkan bahwa file itu dibuat pada 2015. Baru-baru ini, kami menemukannya di salah satu server file pelanggan kami.

Memang, indikator kompromi seperti, misalnya, hash file berbahaya, kunci registri yang dihasilkan oleh malware, dan URL di mana suatu node terinfeksi tidak akan pernah menjadi entitas yang sah, mis. validitasnya tidak terbatas.Contoh kasus: Analisis SHA-256 dari jumlah file RAT Vermin dengan protokol SOAP yang dienkapsulasi untuk bertukar data dengan server C&C. Analisis menunjukkan bahwa file itu dibuat pada 2015. Baru-baru ini, kami menemukannya di salah satu server file pelanggan kami. Namun, gambaran yang sama sekali berbeda akan dengan jenis entitas yang dibuat atau "dipinjam" untuk sementara waktu untuk kampanye jahat. Faktanya, mereka adalah titik akhir di bawah kendali para penyusup.Entitas tersebut dapat kembali menjadi sah setelah pemiliknya menghapus node yang dikompromikan, atau ketika penyerang berhenti menggunakan infrastruktur berikutnya.Dengan mempertimbangkan faktor-faktor ini, dimungkinkan untuk membuat tabel perkiraan indikator kompromi dengan merujuk ke domain data, periode relevansinya, dan kebutuhan untuk mengendalikan siklus hidup mereka:

Namun, gambaran yang sama sekali berbeda akan dengan jenis entitas yang dibuat atau "dipinjam" untuk sementara waktu untuk kampanye jahat. Faktanya, mereka adalah titik akhir di bawah kendali para penyusup.Entitas tersebut dapat kembali menjadi sah setelah pemiliknya menghapus node yang dikompromikan, atau ketika penyerang berhenti menggunakan infrastruktur berikutnya.Dengan mempertimbangkan faktor-faktor ini, dimungkinkan untuk membuat tabel perkiraan indikator kompromi dengan merujuk ke domain data, periode relevansinya, dan kebutuhan untuk mengendalikan siklus hidup mereka: Tujuan tabel ini adalah untuk menjawab tiga pertanyaan:

Tujuan tabel ini adalah untuk menjawab tiga pertanyaan:- Bisakah indikator ini menjadi sah dari waktu ke waktu?

- Apa periode minimum relevansi indikator tergantung pada keadaan data yang dianalisis?

- Apakah perlu untuk mengontrol umur indikator ini?

Pertimbangkan pendekatan ini menggunakan contoh server IP C&C. Saat ini, penyerang lebih suka membangun infrastruktur terdistribusi, sering mengubah alamat agar tidak diketahui dan menghindari kemungkinan penyumbatan dari penyedia. Pada saat yang sama, C&C sering digunakan pada node yang diretas, seperti, misalnya, dalam kasus Emotet . Namun, botnet sedang dilikuidasi, penjahat tertangkap, oleh karena itu indikator seperti alamat IP dari server C&C tentu saja dapat menjadi entitas yang sah, yang berarti bahwa masa pakainya dapat dikontrol.Jika kami menemukan panggilan ke server IP C & C secara real time (RA / RC), maka periode relevansinya bagi kami akan dihitung dalam beberapa hari. Bagaimanapun, kecil kemungkinannya bahwa sehari setelah penemuan alamat ini tidak akan lagi menjadi tuan rumah K&C.Deteksi indikator seperti itu dalam pemeriksaan retrospektif (HA / HC), yang biasanya memiliki interval lebih lama (sekali setiap beberapa minggu / bulan), juga akan menunjukkan periode minimum relevansi yang sama dengan interval yang sesuai. Pada saat yang sama, C&C sendiri mungkin tidak lagi aktif, tetapi jika kami menemukan fakta sirkulasi di infrastruktur kami, maka indikatornya akan relevan bagi kami.Logika yang sama berlaku untuk jenis indikator lainnya. Pengecualiannya adalah jumlah hash, kunci registri, node dan URL jaringan Authority Directory (DA).Dengan nilai hash dan registri, semuanya sederhana - mereka tidak dapat dihapus dari alam, sehingga tidak masuk akal untuk mengendalikan umur mereka. Tetapi URL jahat dapat dihapus, tentu saja mereka tidak akan menjadi sah, tetapi mereka tidak akan aktif. Namun, mereka juga unik dan dibuat khusus untuk kampanye jahat, sehingga tidak dapat menjadi sah.Alamat IP dari node DA dari jaringan Tor sudah dikenal dan tidak berubah, masa pakainya hanya dibatasi oleh masa pakai jaringan Tor itu sendiri, oleh karena itu indikator seperti itu selalu relevan.Seperti yang Anda lihat, untuk sebagian besar jenis indikator dari tabel, kontrol seumur hidup mereka diperlukan.Kami di Jet CSIRT menganjurkan pendekatan ini karena alasan berikut.- , - , - , , , .

, Microsoft 99 , APT35. - Microsoft .

IP- , -. , IP- «», , . - , .

, , , . - .

, . 1 MS Office, -, . , , , .

Itulah mengapa kami menganggap penting sekarang untuk berusaha menyesuaikan proses dan mengembangkan pendekatan untuk mengendalikan masa pakai indikator yang terintegrasi ke dalam sarana perlindungan.Salah satu pendekatan tersebut dijelaskan dalam Indikator Pembusukan Kompromi Pusat Tanggap Darurat Komputer Luxembourg (CIRCL), yang stafnya menciptakan platform untuk bertukar informasi tentang ancaman MISP . Di PPAM itulah direncanakan untuk menerapkan ide-ide dari materi ini. Untuk melakukan ini, pada dasarnya repositori proyek telah membuka cabang yang sesuai , yang sekali lagi membuktikan relevansi masalah ini untuk komunitas keamanan informasi.Pendekatan ini mengasumsikan bahwa masa pakai beberapa indikator tidak homogen dan dapat berubah sebagai:- penyerang berhenti menggunakan infrastruktur mereka dalam serangan dunia maya;

- dia belajar tentang serangan siber semakin banyak spesialis keamanan informasi dan menempatkan indikator di blok pada SZI, memaksa penyerang mengubah elemen yang digunakan.

Dengan demikian, masa pakai indikator tersebut dapat digambarkan dalam bentuk fungsi tertentu yang mencirikan tingkat keluar dari tanggal kedaluwarsa masing-masing indikator dari waktu ke waktu.Rekan CIRCL membangun model mereka menggunakan kondisi yang digunakan dalam PPAM, namun, gagasan umum model dapat digunakan di luar produk mereka:- indikator kompromi (a) diberikan penilaian dasar tertentu ( ), yang berkisar dari 0 hingga 100;

Dalam materi CIRCL, itu diperhitungkan oleh keandalan / kepercayaan pada penyedia indikator dan taksonomi terkait. Pada saat yang sama, setelah deteksi indikator berulang, penilaian dasar dapat berubah - naik atau turun, tergantung pada algoritma penyedia.- Waktu telah dimasukkan , di mana skor totalnya harus = 0;

- Konsep tingkat keluar tingkat kedaluwarsa indikator (decay_rate) diperkenalkan. , yang mencirikan tingkat penurunan skor indikator keseluruhan dari waktu ke waktu;

- Stempel waktu dimasukkan dan , yang mengkarakterisasi, masing-masing, waktu saat ini dan waktu ketika indikator terakhir terlihat.

Mengingat semua kondisi di atas, kolega dari CIRCL memberikan rumus berikut untuk menghitung skor keseluruhan (1):

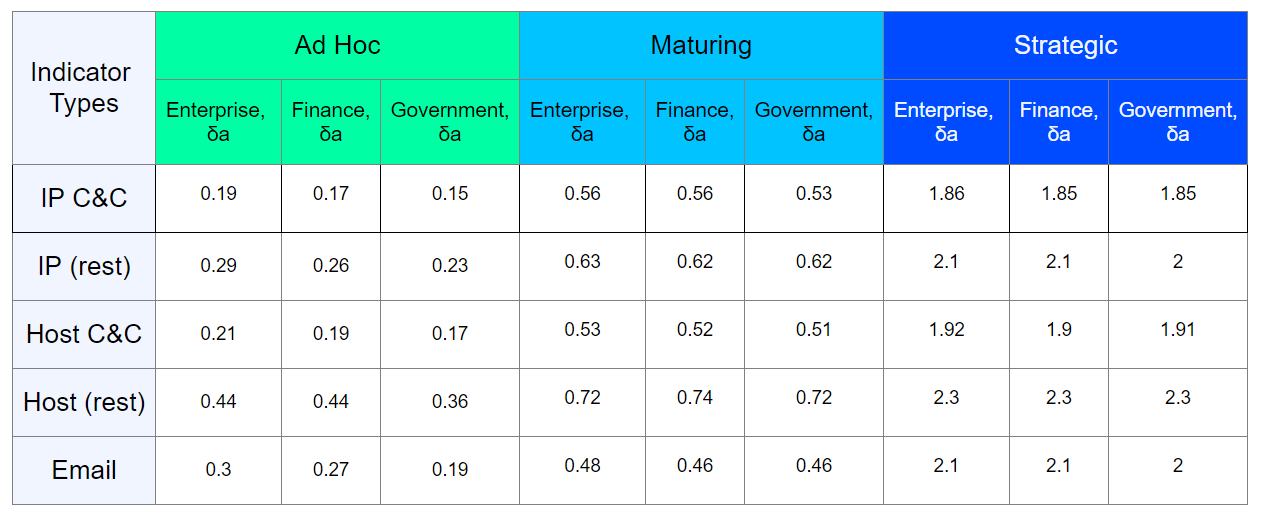

DimanaParameterdiusulkan untuk dianggap sebagai , dimana,- waktu deteksi pertama indikator;- waktu deteksi terakhir indikator;- waktu maksimum antara dua deteksi indikator.Idenya adalah bahwa ketika skornya = 0, maka indikator yang sesuai dapat ditarik.Menurut data kami, beberapa penyedia umpan ancaman menerapkan metode lain untuk mengontrol relevansi dan menyaring indikator kompromi yang digunakan pada tingkat pencegahan. Namun, sebagian besar teknik ini cukup sederhana.Kami mencoba menerapkan algoritma dari bahan CIRCL untuk indikator yang terdeteksi pada tahap deteksi dan diterapkan sebagai aturan pemblokiran pada SIS selama proses respon dan aktivitas pasca-insiden.Jelas, pendekatan ini dapat diterapkan secara ambigu hanya untuk jenis-jenis indikator yang diketahui. Materi CIRCL memberikan contoh dari apa yang disebut waktu tenggang - waktu tetap untuk koreksi, yang diberikan penyedia kepada pemilik sumber daya, diperhatikan dalam aktivitas yang mencurigakan, sebelum memutuskan sumber daya. Tetapi untuk sebagian besar jenis indikator masih belum diketahui.Sayangnya, kami tidak dapat memprediksi secara akurat kapan entitas tertentu akan menjadi sah. Namun, kami hampir selalu (dari pemasok indikator atau dari analisis sumber terbuka) memiliki informasi tentang kapan entitas ini ditemukan pertama kali dan terakhir kali, serta semacam penilaian dasar. Jadi, untuk mengetahui kapan dimungkinkan untuk menghapus indikator sesuai dengan materi CIRCL, hanya satu variabel yang memisahkan kita - decay_rate. Namun, tidak cukup hanya membuatnya konstan untuk semua indikator, dan yang lebih penting, untuk semua infrastruktur.Oleh karena itu, kami mencoba untuk mengikat setiap jenis indikator, yang memungkinkan pemantauan siklus hidup, dengan tingkat kedaluwarsanya (decay_rate), jenis infrastruktur yang diamati, dan tingkat kematangan keamanan informasi.Dengan melakukan inventarisasi infrastruktur yang dilindungi spesifik, mengetahui usia perangkat lunak dan peralatan yang digunakannya, kami menentukan pembusukan untuk setiap jenis indikator kompromi. Hasil perkiraan dari pekerjaan tersebut dapat disajikan dalam bentuk tabel: Saya menekankan sekali lagi bahwa hasil dalam tabel adalah perkiraan, pada kenyataannya, penilaian harus dilakukan secara individual untuk infrastruktur tertentu.Dengan munculnya tanggal kedaluwarsa masing-masing indikator, kami dapat menentukan perkiraan waktu kapan mereka dapat dihapuskan. Perlu dicatat juga bahwa penghitungan waktu penghapusbukuan harus dilakukan hanya ketika ada kecenderungan untuk menurunkan skor indikator dasar.Misalnya, pertimbangkan indikator dengan peringkat dasar 80, waktu = 120 dan decay_rate berbeda ( ). Seperti dapat dilihat dari grafik, menentukan batas perkiraan kritikalitas penilaian (dalam kasus kami - 20, dengan penilaian awal 80), kami dapat mengatur waktu untuk memeriksa indikator ini untuk relevansi. Semakin decay_rate, semakin cepat kali ini datang. Misalnya, dengan decay_rate = 3 dan batas penilaian = 20, orang dapat memeriksa indikator ini selama sekitar 50 hari operasinya di SZI.

Saya menekankan sekali lagi bahwa hasil dalam tabel adalah perkiraan, pada kenyataannya, penilaian harus dilakukan secara individual untuk infrastruktur tertentu.Dengan munculnya tanggal kedaluwarsa masing-masing indikator, kami dapat menentukan perkiraan waktu kapan mereka dapat dihapuskan. Perlu dicatat juga bahwa penghitungan waktu penghapusbukuan harus dilakukan hanya ketika ada kecenderungan untuk menurunkan skor indikator dasar.Misalnya, pertimbangkan indikator dengan peringkat dasar 80, waktu = 120 dan decay_rate berbeda ( ). Seperti dapat dilihat dari grafik, menentukan batas perkiraan kritikalitas penilaian (dalam kasus kami - 20, dengan penilaian awal 80), kami dapat mengatur waktu untuk memeriksa indikator ini untuk relevansi. Semakin decay_rate, semakin cepat kali ini datang. Misalnya, dengan decay_rate = 3 dan batas penilaian = 20, orang dapat memeriksa indikator ini selama sekitar 50 hari operasinya di SZI. Pendekatan yang dideskripsikan cukup sulit untuk diterapkan, tetapi pesonanya adalah bahwa kita dapat melakukan pengujian tanpa memengaruhi proses keamanan informasi dan infrastruktur pelanggan yang telah ada. Sekarang kami menjalankan algoritme untuk memantau masa pakai sampel indikator tertentu, yang secara hipotetis mungkin berada di bawah dekomisioning. Namun, pada kenyataannya, indikator-indikator ini tetap beroperasi di SZI. Secara relatif, kami mengambil sampel indikator, kami mempertimbangkannya dan, setelah memperhatikan kecenderungan penurunan estimasi dasar, tandai mereka sebagai "dihapuskan" jika cek mengonfirmasi tidak relevannya mereka.Masih terlalu dini untuk membicarakan efektivitas pendekatan ini, tetapi hasil pengujian akan membantu kami menentukan apakah perlu menerjemahkannya “ke dalam produksi”.Teknik seperti itu berpotensi membantu mengendalikan tidak hanya indikator-indikator yang dioperasikan pada SIS karena respons terhadap kejadian tersebut. Keberhasilan adaptasi dari pendekatan ini oleh penyedia informasi cyberthreat akan memungkinkan mereka untuk membuat profil ancaman feed sehingga mereka mengandung indikator kompromi dengan masa hidup tertentu untuk pelanggan dan infrastruktur tertentu.

Pendekatan yang dideskripsikan cukup sulit untuk diterapkan, tetapi pesonanya adalah bahwa kita dapat melakukan pengujian tanpa memengaruhi proses keamanan informasi dan infrastruktur pelanggan yang telah ada. Sekarang kami menjalankan algoritme untuk memantau masa pakai sampel indikator tertentu, yang secara hipotetis mungkin berada di bawah dekomisioning. Namun, pada kenyataannya, indikator-indikator ini tetap beroperasi di SZI. Secara relatif, kami mengambil sampel indikator, kami mempertimbangkannya dan, setelah memperhatikan kecenderungan penurunan estimasi dasar, tandai mereka sebagai "dihapuskan" jika cek mengonfirmasi tidak relevannya mereka.Masih terlalu dini untuk membicarakan efektivitas pendekatan ini, tetapi hasil pengujian akan membantu kami menentukan apakah perlu menerjemahkannya “ke dalam produksi”.Teknik seperti itu berpotensi membantu mengendalikan tidak hanya indikator-indikator yang dioperasikan pada SIS karena respons terhadap kejadian tersebut. Keberhasilan adaptasi dari pendekatan ini oleh penyedia informasi cyberthreat akan memungkinkan mereka untuk membuat profil ancaman feed sehingga mereka mengandung indikator kompromi dengan masa hidup tertentu untuk pelanggan dan infrastruktur tertentu.Kesimpulan

Treat Intelligence, tentu saja, konsep keamanan informasi yang diperlukan dan bermanfaat yang secara signifikan dapat meningkatkan keamanan infrastruktur perusahaan. Untuk mencapai penggunaan TI yang efektif, Anda perlu memahami bagaimana kami dapat menggunakan berbagai informasi yang diperoleh melalui proses ini.Berbicara tentang informasi teknis Threat Intelligence, seperti ancaman umpan dan indikator kompromi, kita harus ingat bahwa metode penggunaannya tidak boleh didasarkan pada daftar hitam buta. Secara tampilan, algoritma sederhana untuk mendeteksi dan kemudian memblokir ancaman sebenarnya memiliki banyak "jebakan", oleh karena itu, untuk penggunaan informasi teknis yang efektif, perlu untuk menilai kualitasnya dengan benar, menentukan prioritas deteksi, dan juga mengontrol waktu hidup mereka untuk mengurangi beban pada SPI.Namun, hanya mengandalkan pengetahuan teknis Threat Intelligence. Jauh lebih penting untuk mengadaptasi informasi taktis ke dalam proses pertahanan. Bagaimanapun, jauh lebih sulit bagi penyerang untuk mengubah taktik, teknik, dan alat, daripada membuat kita mengejar bagian lain dari indikator kompromi, yang ditemukan setelah serangan hacker. Tetapi kita akan membicarakan hal ini di artikel kita selanjutnya.Penulis: Alexander Akhremchik, pakar di Jet Infosystems Jet Infrastructure Jet Monitoring and Response Center, Jet CSIRT