Pengantar masalah ini

Dalam praktik kami bekerja dengan berbagai jenis pelanggan - dari perusahaan internasional besar hingga perusahaan kecil atau bahkan pengusaha perorangan - kami mengamati masalah serupa ketika mencoba bekerja secara sistematis dengan kerentanan.

Walaupun perusahaan ini relatif kecil, cukup untuk memiliki satu atau beberapa pemindai kerentanan dan satu spesialis yang akan melakukan pemeriksaan berkala atas seluruh infrastruktur, yang mencakup masalah yang paling jelas atau mudah untuk diperbaiki.

Dalam praktiknya, ketika perusahaan tumbuh, jumlah perangkat di jaringan tumbuh, sistem informasi baru digunakan, termasuk yang tidak standar, pendekatan sederhana tidak lagi cukup, karena bisnis menginginkan jawaban atas pertanyaan:

- Dan kerentanan apa dari laporan pemindai (mungkin ada ribuan dan puluhan ribu) yang perlu Anda tangani dan mengapa?

- Berapa biaya untuk memperbaiki kerentanan ini?

- Dan adakah yang benar-benar dapat menggunakannya untuk melancarkan serangan?

- Dan apa yang saya risikokan jika saya tidak memperbaiki apa pun?

- Dan bagaimana memastikan semuanya sudah diperbaiki?

Tidak setiap penjaga keamanan dan administrator sistem akan segera memiliki jawaban yang jelas untuk semua pertanyaan ini. Juga, jangan lupa bahwa manajemen kerentanan itu sendiri adalah proses yang agak rumit, dan ada banyak faktor yang mempengaruhi pengambilan keputusan:

- risiko tinggi menjadi korban serangan massal atau ditargetkan jika kerentanan tidak dihilangkan dalam waktu (terutama perimeter eksternal);

- tingginya biaya eliminasi untuk banyak kerentanan, terutama jika tidak ada patch yang siap pakai atau kerentanan mempengaruhi sejumlah besar perangkat terdistribusi (seringkali ini adalah faktor penghenti, dan akibatnya, masalah tetap ada);

- Jika orang yang berbeda atau bahkan perusahaan yang tidak selalu memiliki kualifikasi yang diperlukan untuk penilaian yang benar dari kerentanan yang terdeteksi bertanggung jawab untuk berbagai jenis peralatan, proses eliminasi mungkin memakan waktu lama atau tidak dimulai sama sekali;

- jika peralatan khusus atau sistem SCADA digunakan, maka ada kemungkinan besar tidak adanya tambalan yang diperlukan dari produsen atau ketidakmampuan untuk memperbarui sistem pada prinsipnya.

Karena semua ini, proses manajemen kerentanan, dilaksanakan secara sembarangan, tidak terlihat efektif dan dapat dipahami di mata bisnis.

Mengingat kebutuhan bisnis dan memahami secara spesifik bekerja dengan kerentanan keamanan informasi, kami di Akribia datang dengan layanan terpisah.

Apa yang kita hasilkan?

Kami berpikir bahwa manajemen kerentanan perlu didekati secara sistematis, seperti proses apa pun. Dan inilah prosesnya, lebih jauh lagi, berkelanjutan dan berulang, terdiri dari beberapa tahap.

Koneksi klien

Kami menangani penyediaan, konfigurasi, dan dukungan semua alat yang diperlukan. Klien hanya diminta untuk mengalokasikan server virtual atau fisik (mungkin beberapa jika jaringan besar dan didistribusikan). Kami sendiri akan menginstal semua yang diperlukan dan mengkonfigurasi untuk operasi yang benar.

Inventarisasi dan Profil Aset

Singkatnya, intinya adalah untuk mengidentifikasi semua perangkat di jaringan, membaginya menjadi kelompok-kelompok dari jenis yang sama (tingkat rincian gangguan seperti itu dapat bervariasi tergantung pada ukuran jaringan klien atau keberadaan sejumlah besar perangkat tertentu), pilih grup yang layanannya disediakan, cari tahu orang yang bertanggung jawab atas kelompok yang dipilih.

Penting tidak hanya melakukan prosedur ini satu kali, tetapi untuk menyoroti pola sehingga Anda dapat memahami apa yang terjadi pada jaringan kapan saja, menemukan perangkat baru, menemukan perangkat lama yang telah pindah, menemukan subtipe baru dalam kelompok, dan banyak lagi. Ini penting. Persediaan terjadi secara konstan dengan frekuensi yang diberikan. Dalam praktik kami, kami sampai pada kesimpulan bahwa tanpa memahami struktur aset, manajemen kerentanan yang efektif tidak layak.

Kami bekerja pada algoritme profil aset untuk waktu yang lama, setiap kali kami menambahkan kondisi baru atau mengubah semuanya dari awal. Kami tidak akan mengungkapkan semua detail teknis dan memberikan baris kode yang mengimplementasikan algoritma kami, kami hanya memberikan urutan tindakan umum:

- Klien menyediakan paket jaringan IP.

- Menggunakan pemindai jaringan, sidik jari dibentuk untuk setiap perangkat berdasarkan port jaringan terbuka dan OS.

- Profil digabungkan berdasarkan perangkat dan jenis (misalnya, Cisco Catalyst 2960 \ Peralatan jaringan).

- Ketika perangkat baru muncul, profil yang paling mirip dicari.

- Jika akurasi tidak cukup, maka jenis perangkat ditentukan oleh klien.

- Pemindaian jaringan berulang dilakukan secara berkala untuk memperbarui data dan mencari perangkat dan tipe baru.

Dengan tidak adanya rencana IP yang akurat dari jaringan (misalnya, ketika menggunakan DHCP atau "faktor manusia"), opsi untuk membuat profil online berdasarkan beberapa alamat IP yang diketahui adalah mungkin. Selanjutnya, perangkat serupa didefinisikan dalam tipe tersebut, dan profil ditingkatkan.

Pendekatan ini memungkinkan kita untuk menentukan jenis perangkat dengan akurasi sekitar 95%, tetapi selalu menginginkan lebih. Kami terbuka untuk ide, komentar, dan komentar baru. Jika ada sesuatu yang belum kami perhitungkan, kami siap berdiskusi dalam komentar.

Jadwal pemindaian

Ketika kami sudah memiliki semua informasi yang diperlukan tentang jaringan klien, kami menyusun jadwal untuk pemindaian kerentanan, dengan mempertimbangkan frekuensi pemeriksaan yang diperlukan untuk setiap jenis perangkat. Frekuensi dapat berupa apa saja - mulai dari 1 hari hingga 1 tahun. Frekuensi di satu sisi tergantung pada seberapa cepat dan seberapa sering klien siap untuk bekerja dengan kerentanan satu atau peralatan lainnya, di sisi lain itu mempengaruhi harga layanan.

Misalnya, sebuah rencana mungkin terlihat seperti ini:

Penting untuk dicatat bahwa kami sangat menyarankan memeriksa perimeter jaringan eksternal setiap hari untuk meminimalkan risiko mengeksploitasi kerentanan 1 hari (baru diterbitkan). Rekomendasi yang sama berlaku untuk sumber daya Web publik klien.

Sebenarnya, pemindaian

Seminggu sebelum tanggal mulai yang direncanakan untuk pemindaian grup perangkat, kami menghubungi orang yang bertanggung jawab atas grup, memberitahukan kepadanya tentang tanggal pemindaian dan mengirim daftar lengkap perangkat yang akan kami periksa. Pada tahap ini, Anda dapat menyesuaikan (jika perlu) area verifikasi. Hal ini dilakukan untuk meminimalkan risiko kesalahan pengakuan perangkat di jaringan.

Setelah pemindaian selesai, orang yang bertanggung jawab juga diberi tahu. Yaitu pemangku kepentingan SELALU terkini.

Kami menggunakan beberapa pemindai berbeda, termasuk alat terpisah untuk mencari kerentanan dalam sistem web. Jadi kami mendapatkan lebih banyak informasi untuk dianalisis dan dapat menemukan lebih banyak masalah potensial.

Untuk mengoptimalkan biaya, kami tidak dapat memindai seluruh kelompok perangkat dari jenis yang sama, tetapi membatasi diri pada sampel yang representatif, misalnya, 30-50% perangkat yang dipilih secara acak dari grup atau 30-50% perangkat dari setiap kantor yang didistribusikan secara geografis. Ketika kerentanan kritis ditemukan pada perangkat selektif, pencarian diluncurkan untuk kerentanan tertentu yang sudah ada di semua perangkat dalam grup. Jadi kami mendapatkan liputan terlengkap dalam waktu singkat.

Penting untuk dicatat bahwa ada kerentanan terpisah yang tidak ditentukan oleh alat standar. Ketika kami mulai memindai jenis perangkat tertentu, kami memeriksa semua kerentanan publik dan memastikan bahwa pemindai kami dapat menemukannya. Jika kami memahami bahwa alat standar tidak cukup, maka kami mencari kerentanan individu secara manual atau mengembangkan alat kami sendiri untuk memeriksa.

Dan yang paling penting, ketika informasi tentang kerentanan berbahaya baru muncul di ruang publik, kami tidak akan menunggu pemindaian terjadwal. Semua klien yang berpotensi menderita kerentanan yang baru saja ditemukan akan segera diberitahu tentang masalahnya, dan kami akan melakukan pemeriksaan yang tidak dijadwalkan.

Secara umum, uraian terperinci tentang teknologi pencarian kerentanan kami agak di luar cakupan artikel ini, tetapi Anda dapat mengenalnya dengan

presentasi yang kami buat di SOC-Forum pada 2017.

Analisis Hasil Pemindaian

Jika Anda pernah menjalankan pemindai kerentanan pada jaringan perusahaan yang terdiri dari 100+ host, maka Anda mungkin ingat perasaan yang muncul ketika Anda melihat daftar catatan sepanjang kilometer dari jenis yang sama, dari konten yang pada pandangan pertama hanya sedikit yang dipahami. Tanpa pengetahuan khusus, sulit untuk menilai secara memadai apa yang harus pergi apa adanya, apa yang perlu diperbaiki, dan dalam rangka apa untuk bertindak.

Kami mengambil langkah ini pada diri kami sendiri, kami melihat hasilnya, memilih masalah yang benar-benar kritis yang dapat menyebabkan kerugian nyata bagi bisnis klien.

Kami mengevaluasi parameter seperti:

- Ketersediaan perangkat / layanan yang rentan untuk penyerang potensial;

- adanya eksploitasi publik;

- kompleksitas operasi;

- risiko potensial terhadap bisnis;

- Apakah ini positif palsu?

- kompleksitas eliminasi;

- dan sebagainya.

Setelah diproses, kerentanan "diverifikasi dan disetujui" diterbitkan oleh kami dalam sistem manajemen insiden (kami akan membicarakannya secara terpisah), di mana karyawan klien dapat melihatnya, mengajukan pertanyaan, membawanya bekerja, atau menolaknya jika risiko diterima.

Jika perlu, kami juga mengatur konsultasi dengan orang yang bertanggung jawab atas perangkat yang rentan dan memberi tahu secara rinci apa yang telah ditemukan, apa yang dihadapinya, dan opsi apa yang ada untuk meminimalkan risiko.

Setelah kerentanan ditransfer untuk berfungsi, bola pergi ke sisi klien, dan kami melanjutkan untuk memindai kelompok perangkat berikutnya.

Tetapi proses untuk kelompok pertama tidak berakhir di sana.

Kontrol Kerentanan

Dalam sistem, untuk setiap kerentanan yang dipublikasikan, Anda dapat mengatur status dan tenggat waktu untuk penghapusan. Kami memantau perubahan status serta tenggat waktu.

Jika kerentanan ditutup oleh klien, kami melihat ini dan menjalankan pemeriksaan untuk memastikan bahwa kerentanannya benar-benar hilang. Karena cek diluncurkan hanya untuk satu kerentanan, maka tidak butuh banyak waktu, hasilnya dapat diperoleh dalam sehari untuk ratusan ribu host atau bahkan dalam hitungan detik untuk sekelompok kecil perangkat.

Jika kerentanan benar-benar ditutup, kami mengonfirmasi hal ini. Jika kerentanan pada semua atau sebagian perangkat dari grup dipertahankan, maka kami akan kembali untuk revisi.

Siklus kerja dengan setiap kerentanan berakhir hanya ketika kami mengonfirmasi bahwa itu tidak lagi di semua perangkat yang rentan.

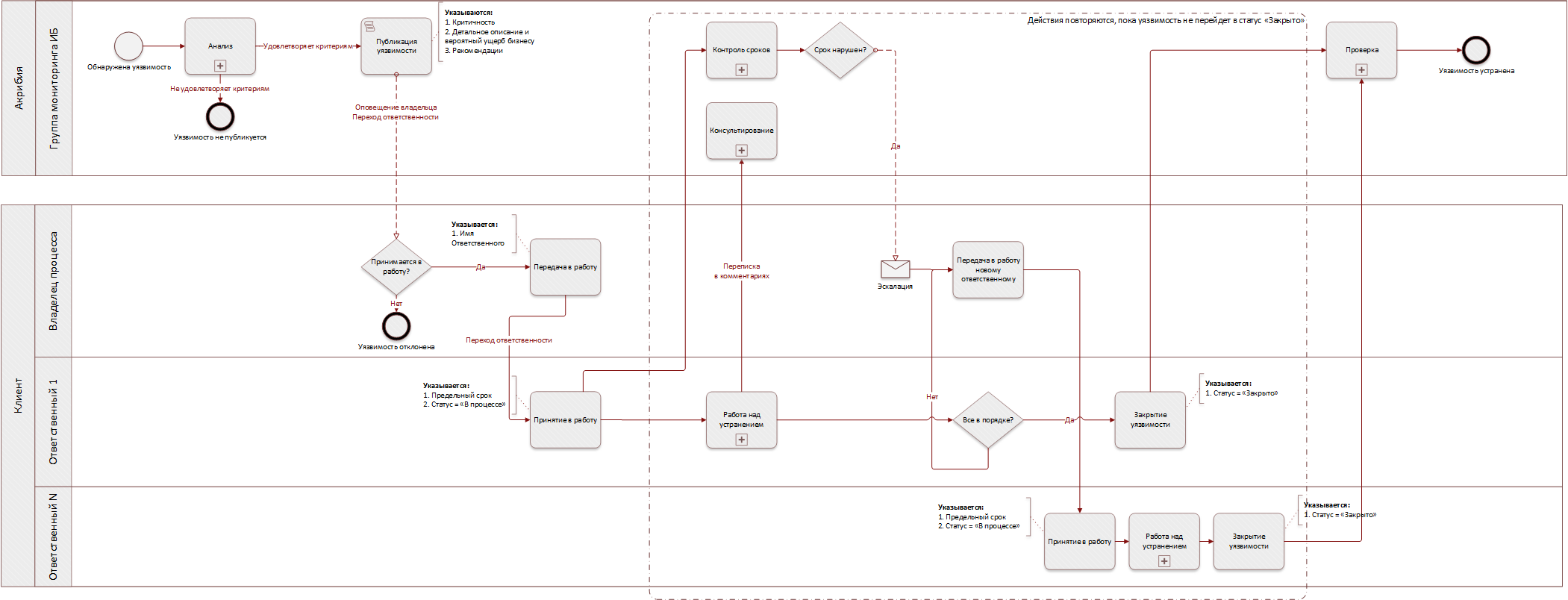

Skema umum terlihat seperti ini:

Dalam proses mengendalikan penghapusan kerentanan, 2 sub proses pembantu dapat dibedakan: kontrol tenggat waktu dan bekerja dengan mereka yang bertanggung jawab untuk menutup kerentanan di sisi klien.

Kontrol pengaturan waktuSaya ulangi, untuk setiap kerentanan, tenggat waktu harus ditetapkan untuk penghapusannya. Parameter ini ditetapkan oleh klien secara mandiri, mis. kami tidak menentukan seberapa cepat karyawan pelanggan yang bertanggung jawab harus bekerja, tetapi kami memantau pencapaian tujuan. Jika tugas terlambat, pemegang proses manajemen kerentanan klien diberitahu tentang hal ini. Informasi tentang kerentanan yang ditutup tepat waktu atau kedaluwarsa tercermin oleh kami dalam laporan berkala dengan nama, sehingga dapat dikatakan, "siswa yang sangat baik" dan "ganda". Kami juga mempertimbangkan indikator seperti itu sebagai kecepatan rata-rata memperbaiki kerentanan. Jadi klien mengumpulkan informasi yang diperlukan untuk penjadwalan, pemuatan yang bertanggung jawab, serta tentang pencapaian atau kelalaian mereka.

Bekerja dengan Bertanggung JawabKadang-kadang, untuk kerentanan individu, ada kebutuhan untuk menetapkan beberapa orang yang bertanggung jawab, mentransfer semua atau sebagian pekerjaan pada tugas ke orang lain, atau hanya mengubah orang yang bertanggung jawab, karena yang pertama gagal, pergi berlibur, cuti sakit, dll. Semua ini memungkinkan kita untuk menerapkan sistem kami.

Gambar di bawah ini menunjukkan skema layanan dalam konteks satu kerentanan.

Keefektifan

Inilah cara kami membangun proses kerja dan melihat dalam pendekatan kami sejumlah keuntungan dan peluang yang akan membantu bekerja lebih efektif dengan kerentanan dan pada saat yang sama menyelesaikan masalah yang diidentifikasi pada bagian pertama artikel:

- Kami tidak hanya melakukan tugas meluncurkan pemindai untuk mencari kerentanan dalam jaringan, tetapi juga analisis hasil pekerjaan mereka. Kami menyaring kelebihan dan hasil akhirnya adalah daftar kerentanan yang dapat dan harus kami kerjakan.

- Membuat daftar ini dan mempresentasikannya kepada spesialis pelanggan yang bertanggung jawab, kami selalu menulis 2 hal: deskripsi terperinci tentang arti kerentanan dan dampak negatif pada bisnis yang dibawanya, dan rekomendasi untuk menghilangkan atau meminimalkan risiko. Dengan demikian, Anda selalu dapat memahami apa yang akan terjadi jika Anda tidak melakukan apa-apa, dan Anda dapat memperkirakan waktu dan biaya untuk mengimplementasikan tindakan yang direkomendasikan.

- Jika masih ada keraguan atau argumen yang mendukung penghapusan kerentanan tertentu, kami juga dapat menguji kemungkinan mengeksploitasi kerentanan ini dalam kondisi nyata atau mendekati yang sebenarnya. Setelah "mini-pentest" seperti itu, akan terlihat seberapa mungkin dan sulit bagi penyerang potensial untuk melakukan serangan.

- Akhirnya, ketika pekerjaan penghapusan kerentanan selesai, kami selalu memeriksanya. Dengan demikian, risiko kesalahan atau kelalaian bisa dihilangkan.

Dan klien, pada gilirannya, menerima peluang berharga menurut kami dan dapat:

- fokus pada kelompok perangkat yang sangat penting dan pantau statusnya lebih sering;

- fokus pada kerentanan yang benar-benar berbahaya yang dapat menyebabkan kerusakan nyata;

- memantau pekerjaan pada setiap kerentanan, melacak perubahan status, dan tenggat waktu;

- menerima saran individu tentang penutupan kerentanan;

- membebaskan waktu karyawannya yang diperlukan untuk meluncurkan dan memproses hasil pemindaian, serta untuk mengatur dan mendukung semua alat yang diperlukan;

- Nah, dan sebagai bonus untuk CFO - untuk menerjemahkan biaya modal membeli alat Anda sendiri untuk memindai biaya operasi untuk membayar layanan para ahli.

Menarik? Di bagian

layanan situs web kami, Anda dapat melihat harga, serta memesan layanan pengujian pada kondisi khusus.