Sebuah posting sebelumnya tentang platform pencarian ancaman Respon Ancaman Cisco kami membuat saya mendapatkan beberapa pertanyaan tentang bagaimana mengintegrasikan CTR dengan layanan negara SOSOPKA dan FinCERT? Jadi saya memutuskan untuk menulis catatan kecil lainnya dan menunjukkan bagaimana Anda bisa mendapatkan hasil maksimal dari indikator kompromi yang dikirim kepada Anda oleh FSB dan Bank Sentral. Faktanya, tidak ada yang supranatural dan rumit dalam integrasi semacam itu - regulator kami menggunakan format indikator kompromi yang dapat dibaca dan standar komputer di seluruh dunia (Saya takut membayangkan apa yang akan terjadi jika hash untuk sampel berbahaya dikirim sesuai dengan GOST R 34.11-2012, dan bukan MD5 / SHA1 / SHA256), tetapi mereka belum menyediakan API untuk mengotomatiskan pekerjaan dengan mereka. Bagaimanapun, mereka tidak begitu sulit digunakan di Cisco Threat Response. Agar tidak mengambil tangkapan layar prosedur ini, tetapi untuk menunjukkannya dalam dinamika, saya merekam video pendek yang menunjukkan menggunakan contoh kehidupan nyata dengan serangan pada

protokol RDP yang rentan betapa mudahnya mengatur interaksi Administrasi Komunikasi dan Keamanan Negara dengan solusi keamanan Cisco.

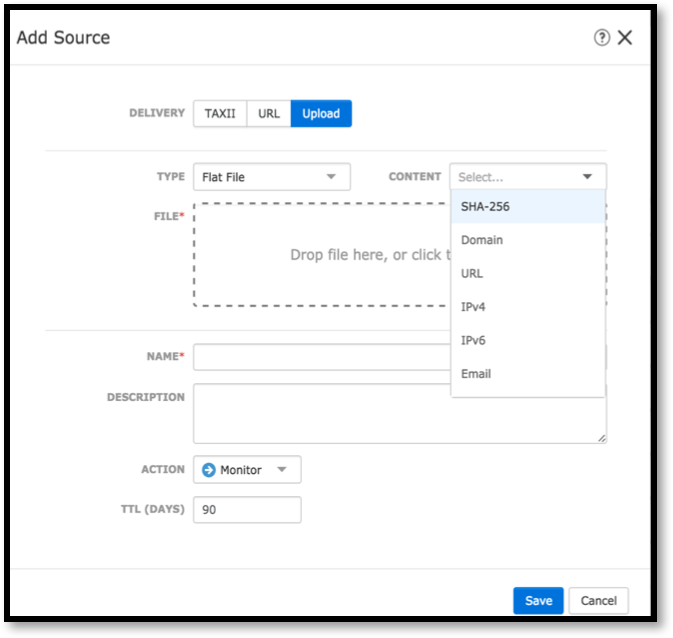

Prosedur yang persis sama dapat dilakukan dengan sumber Ancaman Intelijen lainnya - BI.ZONE, Kaspersky Lab, Group-IB, Anomali, Cisco Talos, dll. Berikut ini adalah video animasi singkat tentang cara melakukan ini dengan US-CERT.

Setelah melakukan investigasi dan mengidentifikasi jejak aktivitas tidak sah di jaringan kami, kami dihadapkan dengan tugas untuk segera memblokirnya, untuk itu perlu untuk memperkenalkan aturan yang tepat ke dalam peralatan pelindung yang bekerja di node, di perbatasan, di awan. Cisco Threat Response dapat melakukan ini juga.

Tetapi seberapa bermanfaat bagi kita untuk menggunakan Cisco Threat Response untuk menyelidiki insiden? Bukankah lebih mudah untuk menggunakan solusi yang sama yang bekerja dengan CTR - AMP untuk Endpoints, Peralatan Keamanan E-mail, Cisco Firepower, dll., Tetapi tanpa CTR? Mengapa kita membutuhkan sistem tambahan lain? Saya mencoba melakukan prosedur investigasi untuk setiap keputusan ini dan mendapatkan angka menarik yang berbicara sendiri.

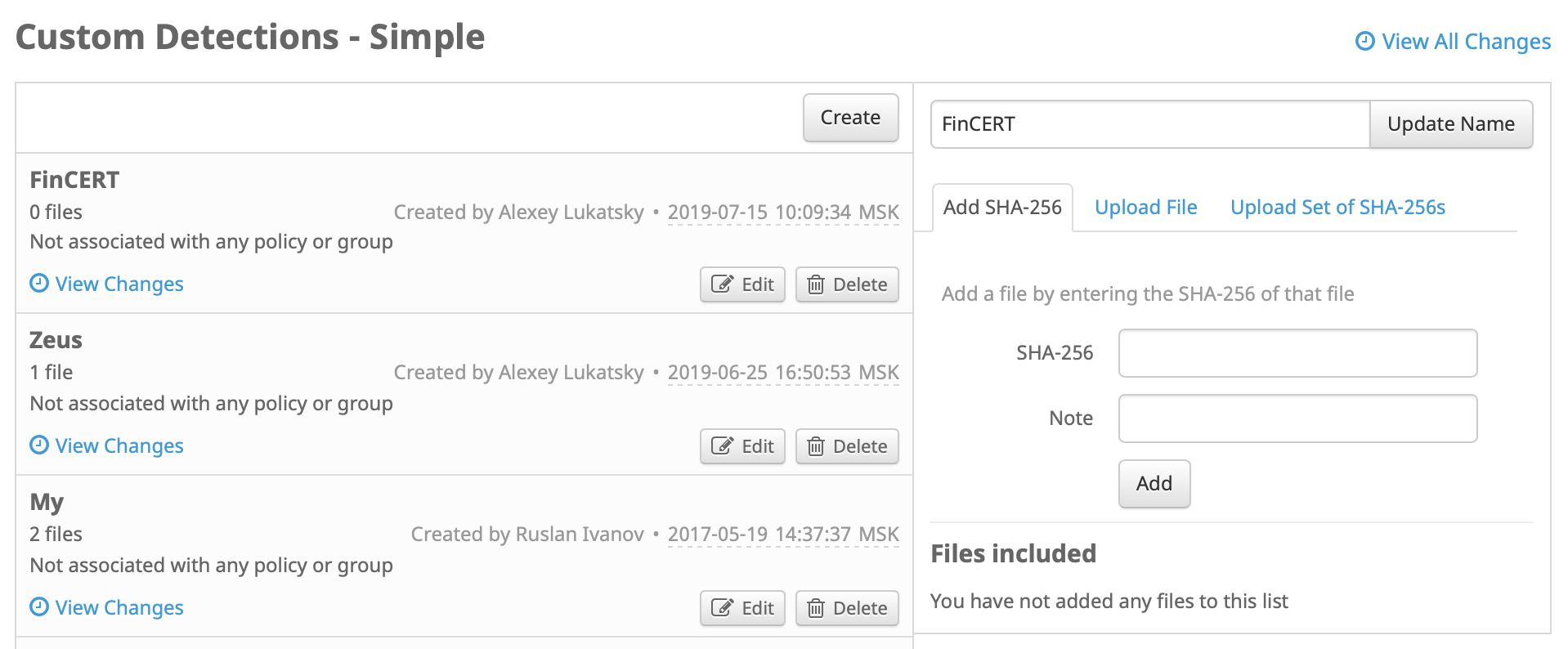

Untuk AMP untuk Endpoint, penyelidikan yang mirip dengan RKT membutuhkan setidaknya 30 detik. Selama waktu ini, saya dapat membuat kebijakan yang saya butuhkan dan memasukkan indikator kompromi yang saya butuhkan di dalamnya, setelah itu saya memulai pencarian mereka di hasil Cisco AMP4E.

Bahkan, ini akan memakan waktu lebih lama, karena tergantung pada jumlah indikator kompromi yang perlu saya atur di antarmuka konsol manajemen (atau saya perlu menyiapkan file dengan indikator yang baru saja saya unggah ke sistem).

Dalam kasus Cisco Firepowe NGIPS, prosedur serupa memakan waktu setidaknya 40 detik (tergantung pada jumlah indikator kompromi yang saya cari).

Akhirnya, dalam kasus solusi Keamanan E-mail Cisco yang baru-baru ini diintegrasikan dengan CTR, mencari indikator kompromi dalam pesan email melalui Cisco SMA (Alat Manajemen Keamanan) membutuhkan setidaknya 11 detik jika saya secara manual mengatur nilai hash berbahaya atau mencurigakan lampiran

dan setidaknya 18 detik jika saya menunjukkan sumber indikator kompromi, dari mana data akan dimuat dalam mode otomatis.

Secara umum, tidak ada begitu banyak untuk setiap solusi, tetapi jika saya melakukan penyelidikan komprehensif dari beberapa produk dan indikator dari berbagai jenis sekaligus, maka saya akan memerlukan setidaknya 120 detik. Jika Anda menonton video lagi, Anda akan melihat bahwa dalam kasus menggunakan Cisco Threat Respone, penyelidikan hanya membutuhkan waktu 10 detik. Dan kali ini hampir terlepas dari jumlah indikator yang dicari. Dua belas kali lipat waktu dan kurangnya masalah dengan persiapan indikator kompromi untuk mengunggah ke sistem - cukup salin semua yang kita butuhkan ke clipboard (atau ke plugin browser Casebook) dan tempel ke CTR. Jadi, jika Anda dihadapkan pada tugas untuk segera menyelidiki insiden, maka Cisco Threat Respone yang gratis memungkinkan Anda untuk menyelesaikannya lebih dari efektif.

Ini hanyalah satu contoh dari mengintegrasikan solusi Cisco dengan sistem intelijen ancaman pemerintah. Bahkan, ada lebih banyak. Misalnya, kami tidak hanya dapat mengotomatiskan proses penyelidikan insiden, tetapi juga secara otomatis memblokir artefak yang kami terima dari Layanan Jaminan Sosial Negara atau FinCERT - cukup menggunakan API yang, misalnya, di Cisco AMP untuk Endpoints atau Cisco Firepower. Benar, lakukan ini (secara otomatis memblokir) dengan hati-hati.