Sudah sejak lama, matriks

MITER ATT & CK (Taktik Adversarial, Teknik, dan Pengetahuan Umum) telah dibahas di berbagai situs, termasuk serangkaian artikel di Habré sendiri. Kita dapat mengatakan bahwa komunitas mengadopsi model ini, terlebih lagi, banyak yang mulai menggunakannya. Hari ini kami telah menyusun untuk Anda gambaran kecil dari berbagai proyek yang ditujukan untuk:

- Meningkatkan persepsi dan kenyamanan bekerja dengan matriks;

- Cocokkan analitik dengan ATT & CK;

- Melakukan pemeriksaan untuk berbagai serangan yang dijelaskan dalam matriks.

Kami akan menyetujui pantai: utilitas yang dipantau belum diuji secara menyeluruh, lebih baik berkonsultasi dengan sumber untuk perincian.

Isi

Entri

Model ATT & CK pertama dibuat pada September 2013 dan difokuskan terutama pada Windows. Sejak itu, ATT & CK telah berkembang secara signifikan berkat kontribusi komunitas keamanan siber. Selain itu, basis pengetahuan PRE-ATT & CK tambahan dibuat yang menjelaskan persiapan serangan, dan ATT & CK untuk perangkat seluler.

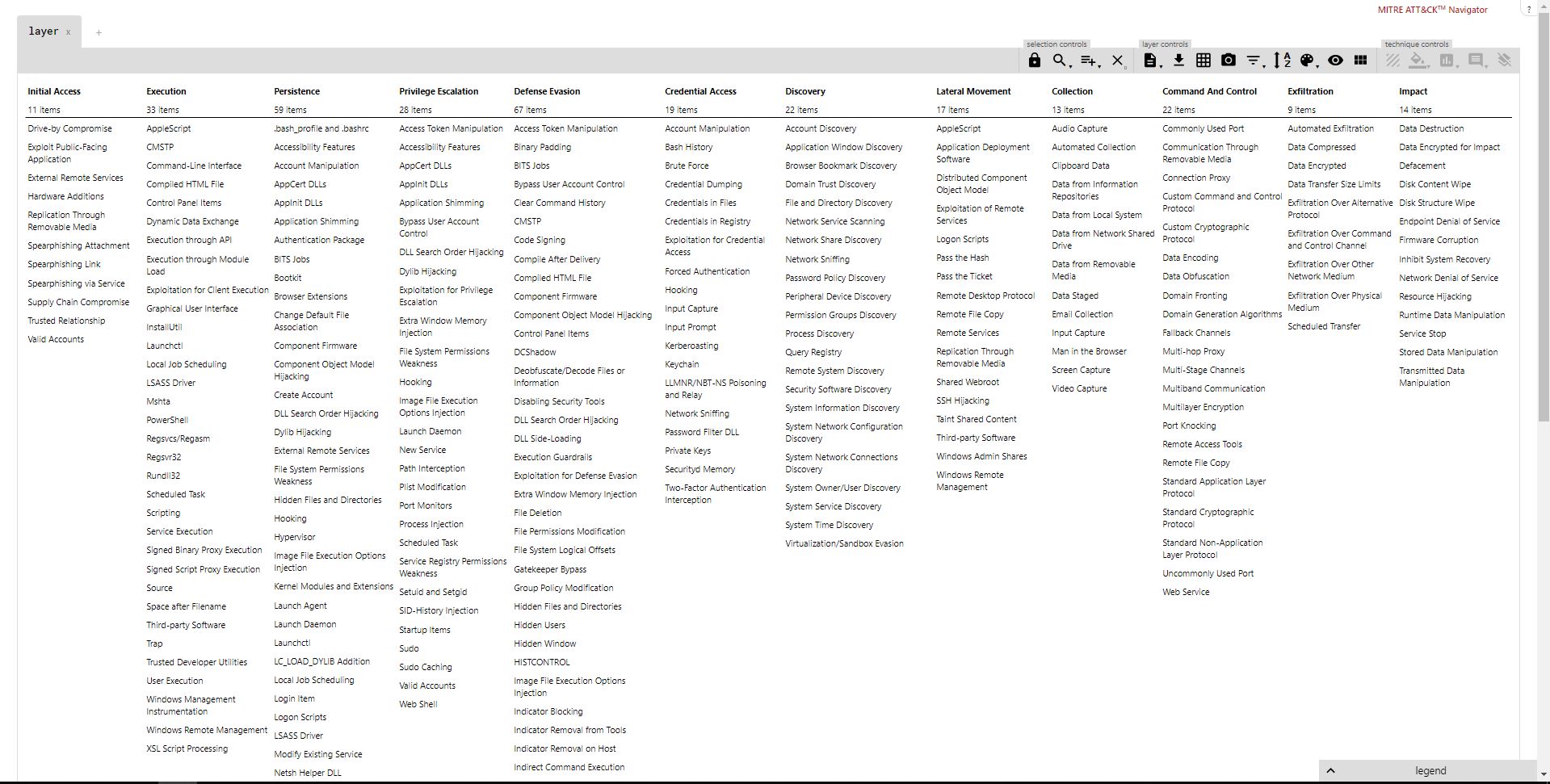

Pada Juli 2019, Enterprise ATT & CK mencakup 314 metode serangan untuk Windows, Linux, dan Mac. Struktur matriks terdiri dari 11 taktik: dari akses awal hingga mengambil kendali melalui C&C dan pengelupasan data. Setiap fase dari siklus serangan terdiri dari banyak teknik yang telah berhasil digunakan oleh berbagai kelompok penjahat dunia maya untuk berkompromi dengan jaringan organisasi. Saat menguji keamanan, RedTeam pada dasarnya melakukan hal yang sama, oleh karena itu, tidak menggunakan basis pengetahuan seperti itu akan menjadi penghilangan besar.

Pada artikel ini, kita tidak akan membahas matriks ATT & CK itu sendiri, semua detail dapat ditemukan di

situs web pengembang. Penggunaan dan penerapan basis pengetahuan ini ditunjukkan oleh seringnya digunakan oleh vendor besar dan tidak terlalu: hampir semua solusi deteksi dan perburuan ancaman telah memiliki korelasi peristiwa dengan matriks ini.

Navigasi Matriks, Presentasi Data

ATT & CK Navigator

→

Halaman proyekAplikasi web sumber terbuka yang menyediakan navigasi dasar dan anotasi semua matriks platform. Terlepas dari kesederhanaannya, aplikasi ini sangat menyederhanakan pekerjaan dengan matriks, memungkinkan Anda untuk membuat lapisan di atas matriks utama. Lapisan tertentu dapat menunjukkan teknik pengelompokan tertentu, atau sebaliknya, memvisualisasikan lapisan pelindung. Navigator akan membantu Anda merencanakan pekerjaan RedTeam atau BlueTeam Anda. Faktanya, aplikasi ini hanya memungkinkan Anda untuk memanipulasi sel dalam matriks: pengkodean warna, menambahkan komentar, menetapkan nilai numerik, dll.

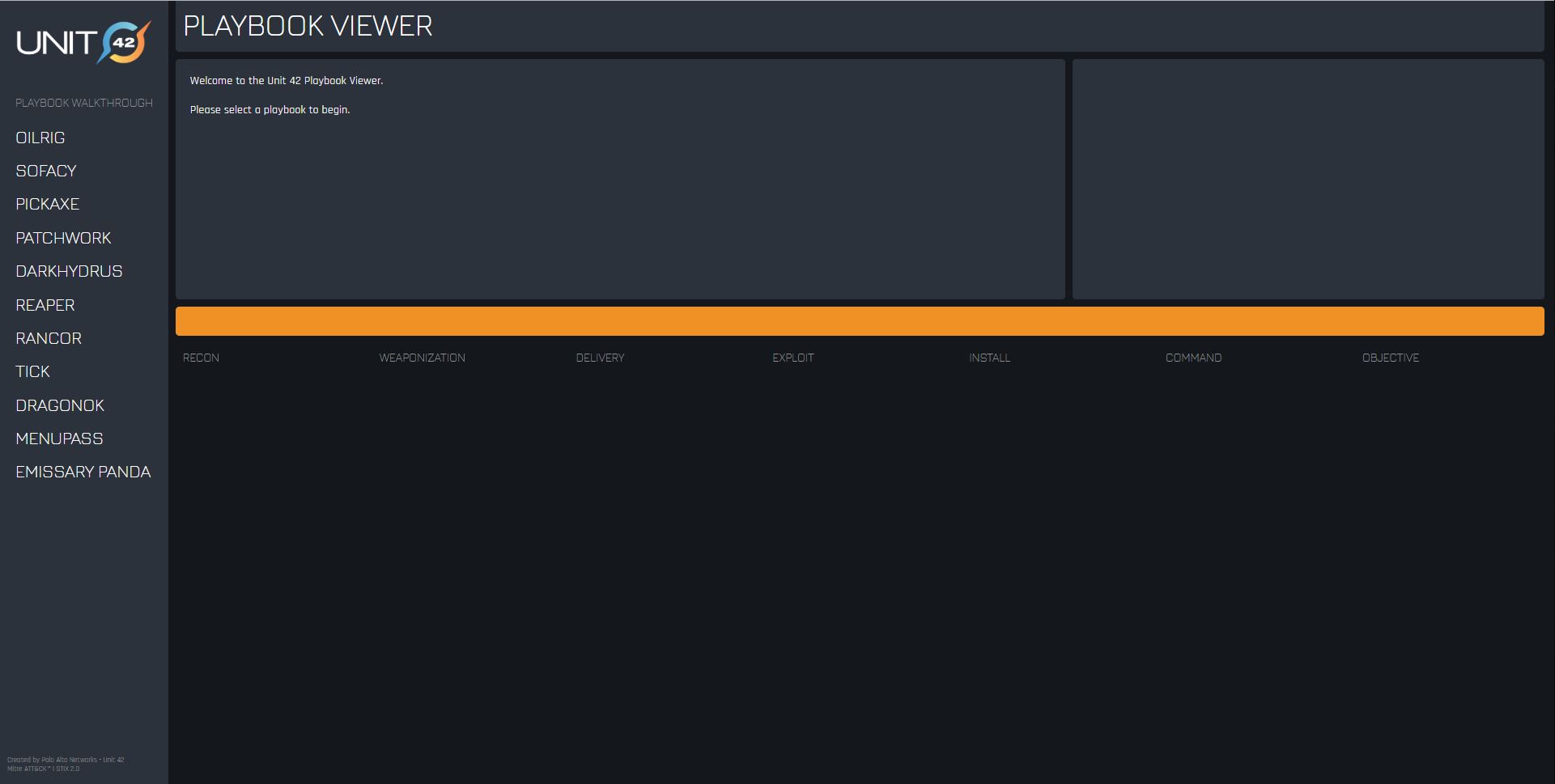

Playbook pemirsa

→

Halaman proyek→

Halaman proyek di githubViewer Playbook adalah sistem analisis konten STIX2 yang berisi teknik musuh. Tujuan dari Playbook adalah untuk merampingkan alat, metode, dan prosedur yang digunakan musuh ke dalam format terstruktur yang dapat dibagikan kepada orang lain. Infrastruktur MITER ATT & CK memberikan nama, deskripsi, dan tautan ke contoh bagaimana lawan menggunakan taktik selama operasi, serta metode yang digunakan oleh musuh untuk mencapainya.

Untuk BlueTeam

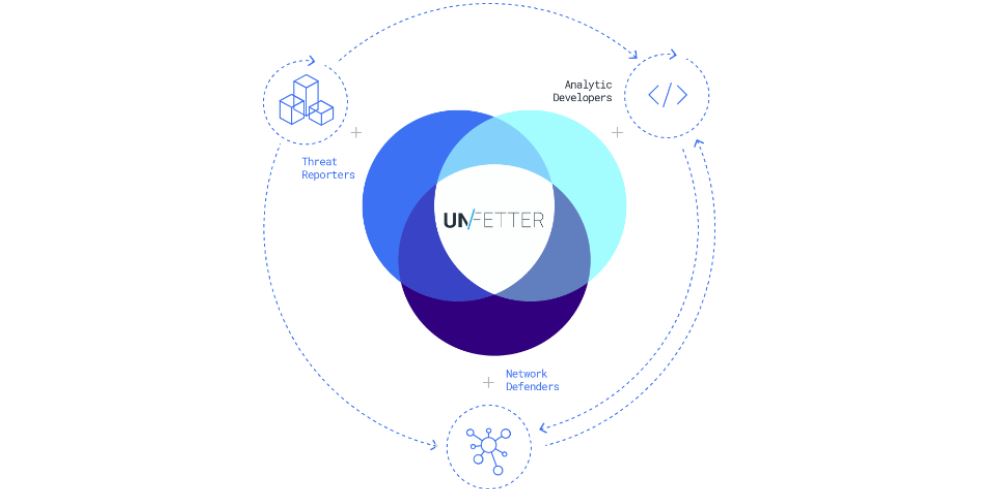

Repositori Cyber Analytics (CAR) dan CAR Exploration Tool (CARET), Unfetter

→

Unfetter Project Page→

Unfetter halaman proyek di github→

halaman proyek CAR→

Halaman Proyek CARETOrganisasi MITER memutuskan untuk tidak memikirkan matriks ATT & CK sendirian dan mengembangkan ide lebih lanjut: registri metode untuk mendeteksi perilaku penyusup berdasarkan pada ATT & CK Cyber Analytics Repository telah dibuat. Untuk kenyamanan, kami menambahkan GUI - ternyata Alat Eksplorasi CAR (CARET). Tetapi bahkan ini tampaknya tidak cukup, sehingga proyek Unfetter dibuat bersama dengan Badan Keamanan Nasional AS. Proyek ini memperluas kemampuan CARET untuk membantu para profesional cybersecurity mengidentifikasi dan menganalisis celah keamanan. Ada 2 proyek di Unfetter:

- Unfetter Discover memungkinkan analis dan insinyur keamanan jaringan untuk membuat dan berbagi data Cyber Threat Intelligence (CTI) yang canggih di antara rekan-rekan mereka menggunakan data ATT & CK yang diterima dari MITER dalam format STIX .

- Unfetter Analytic memungkinkan Anda memetakan analytics ke metode ATT & CK yang perlu Anda temukan.

Cascade

→

Halaman proyekIni adalah proyek penelitian MITER yang tujuannya adalah untuk mengotomatisasi sebagian besar pekerjaan BlueTeam untuk menentukan tingkat dan keparahan perilaku mencurigakan pada jaringan menggunakan data host. Prototipe server CASCADE dapat memproses otentikasi pengguna, menganalisis data yang disimpan dalam Splunk atau ElasticSearch, dan menghasilkan peringatan. Lansiran memicu proses investigasi rekursif ketika beberapa kueri berikutnya mengumpulkan peristiwa terkait yang mencakup proses induk dan anak (pohon proses), koneksi jaringan, dan aktivitas file. Server secara otomatis membuat grafik dari peristiwa-peristiwa ini, menunjukkan hubungan di antara mereka, dan menandai grafik dengan informasi dari matriks ATT & CK.

Cakupan Ancaman Atom

→

Halaman proyekIni adalah alat yang secara otomatis menghasilkan analitik yang dirancang untuk memerangi ancaman berdasarkan ATT & CK. Dengan itu, Anda dapat membuat dan mengelola repositori analitik Anda sendiri, mengimpor analitik dari proyek lain (seperti Sigma, Tim Merah Atom, serta cabang pribadi dari proyek ini dengan analitik Anda sendiri) dan mengekspor ke wiki yang dapat dibaca di dua platform:

- Halaman Pertemuan Atlassian

- Halaman gaya wiki yang dibuat sendiri secara otomatis

Intinya, ini memungkinkan Anda membuat portal informasi internal untuk mendeteksi dan merespons serangan.

ATT & CK Python Client

→

Halaman proyekSkrip python untuk mengakses konten matriks ATT & CK dalam format STIX melalui server TAXII publik. Proyek ini menggunakan kelas dan fungsi pustaka cti-python-stix2 dan cti-taxii-client yang dikembangkan oleh MITER. Tujuan utama dari proyek ini adalah untuk menyediakan cara mudah untuk mengakses dan berinteraksi dengan data ATT & CK baru.

Untuk RedTeam

Kaldera

→

Halaman proyekCALDERA adalah sistem otomatis untuk meniru aksi penyerang, dibangun di atas platform MITER ATT & CK. Tujuan utamanya adalah menguji solusi keamanan titik akhir dan mengevaluasi status keamanan jaringan. Menurut ketentuan Gartner, sistem ini dapat dikaitkan dengan produk pelanggaran dan simulasi serangan (BAS). CALDERA menggunakan model ATT & CK untuk mengidentifikasi dan mereplikasi perilaku musuh seolah-olah terjadi intrusi nyata. Ini akan menghindari pekerjaan rutin dan akan memberikan lebih banyak waktu dan sumber daya untuk menyelesaikan masalah yang kompleks.

Pembaruan sistem terbaru mengubah strukturnya: jika sebelumnya terdiri dari server, agen, dan file yang dapat dieksekusi untuk meniru musuh, sekarang arsitektur plugin digunakan. Mereka menghubungkan fitur dan perilaku baru ke sistem dasar. CALDERA sekarang hadir dengan beberapa pola musuh pra-desain menggunakan plugin Stockpile, tetapi menambahkan sendiri cukup mudah.

Tim merah atom

→

Halaman proyek→

Halaman proyek di github→

Red Canary Blog PageMungkin ini adalah proyek paling populer yang terkait dengan matriks ATT & CK. Red Canary membuat perpustakaan tes sederhana yang dipetakan ke MITER ATT & CK Framework. Ini adalah tes kecil, mudah portabel untuk mendeteksi serangan, setiap tes dirancang untuk dibandingkan dengan taktik tertentu. Pengujian didefinisikan dalam format terstruktur dengan harapan penggunaannya oleh lingkungan otomasi, yang memberi para pembela cara yang efektif untuk segera mulai menguji pertahanan mereka terhadap berbagai serangan.

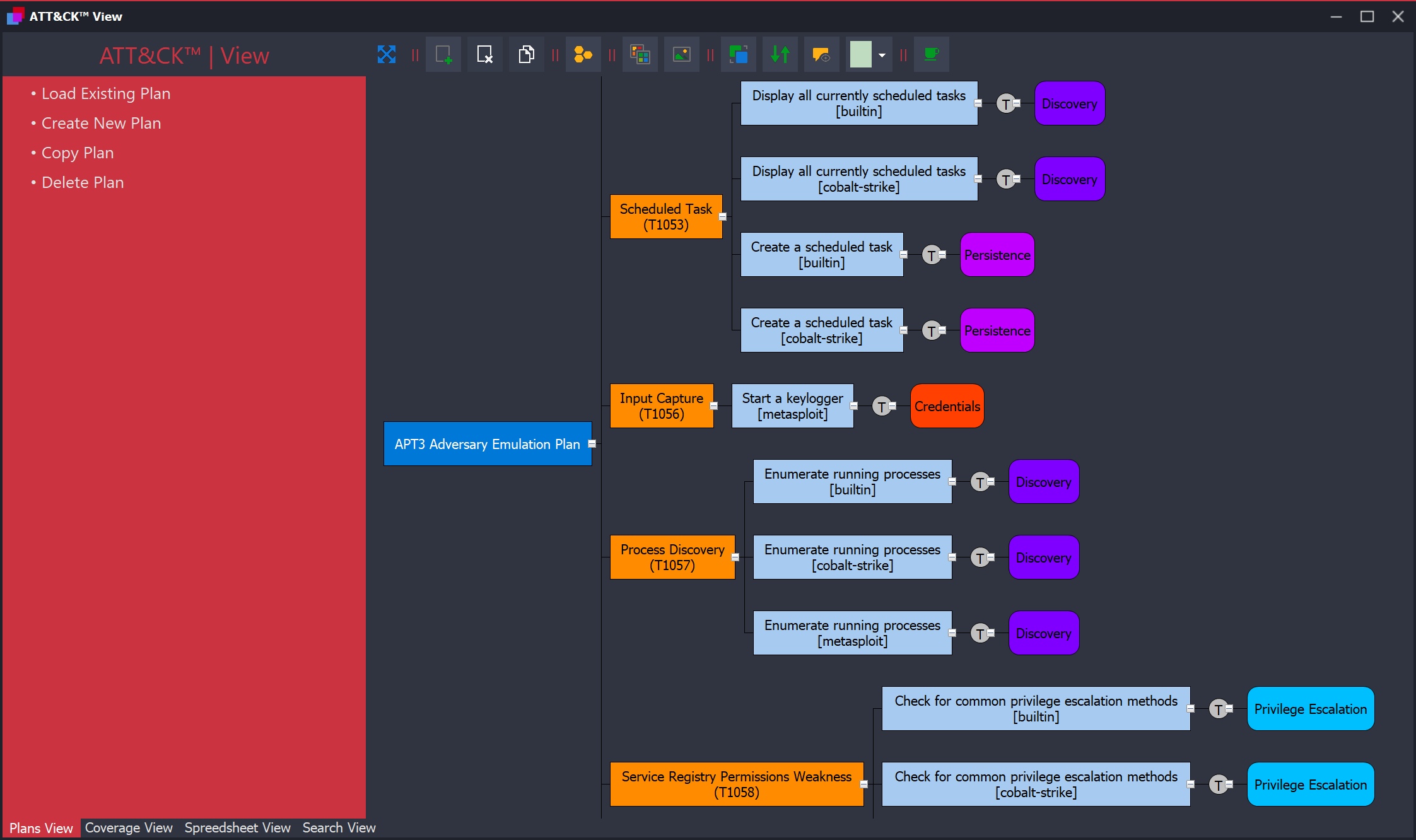

ATT & CK-Tools

→

Halaman proyekRepositori berisi yang berikut ini:

- Tampilan ATT & CK: alat perencanaan emulasi musuh;

- Model Data ATT & CK: Model data relasional.

View dirancang untuk membantu para pembela HAM mengembangkan rencana emulasi musuh berdasarkan pada kerangka ATT & CK. Sebagai contoh yang baik, ada rencana persaingan musuh lengkap untuk APT3 yang dikembangkan oleh MITER. Ini akan membantu Anda memulai proyek lebih cepat.

Tujuan utama dari Model Data adalah untuk menyederhanakan integrasi ATT & CK dalam proyek-proyek baru. Basis data didasarkan pada SQLite untuk kesederhanaan dan mobilitas, contoh pertanyaan untuk itu dapat ditemukan di halaman proyek.

Purple Team ATT & CK Automation

→

Halaman proyekProyek Praetorian, yang mengimplementasikan taktik, teknik, dan metode dari matriks MITER ATT & CK sebagai post-module dari Metasploit Framework. Proyek ini dirancang untuk secara otomatis meniru taktik musuh.

Red Team Automation (RTA)

→

Halaman proyekRTA adalah seperangkat 38 skrip dan mendukung file yang dapat dieksekusi yang berupaya melakukan aktivitas jahat sesuai dengan metode matriks ATT & CK. Saat ini, RTA menyediakan perlindungan untuk 50 taktik. Jika memungkinkan, RTA berusaha untuk melakukan kegiatan jahat yang dijelaskan oleh skrip, dalam kasus lain, itu akan ditiru.

EDR-Testing-Script

→

Halaman proyekRepositori ini berisi skrip sederhana untuk menguji solusi EDR berdasarkan platform Mitre ATT & CK / LOLBAS / Invoke-CradleCrafter. Sebenarnya sulit untuk memverifikasi berapa banyak serangan berbahaya yang diidentifikasi dan dicegah dengan benar oleh EDR. Script ini dibuat untuk tujuan ini, jalankan dan perhatikan pesan apa yang datang ke konsol EDR. Sebagian besar tes hanya akan menjalankan calc.exe, tetapi dapat dengan mudah diubah (misalnya, coba unduh dan jalankan Mimikatz). Skrip ini hanya berfungsi pada Windows dan harus bekerja dengan sebagian besar solusi EDR.

Proyek ini sekarang dalam masa pertumbuhan.

Aplikasi untuk Splunk

Splunk adalah penyimpanan log dan sistem analisis; Ini memiliki antarmuka web dan kemampuan untuk membuat panel (dasbor) - aplikasi Splunk sendiri.

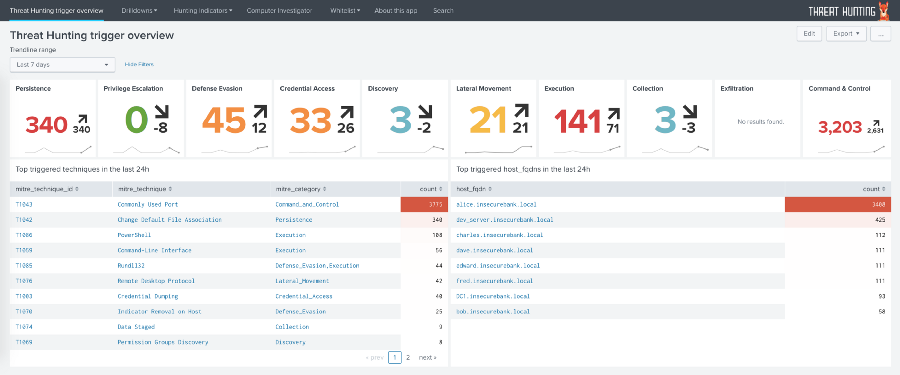

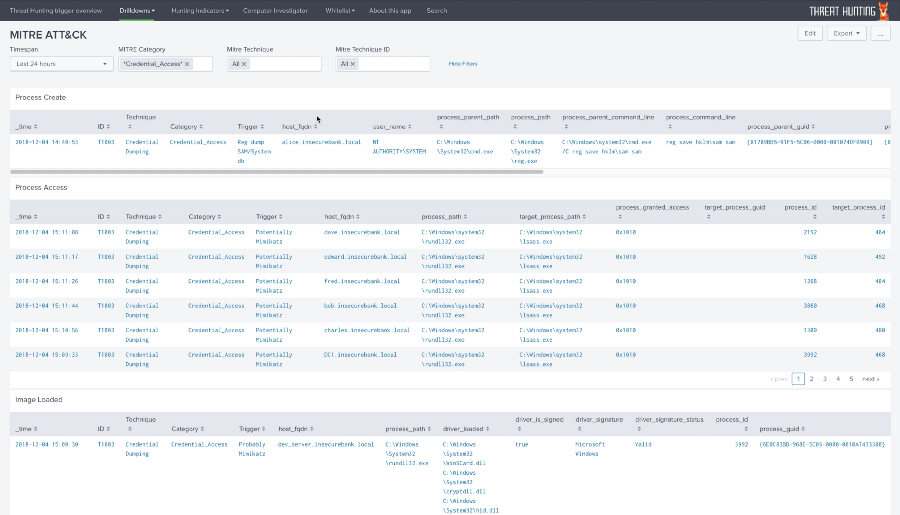

Pembajakan bunga

→

Halaman proyekThreatHunting adalah aplikasi Splunk yang dirancang untuk memonitor ancaman sesuai dengan matriks ATT & CK. Aplikasi ini didasarkan pada data Sysmon - ini adalah alat pelacak tingkat host gratis yang kuat yang menggunakan driver perangkat dan layanan yang berjalan di latar belakang dan memuat sangat awal selama proses boot. Layanan ini juga memungkinkan Anda untuk mengkonfigurasi apa yang akan didaftarkan. Dengan membuka aplikasi ThreatHunting, Anda akan dibawa ke halaman ikhtisar dengan jumlah semua pemicu untuk setiap kategori ATT & CK dalam 24 jam terakhir, dan Anda juga akan melihat teknik dengan jumlah deteksi tertinggi dan host yang paling rentan. Aplikasi ini memungkinkan Anda untuk melacak peristiwa yang terkait dengan ATT & CK, membangun pohon peristiwa berdasarkan data dan menyusun laporan. Untuk informasi lebih lanjut, lihat

blog penulis.

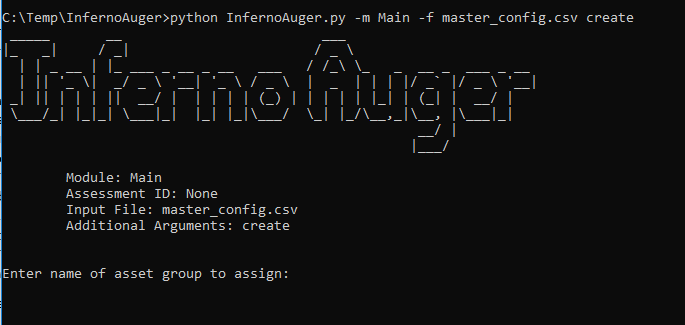

DarkFalcon, InfernoAuger

→

DarkFalcon Project Page→

Halaman Proyek InfernoAugerDarkFalcon adalah sistem dasbor yang membantu Anda bekerja dengan ATT & CK Framework di Splunk Anda. Ada juga versi terbaru dari InfernoAuger - DarkFalcon yang dibangun kembali yang dapat mengotomatisasi banyak komponen dalam aplikasi FireDrill dan mengirim laporan ke Splunk. FireDrill menyediakan pustaka serangan yang dapat disesuaikan yang membantu Anda menentukan apakah sistem keamanan Anda dapat menghentikan atau mendeteksi mereka. Script dari pustaka ini ditempatkan dalam set tes yang disesuaikan ("penilaian"), dengan mana modul InfernoAuger sudah berinteraksi. Saat ini ada lima modul:

- Main - modul yang dapat membuat atau memperbarui test suite berdasarkan file konfigurasi dari unit utama;

- Deteksi - modul menempatkan hasil evaluasi di Splunk untuk korelasi atau analisis lebih lanjut;

- Status - memeriksa status menjalankan test suite saat ini atau sebelumnya dan memberikan statistik dasar tentang hasilnya;

- Skenario - mengekstrak daftar semua skrip MITER ATT & CK di FireDrill dan menampilkan informasi tentang mereka;

- Pembaruan - memeriksa skrip MITER ATT & CK baru sejak peluncuran sebelumnya dan mengirim email dengan yang ditemukan.

Lain-lain

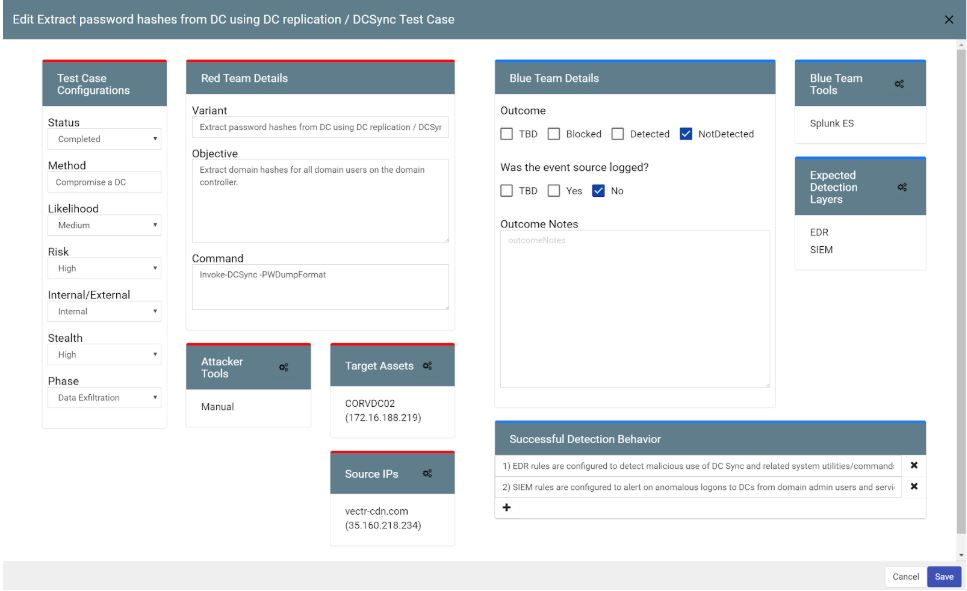

VECTR

→

Halaman proyek di github→

Halaman proyekIni adalah dasbor terpusat yang memudahkan untuk melacak aktivitas pengujian RedTeam dan BlueTeam untuk mengukur kemampuan untuk mendeteksi dan mencegah serangan dalam skenario yang berbeda, menurut data dari matriks MITER ATT & CK. Termasuk fitur-fitur berikut:

- Melacak pengujian secara real time;

- Mengukur perkembangan tes yang dilakukan;

- Sentralisasi metode RedTeam dan fitur BlueTeam;

- Menambahkan skrip pengujian khusus;

- Buat laporan pengujian terperinci.

VECTR mendokumentasikan tugas dan alat RedTeam, level pertama dan kedua dari deteksi BlueTeam, kriteria untuk deteksi yang sukses dan hasil pengujian. Berdasarkan hasil yang diperoleh, rekomendasi diberikan pada indikator umum dan konfigurasi spesifik kotak alat yang dapat digunakan untuk lebih meningkatkan kemampuan deteksi dan respons.

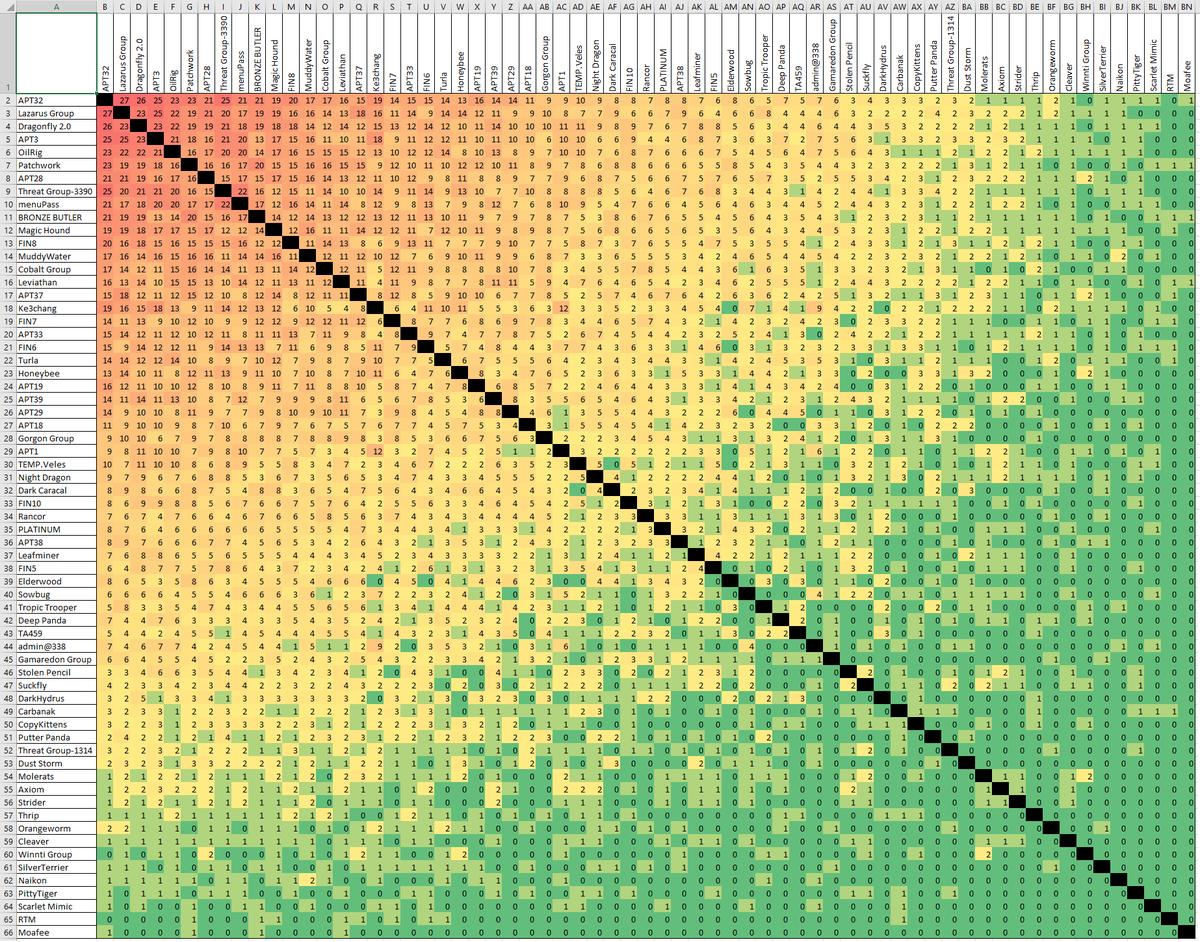

ATT-CK_Analysis

→

Halaman proyekRepositori ilmiah dan analitis yang berisi analisis data dari MITER ATT & CK. Analis independen mencari jawaban atas sejumlah pertanyaan, misalnya:

- Adakah sebelumnya hubungan yang tidak diketahui antar kelompok yang menggunakan sebagian besar metode?

- Apakah jumlah metode yang digunakan oleh masing-masing kelompok merupakan indikator yang masuk akal tentang seberapa maju kemampuan kelompok-kelompok ini?

- Jika dimungkinkan untuk menetapkan beberapa hierarki kemungkinan, baik secara langsung dari kumpulan data atau dari sumber eksternal, adakah bukti bahwa kelompok tertentu menghindari (dan tidak hanya tidak menggunakan) metode tertentu?

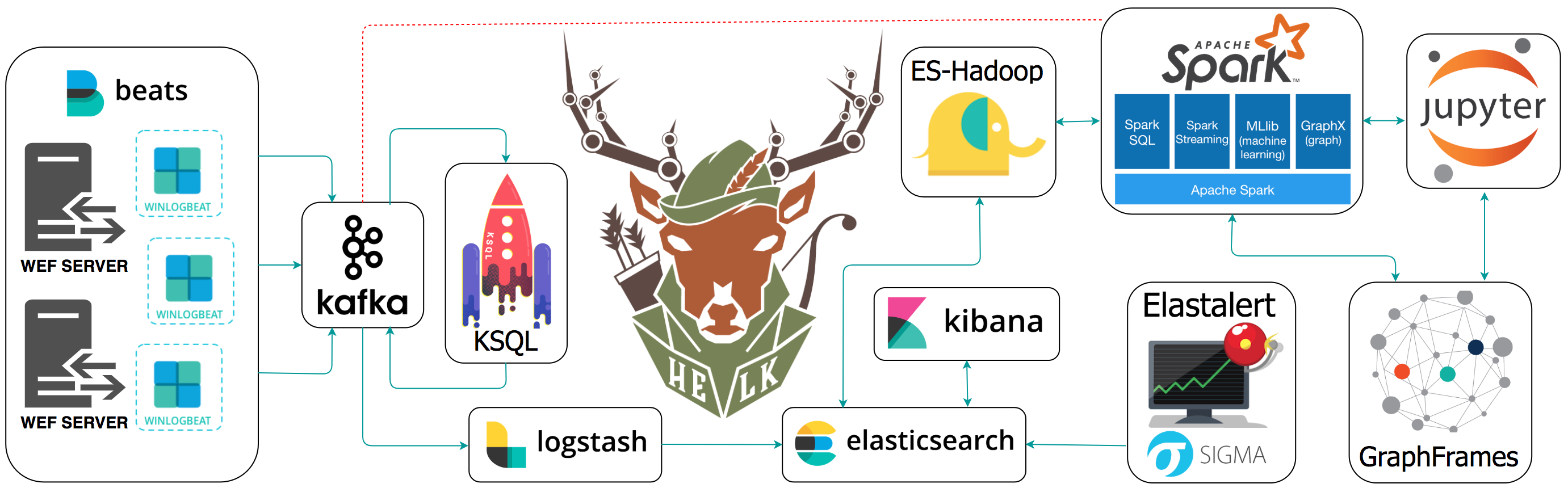

The Hunting ELK (BANTUAN)

→

Halaman proyekProyek baru Hunting ELK (Elasticsearch, Logstash, Kibana). Ini adalah ekosistem dari beberapa platform sumber terbuka yang bekerja bersama dengan tujuan utama memperluas kemampuan agen untuk mendeteksi ancaman, kemampuan tumpukan

ELK Elastis . Kemampuan pencarian analitik disediakan oleh penerapan teknologi Spark & Graphframes. Ini adalah salah satu majelis pertama yang tersedia untuk umum yang memungkinkan Anda untuk menggunakan fungsi pemrosesan data pada tumpukan ELK secara gratis. Selain itu, Notebook Jupyter diintegrasikan ke dalam proyek untuk pembuatan prototipe menggunakan data besar dan / atau pembelajaran mesin. Tumpukan ini menyediakan mesin pencarian teks lengkap yang dicampur dengan visualisasi, kueri relasional grafis, dan analitik lanjutan. Proyek ini pada tahap pengembangan, kode dan fungsionalitas akan berubah. Dalam waktu dekat, menambahkan dasbor dengan data dari ATT & CK. Anda dapat membaca lebih lanjut tentang proyek di

blog penulis.

Kesimpulan

Jumlah proyek yang aktif menggunakan matriks MITER ATT & CK terus bertambah. Perlu dicatat bahwa ini adalah basis pengetahuan yang baik untuk analis, pandangan baru pada model ancaman keamanan informasi. Namun, beberapa peneliti telah mencatat beberapa kekurangan dari matriks. Sebagai contoh, ada kasus deskripsi teknik yang sangat samar, yang sangat menyulitkan pekerjaan dengan mereka.

Hal utama yang tidak boleh Anda lupakan: matriks ini dibangun berdasarkan serangan yang berhasil. Yaitu pada umumnya ini adalah referensi sejarah tentang teknik dan metode apa yang digunakan. Tidak diragukan lagi, ini adalah basis pengetahuan yang baik, nyaman dalam operasi, tetapi tetap saja tidak akan pernah sepenuhnya menggambarkan semua teknik yang mungkin dari musuh.