Sejak 2016, kami telah menangkap mereka, mengumpulkan statistik dan itulah yang terjadi pada akhirnya. Kami tidak memberikan perkiraan, tetapi hanya menyatakan seberapa besar risiko di lingkungan ini telah tumbuh.

Analis kami telah menyiapkan studi survei yang menghadirkan ancaman umum pada perangkat pintar dan Internet of Things (IoT) secara umum. Sejumlah besar perangkat, seperti TV pintar, kamera CCTV, jam tangan dan mainan pintar, lemari es, mobil, pelacak kebugaran, dan DVR, terdaftar setiap hari di World Wide Web. Sebagian besar dari mereka tidak terlindungi dari serangan, dan bahkan sangat rentan.

Pendahuluan

Sekarang World Wide Web tidak hanya mencakup komputer, telepon pintar, tablet dan router, tetapi juga TV pintar, kamera CCTV, jam tangan pintar, lemari es, mobil, pelacak kebugaran, perekam video, dan bahkan mainan anak-anak. Jumlah perangkat IoT telah melampaui beberapa miliar, dan jumlah mereka bertambah setiap tahun.

Banyak dari mereka yang buruk atau benar-benar tidak terlindungi dari serangan. Misalnya, untuk menghubungkannya, pasangan kata sandi login sederhana atau terkenal dapat digunakan, yang diinstal secara default pada ratusan ribu model. Pemiliknya tidak berpikir untuk mengubah pengaturan yang ditetapkan di pabrik, atau tidak dapat melakukan ini karena keterbatasan pabrikan itu sendiri. Penyerang relatif mudah untuk mengakses perangkat tersebut menggunakan kombinasi kamus (yang disebut brute force - brute force method). Selain itu, mereka dapat mengeksploitasi kerentanan sistem operasi yang diinstal pada mereka.

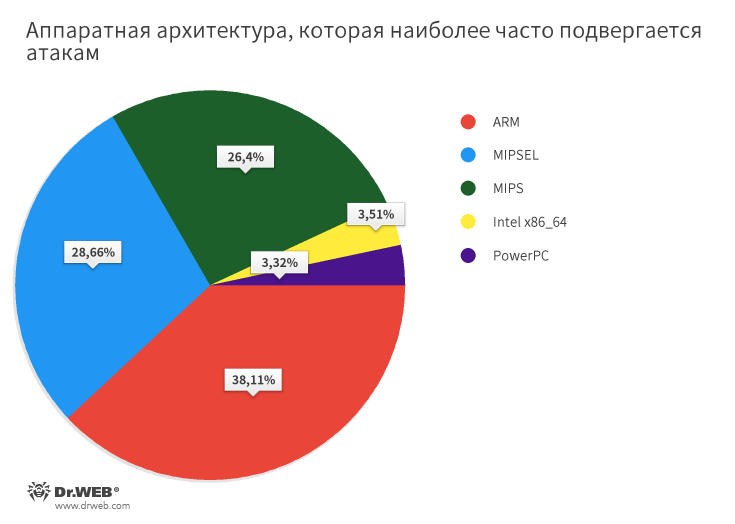

Sejak 2016, Doctor Web telah memantau dengan cermat ancaman terhadap segmen Internet of Things. Untuk ini, para ahli kami telah mengerahkan jaringan umpan khusus - khanipots (dari kata honeypot - pot madu). Perangkap semacam itu meniru berbagai jenis perangkat elektronik "pintar" dan merekam upaya untuk menginfeksi mereka. Hanipots mencakup beberapa platform perangkat keras sekaligus, termasuk ARM, MIPS, MIPSEL, PowerPC dan Intel x86_64. Mereka memungkinkan Anda untuk melacak vektor serangan, mendeteksi dan meneliti sampel malware baru, meningkatkan mekanisme deteksi mereka dan menghadapinya dengan lebih efektif.

Artikel ini memberikan informasi tentang serangan yang terdeteksi pada perangkat pintar, serta ancaman paling umum terhadap Internet.

Statistik

Pada awal pengamatan, analis virus mencatat aktivitas malware yang relatif rendah yang menargetkan perangkat Internet. Dalam empat bulan 2016, dokter spesialis Web mendeteksi 729.590 serangan, tetapi hanya dalam setahun - 32 kali lebih banyak, 23.741.581. Dalam 12 bulan lain sudah ada 99.199.434. Adapun tahun ini, hanya untuk yang pertama enam bulan, 73.513.330 serangan dilakukan - hampir sebanyak keseluruhan 2018.

Dinamika deteksi serangan serangan ditunjukkan dalam grafik:

Dalam waktu kurang dari tiga tahun, jumlah upaya untuk meretas dan menginfeksi perangkat Internet of Things telah meningkat sebesar 13.497%.

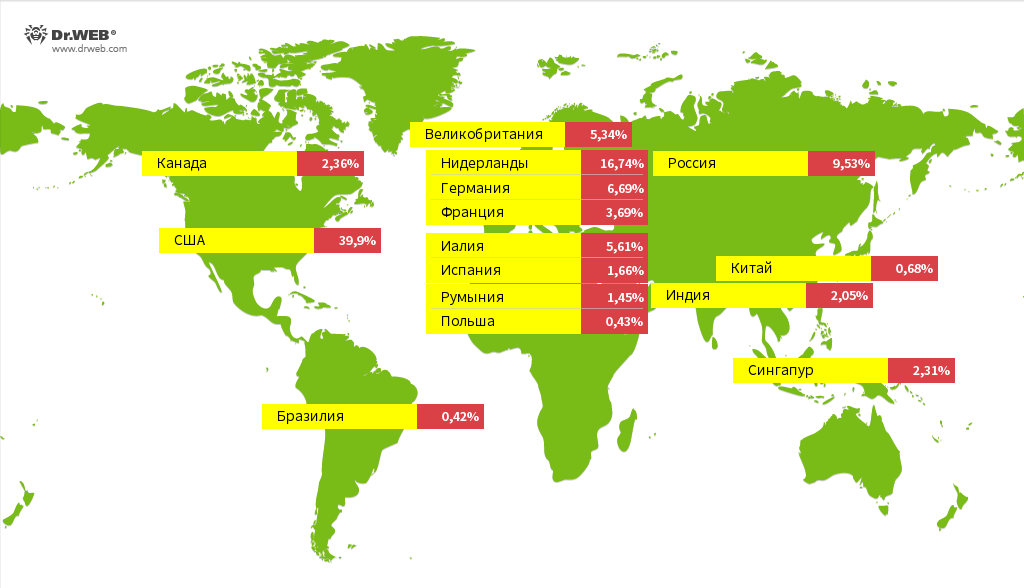

Serangan pada perangkat pintar dilakukan dari alamat IP yang berlokasi di lebih dari 50 negara. Paling sering ini adalah Amerika Serikat, Belanda, Rusia, Jerman, Italia, Inggris, Prancis, Kanada, Singapura, India, Spanyol, Rumania, Cina, Polandia dan Brasil.

Distribusi geografis sumber serangan dan persentasenya ditunjukkan dalam grafik berikut:

Setelah berhasil mengkompromikan perangkat, penyerang dapat memuat satu atau lebih Trojan pada mereka. Secara total, jumlah file berbahaya unik yang terdeteksi oleh jebakan kami selama periode pengamatan adalah 131.412. Dinamika pendeteksian mereka ditunjukkan di bawah ini.

Perangkat pintar berjalan di berbagai arsitektur prosesor, dan banyak program jahat memiliki versi untuk beberapa platform perangkat keras sekaligus. Di antara yang meniru hanipot kami, perangkat yang paling sering diserang adalah perangkat dengan prosesor ARM, MIPSEL, dan MIPS. Ini terlihat jelas dalam diagram:

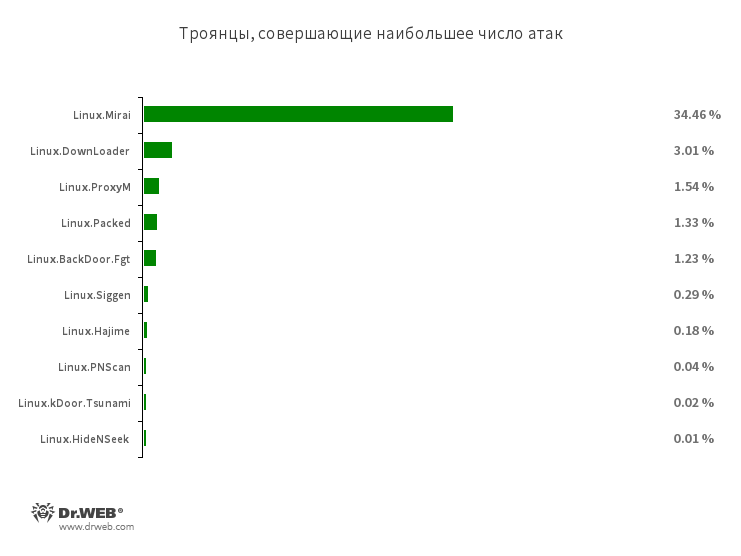

Menurut statistik yang diterima oleh chanipots, program jahat paling aktif adalah perwakilan dari keluarga Linux.Mirai , yang menyumbang lebih dari 34% serangan. Mereka diikuti oleh bootloader Linux.DownLoader (3% dari serangan) dan Linux.ProxyM Trojans (1,5% dari serangan). Sepuluh teratas juga termasuk aplikasi berbahaya Linux.Hajime , Linux.BackDoor.Fgt , Linux.PNScan, Linux.BackDoor.Tsunami dan Linux.HideNSeek. Persentase Trojan paling aktif disajikan dalam ilustrasi berikut:

Program jahat yang menyerang perangkat pintar dapat dibagi menjadi beberapa kategori dasar sesuai dengan fungsi utamanya:

- Trojans untuk serangan DDoS (contoh: Linux.Mirai);

- Trojan yang mendistribusikan, mengunduh, dan menginstal aplikasi jahat lainnya dan komponen tambahan (contoh: Linux.DownLoader, Linux.MulDrop);

- Trojan yang memungkinkan Anda untuk mengontrol perangkat yang terinfeksi dari jarak jauh (contoh: Linux.BackDoor);

- Trojan yang mengubah perangkat menjadi server proxy (contoh: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- cryptocurrency mining Trojans (contoh: Linux.BtcMine);

- lainnya.

Namun, sebagian besar program jahat modern adalah ancaman multifungsi, karena banyak di antaranya dapat menggabungkan beberapa fungsi sekaligus.

Tren Ancaman untuk Perangkat Cerdas

- Karena ketersediaan kode sumber Trojan, seperti Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami dan lainnya, jumlah program jahat baru terus bertambah.

- Munculnya semakin banyak aplikasi jahat yang ditulis dalam bahasa pemrograman "non-standar", seperti Go dan Rust.

- Informasi tentang banyak kerentanan tersedia untuk penyerang, eksploitasi yang membantu menginfeksi perangkat pintar.

- Popularitas penambang menambang cryptocurrency (terutama Monero) pada perangkat Internet hal tetap.

Di bawah ini adalah informasi tentang Trojans paling umum dan penting untuk Internet of Things.

Lebih lanjut tentang Ancaman ke Internet of Things

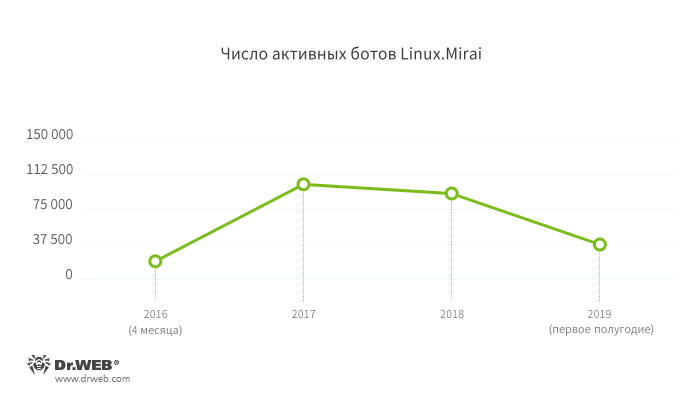

Linux.MiraiLinux.Mirai adalah salah satu Trojan paling aktif yang menyerang perangkat IoT . Versi pertama aplikasi berbahaya ini muncul pada Mei 2016. Kemudian, kode sumbernya diterbitkan dalam domain publik, jadi dia dengan cepat mendapatkan sejumlah besar modifikasi yang dibuat oleh berbagai penulis virus. Sekarang Linux.Mirai adalah Trojan paling umum untuk Linux yang berjalan pada berbagai arsitektur prosesor, seperti x86, ARM, MIPS, SPARC, SH-4, M68K, dll.

Setelah menginfeksi perangkat target, Linux.Mirai terhubung ke server manajemen dan menunggu perintah lebih lanjut dari itu. Fungsi utama Trojan ini adalah untuk melakukan serangan DDoS.

Grafik berikut menunjukkan dinamika deteksi salinan aktif dari aplikasi jahat ini oleh chanipota:

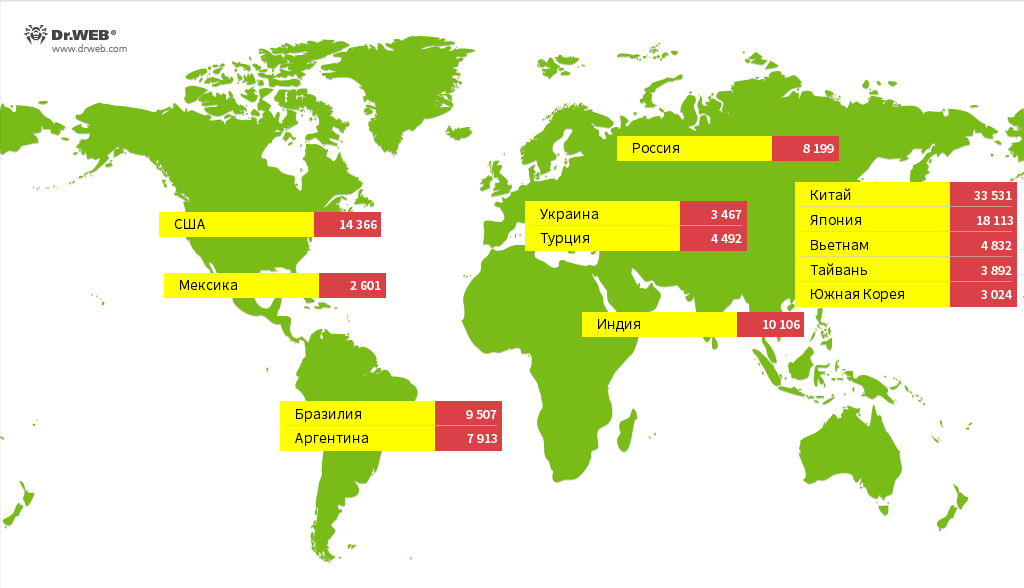

Berbagai modifikasi Linux.Mirai paling aktif di Cina, Jepang, Amerika Serikat, India, dan Brasil. Di bawah ini adalah negara-negara di mana, selama periode pengamatan, jumlah bot maksimum dari keluarga ini dicatat.

Linux. Waktu

Linux. WaktuMalware berbahaya lain yang menginfeksi perangkat pintar adalah Linux.Hajime . Trojan ini telah dikenal analis virus sejak akhir 2016. Ini bekerja pada arsitektur ARM, MIPS, dan MIPSEL dan mengimplementasikan fungsi cacing jaringan, menyebar menggunakan protokol Telnet. Perangkat yang terinfeksi termasuk dalam botnet P2P terdesentralisasi dan digunakan untuk lebih lanjut menginfeksi objek yang tersedia di Web. Program jahat memblokir akses program jahat lainnya ke perangkat yang berhasil diserang dengan memblokir port 23, 7547, 5555, dan 5358.

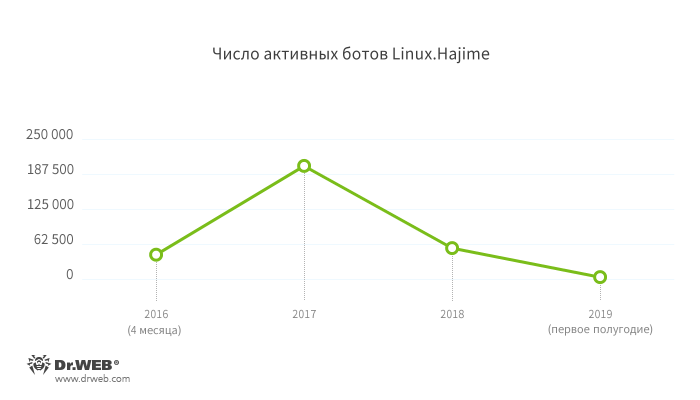

Puncak Linux. Aktivitas waktu terjadi pada akhir 2016 - awal 2017, ketika jumlah maksimum salinan aktif Trojan secara bersamaan melebihi 43.000. Setelah itu, aktivitas malware menurun dan terus menurun secara bertahap. Saat ini, jumlah bot Linux.Hajime aktif tidak melebihi beberapa ratus.

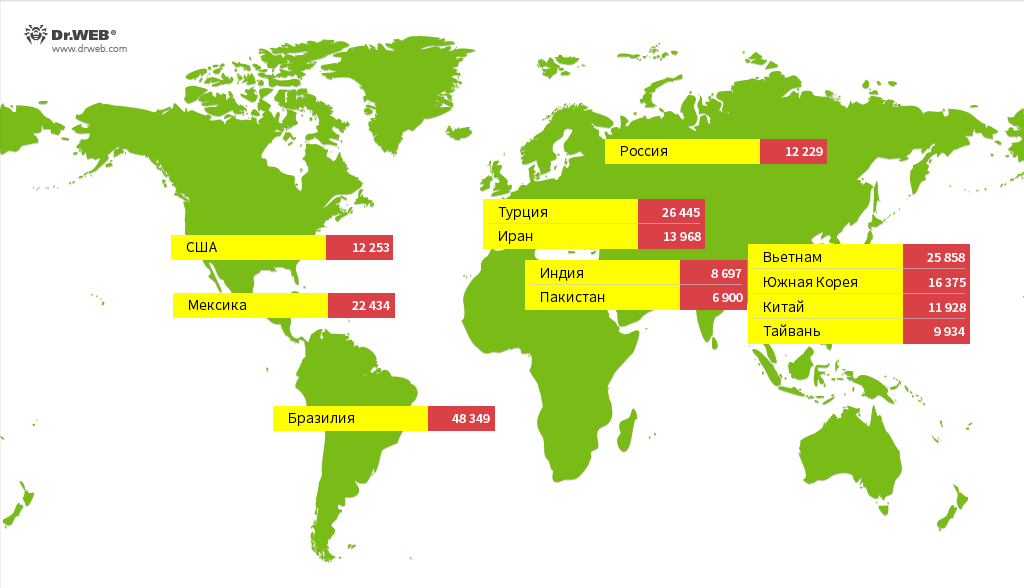

Trojan ini paling tersebar luas di Brasil, Turki, Vietnam, Meksiko, dan Korea Selatan. Peta menunjukkan negara-negara dengan jumlah maksimum Linux aktif. Trojan Waktu yang dicatat selama seluruh periode pengamatan.

Linux.BackDoor.Fgt

Lima Trojan teratas yang dirancang untuk menginfeksi perangkat Internet of Things termasuk Linux.BackDoor.Fgt , yang telah didistribusikan sejak musim gugur 2015. Berbagai versi dukungan aplikasi berbahaya ini berfungsi pada MIPS, SPARC, dan arsitektur lainnya serta berfungsi di lingkungan OS Linux. Kode sumber Linux.BackDoor.Fgt tersedia untuk umum, itulah sebabnya ia sangat populer di kalangan penulis virus.

Pintu belakang ini didistribusikan menggunakan protokol Telnet dan SSH, mengambil login dan kata sandi untuk akses ke objek yang diserang. Tujuan utama Trojans ini adalah untuk melakukan serangan DDoS dan remote control perangkat yang terinfeksi.

Linux.ProxyM

Linux.ProxyM Trojan adalah salah satu program jahat yang digunakan penjahat cyber untuk mengamankan anonimitas mereka sendiri di Internet. Ini meluncurkan server proxy SOCKS pada perangkat Linux yang terinfeksi di mana penjahat cyber melewati lalu lintas jaringan. Dokter spesialis Web menemukan versi pertama Linux. ProxyM pada Februari 2017, dan Trojan ini masih aktif.

Linux.Ellipsis.1

Linux.Ellipsis.1 adalah Trojan lain yang dirancang untuk mengubah perangkat IoT Linux dan komputer menjadi server proxy. Dia ditangkap oleh analis Doctor Web pada tahun 2015. Setelah memulai, menghapus file log dan memblokir pembuatan ulang, menghapus beberapa utilitas sistem, dan juga melarang perangkat untuk berkomunikasi dengan alamat IP tertentu. Jika Trojan mendeteksi lalu lintas yang mencurigakan dari salah satu alamat, Trojan juga memasukkan daftar hitam IP ini. Selain itu, atas perintah server manajemen Linux.Ellipsis.1 , aplikasi yang tersambung ke alamat terlarang berhenti berfungsi.

Linux.LuaBot

Doctor Web menemukan versi pertama keluarga Linux.LuaBot dari Trojan pada tahun 2016. Aplikasi jahat ini ditulis dalam bahasa skrip Lua dan perangkat pendukung dengan arsitektur Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, dan M68k. Mereka terdiri dari beberapa lusin modul skrip, masing-masing melakukan tugas tertentu. Trojan dapat menerima pembaruan dari modul-modul ini dari server pengelola, serta mengunduh yang baru. Linux.LuaBot - aplikasi malware yang kaya. Bergantung pada modifikasi aplikasi jahat dan serangkaian skrip, penyerang dapat menggunakannya untuk mengontrol perangkat yang terinfeksi dari jarak jauh, serta membuat server proxy untuk penganoniman di Web.

Linux.BtcMine.174

Bagi penyerang, menambang (menambang) cryptocurrency adalah salah satu penyebab utama infeksi Internet pada perangkat-perangkat. Trojan dari keluarga Linux.BtcMine, serta aplikasi jahat lainnya, membantu mereka dalam hal ini. Salah satunya - Linux.BtcMine.174 - ditemukan oleh dokter Web spesialis pada akhir 2018. Ini dimaksudkan untuk menambang Monero (XMR). Linux.BtcMine.174 adalah skrip yang ditulis dalam bahasa sh shell. Jika tidak dijalankan sebagai root, Trojan mencoba untuk meningkatkan hak istimewanya dengan beberapa eksploitasi.

Linux.BtcMine.174 mencari proses program antivirus dan mencoba untuk menghentikannya, serta menghapus file program ini dari perangkat. Kemudian ia mengunduh dan meluncurkan beberapa komponen tambahan, termasuk modul backdoor dan rootkit, setelah itu meluncurkan program penambang dalam sistem.

Trojan mendaftar secara otomatis, sehingga tidak takut me-reboot perangkat yang terinfeksi. Selain itu, secara berkala memeriksa apakah proses penambang aktif. Jika perlu, ia memulai lagi, memastikan kelangsungan penambangan cryptocurrency.

Linux.MulDrop.14

Linux.MulDrop keluarga Trojan digunakan untuk mendistribusikan dan menginstal aplikasi jahat lainnya. Mereka bekerja pada banyak arsitektur perangkat keras dan jenis perangkat, namun, pada 2017 analis virus Web Doctor mendeteksi Trojan Linux.MulDrop.14 , yang menargetkan komputer Raspberry Pi. Dropper ini adalah skrip di dalam tubuh yang menyimpan program terenkripsi - penambang cryptocurrency. Setelah peluncuran, Trojan membongkar dan meluncurkan penambang, setelah itu ia mencoba menginfeksi perangkat lain yang tersedia di lingkungan jaringan. Untuk mencegah "pesaing" mengakses sumber daya perangkat yang terinfeksi, Linux.MulDrop.14 memblokir port jaringan 22.

Linux. SembunyikanNeek

Malware Linux.HideNSeek menginfeksi perangkat pintar, komputer, dan server yang menjalankan Linux, menggabungkannya menjadi botnet yang terdesentralisasi. Untuk distribusi, Trojan ini menghasilkan alamat IP dan mencoba untuk menghubungkannya menggunakan kamus nama pengguna dan kata sandi, serta daftar kombinasi data otentikasi yang diketahui. Selain itu, ia mampu mengeksploitasi berbagai kerentanan peralatan. Linux.HideNSeek dapat digunakan untuk mengontrol perangkat yang terinfeksi dari jarak jauh - menjalankan perintah dari penjahat dunia maya, menyalin file, dll.

Linux.BrickBot

Tidak seperti kebanyakan malware lainnya, Linux.BrickBot Trojans tidak dirancang untuk mengambil keuntungan apa pun. Ini adalah pengacau yang dirancang untuk menonaktifkan komputer dan perangkat pintar, mereka sudah dikenal sejak 2017.

Linux.BrickBot Trojans mencoba menginfeksi perangkat melalui protokol Telnet dengan memilih nama pengguna dan kata sandi untuknya. Kemudian mereka mencoba untuk menghapus data dari modul memori read-only mereka, mereset pengaturan jaringan, memblokir semua koneksi dan melakukan reboot. Sebagai akibatnya, untuk mengembalikan objek yang rusak, mereka perlu di-flash atau bahkan mengganti komponen. Trojan semacam itu jarang terjadi, tetapi sangat berbahaya.

Pada akhir Juni 2019, Trojan Linux.BrickBot.37, juga dikenal sebagai Silex, menyebar. Ini bertindak mirip dengan perwakilan lain dari keluarga Linux.BirckBot - menghapus data dari drive perangkat, menghapus pengaturan jaringan mereka dan reboot, setelah itu mereka tidak bisa lagi hidup dan bekerja dengan benar. Jebakan kami mencatat lebih dari 2600 serangan Trojan ini.

Kesimpulan

Jutaan perangkat berteknologi tinggi, yang semakin banyak digunakan dalam kehidupan sehari-hari, sebenarnya adalah komputer kecil dengan kelemahan bawaannya. Mereka rentan terhadap serangan dan kerentanan serupa, sementara karena kekhasan dan keterbatasan desain, melindungi mereka bisa jauh lebih sulit atau bahkan tidak mungkin. Selain itu, banyak pengguna tidak sepenuhnya menyadari potensi risiko dan masih menganggap perangkat "pintar" sebagai "mainan" yang aman dan nyaman.

Pasar Internet barang sedang berkembang aktif dan dalam banyak hal mengulangi situasi dengan awal distribusi massa komputer pribadi, ketika mekanisme untuk memerangi ancaman terhadap mereka hanya terbentuk dan diperbaiki. Sementara produsen peralatan dan pemilik perangkat pintar beradaptasi dengan realitas baru, penyerang memiliki peluang besar untuk melakukan serangan. Karena itu, dalam waktu dekat kita harus mengharapkan munculnya malware baru untuk Internet of things.

Doctor Web terus memantau situasi dengan penyebaran Trojan dan ancaman lain ke perangkat pintar dan akan memberi tahu pengguna kami tentang semua acara menarik di area ini. Produk anti-virus Dr.Web berhasil mendeteksi dan menghapus program jahat yang disebutkan dalam ulasan. Misalnya, ia berhasil melakukan

fitur pemindaian jarak jauh remotescan yang kami lakukan untuk IoT.