Penjahat dunia maya telah menemukan banyak pilihan untuk serangan dunia maya, berbeda dalam kompleksitas implementasi teknis dan efektivitasnya. Di antara mereka, tempat khusus ditempati oleh serangan, yang mengejutkan dalam kesederhanaan dan efektivitas teknisnya - Business Email Compromise (BEC), atau serangan menggunakan korespondensi bisnis yang dikompromikan. Tidak membutuhkan pengetahuan teknis yang mendalam, memiliki efisiensi tertinggi, hampir tidak mungkin untuk mempertahankannya dengan cara tradisional. Menurut FBI,

kerusakan dari serangan semacam itu pada tahun 2018 berjumlah lebih dari 1,2 miliar dolar AS .

Pastor Bob Stack dari Paroki St. Ambrose di Brunswick, pc. Ohio, terkejut tidak menyenangkan ketika kontraktor Marous Brothers Construction meneleponnya dan melakukan perbaikan dan perbaikan gedung gereja dan bertanya mengapa pembayaran kontrak tidak diterima selama dua bulan. Karena Pastor Bob tahu bahwa uang itu sedang ditransfer, ia menentukan perincian penerima dan mendapati bahwa pembayarannya bukan kepada kontraktor, tetapi kepada penipu yang tidak dikenal. Dua bulan lalu, mereka mengirim surat tentang perubahan perincian atas nama Marous Brothers Construction. Staf lingkungan menyesuaikan nomor akun penerima dan mengirim pembayaran untuk pekerjaan dalam waktu dua bulan.

Jumlah kerusakan mencapai 1,75 juta dolar AS .

Pastor Bob Stack menoleh ke FBI. Selama penyelidikan, ternyata peretas yang tidak dikenal, tak lama sebelum serangan itu, mengambil kata sandi untuk kotak surat dua karyawan lingkungan, mempelajari korespondensi mereka dengan kontraktor, dan kemudian menyusun surat meyakinkan dari yang terbesar di antara mereka, Marous Brothers Construction. Desain, alamat pengirim, dan semua atribut lainnya disalin dari korespondensi lama, sehingga tidak ada keraguan tentang keasliannya. Akibatnya, uang mengalir ke arah yang tidak diketahui, dan mereka dikirim oleh karyawan yang tidak menaruh curiga.

Kedatangan ayah Bob dan dia sendiri menjadi korban serangan BEC.

Cara kerja serangan BEC

BEC adalah penipuan yang berfokus terutama pada perusahaan yang bekerja dengan pemasok asing, serta perusahaan yang secara teratur melakukan pembayaran nontunai.

Serangan dimulai dengan pengumpulan informasi tentang perusahaan: informasi tentang manajer dan akuntan yang melakukan pembayaran, alamat email karyawan, dan data tentang kontraktor. Menggunakan phishing atau malware, penjahat berkompromi dengan akun surel manajer, pemodal dan akuntan, dan mempelajari korespondensi dengan rekanan. Tugas mereka adalah untuk mengetahui bagaimana transaksi keuangan terjadi, siapa yang meminta transfer, siapa yang mengkonfirmasinya dan siapa yang secara langsung melakukan itu.

Ketika informasi yang diperlukan dikumpulkan, penipu bertindak sesuai dengan salah satu skema berikut.

Faktur Fiktif

Setelah memastikan rincian hubungan perusahaan dengan pemasok, penipu mengirim surat atas nama salah satu dari mereka tentang perubahan rincian. Akuntan mengoreksi informasi dalam dokumen keuangan dan mengirim uang ke penjahat. Korban dari skema ini adalah paroki St. Ambrose.

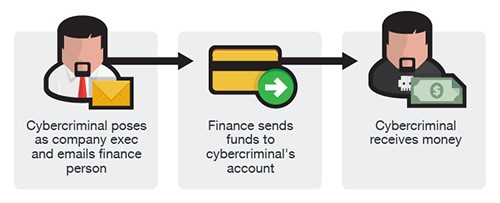

Perintah Eksekutif Salah

Menggunakan kotak surat yang dikompromikan, penipu mengirim surat ke departemen keuangan atas nama CEO atau manajer lain yang berwenang untuk melakukan operasi moneter. Pesan itu berisi permintaan untuk segera mentransfer uang ke akun yang ditentukan dengan alasan meyakinkan.

Surat dari Akuntan Palsu

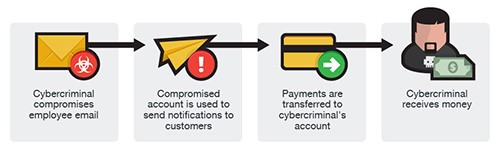

Penipu mengirim surat ke rekanan perusahaan tentang perubahan rincian dari email yang dikompromikan menjadi karyawan unit keuangan. Setelah menerima pesan, rekanan melakukan koreksi dan mulai mentransfer uang ke scammers.

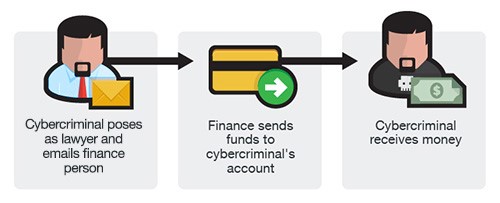

Pengacara palsu

Cybercriminal menghubungi departemen keuangan atau CEO melalui email atau telepon dan memperkenalkan dirinya sebagai karyawan sebuah firma hukum yang menangani masalah-masalah rahasia dan mendesak. Setelah melaporkan ancaman fiktif tetapi meyakinkan, penipu menawarkan untuk diam-diam mentransfer dana kepadanya untuk segera menyelesaikan masalah. Sebagai aturan, "ancaman" terdeteksi pada akhir minggu kerja beberapa menit sebelum akhir hari kerja atau pada malam hari libur, ketika karyawan bersiap untuk istirahat dan tidak cenderung menilai situasi terlalu kritis.

Alasan untuk efektivitas serangan BEC

- Rekayasa Sosial . Surat dikirim pada akhir hari kerja atau menjelang liburan, ketika karyawan bergegas pulang. Teks-teks surat disiapkan dengan mempertimbangkan kekhasan hubungan antara pengirim dan penerima.

- Penampilan yang sah . Penipu menggunakan informasi yang dikumpulkan untuk mengembangkan surat yang unik, yang dalam gaya dan desain tidak dapat dibedakan dari korespondensi dengan rekanan yang akrab dengan karyawan. Sebagai contoh, seorang akuntan dapat menerima instruksi dari CEO untuk mentransfer dana yang terlihat persis seperti pesanan serupa.

- Tidak seperti penipuan phishing, email yang digunakan oleh BEC dikirim dalam satu salinan dari kotak surat yang sah dan tidak berakhir dalam spam .

- Tidak ada konten berbahaya . Email penipuan BEC tidak mengandung tautan dan lampiran, sehingga mudah dilewati oleh antivirus dan solusi perlindungan lainnya.

- Tidak ada penetrasi ke dalam sistem . Karyawan mentransfer uang atas kehendak sendiri, karena mereka yakin mereka melakukan semuanya dengan benar. Penipu tidak harus mempelajari sistem pembayaran dan mendapatkan akses ke sana. Bahkan jika bank mengajukan pertanyaan mengenai perincian baru, para korban akan memberikan penjelasan yang diperlukan dan bahkan melakukan upaya untuk melakukan pembayaran secepat mungkin, dan jika perlu - dengan keyakinan.

- Urgensi dan penguat manipulatif lainnya . Kebutuhan untuk segera menyelesaikan masalah di bawah ancaman konsekuensi serius dan tak terhindarkan melumpuhkan pemikiran kritis karyawan, dan mereka melakukan tindakan yang mendorong para penjahat cyber untuk melakukannya.

Memerangi Serangan BEC

Paroki St. Ambrose tidak menuntut ganti rugi dari karyawannya, tetapi tidak semua perusahaan yang menjadi korban BEC begitu toleran. Sebagai contoh, sebuah perusahaan media dari Skotlandia

mengajukan gugatan dalam jumlah sebesar £ 108.000 terhadap mantan karyawannya yang melakukan transfer uang ke penipu BEC karena mengabaikan peringatan dari bank tentang sifat penipuan transfer tersebut.

Namun, intimidasi personel hampir tidak dapat dianggap serius sebagai langkah perlindungan yang efektif terhadap serangan BEC. Kombinasi tindakan organisasi dan teknis yang benar-benar efektif.

Kegiatan organisasi

- Untuk melatih karyawan untuk memeriksa setiap surat dengan hati-hati jika menyangkut pengiriman uang atau pesanan signifikan lainnya dari manajemen senior. Berikan perhatian khusus pada surat yang mendesak dan rahasia.

- Latih karyawan untuk mengenali serangan BEC . Departemen keamanan informasi harus mengajari setiap karyawan prinsip-prinsip mengidentifikasi surat yang dikompromikan.

- Adalah wajib untuk memeriksa semua surat dan permintaan yang bersifat finansial . Jika pemasok telah mengirim pemberitahuan tentang perubahan perincian, hubungi dia kembali dan pastikan bahwa dokumen itu asli, dan gunakan nomor telepon dari situs resmi perusahaan atau dari kontrak, dan bukan dari surat yang diterima.

Kegiatan Teknis

Karena surat BEC tidak mengandung tautan, lampiran, dan sebagai aturan, tidak memiliki tanda-tanda khas surat berbahaya, solusi perlindungan tradisional tidak dapat mengatasi deteksi mereka. Perlindungan email komprehensif menggunakan kecerdasan buatan dan pembelajaran mesin dapat membantu di sini.

Di Trend Micro, kami menggunakan alat AI yang disebut Sistem Pakar. Ini meniru proses pengambilan keputusan seorang spesialis keamanan. Untuk melakukan ini, sistem mengevaluasi penyedia dari mana surat itu dikirim, membandingkan alamat email pengirim dengan alamat organisasi yang sebenarnya. Jika surat tersebut berasal dari kepala organisasi, keberadaan kepala tersebut dalam daftar staf diperiksa, serta ketersediaannya melalui informasi kontak.

Pada tahap berikutnya, sistem pakar melakukan analisis konten dari isi email, mengungkapkan niat pengirim mengenai faktor-faktor khusus untuk surat BEC - urgensi, pentingnya dan persyaratan untuk melakukan tindakan keuangan. Hasil analisis ditransmisikan ke sistem pembelajaran mesin.

Identifikasi penulis surat di antara eksekutif Enron

Identifikasi penulis surat di antara eksekutif EnronJika tidak ada yang mencurigakan ditemukan dalam surat itu, sistem analisis gaya teks - Gaya Penulisan DNA ("gaya penulisan DNA") ikut bermain. Perkembangan Trend Micro ini menggunakan sistem pembelajaran mesin untuk membandingkan pesan dari pemimpin atau pihak lawan dengan pesan sebelumnya. Gaya Penulisan DNA menggunakan lebih dari 7.000 karakteristik pesan untuk mengidentifikasi gaya pengirim yang unik. Ini termasuk penggunaan huruf kapital dalam kata-kata dan tanda baca, panjang kalimat, kata dan frasa favorit, dan banyak lagi.

Untuk membuat model gaya, kecerdasan buatan perlu menganalisis dari 300 hingga 500 surat yang dikirim sebelumnya. Poin penting: untuk melindungi kerahasiaan, AI hanya mengambil metadata yang menjadi ciri gaya pengirim, tetapi bukan teks itu sendiri.

Apa hasilnya

Kompromi korespondensi bisnis berbeda dari serangan biasa dengan efektivitas teknologi minimal. Keberhasilan serangan BEC secara langsung tergantung pada kualitas informasi yang dikumpulkan dan pekerjaan insinyur sosial. Faktanya, serangan-serangan ini lebih dekat dengan penipuan "offline" yang biasa, yang membuatnya sulit untuk dilawan dengan menggunakan solusi teknis tradisional.

Penggunaan sistem pertahanan berdasarkan pembelajaran mesin dan kecerdasan buatan dalam kombinasi dengan pelatihan karyawan dan langkah-langkah organisasi lainnya dapat berhasil mendeteksi dan memblokir serangan BEC.