Keamanan Kata yang berarti keamanan seseorang atau organisasi dari sesuatu / seseorang. Di era

keamanan dunia maya, kita semakin tidak hanya memikirkan bagaimana melindungi diri kita secara fisik, tetapi tentang bagaimana melindungi diri kita dari ancaman eksternal (

ancaman dunia maya ).

Hari ini kita akan berbicara tentang bagaimana Anda dapat menembus jaringan perusahaan modern, yang dilindungi pada perimeter oleh berbagai, bahkan sangat bagus, sarana keamanan jaringan, dan yang paling penting, kita akan berbicara tentang bagaimana menghadapi ini.

Mari kita lihat jaringan modern yang menggunakan teknologi terbaru di bidang keamanan.

Anda memiliki perimeter terlindungi, ada berbagai Firewall, Next-Generation Firewalls dan banyak alat keamanan perimeter lainnya.

Apa saja pilihan untuk menembus jaringan perusahaan Anda dan dalam hal apa Firewall Generasi Selanjutnya Anda tidak akan membantu Anda?Pikirkan sejenak. Cobalah untuk menjawab pertanyaan ini, tetapi saya ingin memberikan beberapa contoh yang dapat menunjukkan bahwa tidak peduli seberapa kuat, keren, diiklankan secara luas, yang termasuk dalam kuadrat, lingkaran, Gartner, kurva hutan terbaik, dan seterusnya, produk yang tidak Anda gunakan, toh Ada kemungkinan penyerang menyerang jaringan perusahaan atau departemen Anda, dan oleh karena itu Anda harus terlihat sedikit lebih lebar daripada pertahanan perimeter.

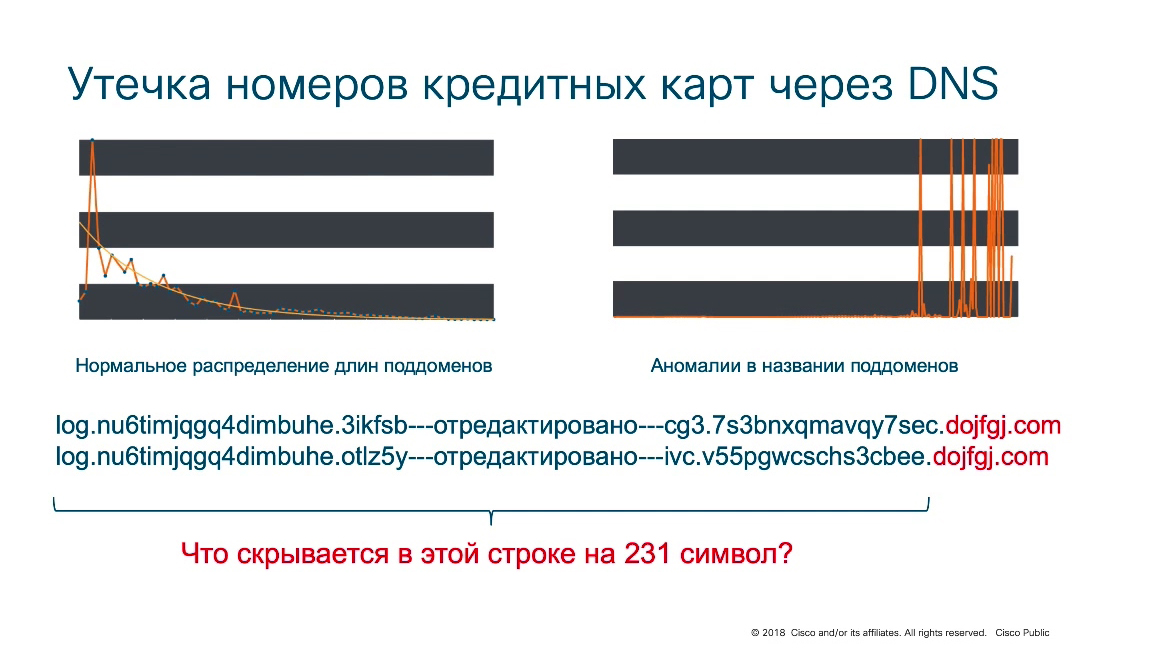

Jadi, salah satu contoh yang ditemukan Cisco adalah

penggunaan protokol DNS untuk mencuri informasi .

Biasanya, penjahat dunia maya menggunakan protokol DNS untuk memuat beberapa modul baru atau menggunakan DNS sebagai interaksi antara modul yang sudah diinstal di dalam jaringan perusahaan / departemen pada komputer yang terinfeksi dengan beberapa "server perintah". Dalam hal ini, protokol DNS digunakan untuk membocorkan informasi dalam nama domain. Menurut statistik, sebagian besar domain, nama domain tingkat ketiga berisi tidak lebih dari 25-30 karakter, namun, kami melihat bahwa pada grafik yang tepat, panjang domain kami adalah 200-230 karakter.

Seseorang tidak dapat menemukan domain semacam ini. Dia juga tidak bisa mengingatnya. Dalam bentuknya yang murni, ini adalah semacam

"anomali" yang dapat memberi tahu kita bahwa salah satu domain digunakan untuk beberapa tujuan pemasaran, tetapi biasanya yang panjang ini bahkan tidak digunakan untuk tujuan pemasaran, atau ini adalah tindakan penyerang. Dan dalam kasus ini, salah satu server DNS yang melayani domain berbahaya ini digunakan untuk memastikan bahwa nama domain yang berisi string teks yang cukup panjang (

231 karakter) didekripsi dan nomor kartu kredit curian terungkap di dalamnya. Seperti yang kita pahami, mengingat DNS adalah standar de facto untuk Internet modern, jaringan korporat atau departemen, kita

tidak dapat memblokir DNS dan bahkan memeriksa DNS pada Firewall tidak selalu membantu kita, karena dalam kasus ini, para penyerang menggunakan non-standar pendekatan untuk menghindari perlindungan perimeter.

Contoh lain

Contoh lainIni adalah ilustrasi dari sistem pemantauan jaringan nirkabel Cisco. Anda melihat pada peta bangunan lokasi titik akses yang terinstal secara hukum (

lingkaran hijau ), tetapi, perhatikan, di sini kita melihat bahwa ada titik akses nirkabel yang tidak sah (

lingkaran merah ), serta klien asing nirkabel, tidak sah yang mencoba terhubung ke jaringan nirkabel perusahaan (

persegi panjang abu-abu ). Jelas bahwa metode koneksi ini juga melewati perimeter, juga tidak melalui Firewall perusahaan, dan jika titik akses tidak dilindungi, penyerang dapat menembus jaringan perusahaan dengan melewati perimeter, melewati NG Firewall yang berdiri di perimeter yang sama ini . Selain itu, jika penyerang dapat membuat titik akses palsu, maka klien yang terhubung ke titik akses bahkan mungkin tidak mengetahuinya, sementara penyerang dapat mencegat data yang dikirim dari klien. Ini bisa berupa smartphone, bisa berupa tablet, laptop, atau bahkan komputer stasioner yang terhubung ke jalur akses tidak sah, asing, palsu, dan dalam hal ini, sayangnya, Firewall tidak membantu kami juga.

Contoh lainSetelah kejadian ini, Cisco telah secara signifikan mengubah arsitektur keamanan peralatan jaringan. Komponen perangkat keras dan perangkat lunak ditambahkan yang memungkinkan Anda untuk melacak bookmark di peralatan, serta mencegah munculnya bookmark ini, tetapi pada awal tahun 2000 ada contoh seperti itu.

Ada beberapa di antaranya yang berhasil kami perbaiki, dan dalam hal ini kami dihadapkan pada situasi di mana, sebagai bagian dari pengiriman tertentu, pelanggan menerima peralatan dengan kode berbahaya yang sudah diinstal sebelumnya. Karena ia awalnya mempercayai pemasoknya, ia tidak memikirkan perlunya memeriksa peralatan jaringan. Verifikasi dapat dilakukan melalui perangkat lunak yang dapat diunduh pelanggan dari situs web resmi. Ini diperlukan untuk memastikan bahwa peralatan tidak memiliki penanda apa pun, dan tidak mencuri informasi yang dikirim melalui perangkat jaringan. Ada juga beberapa kasus di mana administrator, tanpa kontrak dukungan teknis untuk peralatan yang mereka beli, dipaksa untuk mengunduh firmware baru dari situs pihak ketiga. Ini juga mengarah pada fakta bahwa firmware ini mengandung kode berbahaya yang "mencerminkan" semua lalu lintas dan mengirimkannya ke penyerang. Artinya, dalam hal ini, kami juga memahami bahwa alat keamanan perimeter klasik tidak dapat melakukan apa-apa tentang ini, karena bookmark ada pada peralatan yang

menghadap ke firewall.

Anda dapat mengingat contoh yang

lebih baru ketika Cisco (divisi dari Cisco Talos) menemukan ancaman yang disebut VPN-Filter, ketika penyerang menginfeksi berbagai perangkat jaringan dari berbagai produsen (D-Link, Asus, dan sebagainya) dan menginstal kode berbahaya yang sesuai pada mereka, yang juga mencuri lalu lintas dan mengarahkannya ke penyerang. Artinya, meremehkan masalah ini mengarah pada fakta bahwa tingkat infrastruktur jaringan kami yang lebih rendah tetap benar-benar tidak terlindungi, dan tentu saja, tidak ada Firewall yang membantu di sini, karena perangkat jaringan terletak

sebelum Firewall, mereka dapat mengirimkan semua lalu lintas, terutama jika tidak dienkripsi, untuk penyusup.

Contoh lain

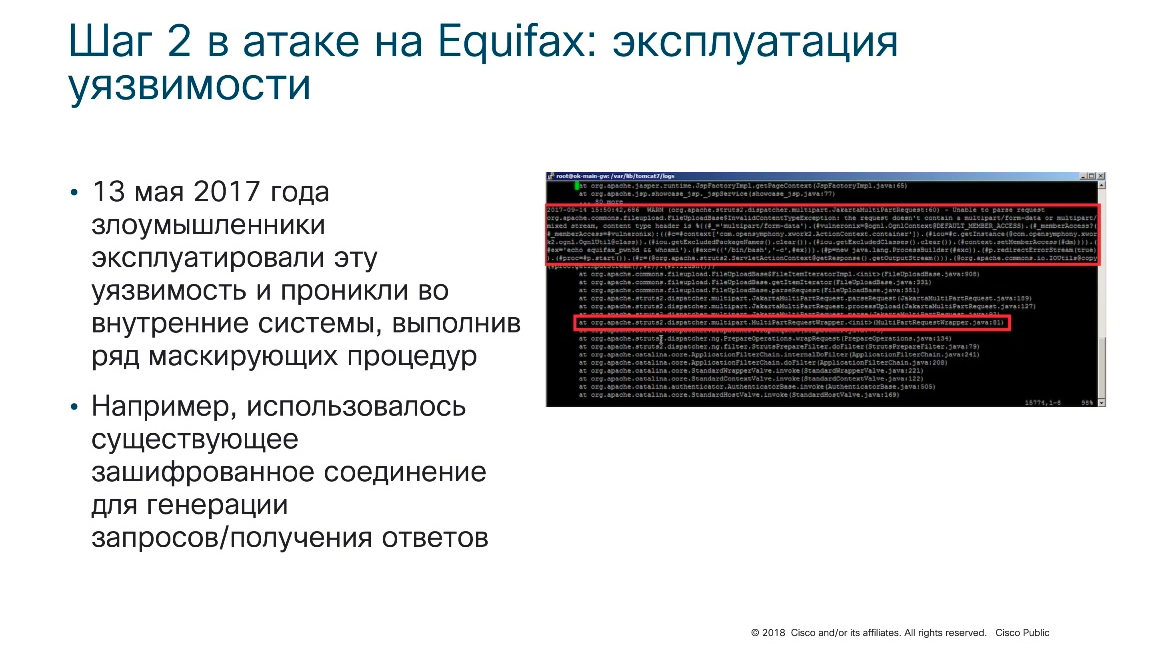

Contoh lain2 tahun lalu (pada 2017), penyerang menemukan kerentanan di portal web salah satu biro kredit terbesar Equifax. Kerentanan ini memungkinkan untuk mengakses portal Web dan menjalankan beberapa perintah di atasnya. Setelah mengidentifikasi kerentanan, para penyerang meluncurkan exploit dan memperoleh akses ke sistem dengan hak administratif. Tidak ada data yang dicuri saat itu. Artinya, penyerang hanya menguji kemungkinan bekerja di portal Web dengan hak administratif. Tapi kemudian setelah sekitar 2 bulan, kerentanan yang karena alasan tertentu tidak terselesaikan dieksploitasi.

Penyerang memasuki sistem internal biro kredit dan menyamarkan aktivitas mereka dari keamanan jaringan. Pertama, karena hubungan saling percaya antara portal Web dan server internal, termasuk server basis data, sistem keamanan tidak mengontrol data koneksi dengan cara apa pun dan memungkinkan penyerang memasuki jaringan perusahaan. Selain itu, para penyerang menggunakan koneksi terenkripsi, dan itu tetap tidak terkendali dalam hal keamanan jaringan. Selama beberapa bulan, penyerang berhasil mencuri informasi, yang mengakibatkan

lebih dari 140 juta warga AS, Inggris, dan beberapa negara lain terpengaruh yang datanya dicuri akibat serangan ini, meskipun ketersediaan perlindungan perimeter, yang, sayangnya, dalam kasus ini tidak membantu.

Contoh lain

Contoh lainContoh lain yang terjadi pada tahun 2018 terakhir, ketika dalam periode dua minggu antara 21 Agustus dan 5 September, kelompok peretas bernama Magic Art meretas server British Airways dan mencuri

380.000 data

pelanggan , termasuk data pribadi dan informasi kartu kredit. Menurut British Airways, sekitar

setengah juta pelanggan menderita dalam

dua minggu .

Yang paling menarik adalah para penyerang bahkan tidak mencoba menembus jaringan perusahaan! Mereka meretas situs web maskapai penerbangan, mengganti skrip yang mengumpulkan data pelanggan, dan meneruskan data ini ke sumber daya jahat yang dikendalikan oleh penjahat cyber. Juga, dalam satu versi dari insiden ini, dianggap bahwa para penyerang tidak meretas ke situs utama British Airways, tetapi salinannya di-cache (CDN, digunakan oleh penyedia komunikasi untuk menyimpan sumber daya yang populer). Dengan demikian, pertahanan perimeter tidak membantu bertahan melawan serangan ini.

Serangan lain

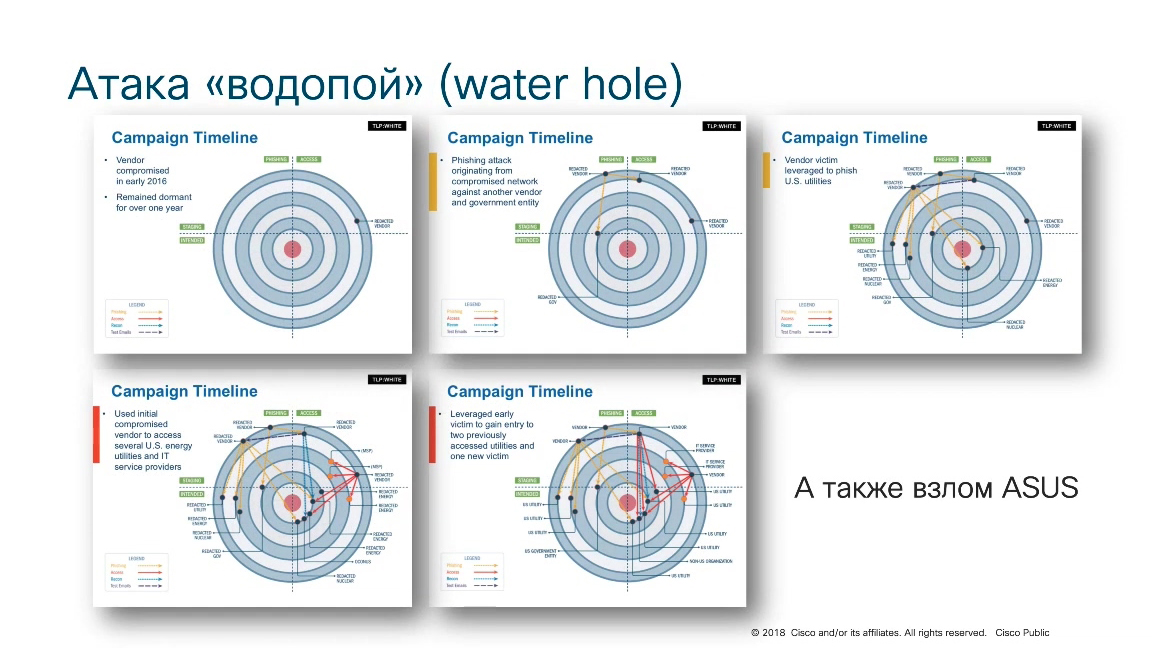

Serangan lain , yang disebut "lubang air", yang direkam beberapa waktu lalu oleh lembaga penegak hukum AS. Serangan terhadap sejumlah perusahaan energi di Amerika Serikat telah dicatat, dan skema yang sangat tidak konvensional diidentifikasi sebagai bagian dari penyelidikan, yang sejak itu menjadi sangat populer.

Mengapa itu disebut tempat berair?

Jika kita mengingat kembali kehidupan hewan (terutama hewan Afrika), maka pada saat musim kemarau banyak hewan datang ke tempat penyiraman langka yang tidak mengering saat kekeringan, dan alam membuat hewan tidak saling menyerang selama penyiraman, tetapi masalahnya adalah bahwa hanya dalam perjalanan ke tempat pengairan, predator sangat sering menunggu hewan dan memakannya untuk memberi makan diri mereka sendiri dan kebanggaan mereka. Jadi, para penyerang menggunakan strategi yang persis sama.

Alih-alih menghancurkan perusahaan korban yang menjadi fokus upaya mereka, dan mungkin ada banyak perusahaan seperti itu (unit, puluhan atau bahkan ratusan), kadang-kadang cukup untuk meretas hanya satu produsen perangkat lunak, dari situs siapa setiap orang kemudian mulai mengunduh pembaruan perangkat lunak perangkat lunak (firmware baru, tambalan, pembaruan atau versi perangkat lunak baru). Jika produsen diretas, maka bersama dengan pembaruan ini yang diunduh dari situs webnya, adalah mungkin untuk menempatkan kode berbahaya di jaringan perusahaan korban, yang kemudian memudahkan peretas untuk mengembangkan jembatan di dalam jaringan korban yang sudah dikompromikan. Begitulah, dengan cara berputar-putar, tetapi para peretas mencapai tujuan mereka. Serangan semacam ini tercatat pada tahun 2016 di Amerika Serikat. Setelah itu, ada beberapa skenario serupa. Baru-baru ini (pada akhir 2018), sebuah serangan dicatat pada Asus, yang mendistribusikan pembaruan berbahaya dari situs webnya. Hal yang sama juga dilakukan di Avast, yang mendistribusikan program yang terinfeksi untuk mendefragmentasi dan mengoptimalkan operasi sistem Windows yang disebut CCleaner. Kampanye berbahaya ini terdeteksi dan diungkap oleh Cisco Talos pada 2017.

Ini semua adalah contoh ketika jauh dari selalu perlu untuk menghancurkan perusahaan korban itu sendiri. Adalah mungkin untuk meretas organisasi yang melayani itu, dan karena beberapa hubungan saling percaya antara perusahaan korban dan perusahaan yang diretas, semua komunikasi di antara mereka tunduk pada kontrol yang kurang, dan penyerang secara aktif menggunakan ini.

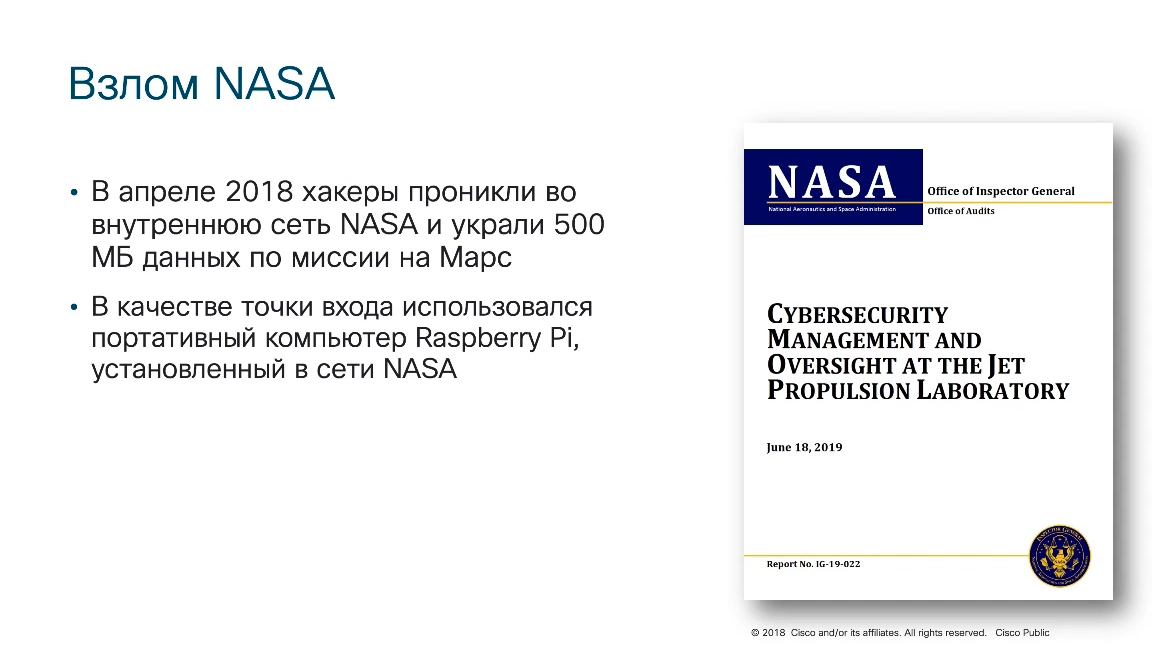

Akhirnya, yang terakhir dan salah satu contoh terbaru.

Akhirnya, yang terakhir dan salah satu contoh terbaru.Pada 18 Juni 2019, agensi kedirgantaraan NASA mencatat dan mengumumkan bahwa peretas telah memasuki jaringan internal salah satu unitnya (salah satu laboratoriumnya) pada April 2018. Artinya, mereka untuk waktu yang lama pergi tanpa diketahui dan mampu mencuri lebih dari 500 MB data pada misi ke Mars. Hal paling menarik yang terjadi adalah karena diperkenalkannya komputer portabel perangkat keras Raspberry Pi, yang dipasang di jaringan NASA dan yang mencuri informasi dan mengirimkannya ke luar.

Semua contoh ini menunjukkan dengan sangat baik bahwa bahkan keberadaan sistem pertahanan perimeter yang sangat kuat, dirancang dengan baik, dan dirancang dengan baik tidak menjamin bahwa penyusup tidak akan menembus.

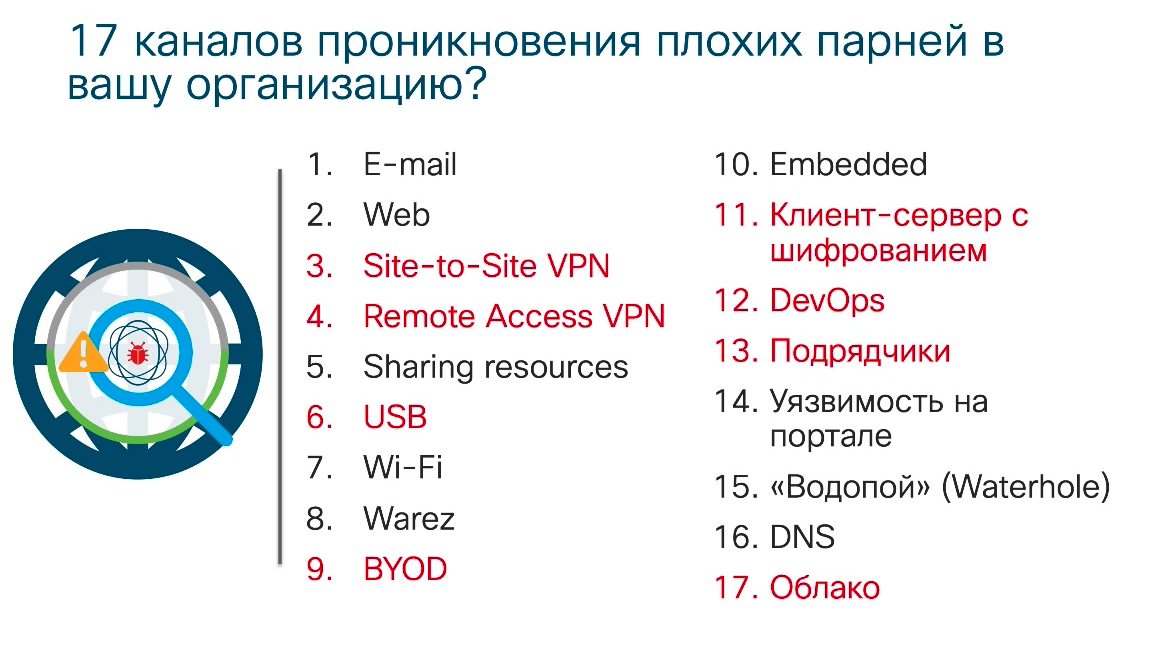

Ini karena fakta bahwa mereka memiliki

17 saluran penetrasi ke dalam organisasi kami , beberapa di antaranya telah kami tonton.

Ada beberapa saluran yang berada di luar cakupan tinjauan (misalnya, koneksi VPN biasa, atau VPN situs ke situs dengan situs jarak jauh, atau VPN Akses Jarak Jauh dengan pengguna jarak jauh), tetapi jika ada koneksi yang aman di atasnya, selain lalu lintas yang sepenuhnya legal , dapat menembus dan menyusup ke jaringan internal perusahaan. USB flash drive yang dilemparkan di tempat parkir di depan pintu masuk organisasi juga merupakan alat favorit yang digunakan penjahat cyber untuk memintas perimeter sarana keamanan informasi perusahaan atau keamanan informasi departemen, karena USB flash drive tersebut, dengan cara menghubungkannya ke komputer, memintas semua sarana perimeter perlindungan. Orang hanya bisa berharap bahwa sesuatu yang lebih modern dipasang di komputer daripada antivirus yang ketinggalan zaman dalam ideologi, yang tidak melihat adanya serangan yang ditargetkan yang ditujukan untuk pengorganisasian.

Contoh lain yang ditemui Cisco dua tahun lalu.

CEO sebuah perusahaan energi besar Rusia “terinfeksi” di laptop rumahnya dengan kode berbahaya WannaCry. Ini terjadi pada Jumat malam, tepat ketika WannaCry mulai menyebar ke seluruh dunia. Pada Sabtu pagi, direktur membawa laptop yang terinfeksi ke kantor. Nah, kemana lagi membawanya? Tidak ada spesialis IT di rumah, tetapi mereka sedang bekerja.

Sementara para spesialis ini, yang segera dipanggil oleh CEO, sedang berkendara ke kantor, kode jahat berhasil menyebar melalui jaringan perusahaan, karena CEO menghubungkan laptop ini ke jaringan perusahaan. Dia terhubung secara otomatis, setelah itu bahkan jaringan perusahaan yang terisolasi dari dunia luar menderita WannaCry.

Jelas bahwa Cisco dapat memiliki lebih banyak contoh seperti itu ketika karyawan, manajer, manajer menengah atau senior yang berpangkat tinggi atau resmi membawa perangkat rumah untuk bekerja, yang karena alasan tertentu dapat terinfeksi. Bahkan mungkin bukan hanya karyawan. Mungkin seorang auditor. Ini mungkin kontraktor yang membawa perangkat semacam ini sebagai bagian dari pemeliharaan rutin tertentu di situs yang dilindungi. Sebagai contoh, pada tahun 2003, itu karena kontraktor yang menghubungkan laptopnya ke jaringan internal di pembangkit listrik tenaga nuklir Davis - Besse di Amerika Serikat bahwa pembangkit tenaga nuklir terinfeksi oleh worm Conficker, yang menyebabkan reaktor ditutup dan pemadaman bergilir di seluruh pantai timur Amerika Serikat. .

Contoh lain ketika metode perlindungan perimeter tidak berfungsi adalah pengembang yang terlibat dalam DevOps, yang, sebagai aturan, memiliki "aturan main" sendiri, yang suka bekerja bukan pada komputer yang dikeluarkan oleh perusahaan, tetapi pada laptop mereka dengan perangkat lunak mereka, di mana tidak selalu mungkin untuk menempatkan beberapa cara perlindungan, dan ini adalah semacam "titik masuk" ke dalam jaringan perusahaan, atau pengenalan bookmark dalam perangkat lunak yang dikembangkan dalam organisasi.

Akhirnya, kita jangan melupakan awan.

Jika organisasi Anda menggunakan cloud secara luas, tidak ada perlindungan perimeter perusahaan yang akan membantu. Diperlukan untuk memperluas sistem keamanan di luar batas dan memonitor infrastruktur internal.

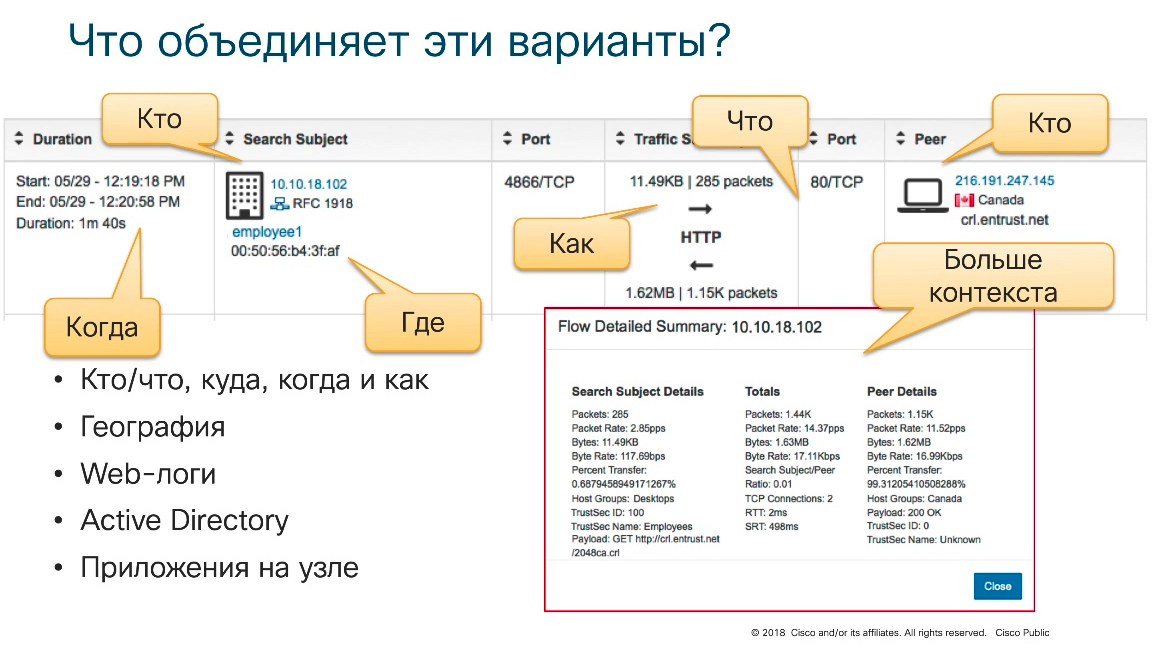

Protokol NetFlow, yang pada awalnya dikembangkan untuk Pemecahan Masalah, untuk menganalisis statistik lalu lintas jaringan, akan membantu dalam hal ini, tetapi karena kemampuannya, terutama karena fitur-fitur canggih yang ada di versi kesembilan dari protokol NetFlow, atau dalam versi standar IPFIX, dimungkinkan untuk menjawab pertanyaan yang menarik bagi para insinyur dari sudut pandang keamanan informasi (siapa?, apa?, kapan ?, bagaimana?, dalam volume apa? melakukan interaksi tertentu). Kemudian, setelah memberlakukan algoritma pengambilan keputusan yang tepat, menjadi mungkin untuk menarik kesimpulan tentang adanya ancaman tertentu, satu atau anomali lain, yang mungkin menarik dalam konteks keamanan informasi.

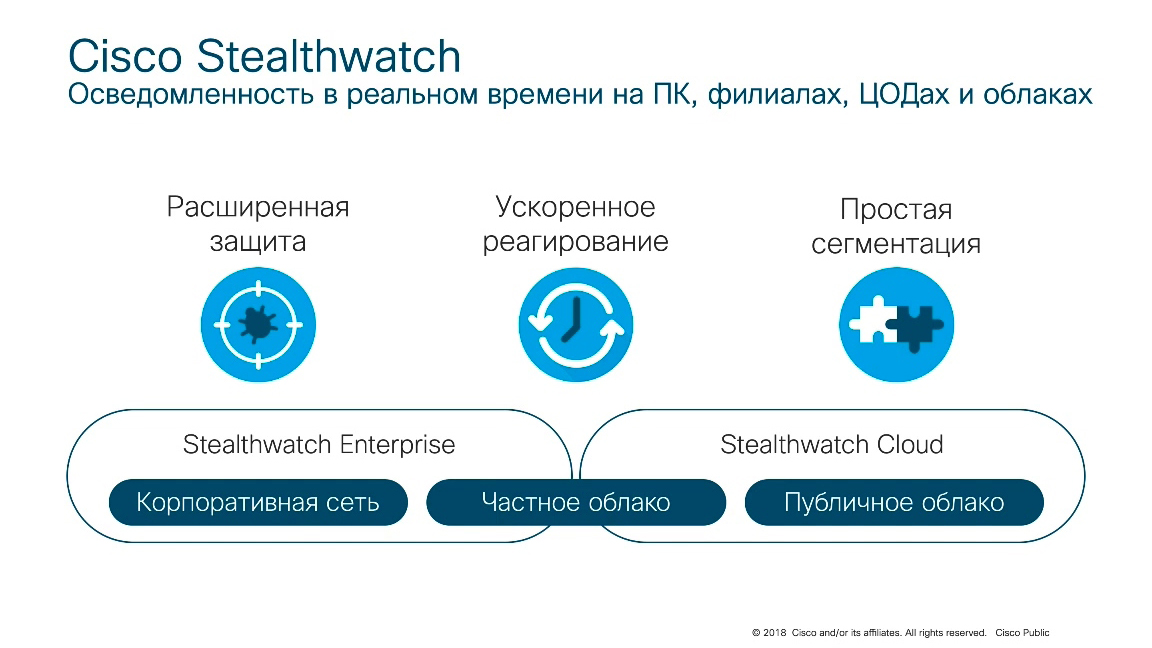

Salah satu contoh solusi yang menggunakan desain khusus ini untuk tujuan keamanan informasi adalah

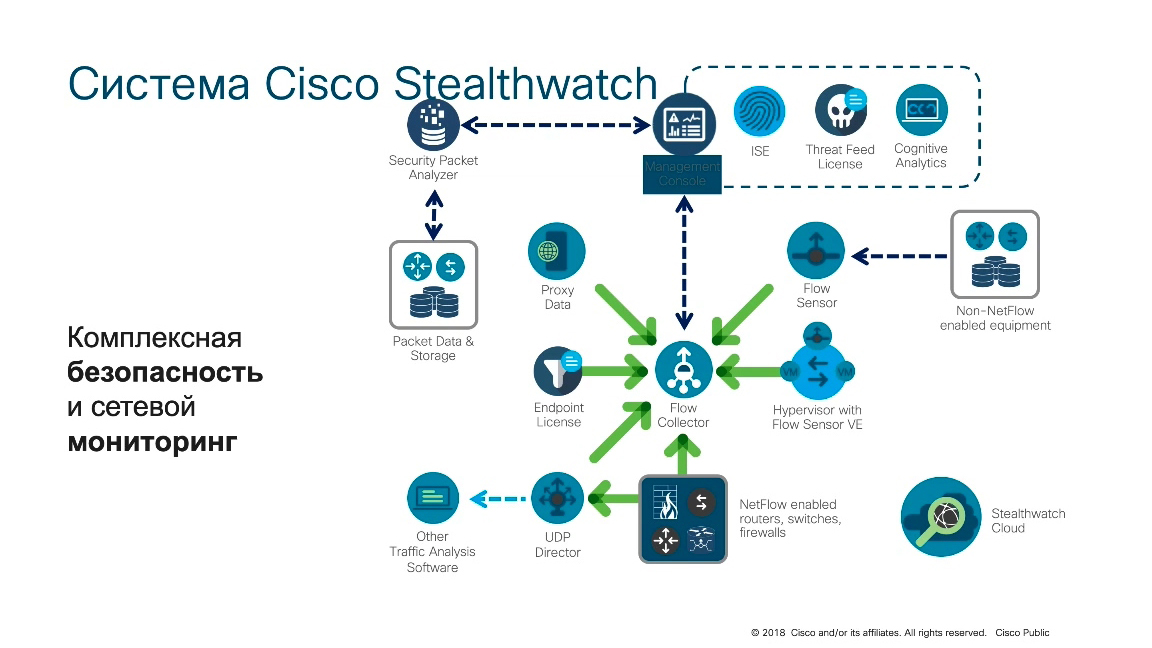

solusi Cisco Stealthwatch .

Ini adalah solusi yang menganalisis protokol Flow (tidak hanya NetFlow). Ini bisa menjadi sFlow, Jflow, IPFIX, NetStream - tidak masalah. Artinya, solusi ini akan bekerja tidak hanya pada infrastruktur Cisco, tetapi juga pada infrastruktur vendor lain (termasuk bahkan produsen Rusia yang mendukung protokol dengan Flow) atau ketika dimungkinkan untuk mentransfer lalu lintas melalui PAN atau Airspan ke solusi Cisco Stealthwatch, dan dengan mengorbankan analisis infrastruktur yang ada, adalah mungkin untuk mengidentifikasi anomali tertentu, ancaman tertentu dalam jaringan perusahaan atau departemen.

Salah satu perbedaan utama antara pendekatan ini dan perlindungan perimeter adalah bahwa administrator tidak perlu memasang sensor terpisah, memisahkan keran di titik kontrol jaringan pada titik kontrol.

Cisco mengubah infrastruktur jaringan yang ada menjadi sistem pemantauan terdistribusi semacam ini. Paling tidak, solusi stealthwatch Cisco terdiri dari dua komponen - Flow Collector, yang mengumpulkan data dari perangkat yang mendukung protokol Flow, dan konsol manajemen, yang bertanggung jawab untuk mengelola, memvisualisasikan, membuat laporan, dan sebagainya. Dalam kasus di mana, karena alasan tertentu, perangkat tidak mendukung Flow, atau dukungan untuk mengaktifkan Flow mengarah ke beban prosesor yang signifikan, apa yang disebut "Sensor aliran" dapat digunakan. Ini adalah solusi perangkat keras atau virtual yang melewati lalu lintas jaringan, mengirimkannya ke NetFlow dan mentransfernya ke Flow Collector. Dengan demikian, dimungkinkan untuk menghubungkan beberapa peralatan ke Sensor Aliran daripada menghubungkan port span yang awalnya tidak mendukung protokol Flow dan memberikan visibilitas penuh dan lebih besar dari jaringan internal, bukan hanya perimeternya.Selain sensor Arus, ada juga komponen seperti UDP Direcrot, yang memungkinkan Anda memproses data secara efisien dari situs jarak jauh. Ketika ada saluran Internet yang lemah antara situs remote dan kantor pusat, tetapi data NetFlow harus ditransmisikan, UDP Direcrot mengoptimalkan transmisi lalu lintas tersebut.Selain itu, Cisco telah mengembangkan protokol nvzFlow khusus, yang memungkinkan Anda untuk mengintegrasikan komponen jaringan dengan host, dan melalui modul Visibilitas Jaringan, modul yang dibangun ke dalam AnyConnect (ini adalah klien keamanan perangkat lunak yang menginstal pada Windows, Linux, Mac OS, iOS, Android dan sebagainya. ) Berkat ini, menjadi mungkin untuk menerjemahkan perilaku node, perilaku aplikasi pengguna ke dalam protokol yang mirip dengan NetFlow, dan secara otomatis menghubungkan peristiwa yang terjadi pada node dengan peristiwa yang terjadi di tingkat jaringan, sehingga meningkatkan keadaan pemantauan keamanan informasi dalam jaringan perusahaan atau departemen.Elemen lain yang dapat mengirim data ke Flow Collector adalah server proxy, dan dengan demikian Anda dapat mengkorelasikan data lapisan jaringan yang diperoleh setelah menganalisis NetFlow atau protokol Flow lainnya dan lapisan aplikasi yang kami terima dari berbagai server proxy, sehingga memungkinkan merekam pekerjaan enkripsi, interaksi dengan server perintah, operasi jaringan oleh jaringan Tor, dan sebagainya.Untuk mengumpulkan bukti aktivitas ilegal, untuk menyimpannya, melakukan penyelidikan, atau mentransfernya ke penegak hukum, solusi Cisco Stealthwatch berintegrasi dengan komponen Cisco Security Packet Analyzer, yang hanya menyimpan semua informasi yang diperlukan untuk penyelidikan lebih lanjut dan interaksi dengan lembaga penegak hukum.Yang paling menarik adalah bahwa solusi ini bekerja tidak hanya di dalam jaringan perusahaan / departemen, tidak hanya di dalam pusat data, tidak hanya di dalam situs industri (misalnya, dalam sistem kontrol proses otomatis), tetapi juga dapat bekerja pada berbagai platform cloud, sehingga solusi tunggal memungkinkan Anda untuk melihat area yang berbeda jaringan perusahaan atau departemen. Lihat anomali di dalamnya, lihat ancaman dan isyarat yang sesuai dan, jika perlu, blokir ancaman ini, dengan mengandalkan tidak hanya pada apa yang melewati batas perusahaan. Jika Anda melihat beberapa jenis flash drive, Wi-Fi tanpa kondom, menjatuhkan Raspberry Pi ke jaringan perusahaan, dan seterusnya, perimeter tidak akan melihat ini. Ini akan melihat Stealthwatch yang memantau dengan baik segala sesuatu yang melewati infrastruktur jaringan.Tidak peduli seberapa menyamar sebagai penyerang, ia akan selalu pergi melalui sakelar dan router yang kami temukan di jaringan perusahaan atau departemen. Dia tidak dapat mem-bypass mereka pada prinsipnya, dan dalam hal ini, Stealthwatch berfungsi, yang melihat semua lalu lintas jaringan dan, karena pengenaan sejumlah besar algoritma yang berbeda, dapat mendeteksi berbagai anomali atau ancaman.Ini terlihat sebagai berikut.

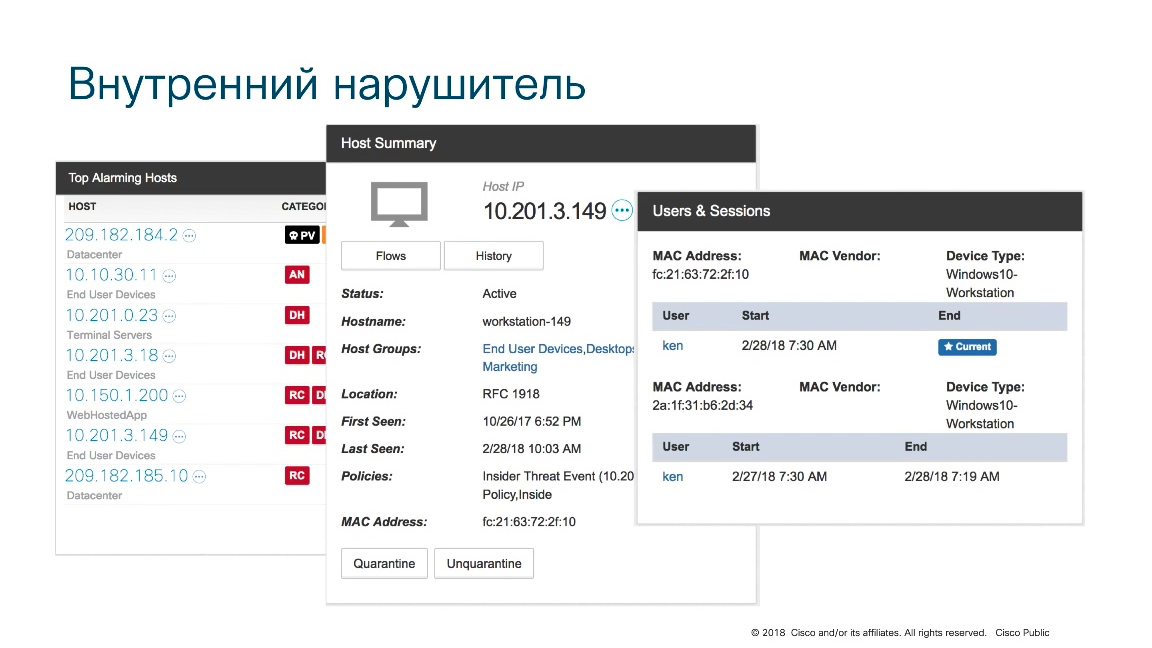

Paling tidak, solusi stealthwatch Cisco terdiri dari dua komponen - Flow Collector, yang mengumpulkan data dari perangkat yang mendukung protokol Flow, dan konsol manajemen, yang bertanggung jawab untuk mengelola, memvisualisasikan, membuat laporan, dan sebagainya. Dalam kasus di mana, karena alasan tertentu, perangkat tidak mendukung Flow, atau dukungan untuk mengaktifkan Flow mengarah ke beban prosesor yang signifikan, apa yang disebut "Sensor aliran" dapat digunakan. Ini adalah solusi perangkat keras atau virtual yang melewati lalu lintas jaringan, mengirimkannya ke NetFlow dan mentransfernya ke Flow Collector. Dengan demikian, dimungkinkan untuk menghubungkan beberapa peralatan ke Sensor Aliran daripada menghubungkan port span yang awalnya tidak mendukung protokol Flow dan memberikan visibilitas penuh dan lebih besar dari jaringan internal, bukan hanya perimeternya.Selain sensor Arus, ada juga komponen seperti UDP Direcrot, yang memungkinkan Anda memproses data secara efisien dari situs jarak jauh. Ketika ada saluran Internet yang lemah antara situs remote dan kantor pusat, tetapi data NetFlow harus ditransmisikan, UDP Direcrot mengoptimalkan transmisi lalu lintas tersebut.Selain itu, Cisco telah mengembangkan protokol nvzFlow khusus, yang memungkinkan Anda untuk mengintegrasikan komponen jaringan dengan host, dan melalui modul Visibilitas Jaringan, modul yang dibangun ke dalam AnyConnect (ini adalah klien keamanan perangkat lunak yang menginstal pada Windows, Linux, Mac OS, iOS, Android dan sebagainya. ) Berkat ini, menjadi mungkin untuk menerjemahkan perilaku node, perilaku aplikasi pengguna ke dalam protokol yang mirip dengan NetFlow, dan secara otomatis menghubungkan peristiwa yang terjadi pada node dengan peristiwa yang terjadi di tingkat jaringan, sehingga meningkatkan keadaan pemantauan keamanan informasi dalam jaringan perusahaan atau departemen.Elemen lain yang dapat mengirim data ke Flow Collector adalah server proxy, dan dengan demikian Anda dapat mengkorelasikan data lapisan jaringan yang diperoleh setelah menganalisis NetFlow atau protokol Flow lainnya dan lapisan aplikasi yang kami terima dari berbagai server proxy, sehingga memungkinkan merekam pekerjaan enkripsi, interaksi dengan server perintah, operasi jaringan oleh jaringan Tor, dan sebagainya.Untuk mengumpulkan bukti aktivitas ilegal, untuk menyimpannya, melakukan penyelidikan, atau mentransfernya ke penegak hukum, solusi Cisco Stealthwatch berintegrasi dengan komponen Cisco Security Packet Analyzer, yang hanya menyimpan semua informasi yang diperlukan untuk penyelidikan lebih lanjut dan interaksi dengan lembaga penegak hukum.Yang paling menarik adalah bahwa solusi ini bekerja tidak hanya di dalam jaringan perusahaan / departemen, tidak hanya di dalam pusat data, tidak hanya di dalam situs industri (misalnya, dalam sistem kontrol proses otomatis), tetapi juga dapat bekerja pada berbagai platform cloud, sehingga solusi tunggal memungkinkan Anda untuk melihat area yang berbeda jaringan perusahaan atau departemen. Lihat anomali di dalamnya, lihat ancaman dan isyarat yang sesuai dan, jika perlu, blokir ancaman ini, dengan mengandalkan tidak hanya pada apa yang melewati batas perusahaan. Jika Anda melihat beberapa jenis flash drive, Wi-Fi tanpa kondom, menjatuhkan Raspberry Pi ke jaringan perusahaan, dan seterusnya, perimeter tidak akan melihat ini. Ini akan melihat Stealthwatch yang memantau dengan baik segala sesuatu yang melewati infrastruktur jaringan.Tidak peduli seberapa menyamar sebagai penyerang, ia akan selalu pergi melalui sakelar dan router yang kami temukan di jaringan perusahaan atau departemen. Dia tidak dapat mem-bypass mereka pada prinsipnya, dan dalam hal ini, Stealthwatch berfungsi, yang melihat semua lalu lintas jaringan dan, karena pengenaan sejumlah besar algoritma yang berbeda, dapat mendeteksi berbagai anomali atau ancaman.Ini terlihat sebagai berikut. Gambar menunjukkan titik atas yang diperbaiki untuk interval waktu tertentu. Salah satu node ini memiliki alamat 10.201.3.149. Ini adalah workstation. Itu ada di grup perangkat pengguna. Dapat dilihat kapan dan aktivitas apa yang terjadi pada node ini. Anda dapat melihat kebijakan mana yang diterapkan pada simpul ini. Dapat dilihat jenis pengguna apa yang bekerja pada node ini, misalnya karena integrasi dengan direktori aktif. Dengan demikian, kami mengenal pengguna tertentu, karyawan tertentu dari organisasi, yang bekerja pada saat tertentu pada host ini dan ini memungkinkan untuk investigasi insiden yang lebih cepat.Tapi ini jauh dari semua yang bisa dilihat.

Gambar menunjukkan titik atas yang diperbaiki untuk interval waktu tertentu. Salah satu node ini memiliki alamat 10.201.3.149. Ini adalah workstation. Itu ada di grup perangkat pengguna. Dapat dilihat kapan dan aktivitas apa yang terjadi pada node ini. Anda dapat melihat kebijakan mana yang diterapkan pada simpul ini. Dapat dilihat jenis pengguna apa yang bekerja pada node ini, misalnya karena integrasi dengan direktori aktif. Dengan demikian, kami mengenal pengguna tertentu, karyawan tertentu dari organisasi, yang bekerja pada saat tertentu pada host ini dan ini memungkinkan untuk investigasi insiden yang lebih cepat.Tapi ini jauh dari semua yang bisa dilihat. Misalkan kita melihat peristiwa dengan tingkat kecurigaan yang sangat tinggi, yang disebut Indeks Kepedulian, dan kami ingin mendapatkan informasi lebih rinci tentang apa yang tersembunyi di balik peristiwa ini. Kami ingin mendapatkan semua koneksi terkait yang terkait dengan ancaman kebocoran informasi ini.

Misalkan kita melihat peristiwa dengan tingkat kecurigaan yang sangat tinggi, yang disebut Indeks Kepedulian, dan kami ingin mendapatkan informasi lebih rinci tentang apa yang tersembunyi di balik peristiwa ini. Kami ingin mendapatkan semua koneksi terkait yang terkait dengan ancaman kebocoran informasi ini. Setelah melakukan ini, ditemukan bahwa penyusup menggunakan protokol SSH untuk mengambil data dari jaringan internal perusahaan. Harap dicatat bahwa sementara hanya sekitar satu gigabyte data dikirim dari situs penyerang, lebih dari 160 GB data diterima. Ada kemungkinan bahwa kita berbicara tentang seorang penyerang yang mencoba untuk menangkap data yang dia kelola untuk "menjangkau" dan mengunduhnya ke komputernya.

Setelah melakukan ini, ditemukan bahwa penyusup menggunakan protokol SSH untuk mengambil data dari jaringan internal perusahaan. Harap dicatat bahwa sementara hanya sekitar satu gigabyte data dikirim dari situs penyerang, lebih dari 160 GB data diterima. Ada kemungkinan bahwa kita berbicara tentang seorang penyerang yang mencoba untuk menangkap data yang dia kelola untuk "menjangkau" dan mengunduhnya ke komputernya. Untuk apa?

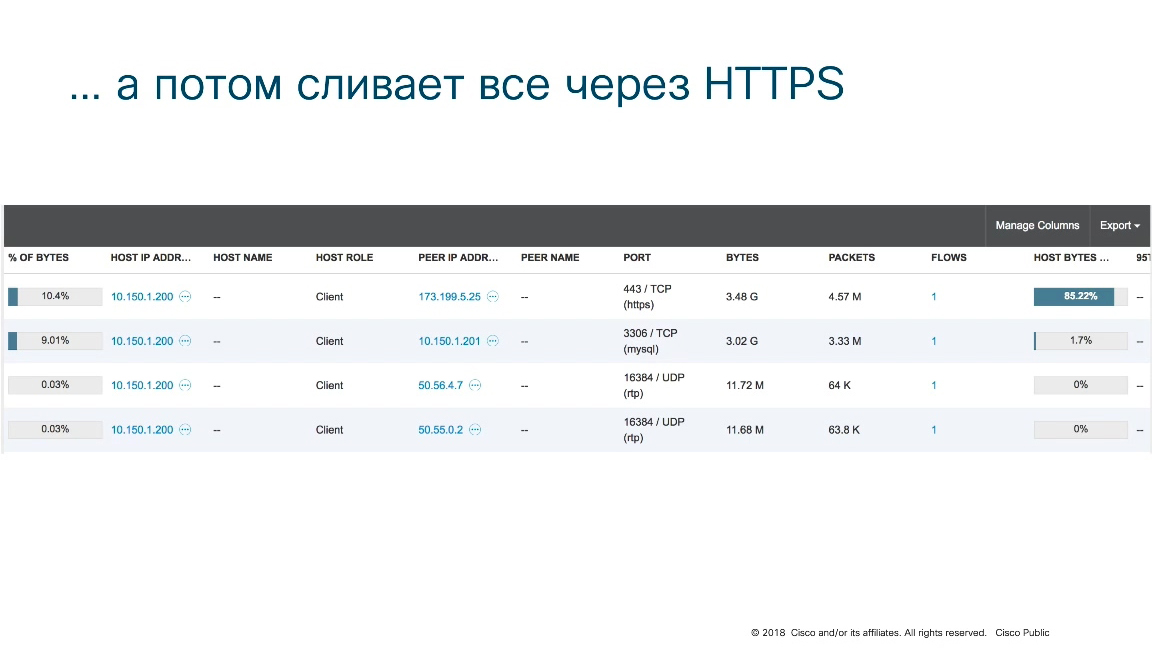

Di sini Stealthwatch juga membantu.Dalam kasus ini, dapat dilihat bahwa peretas "menggabungkan" data melalui koneksi HTTPS di suatu tempat ke host eksternal. Artinya, mungkin ini benar-benar seorang penyerang yang, seakan-akan mengingat kisah Snowden, pada awalnya menyalin semua data yang dapat dia jangkau sendiri, dan kemudian dia mencoba mentransfernya ke luar perusahaan. Dalam kasus Snowden, dia melakukan ini di media eksternal, membawanya keluar dari pos pemeriksaan. Dalam kasus ini, penyerang mencoba untuk "menggabungkan" data melalui HTTPS ke beberapa server perintah, ke cloud, atau di tempat lain.

Di sini Stealthwatch juga membantu.Dalam kasus ini, dapat dilihat bahwa peretas "menggabungkan" data melalui koneksi HTTPS di suatu tempat ke host eksternal. Artinya, mungkin ini benar-benar seorang penyerang yang, seakan-akan mengingat kisah Snowden, pada awalnya menyalin semua data yang dapat dia jangkau sendiri, dan kemudian dia mencoba mentransfernya ke luar perusahaan. Dalam kasus Snowden, dia melakukan ini di media eksternal, membawanya keluar dari pos pemeriksaan. Dalam kasus ini, penyerang mencoba untuk "menggabungkan" data melalui HTTPS ke beberapa server perintah, ke cloud, atau di tempat lain. Contoh lain tentang bagaimana Cisco Stealthwatch dapat membantu. Misalnya, penyebaran worm atau kode jahat di dalam jaringan perusahaan.Biasanya, untuk memperbaikinya, Anda perlu memiliki agen / agen di host. Mungkin ada antivirus. Ini bisa berupa keputusan kelas dan EDR (deteksi dan respons titik akhir). Mungkin ada hal lain yang, dengan menganalisis aktivitas pada node, mendeteksi tindakan kode berbahaya. Tetapi apa yang harus kita lakukan jika kita tidak dapat menginstal agen pada node (misalnya, agen ini terlalu "memakan" daya prosesor, atau menambah beban di atasnya, atau "memakan" RAM)? Komputer melambat dan karenanya tidak ingin meletakkan agen pelindung di atasnya (misalnya, di pusat data). Atau ini adalah segmen di mana Anda tidak dapat menempatkan agen perlindungan sama sekali. Itu bisa menjadi segmen industri (APCS), itu bisa menjadi segmen dengan sistem operasi yang agen pelindungnya belum dikembangkan. Mungkin ada banyak alasan. Dengan kata laintanpa adanya perlindungan dari tuan rumah, para insinyur tetap buta. Mereka memiliki satu-satunya sumber data untuk mendeteksi aktivitas berbahaya - ini adalah lalu lintas jaringan dan Stealthwatch lagi membantu di sini, yang dalam hal ini mencatat tindakan kode berbahaya. Acara pemindaian node terlihat, dan dalam detail acara ini, Anda dapat melihat bahwa aktivitas ini melekat dalam penyebaran cacing melalui jaringan.Ini bisa divisualisasikan.

Contoh lain tentang bagaimana Cisco Stealthwatch dapat membantu. Misalnya, penyebaran worm atau kode jahat di dalam jaringan perusahaan.Biasanya, untuk memperbaikinya, Anda perlu memiliki agen / agen di host. Mungkin ada antivirus. Ini bisa berupa keputusan kelas dan EDR (deteksi dan respons titik akhir). Mungkin ada hal lain yang, dengan menganalisis aktivitas pada node, mendeteksi tindakan kode berbahaya. Tetapi apa yang harus kita lakukan jika kita tidak dapat menginstal agen pada node (misalnya, agen ini terlalu "memakan" daya prosesor, atau menambah beban di atasnya, atau "memakan" RAM)? Komputer melambat dan karenanya tidak ingin meletakkan agen pelindung di atasnya (misalnya, di pusat data). Atau ini adalah segmen di mana Anda tidak dapat menempatkan agen perlindungan sama sekali. Itu bisa menjadi segmen industri (APCS), itu bisa menjadi segmen dengan sistem operasi yang agen pelindungnya belum dikembangkan. Mungkin ada banyak alasan. Dengan kata laintanpa adanya perlindungan dari tuan rumah, para insinyur tetap buta. Mereka memiliki satu-satunya sumber data untuk mendeteksi aktivitas berbahaya - ini adalah lalu lintas jaringan dan Stealthwatch lagi membantu di sini, yang dalam hal ini mencatat tindakan kode berbahaya. Acara pemindaian node terlihat, dan dalam detail acara ini, Anda dapat melihat bahwa aktivitas ini melekat dalam penyebaran cacing melalui jaringan.Ini bisa divisualisasikan. Kunjungi formulir ini.Visualisasi sedang terjadi dan kita dapat memahami di mana titik awalnya, yang selanjutnya berada di bawah distribusi dan dengan cepat melokalisasi masalah, mencegahnya berkembang di jaringan kami, mencegah penyerang memperluas "jembatan" di jaringan perusahaan atau departemen kami. Dan apa yang harus dilakukan dalam situasi di mana penyerang mulai aktif menggunakan enkripsi, seperti misalnya halnya dengan Equifax?

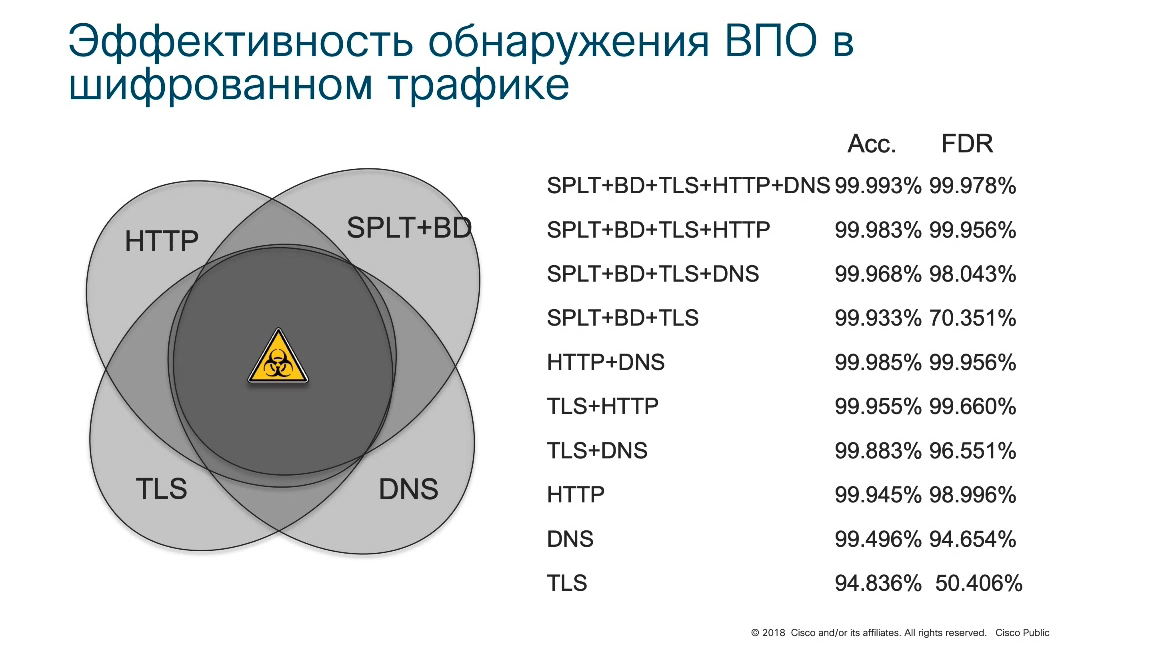

Kunjungi formulir ini.Visualisasi sedang terjadi dan kita dapat memahami di mana titik awalnya, yang selanjutnya berada di bawah distribusi dan dengan cepat melokalisasi masalah, mencegahnya berkembang di jaringan kami, mencegah penyerang memperluas "jembatan" di jaringan perusahaan atau departemen kami. Dan apa yang harus dilakukan dalam situasi di mana penyerang mulai aktif menggunakan enkripsi, seperti misalnya halnya dengan Equifax? Sayangnya, menurut statistik Cisco, penjahat cyber selama setahun terakhir telah 3 kali meningkatkan jumlah program jahat yang mereka gunakan untuk kegiatan mereka, atau lebih tepatnya, untuk menyembunyikannya - enkripsi. Dari teori diketahui bahwa algoritma enkripsi "benar" tidak dapat diretas. Untuk memahami apa yang tersembunyi di dalam lalu lintas terenkripsi, Anda harus mendekripsi tahu kunci, atau mencoba mendekripsi dengan berbagai trik, baik dengan meretasnya di dahi, atau menggunakan beberapa kerentanan dalam protokol kriptografi.Bahkan, ternyata dalam praktiknya ada metode lain untuk menganalisis lalu lintas terenkripsi tanpa mendekripsi. Metode ini hanya disebut "pembelajaran mesin." Ternyata jika sejumlah besar lalu lintas yang digunakan oleh penjahat dunia maya diterapkan pada input dari classifier khusus dan dilatih untuk mengklasifikasikan tindakan jahat semacam ini, bahkan di dalam lalu lintas terenkripsi yang tidak dapat kita dekripsi atau dekripsi, sistem dapat mendeteksi dengan tingkat probabilitas yang sangat tinggi. kode berbahaya di dalam lalu lintas terenkripsi.

Sayangnya, menurut statistik Cisco, penjahat cyber selama setahun terakhir telah 3 kali meningkatkan jumlah program jahat yang mereka gunakan untuk kegiatan mereka, atau lebih tepatnya, untuk menyembunyikannya - enkripsi. Dari teori diketahui bahwa algoritma enkripsi "benar" tidak dapat diretas. Untuk memahami apa yang tersembunyi di dalam lalu lintas terenkripsi, Anda harus mendekripsi tahu kunci, atau mencoba mendekripsi dengan berbagai trik, baik dengan meretasnya di dahi, atau menggunakan beberapa kerentanan dalam protokol kriptografi.Bahkan, ternyata dalam praktiknya ada metode lain untuk menganalisis lalu lintas terenkripsi tanpa mendekripsi. Metode ini hanya disebut "pembelajaran mesin." Ternyata jika sejumlah besar lalu lintas yang digunakan oleh penjahat dunia maya diterapkan pada input dari classifier khusus dan dilatih untuk mengklasifikasikan tindakan jahat semacam ini, bahkan di dalam lalu lintas terenkripsi yang tidak dapat kita dekripsi atau dekripsi, sistem dapat mendeteksi dengan tingkat probabilitas yang sangat tinggi. kode berbahaya di dalam lalu lintas terenkripsi. Harap perhatikan akurasi deteksi adalah 99,99%. Positif palsu adalah seratus persen. Artinya, berdasarkan analisis telemetri yang diterima Cisco dari peralatan jaringan, bahkan tanpa transformasi kriptografi, dapat dikatakan bahwa aktivitas jahat tersembunyi di dalam lalu lintas terenkripsi ini atau itu dan ini memungkinkan pemantauan yang lebih efisien dari infrastruktur internal.Saat ini, banyak perusahaan, banyak aplikasi layanan pindah ke protokol TLS 1.3.yang tidak dapat didekripsi pada awalnya. Artinya, ia dirancang secara khusus sehingga tidak mungkin untuk membuat Manusia yang legal di Tengah. Ini dilakukan untuk memastikan privasi data pengguna. Privasi pengguna ini, sayangnya, tidak berperan, tetapi terhadap layanan keamanan perusahaan, yang sebelumnya (sebelum TLS 1.3) masih bisa mendekripsi lalu lintas pada perimeter menggunakan berbagai SCAffolders, tetapi sekarang, sayangnya, sudah melakukannya tidak mungkin. Namun teknologi yang tertanam dalam Cisco Stealthwatch yang disebut Encrypted Traffic Analytics memungkinkan tanpa dekripsi lalu lintasmengerti apa yang ada di dalamnya. Tentu saja, tidak ada yang akan mengerti apa yang tertulis di sana. Ini tidak mungkin. Kriptografi bekerja di sini. Tetapi Anda dapat memahami jenis lalu lintas ini dan jika berbahaya, maka buat keputusan yang sesuai.

Harap perhatikan akurasi deteksi adalah 99,99%. Positif palsu adalah seratus persen. Artinya, berdasarkan analisis telemetri yang diterima Cisco dari peralatan jaringan, bahkan tanpa transformasi kriptografi, dapat dikatakan bahwa aktivitas jahat tersembunyi di dalam lalu lintas terenkripsi ini atau itu dan ini memungkinkan pemantauan yang lebih efisien dari infrastruktur internal.Saat ini, banyak perusahaan, banyak aplikasi layanan pindah ke protokol TLS 1.3.yang tidak dapat didekripsi pada awalnya. Artinya, ia dirancang secara khusus sehingga tidak mungkin untuk membuat Manusia yang legal di Tengah. Ini dilakukan untuk memastikan privasi data pengguna. Privasi pengguna ini, sayangnya, tidak berperan, tetapi terhadap layanan keamanan perusahaan, yang sebelumnya (sebelum TLS 1.3) masih bisa mendekripsi lalu lintas pada perimeter menggunakan berbagai SCAffolders, tetapi sekarang, sayangnya, sudah melakukannya tidak mungkin. Namun teknologi yang tertanam dalam Cisco Stealthwatch yang disebut Encrypted Traffic Analytics memungkinkan tanpa dekripsi lalu lintasmengerti apa yang ada di dalamnya. Tentu saja, tidak ada yang akan mengerti apa yang tertulis di sana. Ini tidak mungkin. Kriptografi bekerja di sini. Tetapi Anda dapat memahami jenis lalu lintas ini dan jika berbahaya, maka buat keputusan yang sesuai. Di sini terlihat seperti apa teknologi Analytics Lalu Lintas Terenkripsi.Dapat dilihat bahwa informasi tersebut dibocorkan (tulisan "Exfiltration" - kebocoran data) dari node tertentu, yang sedang dikerjakan oleh pengguna dengan nama Roland Torsiello dan tanda "Enkripsi" terlihat. Ini berarti lalu lintas dienkripsi. Artinya, meskipun ada enkripsi, masih mungkin untuk mencatat fakta kebocoran informasi, yaitu kerusakan sumber daya perusahaan.

Di sini terlihat seperti apa teknologi Analytics Lalu Lintas Terenkripsi.Dapat dilihat bahwa informasi tersebut dibocorkan (tulisan "Exfiltration" - kebocoran data) dari node tertentu, yang sedang dikerjakan oleh pengguna dengan nama Roland Torsiello dan tanda "Enkripsi" terlihat. Ini berarti lalu lintas dienkripsi. Artinya, meskipun ada enkripsi, masih mungkin untuk mencatat fakta kebocoran informasi, yaitu kerusakan sumber daya perusahaan. Saya ingin mencatat bahwa solusi Cisco Stealthwatch memiliki sejumlah fitur yang sangat penting. Manfaat penting.

Saya ingin mencatat bahwa solusi Cisco Stealthwatch memiliki sejumlah fitur yang sangat penting. Manfaat penting.- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- Dan yang paling menarik. Terlepas dari kenyataan bahwa solusi Cisco Stealthwatch dikembangkan dan ditawarkan oleh Cisco, yang harus dilindungi di jantung jaringan, mungkin tidak hanya infrastruktur Cisco , tetapi juga struktur berbagai pabrikan lain. Dalam hal ini, Cisco Vendor Agnostic (sistem keamanan pabrikan). Tidak masalah apa yang "terletak" di dasar. Bisa jadi Cisco, bisa Huawei, bisa Juniper, 3com, Hewlett, bisa jadi pabrikan Rusia seperti Polygon, Rusteletech, Zelax, Natex dan sebagainya. Infrastruktur jaringan apa pun yang mendukung protokol Flow atau SPAN / RSPAN dapat diubah menjadi sistem deteksi serangan terdistribusi.

Setelah beberapa aktivitas berbahaya dicatat, muncul pertanyaan: "Bagaimana cara memblokirnya?".

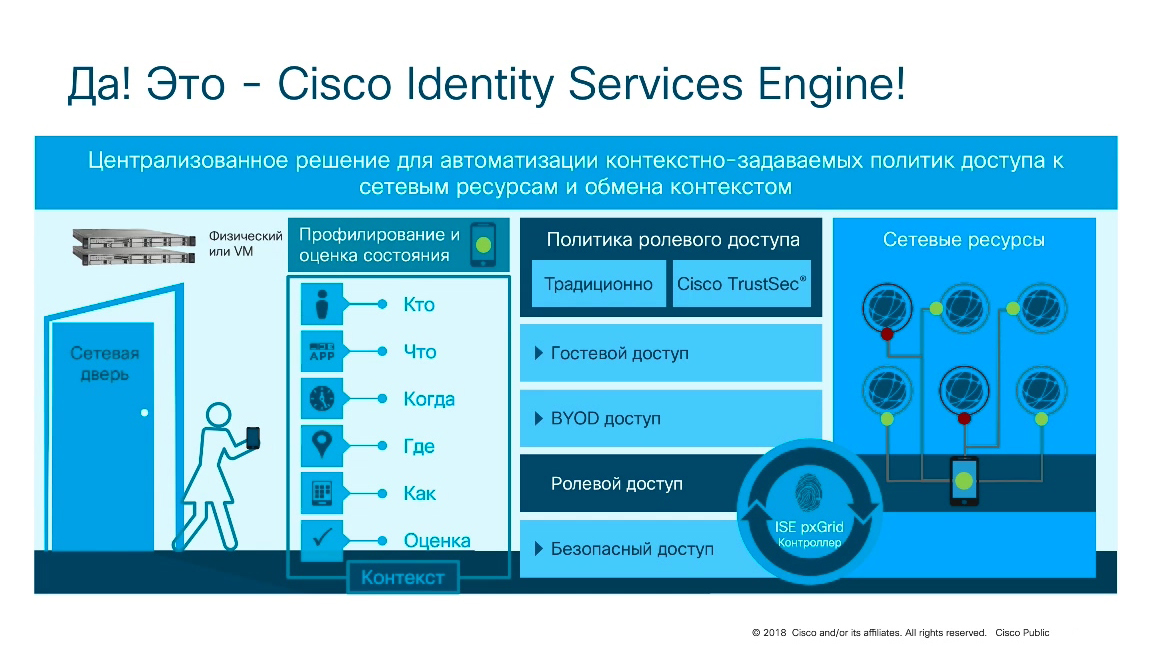

Dalam hal ini, solusi

Cisco ISE (Identity Services Engine) sangat cocok, yang mengubah infrastruktur jaringan yang telah berubah menjadi sistem deteksi serangan terdistribusi, Cisco ISE mengubahnya menjadi

firewall terdistribusi . Ini adalah ketika setiap switch, setiap router, setiap titik akses digunakan sebagai titik keputusan - "memulai atau tidak memulai?", "Memulai pengguna?", "Memulai perangkat?", "Memulai aplikasi?" ke sumber daya yang diminta. Cisco ISE mengubah infrastruktur yang ada (dan bukan hanya asal Cisco, ini dapat dilakukan pada vendor lain) menjadi firewall terdistribusi. Jika NG Firewall (misalnya, Cisco FirePower) dan NGIPS (misalnya, Cisco Firepower IPS) biasanya digunakan pada perimeter, maka bundel Cisco Stealthwatch dan Cisco ISE dapat digunakan pada jaringan internal.

Bersama-sama, mereka memungkinkan Anda untuk memantau dan mengontrol akses ke infrastruktur internal, secara signifikan mengurangi area serangan dan, yang paling penting, bahwa mereka dapat diintegrasikan dengan alat pertahanan perimeter dan mereka memiliki satu kebijakan keamanan ujung-ke-ujung. Dalam hal solusi Cisco tidak ada pada perimeter, bagaimanapun, karena Cisco ISE, Anda dapat membuat kebijakan keamanan tunggal ujung ke ujung, sehingga meningkatkan keamanan sumber daya perusahaan / departemen dari tindakan penyusup yang telah belajar cara memintas sistem perlindungan perimeter dengan berbagai cara.

Presentasi video:

Presentasi audio:

Untuk semua informasi yang diberikan, terima kasih banyak kepada Cisco dan

Alexey Lukatsky