Menyelidiki kasus yang berkaitan dengan phishing, botnet, transaksi penipuan dan kelompok peretas kriminal, pakar Grup-IB telah menggunakan analisis grafik selama bertahun-tahun untuk mengidentifikasi semua jenis koneksi. Kasing yang berbeda memiliki susunan datanya sendiri, algoritme identifikasi koneksi mereka sendiri, dan antarmuka yang dirancang untuk tugas tertentu. Semua alat ini merupakan pengembangan internal Grup-IB dan hanya tersedia untuk karyawan kami.

Analisis grafik infrastruktur jaringan (

grafik jaringan ) adalah alat internal pertama yang kami bangun ke dalam semua produk publik perusahaan. Sebelum membuat grafik jaringan kami sendiri, kami menganalisis banyak perkembangan serupa di pasar dan tidak menemukan satu pun produk yang akan memuaskan kebutuhan kami sendiri. Pada artikel ini kita akan berbicara tentang bagaimana kita membuat grafik jaringan, bagaimana menggunakannya dan kesulitan apa yang kita temui.

Dmitry Volkov, CTO Group-IB dan Kepala Cyber Intelligence

Apa yang dapat dilakukan oleh grafik jaringan Grup-IB?

Investigasi

Sejak berdirinya Group-IB pada tahun 2003 hingga saat ini, identifikasi, deanon, dan pertanggungjawaban penjahat cyber telah menjadi prioritas utama dalam pekerjaan kami. Tidak ada investigasi serangan cyber yang dapat dilakukan tanpa analisis infrastruktur jaringan penyerang. Di awal perjalanan kami, itu adalah "pekerjaan manual" yang agak melelahkan untuk menemukan hubungan yang dapat membantu mengidentifikasi penjahat: informasi tentang nama domain, alamat IP, sidik jari digital server, dll.

Sebagian besar penyerang mencoba untuk bertindak secara anonim di jaringan. Namun, seperti semua orang, mereka melakukan kesalahan. Tugas utama analisis ini adalah untuk menemukan proyek-proyek bersejarah para penyerang "putih" atau "abu-abu" yang bersinggungan dengan infrastruktur jahat yang digunakan dalam insiden aktual yang sedang kami selidiki. Jika mungkin untuk mendeteksi "proyek putih", maka menemukan penyerang, sebagai suatu peraturan, menjadi tugas yang sepele. Dalam kasus "abu-abu," dibutuhkan lebih banyak waktu dan upaya untuk mencari, karena pemiliknya mencoba menganonimkan atau menyembunyikan data pendaftaran, tetapi kemungkinannya tetap cukup tinggi. Sebagai aturan, pada awal kegiatan kriminal mereka, penyerang kurang memperhatikan keamanan mereka sendiri dan membuat lebih banyak kesalahan, sehingga semakin dalam kita bisa terjun ke dalam sejarah, semakin tinggi peluang investigasi yang berhasil. Itulah sebabnya grafik jaringan dengan riwayat yang baik adalah elemen yang sangat penting dari penyelidikan semacam itu. Sederhananya, semakin dalam data historis yang dimiliki perusahaan, semakin baik grafiknya. Misalkan sebuah kisah 5 tahun dapat membantu menyelesaikan, secara kondisional, 1-2 dari 10 kejahatan, dan sebuah kisah 15 tahun memberi peluang untuk menyelesaikan semua sepuluh.

Mendeteksi phishing dan penipuan

Setiap kali kami menerima tautan mencurigakan ke sumber daya phishing, penipuan, atau bajakan, kami secara otomatis membuat grafik sumber daya jaringan terkait dan memeriksa semua host yang ditemukan untuk konten yang serupa. Ini memungkinkan Anda menemukan kedua situs phishing lama yang aktif tetapi tidak dikenal, dan yang baru yang disiapkan untuk serangan di masa mendatang, tetapi belum digunakan. Contoh mendasar yang cukup umum: kami menemukan situs phishing di server dengan hanya 5 situs. Dengan memeriksa masing-masing, kami juga menemukan konten phishing di situs lain, yang berarti kami dapat memblokir 5 alih-alih 1.

Pencarian Backend

Proses ini diperlukan untuk menetapkan di mana server jahat sebenarnya berada.

99% toko kartu, forum peretasan, banyak sumber daya phishing, dan server jahat lainnya bersembunyi di balik server proxy mereka sendiri dan proksi layanan yang sah, misalnya, Cloudflare. Mengetahui tentang backend nyata sangat penting untuk investigasi: diketahui penyedia hosting tempat Anda dapat menghapus server, menjadi mungkin untuk membangun koneksi dengan proyek berbahaya lainnya.

Misalnya, Anda memiliki situs phishing untuk mengumpulkan data kartu bank yang memutuskan ke alamat IP 11/11/11/11, dan alamat toko kartu yang memutuskan ke alamat IP 22.22.22.22. Selama analisis, ternyata situs phishing dan toko kartu memiliki alamat IP backend yang sama, misalnya, 33.33.33.33. Pengetahuan ini memungkinkan Anda untuk membangun tautan antara serangan phishing dan toko kartu di mana, mungkin, mereka menjual data kartu bank.

Korelasi acara

Ketika Anda memiliki dua pemicu yang berbeda (misalnya, pada IDS) dengan malware yang berbeda dan server yang berbeda untuk mengendalikan serangan, Anda akan menganggapnya sebagai dua peristiwa independen. Tetapi jika ada koneksi yang baik antara infrastruktur jahat, maka menjadi jelas bahwa ini bukan serangan yang berbeda, tetapi tahap satu, serangan multi-tahap yang lebih kompleks. Dan jika salah satu peristiwa sudah dikaitkan dengan kelompok penyerang, maka yang kedua juga dapat dikaitkan dengan kelompok yang sama. Tentu saja, proses atribusi jauh lebih kompleks, jadi perlakukan tulisan sebagai contoh sederhana.

Indikator pengayaan

Kami tidak akan terlalu memperhatikan hal ini, karena ini adalah skenario paling umum untuk menggunakan grafik dalam keamanan dunia maya: Anda memberikan satu indikator ke input, dan Anda mendapatkan berbagai indikator terkait di output.

Deteksi pola

Identifikasi pola sangat penting untuk perburuan yang efektif. Grafik tidak hanya memungkinkan menemukan elemen terkait, tetapi juga mengungkapkan properti umum yang melekat pada kelompok peretas tertentu. Mengetahui fitur unik semacam itu memungkinkan Anda mengenali infrastruktur penyerang bahkan pada tahap persiapan dan tanpa bukti mengkonfirmasi serangan, seperti email phishing atau malware.

Mengapa kami membuat grafik jaringan kami sendiri?

Saya ulangi bahwa kami mempertimbangkan solusi dari pemasok yang berbeda sebelum kami sampai pada kesimpulan bahwa kami perlu mengembangkan alat kami sendiri yang dapat melakukan apa yang tidak ditemukan dalam produk yang ada. Butuh beberapa tahun untuk membuatnya, di mana kami telah benar-benar mengubahnya lebih dari sekali. Namun, terlepas dari periode pengembangan yang panjang, kami masih belum menemukan satu pun analog yang akan memenuhi persyaratan kami. Dengan menggunakan produk kami sendiri, kami dapat memecahkan hampir semua masalah yang kami temukan dalam grafik jaringan yang ada. Di bawah ini kami mempertimbangkan masalah ini secara rinci:

Cara kerja grafik kami

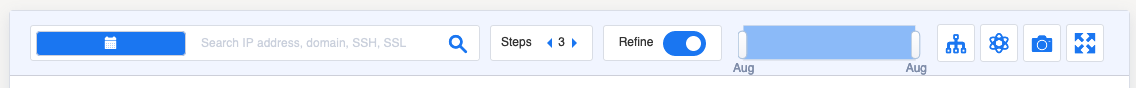

Untuk mulai menggunakan grafik jaringan, Anda harus memasukkan domain, alamat IP, email atau sidik jari dari sertifikat SSL di kotak pencarian. Ada tiga kondisi yang dapat dikontrol seorang analis: waktu, kedalaman langkah, dan pembersihan.

Waktu

Waktu - tanggal atau interval saat item pencarian digunakan untuk tujuan jahat. Jika Anda tidak menentukan parameter ini, sistem akan menentukan interval kepemilikan terakhir dari sumber ini. Misalnya, pada 11 Juli, Eset menerbitkan

laporan tentang bagaimana Buhtrap menggunakan eksploitasi 0 hari untuk spionase dunia maya. Di akhir laporan ada 6 indikator. Salah satunya, secure-telemetry [.] Net, didaftarkan ulang pada 16 Juli. Karenanya, jika Anda membuat grafik setelah 16 Juli, Anda akan menerima hasil yang tidak relevan. Tetapi jika Anda menunjukkan bahwa domain ini digunakan sebelum tanggal ini, maka 126 domain baru dan 69 alamat IP yang tidak tercantum dalam laporan Eset jatuh pada grafik:

- ukrfreshnews [.] com

- unian-search [.] com

- vesti-world [.] info

- runewsmeta [.] com

- foxnewsmeta [.] biz

- sobesednik-meta [.] info

- rian-ua [.] net

- dan lainnya

Selain indikator jaringan, kami segera menemukan tautan ke file jahat yang memiliki tautan ke infrastruktur ini dan tag yang memberi tahu kami bahwa Meterpreter, AZORult digunakan.

Yang hebat adalah Anda mendapatkan hasil ini dalam satu detik dan Anda tidak perlu lagi menghabiskan waktu menganalisis data. Tentu saja, pendekatan ini kadang-kadang mengurangi waktu untuk investigasi beberapa kali, yang seringkali kritis.

Jumlah langkah atau kedalaman rekursi yang dengannya grafik akan dibangun

Secara default, kedalamannya adalah 3. Ini berarti bahwa semua elemen yang terkait langsung akan ditemukan dari elemen yang diperlukan, maka setiap elemen baru akan dibangun koneksi baru ke elemen lain, dan dari elemen baru dari langkah terakhir akan ada elemen baru.

Ambil contoh yang tidak terkait dengan eksploitasi APT dan 0 hari. Baru-baru ini di Habré menggambarkan sebuah kasus menarik dengan penipuan yang terkait dengan cryptocurrency. — themcx[.]co, Miner Coin Exchange phone-lookup[.]xyz, .

, . , 4 . 230 39 IP-. 2 : , , :

“ ” . , . : , - ? : , , = 1. .

whois, DNS, .

APT- , . , , , .

. — lloydsbnk-uk[.]com, 3 , 250 , 2015 . , , .

2 .

, 2019 -, . , swift-department.com, saudconsultancy.com, vbgrigoryanpartners.com.

Cobalt gang

2018 Cobalt, , .

hXXps://nationalbank.bz/Doc/Prikaz.doc. , powershell, hXXp://wateroilclub.com/file/dwm.exe %Temp%\einmrmdmy.exe. %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, hXXp://admvmsopp.com/rilruietguadvtoefmuy.

, . nationalbank[.]bz , .

IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

Kesimpulan

, , , . . , , , . “” , . , . . Group-IB . . , , , , .