Bukan rahasia lagi bahwa salah satu alat bantu umum, yang tanpanya perlindungan data di jaringan terbuka tidak mungkin, adalah teknologi sertifikat digital. Namun, bukan rahasia bahwa kelemahan utama dari teknologi ini adalah kepercayaan tanpa syarat di pusat-pusat yang mengeluarkan sertifikat digital. Andrey Chmora, Direktur Teknologi dan Inovasi di ENCRY, telah mengusulkan pendekatan baru untuk mengatur Infrastruktur Kunci Publik (

PKI ), yang akan membantu menghilangkan kekurangan saat ini dan yang menggunakan teknologi registri terdistribusi (blockchain). Tetapi hal pertama yang pertama.

Jika Anda terbiasa dengan prinsip-prinsip pengoperasian infrastruktur kunci publik yang ada dan mengetahui kekurangan kuncinya, maka Anda dapat langsung menuju ke deskripsi tentang apa yang kami usulkan untuk diubah.Apa itu tanda tangan dan sertifikat digital?Interaksi di Internet selalu melibatkan transfer data. Kita semua tertarik untuk memastikan bahwa data dikirimkan secara aman. Tetapi apakah keamanan itu? Layanan keamanan yang paling banyak diminta adalah kerahasiaan, integritas, dan keaslian. Untuk ini, metode kriptografi asimetris, atau kriptografi dengan kunci publik, saat ini digunakan.

Untuk mulai dengan, untuk menggunakan metode ini, subjek interaksi harus memiliki dua kunci pasangan individu - publik dan rahasia. Dengan bantuan mereka, layanan keamanan yang kami sebutkan di atas disediakan.

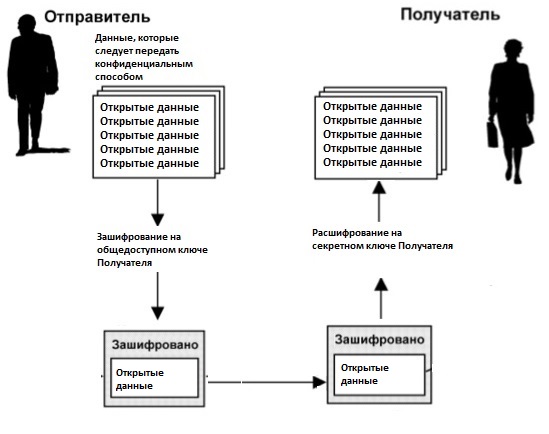

Bagaimana kerahasiaan pengiriman informasi tercapai? Sebelum mengirim data, pelanggan yang mengirim mengenkripsi (mengkonversi secara kriptografis) membuka data menggunakan kunci publik penerima, dan pengirim mendekripsi sandi yang diterima menggunakan sepasang kunci rahasia.

Bagaimana integritas dan keaslian informasi yang dikirimkan tercapai? Untuk mengatasi masalah ini, mekanisme lain telah dibuat. Data terbuka tidak dienkripsi, tetapi dengan itu hasil menerapkan fungsi hash kriptografis - gambar "terkompresi" dari urutan data input - dienkripsi. Hasil hashing semacam itu disebut "intisari", dan enkripsi dilakukan pada kunci rahasia pelanggan pengirim ("saksi"). Enkripsi cerna menghasilkan tanda tangan digital. Ini, bersama dengan teks biasa, ditransmisikan ke penerima-pelanggan ("resensi"). Dia mendekripsi tanda tangan digital pada kunci publik saksi dan membandingkannya dengan hasil menerapkan fungsi hash kriptografis, yang verifikator hitung secara independen berdasarkan data terbuka yang diterima. Jika mereka cocok, maka ini menunjukkan bahwa data ditransmisikan dalam bentuk otentik dan integral tepat oleh pelanggan pengirim, dan tidak dimodifikasi oleh penyerang.

Sebagian besar sumber daya yang bekerja dengan data pribadi dan informasi pembayaran (bank, perusahaan asuransi, maskapai penerbangan, sistem pembayaran, serta portal pemerintah seperti layanan pajak) secara aktif menggunakan metode kriptografi asimetris.

Apa yang harus dilakukan dengan sertifikat digital? Semuanya sederhana. Dalam proses pertama dan dalam proses kedua, kunci publik terlibat, dan karena mereka memainkan peran sentral, sangat penting untuk memastikan bahwa kunci tersebut benar-benar milik pengirim (saksi, dalam hal verifikasi tanda tangan) atau penerima, dan tidak diganti dengan kunci para penyerang. Untuk ini, ada sertifikat digital yang dapat memastikan keaslian dan integritas kunci publik.

Catatan: keaslian dan integritas kunci publik diverifikasi dengan cara yang persis sama dengan keaslian dan integritas data terbuka, yaitu, menggunakan tanda tangan digital elektronik (EDS). Dari mana datangnya sertifikat digital?Penerbitan dan pemeliharaan sertifikat digital adalah tanggung jawab otoritas sertifikasi tepercaya, atau Otoritas Sertifikasi (CA). Pemohon meminta penerbitan sertifikat di CA, lolos identifikasi di Pusat Pendaftaran (CR) dan menerima sertifikat di CA. CA menjamin bahwa kunci publik dari sertifikat adalah milik entitas yang menerbitkannya.

Jika Anda tidak mengonfirmasi keaslian kunci publik, maka penyerang selama transfer / penyimpanan kunci ini dapat menggantinya dengan miliknya. Jika substitusi terjadi, penyerang akan dapat mendekripsi semua yang dikirimkan oleh pelanggan pengirim ke pelanggan penerima, atau mengubah data terbuka sesuai kebijaksanaannya.

Sertifikat digital digunakan di mana pun ada kriptografi asimetris. Salah satu sertifikat digital yang paling umum adalah sertifikat SSL untuk mode interaksi yang aman melalui protokol HTTPS. Ratusan perusahaan yang terdaftar di berbagai yurisdiksi terlibat dalam masalah sertifikat SSL. Bagian utama jatuh pada lima hingga sepuluh pusat tepercaya besar: IdenTrust, Comodo, GoDaddy, GlobalSign, DigiCert, CERTUM, Actalis, Secom, Trustwave.

CA dan CR adalah komponen PKI, yang juga meliputi:

- Open Directory - Database yang dapat diakses publik yang menyediakan penyimpanan sertifikat digital yang andal.

- Daftar pencabutan sertifikat adalah basis data yang dapat diakses publik yang menyediakan penyimpanan yang dapat diandalkan dari sertifikat digital kunci publik yang dicabut (misalnya, karena kompromi dari kunci rahasia pribadi). Pelaku infrastruktur dapat mengakses database ini sendiri, atau mereka dapat menggunakan Protokol Status Sertifikasi Online (OCSP) khusus, yang menyederhanakan proses verifikasi.

- Pengguna sertifikat - entitas yang dilayani PKI yang telah menandatangani perjanjian pengguna dengan CA dan memverifikasi tanda tangan digital dan / atau mengenkripsi data berdasarkan kunci publik dari sertifikat.

- Pelanggan adalah entitas yang dilayani oleh PKI yang memiliki kunci pribadi, pasangan kunci publik dari sertifikat, dan telah menandatangani perjanjian pelanggan dengan CA. Pelanggan dapat menjadi pengguna sertifikat pada saat yang sama.

Dengan demikian, entitas tepercaya dari infrastruktur kunci publik, yang meliputi CA, CR, dan direktori terbuka, bertanggung jawab untuk:

1. Verifikasi identitas pemohon.

2. Membuat profil sertifikat kunci publik.

3. Masalah sertifikat kunci publik untuk pemohon, yang identitasnya diverifikasi secara otentik.

4. Ubah status sertifikat kunci publik.

5. Memberikan informasi tentang status terkini dari sertifikat kunci publik.

Kerugian PKI, apa itu?Kelemahan mendasar PKI adalah keberadaan entitas tepercaya.

Pengguna tentu harus mempercayai CA dan MD . Namun, seperti yang ditunjukkan oleh praktik, kepercayaan tanpa syarat penuh dengan konsekuensi serius.

Selama sepuluh tahun terakhir, beberapa skandal besar terkait kerentanan infrastruktur telah terjadi di bidang ini.

- Pada tahun 2010, malware Stuxnet mulai menyebar di jaringan, yang ditandatangani menggunakan sertifikat digital curian dari RealTek dan JMicron.

- Pada 2017, Google menuduh Symantec menerbitkan sejumlah besar sertifikat palsu.

Pada saat itu, Symantec adalah salah satu CA terbesar dalam hal output. Di browser Google Chrome 70, dukungan untuk sertifikat yang dikeluarkan oleh perusahaan ini dan afiliasinya GeoTrust dan Thawte dihentikan hingga 1 Desember 2017.CA terganggu, akibatnya, semua orang menderita - baik CA itu sendiri, maupun pengguna dan pelanggan. Keyakinan dalam infrastruktur telah dirusak. Selain itu, sertifikat digital dapat diblokir dalam konflik politik, yang juga akan memengaruhi pekerjaan banyak sumber daya. Inilah tepatnya yang ditakuti beberapa tahun lalu dalam administrasi presiden Rusia, di mana pada tahun 2016 mereka membahas kemungkinan menciptakan pusat sertifikasi negara yang akan mengeluarkan sertifikat SSL ke situs web di Runet. Keadaan saat ini sedemikian rupa sehingga bahkan portal negara di Rusia

menggunakan sertifikat digital yang dikeluarkan oleh perusahaan Amerika Comodo atau Thawte ("putri" dari Symantec).

Ada masalah lain - masalah

otentikasi utama (otentikasi) pengguna . Bagaimana cara mengidentifikasi pengguna yang telah mengajukan permohonan ke CA dengan permintaan untuk sertifikat digital tanpa kontak pribadi langsung? Sekarang ini diputuskan secara situasional tergantung pada kemampuan infrastruktur. Sesuatu diambil dari daftar terbuka (misalnya, informasi tentang badan hukum yang meminta sertifikat), dalam kasus di mana pemohon adalah orang perorangan, kantor bank atau kantor pos dapat digunakan, di mana identitas mereka dikonfirmasi oleh dokumen identifikasi, misalnya, paspor.

Masalah pemalsuan kredensial untuk tujuan peniruan identitas termasuk dalam kategori yang fundamental. Perhatikan bahwa solusi lengkap untuk masalah ini tidak ada karena alasan teoretis informasi: tanpa informasi apriori yang dapat dipercaya, tidak mungkin untuk mengkonfirmasi atau menyangkal keaslian subjek tertentu. Sebagai aturan, untuk verifikasi perlu menunjukkan satu set dokumen yang membuktikan identitas pemohon. Ada banyak metode verifikasi yang berbeda, tetapi tidak ada satupun yang memberikan jaminan penuh keaslian dokumen. Karenanya, keaslian identitas pemohon juga tidak dapat dijamin untuk dikonfirmasi.

Bagaimana kekurangan ini bisa dihilangkan?Jika masalah PKI dalam situasi saat ini dapat dijelaskan dengan sentralisasi, masuk akal untuk berasumsi bahwa desentralisasi akan membantu menghilangkan sebagian kekurangan yang ditunjukkan.

Desentralisasi tidak menyiratkan keberadaan aktor tepercaya - jika Anda membuat infrastruktur kunci publik terdesentralisasi (Infrastruktur Kunci Publik Terdesentralisasi, DPKI ), maka Anda tidak memerlukan CA atau kantor pusat . Kami melepaskan konsep sertifikat digital dan menggunakan registri terdistribusi untuk menyimpan informasi tentang kunci publik. Dalam kasus kami, kami menyebut register basis data linier yang terdiri dari catatan terpisah (blok) yang dihubungkan oleh teknologi blockchain. Alih-alih sertifikat digital, kami memperkenalkan konsep "pemberitahuan".

Seperti apa proses penerimaan, pengecekan, dan pembatalan pemberitahuan di DPKI yang diusulkan:

1. Setiap pemohon mengirimkan aplikasi untuk pemberitahuan sendiri melalui mengisi formulir saat pendaftaran, setelah itu membentuk transaksi yang disimpan dalam kumpulan khusus.

2. Informasi tentang kunci publik bersama dengan detail pemilik dan metadata lainnya disimpan dalam registri terdistribusi, dan bukan dalam sertifikat digital, yang untuknya CA bertanggung jawab atas penerbitan PKI yang tersentralisasi.

3. Identitas pemohon diverifikasi setelah fakta dengan upaya bersama komunitas pengguna DPKI, bukan CR.

4. Hanya pemilik pemberitahuan tersebut yang dapat mengubah status kunci publik.

5. Semua orang dapat mengakses registri terdistribusi dan memeriksa status kunci publik saat ini.

Catatan: sekilas, verifikasi identitas komunitas mungkin tampak terlalu tidak dapat diandalkan. Tetapi kita harus ingat bahwa saat ini, semua pengguna layanan digital pasti akan meninggalkan jejak digital, dan proses ini hanya akan terus mendapatkan kekuatan. Buka pendaftaran elektronik badan hukum, peta, digitalisasi gambar medan, jejaring sosial adalah semua alat yang tersedia untuk umum. Mereka sudah berhasil digunakan dalam penyelidikan oleh jurnalis dan lembaga penegak hukum. Misalnya, cukup untuk mengingat investigasi Bellingcat atau kelompok investigasi gabungan JIT, yang mempelajari keadaan jatuhnya Boeing Malaysia.

Jadi, bagaimana infrastruktur kunci publik terdesentralisasi bekerja dalam praktik? Mari kita membahas deskripsi dari teknologi itu sendiri, yang kami

patenkan pada tahun 2018 dan secara tepat mempertimbangkan pengetahuan kami.

Bayangkan ada beberapa pemilik yang memiliki banyak kunci publik, di mana setiap kunci adalah transaksi tertentu yang disimpan dalam registri. Bagaimana dengan tidak adanya CA untuk memahami bahwa semua kunci milik pemilik khusus ini? Untuk mengatasi masalah ini, transaksi nol dibuat, yang berisi informasi tentang pemilik dan dompetnya (dari mana komisi untuk menempatkan transaksi dalam registri didebet). Transaksi nol adalah semacam "jangkar" di mana transaksi berikut dengan data tentang kunci publik akan dilampirkan. Setiap transaksi tersebut mengandung struktur data khusus, atau dengan cara lain - pemberitahuan.

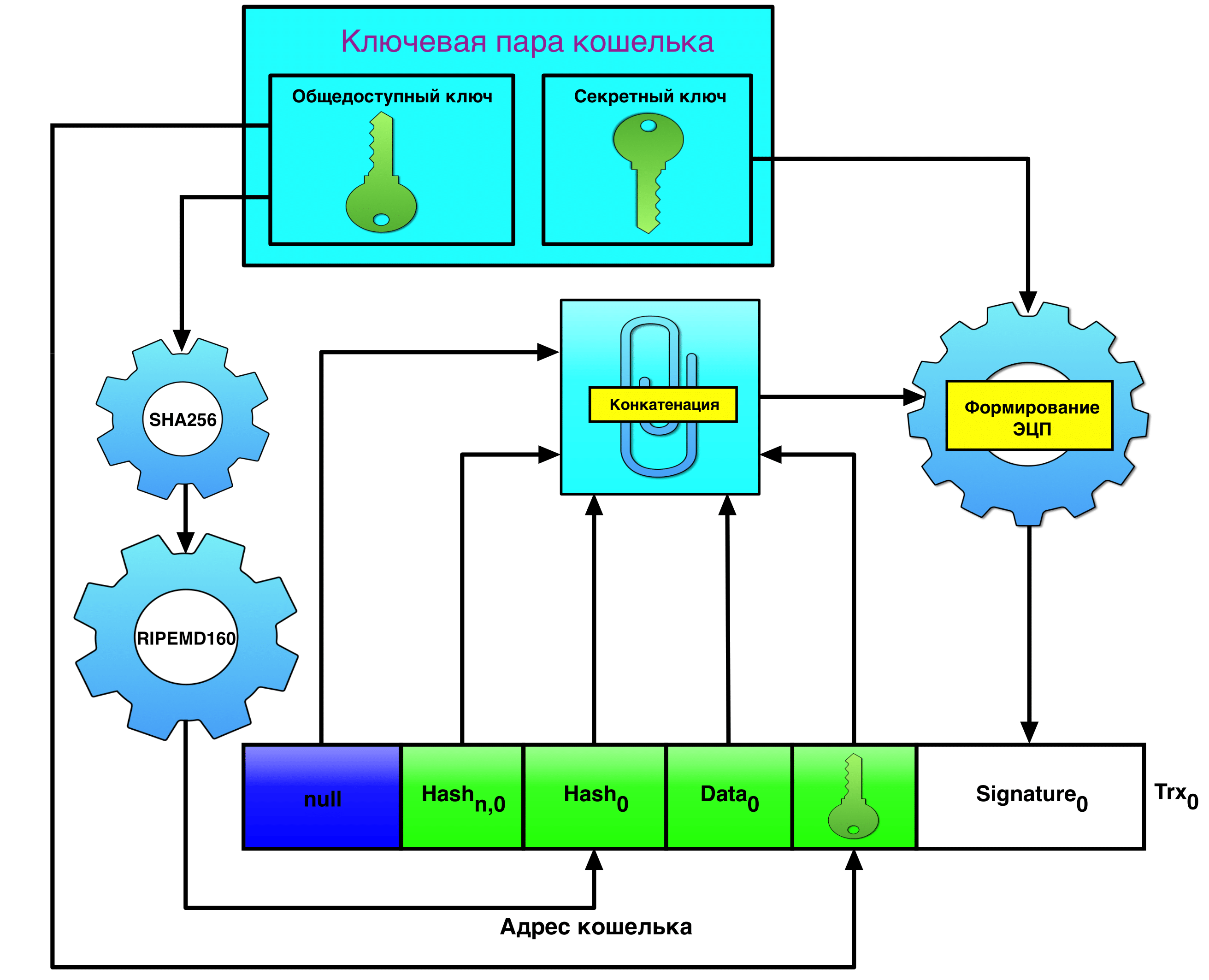

Notifikasi adalah kumpulan data terstruktur yang terdiri dari bidang fungsional dan termasuk informasi tentang kunci publik pemilik, yang ketekunannya dijamin oleh penempatan di salah satu entri terkait dari registri terdistribusi.Pertanyaan logis berikutnya adalah bagaimana transaksi nol terbentuk? Transaksi nol - seperti yang berikutnya - adalah agregasi dari enam bidang data. Selama pembentukan transaksi nol, sepasang kunci dompet (kunci publik dan kunci pasangan) terlibat. Pasangan kunci ini muncul pada saat pengguna mendaftarkan dompetnya, di mana komisi untuk memposting transaksi nol dalam registri dan - selanjutnya - operasi dengan pemberitahuan akan didebet.

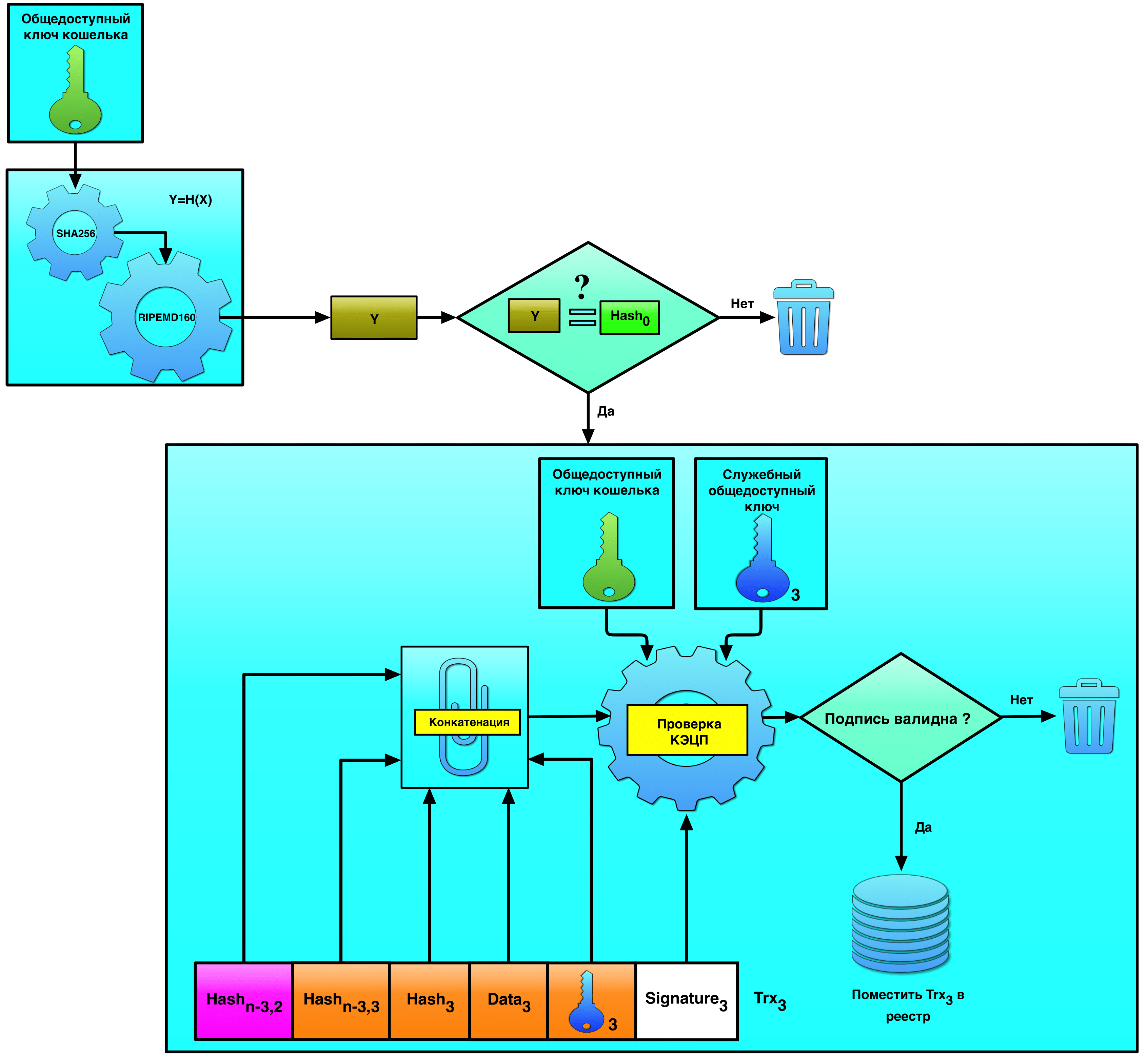

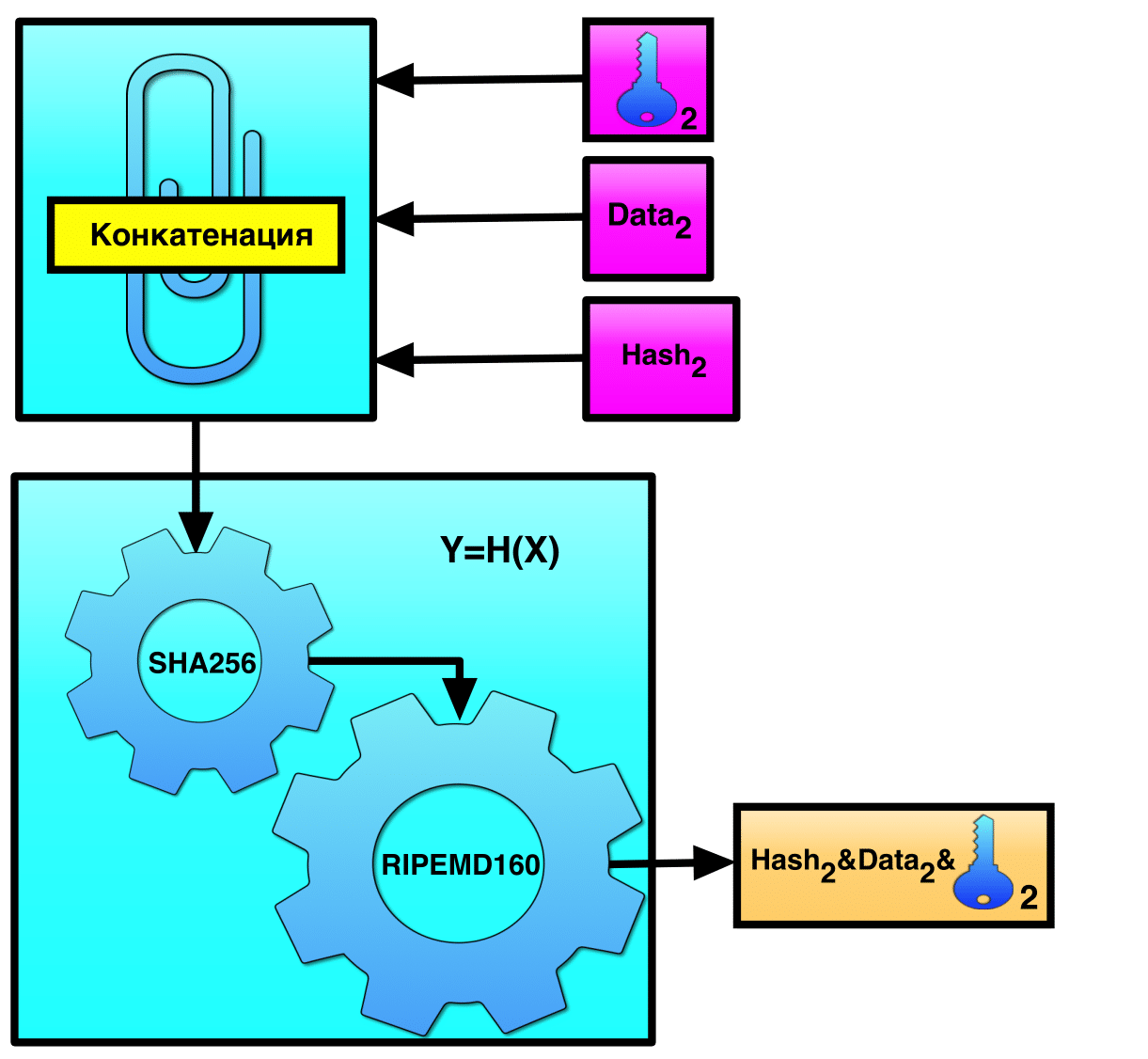

Seperti yang ditunjukkan pada gambar, intisari kunci dompet publik dihasilkan dengan menerapkan fungsi hash SHA256 dan RIPEMD160 secara berurutan. Di sini RIPEMD160 bertanggung jawab atas presentasi data yang ringkas yang kapasitas bitnya tidak melebihi 160 bit. Ini penting - karena registri bukan basis data yang murah. Kunci publik itu sendiri dimasukkan di bidang kelima. Bidang pertama berisi data yang membuat koneksi dengan transaksi sebelumnya. Untuk transaksi nol, bidang ini tidak berisi apa pun, yang membedakannya dari transaksi berikutnya. Kolom kedua adalah data untuk memeriksa konektivitas transaksi. Untuk singkatnya, kami akan memanggil data masing-masing bidang pertama dan kedua "bundel" dan "periksa". Konten bidang ini dihasilkan oleh metode haser berulang seperti yang ditunjukkan oleh contoh menghubungkan transaksi kedua dan ketiga pada gambar di bawah ini.

Data dari lima bidang pertama disertifikasi oleh tanda tangan digital elektronik, yang dihasilkan menggunakan kunci rahasia dompet.

Semuanya, transaksi nol dikirim ke kumpulan dan setelah verifikasi berhasil (seperti yang ditunjukkan pada gambar di bawah) dimasukkan ke dalam registri.

Sekarang Anda dapat "mengikat" transaksi berikut untuk itu. Pertimbangkan bagaimana pembentukan transaksi selain dari nol terjadi.

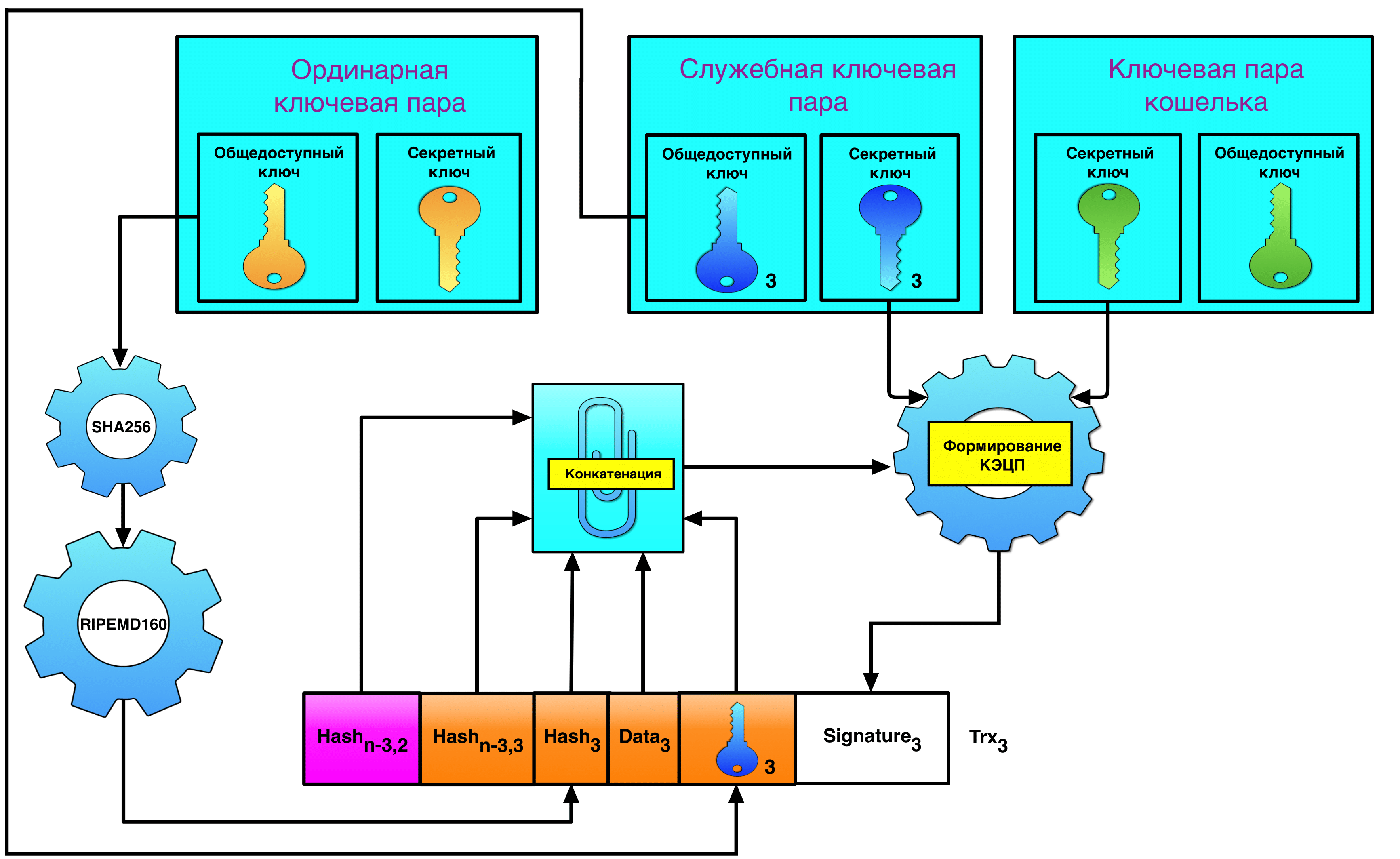

Hal pertama yang mungkin mengejutkan Anda adalah banyaknya pasangan kunci. Selain sepasang kunci dompet yang sudah dikenal, pasangan kunci biasa dan resmi juga digunakan.

Kunci publik yang biasa adalah kunci untuk mana segala sesuatu, pada kenyataannya, dimulai. Kunci ini terlibat dalam berbagai prosedur dan proses yang berlangsung di dunia sekitarnya (perbankan dan transaksi lainnya, aliran dokumen, dll.). Misalnya, kunci rahasia dari pasangan biasa dapat digunakan untuk menghasilkan tanda tangan digital dari berbagai dokumen - pesanan pembayaran, dll., Dan tersedia untuk umum - untuk memverifikasi tanda tangan digital ini dengan pelaksanaan selanjutnya dari pesanan ini, dengan tunduk pada validitasnya.

Pasangan bisnis dikeluarkan untuk entitas DPKI yang terdaftar. Nama pasangan ini sesuai dengan tujuannya. Perhatikan bahwa ketika menghasilkan / memeriksa transaksi nol, kunci layanan tidak digunakan.

Sekali lagi, kami akan mengklarifikasi tujuan kunci:

- Kunci dompet digunakan untuk menghasilkan / memverifikasi transaksi nol dan non-nol lainnya. Kunci rahasia dompet hanya diketahui oleh pemilik dompet, yang pada saat yang sama adalah pemilik banyak kunci publik biasa.

- Kunci publik tunggal serupa dengan tujuan untuk kunci publik yang sertifikatnya dikeluarkan di PKI terpusat.

- Pasangan kunci layanan dimiliki oleh DPKI. Kunci rahasia dikeluarkan untuk entitas terdaftar dan digunakan dalam pembentukan transaksi digital elektronik (dengan pengecualian nol). Publik digunakan untuk memverifikasi tanda tangan digital dari suatu transaksi sebelum ditempatkan dalam registri.

Jadi, ada dua kelompok kunci. Yang pertama termasuk kunci layanan dan kunci dompet - hanya masuk akal dalam konteks DPKI. Grup kedua termasuk kunci biasa - ruang lingkup mereka dapat bervariasi dan disebabkan oleh aplikasi di mana mereka digunakan. Pada saat yang sama, DPKI memastikan integritas dan keaslian kunci publik biasa.

Catatan: Pasangan kunci layanan dapat diketahui oleh berbagai entitas DPKI. Misalnya, mungkin sama untuk semua orang. Untuk alasan ini, ketika menghasilkan tanda tangan dari setiap transaksi non-nol, dua kunci rahasia digunakan, salah satunya adalah kunci dompet - hanya diketahui oleh pemilik dompet, yang juga pemilik banyak kunci publik biasa. Semua kunci memiliki arti tersendiri. Misalnya, Anda selalu dapat membuktikan bahwa transaksi dimasukkan ke dalam register oleh entitas DPKI terdaftar, karena tanda tangan dihasilkan termasuk pada kunci layanan rahasia. Dan tidak ada penyalahgunaan, seperti serangan DOS, karena pemilik membayar untuk setiap transaksi.Semua transaksi yang mengikuti nol dihasilkan dengan cara yang sama: kunci publik (tetapi bukan dompet, seperti dalam kasus transaksi nol, tetapi dari pasangan kunci biasa) dijalankan melalui dua fungsi hash SHA256 dan RIPEMD160. Jadi data dari bidang ketiga terbentuk. Informasi yang menyertai dimasukkan dalam bidang keempat (misalnya, informasi tentang status saat ini, periode validitas, cap waktu, pengidentifikasi algoritma kriptografi yang digunakan, dll.). Di bidang kelima, kunci publik dari pasangan kunci layanan. Dengan bantuannya, maka EDS akan diperiksa, sehingga direplikasi. Kami membenarkan perlunya pendekatan semacam itu.

Ingatlah bahwa transaksi dimasukkan ke dalam kumpulan dan disimpan di sana hingga diproses. Penyimpanan di kumpulan dikaitkan dengan risiko tertentu - transaksi ini dapat dipalsukan. Pemilik mengesahkan data transaksi tanda tangan digital. Kunci publik untuk memeriksa tanda tangan digital ini ditunjukkan dalam salah satu bidang transaksi dalam bentuk eksplisit dan selanjutnya dimasukkan ke dalam registri.

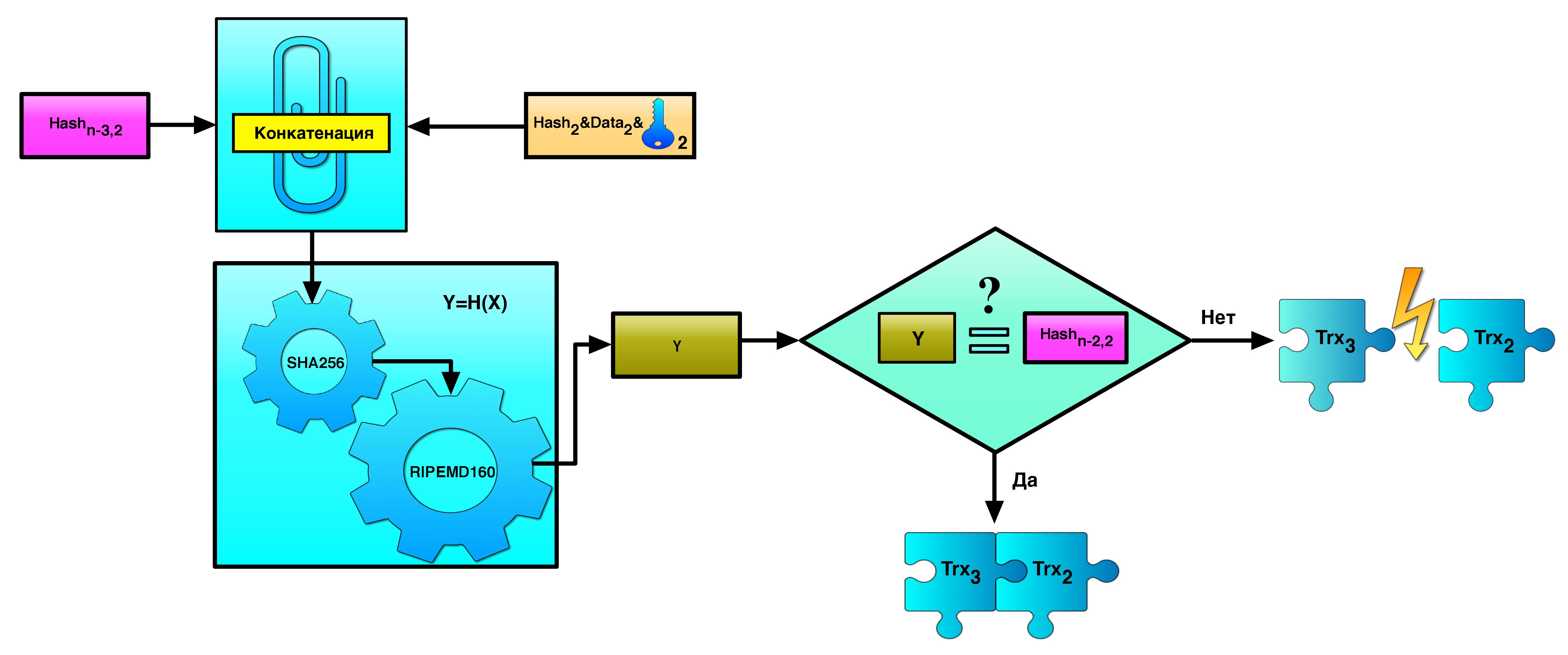

Fitur pemrosesan transaksi sedemikian rupa sehingga penyerang dapat memodifikasi data atas kebijakannya sendiri dan kemudian memverifikasinya dengan kunci pribadinya, dan menunjukkan pasangan kunci publik untuk memeriksa tanda tangan digital dalam transaksi. Jika keaslian dan integritas dipastikan secara eksklusif melalui EDS, maka pemalsuan seperti itu akan luput dari perhatian. Namun, jika selain EDS ada mekanisme tambahan yang menyediakan pengarsipan dan kegigihan informasi yang disimpan, maka pemalsuan dapat dideteksi. Untuk melakukan ini, cukup dengan memasukkan kunci publik asli ke dalam registri. Mari kita jelaskan cara kerjanya.Biarkan penyerang memalsukan data transaksi. Dalam hal kunci dan tanda tangan digital, opsi berikut dimungkinkan:1. Penyerang menempatkan kunci publiknya dalam transaksi dengan EDS pemiliknya tidak berubah.2. Seorang penyerang membuat EDS pada kunci rahasianya, tetapi membiarkan kunci publik pemiliknya tidak berubah.3. Seorang penyerang menghasilkan tanda tangan digital elektronik pada kunci rahasianya dan menempatkan kunci publik berpasangan dalam transaksi.Jelas, opsi 1 dan 2 tidak ada artinya, karena mereka akan selalu terdeteksi selama verifikasi EDS. Hanya opsi 3 yang masuk akal, dan jika penyerang membuat EDS pada kunci rahasianya sendiri, maka ia terpaksa menyimpan kunci publik berpasangan dalam transaksi, berbeda dari kunci publik pemilik. Untuk penyerang, ini adalah satu-satunya cara untuk memaksakan data yang dipalsukan.Asumsikan bahwa pemilik memiliki pasangan kunci tetap - rahasia dan publik. Biarkan data diverifikasi dengan tanda tangan digital elektronik menggunakan kunci rahasia dari pasangan ini, dan kunci publik ditunjukkan dalam transaksi. Asumsikan juga bahwa kunci publik ini telah dimasukkan ke dalam registri dan keasliannya telah dikonfirmasi. Maka fakta bahwa kunci publik dari transaksi tidak cocok dengan kunci publik dari registri akan menunjukkan pemalsuan.Untuk meringkas.Saat memproses data transaksi pertama pemilik, perlu untuk mengkonfirmasi keaslian kunci publik yang dimasukkan dalam registri. Untuk melakukan ini, baca kunci dari registri dan bandingkan dengan kunci publik sebenarnya dari pemilik dalam perimeter keamanan (bidang kekebalan relatif). Jika keaslian kunci dikonfirmasi dan ketekunannya dijamin pada penempatan, maka keaslian kunci dari transaksi berikutnya mudah untuk dikonfirmasi / ditolak dengan membandingkannya dengan kunci dari registri. Dengan kata lain, kunci registri digunakan sebagai sampel referensi. Demikian pula, semua transaksi pemilik lainnya diproses.Transaksi disertifikasi oleh tanda tangan digital elektronik - di sinilah kunci rahasia diperlukan, dan bukan satu, tetapi dua sekaligus - layanan dan dompet. Dengan menggunakan dua kunci rahasia, tingkat keamanan yang diperlukan dipastikan - setelah semua, kunci rahasia layanan dapat diketahui oleh pengguna lain, sedangkan kunci rahasia dompet hanya diketahui oleh pemilik pasangan kunci biasa. Kami menyebut dua tanda tangan kunci seperti "konsolidasi" EDS.Transaksi non-nol diverifikasi menggunakan dua kunci publik: dompet dan kunci layanan. Proses verifikasi dapat dibagi menjadi dua tahap utama: yang pertama adalah memeriksa intisari dari kunci publik dompet, dan yang kedua adalah memeriksa tanda tangan digital dari transaksi, yang dikonsolidasikan yang sama, yang dihasilkan dengan menggunakan dua kunci rahasia (dompet dan layanan). Jika validitas EDS dikonfirmasi, maka setelah pemeriksaan tambahan transaksi dimasukkan ke dalam registri. Sebuah pertanyaan logis mungkin muncul: bagaimana cara memeriksa apakah suatu transaksi termasuk dalam rantai tertentu dengan "root" dalam bentuk transaksi nol? Untuk melakukan ini, proses verifikasi dilengkapi dengan tahap lain - verifikasi konektivitas. Di sini kita akan membutuhkan data dari dua bidang pertama, yang sejauh ini telah kita lewati.Bayangkan kita perlu memeriksa apakah transaksi No. 3 benar-benar berjalan setelah transaksi No. 2. Untuk ini, fungsi hash dihitung menggunakan metode hashing gabungan untuk data dari bidang transaksi ketiga, keempat dan kelima No. 2. Kemudian, data disatukan dari bidang pertama transaksi No. 3 dan nilai yang diperoleh sebelumnya dari fungsi hash gabungan untuk data dari bidang ketiga, keempat, dan kelima bidang transaksi No. 2. Semua ini juga berjalan melalui dua fungsi hash SHA256 dan RIPEMD160. Jika nilai yang diperoleh cocok dengan data pada bidang kedua transaksi No. 2, maka cek dilewatkan dan konektivitas dikonfirmasi. Ini ditunjukkan lebih jelas pada gambar di bawah ini.

Sebuah pertanyaan logis mungkin muncul: bagaimana cara memeriksa apakah suatu transaksi termasuk dalam rantai tertentu dengan "root" dalam bentuk transaksi nol? Untuk melakukan ini, proses verifikasi dilengkapi dengan tahap lain - verifikasi konektivitas. Di sini kita akan membutuhkan data dari dua bidang pertama, yang sejauh ini telah kita lewati.Bayangkan kita perlu memeriksa apakah transaksi No. 3 benar-benar berjalan setelah transaksi No. 2. Untuk ini, fungsi hash dihitung menggunakan metode hashing gabungan untuk data dari bidang transaksi ketiga, keempat dan kelima No. 2. Kemudian, data disatukan dari bidang pertama transaksi No. 3 dan nilai yang diperoleh sebelumnya dari fungsi hash gabungan untuk data dari bidang ketiga, keempat, dan kelima bidang transaksi No. 2. Semua ini juga berjalan melalui dua fungsi hash SHA256 dan RIPEMD160. Jika nilai yang diperoleh cocok dengan data pada bidang kedua transaksi No. 2, maka cek dilewatkan dan konektivitas dikonfirmasi. Ini ditunjukkan lebih jelas pada gambar di bawah ini.

Secara umum, teknologi untuk pembentukan dan pencatatan notifikasi dalam registri terlihat persis seperti ini. Ilustrasi yang jelas tentang proses pembentukan rantai pemberitahuan disajikan dalam gambar berikut:

Secara umum, teknologi untuk pembentukan dan pencatatan notifikasi dalam registri terlihat persis seperti ini. Ilustrasi yang jelas tentang proses pembentukan rantai pemberitahuan disajikan dalam gambar berikut: Dalam teks ini kita tidak akan membahas detail yang tidak diragukan lagi ada, dan kembali untuk membahas ide infrastruktur terdesentralisasi kunci publik.Jadi, karena pemohon sendiri mengirimkan permohonan pendaftaran pemberitahuan, yang tidak disimpan dalam database CA, tetapi dalam registri, komponen arsitektur utama DPKI harus dipertimbangkan:1. Daftar pemberitahuan yang valid (RDN).2. Daftar pemberitahuan yang dibatalkan (RON).3. Daftar pemberitahuan yang ditangguhkan (RPN).Informasi tentang kunci publik disimpan di RDN / RON / RPN dalam bentuk nilai hash. Perlu juga dicatat bahwa ini bisa berupa pendaftar yang berbeda, atau rantai yang berbeda atau bahkan satu rantai sebagai bagian dari satu registri, ketika informasi tentang status kunci publik biasa (pencabutan, penangguhan, dll.) Dimasukkan di bidang keempat dari struktur data dalam bentuk yang sesuai nilai kode. Ada banyak opsi berbeda untuk implementasi arsitektur DPKI, dan pilihan satu atau lain tergantung pada sejumlah faktor, misalnya, kriteria optimasi seperti biaya memori jangka panjang untuk menyimpan kunci publik, dll.Dengan demikian, DPKI dapat, jika tidak lebih sederhana, setidaknya sebanding dengan solusi terpusat untuk kompleksitas arsitektur.Pertanyaan utama tetap -Registri mana yang cocok untuk menerapkan teknologi?Persyaratan utama untuk registri adalah kemampuan untuk melakukan transaksi apa pun. Aplikasi registri yang paling terkenal adalah jaringan Bitcoin. Tetapi di dalamnya, ketika menerapkan teknologi yang dijelaskan di atas, kesulitan-kesulitan tertentu muncul: keterbatasan bahasa scripting yang ada, kurangnya mekanisme yang diperlukan untuk memproses set data sewenang-wenang, metode untuk menghasilkan transaksi dari tipe sewenang-wenang, dan banyak lagi.Kami di ENCRY mencoba menyelesaikan masalah yang dirumuskan di atas dan mengembangkan registri, yang, menurut pendapat kami, memiliki beberapa keunggulan, yaitu:

Dalam teks ini kita tidak akan membahas detail yang tidak diragukan lagi ada, dan kembali untuk membahas ide infrastruktur terdesentralisasi kunci publik.Jadi, karena pemohon sendiri mengirimkan permohonan pendaftaran pemberitahuan, yang tidak disimpan dalam database CA, tetapi dalam registri, komponen arsitektur utama DPKI harus dipertimbangkan:1. Daftar pemberitahuan yang valid (RDN).2. Daftar pemberitahuan yang dibatalkan (RON).3. Daftar pemberitahuan yang ditangguhkan (RPN).Informasi tentang kunci publik disimpan di RDN / RON / RPN dalam bentuk nilai hash. Perlu juga dicatat bahwa ini bisa berupa pendaftar yang berbeda, atau rantai yang berbeda atau bahkan satu rantai sebagai bagian dari satu registri, ketika informasi tentang status kunci publik biasa (pencabutan, penangguhan, dll.) Dimasukkan di bidang keempat dari struktur data dalam bentuk yang sesuai nilai kode. Ada banyak opsi berbeda untuk implementasi arsitektur DPKI, dan pilihan satu atau lain tergantung pada sejumlah faktor, misalnya, kriteria optimasi seperti biaya memori jangka panjang untuk menyimpan kunci publik, dll.Dengan demikian, DPKI dapat, jika tidak lebih sederhana, setidaknya sebanding dengan solusi terpusat untuk kompleksitas arsitektur.Pertanyaan utama tetap -Registri mana yang cocok untuk menerapkan teknologi?Persyaratan utama untuk registri adalah kemampuan untuk melakukan transaksi apa pun. Aplikasi registri yang paling terkenal adalah jaringan Bitcoin. Tetapi di dalamnya, ketika menerapkan teknologi yang dijelaskan di atas, kesulitan-kesulitan tertentu muncul: keterbatasan bahasa scripting yang ada, kurangnya mekanisme yang diperlukan untuk memproses set data sewenang-wenang, metode untuk menghasilkan transaksi dari tipe sewenang-wenang, dan banyak lagi.Kami di ENCRY mencoba menyelesaikan masalah yang dirumuskan di atas dan mengembangkan registri, yang, menurut pendapat kami, memiliki beberapa keunggulan, yaitu:- mendukung beberapa jenis transaksi: di dalamnya Anda dapat bertukar aset (yaitu, melakukan transaksi keuangan), dan melakukan transaksi dengan struktur sewenang-wenang,

- bahasa pemrograman berpemilik PrismLang tersedia untuk pengembang, memberikan fleksibilitas yang diperlukan dalam menyelesaikan berbagai masalah teknologi,

- mekanisme untuk memproses set data sewenang-wenang disediakan.

Jika didekati secara sederhana, maka urutan tindakan berikut terjadi:- Pemohon mendaftar dengan DPKI dan menerima dompet digital. Alamat dompet - nilai fungsi hash dari kunci dompet publik. Kunci rahasia dompet hanya diketahui oleh pemohon.

- Subjek terdaftar diberikan akses ke kunci rahasia layanan.

- Subjek menghasilkan nol transaksi dan mengesahkan tanda tangan digitalnya menggunakan kunci rahasia dompet.

- , : .

- .

- ENCRY , .

- , .

Di sini, registri bertindak sebagai basis data terdistribusi yang menyimpan informasi tentang pemberitahuan yang valid, dibatalkan, dan ditangguhkan.Tentu saja, desentralisasi bukanlah obat mujarab. Masalah mendasar otentikasi pengguna utama tidak hilang: jika CR saat ini sedang menguji pelamar, maka DPKI menyarankan pendelegasian verifikasi kepada anggota masyarakat dan menggunakan motivasi keuangan untuk merangsang kegiatan. Teknologi validasi open source sudah dikenal luas. Efektivitas verifikasi tersebut dikonfirmasi dalam praktiknya. Sekali lagi, ingat serangkaian investigasi profil tinggi dari publikasi online Bellingcat.Namun secara umum, gambaran berikut ini muncul: DPKI adalah peluang untuk memperbaiki, jika tidak semua, maka banyak kekurangan dari PKI yang tersentralisasi.Berlangganan Hubrablog kami, kami berencana untuk terus secara aktif membahas penelitian dan pengembangan kami, dan ikuti kami di Twitter jika Anda tidak ingin ketinggalan berita lain tentang proyek ENCRY.